2017 год был полон различных событий — и радостных, и печальных. В том числе и в сфере информационной безопасности. В этом небольшом обзоре мы расскажем только настоящие факты о том, какие наиболее заметные утечки информации случились в 2017 году. Ретроспективный анализ важен для понимания природы утечек и оценки их последствий.

14 января 2017 года в интернет утекла финальная серия нового сезона «Шерлока». Эпизод под названием «Последнее дело» в русской озвучке выложили в высоком качестве. Первый канал, владеющий правами на показ сериала в России, немедленно заявил, что подозревает в инциденте хакеров. Однако учитывая, что, как правило, до выпуска в эфир видеоконтент высокого качества находится в изолированной сети, с ограниченным доступом к хранилищу, а для выполнения озвучки перевода и наложения субтитров предоставляется видеоконтент заниженного качества (либо с водными знаками или наложениями на «картинку»), версия с хакерской атакой хоть и возможна теоретически, но, откровенно говоря, звучала как попытка переложить собственные просчеты в обеспечении информационной безопасности на внешних злоумышленников. По всей вероятности, это все же была внутренняя утечка, а в роли «хакера» выступил инсайдер. Спустя несколько дней, 19 января, Первый канал подтвердил, что утечка произошла «из-за непреднамеренной халатности одного из сотрудников, который «нарушил строгие протоколы безопасности, допустив преступную халатность при исполнении должностных обязанностей». Решением проблемы потенциальной утечки в подобном сценарии мог бы стать избирательный контроль доступа с помощью DLP-решения к различным каналам передачи информации и устройствам хранения данных, с акцентом на контроль по содержимому данных и типам файлов, для сотрудников, вовлеченных в процесс создания ценного контента. Кроме того, имеет смысл проводить периодические и оперативные проверки рабочих станций и сетевых хранилищ, доступных ответственным пользователям, посредством сканирования файловых систем для обнаружения конфиденциальной информации.

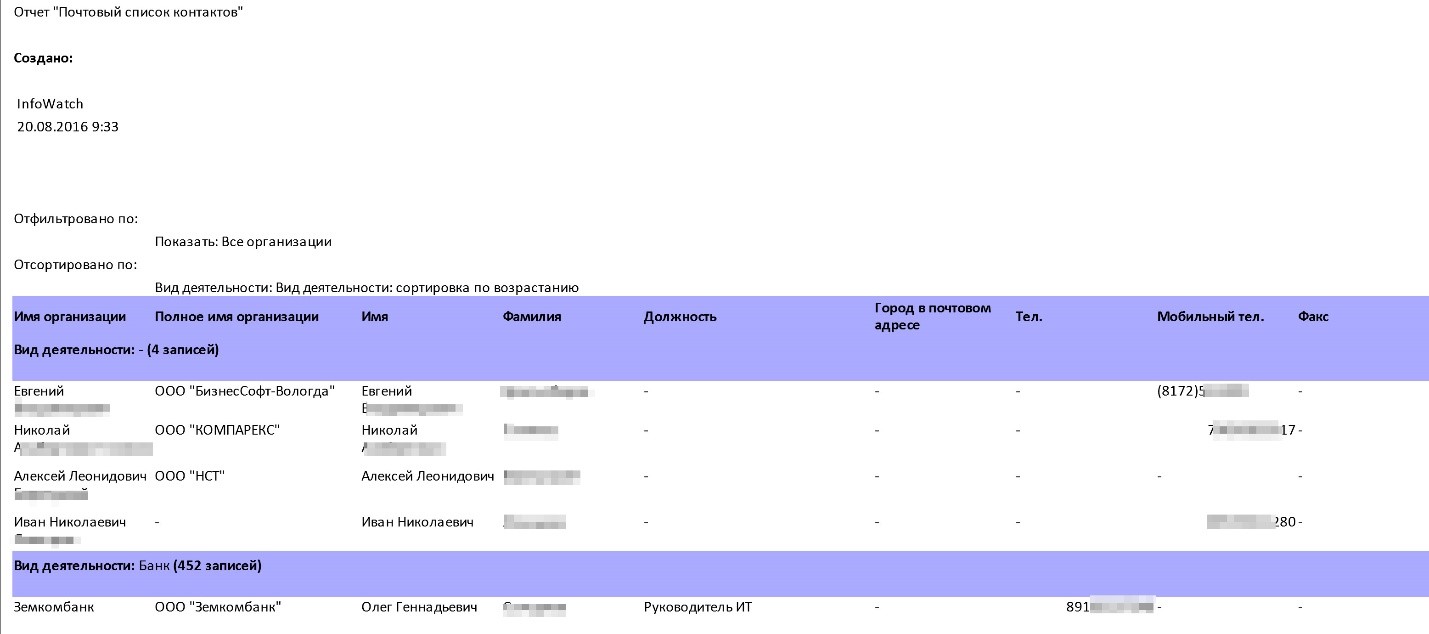

В начале апреля 2017 несколько российских компаний, занимающихся производством средств предотвращения утечек информации, получили электронные письма с файлом, якобы содержащим список клиентов АО «Инфовотч». Отправителем письма выступал некий аноним, объяснявший свой поступок тем, что компания не выплатила причитавшуюся ему (и нескольким другим сотрудникам) премию: «Инфовотч не платит своим сотрудникам денег, поэтому сотрудники платят ей по заслугам. По ссылке вы можете увидеть базу клиентов вашего конкурента. И заплатите вашим менеджерам, иначе с вами может случиться то же самое».

Рисунок 1. Слитая конкурентам база клиентов «Инфовотч»

Представители компании «Инфовотч», известной на российском рынке как один из производителей средств защиты от утечек данных, немедленно заявили, что это «информационная атака» на компанию, что список не является настоящим, а все содержащиеся в нем данные являются общедоступными.

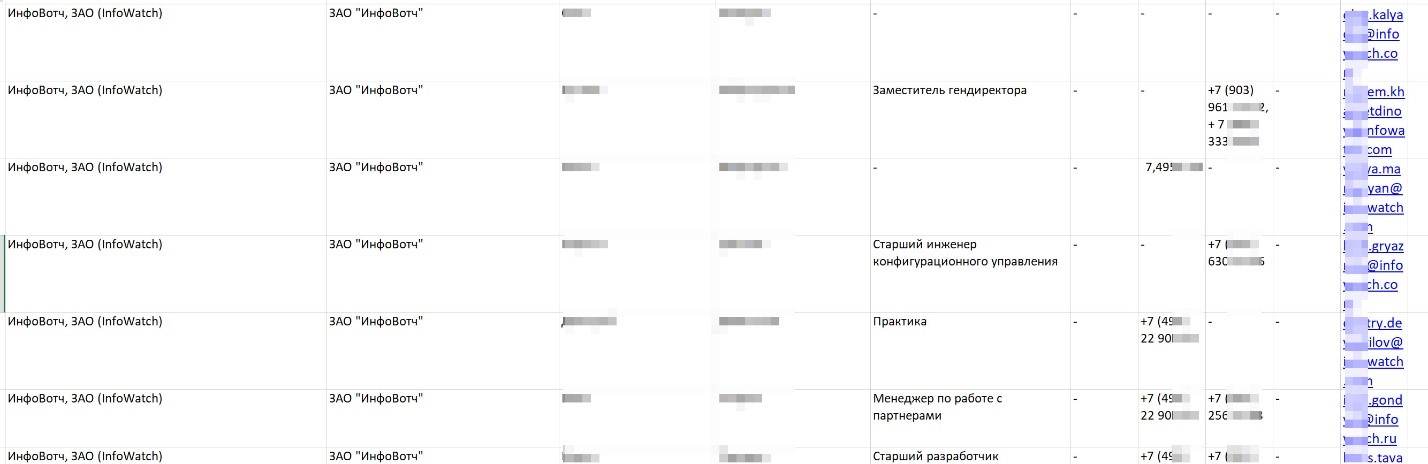

Однако позднее анонимный «доброжелатель» разослал уже вторую порцию слитых данных, на этот раз был прислан внутренний список сотрудников компании. Всего 192 записи, содержащих ФИО, должность, служебный (иногда внутренний) и мобильный телефон, адрес электронной почты на домене infowatch.com.

Рисунок 2. Внутренний список сотрудников компании «Инфовотч», разосланный инсайдерами

Представители «Инфовотч» вновь заявили, что и эта таблица — компиляция из общедоступных данных. Поскольку заинтересованным читателям, наблюдающим за инцидентом, так и не пояснили, где же находятся эти общедоступные данные сотрудников компании с должностями «практикант» и т. п., остается наиболее вероятной версия банальной инсайдерской утечки.

В данном случае утекшая информация не относится к категории жизненно важной для функционирования компании, однако репутационный ущерб налицо. Для снижения его представители пострадавшей компании могли хотя бы объявить, что им известна личность инсайдера, однако этого сделано не было. Это может означать, в частности, что утечка произошла с ноутбука, находившегося вне корпоративного периметра, когда собственное DLP-решение не способно вести даже протоколирование передачи данных (например, при сливе информации через электронную почту). Решением проблемы мог бы стать более строгий подход к контролю собственных сотрудников в вопросе доступа к каналам передачи данных с помощью действительно эффективной DLP-системы, одинаково функционирующей как при работе сотрудника с подключением к корпоративной сети, так и вне ее.

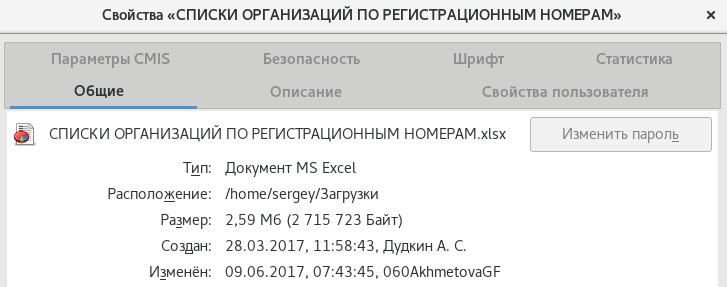

9 июня 2017 года Управление Пенсионного Фонда России по Москве и Московской области случайно осуществило массовую рассылку (по всем страхователям, зарегистрированным в отделении этого фонда) персональных данных 17 752 человек. Данные содержались в Excel-файле и включали в себя номера СНИЛС, адреса регистрации, места работы, даты рождения.

Рисунок 3. Excel-файл, «утекший» из ПФР по Москве и Московской области

В данном сценарии для предотвращения утечки мы рекомендуем использовать контроль электронной почты в реальном времени с анализом содержимого передаваемых вложений с блокировкой отправки сообщения при выявлении недопустимых для передачи данных.

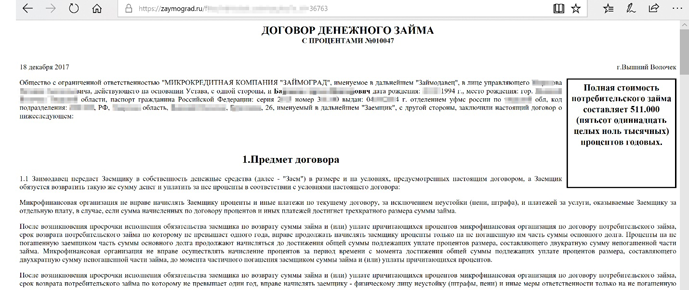

Наконец, последний инцидент, который не относится к категории инсайдерских утечек, однако демонстрирует значимость ответственного подхода к задаче построения комплексной системы информационной безопасности. 17 декабря стало известно, что персональные данные клиентов микрофинансовой организации «Займоград» из города Кандалакша в Мурманской области стали доступны всем пользователям интернета.

Рисунок 4. Документ с персональными и финансовыми данными стал достоянием общественности

На протяжении как минимум четырех дней на веб-сервере организации были свободно доступны 36763 договоров, содержавшие полные паспортные данные людей, обратившихся к этой организации за займами. Организация была неоднократно уведомлена (через доступные на веб-сайте формы связи) об этой проблеме, но никакой реакции не последовало. Примечательно, что на веб-сайте организации указано, что они принимают меры по обеспечению безопасности персональных данных.