Что такое Secure Web Gateway (SWG), чем такие системы отличаются от обычных прокси-серверов и межсетевых экранов нового поколения (Next Generation Firewall, NGFW)? Станут ли защищённые прокси-серверы одной из функций CASB-систем или им уготована ключевая роль в набирающих популярность фреймворках Secure Access Service Edge (SASE)? Какие проблемы возникают при внедрении шлюзов безопасности и в чём сложность инспекции SSL-трафика применительно к веб-приложениям?

- Введение

- SWG — возможности и сфера применения

- Какими бывают шлюзы информационной безопасности

- Технические особенности SWG

- Проблемы при внедрении Secure Web Gateway

- Прогнозы и перспективы отечественного рынка SWG

- Выводы

Введение

Очередной выпуск онлайн-конференции AM Live был посвящён системам класса Secure Web Gateway (SWG). Вместе с экспертами, собравшимися в студии Anti-Malware.ru, мы попытались разобраться, насколько велика маркетинговая составляющая этого термина, какие функции отличают SWG от давно и хорошо известных прокси-серверов, а также когда облачные системы контроля веб-трафика вытеснят локальные инсталляции.

В онлайн-конференции приняли участие:

- Антон Тихонов, технический менеджер решений компании McAfee.

- Михаил Кадер, заслуженный системный архитектор компании Cisco.

- Михаил Смирнов, системный инженер компании Fortinet.

- Константин Чёлушкин, технический эксперт компании MBCOM Technologies, Broadcom Software.

- Пётр Куценко, руководитель продукта Solar webProxy компании «Ростелеком-Солар».

Модератор и ведущий прямого эфира — Илья Шабанов, генеральный директор аналитического центра Anti-Malware.ru.

SWG — возможности и сфера применения

Чтобы задать тон дискуссии, ведущий предложил участникам кратко рассказать, что такое SWG и зачем нужны защищённые прокси-серверы.

Михаил Кадер:

— SWG, как это часто бывает, — новый маркетинговый термин, необходимый для того, чтобы продать нечто уже давно и хорошо известное. Прокси-серверы — это незаменимое решение по контролю взаимодействия пользователя с интернетом. Для того чтобы успешно продавать этот действительно хороший продукт, ему придумали новое название — Secure Web Gateway.

Антон Тихонов:

— Я не совсем согласен, что SWG — это давно известный нам прокси-сервер, поскольку шлюзы безопасного доступа обладают более широкими возможностями. Система обеспечивает безопасность веб-доступа, фильтрацию трафика, сбор и анализ статистики, маршрутизацию, а также решает множество других задач. То есть SWG — это инструмент безопасности для реализации классических функций прокси.

Константин Чёлушкин:

— Первоначально прокси-сервер позволял оптимизировать работу пользователя в интернете — из-за низкой пропускной способности каналов данные приходилось кешировать. Когда к функциям кеширования добавили функции безопасности, система стала называться SWG. Сегодня реализация проектов SWG нередко включает в себя целый комплекс продуктов, охватывающих не только функции прокси.

Михаил Смирнов:

— С течением времени SWG впитал в себя большое количество функций безопасности, став «швейцарским ножом» для обеспечения гранулярного, контролируемого, правильно разделённого доступа корпоративных пользователей в интернет. Минимальный набор функций для решения такого класса — это веб-фильтрация, защита от вредоносных программ и контроль приложений.

Пётр Куценко:

— SWG — это в первую очередь контролируемый доступ в интернет. Отечественная специфика предполагает соблюдение локального законодательства; пример — работа с интернетом детей в учебных заведениях. Мы более ориентированы на контентный анализ, блокируя страницы и разграничивая доступ по морфологическим признакам, а не только по URL.

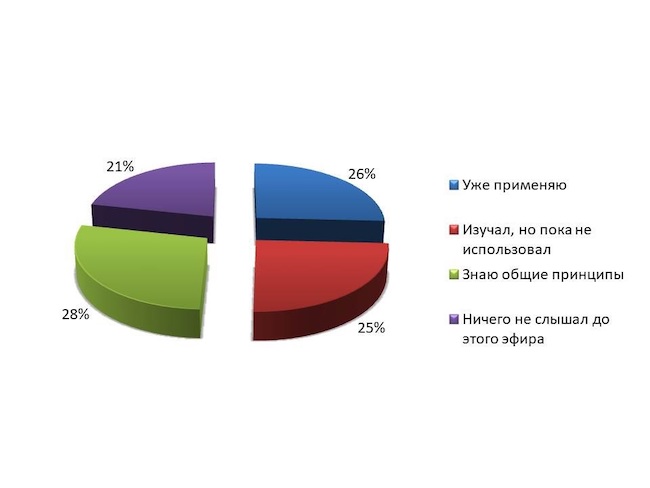

Опрос, проведённый нами среди зрителей прямого эфира, показал, что 26 % из них уже применяют системы класса Secure Web Gateway. Ещё 25 % изучали возможности современных шлюзов безопасности, однако пока не используют их. Знают общие принципы работы SWG 28 % респондентов, а 21 % опрошенных ничего не слышал о защищённых прокси-серверах.

Рисунок 1. Насколько вы знакомы с Secure Web Gateway (SWG)?

Современные SWG обычно обладают возможностью встроить одно или несколько антивирусных ядер, средство защиты от специализированных атак, а также способны интегрироваться со внешними системами. Наличие API позволяет подключить к шлюзу безопасного доступа практически любой внешний ИБ-инструмент. Это могут быть DLP-решения, средства обеспечения балансировки, системы защиты от фишинга и другие продукты. Гости студии упомянули также об интеграции SWG с решениями по защите конечных точек. Шлюз может повысить уровень безопасности рабочей станции, передавая ей информацию об обнаруженных индикаторах компрометации.

Говоря о различиях между NGFW и SWG, эксперты отметили, что Next Generation Firewall обладает множеством возможностей, в том числе включает в себя и контроль веб-трафика, однако когда необходимо обеспечить полную защиту веб-приложений, применяется SWG. Шлюз информационной безопасности терминирует на себе HTTP- / HTTPS-соединения, что даёт возможности гораздо более детального анализа и, при необходимости, модификации веб-трафика.

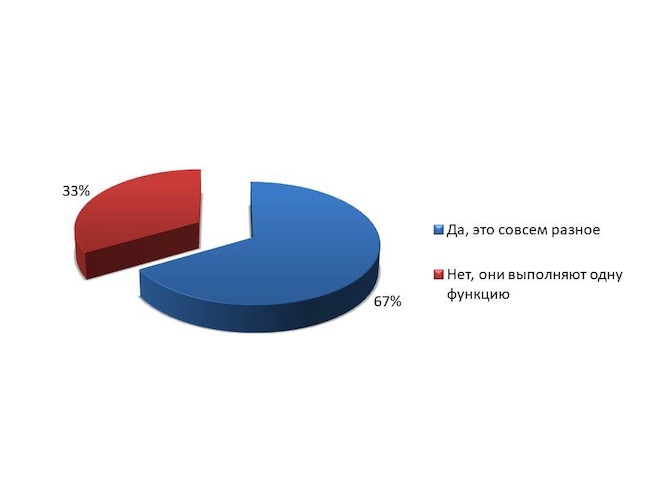

Большинство зрителей онлайн-конференции AM Live (67 %) чётко видят разницу между SWG и NGFW — таковы результаты проведённого нами опроса. Треть респондентов, напротив, придерживается мнения, что эти системы выполняют одну функцию.

Рисунок 2. Видите ли вы разницу между назначением SWG и NGFW?

Какими бывают шлюзы информационной безопасности

SWG позволяет удобно разделять зоны ответственности между ИТ и ИБ, поэтому системы этого класса пользуются большой популярностью среди крупных компаний. Тем не менее эксперты привели примеры применения шлюзов и в относительно компактных организациях, таких как университеты. Как отметили гости студии, сейчас активно растёт сектор облачных SWG; во многом это связано с интересом небольших компаний к подобным сервисам.

Облачные SWG можно разделить на два типа:

- доступные по модели SaaS — они позволяют наложить унифицированную политику контроля веб-приложений на всю организацию целиком,

- работающие в режиме виртуального пользовательского устройства, когда провайдер в своём облаке разворачивает отдельный образ SWG для конкретного клиента.

Облачный SWG является одним из ключевых элементов технологии CASB (Cloud Access Security Broker) и частью фреймворка SASE, поскольку веб-доступ сегодня — основной канал работы с данными. При этом, по мнению экспертов, SWG и CASB развиваются как два независимых продукта, не поглощая функциональных возможностей друг друга. В отличие от SWG, нацеленного на защиту доступа для большого количества объектов, CASB контролирует конкретные облачные приложения.

Лицензирование SWG может осуществляться по количеству пользователей. Немаловажным фактором итоговой стоимости решения является использование тех или иных функций или дополнительных модулей. Как отметили наши спикеры, заказчики иногда предпочитают приобрести NGFW вместо SWG, поскольку там отсутствует лицензирование по пользователям.

Ведущий онлайн-конференции поднял важную тему сертификации SWG. Обсуждая этот вопрос, эксперты обратили внимание на то, что прокси-серверу западного вендора трудно получить сертификат соответствия ФСТЭК России, поскольку системы этого класса постоянно используют аналитику по угрозам, которая располагается в зарубежном облаке. Без наличия сертификата западные SWG не могут быть использованы государственными организациями в России.

Как отметили спикеры, существует возможность развернуть SWG в изолированной среде, так чтобы прокси-сервер не взаимодействовал с зарубежными ресурсами. Это позволит выполнить формальные условия для получения сертификата ФСТЭК России, однако не поможет продать систему в госучреждения. По мнению гостей студии, финальным барьером станет указание вышестоящих органов не использовать SWG определённых вендоров.

Технические особенности SWG

Переходя к обсуждению технических особенностей шлюзов информационной безопасности, эксперты рассмотрели возможность реализации SWG на базе решений с открытым исходным кодом. По мнению спикеров, среди свободно распространяемых ядер можно найти достойные реализации практически любого ИБ-компонента, однако их эксплуатация влечёт за собой некоторые проблемы. В первую очередь это — сложность обслуживания и неконтролируемая производительность. Кроме того, проприетарные продукты обладают более развитой системой аналитики, над которой работают команды специалистов. Поэтому опенсорсные решения чаще всего демонстрируют меньшую эффективность.

Какие протоколы поддерживаются современными SWG? Существуют ли ограничения использования для защищённых прокси-серверов? Эксперты рассказали, что шлюзы безопасности способны обрабатывать все основные протоколы (HTTP, HTTPS и FTP), применяемые при работе с веб-приложениями, и разбирать такой трафик на составные части, реализуя дополнительные функции фильтрации. Например, SWG в состоянии контролировать поисковые запросы или ограничивать полосу пропускания для медиаконтента.

Важной особенностью работы SWG в современных условиях эксперты назвали необходимость раскрытия SSL-трафика. Поскольку большая часть данных сегодня передаётся в зашифрованном виде, для реализации гибкой политики доступа прокси-сервер вынужден вскрывать SSL, чтобы не быть «слепым».

Решения класса Secure Web Gateway используют для фильтрации трафика репутационную базу веб-ресурсов, чьи URL разбиты на категории. Эксперты AM Live пояснили, что количество таких категорий обычно составляет от 80 до 120. Дробление на большее количество сегментов делает настройку фильтрации трудоёмкой. Часть доменов помечены как «новые» и «некатегорированные» — попадание ресурса в такую группу говорит о его ненадёжности. Одним из решений для работы с подобными URL может быть их открытие в изолированном контейнере браузера.

Спикеры пояснили, что база, к которой обращается SWG, содержит не только домены, но и конкретные URL. В ряде случаев эта информация дополняется ещё и сведениями об уровне риска, на основе IP-адреса, где размещён ресурс. Если сайт попадает в «доверенную» категорию, но размещён на сервере или в ЦОД, которые используются при фишинговых или иных атаках, это повод уделить ему повышенное внимание с точки зрения информационной безопасности. Дополнительно некоторые SWG используют морфологический анализ содержимого сайта для его оценки.

Отчёты, получаемые на основании данных от защищённого прокси-сервера, лежат в основе профилирования пользователей. Система собирает данные об активности конкретного сотрудника, чтобы оценить уровень риска, который впоследствии учитывает при предоставлении доступа. Эксперты в студии пояснили, что чаще всего отслеживанием изменения профиля пользователя в динамике занимается отдельное решение, которое интегрировано в SWG.

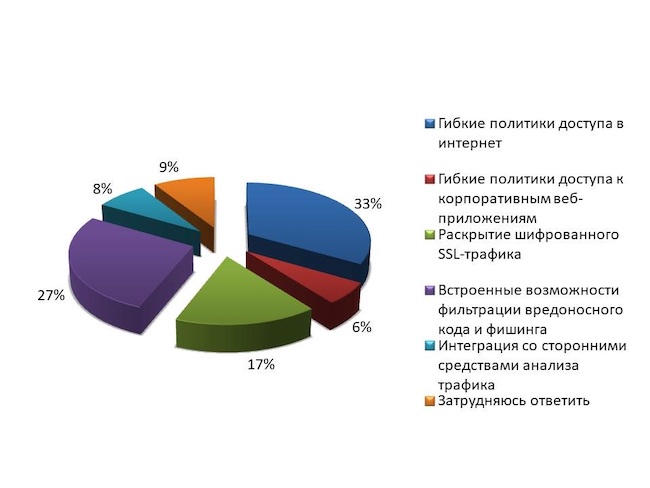

По результатам опроса зрителей прямого эфира мы выяснили, что наиболее востребованными функциями безопасности прокси-сервера являются гибкие политики доступа в интернет. Такого мнения придерживаются 33 % респондентов. Встроенные возможности фильтрации вредоносного кода и фишинга важны для 27 % участников опроса, а вскрытие SSL-трафика — для 17 %. Гибкие политики доступа к корпоративным веб-приложениям и интеграцию со сторонними средствами анализа трафика считают главными функциями SWG 6 % и 8 % опрошенных соответственно. Затруднились с ответом 9 % участников опроса.

Рисунок 3. Какая функция безопасности прокси-сервера наиболее важна для вас?

Проблемы при внедрении Secure Web Gateway

Обсуждая проблемы, связанные с внедрением и эксплуатацией SWG, наши эксперты подчеркнули важность корректной работы DNS внутри сети и достаточности полосы пропускания для передачи связанного с DNS трафика. Другим важным моментом является выбор метода аутентификации, который бы обеспечивал необходимые возможности и при этом не перегружал прокси-сервер или сеть в целом. Спикеры также посоветовали обратить внимание на способность SWG к вертикальной и горизонтальной масштабируемости.

Гости студии рекомендовали внимательно отнестись к вопросу вскрытия HTTPS-трафика в процессе эксплуатации шлюза безопасности. Для корректной работы в условиях инспекции SSL необходимо сделать выписываемые SWG сертификаты доверенными на всех рабочих станциях сети, включая компьютеры удалённых пользователей. Не стоит забывать также, что многие веб-приложения туннелируют свои собственные, проприетарные протоколы внутри HTTPS. Если не добавить такие приложения в список исключений, то при расшифровке трафика они просто перестанут работать.

Прогнозы и перспективы отечественного рынка SWG

В заключение беседы ведущий попросил экспертов AM Live поделиться своим видением тенденций и трендов рынка SWG на ближайшие 2–3 года.

По мнению Антона Тихонова, рынок защищённых прокси-серверов будет расти, в том числе и за счёт появления новых игроков. Технологически SWG будут изменяться в сторону интеграции с SASE, так чтобы шлюзом безопасности можно было управлять из облака, при помощи единой консоли, наряду с другими компонентами фреймворка.

Константин Чёлушкин отметил, что с рынка SWG уходят некоторые игроки, а остаются лидеры, имеющие в портфеле продукты с наиболее богатыми функциональными возможностями. Рынок облачных SWG растёт быстрее, чем сектор локальных решений, благодаря росту веб-трафика со стороны обычных приложений и массовому переходу пользователей на удалённый режим работы.

Михаил Смирнов высказал мнение, что международный рынок SWG будет двигаться в сторону интеграции с SASE и решениями CASB. На российском рынке будет по-прежнему сильна тенденция к импортозамещению. Возможно, в ряде случаев отечественные облачные SWG-сервисы будут реализованы российскими компаниями на базе «приземлённых» технологий западных вендоров.

Как отметил Пётр Куценко, особенностями отечественного рынка являются стремление к локальной установке систем информационной безопасности и необходимость сертификации таких решений. Тем не менее эксперт высоко оценивает перспективы облачных SWG и видит будущее в сервисной модели работы.

Михаил Кадер отметил, что SWG в локальном или облачном формате будет интегрирован в распределённую систему SASE, ключевой особенностью которой будет сквозное управление политиками безопасности. Поэтому защищённые прокси-серверы будут активно развиваться как один из основных инструментов контроля веб-трафика.

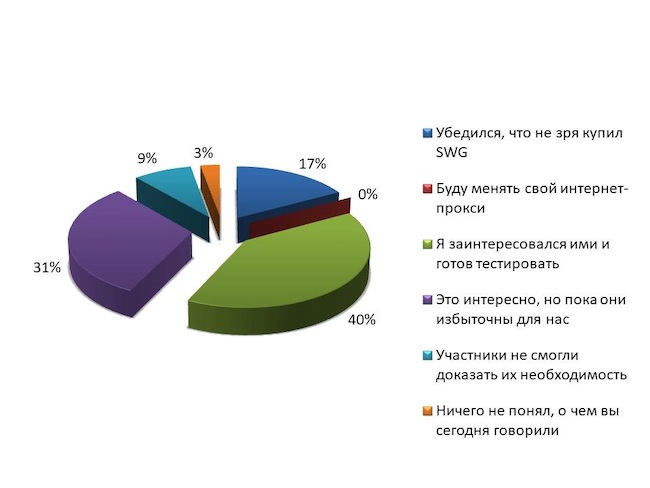

Традиционный опрос наших зрителей по результатам эфира показал, что 40 % из них заинтересовались SWG-системами и готовы их тестировать. Ещё 17 % опрошенных убедились, что не зря купили защищённый прокси-сервер. Почти треть респондентов — 31 % — считают тему SWG интересной, но пока избыточной для их организации. Интересно, что ни один опрошенный не решил сменить свой интернет-прокси после просмотра трансляции.

Считают, что участники не смогли доказать необходимость SWG, 9 % участников опроса, а 3 % не поняли, что обсуждалось на конференции.

Рисунок 4. Каково ваше мнение относительно SWG после эфира?

Выводы

Значимость Secure Web Gateway в инфраструктуре безопасности современной организации растёт. Это обусловлено увеличением доли веб-трафика — ведь даже локальные приложения зачастую активно взаимодействуют с облачными системами, сохраняя в них данные или получая информацию. Таким образом, защищённые прокси-серверы становятся крайне важным элементом защиты, оберегающим пользователя от перехода по фишинговым ссылкам и ограничивающим контент, отображаемый на мониторе рабочей станции. Облачные SWG идеально вписываются в концепцию SASE и позволяют контролировать трафик не только в рамках корпоративного периметра, но и на удалённых рабочих местах.

В ноябре проект AM Live продолжит свою работу. Чтобы не пропускать свежие выпуски онлайн-конференции, рекомендуем вам подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!