Наряду с новыми возможностями «Защитника Windows» в Windows 10 пакеты Microsoft Office 365 тоже получили функции безопасности — облачная служба Azure Information Protection, модуль eDiscovery и встроенный DLP.

- Введение

- Средства защиты Microsoft Office 365

- Azure Information Protection

- Advanced eDiscovery

- Office 365 DLP

- Выводы

Введение

Возникает множество ситуаций, когда необходимо защитить тот или иной документ от посторонних глаз внутри и снаружи организации. Особенно это актуально для крупных предприятий. И это касается не только умышленных деяний со стороны сотрудников. Взять, к примеру, скандал, который произошел в 2015 году. Данные мировых лидеров были рассекречены по ошибке служащего.

Компания Microsoft в своем программном обеспечении Office 365 добавила несколько функций, которые помогут решить подобного рода задачи и защитить документы как от воздействия человеческого фактора, который никак нельзя исключать, так и от злоумышленников.

Сразу стоит отметить, что облачная версия для данных функций ничем не отличайся от десктопной. Вся функциональность работает и там, и там.

Средства защиты Microsoft Office 365

До выхода системы распределения прав Azure Information Protection защита документов Microsoft Office от чужих глаз сводилась в основном к тому, что на документе стоял пароль. Но, во-первых, процесс передачи пароля не всегда бывает защищен должным образом, а во-вторых, хакеры научились эти пароли восстанавливать.

Создадим документ Microsoft Excel, перейдем во вкладку «Файл» → «Защита книги» → «Зашифровать паролем». Теперь этот файл якобы защищен. С того момента, как он вышел за пределы организации, мы его не можем больше контролировать или отзывать.

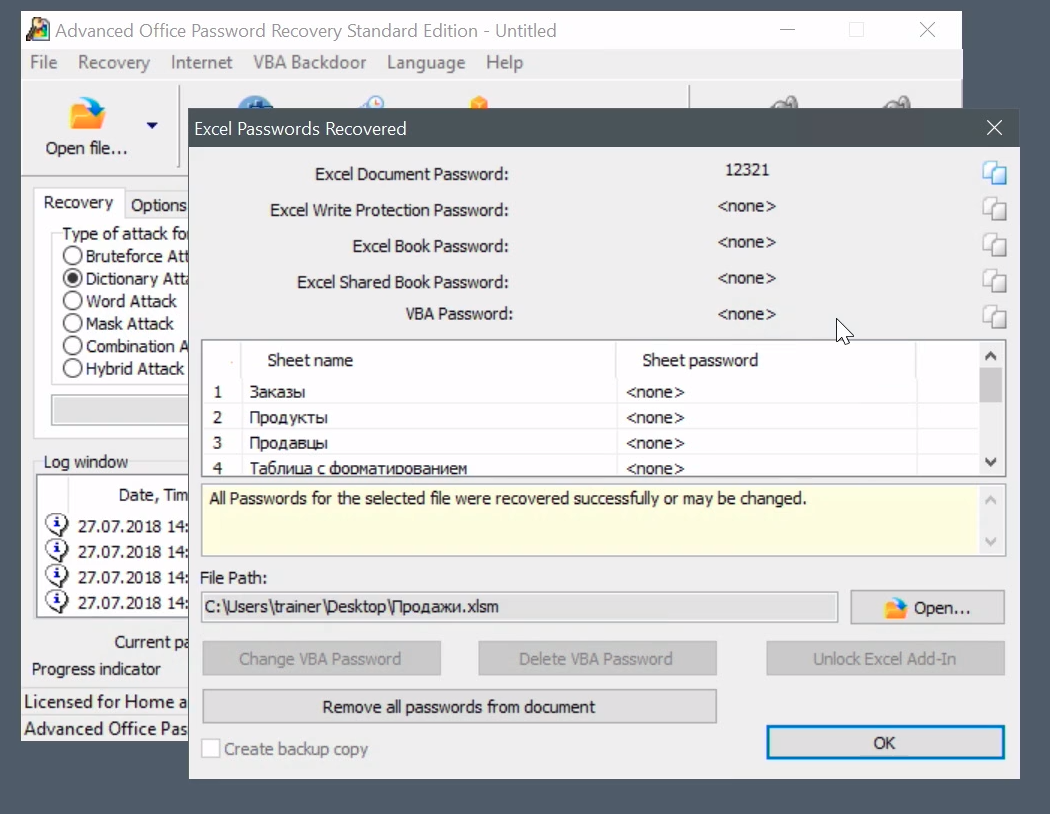

Запустим программу Advanced Office Password Recovery (данная программа платная, однако есть масса подобных опенсорсных инструментов) и добавим защищенный файл. Загрузим словари для брутфорса (атака сводится к обычному перебору паролей) и очень быстро получаем пароль от файла.

Рисунок 1. Взломанный пароль от файла

Еще проблема состоит в том, что помимо инструментов существует много online-сервисов с очень большими словарями и огромным запасом вычислительных ресурсов. Длина и сложность пароля не всегда может спасти документ от «вскрытия». К примеру, пароль «123321» становится доступен в течение 2-3 секунд.

Таким образом, встроенных функций MS Office, как оказалось, недостаточно.

Azure Information Protection

Azure Information Protection — это облачная служба, которая занимается защитой данных. Она позволяет нам защитить документ таким образом, чтобы только определенные пользователи могли его открывать или выполнять только разрешенные действия.

Существует 2 версии этого сервиса: P1 и P2. Разница между ними минимальна: в P1 отсутствует автоматическая классификация (она производится по содержимому документа, об этом чуть позже) и использование one-premise-ключа (это больше специализированная функция для определенных направлений, затрагивать ее не будем). В остальном разницы между версиями нет.

Для работы Azure Information Protection требуется:

Лицензия Azure Information Protection P1 (входит в Microsoft 365 Business и E3) или P2 (входит в Microsoft 365 E5).

- Операционная система, начиная с Windows 7.

- Пакет MS Office, начиная с Office Professional Plus 2010 SP 2.

- Необходимо, чтобы был открыт трафик к домену api.informationprotection.azure.com.

- На текущий момент требуется инсталляция клиента Azure Information Protection.

Рассмотрим на практике устройство и функциональность данной службы: создадим документ Microsoft Word. Для заполнения можно воспользоваться встроенной функцией — rand (254,1).

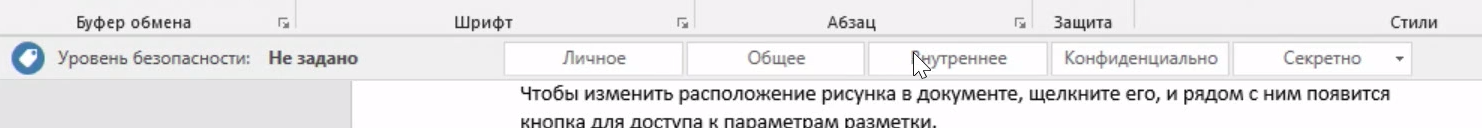

Над текстом документа есть панель «Уровень безопасности» с режимом «Не задано». В этой же панели находятся метки.

Рисунок 2. Панель безопасности Microsoft Word

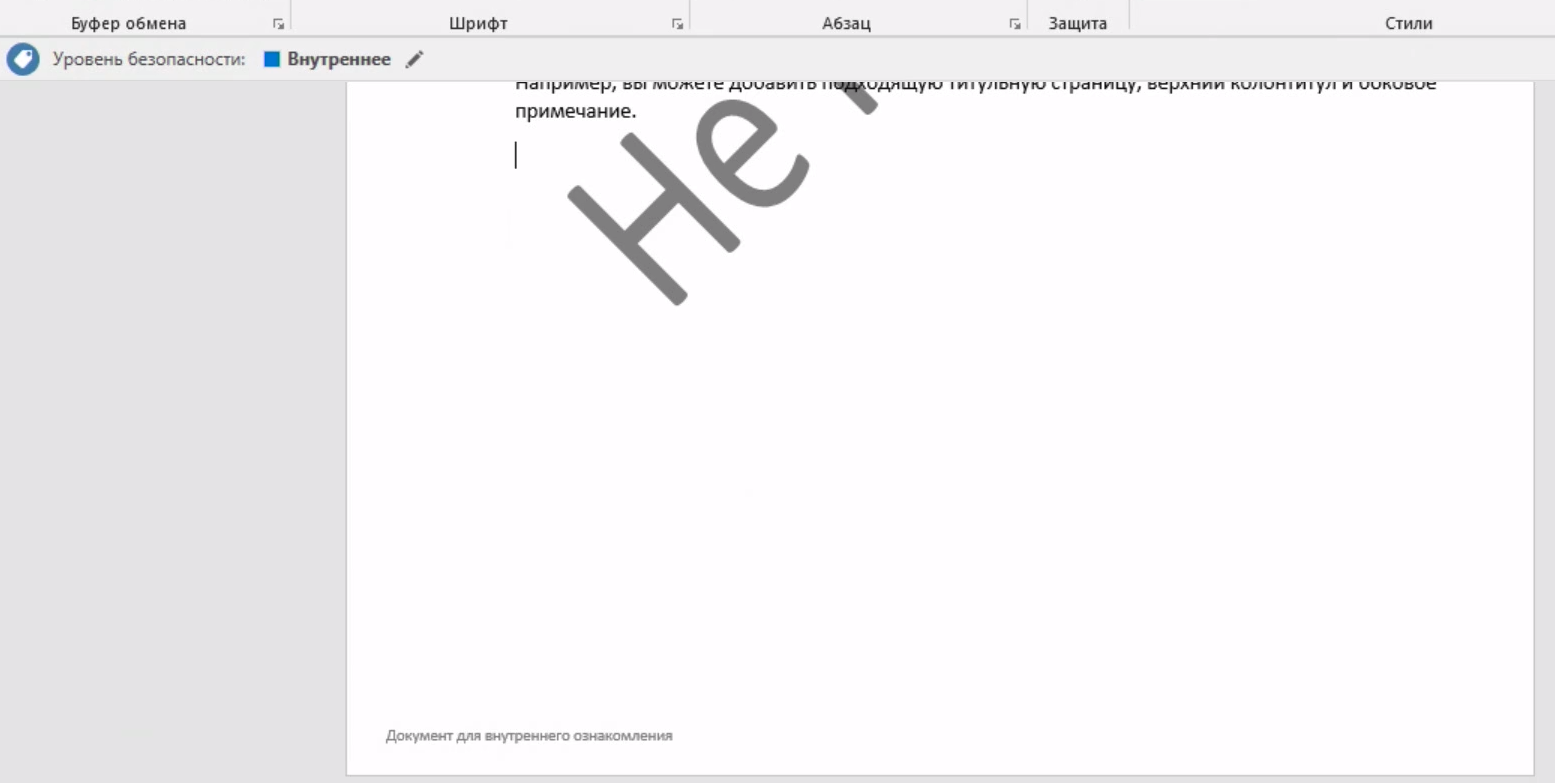

Применяем метку «Внутреннее». Сразу же на тексте появится водяной знак «Не печатать» и колонтитулы, которые сообщают, что документ только для внутреннего ознакомления.

Рисунок 3. Документ после применения защиты

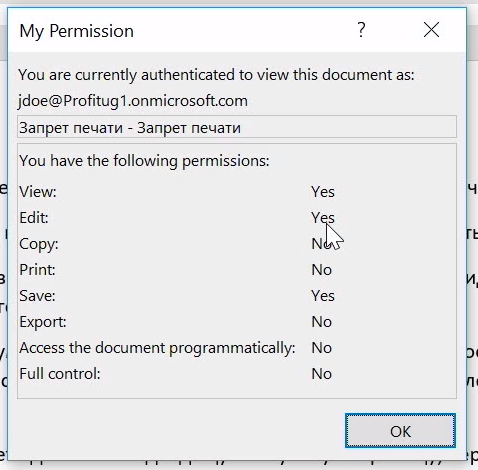

Если мы перейдем во вкладку «Файл», то увидим, что к документу применился шаблон защиты, который называется Do not Print. При сохранении такого документа есть возможность посмотреть разрешения, но пока файл открыт автором, то и разрешения будут полные.

Рисунок 4. Защита документа

Открываем файл не от имени автора, а от другого пользователя. Сразу в панели защиты будет показано имя шаблона защиты, который применен к данному файлу.

Рисунок 5. Разрешения пользователя к файлу

Разрешение к копированию и печати запрещено. Зато можно отредактировать текст. Парадокс заключается в том, что если пользователь дополнит текст, то свои дополнения он скопировать тоже не сможет — опция будет недоступна.

Если попробовать сделать скриншот, то, как только запускается любая программа для данных действий, документ становится «черным квадратом».

Рисунок 6. Попытка сделать скриншот защищенного документа

Такая защита работает не только при запуске «Ножниц», встроенных в Windows, но и при запуске сторонних программных продуктов для захвата экрана.

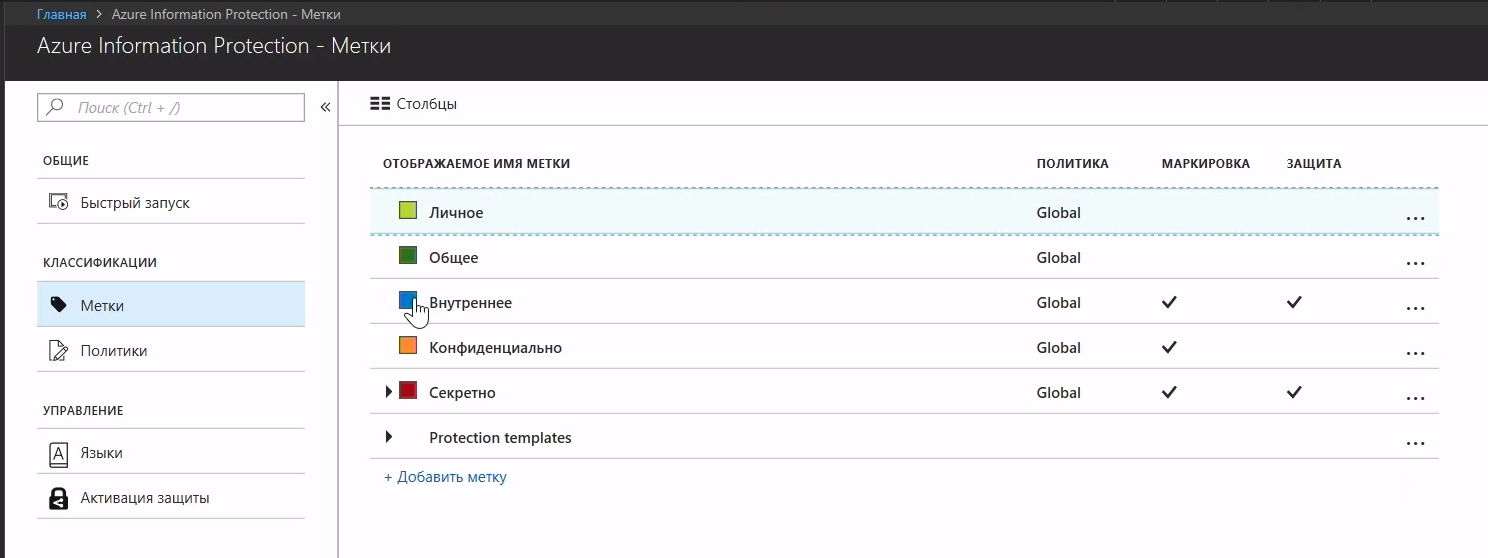

Настраивается это все на портале portal.azure.com. Заходим, в поиске набираем Azure Information Protection и переходим в сам раздел. Сразу показаны метки, которые были доступны для применения к документу.

Рисунок 7. Метки в панели Azure Information Protection

Переходим в метку «Внутреннее», которую мы применяли, и видим шаблон, который был применен к документу меткой. Вот как раз из этого шаблона и «подтягиваются» все необходимые настройки безопасности.

Нажимаем «Изменить шаблон» и видим, что можно добавить пользователя AD и наделить конкретно его разрешениями на документ, защищенный таким шаблоном. Пользователи, отсутствующие в списке, открыть документ не смогут. Также в этой панели настраивается срок действия шаблона после установки, то есть через установленное время пользователи теряют свои права на файл и открыть его тоже не смогут.

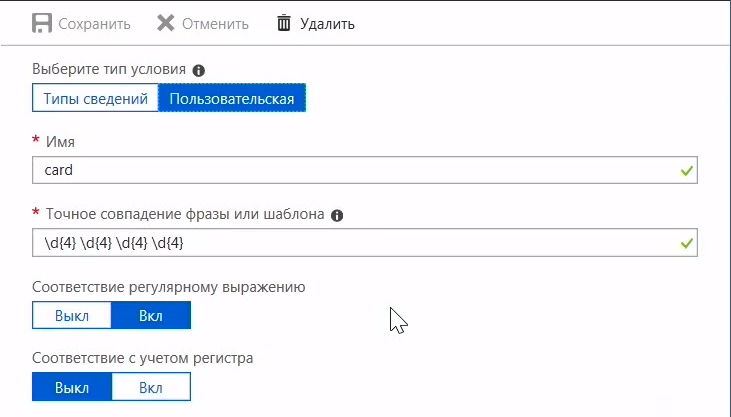

Если говорить о лицензии P2, то в ней появляется еще одно меню «Условия для автоматического применения метки». В этом меню можно настроить слова, фразы или регулярные выражения (для поиска номеров банковских карт, например), при совпадении которых к документу автоматически применяется настроенная метка.

Рисунок 8. Настройка автоматического применения меток

С точки зрения политики безопасности выбран правильный подход — все запретить и что-то разрешить. Именно шаблон безопасности настраивается и дает разрешения конкретным пользователям на конкретные действия.

Стоит еще отметить, что есть локальная система с такой функциональностью — Active Directory Rights Management Services, или AD RMS. Если быть точнее, то это предшественник Azure Information Protection. Преимущество оболочного решения состоит в том, что не нужна серверная инфраструктура. Да и Office 365 поддерживается мобильными устройствами, и AIP на них работает.

Advanced eDiscovery

В Office 365 встроен модуль eDiscovery с функцией отслеживания утечек — он обнаруживает электронные данные в различных источниках. Это может быть переписка сотрудников в коммуникаторе, пересылка почты, выложенный документ на портал и т.д. Единственная проблема этого модуля заключается в том, что данных может быть обнаружено очень много.

Например, отправленное письмо с точки зрения почтовой системы попадает и в исходящие, и во входящие разных пользователей. И при использовании eDiscovery приходится вручную анализировать очень много задублированной информации.

Решается подобная проблема модулем Advanced eDiscovery. Эта система анализирует полученную информацию через искусственный интеллект, находит одинаковые вложения, задублированные данные, цепочки писем и выдает в более понятном виде.

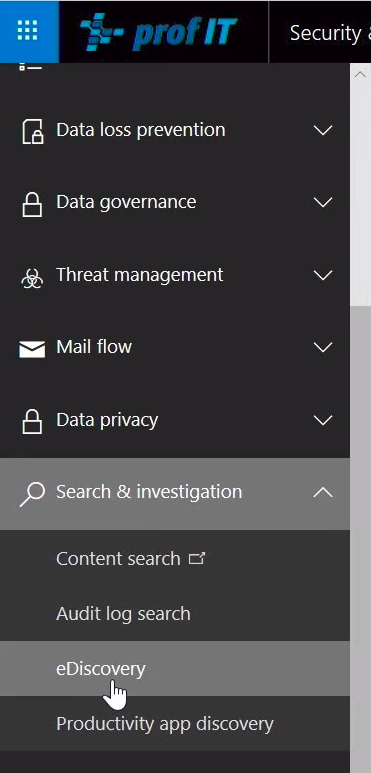

Чтобы воспользоваться одной из версий, необходимо перейти на портал protection.office.com, а затем в раздел eDiscovery и там создать задачу.

Рисунок 9. Панель eDiscovery

Следующим шагом открываем задачу и переходим во вкладку «Операции поиска». Создаем новый поиск. Вот в этом разделе и настраивается сам поиск данных. Указываются местоположения поиска, что искать, можно даже добавить условия (отправитель, участник, время и т.д.).

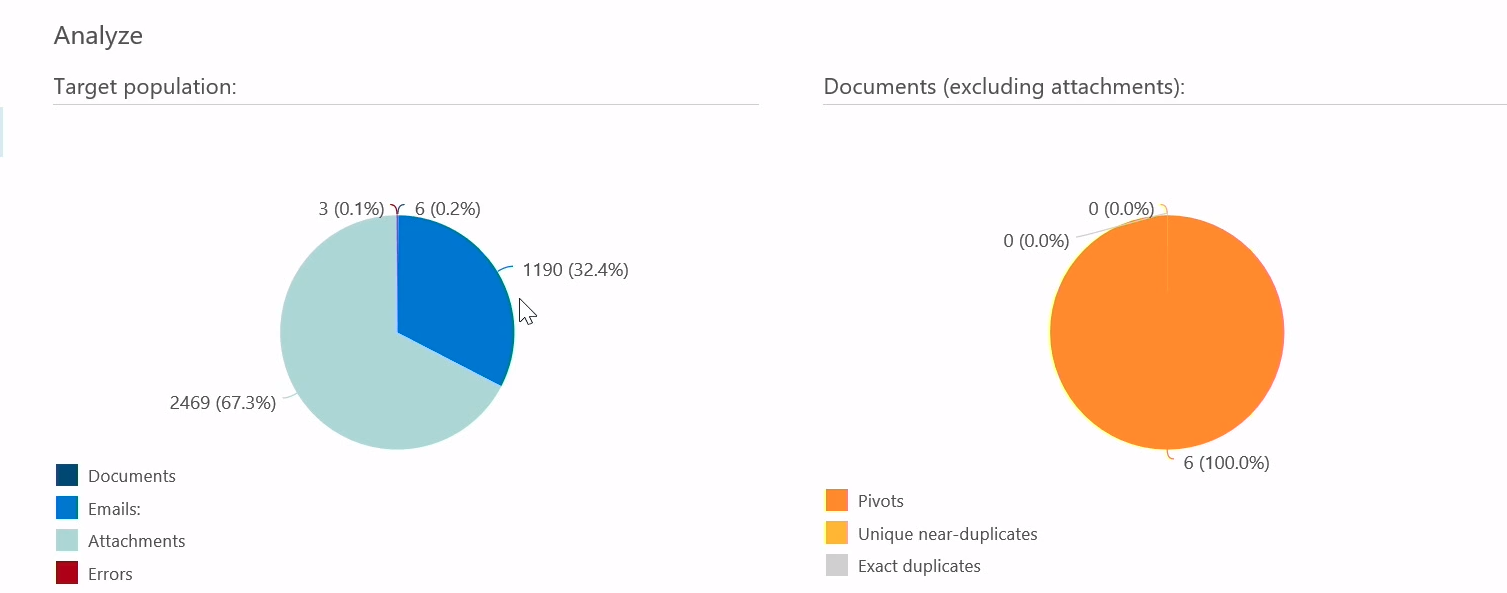

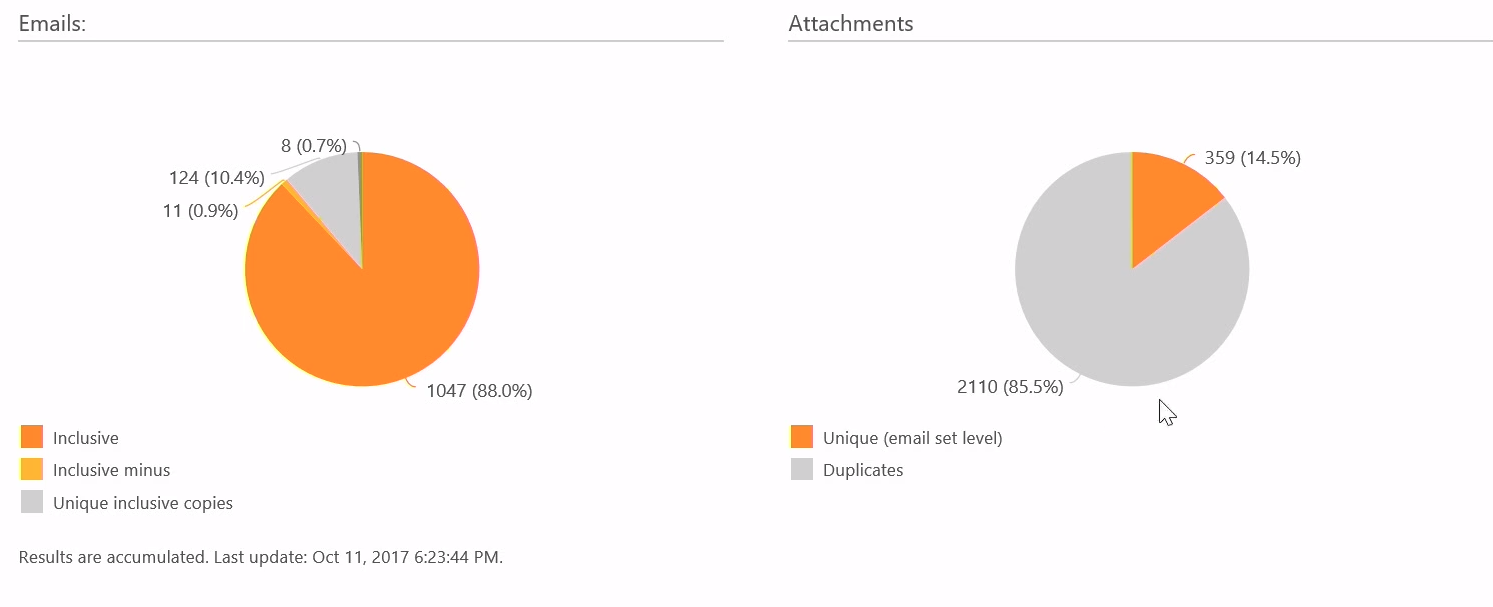

После создания и настройки задачи необходимо ее открыть и запустить поиск. Этот процесс займет некоторое время. По окончанию нажимаем Switch to Advenced eDiscovery и переходим в Express analysis. Программа выдаст дашборд в виде диаграммы.

Рисунок 10. Дашборд поиска eDiscovery

Для теста было взято популярное слово и запущен поиск по одному слову. Результат показывает, что заданные параметры встречаются чаще всего во вложениях и менее часто в письмах. 100% документов, которые были найдены, являются уникальными.

Рисунок 11. Дашборд E-mails

Если говорить конкретно о письмах, то большинство из них является эксклюзивными, но тем не менее они включают в себя некоторые данные, которые встречались в предыдущих переписках. Зато вложения практически все являются дубликатами.

Для того чтобы скачать все письма, оригиналы вложений и всю информацию, которая была проанализирована, необходимо нажать Download last session.

При использовании обычного eDiscovery вся информация представилась бы нам в сыром, неотсортированном виде, но Advenced eDiscovery значительно сократил результат для дальнейшего анализа.

Microsoft Office 365 DLP

Как уже было сказано, люди могут ошибаться и отправлять документы не тем людям. Мы можем попробовать снизить эти риски с помощью DLP (Data Loss Prevention — система защиты от утечки данных), который встроен в облачный Microsoft Office 365.

Основа DLP-системы — это набор правил, через которые анализируется содержимое документов. И если будут обнаружены определенные данные (номера карт, паспортов), то документ либо не будет отправлен, либо будет выводиться сообщение, что данный документ отправлять никуда не стоит. Может быть включена функция оповещения администратора о попытках нарушить политику.

Microsoft Office DLP 365 работает и для почты, и для портала, и для личного хранилища OneDrive for Business.

Работа этой функциональности основана на шаблонах. Довольно большое количество шаблонов уже создано, но, так как они имеют международный характер, то к примеру, в Office DLP 365 имеется шаблон проверки контента на номера американских паспортов, но нет российских.

Шаблоны можно разрабатывать свои, что является нетривиальным занятием, поэтому специалисты Microsoft рекомендуют сначала протестировать данную функцию.

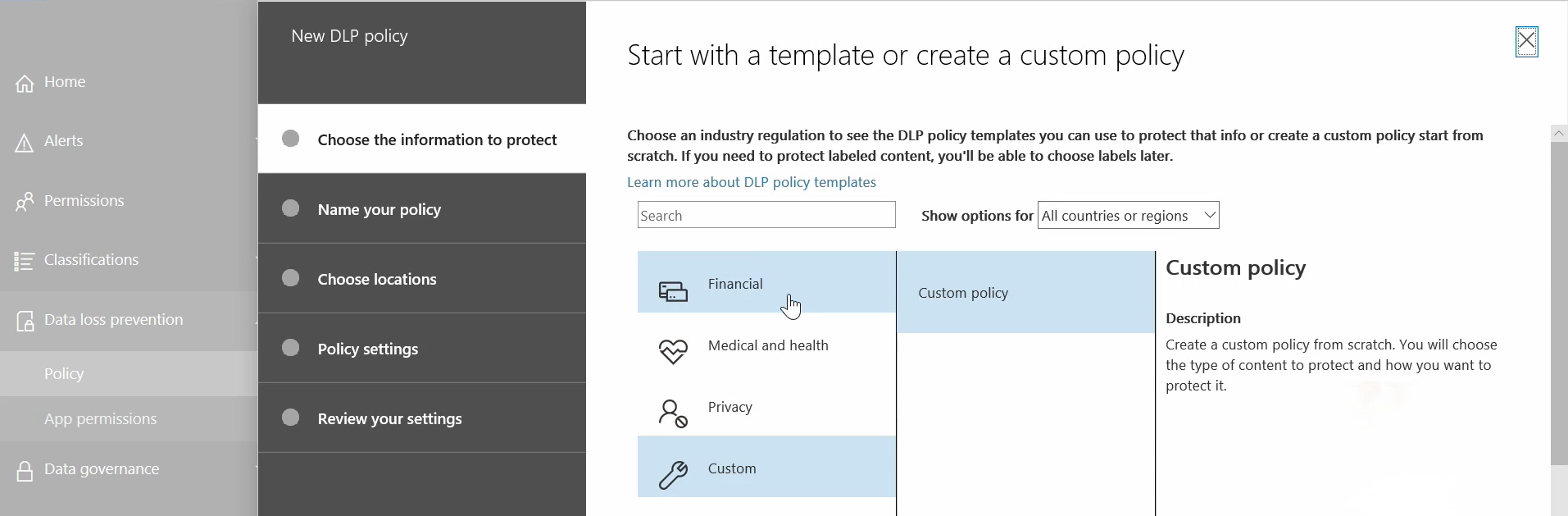

Чтобы воспользоваться этой функцией, необходимо перейти на protection.office.com во вкладку Data loss prevention -> Policy (на русский до конца еще не переведено). Нажимаем «Создать политику» и попадаем в выбор шаблонов.

Рисунок 12. Создание политики DLP

Выбираем подходящий нам шаблон и следующим шагом вводим имя и описание новой политики.

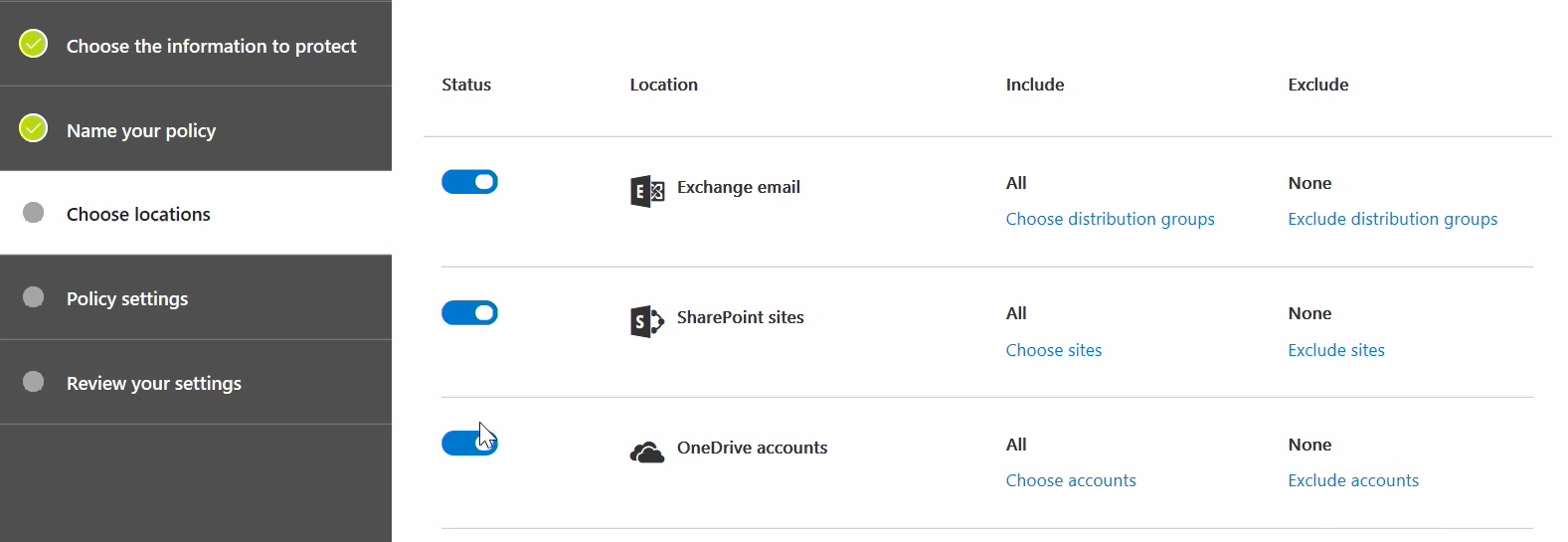

В пункте Choose locations необходимо выбрать сервисы, для которых политика будет работать. Предоставляется выбор из трех пунктов: сайты, электронная почта и аккаунт OneDrive.

Рисунок 13. Выбор среды распространения новой DLP-политики

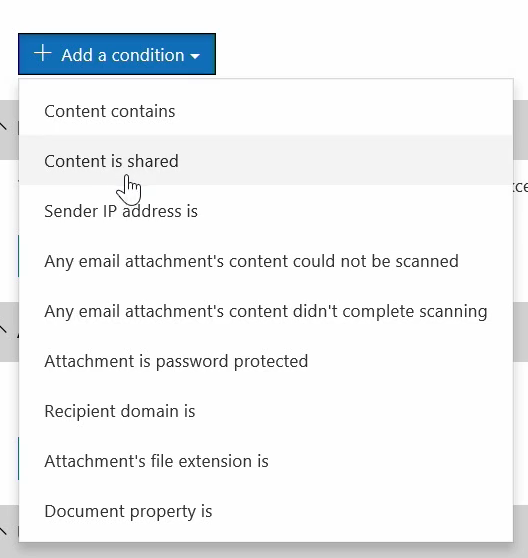

Переходим к настройкам политики. Есть 2 варианта: либо по шаблонам, которые уже предложены, либо настроить вручную. При выборе настройки вручную необходимо создать правило, в настройках которого надо задать имя правила и условие.

Рисунок 14. Выбор условия срабатывания DLP-системы

После выбора подходящего условия появятся его настройки: как раз и есть встроенные шаблоны.

Следующим шагом необходимо указать действие, которое будет применено при обнаружении запрещенного контента. В основном это «Ограничить доступ». Также на этой странице можно настроить уведомление администратора.

После создания политики она начинает работать сразу, включать ее не надо.

Также существует отдельная DLP-система специально для почты, но лучше пользоваться одной расширенной версией.

Выводы

В статье были кратко представлены система защиты документов, DLP-система, а также модули анализа данных при утечке. Все эти функции встроены в Microsoft Office 365. Каждая из этих функций имеет очень гибкую настройку, которая позволяет настроить функциональность под определенные задачи. Вдобавок к этому все подкреплено интуитивно понятным интерфейсом и описанием каждого пункта настройки. Сложность может вызвать только написание своих шаблонов для DLP-системы.

Тем не менее стоит отметить риск использования облачной архитектуры. Взлом такого аккаунта грозит взломом панелей всех облачных серверов, со всеми вытекающими документами и их содержанием, так как скорее всего аккаунтом будет владеть либо системный администратор, либо специалист информационной безопасности. Поэтому неплохо было бы укрепить аккаунт двухфакторной аутентификацией.