Для анализа тенденций на российском рынке кибербезопасности промышленных предприятий аналитический отдел Anti-Malware.ru провел исследование и опросил ведущих экспертов из подразделений кибербезопасности крупных российских промышленных предприятий из таких отраслей, как металлургия, химическая промышленность, электроэнергетика, телекоммуникации, нефтегазовая промышленность,промышленное производство. В статье опубликованы краткие результаты исследования.

Для анализа тенденций на российском рынке кибербезопасности промышленных предприятий аналитический отдел Anti-Malware.ru провел исследование и опросил ведущих экспертов из подразделений кибербезопасности крупных российских промышленных предприятий из таких отраслей, как металлургия, химическая промышленность, электроэнергетика, телекоммуникации, нефтегазовая промышленность,промышленное производство. В статье опубликованы краткие результаты исследования.

Основные результаты

- Изменение законодательства очень сильно повлияло на бюджеты и состав промышленных систем кибербезопасности и является основным драйвером для российского рынка, особенно — Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 № 187-ФЗ и его подзаконные акты (постановление Правительства Российской Федерации №127-ПП от 08.02.2018, приказы ФСТЭК России №235 и №239).

- Все опрошенные эксперты единогласно отметили очень сильное влияние законодательных инициатив на обеспечение кибербезопасности промышленных предприятий, в особенности попадающих под категорию значимых объектов КИИ. Принятие 187-ФЗ вкупе с введением уголовной ответственности за инциденты положительно повлияло на финансирование проектов по кибербезопасности.

- Цикл внедрения нового средства защиты в промышленных системах занимает в среднем от 4 до 6 месяцев.

- В большинстве промышленных организаций в ближайшей перспективе ожидается увеличение бюджета на кибербезопасность. Наибольшие инвестиции будут направлены на покупку SIEM-систем, средств сетевой безопасности и защиты от вредоносных программ.

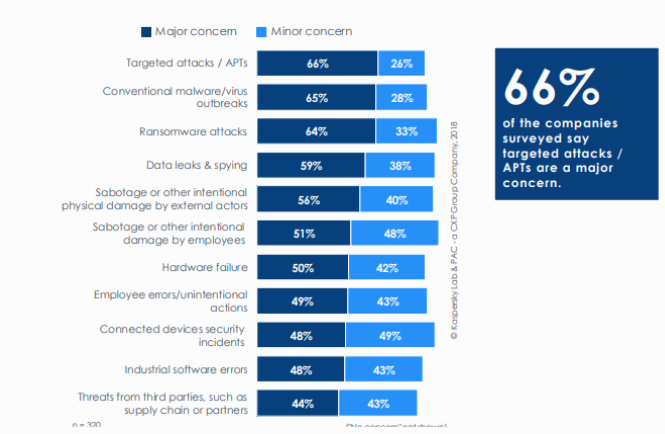

- Опрошенные эксперты опасаются целевых атак, новых разрушительных эпидемий вредоносных программ, атак внешних киберпреступных групп (в том числе политически мотивированных), а также саботажа или неосторожных действий сотрудников.

- Специалисты по информационной безопасности промышленных предприятий считают, что наиболее востребованными для обеспечения кибербезопасности АСУ ТП продуктами являются специализированные средства защиты от вредоносного кода, средства сетевой безопасности, управления уязвимостями, мониторинга событий, контроля конфигураций устройств и их целостности.

- Большинство опрошенных представителей промышленных организаций считает, что для технологического сегмента сети целесообразно создавать выделенный центр мониторинга и управления безопасностью (SOC).

- Производители АСУ ТП добавляют в свои продукты минимальные встроенные функции безопасности. В основном это — контроль целостности, авторизация и контроль доступа, защита канала связи и логирование событий.

- Производители АСУ ТП выступают в качестве канала для продажи наложенных средств защиты стороннего производства. По сути, создаются партнерские экосистемы, в которых производители АСУ ТП проверяют сторонние продукты на совместимость со своими собственными, проводят сертификацию и выступают в качестве основного канала сбыта.

- Заметной тенденцией на российской рынке становится совместная разработка компонентов АСУ ТП, когда производителей средств кибербезопасности привлекают уже на этапе проектирования устройств.

- Подавляющее большинство экспертов считает, что встроенные средства защиты от производителей АСУ ТП являются недостаточными, и использует наложенные средства, характерные для традиционной ИТ-инфраструктуры.

Основные факторы, влияющие на рынок кибербезопасности АСУ ТП в России

Согласно проведенному опросу экспертов, основную движущую силу российского рынка кибербезопасности промышленных предприятий составляют новое законодательство для критической информационной инфраструктуры и его подзаконные акты. Но, кроме этого, на рынок значительно влияют цифровизация производства и связанное с ним изменение ландшафта угроз.

Законодательство и нормативные документы регуляторов

Регулирование в области обеспечения кибербезопасности АСУ ТП в РФ начинается еще в 2006 году, когда был разработан, но не принят законопроект «Об особенностях обеспечения информационной безопасности критически важных объектов информационной и телекоммуникационной инфраструктуры».

В дальнейшем, в 2009 году, законодательные инициативы привели к появлению соответствующих разделов в «Стратегии национальной безопасности Российской Федерации до 2020 года», ФЗ-256 «О безопасности объектов топливно-энергетического комплекса», внесению изменений в ФЗ-116 «О промышленной безопасности опасных производственных объектов».

В 2012 году Совет Безопасности РФ опубликовал в целях реализации основных положений Стратегии национальной безопасности Российской Федерации до 2020 года подписанные Президентом России «Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации», которые заложили основу для формирования всей последующей нормативной базы в области защиты АСУ ТП. Именно на его фундаменте в 2013-м году был разработаны законопроекты «О безопасности критической информационной инфраструктуры Российской Федерации» и «О внесении изменений в законодательные акты Российской Федерации в связи с принятием Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации», которые должны были быть приняты в конце 2014-го — начале 2015-го годов.

14 марта 2014 года был утвержден, а 30 июня 2014 года — зарегистрирован в Минюсте новый приказ ФСТЭК №31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды». Он обеспечивает базу для формирования организационных и технических мер защиты АСУ ТП.

Сейчас в центре внимания всех промышленных организаций — Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации» № 187-ФЗ, который был принят в 2017 году и вступил в силу 1 января 2018 года. Этот закон вводит понятие критической информационной инфраструктуры. Согласно 187-ФЗ, субъекты КИИ — это государственные органы и учреждения, коммерческие компании или индивидуальные предприниматели, которым на законных основаниях (например, на правах собственности или аренды) принадлежат информационные системы (ИС), информационно-телекоммуникационные сети (ИТКС) и автоматизированные системы управления (АСУ), использующиеся в определенных сферах деятельности. Эти ИС, ИТКС и АСУ закон называет объектами КИИ, а их совокупность составляет критическую информационную инфраструктуру Российской Федерации. Под безопасностью КИИ подразумевается состояние защищенности, обеспечивающее устойчивое функционирование при проведении компьютерных атак, а функции контроля за исполнением закона возложены на ФСТЭК России указом Президента РФ №569 от 25 ноября 2017 г. «О внесении изменений в Положение о Федеральной службе по техническому и экспортному контролю, утвержденное Указом Президента Российской Федерации от 16 августа 2004 г. № 1085».

Под требования законодательства о безопасности КИИ подпадают субъекты, работающие в сфере атомной, ракетно-космической, горнодобывающей, металлургической, химической и оборонной промышленности, здравоохранения, науки, энергетики, транспорта и связи. Субъектами КИИ также являются предприятия топливно-энергетического комплекса и организации из банковской и финансовой сферы.

По закону, чтобы объект стал значимым для критической инфраструктуры, ему нужно присвоить категорию значимости. Правила категорирования утверждены постановлением Правительства РФ № 127-ПП от 8 февраля 2018 года «Об утверждении Правил категорирования объектов критической информационной инфраструктуры Российской Федерации, а также перечня показателей критериев значимости объектов критической информационной инфраструктуры Российской Федерации и их значений». В нем указаны два типа объектов:

- сами КИИ, подпадающие под соответствующие сферы деятельности;

- значимые объекты КИИ, которые в соответствии с указанными в постановлении № 127-ПП правилами и показателями критериев значимости прошли категорирование, были отнесены к одной из категорий и внесены в реестр значимых объектов. Эти объекты необходимо защищать в соответствии с требованиями уточняющих приказов ФСТЭК. На организацию их защиты распространяется государственный контроль.

Самих критериев значимости, согласно постановлению №127-ПП, всего пять: социальный, политический, экономический, экологический, а также обеспечение обороноспособности, безопасности государства и правопорядка. В каждом критерии выделяется четыре категории: первая (высшая), вторая, третья и самая низшая — без значимости. Последняя применяется, если показатели значимости — ниже, чем в третьей категории.

С начала действия ФЗ-187, а именно с 1 января 2018 года, введена уголовная ответственность для субъекта КИИ за его нарушение. В УК РФ уже внесены соответствующие изменения. Согласно ст. 274.1 УК РФ, за создание, распространение и (или) использование ПО или иной компьютерной информации для неправомерного воздействия на КИИ предусмотрены принудительные работы на срок до 5 лет или до 5 лет лишения свободы, а также штраф до 1 млн рублей. Неправомерный доступ к информации КИИ, если он повлек вред, будет наказан принудительными работами сроком до 5 лет, лишением свободы на срок до 6 лет и штрафами до 1 млн рублей.

Есть ответственность и для субъектов КИИ. Нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой законом информации КИИ либо правил доступа, если оно повлекло причинение вреда для КИИ, наказывается принудительными работами на срок до 5 лет, лишением свободы на срок до 6 лет, запретом на определенные виды деятельности на срок до 3 лет для юридических лиц и индивидуальных предпринимателей или запретом занимать определенные должности для физических лиц на тот же срок.

У этой статьи есть усиление. Если преступление совершено группой лиц или с использованием служебного положения, оно наказывается лишением свободы на срок до 8 лет, а также запретом на определенные виды деятельности (юридические лица и ИП) или запретом занимать определенные должности (физические лица) на срок до 3 лет. В случае тяжких последствий максимальный срок лишения свободы увеличивается до 10 лет, а запрет на виды деятельности и должности — до 5 лет.

Также дополнительным драйвером является то, что при возникновении ущерба от атак на промышленное предприятие может наступить уголовная ответственность за нарушение правил эксплуатации объектов КИИ вплоть до заключения под стражу сроком на десять лет.

Перечень организационных и технических мер по обеспечению безопасности для значимых объектов КИИ есть в приказе ФСТЭК России №239 от 25.12.2017 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ РФ». Требования очень серьезны, и защита значимых объектов КИИ должна им соответствовать, но для незначимых объектов такие меры не нужны.

Перечень организационных и технических мер по защите значимых объектов КИИ включает следующие позиции.

- Идентификация и аутентификация (ИАФ).

- Управление доступом (УПД).

- Ограничение программной среды (ОПС).

- Защита машинных носителей информации (ЗНИ).

- Аудит безопасности (АУД).

- Антивирусная защита (АВЗ).

- Предотвращение вторжений (компьютерных атак) (СОВ).

- Обеспечение целостности (ОЦЛ).

- Обеспечение доступности (ОДТ).

- Защита технических средств и систем (ЗТС).

- Защита информационной (автоматизированной) системы и ее компонентов (ЗИС).

- Реагирование на компьютерные инциденты (ИНЦ).

- Управление конфигурацией (УКФ).

- Управление обновлениями программного обеспечения (ОПО).

- Планирование мероприятий по обеспечению безопасности (ПЛН).

- Обеспечение действий в нештатных ситуациях (ДНС).

- Информирование и обучение персонала (ИПО).

В приказе ФСТЭК России №235 от 21.12.2017 «Об утверждении Требований к созданию систем безопасности значимых объектов КИИ РФ и обеспечению их функционирования» перечислены сами средства, которые следует использовать для обеспечения безопасности КИИ.

- Средства защиты информации от несанкционированного доступа (включая встроенные в общесистемное, прикладное программное обеспечение).

- Межсетевые экраны.

- Средства обнаружения (предотвращения) вторжений (компьютерных атак).

- Средства антивирусной защиты.

- Средства (системы) контроля (анализа) защищенности.

- Средства управления событиями безопасности.

- Средства защиты каналов передачи данных.

Все средства защиты должны быть сертифицированы на соответствие требованиям по безопасности или пройти оценку соответствия в форме испытаний или приемки в соответствии с Федеральным законом от 27.12.2002 г. № 184-ФЗ «О техническом регулировании».

Дополнительной мерой по повышению эффективности кибербезопасности в промышленном секторе выступают инициативы ФСБ России. В частности, в 2014 году вышла «Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», что привело к созданию Национального координационного центра по компьютерным инцидентам (НКЦКИ) ФСБ России. На это ведомство возложена ответственность за работу системы ГосСОПКА.

Все субъекты КИИ должны в обязательном порядке подключиться к Государственной Системе Обнаружения, Предупреждения и Ликвидации Последствий Компьютерных Атак (ГосСОПКА), даже если у них нет значимых объектов КИИ. В главный центр ГосСОПКА в обязательном порядке будут передаваться данные о связанных с информационной безопасностью инцидентах на объектах КИИ.

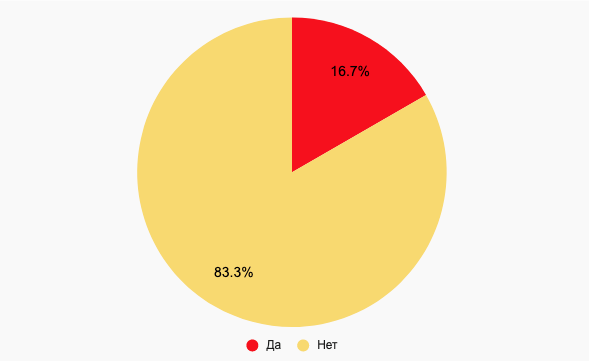

В исследовании Anti-Malware.ru в ноябре-декабре 2019 года все опрошенные эксперты единогласно отметили очень сильное влияние законодательных инициатив в РФ на обеспечение кибербезопасности промышленных предприятий, в особенности попадающих под категорию значимых объектов КИИ. Все опрошенные эксперты подтвердили, что новые нормативные документы от регуляторов положительно повлияли на выделение бюджета на кибербезопасность АСУ ТП.

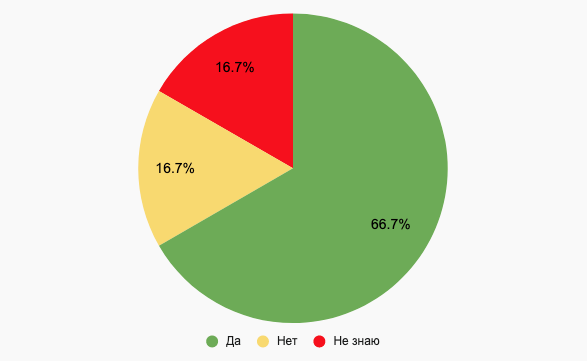

Повлияли ли новые законодательные акты и регламенты от регуляторов на финансирование проектов по кибербезопасности в вашей организации? (Anti-Malware.ru, ноябрь 2019 года)

Развитие промышленного интернета вещей (IIoT) и цифровизация производства

В перспективе необходимо учитывать общие тенденции в информационных технологиях и угрозах, которые будут непосредственно влиять на организацию и состав технологий в ОТ / АСУ ТП. В ближайшей перспективе нас ждут глобальные изменения при построении производств и сопутствующих автоматизированных и информационных систем.

Актуальные тенденции — массовый переход элементов промышленных сетей на стек интернет-протоколов, интенсивное развитие интернета вещей (IoT), в том числе промышленного (IIoT). Большинство производственных компаний считает, что риски информационной безопасности значительно возрастут с переходом на IoT.

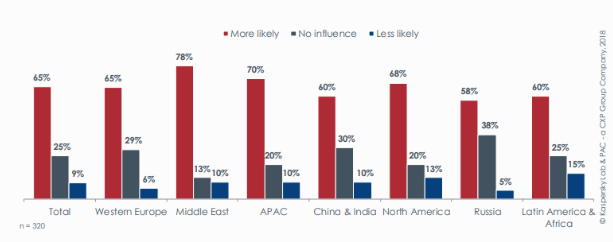

Увеличение рисков информационной безопасности с развитием IoT, по данным «Лаборатории Касперского»

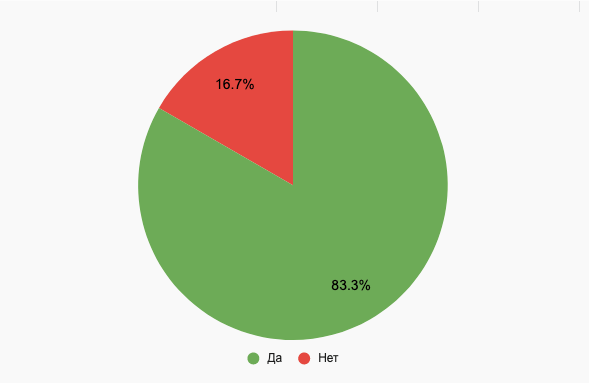

Однако опрошенные эксперты почти единогласно сходятся во мнении, что развитие IIoT не влияет на развитие кибербезопасности промышленных предприятий. Эксперты отмечают, то автоматизация производства началось далеко не вчера и никаких особых изменений в ближайшие 2-3 года ожидать не приходится. Некоторые отмечают, что термины “Промышленная революция” и IIoT носят исключительно маркетинговый смысл.

Является ли, на ваш взгляд, в перспективе 2-3 лет развитие промышленного интернета вещей драйвером для развития кибербезопасности промышленных систем? (Anti-Malware.ru, ноябрь 2019 года)

В последние годы разворачивается очередная волна трансформации моделей деятельности в бизнесе и промышленном производстве, вызванная появлением цифровых технологий нового поколения, которые в силу масштабов и глубины влияния получили наименование «сквозных»: искусственного интеллекта, робототехники, интернета вещей, технологий беспроводной связи и ряда других. Их внедрение, по некоторым оценкам, способно повысить производительность труда в компаниях на 40% (WEF, 2018). В ближайшем будущем именно эффективное использование новых цифровых технологий будет определять международную конкурентоспособность как отдельных компаний, так и целых стран, формирующих инфраструктуру и правовую среду для цифровизации.

В России обеспечение ускоренного внедрения цифровых технологий в экономике и социальной сфере является одной из национальных целей развития (Указ Президента Российской Федерации от 7 мая 2018 г. № 204 «О национальных целях и стратегических задачах развития Российской Федерации на период до 2024 года», далее — Указ № 204). Для этого Указом № 204 определены следующие задачи:

-

Увеличение внутренних затрат на развитие цифровой экономики за счет всех источников (по доле в валовом внутреннем продукте) не менее чем в 3 раза по сравнению с 2017 годом. Программа «Цифровая экономика» имеет оценку бюджета на 2018 год в 3,5 трлн рублей.

-

Создание устойчивой и безопасной информационно-телекоммуникационной инфраструктуры высокоскоростной передачи, обработки и хранения больших объемов данных, доступной для всех организаций и домохозяйств.

-

Использование преимущественно отечественного программного обеспечения государственными органами, органами местного самоуправления.

В РФ на текущий момент остается на низком уровне цифровизация производственных предприятий. Если за рубежом уже сформировалась тенденция перехода от использования отдельных решений к внедрению единых систем управления знаниями, технологиями и компетенциями — цифровых платформ, — то в России концепция перехода к «Индустрии 4.0» еще только обсуждается. Использование технологий компьютерного инжиниринга и виртуального моделирования, аддитивных технологий, промышленного интернета, мехатроники и робототехники пока не получило значимого распространения. Как следствие, отечественная промышленная продукция уступает ведущим зарубежным конкурентам по цене и качеству, срокам вывода готовой продукции на рынок. Российские промышленные системы, как правило, не позволяют обеспечить индивидуализацию производства, а также возможность оперативно реагировать на рыночные изменения.

Является ли, на ваш взгляд, в перспективе 2-3 лет цифровая трансформация драйвером для развития кибербезопасности промышленных систем? (Anti-Malware.ru, ноябрь 2019 года)

Кибербезопасность как часть функций АСУ ТП

Кибербезопасность АСУ ТП сейчас и в ближайшей перспективе будет являться ключевым фактором при выборе поставщика со стороны промышленных организаций, поэтому растет интерес к этой теме со стороны самих вендоров АСУ ТП. Сейчас у лидеров отрасли АСУ ТП уже появляются собственные продукты в этой области: например, Honeywell объединила все разработки в единую платформу по кибербезопасности Forge.

Как уже было отмечено ранее, новые стандарты подразумевают требования к безопасности АСУ ТП на этапе проектирования, то есть начиная с поставщика.

На рынке кибербезопасности промышленных систем начинает появляться всё больше продуктов от вендоров АСУ ТП: так, аналитики Market Research Future выделяют в числе ключевых игроков этого рыночного сегмента крупнейших производителей АСУ ТП — Honeywell, Rockwell Automation, General Electric, Schneider Electric, Siemens.

Ландшафт угроз и национальный цифровой суверенитет

Имеет место изменение ландшафта угроз для промышленных систем. Количество векторов атак на производственные предприятия будет только расти, а интенсивность их — увеличиваться. Атаки на промышленные организации сейчас становятся прерогативой организованных групп, нередко поддерживаемых целыми государствами. В 2019 году, по данным SonicWall, было обнаружено более 74 тысяч атак нулевого дня (не использованных ранее), а среднее количество целевых атак, проведенных одной организованной группой, составляет 55 (по данным Symantec).

В то же время важно заметить, что атаки носят более сложный характер, и жертвой зачастую становится не целевая организация, а кто-то из цепочки поставщиков (Supply Chain). По данным Symantec, в 2019 году рост атак на цепочки поставщиков составил 72%.

Эту тенденцию видят и разумно оценивают люди, которые обеспечивают безопасность промышленных систем. Так, по данным «Лаборатории Касперского», главной угрозой для предприятий сейчас являются целенаправленные атаки.

Основные векторы атак на промышленные предприятия, по данным «Лаборатории Касперского»

Использование средств кибербезопасности АСУ ТП в России

Текущий уровень защищенности промышленных предприятий находится на низком уровне. По статистике тестов на проникновение от компании Positive Technologies, в 2017 году в 75% случаев атакующий смог бы преодолеть внешний периметр, а в 50% случаев — получить полный контроль над инфраструктурой.

Статистика тестов на проникновение в промышленные системы, по данным Positive Technologies за 2017 год

Для исправления ситуации с информационной безопасностью необходимо эффективное использование современных средств защиты, как встроенных и специально разработанных для АСУ ТП, так и наложенных из ИТ-инфраструктуры.

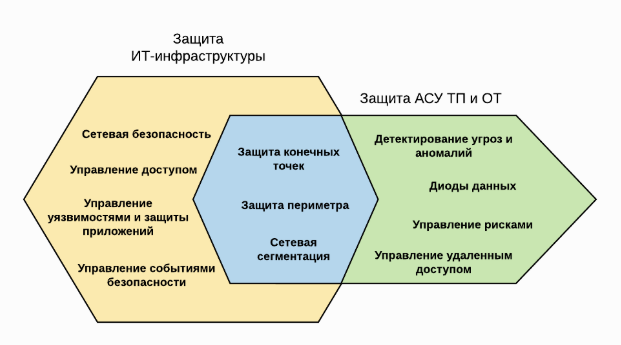

Конвергенция средств защиты для ИТ и АСУ ТП (список направлений защиты — неполный)

Средства защиты, применяемые на российском рынке для защиты сетей АСУ ТП, можно разделить на несколько основных групп по функциональному назначению (из основных концепций обеспечения безопасности).

-

Управление доступом: системы безопасного удаленного доступа, системы многофакторной аутентификации, IAM- / IDM-системы, физическое и виртуальное сегментирование сети.

-

Обеспечение непрерывной защиты: системы безопасности конечных точек (антивирусы, EDR, защищенные ОС, белые списки приложений), белые списки устройств, системы поиска уязвимостей и управления обновлениями, контроль конфигурации устройств, системы защиты от утечек конфиденциальной информации (DLP).

-

Обнаружение и атаки: системы мониторинга конфигурации сети, контроль сетевого трафика и обнаружение аномалий (NIDS/NIPS, NGFW), системы управления событиями (SIEM), системы обмана злоумышленников (Deception).

-

Управление инцидентами: центры управления безопасностью (SOC), системы управления инцидентами (IRP), системы резервирования и восстановления, системы проведения расследований (Forensics).

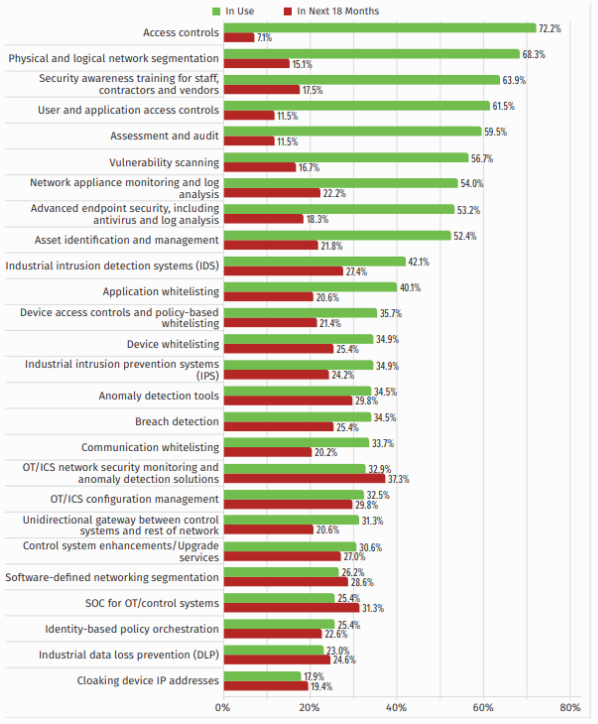

Как показывает мировая практика (по результатам исследования SANS), сейчас в большинстве случаев на промышленных предприятиях внедрены стандартные средства защиты для ИТ-инфраструктуры. В краткосрочной перспективе (1-2 года) планируется внедрение специализированных средств защиты для АСУ ТП.

Анализ использования средств защиты в системах АСУ ТП (СЗИ, которые используются сейчас и планируются к использованию в ближайшие 18 месяцев), по данным SANS

По результатам опроса экспертов, проведенного Anti-Malware.ru, все перечисленные классы средств защиты, зарекомендовавшие себя в корпоративных сетях, с определенными ограничениями применимы и в промышленных сетях.

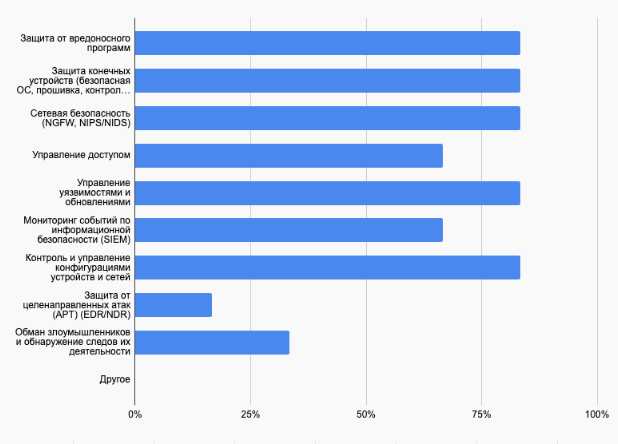

Актуальность средств защиты АСУ ТП (Anti-Malware.ru, ноябрь 2019 года)

Специалисты по информационной безопасности промышленных предприятий считают, что наиболее востребованными для обеспечения кибербезопасности АСУ ТП продуктами являются специализированные средства защиты от вредоносного кода, средства сетевой безопасности, управления уязвимостями, мониторинга событий, контроля конфигураций устройств и их целостности. При этом опрошенные эксперты отмечают особую потребность в специализированных системах анализа трафика, в том числе с использованием технологий предиктивной аналитики и искусственного интеллекта.

Подавляющее большинство организаций считает, что для обеспечения комплексной безопасности промышленных систем необходимо внедрять процесс управления инцидентами и автоматизировать его с помощью платформы управления инцидентами и рисками (SIEM, IRP, ICSOC).

Необходима ли система управления инцидентами в информационной безопасности АСУ ТП? Результаты опроса Anti-Malware.ru

Стоит также отметить: большинство опрошенных представителей промышленных организаций считает, что для технологического сегмента сети целесообразно создавать выделенный центр мониторинга и управления безопасностью (SOC), так как наборы правил реагирования существенно отличаются от корпоративных. Однако в такой конфигурации выделенный SOC обязательно должен быть интегрирован с общекорпоративным.

При построении систем промышленной кибербезопасности на российском рынке специалисты ориентируются прежде всего на опыт российских коллег и на мировые стандарты кибербезопасности — мировую серию стандартов ISA/IEC 62443 (изначально этот стандарт разрабатывался в ISA в США и назывался ISA99).