Сертификат AM Test Lab

Номер сертификата: 549

Дата выдачи: 10.12.2025

Срок действия: 10.12.2030

- Введение

- Обновления к версии 5.27

- 2.1. Настройка проверки, предварительной фильтрации, файлов в песочнице

- 2.2. Проверка ссылок из QR-кодов в письмах и вложениях

- 2.3. Обновления в составе антивирусных средств

- 2.4. Правила в формате YARA

- 2.5. Компоненты поведенческого анализа

- 2.6. Подключение систем хранения файлов для проверки

- 2.7. Почтовый карантин

- Функциональные возможности PT Sandbox 5.27

- 3.1. Обнаружение угроз

- 3.2. Исследование угроз

- 3.3. Блокировка

- Архитектура PT Sandbox 5.27

- Системные требования PT Sandbox 5.27

- Сценарии использования PT Sandbox 5.27

- Выводы

Введение

С развитием цифровых технологий появляются всё более сложные проблемы в области кибербезопасности. Поэтому для надёжной защиты от массовых и комплексных целевых угроз и атак необходимо постоянно совершенствовать средства анализа и обнаружения вредоносных программ, потенциально опасных файлов.

В этом контексте Positive Technologies представляет регулярное обновление песочницы PT Sandbox, которая обеспечивает быструю доставку экспертизы, скорую обработку пользовательских запросов и динамичный ответ на изменчивые условия рынка. В 2023 году мы публиковали обзор версии 5.5, в этом обзоре рассмотрим версию 5.27.

PT Sandbox включена в реестр отечественного ПО (№ 8642 от 31.12.2020), сертифицирована ФСТЭК России. Сведения о наличии искусственного интеллекта включены в реестровую запись.

Обновления к версии 5.27

Недавно мы писали о том, что в PT Sandbox внедрили ML-модель для поиска скрытых киберугроз. Новая ML-модель обучена отличать «чистые» данные от вредоносных, разбирая пакеты, фиксируя нетипичные признаки поведения.

Помимо внедрения модели машинного обучения, за последние полтора года в PT Sandbox были добавлены следующие функции:

- Настройка проверки (предварительной фильтрации) файлов в песочнице, пользовательские правила определения объектов с угрозами и правила поведенческого анализа.

- Проверка ссылок из QR-кодов в письмах и вложениях.

- Включение средства для категоризации ссылок PT Categorizer.

- Антивирус VBA32 от белорусского разработчика «ВирусБлокАда» и последующая поддержка антивируса PT AV.

- Проверка объектов по пользовательским YARA-правилам.

- Образы для поведенческого анализа: «Альт Рабочая станция 10», Windows 11 и др.

- ML по сетевому трафику в средстве поведенческого анализа на основе технологии машинного обучения.

- Поведенческий анализ в интерактивном режиме и анализ объектов с указанием команд.

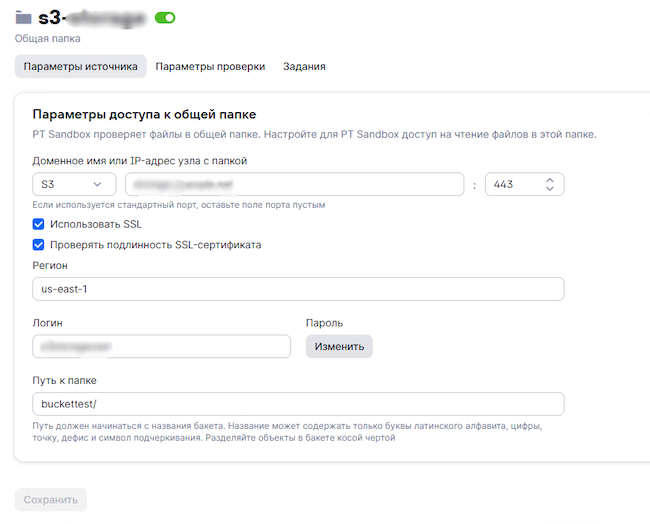

- Подключение S3-хранилищ в качестве источников.

- Страница для работы с письмами в карантине.

- Получение списка заданий через публичный API.

- Увеличение лимита одновременно запускаемых машин на узле поведенческого анализа до 45 и обновление гипервизора.

- Управление очередью файлов на поведенческий анализ, настройки приоритета источников и файлов на поведенческий анализ.

Следить за новыми релизами песочницы можно на портале технической поддержки Positive Technologies.

Настройка проверки, предварительной фильтрации, файлов в песочнице

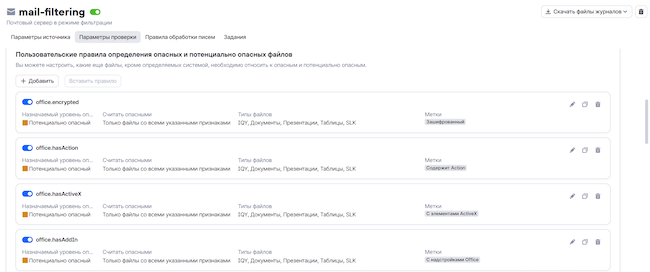

Добавлен ряд опций, позволяющий гибко настроить порядок проверки в зависимости от выявленных PT Sandbox свойств файлов. С помощью пользовательских правил администратор может указать свойства файлов, по которым песочница будет относить их к опасным или потенциально опасным объектам. При регистрации каждого источника существует общий базовый набор правил, включённых на определение потенциально опасных объектов для подсветки подозрительного содержимого в прошедших анализ файлах.

Необходимо отметить, что с момента выхода предыдущей версии PT Sandbox было добавлено более 50 статических правил обнаружения, в том числе на следующие угрозы: PhantomCore, CReverseShell, NetExec, BadMirror, WarmCookieBadIIS, PulsaLoader, LoginLog, CloudScout, ReverseShellArgv, SecureRust, CriminalMW, GenericLoader, Ebowla, Gomir, SDWipe, PerformDrop, MacLoader, PingProxy, ReflectPulse, AMOS, LazyKoala, Batavia, PrivilegeEscalationExecutor, SarangTrap, BotenaGo, PyStaticX (RiskTool), NGate, PhantomCard, PlayPraetor, GOFFEE, LazyGoShell, MSADDShell, Paranoid, Tolik, BRats, QSocket, IamTheKing, AnyProxy.

Также было добавлено около 100 поведенческих правил обнаружения, в том числе на следующие угрозы: Ermac, BRats, RomCom, PhantomCard, CriminalMW, NGate, Axbanker, FluBot, RavenStealer, MaranhaoStealer, CountLoader, Klopatra, XMRig, WhirlCoil, StimBlaster, MiniBrowse, Cockroach, BluetraitRMM, KVKBackdoor, Latrodectus, PhantomCSLoader, EvilAI, YiBackdoor, SnipBot, Olymp, KGBBot, BlackHawk, Villain C2 Framework, GoProxy, KXLLAK OSLOCK, Orcus, VoidProxy Phishkit, Acreed, ProSpy, Maverick, AndroRAT, CastleLoader, DarkCloud, RustBot, SystemBC, Atera Remote Access Application, ReverseLoader.

Для более тонкой настройки есть возможность редактирования существующих и добавления собственных правил. Эти опции позволяют снизить нагрузку на ресурсы поведенческого анализа.

Так же Positive Technologies выпустил методические рекомендации по настройке источников, пользовательских параметров проверки и вебинар по пользовательским правилам проверки в песочнице.

Рисунок 1. Пользовательские правила определения опасных файлов в PT Sandbox 5.27

Рисунок 2. Пользовательские правила поведенческого анализа в PT Sandbox 5.27

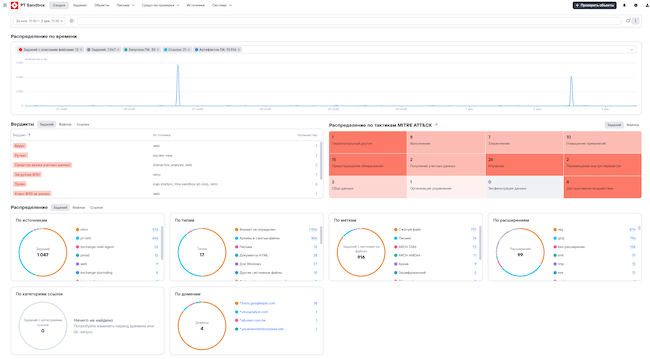

Проверка ссылок из QR-кодов в письмах и вложениях

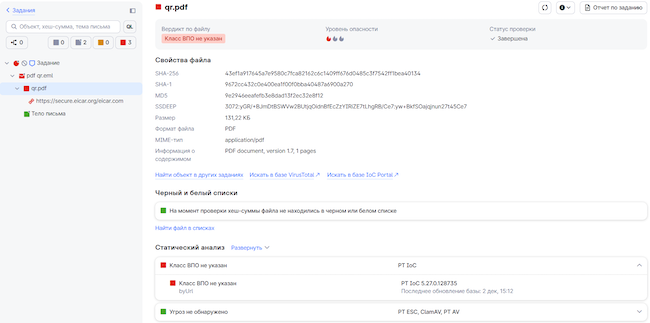

Добавлены функции, извлекающие ссылки в формате QR-кодов из писем и вложений к ним, включая PDF. Извлечённые ссылки проверяются по индикаторам компрометации. В PT Sandbox 5.27 предусмотрена возможность скачивать файлы по ссылкам и проверять их.

Рисунок 3. Проверка индикаторами ссылки, извлечённой из файла изображения

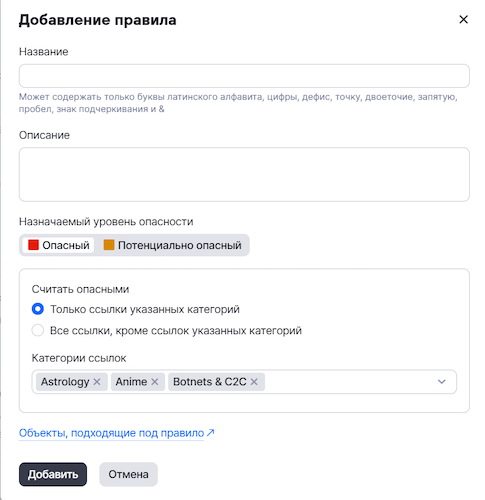

Также для проверки ссылок могут применяться базы категорий, поставляемые производителем.

Рисунок 4. Настройки пользовательских правил отнесения ссылок к опасным и потенциально опасным

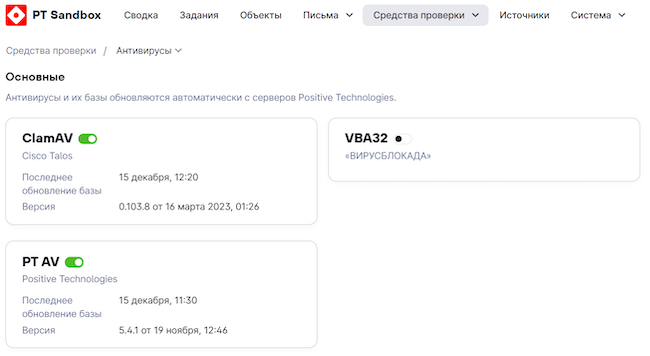

Обновления в составе антивирусных средств

Произошли обновления в составе антивирусных средств, поставляемых в качестве средств проверки PT Sandbox. В рассматриваемой версии таковыми являются PT AV и ранее включённый в поддержку антивирус VBA32.

Рисунок 5. Антивирусные средства проверки в PT Sandbox 5.27

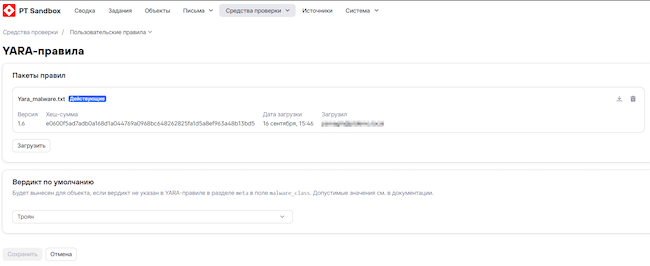

Правила в формате YARA

Дополнились средства проверки и возможность пользовательской загрузки правил в формате YARA. Для этого в интерфейсе продукта выведено отдельное представление для управления YARA-правилами.

Рисунок 6. Пользовательские правила YARA

Правила просты в написании и понимании, а их синтаксис напоминает язык C. Документация YARA находится в открытом доступе. Там описаны требования к структуре правила, допустимые типы шаблонов, а также порядок формирования условий.

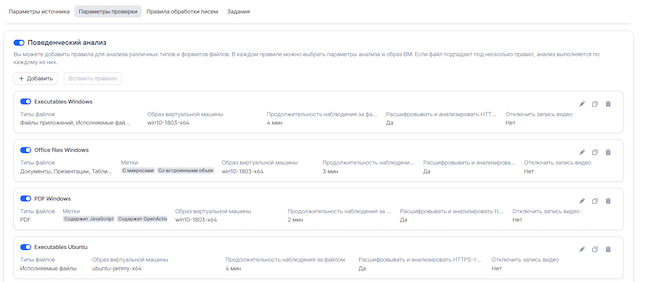

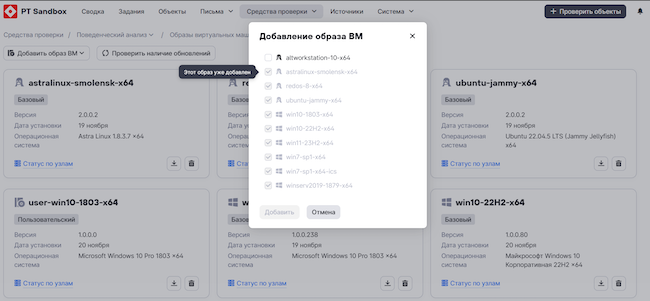

Компоненты поведенческого анализа

Улучшения произошли и в компонентах выполнения поведенческого анализа. Список базовых образов операционных систем дополнился такими системами, как: «Альт Рабочая станция 10», Windows 11, «РЕД ОС» 8, ASTRA Linux версии 1.8.

Рисунок 7. Управление образами виртуальных машин PT Sandbox 5.27

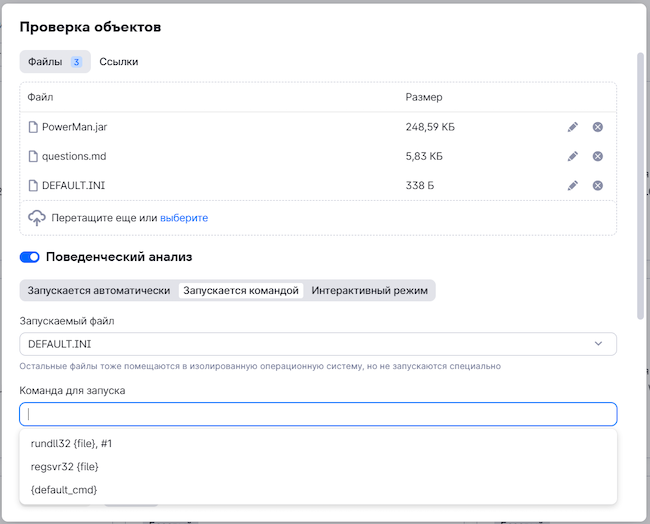

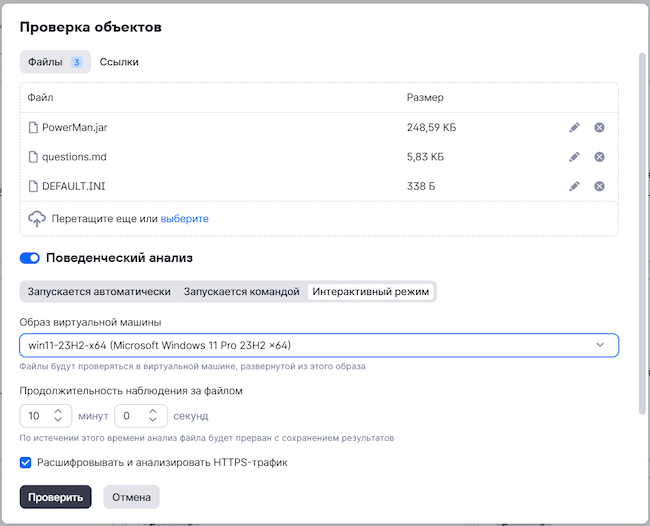

Ранее песочница работала только в автоматическом режиме: администратор выбирал образ виртуальной машины, загружал файл, и система полностью самостоятельно выполняла проверку. Для проведения поведенческого анализа выбранных объектов через интерфейс PT Sandbox добавились новые режимы для запуска: проверка файлов или ссылок с указанием команд и интерактивный режим, в котором пользователь выполняет действия с проверяемым файлом самостоятельно.

Рисунок 8. Выбор режима запуска проверки с указанием команд

Рисунок 9. Выбор запуска проверки в интерактивном режиме

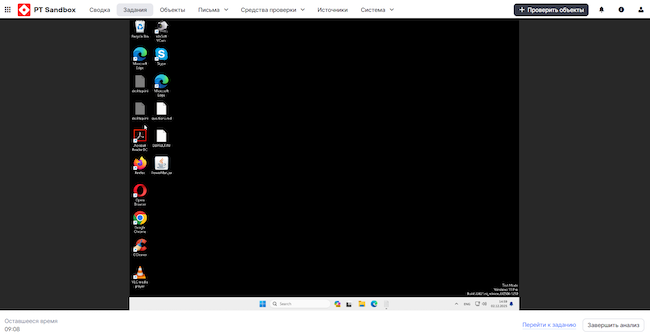

Рисунок 10. Переход оператора в интерактивный режим проверки

Дополнены были и средства на основе технологии машинного обучения. Ими теперь анализируется сетевой трафик, генерируемый проверяемыми объектами во время поведенческого анализа.

В интерфейсе поведенческого анализа можно более эффективно управлять обработкой объектов. Один из параметров — время хранения результатов. Он отображает, сколько объектов находится в очереди на анализ и как долго сохраняются результаты проверок. Это позволяет администратору контролировать накопление объектов и нагрузку на систему.

Другой важный параметр — использование повторных результатов проверки, или кэширование. При поступлении одного и того же файла на проверку несколько раз система использует ранее полученные результаты, не выполняя повторный анализ. В интерфейсе можно задать срок хранения этих результатов для повторного использования, что оптимизирует обработку и повышает производительность системы.

Рисунок 11. Настройка времени хранения результатов

Подключение систем хранения файлов для проверки

PT Sandbox 5.27 может подключаться к хранилищам типа S3.

Рисунок 12. Настройка проверки источника «Общая папка» (хранилище S3)

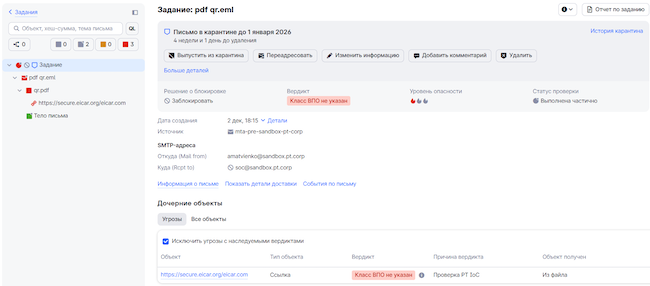

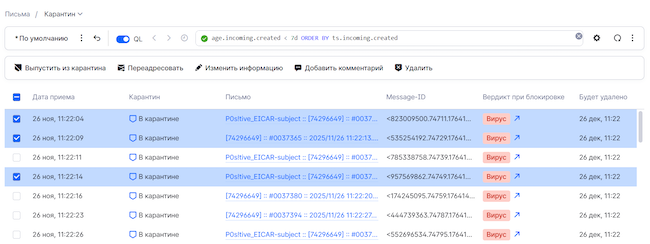

Почтовый карантин

Для почтовых источников, работающих в блокирующем режиме, изменилось управление карантином. Ранее он применялся и управлялся только на уровне отдельных заданий. Для выполнения необходимых действий администратору требовалось открыть карточку конкретного задания, вручную отправить пользователю уведомление и посмотреть состояние объекта.

Теперь помимо карточки задания есть отдельная вкладка для просмотра и управления такими письмами, в том числе для возможностей выполнения массовых действий.

Рисунок 13. Обновление почтового карантина PT Sandbox 5.27

Рисунок 14. Обновление почтового карантина PT Sandbox 5.27

В системе есть возможность уведомлять пользователей о недоставленных письмах при работе с почтовыми источниками, использующими режим блокировки. В случае, если сообщение было заблокировано, можно настроить автоматическую отправку уведомлений отправителю или одновременно отправителю и получателю с указанием причины недоставки.

Рисунок 15. Настройка уведомления о блокировке писем

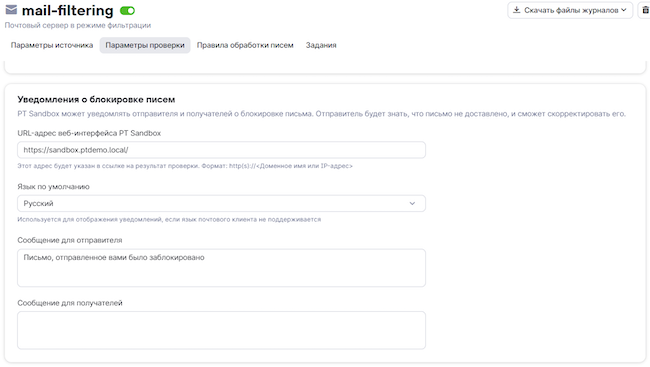

Функциональные возможности PT Sandbox 5.27

PT Sandbox — система многоуровневой проверки файлов, ссылок и других объектов. Она работает на базе экспертизы, которая состоит из механизмов обнаружения вредоносной активности, включающих:

- статические правила;

- корреляционные правила;

- сигнатуры сетевых взаимодействий с серверами злоумышленников;

- алгоритмы машинного обучения (ML);

- сенсоры наблюдения за операционной системой.

Песочница Positive Technologies может обнаруживать новые вирусы, эксплойты нулевого дня, программы-вымогатели и другие сложные вредоносные программы. Она не только детектирует угрозы, но и не допускает их проникновение внутрь компании, обеспечивая комплексную защиту от целенаправленных атак и массовых угроз.

Работа с PT Sandbox выполняется через веб-интерфейс. Все передаваемые при работе данные защищаются при помощи HTTPS с использованием SSL-сертификата. Интерфейс доступен на русском и английском языках в светлой и тёмной темах оформления.

Рисунок 16. Интерфейс PT Sandbox 5.27

Обнаружение угроз

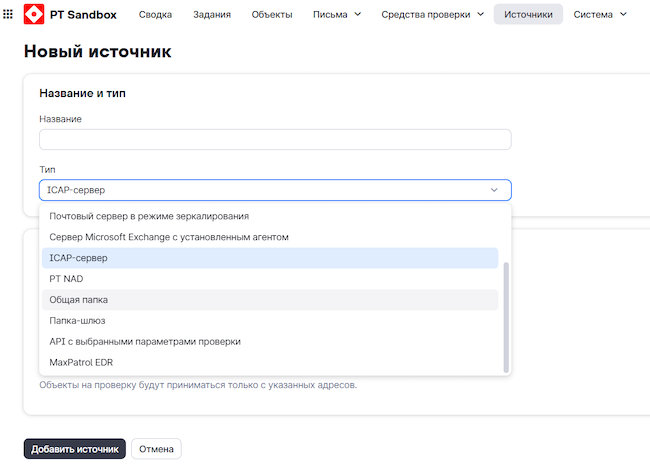

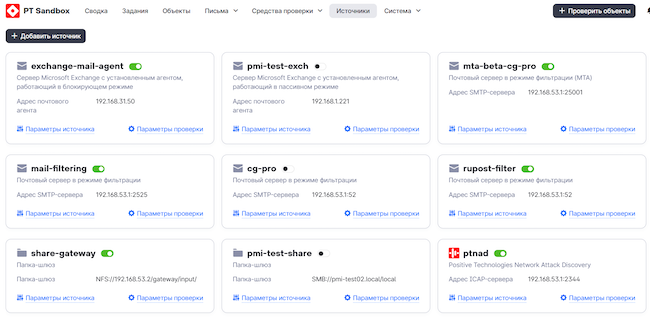

PT Sandbox устанавливается в инфраструктуре и подключается к множеству источников. Объекты могут поступать на проверку как от встроенных источников, не требующих добавления в песочницу, так и от внешних, которые интегрируются в систему в соответствии с их типом.

Рисунок 17. Варианты подключаемых источников объектов для проверки

Часть из источников уникальна за счёт асинхронного API-коннектора, благодаря которому песочница может интегрироваться с любыми системами.

Рисунок 18. Добавление источника в интерфейсе PT Sandbox 5.27

Рисунок 19. Перечень добавленных источников

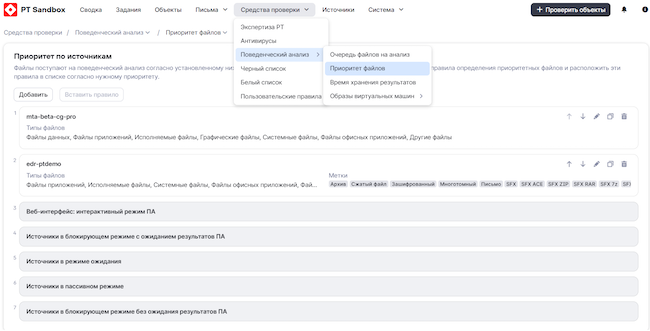

В PT Sandbox можно задавать приоритеты как по источникам, так и по типам файлов для проверки. Ранее они были «жёстко» зашиты в систему: первоочередной приоритет предоставлялся источникам, работающим в блокирующем режиме, которые ожидали результатов поведенческого анализа.

Сейчас администратор может создавать собственные правила, переназначать приоритеты источников и задавать их для отдельных типов файлов, определяя, какие следует проверять в первую очередь. Управление приоритетами выполнено в интерфейсе аналогично настройкам источников: новые можно добавлять и упорядочивать через меню системы.

Рисунок 20. Настройка приоритета по источникам

Исследование угроз

Одна из ключевых возможностей PT Sandbox — проверка объектов, поступающих из различных источников, с использованием разных методов. Она выполняется согласно алгоритму:

- Поступление объекта в PT Sandbox от одного из настроенных источников или через веб-интерфейс. Для объекта создаётся задание на проверку и карточка задания.

- Определение типа объекта и извлечение вложенных элементов. Например, если объект представляет собой архив, система выполняет его декомпрессию и распаковывает содержащиеся в нём файлы. Для зашифрованных архивов выполняется подбор пароля. В карточку задания добавляются отдельные карточки для объектов, связанных с исходным объектом.

- Сбор данных об объектах, занесение их в карточки объектов. Например, для файла указываются хеш-суммы (MD5, SHA-1, SHA-256 и SSDeep), размер и MIME-тип.

- Каждый объект анализируется с использованием соответствующего метода в зависимости от заданных параметров проверки (предустановленные и пользовательские правила). Результаты анализа фиксируются в карточке объекта. На их основе система принимает решение о наличии или отсутствии угрозы и формирует итоговый вердикт.

- На основе вердиктов, полученных при проверке отдельных объектов, формируется итоговое решение о наличии или отсутствии угрозы в исходном объекте, поступившем на проверку.

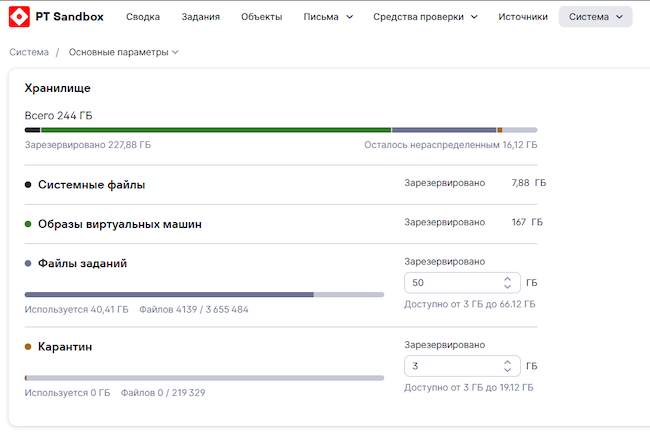

- Файлы задания сохраняются в хранилище. Извлечённые из архивов файлы и вложения электронных писем сохраняются как отдельные. Если документ имеет размер больше 1 ГБ или занимает больше 1 % от объёма хранилища, он удаляется. Предусмотрена возможность настройки сохранения файлов без обнаруженных угроз.

- Если для источника настроен блокирующий режим работы, в зависимости от вердикта проверенный файл или электронное письмо пропускается в информационную систему или блокируется.

Такой подход позволяет удостовериться в безопасности передаваемых данных, выявлять вредоносный код и при необходимости блокировать его распространение.

Прикладной интерфейс (API) песочницы от Positive Technologies универсален и поддерживает обработку большого количества файлов в потоке, обеспечивая эффективный анализ при высокой нагрузке.

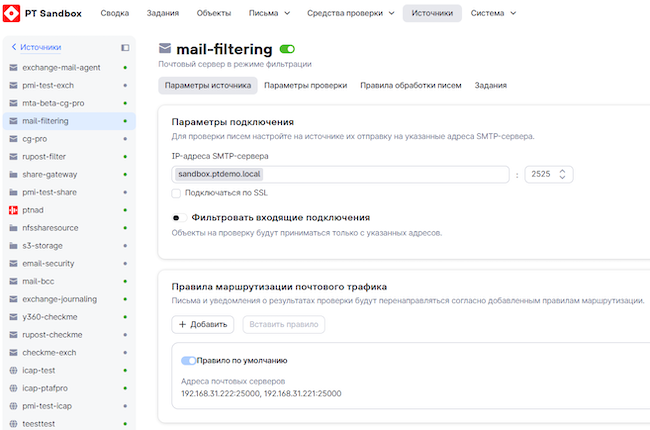

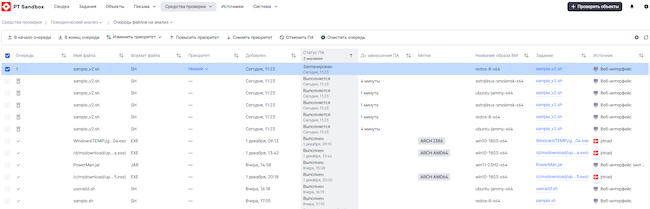

Рисунок 21. Параметры конфигурации источников проверки в интерфейсе PT Sandbox 5.27

Отправленные на поведенческий анализ файлы поступают на проверку в порядке очереди. Файлы сортируются по времени создания заданий на проверку, из которых они получены, и по важности источника файлов. Предусмотрена возможность управлять очередью файлов, повышая и снижая приоритет проверки в очереди или устанавливая нужный приоритет.

Рисунок 22. Управление очередью файлов на анализ

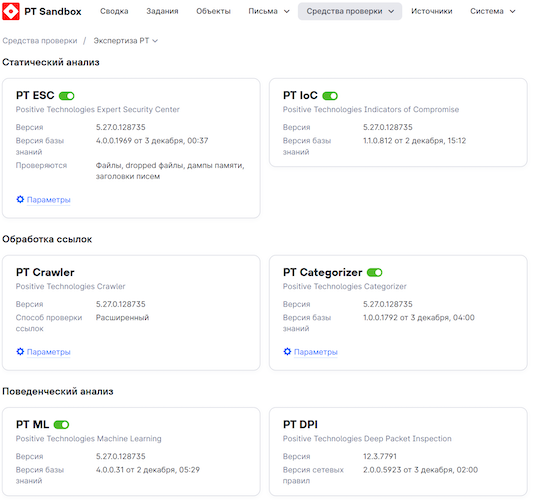

Для глубокого анализа поведения объектов есть корреляция с правилами от PT Expert Security Center (PT ESC) на языке ХР (eXtraction and Processing). Это позволяет быстро и точно определить возможные угрозы и недостатки безопасности. Также есть проверка объектов с использованием методов машинного обучения, что повышает точность анализа. Дополнительно поддерживаются репутационные проверки файлов.

Благодаря интеграции с PT IoC при срабатывании правила указывается класс вредоносной программы, её название или имя эксплойта.

Для категоризации ссылок предусмотрен PT Categorizer с автоматически обновляемой базой. Необходимо указать имена доменов, исключаемых при категоризации ссылок, чтобы им не присваивались категории.

Для анализа защищённых или обфусцированных объектов в песочнице есть распаковка и деобфускация. Это даёт возможность анализировать даже те объекты, которые были специально предназначены для скрытия своего содержимого.

Анализируется сетевой трафик между гостевой ОС и внешними сетевыми ресурсами. Для выявления таких атак PT Sandbox перехватывает сетевые пакеты и проверяет их с помощью правил, разработанных специалистами экспертного центра Positive Technologies. Анализ выполняется с помощью собственной технологии Deep Packet Inspection (DPI).

Для повышения качества анализа используются приманки в виртуальных средах, что позволяет имитировать реальную работу желаемой для проверяемого объекта цели (приближенную к реальному окружению, как на рабочей станции) и выявлять потенциально вредоносное поведение. Для экспертов в области кибербезопасности особенно ценна возможность анализа файловых артефактов и дампов памяти. Это даёт максимально полное представление о действиях и структуре объекта. Среди других подобных функций стоит выделить выявление буткитов (разновидность вредоносного ПО, которая внедряется в начальные этапы загрузки операционной системы).

Для случаев, когда в объектах встречаются ссылки, по которым недостаточно информации в репутационных списках, можно анализировать ссылки с помощью скачивания содержимого PT Crawler.

Рисунок 23. Средства проверки PT Expert Security Center в PT Sandbox 5.27

Автоматическая перепроверка объектов позволяет удостовериться в актуальности результатов анализа и своевременно обнаружить новые угрозы.

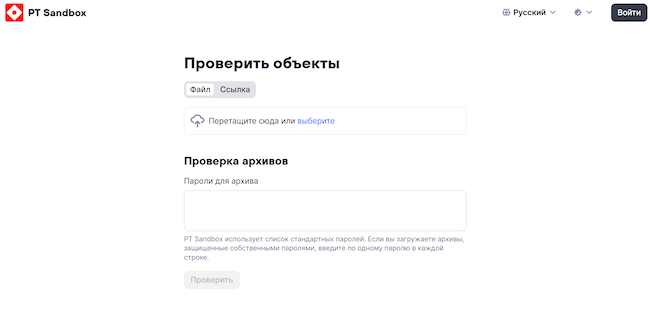

Также есть анонимная проверка по одному файлу или ссылке через веб-интерфейс PT Sandbox без выполнения аутентификации.

Рисунок 24. Анонимная проверка объектов

По завершению анализа угроз в интерфейсе PT Sandbox создаются графические отчёты о результатах проверки.

Рисунок 25. Отчёт по результатам проверки

Блокировка

PT Sandbox взаимодействует с почтовыми системами, средствами контроля сетевого трафика и API-коннекторами для блокировки вредоносного содержимого. Это позволяет автоматически предотвращать распространение заражённых файлов и ссылок, интегрируясь с существующей инфраструктурой.

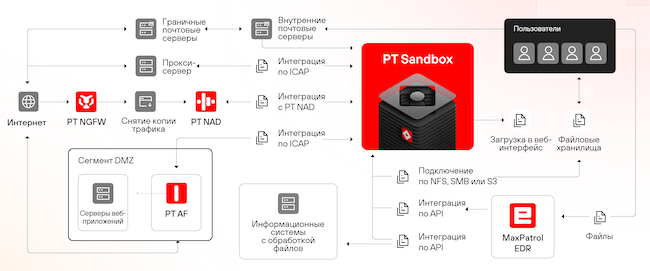

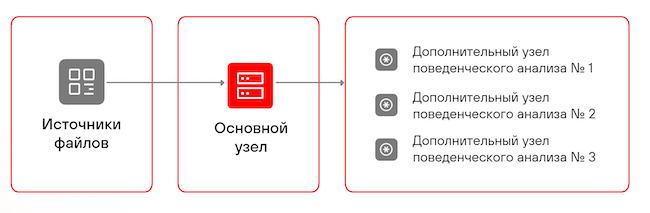

Архитектура PT Sandbox 5.27

Песочница состоит из нескольких компонентов, каждый из которых играет особую роль в обеспечении безопасности и эффективности работы системы. Рассмотрим компоненты и их взаимодействие подробнее.

Рисунок 26. Верхнеуровневая архитектура PT Sandbox 5.27

На схеме верхнеуровневой архитектуры показан основной узел и несколько дополнительных, каждый из которых включает следующие внутренние компоненты.

Служба высокой доступности. Является опцией архитектуры PT Sandbox, обеспечивая надёжное и бесперебойное функционирование всех узлов системы на одном IP-адресе. Компонент использует балансировку запросов и механизмы отказоустойчивости с целью гарантировать, что пользователи и источники всегда будут иметь доступ к системе.

Веб-интерфейс. Позволяет пользователям взаимодействовать с системой, отправлять файлы на проверку, просматривать результаты анализа и управлять заданиями.

База данных (БД). Основана на СУБД ClickHouse, отвечает за хранение информации о заданиях и файлах. Компонент играет важную роль в сохранении и обработке данных, которые необходимы для анализа файлов и отслеживания истории проверок.

Управление доступом пользователей. Отвечает за аутентификацию и авторизацию пользователей PT Sandbox. Соответствующая информация хранится в базе данных на основе СУБД PostgreSQL. PT Management Console обеспечивает безопасный доступ к системе и контролирует права пользователей.

Прикладной интерфейс (API) базы данных. Позволяет веб-интерфейсу PT Sandbox взаимодействовать с БД и отображать информацию о заданиях и результатах анализа файлов в настоящем времени.

Ядро проверки. Является центральным компонентом системы. Отвечает за отправку файлов на проверку и за контроль этого процесса. Обеспечивает обнаружение и обработку потенциально вредоносных файлов, а также анализ их поведения.

Хранилище файлов. Отвечает за безопасное и надёжное хранение полученных извне объектов на жёстком диске, что важно для анализа файлов в будущем и для сохранения архивов данных о проверках.

Модуль поведенческого анализа. Выполняет проверку файлов, анализируя их поведение. Модуль обнаруживает неявные угрозы и аномалии в поведении файлов, что делает защищаемую информационную систему более устойчивой к новым угрозам.

Архитектура PT Sandbox разработана с учётом требований по высокой доступности, безопасности и эффективности обработки файлов. Каждый из компонентов взаимодействует с другими, обеспечивая согласованную и надёжную работу системы.

Системные требования PT Sandbox 5.27

Для корректной и стабильной работы PT Sandbox важно учитывать системные требования, которые зависят от планируемой нагрузки, объёма хранилища и уровня производительности. Рассмотрим основные параметры, влияющие на работу системы, и способы избежать типичных проблем, включая ограничения, возникающие при виртуализации.

В таблице ниже указаны минимальные аппаратные требования к физическому серверу для развёртывания основного узла PT Sandbox с функцией поведенческого анализа (для односерверной конфигурации). Параметры зависят от количества виртуальных машин (ВМ), одновременно используемых при проведении поведенческого анализа. На основном узле одновременно может создаваться не более 15 ВМ. При использовании каждого дополнительного образа необходимо увеличить размер SSD на 17 ГБ, размер HDD — на 9 ГБ.

Таблица 1. Минимальные аппаратные требования для основного узла с функцией поведенческого анализа

Параметр | Количество виртуальных машин | ||

2 | 7 | 15 | |

Центральный процессор 2,2 ГГц, количество потоков | 15 | 30 | 54 |

Память ОЗУ, ГБ | 34 | 66 | 117 |

SSD для ОС и компонентов PT Sandbox, ГБ | 227 | 238 | 257 |

HDD для хранилища файлов, ГБ | 77 | 1100 | 1100 |

Самостоятельно рассчитать минимальные аппаратные требования для основного узла с функцией поведенческого анализа можно по ссылке. Там же можно ознакомиться более детально с остальными требованиями (программными, требованиями к сетевой инфраструктуре).

Отметим, что выбор систем виртуализации, на которые может быть установлен продукт, ограничен. Также для защищённой ОС Astra Linux Special Edition версий 1.7 и 1.8 число одновременно работающих ВМ может быть меньше из-за высоких требований к ресурсам.

Масштабирование PT Sandbox также улучшилось. Благодаря обновлениям песочница теперь требует в 9 раз меньше аппаратных ресурсов для запуска ВМ. Вырос лимит одновременно запускаемых машин на узле поведенческого анализа — до 45. Обновлён гипервизор.

Возможность масштабирования поведенческого анализа за счёт облачных ресурсов отсутствует.

В части программных требований можно подобрать подходящую сборку PT Sandbox в зависимости от используемой операционной системы. Отдельно выделен блок требований для узлов с функциями поведенческого анализа, включая особенности работы при использовании вложенной виртуализации (nested virtualization). Также для полноценной работы в инфраструктуре следует открыть сетевые доступы для компонентов песочницы. Подробная информация приведена в документации.

Сценарии использования PT Sandbox 5.27

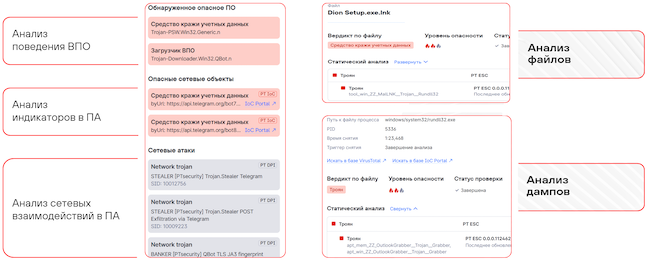

Рассмотрим типовые сценарии использования песочницы Positive Technologies, отражающие распространённые способы доставки вредоносных программ: исследование файлов с фишинговых ссылок, обнаружение вредоносных артефактов в дампах процессов и выявление маскированных вредоносных программ.

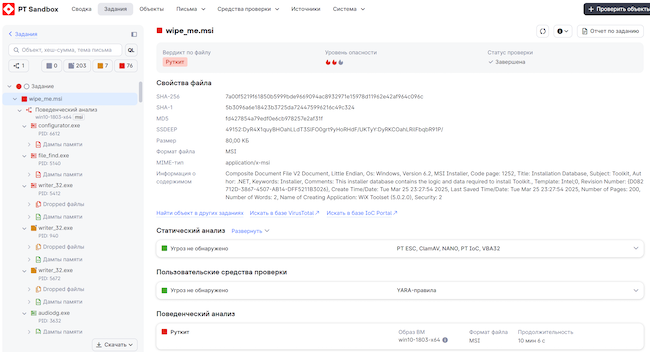

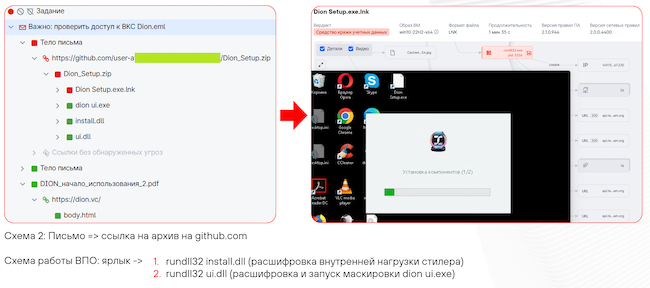

Фишинговое письмо: исследование файла с фишинговой ссылкой

На анализ в песочницу поступает фишинговая ссылка на вредоносный файл — письмо, к которому прикреплён файл-инструкция, или ссылка в теле письма, ведущая на загрузку файла с заведомо доверенного ресурса.

Рисунок 27. Извлечение ссылки, получение файла и его запуск в поведенческом анализе

Обнаружение вредоносного содержимого файла в PT Sandbox из свойств lnk-файла выполнилось с помощью средств статического анализа.

Анализ поведения и дампов, снятых в ходе работы вредоносной программы, выявил ряд действий файла, отражённых в вердиктах анализа: явно прослеживаются операции по сбору данных с виртуальной машины и их передаче на внешние ресурсы.

Рисунок 28. Вердикты анализа в PT Sandbox 5.27

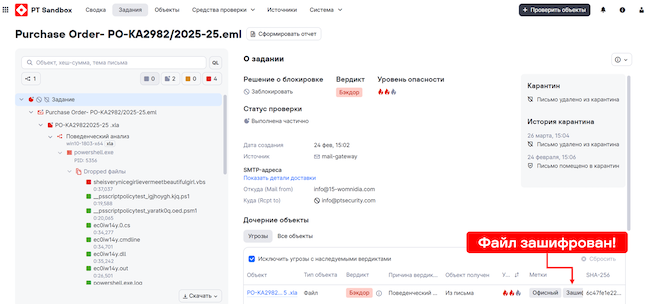

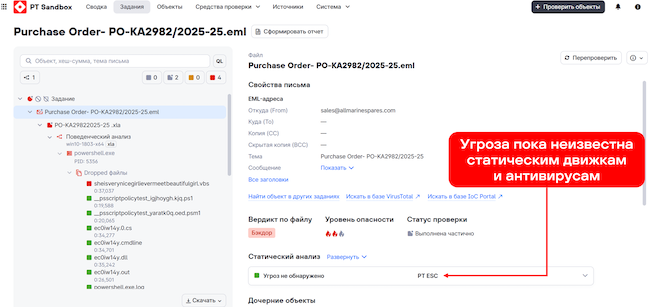

Анализ дампов

На этапе статического анализа PT Sandbox выполнил разметку проверяемого документа. При этом на моменте анализа средства статической проверки ещё не содержали информации о том, что вложенные файлы являются вредоносными.

Рисунок 29. Метки свойств файла в PT Sandbox

Рисунок 30. Вердикт статического анализа на письмо и вложение

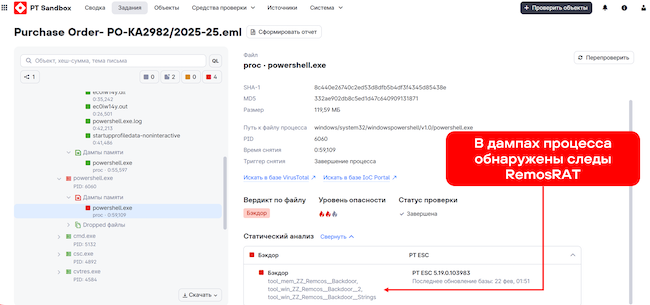

Путём комбинированного анализа поведения объекта в виртуальной машине по дампам памяти было обнаружено наличие бэкдора — RemosRAT.

Рисунок 31. Вердикт правила PT ESC на дамп памяти проведённого поведенческого анализа

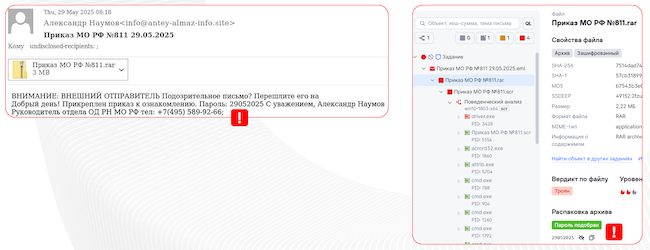

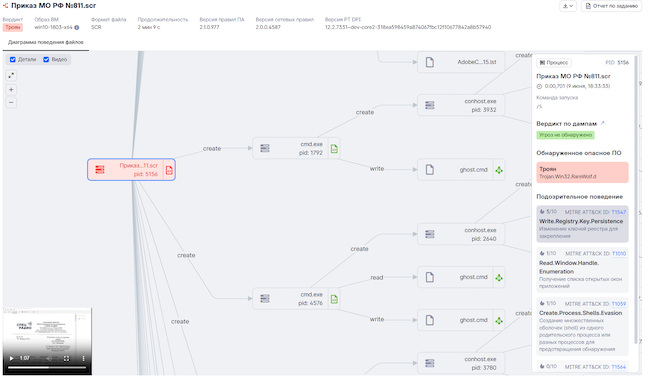

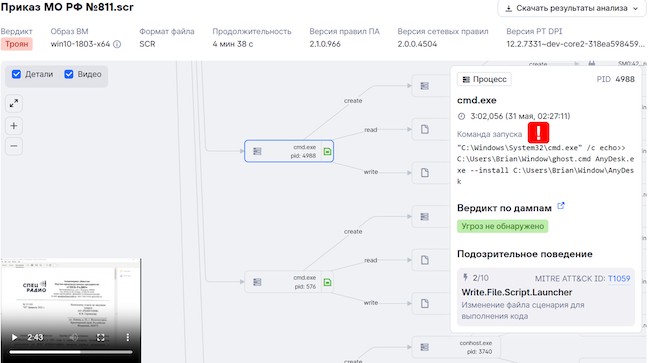

Обнаружение замаскированной вредоносной программы

Следующий сценарий — обнаружено письмо с вложенным архивом, для распаковки которого в теле сообщения указан пароль. Такая техника часто используется для обхода граничных систем защиты почты. PT Sandbox после определения свойств архива применяет текстовый пароль для распаковки и получает содержимое для дальнейшего анализа.

Рисунок 32. Подбор пароля из тела письма для распаковки архива

В поведении объекта при его запуске обнаруживается и отображается множественный запуск инструментов командной строки: для формирования последующих средств (скриптов) для запуска конечной вредоносной нагрузки. На основе анализа этого поведения и проверки содержимого дампов памяти PT Sandbox выносит соответствующий вердикт об опасности файла.

Рисунок 33. Детали действий вредоносного кода в PT Sandbox 5.27

Рисунок 34. Детали действий вредоносного кода в PT Sandbox (продолжение)

Выводы

В обновлении сетевой песочницы PT Sandbox, включая версию 5.27, мы подробно разобрали, как развиваются инструменты и механизмы проверки, которые сегодня нужны продуктам для эффективного обнаружения и блокировки угроз, основанных на вредоносных программах.

Возможности обнаружения угроз стали более гибкими для оператора PT Sandbox в части настройки проверок благодаря пользовательским правилам, что позволяет применять систему эффективнее как в сценариях уточнения проверок, так и оптимизации производительности. В числе доступных пользовательских правил отмечаем и новую возможность по добавлению пользовательских наборов YARA-правил.

Стали доступны новые методы и средства проверки ссылок, включая способы извлечения их из писем, вложений и документов, в том числе обработка ссылок в формате QR-кодов.

Для исследователей вредоносных программ расширились возможности анализа в связи с появлением интерактивного (ручного) режима проверки.

В 2024 году в PT Sandbox выросла общая производительность. Возможности масштабирования улучшены за счёт увеличения числа одновременно запускаемых виртуальных машин и механизмов управления очередями поведенческого анализа.

Для работы с результатами анализа поступающих почтовых систем добавились новые представления в пользовательском интерфейсе, включая управление карантином: они позволяют оперативно понять, что происходит с письмами на каждом из этапов обработки в PT Sandbox.

Работа с источниками тоже получила развитие в виде поддержки подключения хранилищ типа S3, а получение информации по выполненным в PT Sandbox заданиям проверки стало доступно через интерфейс API-запросов.

Как итог, PT Sandbox 5.27 предоставляет мощный инструментарий сетевой песочницы для выявления и блокировки файловых угроз, предназначенный для усиления мер защиты организаций и специалистов в области информационной безопасности.

Достоинства:

- Подключение разнообразных и независимых источников с минимумом усилий.

- Неограниченные возможности интеграции по API, включая возможность запроса данных по результатам проверки.

- Гибкая настройка виртуальных сред — может адаптироваться под инфраструктуру и используемое ПО.

- Применение приманок (имитируемые данные в буфере обмена, запущенные процессы, пользовательские файлы) в поведенческом анализе, что даёт стопроцентное выявление шифровальщиков. Поведенческий анализ работает с ОС семейства Linux (Astra Linux, РЕД ОС, Альт Линукс) и на современных версиях MS Windows.

- Пользовательские правила проверки файлов и ссылок. Применение комбинаций средств проверки (включая антивирусы и метки свойств файлов) для быстрого обнаружения известных вредоносных программ и сокращения числа тех объектов, которые требуют проверки в песочнице.

- Обнаружение угроз в трафике проверяемых объектов, включая зашифрованный. Применение ML для определения угроз в сетевом трафике.

- Перепроверка файлов после обновления базы знаний.

- Возможность интерактивного анализа без приобретения дополнительных лицензий.

- Экспертиза продукта основана на накопленных знаниях и опыте PT ESC.

- Репутационный и динамический анализ ссылок с автоматической блокировкой по актуальному перечню угроз и возможностью гибкой настройки блокировки по категориям ссылок.

- Включение в реестр отечественного ПО, сертификация ФСТЭК России.

Недостатки:

- Нет поддержки поведенческого анализа для Android (в дорожной карте).

- Ограниченный выбор систем виртуализации, на которые может быть установлен продукт.

- Отсутствие возможности масштабирования поведенческого анализа за счёт облачных ресурсов.