Исследователи выявили десятки расширений для Google Chrome, которые маскируются под приложения для блокировки рекламы и других функций, но на деле подменяют ссылки, воруют данные пользователей и токены ChatGPT.

- 1. Введение

- 2. Маскировка под полезные расширения

- 3. Масштаб угрозы

- 4. Какие именно данные под угрозой

- 5. Почему такие атаки сложно обнаружить

- 6. Выводы

Введение

Браузер Google Chrome остаётся самым популярным на рынке, на него приходится более 70 % пользователей и на десктопах, и на смартфонах. Миллионы людей пользуются расширениями из официального магазина Google Chrome Web Store и воспринимают их как безопасные инструменты. Но последние исследования показывают, что именно расширения всё чаще используют для скрытых атак и похищения данных.

Маскировка под полезные расширения

Команда Socket Threat Research Team рассказала о новых вредоносных расширениях для браузера Chrome. Плагины маскируются под блокировщики рекламы, инструменты для поиска скидок или помощников для онлайн-покупок. Они действительно выполняют заявленную функцию и именно поэтому долго не вызывают подозрений ни у пользователей, ни у платформы.

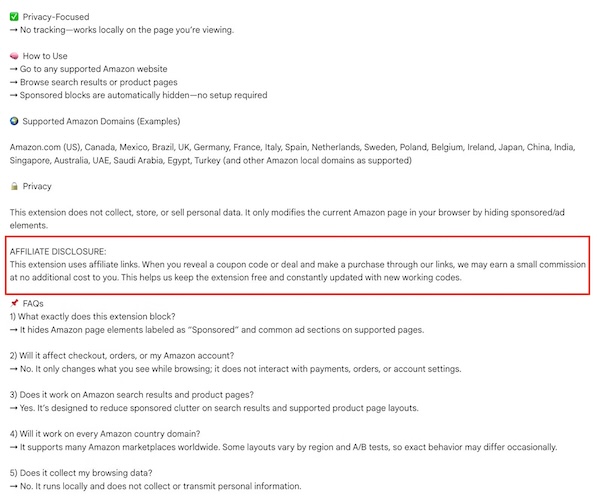

Один из примеров — расширение Amazon Ads Blocker, размещённое в официальном магазине Chrome Web Store. Авторы обещают возможность просматривать Amazon без рекламы, и плагин действительно скрывает рекламные блоки с помощью CSS-селекторов — механизмов, которые определяют внешний вид элементов веб-страницы.

Пользователь получает ожидаемый эффект и не видит повода усомниться в безопасности расширения. Но, как отмечают исследователи, основная функциональность приложения скрыта: оно автоматически подменяет ссылки в интернет-магазинах и получает доступ к данным.

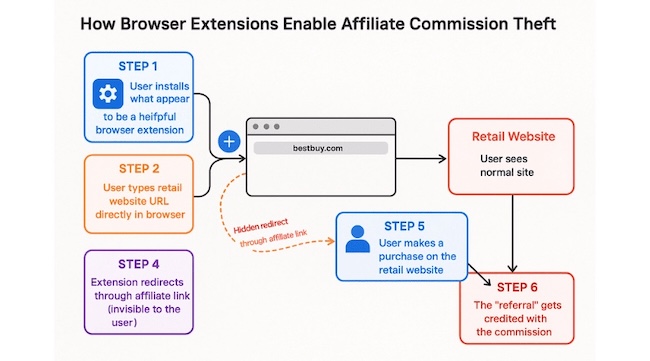

Рисунок 1. Механизм замены ссылок приложениями. Источник: Affiverse Media

Масштаб угрозы

По данным Socket, плагин Amazon Ads Blocker входит в сеть как минимум из 29 расширений. Они нацелены на крупнейшие интернет-магазины, такие как Amazon, AliExpress, Shopify и другие. Некоторые вредоносные расширения имели аудиторию более 100 тыс. пользователей, что теоретически давало возможность злоумышленникам зарабатывать сотни тысяч долларов ежемесячно. У всех расширений единая серверная инфраструктура, они ссылаются на один и тот же домен 10xprofit.io, их код написан одинаково.

Часть расширений также нацелена на аккаунты пользователей в ChatGPT. В совокупности проблема превращается из нарушения правил магазина в масштабную инфраструктурную угрозу, которая затрагивает сразу несколько экосистем.

Какие именно данные под угрозой

Расширение автоматически подменяет все партнёрские теги в ссылках на товары на тег разработчика. Такие теги действуют в рамках партнёрских программ интернет-магазинов. Если пользователь перейдёт по такой ссылке и совершит покупку, система зафиксирует источник трафика и выплатит комиссию от одного до десяти процентов владельцу тега. Таким способом зарабатывают многие блогеры и интернет-инфлюенсеры, когда предлагают свои ссылки зрителям.

Рисунок 2. Описание функциональности расширения в магазине Google Chrome Web Store. Источник: блог компании Socket

Обычно пользователь знает, по чьей именно ссылке покупает товар. Но так как приложение заменяет тег, комиссия с продажи идёт напрямую разработчику расширения. Причём расширение добавляет партнёрский тег даже в том случае, если пользователь покупает товар сам. Это реализуется через наблюдение за DOM-деревом страницы, то есть внутренней структурой веб-страницы. Как только на экране появляется новая карточка товара, расширение снова переписывает ссылки. В результате разработчики зарабатывают вообще на любой покупке.

Прямыми пострадавшими в этой схеме становятся создатели контента, которые теряют рекламную выручку. Пользователи же не получают никакой выгоды.

Другие расширения из этой экосистемы собирают:

- данные о просматриваемых товарах;

- информацию о поведении пользователя на сайтах;

- cookies браузера;

- поисковые запросы;

- содержимое буфера обмена;

Всё это передаётся на внешние серверы без уведомления пользователя.

Часть приложений маскируются под плагины для лучшей работы с нейросетью ChatGPT. На деле они перехватывают сессионные токены аутентификации. Это даёт злоумышленникам полный контроль над аккаунтом. Если токен попал в чужие руки, то для пользования аккаунтом даже не нужно знать пароль или проходить двухфакторную аутентификацию.

Почему такие атаки сложно обнаружить

Такие расширения действительно улучшают опыт пользователей. Люди не видят рекламу, получают новые скидки. Плагины не перенаправляют на явно фишинговые страницы и не вызывают ошибок. Расширения не эксплуатируют уязвимости и действуют строго в рамках тех разрешений, которые пользователь сам выдал при установке.

Расширения распространяют через официальный магазин Chrome Web Store, и многие пользователи считают это достаточным признаком безопасности. Но на деле проверка магазина часто состоит из автоматических процедур и ориентирована на выявление явного вредоносного поведения, например, майнинга или фишинга.

Причём это уже не первый раз, когда в магазин попадают расширения с подменой ссылок. В 2024 году разгорелся скандал вокруг плагина PayPal Honey. Он должен был автоматически применять купоны и скидки при онлайн-покупках. Но расследование блогера MegaLag показало, что вместо этого расширение подменяло ссылки. Против PayPal подали сразу несколько коллективных исков.

После инцидента с PayPal Honey Google в марте 2025 года ужесточил политику работы с партнёрскими ссылками. Новые правила прямо запрещали замену тегов. Но злоумышленники адаптировались и в описании указывали неверную функциональность плагина. А часть расширений обновились и получили вредоносный код уже после вступления новых правил в силу.

Антивирусные решения часто не классифицируют такие действия как угрозу. Изменение тегов — один из стандартных приёмов веб-разработки, которые применяют и в легитимных расширениях. Даже сбор данных и отправка их на внешние серверы часто используют для аналитики. Отличить злоупотребление от телеметрии может быть крайне сложно.

Выводы

Даже официальные плагины могут содержать вредоносный код, а рост популярности AI-инструментов делает такие атаки ещё более опасными. Разработчик расширения получает комиссию за покупки, к которым не имеет отношения, а пользователь остаётся неосведомлённым участником этой схемы.

Расширения с такой логикой легко масштабируются, злоумышленники могут применить один и тот же механизм к разным площадкам и даже типам данных. Так как пользователи сами дают разрешения на работу с браузером, такой вредоносный плагин может перейти к сбору cookies, истории действий и паролей.

Модели борьбы с угрозами для браузеров отстают от реального поведения атакующих. Контроль расширений становится критически важным для цифровой безопасности как частных пользователей, так и компаний.