Многофакторная аутентификация стала обязательным стандартом цифрового выживания, но и её уже недостаточно. Современные угрозы, от фишинга до атак с использованием ИИ, учатся обходить традиционные методы защиты. Эксперты обсудили, как сделать МФА по-настоящему устойчивой и удобной.

- 1. Введение

- 2. Что такое авторизация, идентификация и аутентификация?

- 3. Блиц: топовые способы обхода MFA

- 4. Беспарольный доступ

- 5. Как выбирать сочетание факторов?

- 6. Какие шаги могут повысить уровень безопасности?

- 7. Выводы

Введение

В условиях стремительной цифровизации и роста изощрённых киберугроз обеспечение безопасного доступа к информационным системам становится критическим приоритетом для организаций любого масштаба. К 2026 году многофакторная аутентификация трансформировалась из рекомендательной меры в обязательный стандарт информационной безопасности.

Однако растущая сложность атак, включая методы социальной инженерии и автоматизированный брутфорс, демонстрирует, что само по себе использование нескольких факторов проверки более не является достаточной гарантией защиты.

В связи с этим перед специалистами в области информационной безопасности встаёт актуальная задача: как должна развиваться инфраструктура аутентификации, чтобы сохранить свою эффективность в ближайшем будущем? Эксперты анализируют эволюцию MFA, рассматривая переход от уязвимых методов к более надёжным решениям, таким как аппаратные ключи, стандарты FIDO и контекстно-зависимые системы.

Основное внимание уделяется поиску оптимального баланса между уровнем безопасности, соответствием нормативным требованиям и удобством для конечного пользователя. На основе мнений экспертов рынка формулируются практические принципы построения устойчивой и адаптивной системы аутентификации, способной противостоять вызовам 2026 года.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Андрей Лаптев, директор департамента продуктового развития, «Индид».

- Алексей Степанов, руководитель проектов, МУЛЬТИФАКТОР.

- Владимир Иванов, директор по развитию, «Актив».

- Михаил Ванин, генеральный директор, Identity Blitz.

- Дмитрий Грудинин, владелец линейки продуктов Avanpost Access, Avanpost.

Ведущий и модератор эфира — Денис Батранков, директор по развитию бизнеса, «Гарда».

Что такое авторизация, идентификация и аутентификация?

Владимир Иванов объяснил разницу между ключевыми понятиями. Он рассказал, что идентификация — это процесс выделения конкретного человека из множества, который в информационных системах осуществляется через заведение учётной записи. Аутентификация — это процесс доказательства того, что пользователь является тем, за кого себя выдаёт, в то время как авторизация — предоставление доступа по итогам успешной проверки.

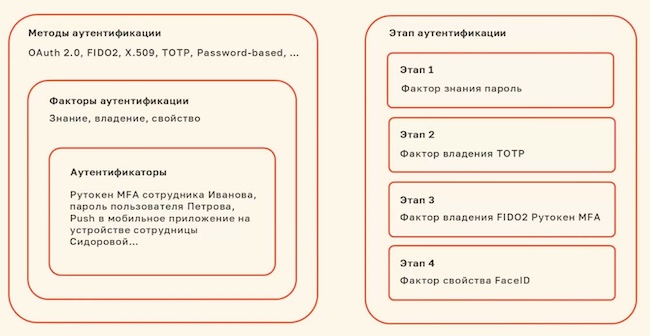

Дмитрий Грудинин рассказал о различиях между факторами аутентификации. Традиционно их 3: «что-то, что вы знаете» (например, пароль или PIN), «что-то, чем вы владеете» (например, токен или смартфон) и «что-то, чем вы являетесь» (биометрия: отпечаток пальца или лицо). Он пояснил, что аутентификатор — это конкретный экземпляр, реализующий фактор.

Также эксперт объяснил разницу между многофакторной и многоэтапной аутентификацией, отметив, что последняя подразумевает несколько проверок, которые могут использовать один и тот же тип фактора. В многофакторной используется как минимум 2 разных фактора.

Рисунок 2. Методы и этапы аутентификации

Алексей Степанов объяснил ключевую роль второго фактора в обеспечении безопасности. Он подчеркнул, что МФА значительно снижает риск несанкционированного доступа, даже если пароль пользователя скомпрометирован — например, потерян или передан по незнанию другому лицу. В качестве наиболее востребованного примера такого дополнительного барьера эксперт назвал фактор владения (например, код из мобильного приложения или аппаратный ключ).

Алексей Степанов, руководитель проектов, МУЛЬТИФАКТОР

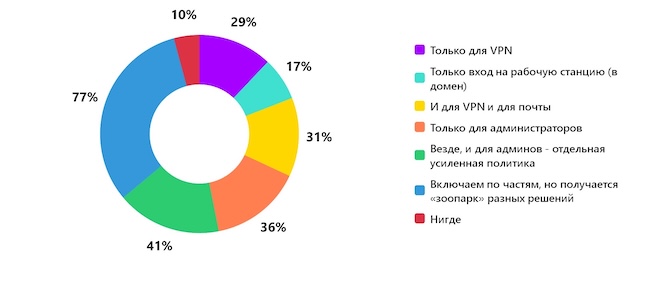

В первом опросе зрители поделились, где у них уже включена многофакторная аутентификация:

- Только для VPN — 28 %.

- Везде, и для админов отдельная усиленная политика — 24 %.

- Включаем по частям, но получается «зоопарк» разных решений — 13 %.

- Только вход на рабочую станцию (в домен) — 12 %.

- Нигде — 12 %.

- И для VPN, и для почты — 9 %.

- Только для администраторов — 2 %.

Рисунок 3. Где у вас уже включена многофакторная аутентификация?

Блиц: топовые способы обхода MFA

Дмитрий Грудинин: «Перехват сессионного признака, реализуемый разными способами, например, фишингом».

Михаил Ванин: «Фишинг и социальная инженерия — это 80 % всех атак».

Владимир Иванов: «Фишинг работает не на всех способах защиты, но там, где работает, он наиболее популярен».

Алексей Степанов: «Хотелось упомянуть атаку "человек посередине" (Man-in-the-Middle, MitM), когда злоумышленник скрытно внедряется в канал связи, перехватывая или изменяя данные. Жертвы думают, что общаются напрямую, но весь трафик идёт через хакера. По сути, это тот же фишинг».

Андрей Лаптев: «Перехват сессии и использование 0-day уязвимостей. Не нужно путать понятия. Если смотреть на корпоративную систему в целом, то аутентификация на VPN или рабочей станции — лишь часть пути. Есть ещё центральный провайдер удостоверений, который после аутентификации выдаёт токены доступа. Злоумышленнику можно не атаковать MFA в лоб, а проникнуть в сеть через уязвимости и, перехватив токен, захватить весь домен организации».

Андрей Лаптев, директор департамента продуктового развития, Индид

Беспарольный доступ

Михаил Ванин рассказал о фундаментальных проблемах безопасности, связанных с паролями, и о роли многофакторной аутентификации. Он пояснил, что MFA изначально возникла как временное решение, чтобы преодолеть базовую ненадёжность паролей.

Эксперт отметил, что пароли часто неудобны и небезопасны, что порождает вопрос: зачем использовать «костыль» в виде второго фактора, если можно полностью отказаться от паролей и сделать вход более удобным, не теряя в защите.

Михаил Ванин, генеральный директор, Identity Blitz

Есть несколько практических способов перехода на беспарольную аутентификацию. Самые очевидные, но уязвимые варианты — СМС или коды по почте.

В качестве перспективных примеров он назвал удобный вход по QR-коду и современную технологию Passkey (ключ доступа), которая заменяет пароли биометрией (Face ID, отпечаток пальца), хотя она пока не стала массово привычной для пользователей.

В заключение эксперт добавил, что популярным трендом среди компаний является упрощение процесса: после первичного входа пользователю предлагают установить простой PIN-код для быстрой и удобной аутентификации.

Как выбирать сочетание факторов?

Дмитрий Грудинин рассказал о принципах выбора методов многофакторной аутентификации. Он подчеркнул, что не существует универсального решения: выбор факторов зависит от конкретной системы, в которую производится вход. В первую очередь стоит опираться на требования нормативных документов, если таковые применимы.

Теоретически самым надёжным является использование асимметричной криптографии на отчуждаемом ключевом носителе (например, смарт-карты или аппаратного токена). Однако он добавил, что такой подход зачастую слишком сложен для массового внедрения из-за необходимости развёртывания PKI-инфраструктуры (Public Key Infrastructure) и поддержки со стороны приложений.

Дмитрий Грудинин, владелец линейки продуктов Avanpost Access, Avanpost

Поэтому для большинства корпоративных систем, не обременённых жёсткими требованиями, оптимальным является поиск здравого компромисса. В качестве такого компромисса он назвал решения, построенные вокруг мобильного приложения на личном устройстве пользователя, которое может как самостоятельно генерировать коды, так и выступать связующим звеном для подключения дополнительных аутентификаторов, таких как токены.

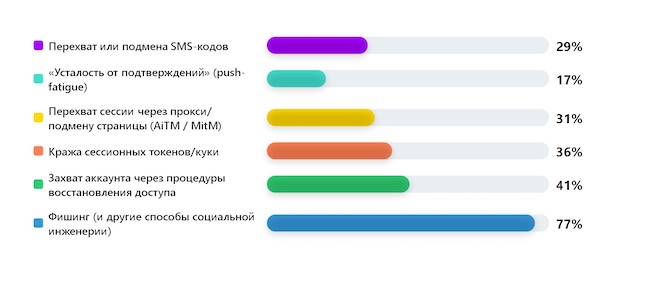

Во втором опросе зрители ответили, какой способ обхода MFA кажется им самым опасным в 2026 году (мультивыбор):

- Фишинг (и другие способы социальной инженерии) — 77 %.

- Захват аккаунта через процедуры восстановления доступа — 41 %.

- Кража сессионных токенов/куки — 36 %.

- Перехват сессии через прокси/подмену страницы (AiTM / MitM) — 31 %.

- Перехват или подмена СМС-кодов — 29 %.

- «Усталость от подтверждений» (push-fatigue) — 17 %.

Рисунок 4. Какой способ обхода MFA кажется вам самым опасным в 2026 году?

Опасность СМС как фактора MFA

Денис Батранков обратил внимание на высокие риски использования СМС. Он объяснил, что злоумышленники могут перевыпустить сим-карту или воспользоваться системой по управлению сигналами. Особенно это опасно для путешественников в странах со слабой защитой мобильных сетей, например, в Турции, где существует возможность перенаправления СМС-сообщений.

Денис Батранков, директор по развитию бизнеса, «Гарда»

Михаил Ванин добавил, что проблема СМС кроется в его массовости. Сначала пароли были слабым звеном, и когда банки внедрили СМС как второй фактор, атаки сместились на тех, у кого его не было. Сегодня же, когда СМС-верификация стала повсеместной, против неё появились продвинутые фишинговые атаки. Любой массовый метод становится главной мишенью для социальной инженерии.

Дмитрий Грудинин рассказал, что в корпоративной среде СМС не рекомендуется по нескольким причинам: это дорого, ненадёжно и не работает универсально. Ключевой аргумент — с 2023 года NIST исключил СМС из своих рекомендаций как ненадёжный метод аутентификации.

Алексей Степанов поддержал коллег, заявив, что его компания также не рекомендует СМС из-за скомпрометированных протоколов передачи.

Насколько безопасны аппаратные ключи?

Владимир Иванов заявил, что аппаратные криптографические ключи (смарт-карты, токены) остаются самым надёжным методом аутентификации, который предписывается стандартами. Преимущество заключается в том, что закрытый ключ никогда не покидает защищённого устройства, а все операции происходят внутри него. По мнению эксперта, пока ничего лучше не создано, и даже современные Passkey основаны на тех же принципах асимметричной криптографии.

Владимир дополнил мысль, подчеркнув, что безопасность — не самоцель. Главное, чтобы выстроенная система работала на практике: обеспечивала удобный доступ к учётным записям, приложениям и сервисам, как внутренним, так и внешним.

Владимир Иванов, директор по развитию, «Актив»

Дмитрий Грудинин согласился с надёжностью технологии, но указал на ключевую проблему внедрения. Он пояснил, что практическое использование PKI на аппаратных токенах в корпоративной среде упирается в совместимость с прикладным программным обеспечением и системами аутентификации. Основная сложность — интеграция и обеспечение бесперебойной работы всей экосистемы.

Особенности использования SSO

Single Sign-On (SSO) — это технология единого входа, позволяющая пользователю аутентифицироваться один раз с помощью одного набора учётных данных (логин/пароль) для доступа к множеству связанных приложений и сервисов. Она централизованно управляет сессиями через провайдера удостоверений (IdP), повышая безопасность, снижая риск забывания паролей и упрощая работу пользователей.

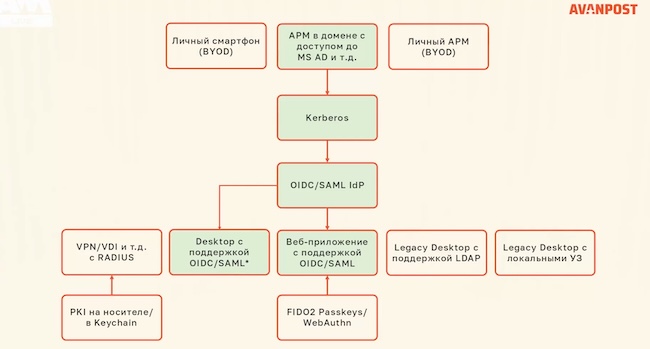

Дмитрий Грудинин считает, что для энтерпрайза классические технологии SSO применить невозможно ни для чего, кроме веб-приложений, поддерживающих SAML (Security Assertion Markup Language) и OpenID Connect (OIDC) для десктопных приложений, а всё остальное окажется непокрытым.

Рисунок 5. Как работает SSO в энтерпрайзе

Дмитрий подчёркивает, что, если охватить все эти сервисы и системы каким-то SSO (или приближенными технологиями), появится возможность следить за контекстом. У любой системы аутентификации через свои приложения-аутентификаторы есть возможность отслеживать контекст происходящего. Через браузер это невозможно полноценно сделать — очень много ограничений. Это позволяет IdP перестать быть точкой отказа с точки зрения обхода прохождения аутентификации.

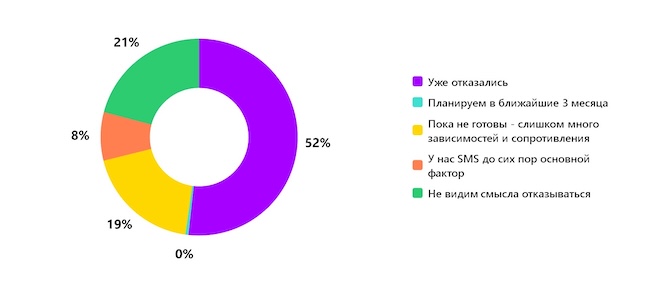

В третьем опросе выяснилось, насколько зрители готовы отказаться от СМС как фактора MFA:

- Уже отказались — 52 %.

- Не видят смысла отказываться — 21 %.

- Пока не готовы, слишком много зависимостей и сопротивления — 19 %.

- СМС до сих пор является основным фактором — 8 %.

Рисунок 6. Насколько вы готовы отказаться от СМС как фактора MFA?

Какие шаги могут повысить уровень безопасности?

Михаил Ванин: «Нужно назначить человека, который погрузится в тему и проведёт ликбез для коллег. Затем составить чек-лист вендоров, проанализировать их предложения и выбрать решения под требования компании. Главное — сначала эти требования определить.

Для пилота лучше рассмотреть минимум двух поставщиков, а не одного. После внедрения важно продолжать наблюдать за рынком, чтобы в будущем можно было мигрировать на более совершенное решение».

Алексей Степанов: «Запросить у всех вендоров демовстречу — это лучший вариант, чтобы разобраться в их решениях».

Андрей Лаптев: «Если начинать с нуля, стоит оценить, подойдут ли в качестве самой безопасной основы PKI или FIDO. Если нет — искать компромиссные варианты по нисходящей».

Дмитрий Грудинин: «Самое важное в этой задаче — грамотно сформулировать сценарии внедрения. Чаще всего в правильно описанных сценариях на старте уже содержится 80 % решения. Это план действий, что делать дальше, и с этим часто возникают сложности».

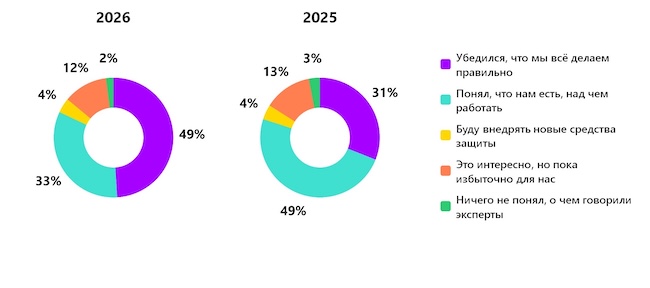

Финальный опрос показал, каково мнение зрителей о применении многофакторной аутентификации после эфира:

- Убедились, что всё делают правильно — 49 %.

- Поняли, что им есть над чем работать — 33 %.

- Считают интересным, но пока избыточным для себя — 12 %.

- Будут внедрять новые средства защиты — 4 %.

- Ничего не поняли, о чём говорили эксперты — 2 %.

Рисунок 7. Каково ваше мнение о применении многофакторной аутентификации после эфира?

Выводы

Многофакторная аутентификация перестала быть просто технологическим дополнением — она стала неотъемлемой частью цифрового иммунитета организаций и пользователей. Безопасность больше не сводится к механическому добавлению факторов. Ключевой тренд — переход к интеллектуальным и контекстно-зависимым системам, которые анализируют не только что предъявляет пользователь, но и как он это делает, в каких условиях и с какими рисками.

Устойчивость МФА будущего строится на отказе от уязвимых методов, таких как СМС, в пользу криптографически надёжных решений — аппаратных токенов, стандартов FIDO и PKI. Однако даже самые продвинутые технологии могут быть скомпрометированы через человеческий фактор, что делает социальную инженерию главным вектором атак. Поэтому эффективная МФА — это не только технологический, но и организационный вызов. Она требует чёткого понимания сценариев использования, адаптации под конкретные системы и постоянного обучения пользователей.

Важно и то, что безопасность не должна достигаться ценой удобства. Беспарольные методы, единый вход (SSO) и решения на основе мобильных устройств демонстрируют, что можно совмещать высокий уровень защиты с интуитивным взаимодействием. Успешная стратегия — это баланс между надёжностью, практичностью и гибкостью, подкреплённый регулярным аудитом и готовностью к эволюции угроз.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!