Сертификат AM Test Lab

Номер сертификата: 553

Дата выдачи: 23.12.2025

Срок действия: 23.12.2030

- Введение

- Функциональные возможности MaxPatrol EDR 8.1

- 2.1. Обновление интерфейса

- 2.2. Ролевое управление доступом

- 2.3. Администрирование

- 2.4. Сбор данных

- 2.5. Обнаружение угроз

- 2.5.1. Коррелятор

- 2.5.2. YARA сканер

- 2.5.3. Обнаружение подозрительных файлов

- 2.5.4. Проверка файлов по хеш-сумме

- 2.5.5. Проверка файлов в PT Sandbox

- 2.6. Работа с событиями и расследование

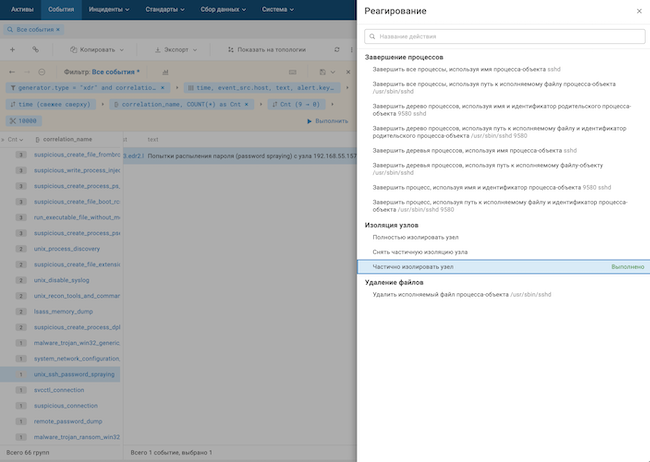

- 2.7. Реагирование на инциденты

- 2.7.1. Сетевая изоляция

- 2.7.2. Операции с файлами и процессами

- 2.7.3. Сбор данных о системе

- 2.7.4. Запуск командной оболочки

- 2.7.5. Блокировка учётных записей

- 2.7.6. Синкхолинг доменов и блокировка IP

- 2.7.7. Реагирование на множестве агентов

- 2.7.8. Автоматизация реагирования

- Архитектура MaxPatrol EDR 8.1

- Системные требования MaxPatrol EDR 8.1 и лицензирование

- 4.1. Интеграция

- 4.2. Лицензирование

- Сценарии использования MaxPatrol EDR 8.1

- Выводы

Введение

Согласно исследованию Positive Technologies, с июля 2024 по сентябрь 2025 года на Россию пришлось 14–16 % всех успешных кибератак в мире. Учитывая ожидаемый рост активности злоумышленников во втором полугодии, вендор прогнозирует, что по итогам 2025-го общее число успешных кибератак превысит показатель прошлого года на 20–45 %. В 2026 их количество может вырасти ещё на 30–35 % по сравнению с 2025.

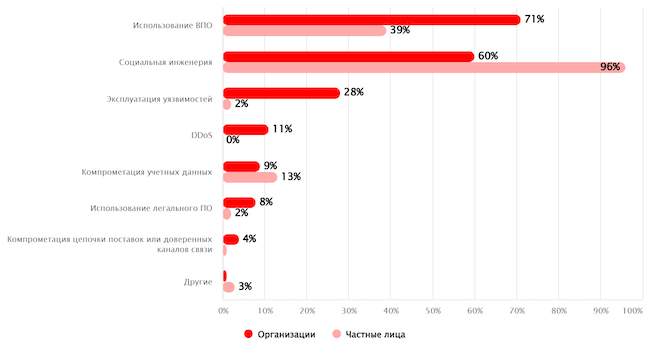

Основным инструментом атакующих по-прежнему остаются вредоносные программы, доля применения которых в атаках на организации — 66 %.

Рисунок 1. Методы атак (доля успешных атак) согласно Positive Technologies

Рисунок 2. Типы вредоносных программ, используемых в атаках, согласно Positive Technologies

Наиболее активно применяются шифровальщики, средства удалённого доступа, шпионские программы и многоэтапные схемы с портированием вредоносного кода под разные операционные системы и применением маскировки для обхода защитных механизмов.

Ноутбуки сотрудников, работающих удалённо, рабочие станции, серверы и виртуальные машины нередко становятся точкой входа для злоумышленника в корпоративную инфраструктуру. Основные риски включают компрометацию устройств через вредоносные вложения и фишинговые ресурсы, проникновение атакующих в демилитаризованные зоны (DMZ), эскалацию привилегий и последующее перемещение по сети, а также шифрование или удаление данных на критически важных системах.

Для противодействия перечисленным угрозам Positive Technologies разработала продукт для защиты конечных устройств от сложных и целевых атак MaxPatrol Endpoint Detection and Response (MaxPatrol EDR). Он является частью концепции MaxPatrol Endpoint Security по защите конечных устройств. Продукт анализирует данные на рабочих станциях и серверах, выявляет подозрительную активность и атаки на ранних этапах их развития, поддерживает автоматическое и ручное реагирование на выявленные угрозы.

MaxPatrol EDR включён в реестр отечественного ПО (№ 20685 от 25.12.2023), сертифицирован ФСТЭК России (№ 4980 от 22.09.2025).

Недавно Positive Technologies выпустили обновление 8.1. Оно затронуло интерфейс, инструменты для расследования инцидентов, интеграцию со сторонними системами. Новая версия стала немного «легче»: нагрузка на инфраструктуру пользователей снизилась почти на 7 % по сравнению с прошлой версией. Рассмотрим подробно все возможности MaxPatrol EDR, включая новые функции версии 8.1.

Функциональные возможности MaxPatrol EDR 8.1

MaxPatrol EDR — продукт для выявления сложных кибератак и реагирования на них. Подходит для компаний с базовой защитой и помогает в противодействии продвинутым инструментам злоумышленников и целевым атакам.

Обновление интерфейса

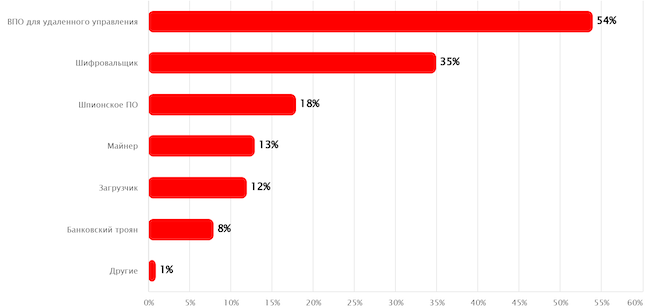

Интерфейс MaxPatrol EDR создали на современной версии фреймворка Angular 18 с использованием дизайн-системы Koobiq 18. Теперь аналитики центров мониторинга и реагирования (SOC) могут в 3 раза быстрее выполнять часть ежедневных рабочих задач благодаря обновлённому интерфейсу и дополнительным возможностям для цифровой криминалистики, проактивного поиска угроз (Threat hunting).

Веб-интерфейс состоит из главного меню, панели инструментов и рабочей области. Главное меню содержит раскрывающийся список для выбора сервера агентов (если их в системе несколько), разделы для перехода к страницам продукта и другие кнопки.

Рисунок 3. Главная страница MaxPatrol EDR 8.1

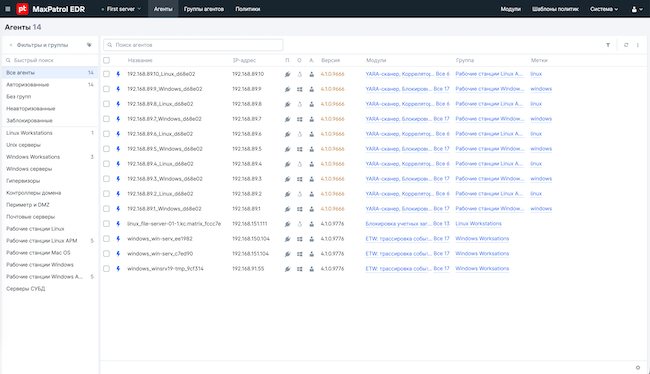

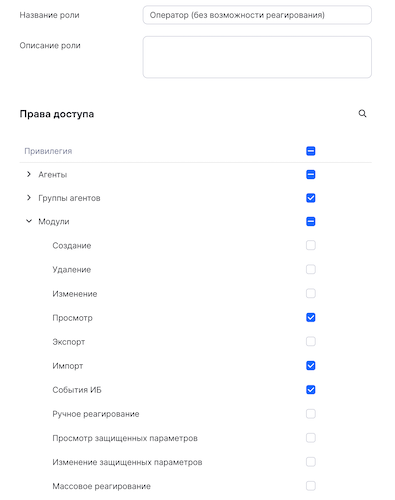

Ролевое управление доступом

Пользователь может иметь одну из стандартных ролей: администратор, оператор, разработчик. Предусмотрена возможность создания и настраивания дополнительных. Например, можно скопировать одну из стандартных ролей и отключить для неё возможность реагировать на угрозы или другие функции.

Рисунок 4. Редактирование стандартной роли в MaxPatrol EDR 8.1

Администрирование

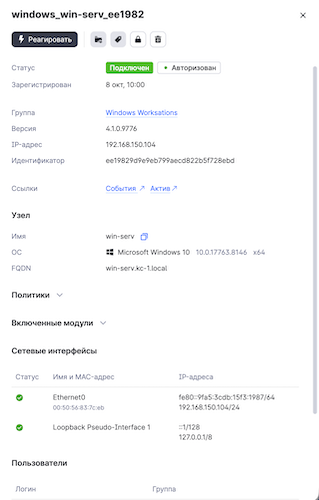

Агент MaxPatrol EDR устанавливается на сервер или рабочую станцию и изначально не содержит активных модулей или функциональной нагрузки. После установки он обращается к серверу, адрес которого задаётся в процессе инсталляции (в виде Fully Qualified Domain Name (FQDN) или IP-адреса), и регистрируется как новый неавторизованный элемент инфраструктуры. На этом этапе агент передаёт базовую информацию об активе, включая тип операционной системы (ОС), сетевые интерфейсы, IP-адреса и список пользователей.

Массовая установка и подключение агентов

Агенты EDR могут быть развёрнуты при помощи плейбуков Ansible, групповых политик или других инструментов для дистрибуции прикладного ПО в организации.

С продуктом поставляются наборы плейбуков Ansible для их массовой установки и удаления с устройств, переподключения к другому серверу агентов.

Автоматизация управления агентами

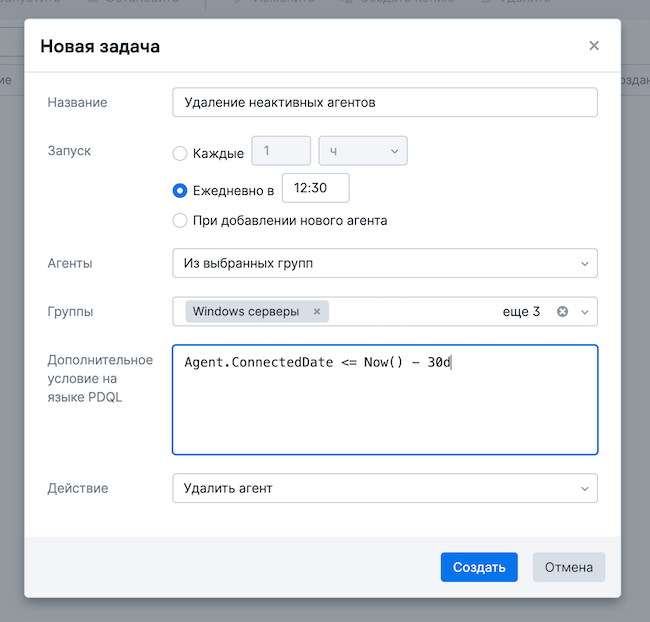

После установки с агентами необходимо выполнить несколько действий для подготовки системы к работе: авторизовать их, распределить по группам, удалить неактивные, периодически обновлять. Для автоматизации этих операций предусмотрен встроенный планировщик.

Рисунок 5. Удаление неактивных агентов через встроенный планировщик в MaxPatrol EDR 8.1

В планировщике создаются задачи для перемещения агентов между группами, их обновления или удаления. Задачи можно выполнять по расписанию, применяя их к агентам из выбранной группы или к объектам, соответствующим определённым параметрам, задаваемым с помощью специального фильтра с использованием PDQL-запросов, собственного языка запросов Positive Technologies. Например, в фильтре можно указать подсеть агента или время с момента последнего появления в сети.

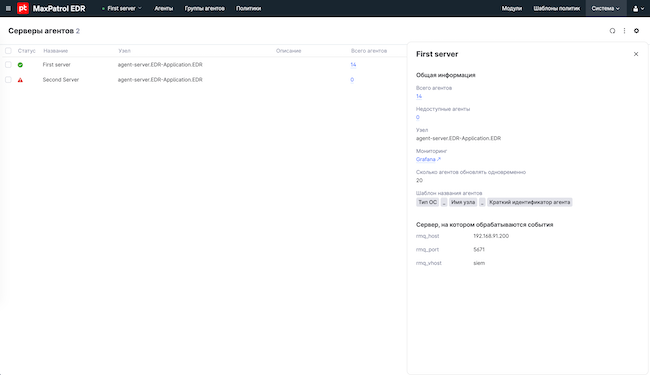

Управление серверами агентов и минимизация влияния на сеть

В крупных инфраструктурах число серверов агентов может достигать десятков и даже сотен, в зависимости от потребностей заказчика. У каждого из них могут быть собственные настройки, в частности, отображаемое имя и описание, лимиты по количеству одновременно обновляемых агентов (касается как обновлений самого компонента, так и устанавливаемых модулей, включая экспертный контент), шаблоны именования агентов, которые к этому серверу подключены.

Рисунок 6. Общая информация о сервере агентов

Такая конфигурация позволяет гибко управлять нагрузкой на сеть. При массовых обновлениях или обмене данными с сервером существует риск, что трафик EDR может влиять на производительность при ограниченной пропускной способности сети. Ограничения по числу одновременно обновляемых агентов помогают минимизировать это влияние и обеспечить стабильное функционирование системы в масштабных инфраструктурах.

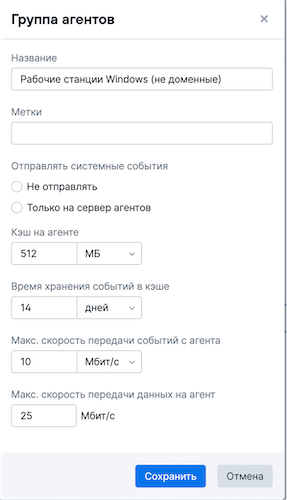

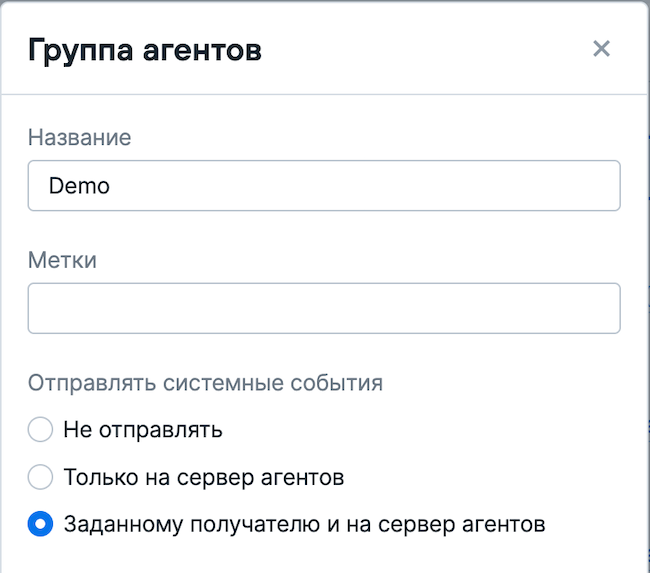

Также существуют более гранулярные настройки, где можно указать куда отправлять системные события: только ли в MaxPatrol EDR или ещё во внешние системы. Есть возможность управлять кешем событий на агенте, максимальной скоростью передачи данных.

Рисунок 7. Группа агентов

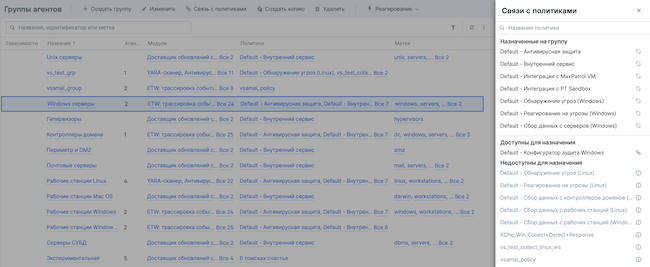

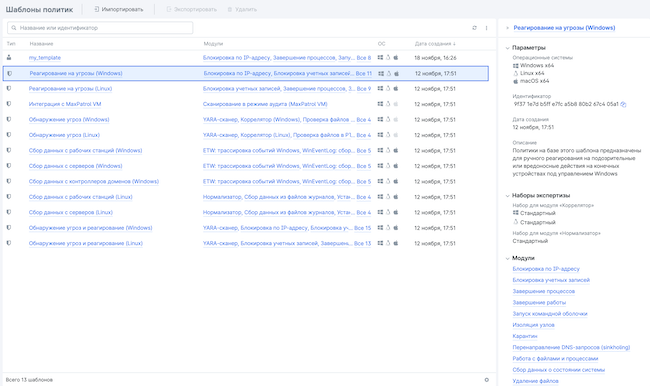

Политики и шаблоны

Политики (правила) — ключевая сущность для понимания философии настройки MaxPatrol EDR. Они определяют функциональность агента: доступность модулей, используемые настройки экспертизы и исключений, где выполняется реагирование (автоматически или только в ручном режиме), и другое.

Политики содержат набор модулей и их настроек: когда пользователь связывает группу и политику, устройства из этой группы автоматически получают все нужные модули и настройки.

Рисунок 8. Связи с политиками

«Из коробки» поставляется набор шаблонов политик для разных задач. Эти шаблоны отражают опыт экспертов PT Expert Security Center по корректной настройке MaxPatrol EDR.

Важно понимать, что стопроцентно универсальных решений не бывает, и адаптация продукта к инфраструктуре клиента требует определённой работы. Она будет включать настройку параметров, ограничение доступных методов реагирования для отдельных групп агентов, работу с исключениями, специфичными для конкретной группы.

Рисунок 9. Сбор данных с рабочих станций в MaxPatrol EDR 8.1

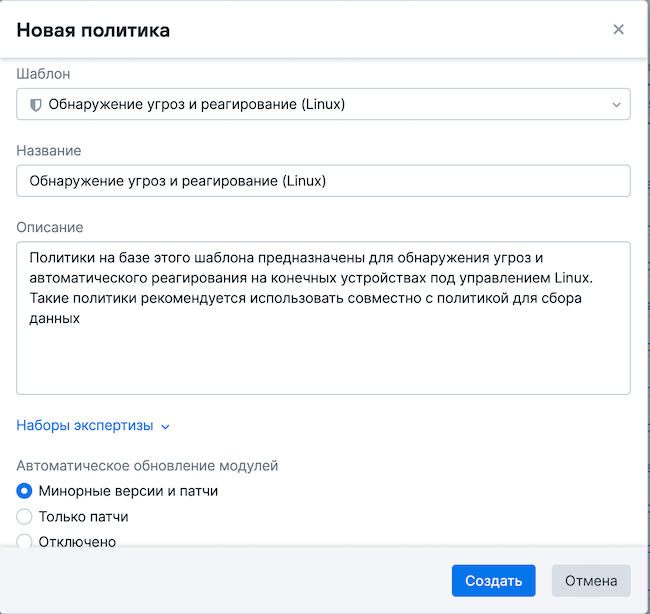

Когда основные работы по адаптации будут сделаны, удобно воспользоваться функцией создания пользовательских шаблонов, которые помогают готовить продукт к работе и масштабировать его применение.

Рисунок 10. Создание новой политики

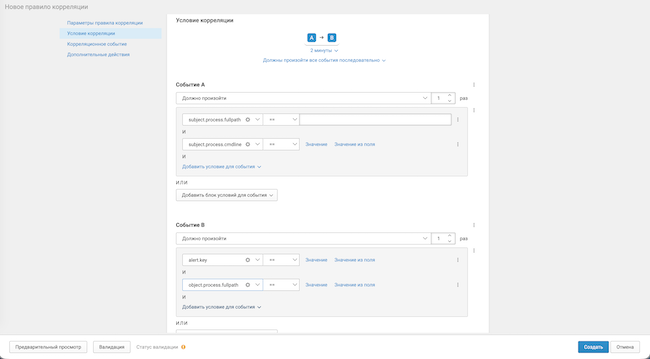

Пользовательские корреляционные правила

Опытным пользователям, несмотря на большое количество «коробочного» экспертного контента, может потребоваться возможность не только работать с исключениями, но и создавать собственные правила и использовать их. Речь идёт о правилах корреляции и о правилах нормализации, отвечающих за приведение исходных событий безопасности к «общему знаменателю»: раскладывание однотипной информации из логов в структуру полей событий, с которой работает EDR.

Работа с пользовательскими правилами осуществляется в компоненте PT Knowledge Base, общем для MaxPatrol SIEM и MaxPatrol EDR. Помимо редактора кода предусмотрен визуальный конструктор для создания правил корреляции.

Рисунок 11. Визуальный конструктор для создания правил корреляции

После создания можно запустить валидацию правила на корректность.

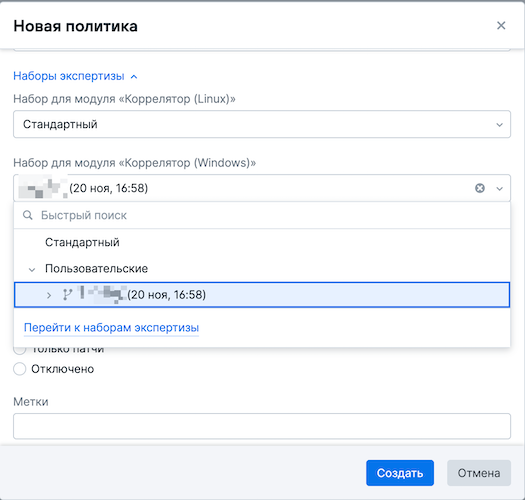

Из правил корреляции и нормализации формируется набор для установки, который также проходит валидацию, но уже совокупно для всего набора. После этого его можно импортировать в MaxPatrol EDR.

Для каждой отдельно взятой политики предусмотрена возможность управлять набором правил, которые будут использованы в модуле «Коррелятор» (на Windows и Linux) и модуле «Нормализатор».

Рисунок 12. Наборы экспертизы в MaxPatrol EDR 8.1

Таким образом, можно создавать оптимизированные (с целью уменьшения потребления) или наоборот — расширенные (для повышения возможностей обнаружения) — наборы правил для разных групп агентов в зависимости от задач.

Сбор данных

Для сбора данных используются модули, которые собирают информацию с конечных устройств. Полученная информация используется самим агентом для анализа и реагирования на угрозы и может одновременно передаваться в центральную систему управления событиями информационной безопасности (SIEM).

Полученные данные в SIEM передаются сразу в нормализованном виде: понятном для системы формате, потому что схема полей событий для двух систем одинакова. Для взаимодействия с другими решениями используется протокол Syslog. Начиная с версии 8.1, EDR может передавать не только нормализованные, но и все собранные системные события.

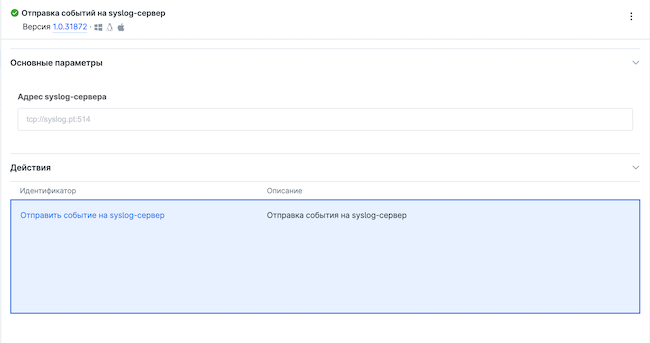

Рисунок 13. Отправка событий на syslog-сервер

Если необходимо передавать не только события, созданные EDR, а ещё и системные (полученные из системных журналов), в настройках группы агентов должна быть активирована опция «отправлять системные события заданному получателю и на сервер агентов».

Рисунок 14. Отправление системных событий заданному получателю и на сервер агентов

Что касается источников событий, собираемых MaxPatrol EDR для анализа, их выбор зависит от ОС, на которой установлен агент:

- Windows Event Log — журнал событий Windows.

- ETW (Event Tracing for Windows) — механизм трассировки событий, используемый для сбора, записи и анализа данных о работе системы, приложений и драйверов в реальном времени.

- Sysmon — системная служба и драйвер для Windows от Microsoft, предназначенные для расширенного мониторинга и подробного журналирования активности системы, включая создание процессов, сетевые подключения, изменения в файловой системе и реестре.

- Auditd — служба в Linux, входящая в состав системы аудита, которая ведёт журналирование различных событий системы, включая попытки доступа к файлам, изменения конфигурации, выполнение команд и действия пользователей.

- Другие файлы журналов в текстовом формате.

Источники позволяют собирать полный спектр событий безопасности для последующего анализа, выявления аномалий и своевременного реагирования на инциденты.

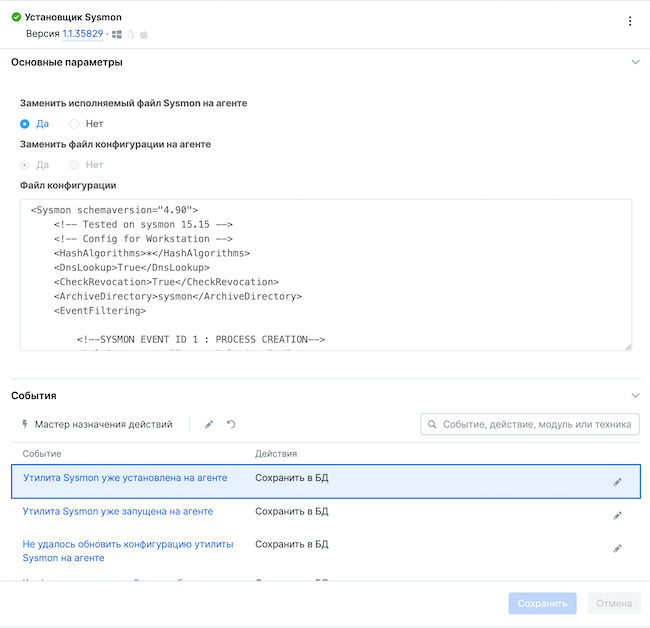

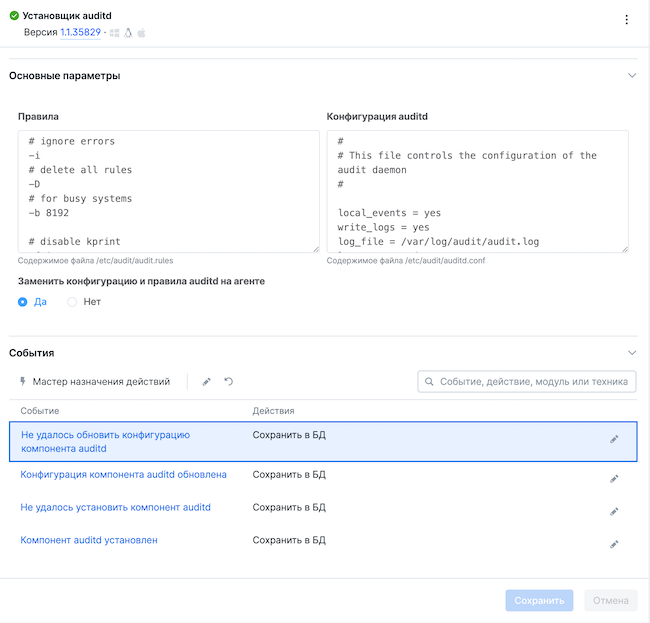

Модули «Установщик Sysmon» и «Установщик Auditd»

В MaxPatrol EDR 8.1 имеются модули для установки Sysmon и Auditd на те устройства, на которые они не были ранее установлены, а также для управления конфигурациями этих служб. Наличие этой функции позволяет решать задачи, общие для ИБ и ИТ, по управлению профилями логирования критически важных событий, что особенно важно для крупных организаций с распределёнными командами администрирования.

Рисунок 15. Модуль «Установщик Sysmon» в MaxPatrol EDR 8.1

Рисунок 16. Модуль «Установщик Auditd»

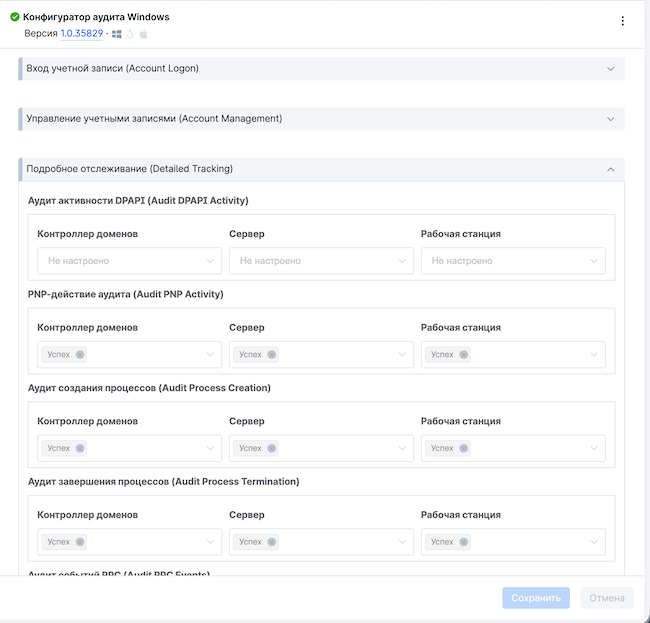

Для находящихся вне домена устройств предусмотрен инструмент для настройки расширенных политик аудита Windows — модуль «Конфигуратор аудита Windows», который каждые 30 минут проверяет параметры политик аудита в ОС и обновляет их, если они отличаются от заданных в MaxPatrol EDR.

Рисунок 17. Модуль «Конфигуратор аудита Windows»

В планах вендора добавить для Linux поддержку eBPF (extended Berkeley Packet Filter) в качестве источника событий. Для Windows планируется постепенный переход на драйверный сбор событий. Это улучшит качество мониторинга данных с конечных устройств. С учётом разнообразия конфигураций и интеграций существующая функциональность Sysmon и Auditd останется доступной.

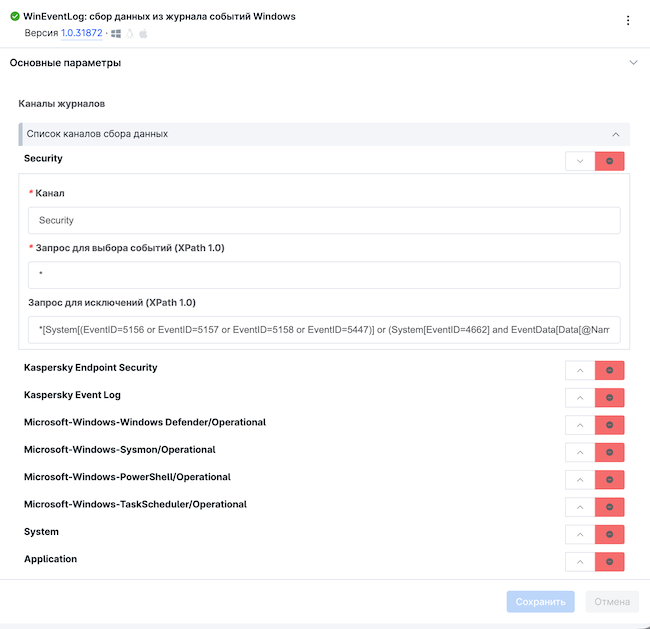

Модуль «WinEventLog: сбор данных из журнала событий Windows»

В модулях сбора событий реализована фильтрация, наличие которой уменьшает нагрузку как на компоненты системы, так и на конечное устройство. Например, в модуле сбора данных из журналов Windows можно выбрать конкретные каналы и применить фильтры для включения или исключения определённых событий. Фильтры поддерживают синтаксис XPath 1.0.

Рисунок 18. Модуль «WinEventLog: сбор данных из журнала событий Windows» в MaxPatrol EDR 8.1

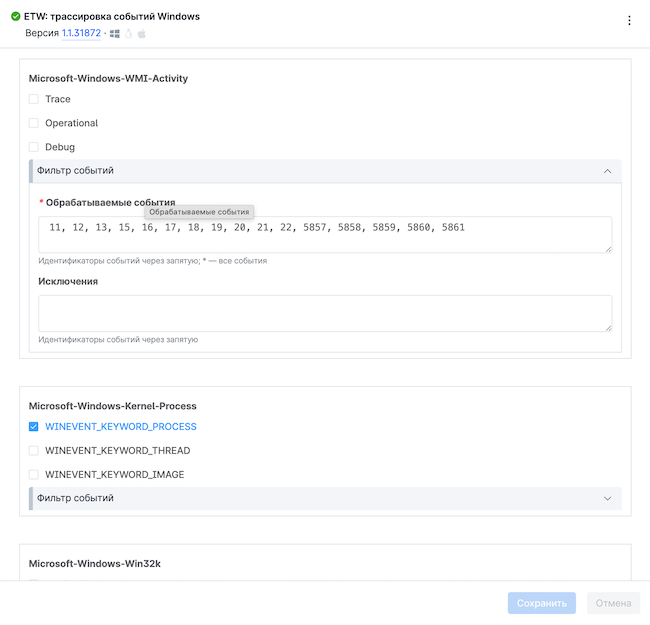

Модуль «ETW: трассировка событий Windows»

Модуль запускает в Windows сеанс трассировки событий и подписывается на события трёх провайдеров: Microsoft-Windows-WMI-Activity, Microsoft-Windows-Kernel-Process и Microsoft-Windows-Win32k. Собираемые события позволяют получить расширенную информацию об активности в ОС и выявить в ней подозрительное и вредоносное поведение. Фильтрация событий в этом модуле доступна по идентификаторам событий.

Рисунок 19. Модуль «ETW: трассировка событий Windows»

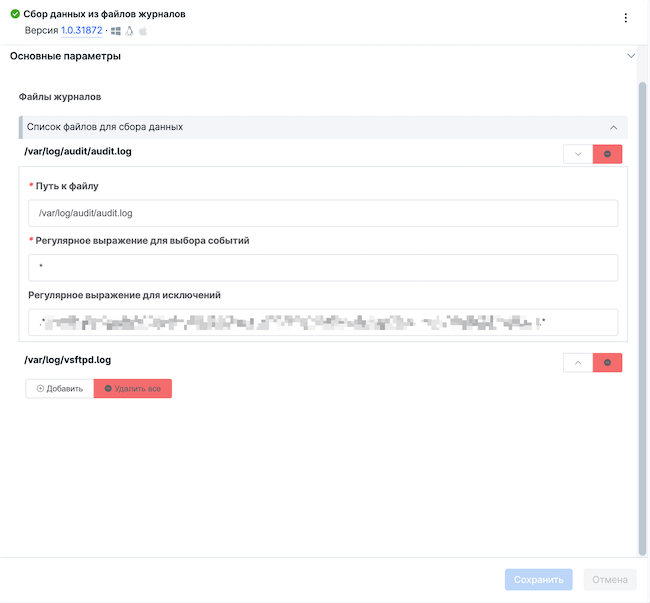

Модуль «Сбор данных из файлов журналов»

Позволяет читать события из текстовых файлов. Принцип его настройки аналогичен модулю для чтения журналов Windows, но вместо каналов указывается список файлов для сбора данных. Фильтрация выбора / исключения событий тоже доступна: для неё в этом модуле используются регулярные выражения.

Рисунок 20. Модуль «Сбор данных из файлов журналов»

Обнаружение угроз

Функциональность решения позволяет реализовывать разные алгоритмы обнаружения угроз на устройстве, от простых до многослойных.

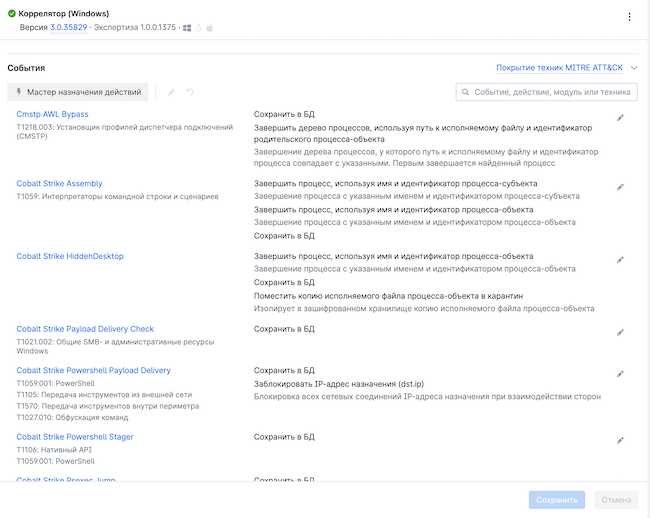

Коррелятор

Ранее традиционные агенты EDR работали по схеме: собрать — отправить — ждать команд с сервера. Такая модель даёт низкую нагрузку на узлы, но зависит от сетевой связи и центрального сервера: при потере связи или при атаке на сервер агенты теряют эффективность. В MaxPatrol EDR 8.1 работает мощный корреляционный движок прямо на конечном устройстве. Благодаря ему атаки обнаруживаются за доли секунды. Даже если злоумышленник сможет отрезать узел от сети, атаковать центральный сервер, процесс обнаружения всё равно продолжится. Это значительно усложняет работу хакеров, так как приходится обходить защиту каждого узла отдельно.

Коррелятор MaxPatrol EDR «из коробки» предоставляет пользователям более 800 готовых экспертных правил PT ESC, благодаря чему система может выявить популярные техники злоумышленников из матрицы MITRE ATT&CK (123 техники для Windows и 84 для Linux). У пользователей есть возможность создавать собственные корреляционные правила.

Рисунок 21. Окно редактирования настроек модуля «Коррелятор» в MaxPatrol EDR 8.1

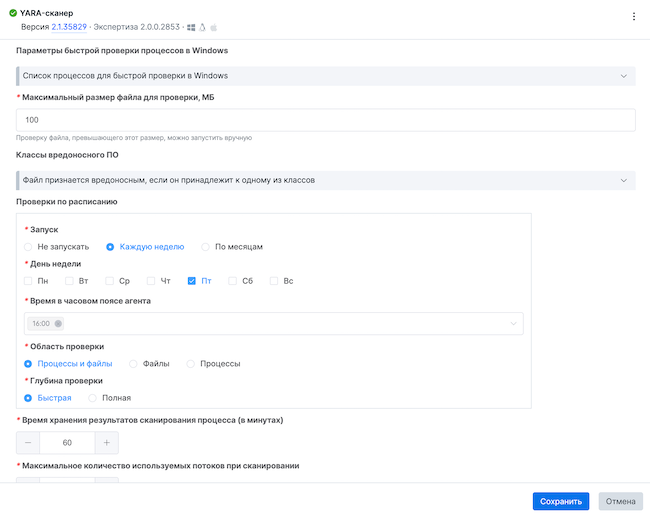

YARA сканер

Если автономный коррелятор выполняет роль «мозга» агента для анализа и принятия решений, то модуль YARA-сканирования работает как «фотографическая память», позволяя точно распознавать известные угрозы по их цифровым сигнатурам.

YARA-сканер поставляется с более чем 6000 правил и позволяет обнаруживать признаки угроз не только в файлах, но и в памяти процессов. Сканирование возможно как «коробочными» правилами, так и пользовательскими.

Сканер анализирует не только файлы, но и память, что важно для обнаружения in-memory вредоносов и загрузчиков, которые не оставляют артефактов на диске. Он используется для задач:

- поиска известных семейств / вариантов вредоносных программ в памяти;

- обнаружения фактов использования легитимных инструментов — PowerShell / WSCRIPT / VBScript с характерными шаблонами (base64, Invoke-Expression, FromBase64String);

- поиска подозрительных конфигов и имплантов — конфигурационных строк, доменов С2 и других специфичных маркеров.

Коррелятор при срабатывании может запускать YARA-скан на связанных файлах / памяти и добавлять результаты в инцидент, что даёт контекст и повышает уверенность в детекте.

С версии 8.0 и выше MaxPatrol EDR поддерживает выполнение сканирования YARA по заранее заданному расписанию.

Рисунок 22. Сканирование YARA по расписанию в MaxPatrol EDR 8.1

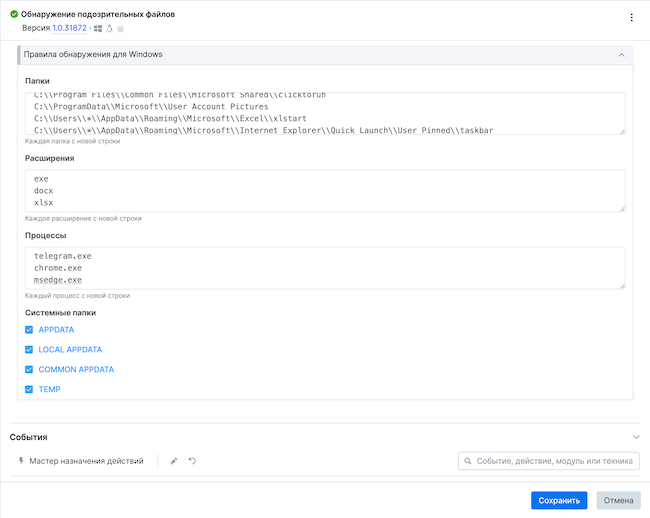

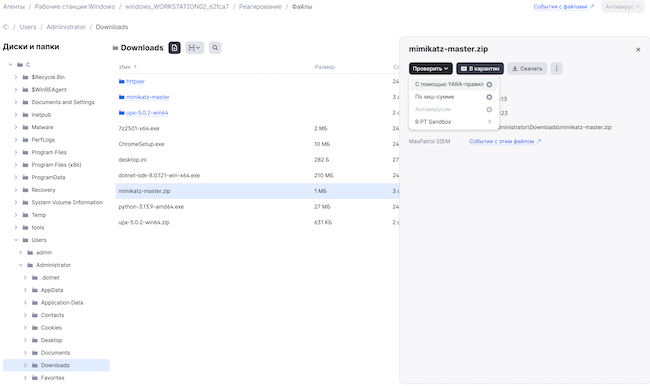

Обнаружение подозрительных файлов

Модуль запускает проверку файлов, соответствующих заданным условиям: создаются определёнными процессами, в конкретных каталогах или имеют указанные расширения. При обнаружении операций с такими файлами MaxPatrol EDR формирует событие, которое может запускать следующие сценарии:

- YARA-сканирование;

- отправка на анализ в песочницу PT Sandbox;

- помещение в карантин;

- удаление.

Перечисленные сценарии важны для защиты от распространения вредоносных программ по каналам, которые невозможно контролировать на другом уровне: мессенджеры со сквозным шифрованием, файловые хранилища, находящиеся вне управления заказчиком, и другое. Например, можно настроить срабатывание при сохранении исполняемых файлов из Telegram или браузеров.

При срабатывании правила создаётся событие «Обнаружен подозрительный файл», на которое можно назначить последовательность действий для дальнейшей обработки.

Рисунок 23. Обнаружение подозрительных файлов

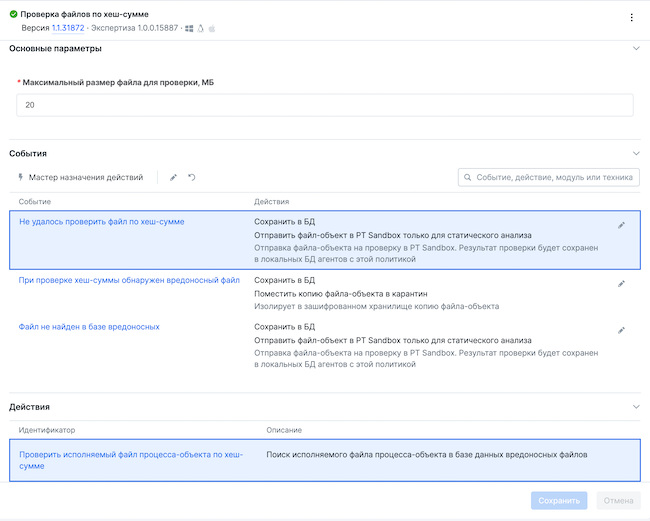

Проверка файлов по хеш-сумме

Модуль создаёт детект в случае, когда обнаруживает операции с файлом, хеш которого находится в базе. В MaxPatrol EDR 8.1 регулярно поставляется набор хешей наиболее опасных вредоносов за последние 2 недели. Размер базы — около 60 000 записей. Число обусловлено тем, что база находится локально на устройстве, поэтому её объём имеет значение для производительности устройства в сети. Функция добавления пользовательских значений в список хешей появилась в версии 8.3. Это позволит использовать продукт более гибко и, например, реализовать сценарий обнаружения конкретных файлов, хеши которых получены из рассылок регуляторов или отчётов об угрозах.

Рисунок 24. Проверка файлов по хеш-сумме

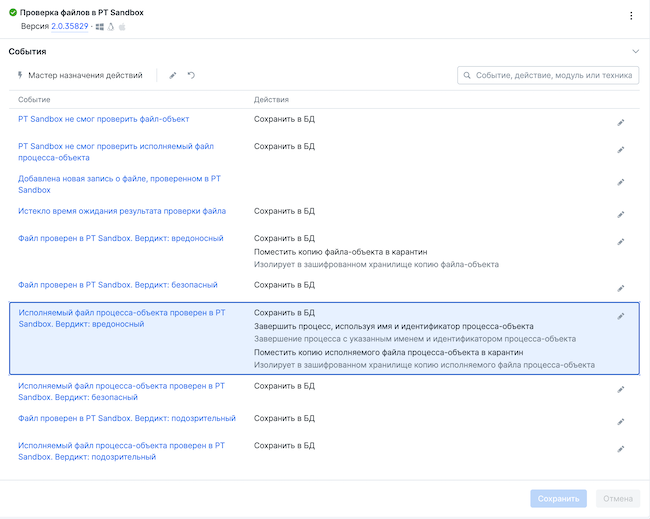

Проверка файлов в PT Sandbox

MaxPatrol EDR может автоматически или по команде оператора отправлять файлы на анализ в песочницу PT Sandbox и получать вердикты с результатами проверки. В зависимости от результатов проверки на событие могут быть назначены автоматические действия.

Отправка файлов происходит по API PT Sandbox, при этом песочница может автоматически подобрать подходящий образ для проверки файла в зависимости от ОС устройства, на котором установлен агент, приславший задание. Информация об агенте будет отражена в карточке задания PT Sandbox.

Рисунок 25. Варианты событий, регистрируемых модулем в зависимости от вердикта PT Sandbox

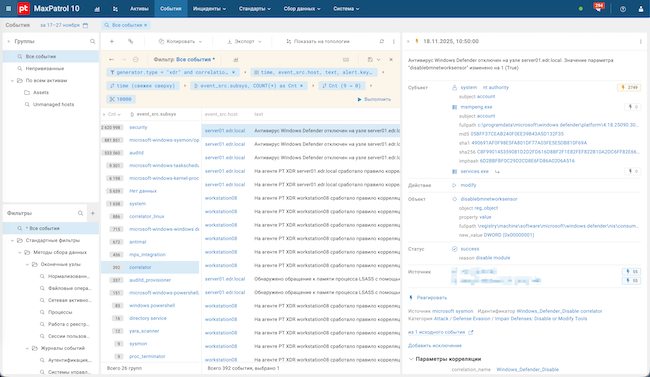

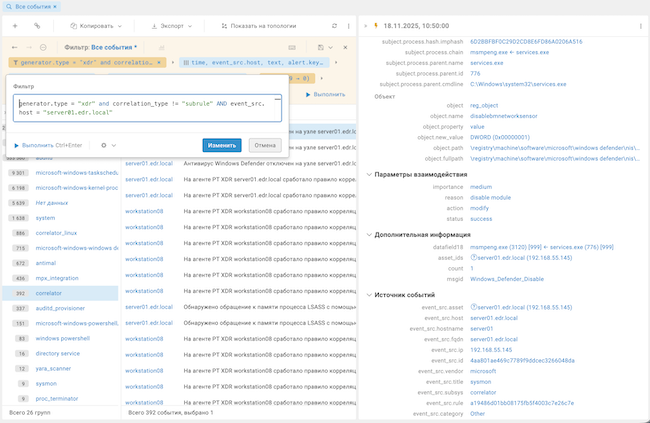

Работа с событиями и расследование

Система обрабатывает поступающие события и обогащает их полезной информацией:

- определяет уровень привилегий учётных записей, от имени которых запускаются процессы;

- извлекает параметры командной строки при запуске, фиксирует контрольные суммы процессов и исполняемых файлов;

- отслеживает цепочки подозрительных действий.

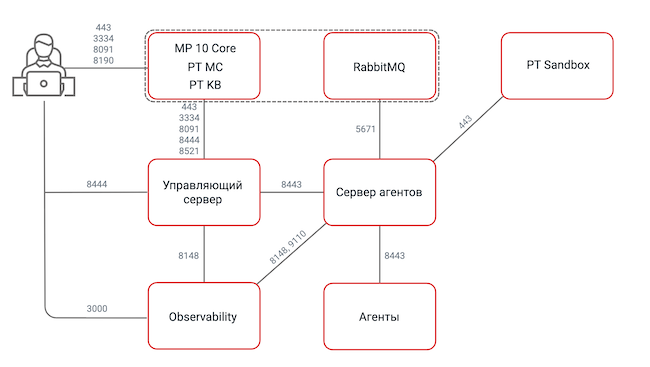

Для работы с событиями используется консоль MaxPatrol SIEM, обладающая всеми необходимыми возможностями: настраиваемым набором столбцов, сортировками, фильтрацией, группировкой, возможностью визуализации через создание виджетов по фильтрам и другое.

Рисунок 26. Использование консоли MaxPatrol SIEM

Рисунок 27. Использование консоли MaxPatrol SIEM (продолжение)

При наличии установленного и подключённого к серверу агента EDR на устройстве в карточке события будет доступна кнопка «Реагировать». Она позволяет за пару кликов останавливать подозрительную активность или изолировать устройство, на котором она обнаружена.

Рисунок 28. Реагирование на подозрительную активность

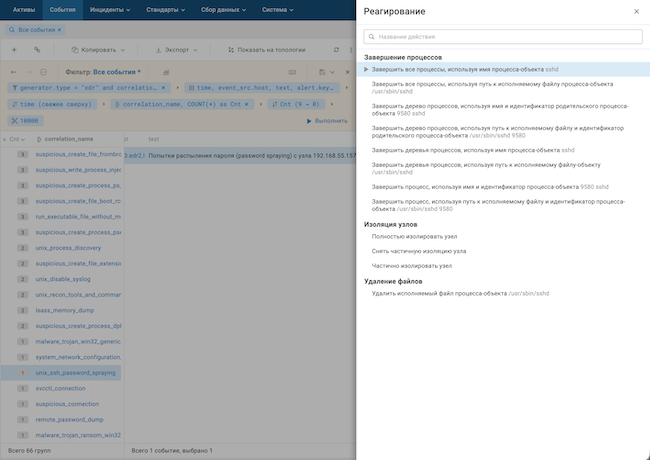

Реагирование на инциденты

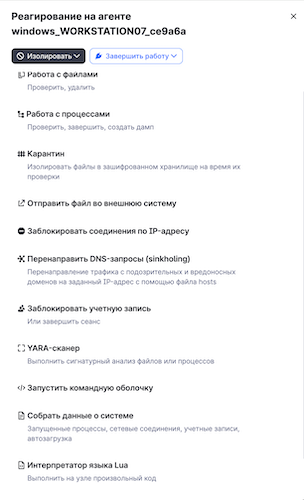

На момент публикации обзора в MaxPatrol EDR доступно более 40 операций для реагирования, в зависимости от доступных вводных. Эти операции могут выполняться вручную, автоматически, через API, на одном устройстве или группе следующими модулями:

- «Изоляция узлов».

- «Карантин».

- «Завершение процессов».

- «Удаление файлов».

- «Перенаправление DNS-запросов».

- «Блокировка IP».

- «Блокировка учётных записей».

- «Запуск командной оболочки».

- «Сбор данных о состоянии системы».

Автоматизация реагирования на типовые угрозы ИБ помогает снизить требования к ресурсам и компетенциям SOC. Это позволяет сократить сроки обработки инцидентов, использовать время и навыки аналитиков для решения наиболее важных задач.

При нажатии на название агента откроется его карточка. В ней можно выполнять действия: изменить название, добавить метки для быстрого поиска, просмотреть установленные модули, их конфигурации и зависимости. Из карточки можно перейти к соответствующему активу и его событиям.

Рисунок 29. Карточка агента в MaxPatrol EDR 8.1

Для удобства пользователей в сценариях реагирования была обновлена карточка агента и переработана логика вызова действий. Теперь некоторые действия, например, полностью или частично изолировать устройство, можно выполнять буквально в 3 клика.

Рисунок 30. Реагирование на агенте

Сетевая изоляция

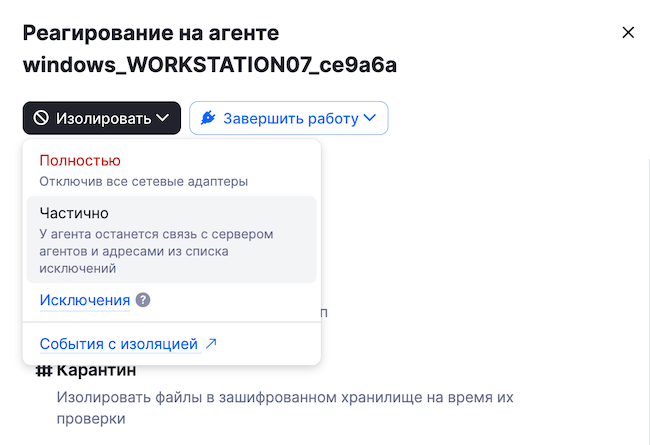

Изоляция — наиболее надёжный способ сдерживания угрозы в тех случаях, когда изоляция возможна. MaxPatrol EDR может в один клик (или по автоматическому правилу) «вырезать» машину из корпоративной сети, не теряя с ней связь через агент. После изоляции злоумышленник теряет возможность перемещаться по сети, но аналитик SOC продолжает видеть все события и может: снять дампы памяти нужных процессов, выгрузить артефакты, запустить сканирование YARA или скрипт PowerShell, а также проверить наличие активных C2-процессов. Это обеспечивает точечное, контролируемое реагирование.

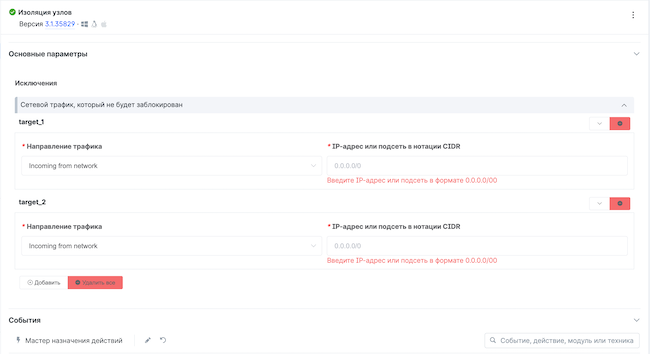

MaxPatrol EDR позволяет гибко контролировать, что именно запретить. В этом случае важны 2 режима:

- Полная изоляция — выключение всех сетевых интерфейсов. Применяется, когда есть активное заражение (C2, lateral movement, ransomware в действии) и необходимо «выключить всё немедленно» без риска потерять критичный сервис. Недостатком режима является временная потеря пользователем доступа к ресурсам, что может нарушить бизнес-процессы. Однако при этом злоумышленник также лишается всех возможностей для движения по сети.

- Изоляция с исключениями позволяет поддерживать связь с управляющим сервером. С помощью настроек политик можно настроить «карантин», сохранив доступ к необходимым ресурсам, таким как WSUS, корпоративный прокси, обновления антивируса и другие. Изоляция с исключением применяется в случаях, когда нужно локализовать инцидент без остановки рабочих процессов, а также при длительном расследовании, когда важно, чтобы агент продолжал обновляться и передавать данные.

Сетевая изоляция обеспечивает контроль над распространением угрозы при сохранении видимости и управляемости.

Рисунок 31. Выбор изоляции на агенте

Рисунок 32. Настройки исключений изоляции в политике

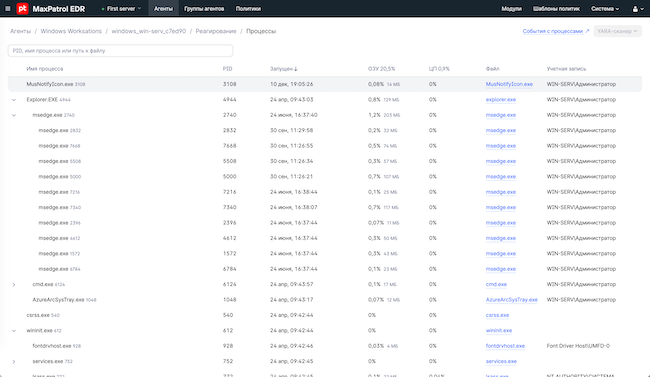

Операции с файлами и процессами

Операции с файлами или процессами выполняются из новых интерактивных разделов реагирования, которые позволяют аналитику учитывать контекст. Например, в меню «Работы с процессами» будут доступны:

- список активных процессов с их идентификаторами (PID);

- дата запуска;

- учётная запись, от имени которой процесс был запущен;

- ссылка на исполняемый файл с указанием пути к нему;

- параметры командной строки запуска;

- значения потребления ОЗУ и ЦП.

С выбранным процессом можно выполнить все операции: завершить его, проверить с помощью YARA-сканера, получить дамп памяти.

Рисунок 33. Процессы в MaxPatrol EDR 8.1

При работе с файлами есть файловый браузер, в котором можно перемещаться по каталогам и просматривать из него содержимое. При выборе конкретного файла в карточке справа будут перечислены все возможные операции: проверка с помощью YARA-сканирования, по хеш-сумме, в PT Sandbox, помещение в карантин (локальный на устройстве), скачивание на устройство оператора.

В карточке файла размещена информация о размере, дате создания и изменения файла, пути к нему, ссылки на события с этим файлом и связанные с ним запущенные процессы (при их наличии). Предусмотрена возможность загрузки файлов на устройство в выбранный каталог и проверки всего каталога с помощью YARA-сканирования.

Рисунок 34. Проверка файлов

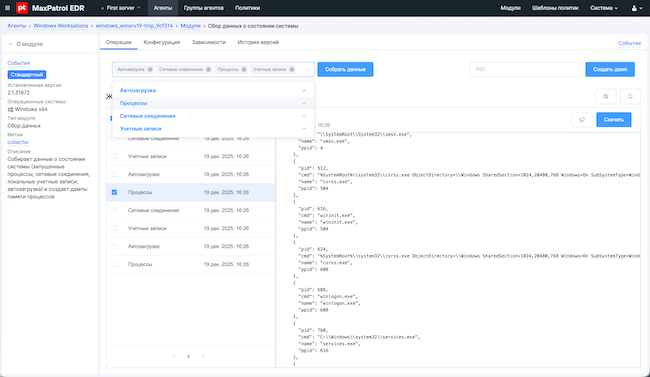

Сбор данных о системе

Когда EDR-система обнаруживает угрозу, она фиксирует факт активности злоумышленника в данный момент. С учётом динамичного характера современных атак, регистрация процессов, сетевых соединений, автозагрузки и учётных записей в момент обнаружения — это необходимость. Поэтому сбор данных в MaxPatrol EDR строится на принципах, описанных ниже.

«Снимок» состояния атаки в её пиковый момент. Уже через секунду после срабатывания детекта вредоносный код может самоуничтожиться, завершить свои процессы, разорвать C2-соединения и очистить автозагрузку. Без фиксации состояния системы в момент обнаружения инцидент останется без доказательств и контекста: останутся видны последствия, но не сама атака.

Единственный способ увидеть полную тактику злоумышленника. Детект может сработать на любом этапе цепочки атаки. Если в этот момент зафиксировать все процессы и сетевые соединения, можно увидеть не только вредоносную DLL, но и её родительский процесс (как угроза попала в систему), подключение к C2-серверу и возможные инструменты для кражи данных. Спустя час эта связка распадётся, и расследование превратится в попытку восстановить картину происшествия по неполному набору данных.

Основа для точного и оперативного реагирования. Если известен точный список вредоносных процессов, их хеши, имена файлов и ключи автозагрузки в момент атаки, можно:

- выполнить точечное устранение угрозы, выгрузив нужные процессы и удалив только вредоносные файлы;

- не трогать легитимное ПО, снизив риск разрушения бизнес-процессов;

- заблокировать на сетевом уровне IP-адреса, с которых осуществлялось управление в момент детекта.

Без снимка реагирование становится неконтролируемым: приходится восстанавливать затронутую злоумышленником систему, не имея точного понимания, какие элементы были скомпрометированы.

«Машина времени» для аналитика. При расследовании инцидента, которое может начаться через часы или дни, аналитик имеет возможность вернуться к моменту детекта и ответить на ключевые вопросы:

- Как эта угроза попала в систему?

- Что она успела сделать (сетевые подключения, запущенные утилиты)?

- Как она планировала закрепиться (точки автозагрузки)?

Без снимка состояния придётся опираться на косвенные улики, что удлиняет и усложняет расследование.

Рисунок 35. Интерактив модуля «Сбор данных о состоянии системы» в MaxPatrol EDR 8.1

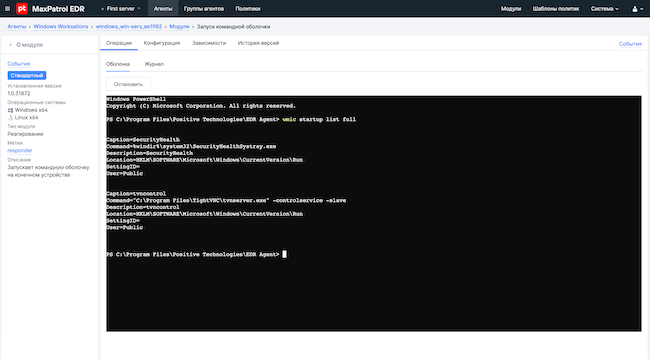

Запуск командной оболочки

Для основных и часто выполняемых действий предусмотрены специализированные модули, обеспечивающие реагирование в несколько кликов, при этом нередко требуется запуск командной строки.

Модуль «Запуск командной оболочки» позволяет выполнять команды в PowerShell или Bash на конечном устройстве из веб-интерфейса MaxPatrol EDR. Такой подход переводит работу аналитика от пассивного наблюдения к оперативному вмешательству: он позволяет мгновенно выполнять целевые проверки, извлекать артефакты и поэтапно блокировать действия злоумышленника. Ценность командной оболочки в том, что через неё можно сделать практически что угодно, в то время как модули имеют ограниченный спектр заданных задач.

Рисунок 36. Модуль «Запуск командной оболочки»

Также ведётся журналирование исполняемых команд в продукте. Это позволяет руководителю ИБ понять, какие команды вводил, например, аналитик SOC, и оценить их корректность.

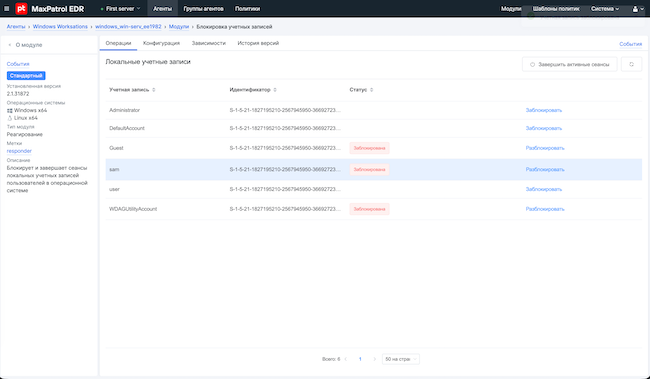

Блокировка учётных записей

Блокировка локальных учётных записей через MaxPatrol EDR имеет важное значение: злоумышленники часто используют локальные аккаунты для сохранения доступа, перемещения по сети и обхода доменных политик. В продукте есть возможность мгновенно отключать такие учётные записи, что позволяет разорвать цепочку атаки без ожидания синхронизации с AD или ручных действий администратора. Функция важна при реагировании на инциденты, особенно в тех сегментах, где централизованное управление устройствами недоступно: EDR-система становится единственным инструментом быстрой локальной контрмеры.

Завершить выбранный или все активные сеансы, заблокировать отдельные учётные записи можно в модуле «Блокировка учётных записей».

Рисунок 37. Модуль «Блокировка учётных записей» в MaxPatrol EDR 8.1

Есть возможность настроить время блокировки УЗ. Агент MaxPatrol EDR будет отслеживать этот период. Повторная попытка входа до истечения таймера будет заблокирована EDR.

Синкхолинг доменов и блокировка IP

Для оперативного разрыва связи атакующего с заражёнными устройствами требуется синкхолинг (перенаправления подозрительного IP-трафика в альтернативное «сливное» устройство) доменов и блокировка IP. При наличии актуального перечня доменов модуль синкхолинга выполняет функцию превентивной защиты.

Когда вредоносный код пытается установить связь с командным сервером, MaxPatrol EDR может перенаправить этот трафик на синкхол — безопасный адрес под контролем специалистов, что позволяет заблокировать управление и зафиксировать сам факт обращения. По умолчанию синкхолом выступает локальное устройство (localhost), однако при необходимости его адрес можно изменить в настройках политики, направив трафик на отдельный узел инфраструктуры.

Блокировка IP и доменов позволяет остановить эксфильтрацию данных, загрузку дополнительных payload и lateral movement. Также функция предоставляет аналитикам ценный источник разведданных: какие именно узлы пытались «общаться» с внешней инфраструктурой злоумышленника.

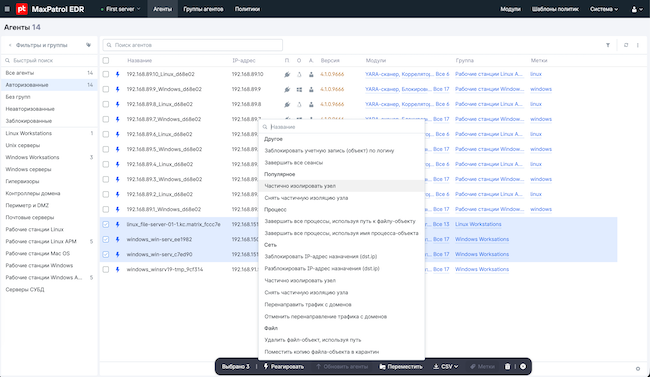

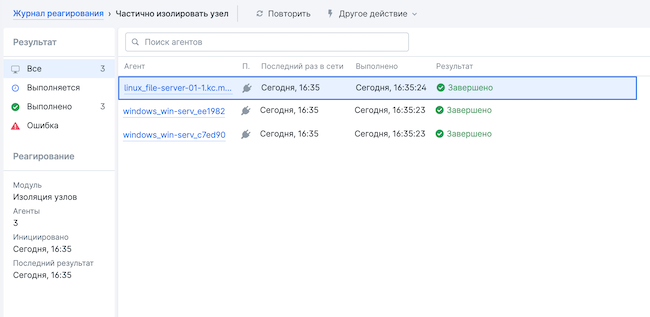

Реагирование на множестве агентов

Такое реагирование позволяет действовать не точечно, а системно и массово: останавливать процессы, изолировать узлы или удалять артефакты сразу на десятках или сотнях устройств, где зафиксированы признаки атаки. Это поможет сократить жизнеспособность вредоноса и исключить ситуацию, когда один «незачищенный» хост снова заражает сеть.

Выбрать цели можно при помощи фильтров в таблице агентов. Среди параметров фильтра доступны: статус подключения и авторизации, ОС, наличие определённого модуля, версия, время с момента регистрации и последнего появления в сети.

Рисунок 38. Реагирование на множестве агентов

Журнал реагирования показывает прозрачную картину всех действий: кто, когда и на каком устройстве применил действие, с каким результатом. Это облегчает аудит выполненных шагов и совместную работу SOC-аналитиков и администраторов, превращая реагирование в управляемый и воспроизводимый процесс.

Для оценки результатов реагирования не требуется выгружать файлы и проводить анализ на отдельной системе — все необходимые данные есть в интерфейсе. Во вкладке пользователь может быстро отфильтровать узлы по статусу реализации и выполнить с выбранными узлами другое действие прямо из этого же меню.

Рисунок 39. Журнал реагирования в MaxPatrol EDR 8.1

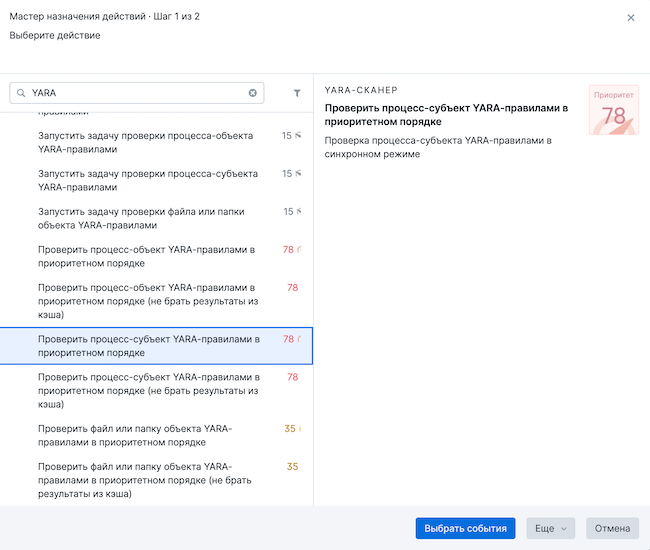

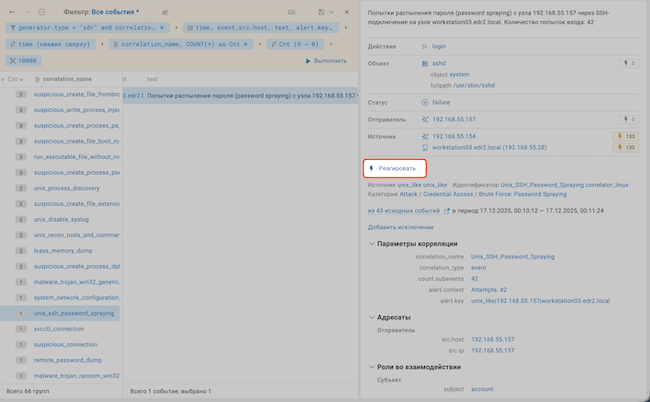

Автоматизация реагирования

Автоматическое реагирование сокращает время между обнаружением и нейтрализацией угрозы. В реальной атаке это решающий фактор: пока аналитик открывает карточку инцидента, агент уже может изолировать узел, завершить процесс и удалить вредоносный код. Даже при отсутствии связи с сервером агент продолжает действовать по заданным правилам и обеспечивает защиту устройства непосредственно «в поле».

MaxPatrol EDR 8.1 позволяет назначать реакции под каждый конкретный детект. Например, при обнаружении подозрительного скрипта PowerShell срабатывает изоляция и сбор артефактов, тогда как при редком сетевом сканировании генерируется лишь уведомление. Такой подход увеличивает оперативность реагирования и позволяет минимизировать риск воздействия на бизнес-процессы в тех случаях, когда это категорически недопустимо. Например, если правило периодически выдаёт ложные срабатывания.

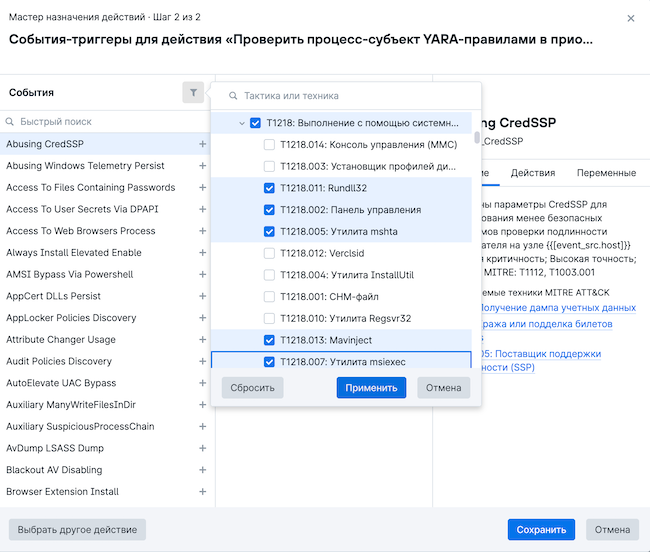

Автоматизация действий в системе проста: в политике на любое событие, созданное каким-либо модулем EDR, можно назначить действия, которые агент выполнит автоматически при регистрации события. Рассмотрим это на примере настройки коррелятора, так как там наиболее обширный перечень событий (более 700 правил).

Рисунок 40. Выбор действия, которое необходимо выполнить

Далее — следует выбрать события, которые станут триггерами для выполнения выбранного действия. Чтобы было проще ориентироваться в большом количестве событий, вендор предусмотрел возможность фильтрации правил по технике MITRE.

Рисунок 41. Выбор события

Выбор осуществляется нажатием на «+», при этом в правой части можно ознакомиться с описанием события, переменными внутри него и уже назначенным на это событие списком действий.

Рисунок 42. Описание события

Теперь надо сохранить настройки. Действия будут выполнены автоматически, даже при потере связи агента с сервером. За исключением случаев, когда эта связь необходима (например, если была настроена отправка файлов на проверку в PT Sandbox).

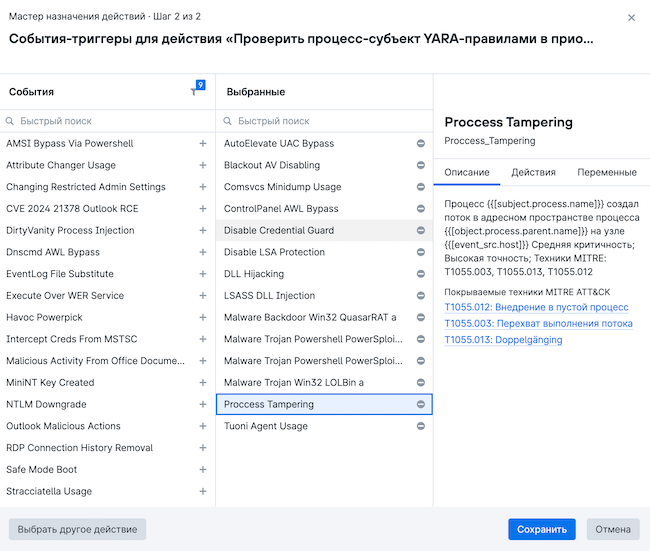

Архитектура MaxPatrol EDR 8.1

MaxPatrol EDR состоит из серверной части и агентов, устанавливаемых на конечные устройства. Серверная часть включает программные компоненты:

- Управляющий сервер — базовый компонент, позволяющий конфигурировать систему через веб-интерфейс.

- Сервер агентов — приложение для управления агентами, модулями и для взаимодействия с внешними системами (MaxPatrol SIEM, MaxPatrol VM, PT Sandbox, syslog-сервер).

Агент — приложение для обеспечения работы модулей и связи с сервером агентов. Устанавливается на конечное устройство. Модуль — приложение, запускаемое на конечном устройстве для реализации функций системы.

Алгоритм работы решения Positive Technologies подразумевает следующее:

- Сервер агентов передаёт на агенты модули и их конфигурацию.

- Модули доставки и установки устанавливают, настраивают приложения на конечном устройстве.

- Модули сбора собирают информацию о системных событиях, кэшируют их в памяти агента, передают в модули обнаружения, при необходимости — на сервер агентов и в MaxPatrol SIEM.

- Модули обнаружения проводят анализ файлов, процессов, собранных событий. При обнаружении подозрительной активности на конечном устройстве регистрируют событие ИБ.

- Модули реагирования пресекают подозрительную, вредоносную активность, выполняя действия в соответствии с политикой или по команде пользователя.

- Модули интеграции обеспечивают интеграцию с внешними системами.

- Данные о событиях ИБ кэшируются в памяти агента, сервера агентов и пересылаются в базу данных MaxPatrol SIEM или на syslog-сервер.

- Агент передаёт метрики и данные трассировки на сервер агентов.

- Управляющий сервер получает обновления продукта и пакетов экспертизы с сервера обновлений.

Рисунок 43. Взаимодействие компонентов MaxPatrol EDR

Вендором предусмотрено 2 конфигурации MaxPatrol EDR: односерверная и многосерверная. Многосерверную конфигурацию можно применять для распределения нагрузки при большом числе конечных устройств. В таком случае на основном сервере устанавливаются все компоненты, а на других — только сервер агентов, СУБД PostgreSQL и объектное хранилище MinIO.

Системные требования MaxPatrol EDR 8.1 и лицензирование

MaxPatrol EDR применяется совместно с системой MaxPatrol SIEM версии 27.2, 27.3 или 27.4.

Управляющий сервер и сервер агентов MaxPatrol EDR вендор рекомендует устанавливать на 64-разрядную операционную систему. Поддерживаются ОС: Debian 10, 11, 12, Astra Linux Special Edition 1.7.6, 1.8, «Альт Сервер» 10.1.

Если управляющий сервер или сервер агентов планируется использовать на одном сервере с компонентами системы MaxPatrol SIEM, то установку необходимо выполнять на ОС: Astra Linux Special Edition 1.7.5, 1.7.6 и 1.7.7 (на базе ядра Linux версии 5.15 и выше), Debian 10.3 и выше, Debian 11 и 12 (на базе ядра Linux версии 5.10 и выше).

Для работы управляющего сервера и сервера агентов MaxPatrol EDR в ОС должен быть установлен компонент Docker CE версии 20.10.24 или выше. Если при установке MaxPatrol EDR в многосерверной конфигурации для подключения к удалённым серверам не используется SSH-ключ, то на сервере, с которого выполняется установка, должна быть установлена утилита sshpass.

Поддерживается установка управляющего сервера и сервера агентов в виртуальной среде zVirt версии 4.2.

Для работы в интерфейсе MaxPatrol EDR рекомендованы последние версии браузеров Google Chrome или Яндекс Браузер.

Требования к аппаратному обеспечению зависят от нагруженности системы.

Таблица 1. Требования к аппаратному обеспечению конфигурации для низконагруженных систем

Аппаратные требования к управляющему серверу и серверу агентов (при установке отдельно от компонентов системы MaxPatrol SIEM) | Минимальные требования | |

До 2000 событий в секунду (до 1000 агентов) | До 5000 событий в секунду (до 2000 агентов) | |

Количество логических ядер в системе виртуализации | 8 | 10 |

Память (ОЗУ) | 40 ГБ | 40 ГБ |

Твердотельный накопитель (SSD) для системных данных | 500 ГБ | 500 ГБ |

Аппаратные требования к управляющему серверу и серверу агентов (с учётом компонентов системы MaxPatrol SIEM) | Минимальные требования | |

До 2000 событий в секунду (до 1000 агентов) | До 5000 событий в секунду (до 2000 агентов) | |

Количество логических ядер в системе виртуализации | 32 | 42 |

Память (ОЗУ) | 104 ГБ | 136 ГБ |

Твердотельный накопитель (SSD) для системных данных | 1 000 ГБ | 1 000 ГБ |

Жёсткий диск (HDD) для хранения событий (LogSpace) | 1 000 ГБ | 2 500 ГБ |

Жёсткий диск (HDD) для хранения событий (Elasticsearch) | 6 000 ГБ | 14 000 ГБ |

Таблица 2. Требования к аппаратному обеспечению конфигурации для средненагруженных систем

Аппаратные требования к управляющему серверу (при установке на отдельный сервер) | Минимальные требования | |

Центральный процессор | 4 | |

Память (ОЗУ) | 10 ГБ | |

Твердотельный накопитель (SSD) | 100 ГБ | |

Аппаратные требования к управляющему серверу (с учётом компонента MP 10 Core системы MaxPatrol SIEM) | Минимальные требования | |

До 10 000 событий в секунду | До 15 000 событий в секунду | |

Количество логических ядер в системе виртуализации | 18 | 20 |

Память (ОЗУ) | 78 ГБ | 78 ГБ |

Твердотельный накопитель (SSD) | 1 000 ГБ | 1 000 ГБ |

Аппаратные требования к серверу агентов (при установке на сервер с компонентами MP SIEM Server и MP SIEM Events Storage системы MaxPatrol SIEM) | Минимальные требования | |

До 10 000 событий в секунду (до 3 000 агентов) | До 15 000 событий в секунду (до 5 000 агентов) | |

Количество логических ядер в системе виртуализации | 48 | 66 |

Память (ОЗУ) | 160 ГБ | 176 ГБ |

Твердотельный накопитель (SSD) для системных данных | 500 ГБ | 500 ГБ |

Жёсткий диск (HDD) для хранения событий (LogSpace) | 5 000 ГБ | 7 500 ГБ |

Жёсткий диск (HDD) для хранения событий (Elasticsearch) | 28 000 ГБ | 42 000 ГБ |

Аппаратные требования к серверу агентов | Минимальные требования | |

До 10 000 событий в секунду (до 3 000 агентов) | До 15 000 событий в секунду (до 5 000 агентов) | |

Количество логических ядер в системе виртуализации | 8 | 10 |

Память (ОЗУ) | 48 ГБ | 48 ГБ |

Твердотельный накопитель (SSD) для системных данных | 300 ГБ | 300 ГБ |

Аппаратные требования к серверу агентов (при установке с компонентом observability) | Минимальные требования | |

До 10 000 событий в секунду (до 3 000 агентов) | До 15 000 событий в секунду (до 5 000 агентов) | |

Количество логических ядер в системе виртуализации | 12 | 14 |

Память (ОЗУ) | 56 ГБ | 56 ГБ |

Твердотельный накопитель (SSD) для системных данных | 500 ГБ | 500 ГБ |

Таблица 3. Требования к аппаратному обеспечению конфигурации для высоконагруженных систем

Аппаратные требования к управляющему серверу (при установке на отдельный сервер) | Минимальные требования | |||

Центральный процессор | 4 | |||

Память (ОЗУ) | 10 ГБ | |||

Твердотельный накопитель (SSD) | 100 ГБ | |||

Аппаратные требования к управляющему серверу (с учётом компонента MP 10 Core системы MaxPatrol SIEM) | Минимальные требования | |||

До 30 000 событий в секунду | До 50 000 событий в секунду | До 100 000 событий в секунду | До 300 000 событий в секунду | |

Количество логических ядер в системе виртуализации | 24 | 30 | 32 | 38 |

Память (ОЗУ) | 78 ГБ | 94 ГБ | 102 ГБ | 114 ГБ |

Твердотельный накопитель (SSD) | 1 000 ГБ | 1 500 ГБ | 2 500 ГБ | 5 000 ГБ |

Аппаратные требования к серверу агентов (при установке на сервер с компонентом MP SIEM) | Минимальные требования | |||

До 20 000 событий в секунду (до 5 000 агентов) | До 30 000 событий в секунду (до 5 000 агентов | До 40 000 событий в секунду (до 5 000 агентов) | До 50 000 событий в секунду (до 5 000 агентов) | |

Количество логических ядер в системе виртуализации | 60 | 84 | 118 | 144 |

Память (ОЗУ) | 96 ГБ | 96 ГБ | 96 ГБ | 112 ГБ |

Твердотельный накопитель (SSD) для системных данных | 1 000 ГБ | 1 000 ГБ | 1 000 ГБ | 1 000 ГБ |

Аппаратные требования к серверу агентов | Минимальные требования | |||

До 20 000 событий в секунду (до 5 000 агентов) | До 30 000 событий в секунду (до 5 000 агентов | До 40 000 событий в секунду (до 5 000 агентов) | До 50 000 событий в секунду (до 5 000 агентов) | |

Количество логических ядер в системе виртуализации | 12 | 20 | 22 | 32 |

Память (ОЗУ) | 48 ГБ | 48 ГБ | 48 ГБ | 48 ГБ |

Твердотельный накопитель (SSD) | 300 ГБ | 300 ГБ | 300 ГБ | 300 ГБ |

Аппаратные требования к серверу агентов (при установке с компонентом observability) | Минимальные требования | |||

До 20 000 событий в секунду (до 5 000 агентов) | До 30 000 событий в секунду (до 5 000 агентов | До 40 000 событий в секунду (до 5 000 агентов) | До 50 000 событий в секунду (до 5 000 агентов) | |

Количество логических ядер в системе виртуализации | 16 | 24 | 26 | 36 |

Память (ОЗУ) | 56 ГБ | 56 ГБ | 56 ГБ | 56 ГБ |

Твердотельный накопитель (SSD) | 500 ГБ | 500 ГБ | 500 ГБ | 500 ГБ |

Требования к программному и аппаратному обеспечению конечного устройства следующие.

Агент поддерживает установку на физические и виртуальные конечные устройства под управлением 64-разрядных ОС, всего — более 30 видов систем:

- Windows 7, 8, 8.1, 10, 11 (только редакции Pro);

- Windows Server 2016, 2019, 2022;

- macOS 11, 12 (поддерживаются только компьютеры Mac с процессорами Intel);

- Debian 10, 11, 12;

- Ubuntu 20.04 LTS, 22.04 LTS, 24.04 LTS;

- CentOS Stream 9, Stream 10;

- Red Hat Enterprise Linux 7, 8, 9;

- Astra Linux Special Edition 1.3 («Орёл»), 1.7 («Орёл», «Воронеж»), 1.8 («Орёл»);

- Astra Linux Common Edition 2.12 («Орёл»);

- «РЕД ОС Рабочая станция» 7.3, 8.0;

- AlterOS Desktop 7.5;

- Oracle Linux 9;

- «ОСнова» 2.0 «Оникс»;

- «Альт Сервер» 9, 10.1, 10.2;

- «Альт Рабочая станция» 10.2;

- «МОС» 12.

Поддерживается установка агента в виртуальной среде zVirt версии 4.2.

Таблица 4. Аппаратные требования к конечному устройству

Компонент | Минимальные требования | Рекомендуемые требования |

Центральный процессор | Тактовая частота 2,2 ГГц, суммарно 2 логических ядра. Поддержка инструкций SSE4.2 и AES-NI (например, процессоры Intel Westmere или новее) | Тактовая частота 2,2 ГГц, суммарно 4 логических ядра. Поддержка инструкций SSE4.2 и AES-NI |

Память (ОЗУ) | Зависит от установленных модулей, количества обрабатываемых событий и ряда других факторов, которые необходимо уточнять у вендора. | |

Сетевой адаптер | От 200 Кбит/с | От 5 Мбит/с |

Жёсткий диск, свободное дисковое пространство | HDD или SSD, от 500 МБ | HDD или SSD, от 1000 МБ |

Потребление агентом ресурсов на конечном устройстве зависит от установленных модулей, количества обрабатываемых событий и ряда других факторов. Примеры расчётов доступны на странице справочного портала.

Интеграция

MaxPatrol EDR 8.1 выступает в роли единого агента для обнаружения, реагирования, управляемого сбора телеметрии и инвентаризационной информации об узлах. Но решение может интегрироваться с системами других вендоров. События могут быть переданы по Syslog, raw (передача необработанных событий), rfc5424-msg (RFC 5424 с помещением необработанного события в MSG-часть), rfc5424-sd (RFC 5424 с помещением полей события в SD-структуру). Файлы также могут быть переданы в сторонние системы по протоколу HTTP.

Лицензирование

Управление лицензией происходит в PT MC. Для каждой лицензии указываются срок её действия и максимальное число авторизованных агентов.

После истечения срока действия лицензии будут ограничены обновление системы, авторизация и перемещение агентов между группами, создание и настройка политик, а также обновление модулей на конечных устройствах.

Сценарии использования MaxPatrol EDR 8.1

Решение подходит организациям из любых отраслей, у которых уже есть базовая защита устройств и / или нужна защита от продвинутых инструментов хакеров и целевых атак:

- Есть свой SOC и нужна защита от АРТ-группировок и опытных хакеров.

- Требуются не только превентивные меры, но и реагирование на атаки.

- Уже внедрены решения Positive Technologies и важно подобрать продукты для единой экосистемы.

- Высокий уровень импортозамещения — необходима поддержка всего набора отечественных ОС.

Рассмотрим сценарии использования MaxPatrol EDR 8.1 подробнее.

Выявление и расследование сложных атак

Инструменты злоумышленников постоянно эволюционируют. Вредоносные программы всё чаще маскируют собственную активность под действия легитимных процессов, что усложняет их выявление. Для обнаружения APT-угроз на конечных устройствах необходимо фиксировать признаки эксплуатации уязвимостей, попытки повышения привилегий, действия по разведке и закреплению в системе и другие тактики и техники атакующих.

MaxPatrol EDR обнаруживает атаки на ранних этапах при помощи поведенческого и статического анализа. Классифицирует обнаруженные техники злоумышленников в соответствии с матрицей MITRE ATT&CK. Передаёт файлы в PT Sandbox и другие внешние системы для глубокой проверки.

Остановка вредоносных действий

Продвинутые атаки разворачиваются поэтапно. Может пройти много времени, прежде чем инфраструктуре будет нанесён ущерб.

MaxPatrol EDR обнаруживает угрозы на ранних этапах проникновения до нанесения ущерба. Предусмотрено 2 режима реагирования: ручное или автоматическое. Чтобы обеспечить необходимый уровень безопасности на рабочих станциях и серверах, можно выбрать следующие действия реагирования:

- изолирование узлов;

- завершение процессов;

- удаление вредоносных файлов;

- блокировка опасных подключений;

- дополнительный анализ подозрительных процессов.

Рисунок 44. Реагирование прямо из события

Рисунок 45. Результат реагирования

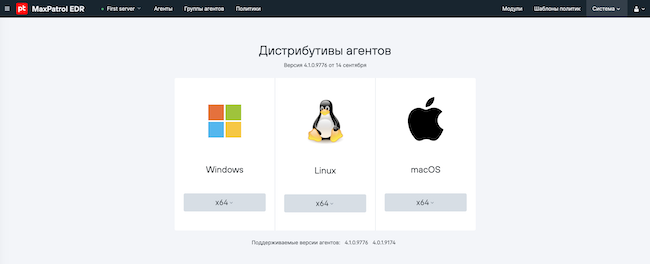

Защита узлов на базе отечественных ОС

Многие организации в своей инфраструктуре используют комбинации ОС. Но злоумышленники понимают, как атаковать каждую из них: они портируют вредоносные программы под разные ОС, постоянно ищут уязвимости.

MaxPatrol EDR обеспечивает защиту всех популярных ОС, в том числе и российских. Все необходимые дистрибутивы для развёртывания находятся под рукой: в единой веб-консоли. Также имеются инструменты для группового администрирования.

Рисунок 46. Дистрибутивы агентов в MaxPatrol EDR

Аудит рабочих станций для поиска уязвимостей

Управление уязвимостями на конечных устройствах требует слаженной работы двух подразделений ИБ и ИТ.

Специалисты по ИБ анализируют результаты сканирований на серверах, рабочих станциях и на ноутбуках удалённых сотрудников, определяя уязвимости, которые необходимо устранить в первую очередь. ИТ-специалисты на основании результатов анализа и приоритизации обновляют уязвимые системы и устанавливают патчи, вносят изменения в конфигурацию систем. На эффективность взаимодействия отделов оказывают влияние технические и организационные сложности, особенности процессов внутри организаций.

Внедрение MaxPatrol EDR разгружает сетевой сканер, увеличивает периодичность сканирования (данные будут собраны, даже если устройство было выключено в момент сканирования по расписанию). Также это упрощает настройку сетевых маршрутов (не требуется организовывать сетевые доступы от сканера до каждого устройства, можно использовать подключение агента), позволяет отказаться от выделения специальных учётных записей для аудита.

Обнаружение угроз в закрытых ИТ-сегментах

MaxPatrol EDR содержит всю необходимую экспертизу для самостоятельного устранения угроз. Он не полагается на данные из внешних источников или репутационные базы. Такое возможно за счёт поведенческого анализа, коррелятора на узлах и постоянного обновления правил от PT Expert Security Center.

Возможности MaxPatrol EDR включают автономную работу агентов: анализ и реагирование без обращения к серверу управления. Поставка обновлений экспертизы в закрытые сегменты сети происходит без доступа в интернет (через промежуточный сервер для односторонней передачи данных).

Выводы

MaxPatrol EDR защищает устройства компании и сотрудников от сложных и целевых атак во всех популярных операционных системах, включая отечественные. Продукт обнаруживает действия злоумышленников, обеспечивает мгновенное блокирование атак и предоставляет возможности для расследования и предотвращения инцидентов.

MaxPatrol EDR использует единый агент вместе с новым антивирусным продуктом для защиты от массовых атак — MaxPatrol EPP (MaxPatrol Endpoint Protection). Это значит, что клиенты смогут решать, какую функциональность использовать для защиты своих устройств: без дополнительных агентов, рисков непредсказуемого повышения нагрузки или несовместимости. Вместе оба продукта образуют концепцию полной защиты устройств от массовых и сложных целенаправленных атак.

В планах вендора — упрощение процесса настройки политик: переход от подробной конфигурации модулей к простым переключателям и добавление рекомендуемых конфигураций сбора по аналогии с обновлением правил. В дорожную карту развития MaxPatrol EDR включено внедрение легковесного движка для обнаружения вредоносных программ и руткитов, обучение агентов работе с пользовательскими IoCc и другое.

Преимущества:

- Возможность автономной работы: агент не требует доступа в интернет и поддерживает работу в закрытых сегментах сети.

- Готовые Ansible-скрипты для управления агентами.

- Коррелятор MaxPatrol EDR «из коробки» предоставляет 800+ готовых экспертных правил PT ESC.

- Многообразие вариантов реагирования — 40+ действий, которые можно выполнять автоматически, вручную, через API, на одном устройстве или группе.

- Полная или частичная изоляция узлов.

- Ретроспективный анализ, сопоставление событий с базой знаний тактик и техник злоумышленников MITRE ATT&CK.

- Возможность снять дампы памяти нужных процессов.

- Поддержка более 30 видов ОС.

- Гибкие политики безопасности: по шаблонам и пользовательские.

- Интеграция с SIEM, VM и Sandbox-решениями Positive Technologies и других вендоров.

- Включён в реестр отечественного ПО, сертифицирован ФСТЭК России.

Недостатки:

- Отсутствует функция добавления пользовательских значений в базу хешей наиболее опасных вредоносов.

- Установка агента внутри контейнеров не поддерживается.

- Сканирование в режиме аудита на узлах доступно не во всех ОС.