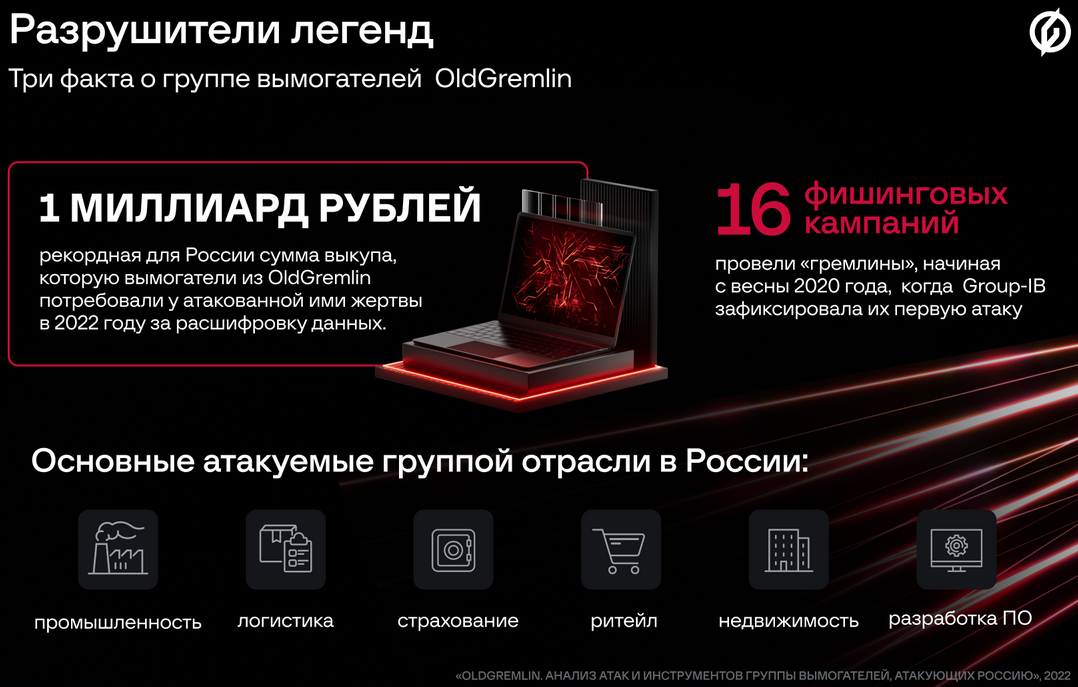

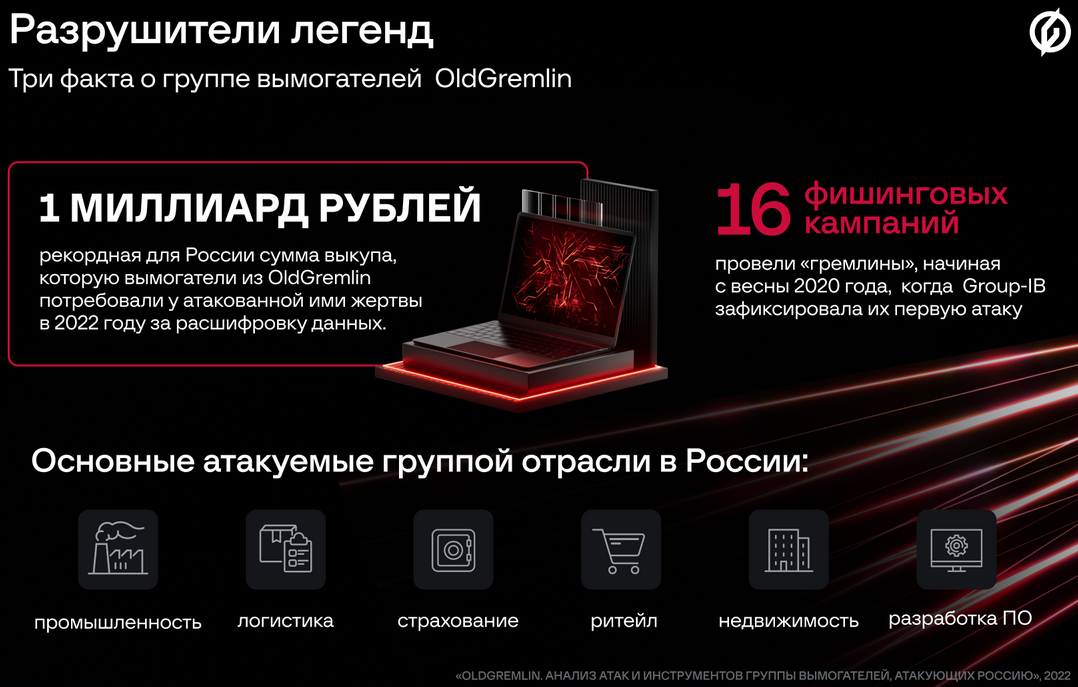

Компания Group-IB опубликовала результаты анализа атак русскоязычной группировки OldGremlin, промышляющей вымогательством с помощью программы-шифровальщика. Злоумышленники выбирают мишени, с которых можно получить большой выкуп, и аппетиты их стремительно растут: в прошлом году у жертв требовали до 250 млн рублей, сейчас уже могут попросить и миллиард.

В Group-IB отслеживают деятельность данной кибергруппы с марта 2020 года. За истекший период эксперты зарегистрировали 16 вредоносных кампаний с использованием имейл. На настоящий момент известно, что OldGremlin, она же TinyScouts, атакует только российские цели, однако неуемная жажда наживы может заставить ее расширить географию.

Самым благоприятным для охоты на крупную дичь оказался 2020 год — вымогатели провели десять адресных рассылок от имени различных организаций. В 2021 году была выявлена лишь одна киберкампания OldGremlin: злоумышленники сымитировали рассылку Ассоциации интернет-торговли (АКИТ), и приманка дала хорошие результаты.

После долгого перерыва вредоносная активность возобновилась: в этом году GIB уже зафиксировала пять поддельных рассылок, ассоциируемых с вымогательской ОПГ. По данным экспертов, средняя сумма выкупа сейчас составляет около 100 млн руб. при потолке в 1,6 млрд рублей.

Чтобы заставить получателя пройти по указанной ссылке и загрузить зловреда, авторы целевых рассылок используют элементы социальной инженерии — актуальные темы (COVID-19, удаленная работа, антироссийские санкции), уместный формат (запрос на интервью, коммерческое предложение, финансовый документ), а также следят за качеством текстов. Вредоносные сообщения рассылаются на адреса сотрудников целевой компании в надежде, что кто-то из них допустит оплошность и предоставят доступ к своему рабочему месту, упростив развитие атаки в корпоративной сети.

«По нашим данным, на счету OldGremlin почти два десятка атак с многомиллионными выкупами, причем в качестве жертв атакующие выбирают все более крупные корпорации, — комментирует Иван Писарев, руководитель отдела динамического анализа Group-IB Threat Intelligence. — Несмотря на то, что пока география атакованных OldGremlin организаций ограничивается Россией, мы полагаем, что не стоит их недооценивать: многие русскоязычные преступные группировки, начав свою деятельность на постсоветском пространстве, постепенно переключались на международные цели».

Инструменты, используемые OldGremlin, ориентированы в основном на Windows-системы, однако в распоряжении ОПГ имеется также шифровальщик, заточенный под Linux. Авторы вымогательских атак отслеживают тренды в мире кибербезопасности и зачастую комбинируют новинки и проверенное временем оружие.

Кроме готовых тулкитов вроде Cobalt Strike и PowerSploit, злоумышленники используют собственный фреймворк (Tiny), который постоянно развивают. Проникнув в сеть, хакеры закрепляются и проводят разведку, подготавливая почву для внедрения шифровальщика — этот период, по данным GIB, в среднем составляет 49 дней.

С полнотекстовой версией отчета о деятельности OldGremlin можно ознакомиться на сайте ИБ-компании (требуется регистрация). В ней подробно рассмотрены инструменты, техники и тактики вымогателей, все имейл-кампании, зафиксированные за 2,5 года, а также приведены полный цикл атаки, IoC и рекомендации по защите.