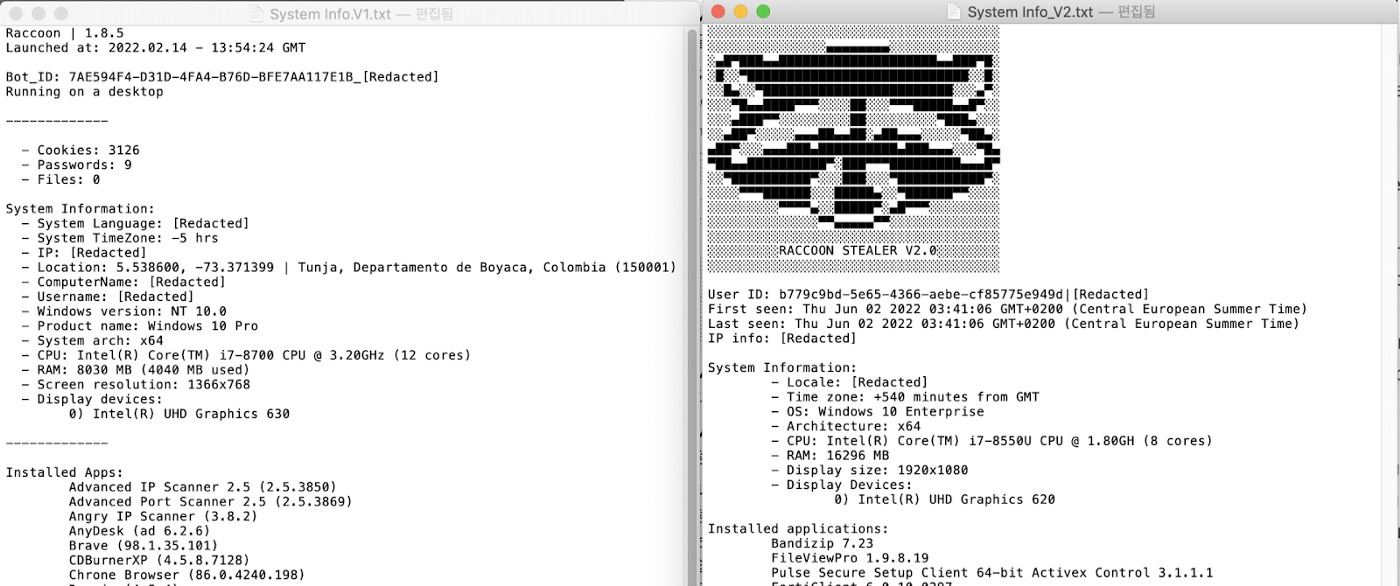

Инфостилер Raccoon, два месяца не подававший признаков жизни, вернулся в новой версии (2.0), которая, по свидетельству S2W, пока мало чем отличается от предыдущей. Недоработки в новом коде и отсутствие некоторых функций говорят о вероятности обновлений; развитие версии 1.0 прекращено — вирусописатели сами заявили об этом.

В конце марта участники проекта Raccoon были вынуждены свернуть свои операции из-за гибели основного разработчика; соответствующее объявление обнаружили в даркнете специалисты S2W. Автор поста пообещал вернуться с новой версией зловреда, а в середине мая в Telegram-канале кибергруппы появились подробности новинки, проходящей тестирование.

В начале текущего месяца экспертам удалось раздобыть образец Raccoon V2 — в ходе вредоносной кампании FakeCrack, в рамках которой раздавались различные инфостилеры, в том числе RedLine. Проведенный в S2W анализ показал, что вернувшийся «енот» переписан на C/C++, то есть стал проворнее, а также получил новый билдер, фронтенд и бэкенд.

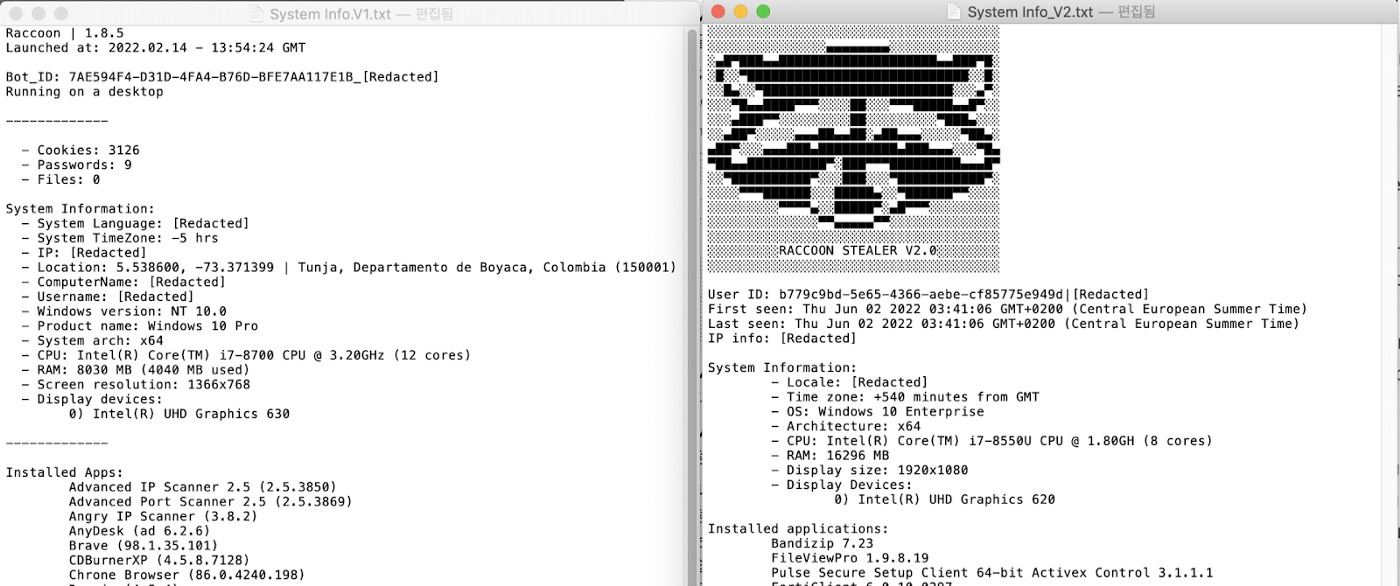

Упаковщик кода остался прежним, строки, как и ранее, шифруются с использованием Base64 и RC4. Из отличий самое очевидное — появление «визитной карточки» Raccoon в лог-файле.

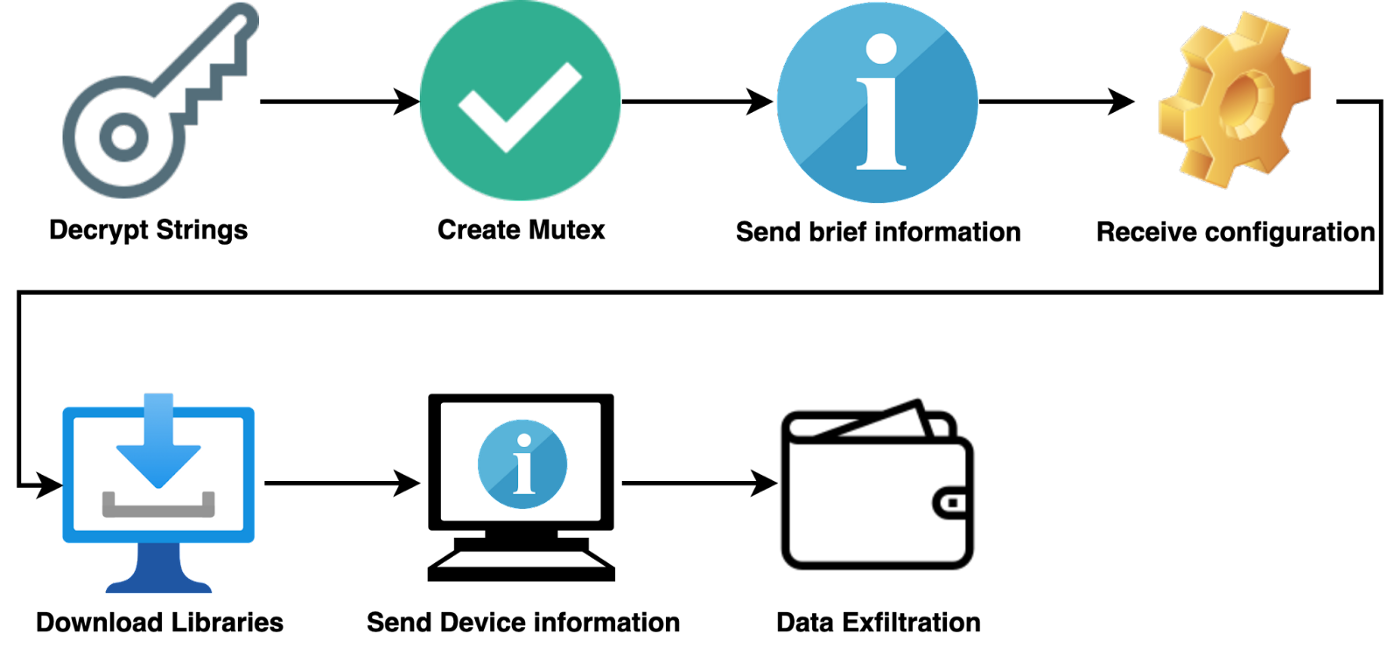

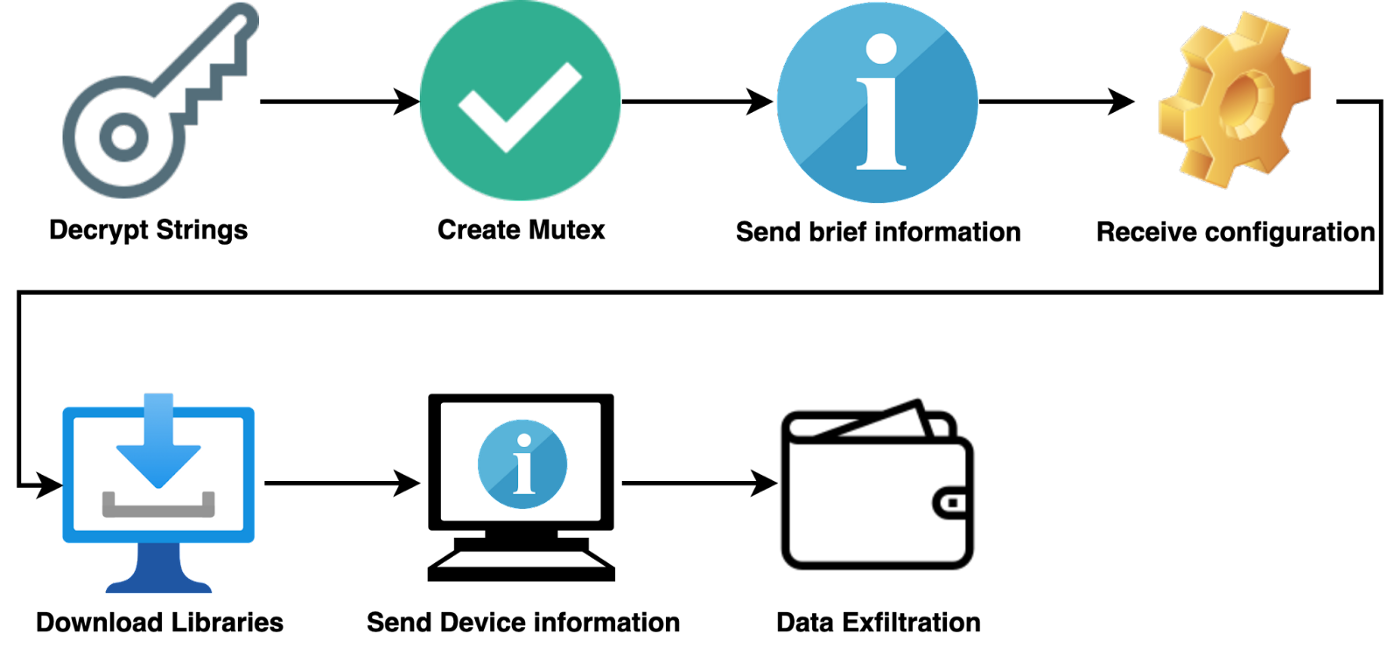

Поток выполнения в целом сохранился, хотя многие части вредоносной программы были изменены.

При запуске зловред проверяет страну, в которую прибыл (ищет строку «ru» в дефолтном Locale Name), но никаких действий после этого пока не совершает. Он также пытается удостовериться, что текущий процесс запущен с привилегиями Local System, но результат тоже не использует (прежний Raccoon пускал в ход функцию, дублирующую токен explorer.exe).

Адреса центров управления (у подвергнутого анализу семпла их было пять) вшиты в код. Формат конфигурационного файла, получаемого с сервера, изменен с JSON на кастомный. Для сбора информации оттуда же загружаются восемь DLL; системные данные отсылаются на C2 без создания файла, как ранее.

Список объектов для кражи, интересующих Raccoon, остался примерно тем же:

- хранилище браузера;

- установленные криптовалютные расширения браузера (MetaMask, TronLink, BinanceChain, Ronin, coinomi, electrum и т. п.);

- программы-кошельки (exodus, atomic, jaxx, binance, coinomi, electrum и проч.) и файлы wallet.dat на локальных дисках;

- локальные файлы по выбору оператора;

- все, что связано с Telegram.

Обновленный инфостилер также умеет делать и отсылать скриншоты, выполнять дополнительные команды и загружать других зловредов.

Распространяется Raccoon V2 пока по-прежнему — через кряки, однако аналитики предупреждают, что в дальнейшем могут появиться и другие способы.