Прошлый год стал «бенефисом» новой волны вредоносных программ для Android, которые проникают в пользовательские системы через официальный магазин приложений Google Play Store, загружают и устанавливают банковские трояны. Как выстроен этот процесс изнутри?

- Введение

- Популярность дропперов растёт

- Наставления по тактике проведения атак из Древнего Китая

- Распространение дропперов через магазины приложений

- Техники преодоления песочницы

- Подъём уровня привилегий

- Выводы

Введение

31 октября мы сообщали, что исследователи из группы ThreatFabric обнаружили в магазине Google Play пять вредоносных мобильных приложений. Программы распространялись легально, но впоследствии у них обнаруживались подозрительные признаки, которые более характерны для вредоносных программ-дропперов. Общее количество установок превысило 130 тысяч.

Позднее выяснилось, что в действительности легальные Android-приложения содержали внутри себя функцию дополнительной загрузки, которая обеспечивала установку банковской троянской программы Vultur, клона SharkBot. Последняя атаковала итальянских пользователей интернет-банкинга, а попадала на их смартфоны за счёт легальной программы Codice Fiscale 2022 — генератора идентификационных кодов налогоплательщика.

Недавно исследователи ThreatFabric опубликовали технические подробности работы нового вредоносного объекта Vultur. Эти данные легли в основу материала, который публикуется ниже.

Популярность дропперов растёт

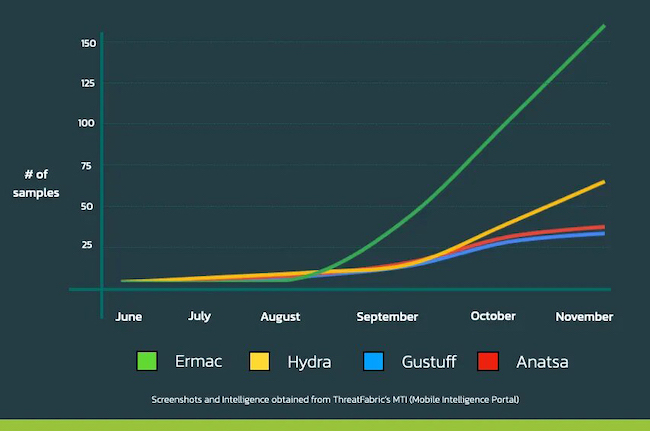

Волна заражений банковской троянской программой SharkBot прошла год назад. Она породила несколько клонов, таких как Anatsa (более 200 тыс. установок), Alien (более 95 тыс. установок) и Hydra / Ermac (более 15 тыс. установок). Количественные данные представлены по состоянию на декабрь 2021 года.

Рисунок 1. Активность дропперов в США в 2021 году

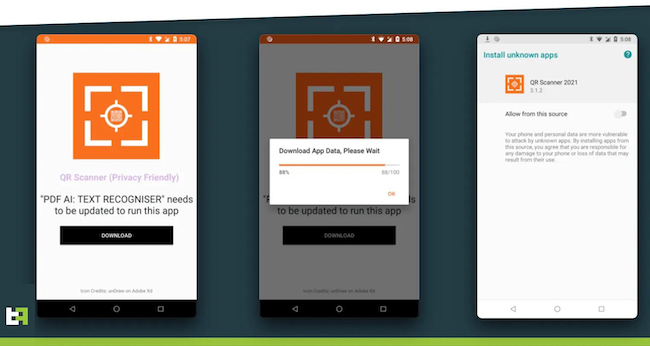

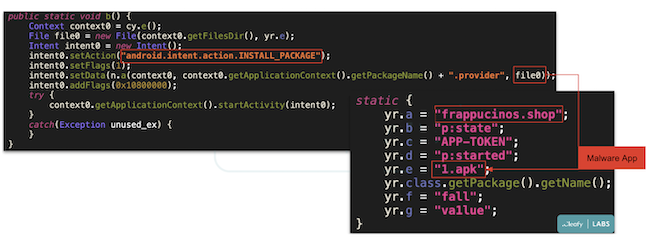

Для инфицирования устройства жертвы дропперы этого типа применяют тактику двухэтапной установки: в этом состоит их новизна. Сначала устанавливается первая версия, выступающая в качестве Trojan-Downloader. Помимо выполнения своей пользовательской функции она также загружает из Сети дополнительные элементы. Те маскируются как служебные и не проявляют враждебной активности.

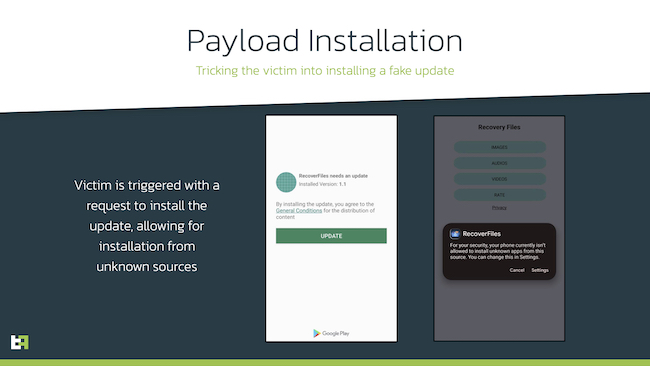

Позднее пользователя просят загрузить обновление, вследствие чего на устройство попадает вторая версия — теперь уже она выступает как Trojan-Dropper. Этот объект содержит основную часть вредоносного кода, но благодаря умелому проектированию обходит антивирусную защиту. Возможность совершать нежелательные действия приобретается после объединения со всеми остальными элементами, в том числе загруженными на первой фазе атаки.

В итоге собирается вредоносная программа, но в обычной, неподготовленной среде она бездействует. Её запуском управляют через дроппер, который проверяет отсутствие контроля за установленным вредоносным приложением со стороны средств безопасности.

Поэтому при попадании в «песочницы», которые служат инструментами защиты мобильных маркетплейсов, дропперы успешно проходят проверку. Их вредоносные возможности скрыты и практически не видны средствам анализа. В итоге эти приложения оказываются в списках легальных программ, а антивирусные средства не выявляют в них ничего подозрительного. Вредоносная атака начинается позднее.

Наставления по тактике проведения атак из Древнего Китая

«Тот, кто старается всё предвидеть, теряет бдительность.

То, что видишь ото дня в день, не вызывает подозрений.

Ясный день скрывает лучше, чем тёмная ночь.

Все раскрыть — значит всё утаить».

Перед вами современная трактовка текста первой стратагемы («военной хитрости»), записанной в древнекитайском военном трактате «Тридцать шесть стратагем». В этой известной книге собраны тактические приёмы, которыми должен овладеть военный стратег для реализации своих замыслов и перехвата инициативы при ведении войн. Оригинальная версия первой стратагемы в переводе на русский язык выглядит так: «Обмануть императора, переплыв море».

Исследователи из группы ThreatFabric считают, что принцип работы дропперов соответствует этому древнекитайскому правилу. Для преодоления выстроенной защиты и сокрытия истинного намерения вредоносная программа должна перевести внимание с «важного» (атаки) на «второстепенное».

Отвлечение внимания осуществляется на стадии установки. В это время задаётся вопрос о требуемых разрешениях. Дроппер требует удивительно мало.

Известно, что любое вредоносное действие требует снятия многочисленных запретов, установленных системой безопасности. Это позволяет инфекции распространяться и наносить ущерб. Но когда программа не предъявляет повышенных требований при установке, проверка проходит по упрощённой схеме. Vultur «прячется» под вывеской легального приложения Recover Audio, Images & Video, предназначенного для восстановления удалённых медиафайлов. Функции привлекают пользователей, а отсутствие запросов на снятие ограничений притупляет бдительность системы проверки.

Рисунок 2. Процесс «обновления» дроппера с приобретением вредоносной функции

Распространение дропперов через магазины приложений

Для распространения вредоносных программ долгое время активно применялся фишинг. Однако этот вариант атаки сопряжён со многочисленными сложностями.

В свою очередь, описываемый здесь способ основан на эксплуатации официальных маркетплейсов. Скрываясь среди легальных приложений, дроппер способен ввести в заблуждение даже опытных пользователей.

После проникновения на устройство дроппер переходит ко второму этапу — установке троянской программы, которая будет наблюдать за происходящим на заражённых устройствах и осуществлять мошенничество путём атак с захватом учётных записей (Account Takeover), позволяющих совершать действия от имени легального пользователя.

Применение новых техник атаки сильно затрудняет обнаружение вредоносных программ с помощью автоматических песочниц или методологии машинного обучения в Google Play Protect.

Техники преодоления песочницы

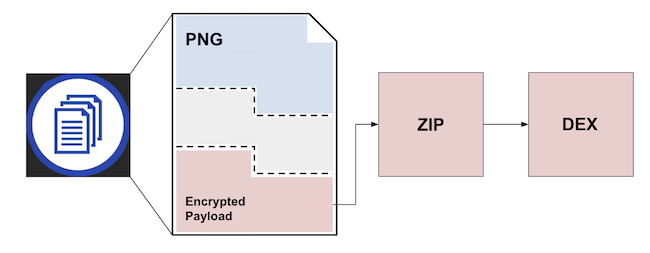

Изучение приёмов проникновения сквозь защищённую песочницу Google Play для команды ThreatFabric началось с анализа дроппера Brunhilda, обнаруженного в прошлом году. Изучение механизма доставки троянской программы Vultur через дроппер показало, что злоумышленники применили следующие техники: стеганография, удаление временных файлов и обфускация.

- Стеганография. Речь идёт о размещении вредоносного кода внутри обычного легального файла (как правило, графического). Присутствие этого кода визуально распознаётся только по характерному цифровому шуму. Но выявить его машинным способом значительно труднее.

Злоумышленники не остановились на этом и записывают свой код в зашифрованном сжатом виде, что ещё больше затрудняет его распознавание и оценку.

Установленная программа сначала работает как и обещано в её описании. Позднее вредоносная часть извлекается, восстанавливается оригинальный код из архива и инициализируется связь со внешним сервером. После этого производится загрузка «настоящего» вредоносного софта.

Рисунок 3. Извлечение зашифрованной нагрузки из изображения PNG

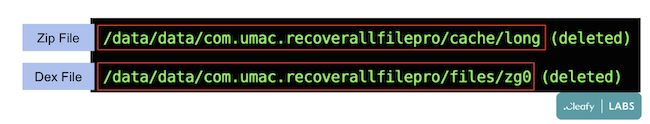

- Удаление временных файлов. После расшифровки и распаковки вредоносной нагрузки временные файлы ZIP и DEX удаляются, чтобы не оставлять следов. Исследователи обнаружили это с помощью протоколирования операций с файлами для каталога установки дроппера.

Рисунок 4. Журнал файловой проверки

- Обфускация. Злоумышленники постарались также внести путаницу в код. Например, все имеющиеся текстовые строки подвергнуты AES-шифрованию, что не позволяет легко обнаружить по ним местоположение того или иного файла. Также предусмотрена проверка запуска кода в режиме эмуляции или в песочнице. Этот контроль выполняется несколько раз. Только когда программа убедится, что запуск осуществляется «штатно», произойдёт переход к следующему этапу вредоносной активности.

Рисунок 5. Конфигурация обновления и ссылка на APK-модуль с вредоносным контентом

Подъём уровня привилегий

Очевидно, что механизм защиты мобильной ОС не позволяет вредоносной программе нанести вред напрямую. Ей необходимо сначала поднять уровень своих привилегий.

Для этого дропперу требуется ввести пользователя в заблуждение. Человек должен поверить в необходимость предоставления новых разрешений.

На этом этапе сначала выводится предупреждение, что устанавливаемое обновление якобы несовместимо с предыдущей версией и будет удалено. Значок приложения (теперь уже с вредоносным контентом) не отображается в интерфейсе. Это помогает пользователю «забыть» о его существовании.

Также с помощью специальных приёмов затрудняется доступ к параметрам устройства. Это делается для того, чтобы пользователь не мог увидеть, какие именно приложения теперь установлены в его системе.

Рисунок 6. Этапы установки Vultur через дроппер

Установленное вредоносное приложение не несёт угрозы в случае прямого запуска, например аналитиком ИБ. Вредоносная активность появляется только тогда, когда запуск приложения осуществляется через дроппер.

Рисунок 7. Вредоносная активность Vultur (передача украденных данных по сети)

После запуска вредоносной активности Vultur включает запись вводимых данных (кейлогер). Он также создаёт снимки экрана. Собранные сведения пересылаются злоумышленникам, которые проводят анализ и отправляют дропперу набор команд с перехваченными паролями для совершения мошеннических операций с банковским ПО. По словам исследователей, операции проводятся в ночное время.

Выводы

В последнее время наметился рост популярности дропперов — программ, которые распространяются через официальные магазины приложений, загружают вредоносный код и совершают мошеннические действия. Распознавать вредоносные объекты этого типа непросто. Поэтому пользователи мобильных устройств должны внимательно относиться к ситуациям, когда при установке обновлений от них требуют выдать программе новые разрешения.