Российские банки тратят сотни миллиардов рублей на защиту клиентских данных и устойчивость сервисов. Тема кибербезопасности становится ключевой для финансовой отрасли: растёт число атак, усиливаются требования Банка России, активно развиваются отечественные технологии защиты.

- Введение

- Угрозы кибербезопасности банковского сектора

- Нормативные требования и роль регуляторов

- Технические меры защиты

- Организационные меры и управление доступом

- Выводы

Введение

Современные российские банки стали полноценными ИТ-компаниями: большинство операций выполняется онлайн, деньги переводятся за секунды. Но чем больше цифровых возможностей, тем шире поле для кибератак. Мошенники, в свою очередь, используют фишинг для кражи денег, а также DDoS-атаки, чтобы выводить из строя банковские системы.

Чтобы противостоять таким угрозам, Банк России создал специальный центр — ФинЦЕРТ (Financial CERT, Financial Sector Computer Emergency Response Team). Это подразделение, которое круглосуточно отслеживает кибератаки на финансовые организации, предупреждает банки о новых угрозах и помогает устранять последствия инцидентов.

По данным Банка России, в 2024 году ФинЦЕРТ получил более 750 сообщений о компьютерных атаках на банки. Уже во втором квартале 2025 года финансовые организации отразили почти 39 миллионов атак и предотвратили кражу более 3 триллионов рублей. Именно поэтому крупнейшие банки страны увеличили бюджеты на киберзащиту: в 2025 году общие расходы на информационную безопасность достигли 390 миллиардов рублей.

Рост этих инвестиций показывает, что сегодня кибербезопасность — не просто технический вопрос, а основа доверия клиентов и стабильности всей финансовой системы России.

Угрозы кибербезопасности банковского сектора

Современные финансовые организации ежедневно сталкиваются с десятками попыток взлома. Злоумышленники используют как технические, так и психологические методы, чтобы получить доступ к деньгам и данным клиентов. Одной из самых распространённых форм атак остаётся фишинг.

Фишинг и социальная инженерия

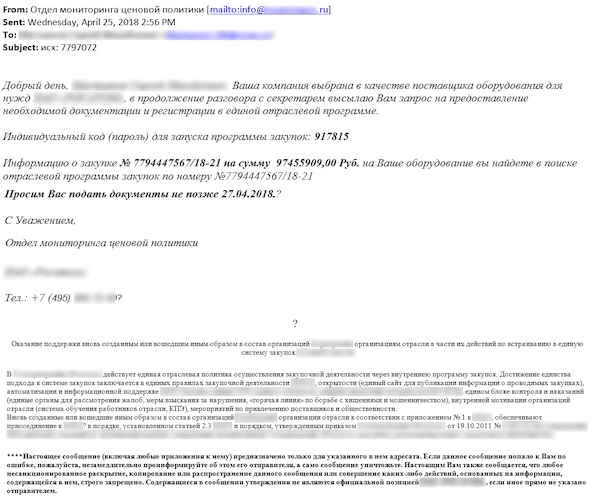

Фишинг — это подделка писем, SMS или звонков, которые выглядят как сообщения от банка, госоргана или службы поддержки, но на самом деле ведут на сайт злоумышленников или убеждают выдать личные данные. Такие атаки особенно эффективны, потому что играют на доверии людей и их эмоциях.

По оценке Positive Technologies, в 2024 году социальная инженерия использовалась в 57 % успешных атак на финансовые организации, а 87 % фишинговых писем приходилось на электронную почту. ФинЦЕРТ фиксировал, что около 8,6 % атак на банки в 2024 году были связаны с фишингом.

В рассылках злоумышленников чаще всего используются типовые сценарии: «письмо от Банка России» с просьбой подтвердить данные, звонок якобы от «службы безопасности» с сообщением о подозрительной операции, подмена сайта банковского сервиса. Объектом становятся не только клиенты, но и сотрудники: исследования Газпромбанка показывают, что примерно 30 % работников могут перейти по фишинговой ссылке, если не проходят регулярное обучение. Поэтому банки проводят постоянные тренинги и тестирования и используют системы антифишинга, а также уведомления в мобильных приложениях о том, как выглядят настоящие письма от банка.

Рисунок 1. Пример фишингового письма на почте (источник: ics-cert.kaspersky.com)

Эксплуатация уязвимостей и инсайдерские угрозы

Помимо обмана людей, злоумышленники активно используют технические слабости в банковском ПО и инфраструктуре. Этот вид атак называют эксплуатацией уязвимостей. Согласно аналитике ФинЦЕРТа, в 2024 году около 5,7 % атак на банки были связаны с использованием программных «дыр». Нападающие ищут ошибки в операционных системах и приложениях, чтобы обойти защиту.

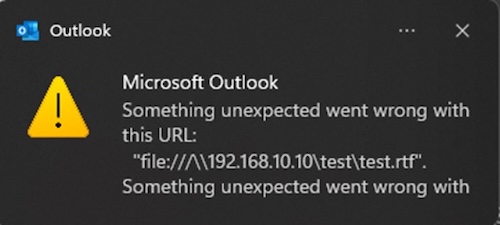

Один из ярких примеров — уязвимость CVE‑2024‑21413 в почтовом клиенте Microsoft Outlook. Проблема заключалась в том, что Outlook неправильно проверял специальные URL‑адреса; достаточно было отправить жертве письмо с особой ссылкой, чтобы при просмотре такого письма программа автоматически загружала файл с сервера злоумышленника и запускала его на компьютере.

Рисунок 2. Пример уведомления Outlook при попытке эксплуатации уязвимости CVE‑2024‑21413 (источник: morphisec.com)

Подобный «zero‑click»‑сценарий позволял обходить защитные механизмы и перехватывать учётные данные или выполнять любые команды, причём сотруднику не нужно было даже открывать вложение. Поэтому регулятор требовал срочно устанавливать обновления и отключать устаревшие методы аутентификации.

Целенаправленные атаки (APT), DDoS и атаки на цепочки поставок

Сложнейший уровень угрозы — это целенаправленные атаки Advanced Persistent Threat (APT). Такие кампании ведут хорошо организованные группы, иногда связанные с государственными структурами или крупным киберкриминалом. Они действуют скрытно: заражают систему через цепочку подрядчиков, получают удалённый доступ и остаются в сети месяцами, собирая данные и выжидая удобный момент.

В 2024 году число подтверждённых атак на российский финансовый сектор выросло до 9 тысяч; 27 % инцидентов были связаны с сетевым сканированием, 15 % — с деятельностью групп APT, а 37 % — с внедрением удалённых средств администрирования Remote Administration Tools (RAT). Такая активность означает, что злоумышленники всё чаще пытаются «прописаться» в банковской инфраструктуре надолго.

Другой вид угрозы — DDoS‑атаки, когда хакеры обрушивают сервис запросами с тысяч заражённых устройств. По данным Positive Technologies, в 2024–начале 2025 года фишинговые, вымогательские и DDoS‑атаки были самыми распространёнными методами атак на финансовые организации. В одном из инцидентов на российскую платёжную систему DDoS‑атака длилась 13 часов и привела к временному выводу из строя сервисов, пока специалисты не перенаправили трафик и не усилили фильтры.

Подобные акции часто устраивают политически настроенные хакеры: они не стремятся украсть деньги, а хотят сорвать работу банка, например, в ответ на политические события. Для защиты банки используют системы анти‑DDoS, распределяют сервисы по сегментам и заранее договариваются с провайдерами о фильтрации трафика.

Отдельный тренд последних лет — атаки на цепочки поставок (supply chain). Преступники понимают, что крупные банки обычно хорошо защищены, поэтому ищут слабое звено среди подрядчиков: разработчиков, интеграторов, IT‑провайдеров. Попав в инфраструктуру поставщика, злоумышленник может внедрить вредоносный код в обновления или получить доступ к системам клиентов.

Яркий пример — инцидент 2024 года с индийской компанией C-Edge Technologies, обслуживающей сотни банков и кредитных кооперативов. C-Edge была атакована группировкой RansomEXX, специализирующейся на вымогательских атаках. Хакеры проникли в инфраструктуру через IT-подрядчика компании, зашифровали критические серверы и вывели из строя систему онлайн-платежей и обслуживания клиентов. В результате около 300 банков и микрофинансовых организаций временно не могли проводить операции, а некоторые учреждения были вынуждены перейти на офлайн-режим работы.

Нормативные требования и роль регуляторов

Кибербезопасность банков невозможна без участия государства и регуляторов. Именно они задают единые стандарты, контролируют их исполнение и обеспечивают обмен информацией между участниками финансового рынка.

Политика Банка России и ФинЦЕРТа

Банк России не только выпускает рекомендации, но и следит за соблюдением стандартов. Этим занимается ФинЦЕРТ — центр мониторинга и реагирования, работающий в структуре Банка России.

ФинЦЕРТ работает как «координационный центр» между банками и IT-компаниями. Сегодня он сотрудничает более чем с 60 разработчиками и интеграторами, которые помогают выявлять и предотвращать кибератаки.

Кроме того, ФинЦЕРТ регулярно проводит киберучения. В 2024 году в таких тренировках участвовали более 290 банков и финансовых компаний — они отрабатывали сценарии атак, чтобы понять, как быстро реагировать и восстанавливать работу систем.

Помимо рекомендаций, действуют обязательные требования. Положение Банка России № 683-П обязывает банки ежегодно проводить тесты на проникновение и анализ уязвимостей, использовать сертифицированное ПО с уровнем доверия не ниже ОУД4, а также защищать электронный документооборот с помощью квалифицированной электронной подписи или отечественных средств шифрования. Все инциденты банки обязаны фиксировать и направлять в ФинЦЕРТ — через автоматизированную систему.

Таким образом, регулятор требует от банков не просто реагировать на атаки, но и активно работать на опережение: тестировать системы, использовать проверенное отечественное ПО, защищать электронный документооборот и регулярно информировать ФинЦЕРТ о любых инцидентах.

Положение № 850-П «Об операционной надежности»

В мае 2025 года вступило в силу Положение Банка России № 850‑П, которое установило единые требования к операционной надёжности. Документ обязывает банки обеспечить непрерывность технологических процессов: у каждого вида операции (платежи, приём переводов, выдача наличных) должен быть установлен предельный «порог времени простоя» — максимальная длительность сбоя, после которой работа должна быть восстановлена. Положение указывает, что банки должны выдерживать этот порог при любых отказах инфраструктуры и даже при преднамеренных действиях сотрудников или третьих лиц.

В частности, требования предусматривают:

- обеспечение непрерывного функционирования объектов информационной инфраструктуры, включая серверы, системы платежей и электронный документооборот;

- учёт риска преднамеренных действий (например, саботажа) со стороны персонала или подрядчиков, которые могут вывести из строя системы и украсть данные;

- установление и соблюдение показателей операционной надёжности: допустимой доли операций, выполненных при деградации сервиса, и максимального суммарного времени простоя за календарный год.

Банки обязаны планировать продолжительность работы каждого технологического процесса на квартал вперёд, регулярно измерять фактический простой и вести внутренний контроль. Положение № 850‑П дополняет ранее действующее Положение № 716‑П о системе управления операционным риском. В совокупности эти документы делают непрерывность сервиса такой же важной, как и финансовая устойчивость — ведь даже короткий простой может привести к масштабным потерям и подорвать доверие клиентов.

Импортозамещение и законодательные ограничения

С 2022 года в России взят курс на технологическую независимость и развитие собственных ИТ-решений. Согласно Указу Президента № 166 «О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры», государственным структурам запрещено без специального разрешения закупать иностранное программное обеспечение для значимых объектов критической информационной инфраструктуры (КИИ).

Документ также устанавливает, что с 1 января 2025 года органы власти и операторы КИИ, включая банки, должны полностью отказаться от использования зарубежного ПО. В развитие указа Правительству поручено определить требования к используемым программным продуктам и обеспечить развитие отечественных программно-аппаратных решений, которые смогут заменить иностранные аналоги.

В теории срок отказа от зарубежного софта был январь 2025 года. На практике переход идёт затянулся: по оценке группы «Ростелеком», лишь 60–70 % иностранного ПО на объектах КИИ удалось заменить российскими аналогами, в то время как 30–40 % решений остаются зарубежными. Игорь Ляпунов, вице‑президент «Ростелекома» и глава ГК «Солар», отмечает, что высоконагруженные банковские системы пока не имеют полноценной отечественной замены; из-за этого сроки импортозамещения, вероятно, будут сдвинуты, и отдельные решения (например, NGFW‑файрволы) появятся на рынке лишь к 2026–2027 годам.

Банки признают: выполнить требования указа в установленные сроки сложно, поскольку некоторым критичным компонентам (межсетевые экраны, высокопроизводительные системы управления базами данных (СУБД)), специализированные системы мониторинга) пока нет отечественных аналогов. Тем не менее регуляторы не планируют переносить дату окончательного отказа от иностранного ПО, поэтому финансовым организациям приходится ускорять поиск отечественных поставщиков, создавать совместные проекты по разработке оборудования и программных решений и запрашивать налоговые льготы и субсидии для финансирования перехода.

Технические меры защиты

Технологическая независимость невозможна без надёжной технической базы. Банкам приходится выстраивать многоуровневую защиту, используя сочетание отечественных и проверенных решений, чтобы обеспечить устойчивость сервисов и соответствие требованиям регулятора.

Сетевой периметр и анти-DDoS

Фундамент киберзащиты — это грамотный сетевой периметр. Сегодня банки используют межсетевые экраны нового поколения (NGFW), такие как UserGate и FortiGate, которые умеют анализировать трафик на уровне приложений, выявлять сигнатуры атак и блокировать подозрительные пакеты. Для противодействия DDoS‑атакам применяются специализированные сервисы: например, решения Curator, Solar JSOC или продукты Positive Technologies фильтруют входящий поток и отсеивают «мусорный» трафик до того, как он доберётся до сервера.

Чтобы усложнить злоумышленникам жизнь, банки делят сеть на отдельные сегменты. Такой подход называют микросегментацией: клиентские приложения, системы расчётов и администрирования работают в изолированных зонах, соединённых защищёнными шлюзами. Даже если атакующим удастся попасть в одну из подсетей, они не смогут быстро распространиться на критичные сервисы. Внешние веб‑приложения защищают веб‑экранами (Web Application Firewall, WAF) и прокси‑серверами (Security Web Gateway, SWG), которые фильтруют запросы и блокируют нежелательный контент.

Мониторинг и реагирование: SIEM и EDR

Даже самый мощный периметр не гарантирует полной безопасности: угрозы могут проникать через почтовые клиенты, флеш‑накопители и уязвимости в софте. Поэтому банки выстраивают непрерывный мониторинг и собирают все цифровые «следы» в единую систему.

Система управления информацией и событиями безопасности (Security Information and Event Management, SIEM) собирает логи от серверов, сетевых устройств и приложений, анализирует их и выводит алерты, если что‑то идёт не так. Это помогает вовремя заметить подозрительную активность и запустить процедуру реагирования.

Обнаружение и реагирование на конечных точках (Endpoint Detection and Response, EDR) обеспечивает глубокий контроль над рабочими станциями и серверами: обнаруживает неизвестный код, следит за изменениями в реестре и в поведении процессов. Без таких инструментов невозможно отличить штатную активность от атаки, поэтому Банк России требует от банков регулярно проводить аудит событий безопасности.

Помимо SIEM и EDR, важную роль играют системы защиты от утечек конфиденциальной информации (Data Loss Prevention, DLP) — они отслеживают отправку файлов и писем, контролируют печать, копирование и подключение флешек, фиксируют действия пользователей в корпоративных сетях. Шифрование данных и использование сертифицированных криптографических средств (СКЗИ) необходимы для соответствия 152‑ФЗ и 683‑П; без них банк не сможет обеспечить конфиденциальность и целостность данных.

Наконец, многие банки создают собственные центры мониторинга безопасности (Security Operations Center, SOC) или пользуются услугами коммерческих SOC — например, Solar JSOC или Positive Technologies. Они круглосуточно отслеживают события, проводят расследования и координируют действия по устранению последствий. По словам экспертов, эффективная система безопасности должна использовать как зарубежные, так и отечественные решения: отечественные MaxPatrol SIEM и Solar SIEM, EDR‑платформы Kaspersky EDR Expert и MaxPatrol EDR, DLP‑системы InfoWatch и SearchInform, а также анти‑DDoS сервисы Curator и Solar JSOC.

Организационные меры и управление доступом

Технические решения эффективны только при правильной организации процессов. Без чётких правил, распределения ролей и контроля действий сотрудников даже самая современная защита может дать сбой. Поэтому банки выстраивают систему управления доступом и ответственности персонала.

Разграничение прав доступа

Сегодняшние банки внедряют принцип минимальных привилегий: каждый сотрудник получает только те права, которые нужны ему для работы. Запросы на расширение полномочий проходят через системы управления доступом (Identity Management), где видна вся цепочка согласований.

Особое внимание уделяют двух‑ и многофакторной аутентификации: доступ к платёжным системам, базам клиентов и администраторским консолям подтверждается не только паролем, но и одноразовым кодом или биометрией. Избыточные учётные записи удаляются, а старые пароли периодически обновляются. Внутренний аудит регулярно проверяет, не нарушаются ли политики доступа, и фиксирует любые отклонения для последующего расследования.

Обучение персонала и культура безопасности

Половина успеха — это люди. Даже самая совершенная система может быть скомпрометирована через ошибку сотрудника. По статистике, около 30 % работников могут перейти по фишинговой ссылке, если не проходят регулярного обучения. Поэтому банки постоянно повышают цифровую грамотность: отправляют тестовые фишинговые письма и оценивают, кто на них «клюнул»; проводят курсы и семинары по защите от вредоносных программ и безопасной работе в интернете; вводят ключевые показатели эффективности (key performance indicators, KPI) по устойчивости к социальной инженерии.

Важно не только знать правила, но и понимать свою ответственность. Культура безопасности предполагает, что сотрудники не боятся сообщить о подозрительном письме, странном звонке или системной ошибке — даже если в итоге тревога окажется ложной. Регламент реагирования на инциденты должен быть известен каждому: кому сообщить, какие сервисы остановить и как быстро перейти на резервные мощности. Аудиторы и регуляторы постоянно проверяют, как эти регламенты работают на практике.

Выводы

Кибербезопасность стала ключевым фактором доверия к банковскому сектору. Сегодня это не набор отдельных решений, а выстроенная экосистема, где технологии, процессы и люди образуют единую линию обороны. Банки больше не могут ограничиваться установкой защитных систем — им приходится развивать собственные центры мониторинга, проводить киберучения, анализировать инциденты и постоянно повышать уровень цифровой зрелости.

ФинЦЕРТ и Банк России задают направление, формируя единые стандарты и требования к операционной надёжности. Их политика делает безопасность не просто обязательством, а частью корпоративной культуры. Импортозамещение становится естественным продолжением этой стратегии: переход на отечественные решения укрепляет технологическую независимость и снижает риски внешнего воздействия.

Главный же вызов для банков сегодня — не только отражать атаки, но и сохранять устойчивость, предвидеть угрозы и поддерживать доверие клиентов. В условиях растущего кибердавления выигрывают те, кто сочетает строгую дисциплину, инновации и готовность действовать на опережение. Именно это определяет конкурентоспособность и устойчивость российской финансовой системы.