Microsoft начала выкатывать новые сборки Windows 11 Insider Preview, в этот раз апдейт больше порадует администраторов и тех, кто активно работает со скриптами. Главное изменение касается обработки batch-файлов и CMD-скриптов. Теперь сисадмины могут включить более защищённый режим, который запрещает изменять batch-файл во время его выполнения.

Для этого нужно добавить параметр LockBatchFilesInUse в реестре по пути HKEY_LOCAL_MACHINE\Software\Microsoft\Command Processor. Также включить режим можно через манифест приложения с помощью настройки LockBatchFilesWhenInUse.

По сути, речь идёт о дополнительном контроле над тем, как обрабатываются скрипты в корпоративной среде. Если включена проверка целостности кода, подпись теперь проверяется один раз при запуске файла, а не на каждом шаге выполнения. Это одновременно повышает и безопасность, и производительность, особенно там, где активно используются автоматизированные сценарии.

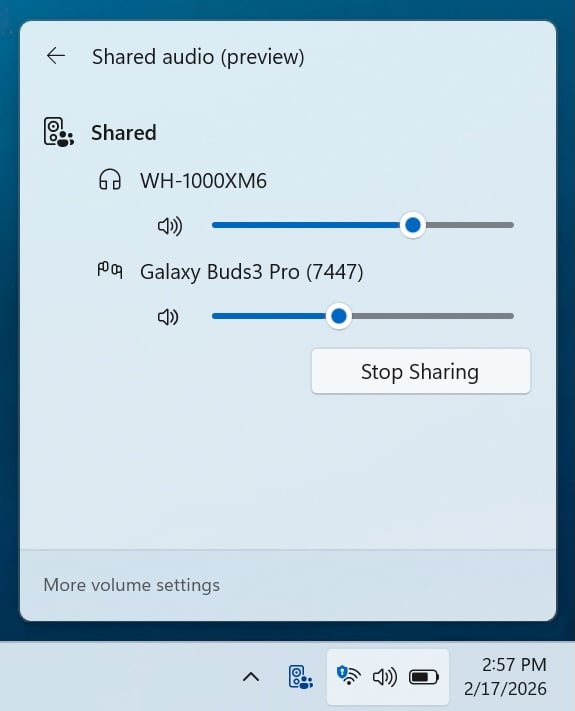

Но не только админам достались новинки. Microsoft также доработала функцию Shared Audio, появившуюся в октябре. Она позволяет делиться звуком между двумя устройствами: наушниками, колонками или слуховыми аппаратами.

Раньше при совместном прослушивании громкость регулировалась сразу для всех. Теперь у каждого пользователя появился отдельный ползунок. Плюс в панели задач отображается индикатор активной сессии с быстрым переходом в настройки.

Расширился и список совместимых устройств с поддержкой Bluetooth LE Audio. Теперь функция работает, в том числе, с Samsung Galaxy Buds 4 и Buds 4 Pro, Sony WF-1000XM6 и Xbox Wireless Headset.

Обновления уже доступны участникам программы Windows Insider в каналах Beta и Dev для сборок 26220.7934 (KB5077242) и 26300.7939 (KB5077243) соответственно.