Сертификат AM Test Lab

Номер сертификата: 416

Дата выдачи: 15.06.2023

Срок действия: 15.06.2028

- Введение

- Функциональные возможности «Континента»

- 2.1. Проблема реализации универсального NGFW

- 2.2. Основные возможности

- 2.3. Возможности версии 4.1.5

- 2.3.1. Усиление механизмов фильтрации

- 2.3.2. Обнаружение соседей по протоколу LLDP

- 2.3.3. Конструктор опций DHCP

- 2.3.4. Тонкая настройка модуля DoS Detector

- 2.3.5. Уведомления по SMTP

- 2.3.6. Прочие изменения

- 2.4. Обновления в версии 4.1.7

- Архитектура «Континента»

- Системные требования «Континента»

- Сценарии использования «Континента»

- Выводы

Введение

В эру цифровой трансформации и повсеместного распространения сети «Интернет» многоуровневый контроль сетевого периметра играет фундаментальную роль в построении стека безопасности компании.

Сегодня комплексную защиту сетевой инфраструктуры организации способны обеспечить как программные, так и отдельные программно-аппаратные устройства:

- UTM (Unified Threat Management, универсальный шлюз сетевой безопасности);

- NGFW (Next Generation Firewall, межсетевой экран нового поколения);

- IPS / IDS (Intrusion Prevention / Detection System, система предотвращения / обнаружения вторжений);

- NTA / NDR (Network Traffic Analysis / Network Detection and Response, средство анализа сетевого трафика / средство обнаружения сетевых угроз и реагирования на них).

В зависимости от конкретных задач и от топологий сетей компаний, чьи филиалы зачастую удалены друг от друга на большие расстояния, применяют комбинацию из разных устройств для защиты как внешнего, так и внутреннего периметров.

Подходы к защите корпоративных сетей совершенствовались под влиянием пандемии COVID-19 и в данный момент продолжают форсированно развиваться на фоне геополитических противостояний. Вендоры в срочном порядке ведут работу по внедрению самых разных функций для усиления сетевой безопасности в ответ на новые киберугрозы. Как результат, на рынке появляется всё больше универсальных комплексов сетевой защиты, сочетающих в себе набор необходимых бизнесу функций, производительность и стабильность работы.

Мы неоднократно проводили встречи с экспертами по различным аспектам безопасности корпоративных сетей (построение защиты удалённого доступа в современных условиях, криптошлюзы и корпоративные VPN-решения), также на нашем портале были опубликованы аналитические сравнения (выбор NGFW, обзор сертифицированных ФСТЭК России межсетевых экранов).

Компания «Код Безопасности» представила новую версию своего флагманского продукта: многофункциональный межсетевой экран (NGFW / UTM) с поддержкой алгоритмов ГОСТ «Континент 4.1.7».

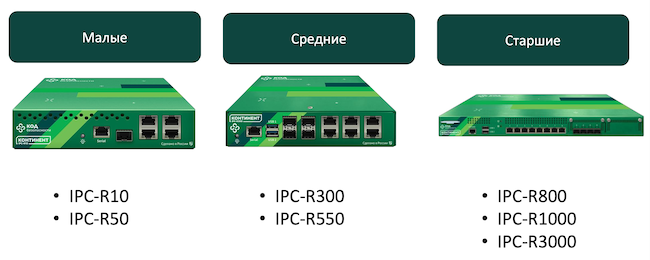

Рисунок 1. Внешний вид и модельный ряд устройств «Континент»

«Код Безопасности» — российский разработчик программных и аппаратных средств, более 20 лет обеспечивает защиту информационных систем крупнейших предприятий РФ. Вендор ведёт деятельность на основании девяти лицензий ФСТЭК, ФСБ и Минобороны России.

Продуктам «Кода Безопасности» доверяют государственные и силовые структуры, промышленные и финансовые компании, предприятия ТЭК и телеком-операторы.

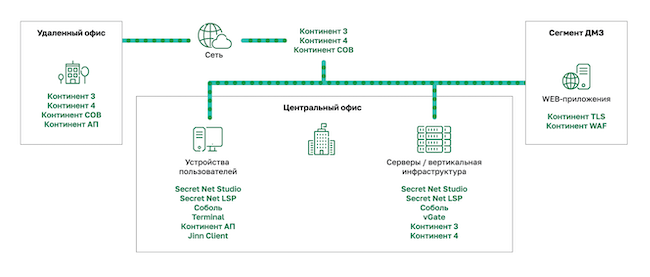

Рисунок 2. Комплексный подход к защите ИТ-инфраструктуры на базе продуктов «Кода Безопасности»

В обзоре подробно рассмотрим новинки, которые инженеры «Кода Безопасности» внедрили в программно-аппаратный комплекс с момента публикации предыдущего обзора: разберём обновления в версии «Континент 4.1.5», которая вышла в сентябре 2022 года, и нынешней редакции «Континент 4.1.7».

Функциональные возможности «Континента»

Отметим, с какими вызовами столкнулись разработчики «Континента» и какие тренды в сетевой безопасности выделил вендор на начало 2023 года.

Основные тренды в защите сетей в 2023 году, по мнению инженеров «Кода Безопасности», следующие:

- Потребность рынка в универсальном NGFW (особенно с усилением санкционного давления).

- Отказоустойчивость устройств для защиты корпоративных сетей и КИИ.

- Укрепление безопасности внутренней сети (VPN, обеспечение соответствия политикам).

- Потребность заказчиков в киберразведке (Threat Intelligence, TI) без участия вендора (применение персональных индикаторов компрометации).

Проблема реализации универсального NGFW

Основная проблема — противоречия в формировании унифицированного набора требований регуляторов к NGFW, поэтому на рынке в данный момент не существует универсального межсетевого экрана нового поколения.

Проблемы скрыты в самой сущности применения NGFW, и на текущем этапе эволюции сетевых инфраструктур можно выделить пять основных векторов:

- Сегментирующий файрвол внутри ЦОДа.

- Периметровый файрвол.

- Файрвол для крупной географически распределённой сети.

- Файрвол для среднего и малого бизнеса.

- Файрвол для технологических сетей (банкоматы, АСУ ТП и т. д.).

В зависимости от сценария применяется тот или иной набор функций межсетевого экрана. Для периметрового файрвола это — определение пользователей, фильтрация вредоносных программ и контроль сетевых приложений, для сегментирующего файрвола — масштабируемость и отказоустойчивость, для среднего и малого бизнеса — эргономика, и т. д.

Сбор суперфункционального NGFW в рамках единого набора требований — трудоёмкая задача, поэтому вендор сосредоточил в «Континенте» необходимые возможности по трём наиболее востребованным на рынке направлениям: периметровый файрвол, «географически распределённый» брандмауэр и файрвол для ЦОД.

Основные возможности

«Континент» сочетает в себе возможности по централизованному управлению, защите от вторжений и вредоносных программ, контролю доступа в интернет и масштабированию.

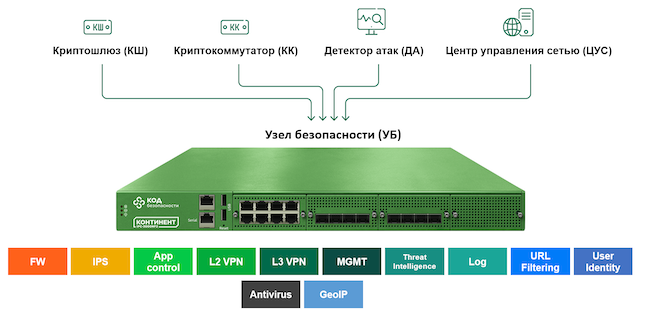

Рисунок 3. Схема консолидации механизмов защиты в МЭ «Континент»

Перечислим основные функции программно-аппаратного комплекса, многие из которых были тщательно рассмотрены в предыдущих обзорах.

Защита от сетевых атак. Поддерживаются два режима: обнаружение (сигнатуры поставляются вендором, плюс возможность загрузки пользовательских) или предотвращение в настоящем времени. Имеется модуль поведенческого анализа. Реализованы интеграция со сторонними песочницами по ICAP (Internet Content Adaptation Protocol, протокол адаптации интернет-контента), регистрация информации об атаке и оперативное информирование.

Межсетевое экранирование. Поддержка технологии «Stateful Inspection», контроль сетевых приложений, разграничение и контроль доступа к вредоносным сайтам на основе данных Active Directory и локальной базы пользователей; реализована аутентификация с помощью перехватывающего портала и агента.

Защита каналов связи и безопасный удалённый доступ. Поддержка криптоалгоритмов ГОСТ, разных подсетей для разных групп удалённых пользователей, L3 VPN и L2 VPN; различные методы аутентификации удалённых пользователей (сертификат, логин с паролем).

Централизованное управление и мониторинг. Управление всеми механизмами комплекса из единого центра, мониторинг событий в режиме реального времени, ролевая модель доступа администраторов, высокопроизводительная система хранения и обработки событий по безопасности, удобное обновление всех компонентов комплекса, экспорт событий в SIEM-системы (SNMP v2 и v3, Syslog, Netflow v5, Netflow v9, Netflow v10 IPFIX).

Конфигурирование сетей. WAN-канал с поддержкой маршрутизации на основе политик (Policy Based Routing), поддержка протоколов динамической маршрутизации OSPF и BGP, агрегация интерфейсов по протоколу LACP (802.3ad); поддержка приоритизации трафика (QoS), подключения к нескольким каналам провайдера (Multi-WAN), технологий VLAN IEEE802.1Q, Source NAT и Destination NAT, NAT-трансляции внутри VPN; встроенный DHCP-сервер с поддержкой режима «DHCP relay» (в том числе на кластере), поддержка VoIP.

Отказоустойчивость. Использование модулей твердотельной памяти DOM и SSD, поддержка режима автоматического переключения на резервный канал связи и режима кластера высокой доступности с автоматической синхронизацией состояния сессий, возможность использования резервных центров управления сетью (ЦУС), поддержка работы в необслуживаемом режиме 24×7×365 (среднее время наработки на отказ — 50 000 часов).

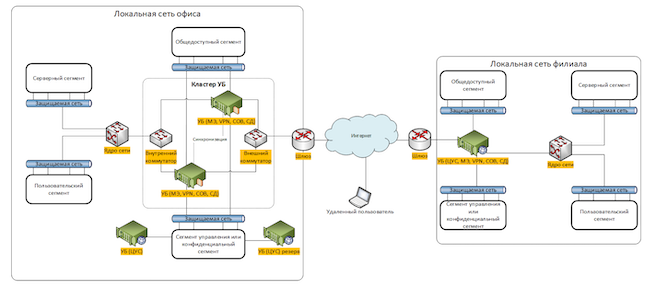

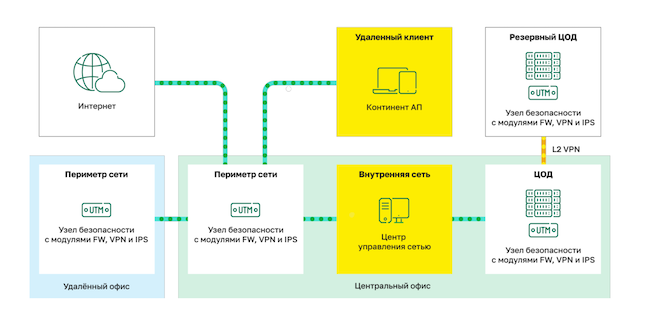

Рисунок 4. Пример защиты корпоративной сети комплексом «Континент»

«Континент» строго соответствует документу NIST SP 800-207 «Zero Trust Architecture», что обеспечивает надлежащий уровень защиты дистанционных сотрудников и облачных приложений.

Будучи зрелым продуктом, «Континент» состоит в едином реестре программ и баз данных, а также имеет сертификаты:

- Минцифры России — № ОС-2-СПД-3120,

- ФСТЭК России — № 4496 (4-й класс защиты МЭ типа «А», 4-й класс защиты СОВ уровня сети, 4-й уровень доверия).

Рассмотрим подробнее, какие именно функции были оптимизированы и что нового появилось в «Континенте 4.1.5».

Возможности версии 4.1.5

Усиление механизмов фильтрации

Фильтрация по странам. Реализован механизм определения географической принадлежности IP-адресов отправителя и получателя, выступающей в качестве критерия для пакетной фильтрации (GeoProtection). Раньше для выполнения требований ФСТЭК России по ограничению доступа из недружественных стран заказчик самостоятельно держал список необходимых подсетей; в новом выпуске вендор предоставляет преднастроенную базу подсетей и «Континент» выполняет фильтрацию на основании принадлежности к той или иной стране.

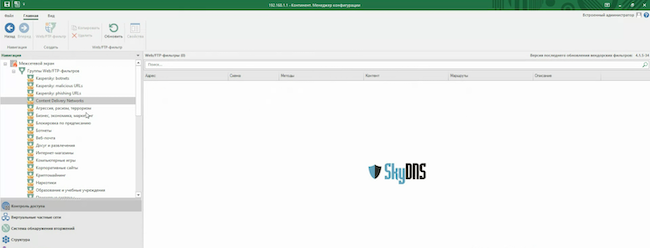

Фильтрация по URL-категориям. Добавлена преднастроенная база на основе данных облачного сервиса контент-фильтрации SkyDNS. К примеру, администратор может ограничить доступ ко всем развлекательным сайтам, оставив доступ к сайтам из категории «бизнес».

Фильтрация по доменным именам. Применительно к отправителю и получателю администратор может осуществлять фильтрацию по URL для тех хостов, которые имеют динамические IP-адреса. Функция даёт возможность использовать в политике ресурсы с частой сменой IP-адресов. Поддерживаются кириллические домены.

Оптимизированные возможности фильтрации позволяют:

- отсекать заведомо ненужный трафик;

- повысить уровень безопасности и продуктивность пользователей;

- снизить риск атак;

- усилить контроль доступа в интернет;

- экономить время администратора;

- снять часть нагрузки на аналитиков центра мониторинга (SOC).

Обнаружение соседей по протоколу LLDP

Сетевые устройства, подключённые по Ethernet, могут анонсироваться и обмениваться детализированной информацией о себе (помимо IP-адреса и MAC-адреса) с помощью протокола Link Layer Discovery (LLDP).

LLDP-опрос позволяет администратору оперативно получить более информативную карту всех устройств (номера интерфейсов, модель и наименование устройства, доступные настройки и т. д.), которые находятся в широковещательном домене.

Поддержка LLDP была внедрена по просьбам заказчиков и оказалась полезной при выявлении сетевых проблем в комплексных корпоративных топологиях. Списки обнаруженных устройств, поддерживающих LLDP, удобно отображаются в веб-консоли администратора.

Конструктор опций DHCP

Из огромного перечня опций, которые поддерживает протокол DHCP, для повседневных задач, как правило, применяется 15–20. «Континент» теперь поддерживает все доступные настройки DHCP согласно RFC 2132. Администратор задаёт тип данных и значение для каждой отдельной настройки.

Это полезно при внедрении различных новых устройств в крупную сеть. Например, при подключении IP-телефона DHCP-сервер выдаёт устройству не только IP-адрес, но и конфигурационный файл. Как результат, телефон работает без дополнительных настроек конечной точки администратором.

Тонкая настройка модуля DoS Detector

В контексте поведенческого анализа модуль DoS Detector работает по принципу статистического обнаружения угроз. Статистический подход требует меньше аппаратных ресурсов. В новой версии были добавлены параметры чувствительности для каждого шаблона атак, что позволяет администратору настроить механизм обнаружения под разнородные сети, учитывая реальный профиль трафика.

Оптимизированная настройка модуля DoS Detector повышает уровень безопасности контура и снижает долю ложных срабатываний.

Уведомления по SMTP

«Континент» может отправлять по почте отчёты о регистрации системных событий, событий из области безопасности, событий мониторинга и управления (изменения политики); тем самым обеспечивается прозрачный аудит активности администраторов.

Профильные уведомления позволяют сократить время на локализацию и устранение ошибок в настройках.

Прочие изменения

Также в версии 4.1.5 можно отметить следующее:

- Реализован механизм потоковой проверки трафика антивирусом.

- Добавлена поддержка виртуальных исполнений ЦУС и узла безопасности (УБ) для VMware в трёх версиях: «Small Office / Home Office» (SOHO), «Small / Medium Business» (SMB), «Enterprise».

- Добавлена поддержка новых аппаратных платформ: IPC-R800, IPC-R1000, IPC-R3000, IPC-3000F LE, IPC-3000NF2 LE, IPC-R1000 LE, IPC-R1000NF2.

- Оптимизирован механизм загрузки обновлений в репозиторий ЦУС по расписанию, реализован механизм загрузки и установки обновлений на узле безопасности из репозитория ЦУС.

- Реализован механизм отправки трафика на проверку во внешнюю систему по протоколу ICAP.

- Добавлена возможность задать тайм-аут неактивности сеанса администратора в менеджере конфигураций.

- Расширен базовый комплект протоколов и приложений.

- Оптимизировано время установки политики на узлы безопасности.

Обновления в версии 4.1.7

Релиз «Континента 4.1.7» состоялся в апреле 2023 года. Рассмотрим, что нового представил вендор.

Сквозная аутентификация пользователей (SSO)

Появилась поддержка технологии единого входа (Single Sign-On, SSO). «Континент» аутентифицирует пользователя с использованием Kerberos.

Теперь администратору нет необходимости устанавливать дополнительный агент на конечную точку, а пользователю не нужно каждый раз вводить пароль на перехватывающем портале, что снижает затраты на эксплуатацию и повышает производительность труда.

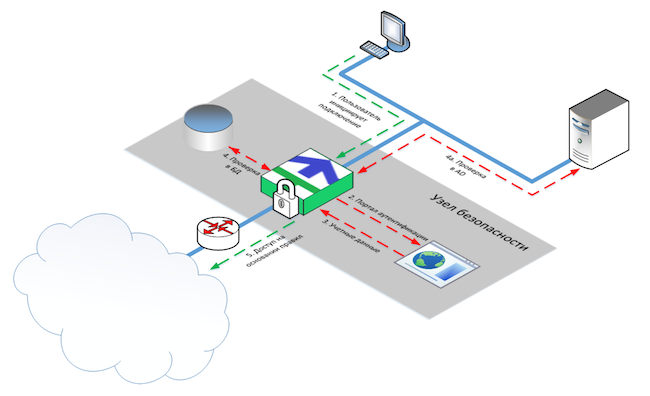

Рисунок 5. Схема работы портала аутентификации в «Континенте»

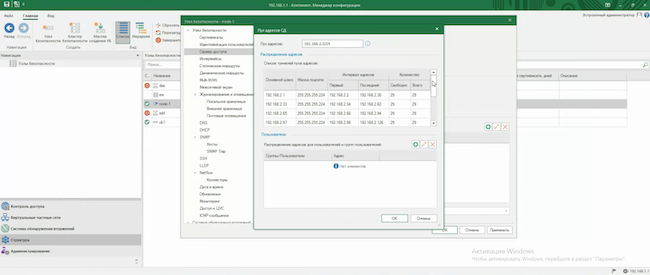

Разделение пулов адресов удалённых пользователей

До обновления все группы дистанционных пользователей имели IP-адреса из единого пула, что создавало риск компрометации всего сегмента сети. Разделение пулов адресов по соответствующим группам удалённых пользователей повышает уровень изоляции внутренней сети и усиливает защиту от компрометации.

Собственные потоки данных киберразведки

В дополнение к информации от «Лаборатории Касперского» вендор внедрил уникальные TI-потоки (фиды) на базе источников данных из собственного SOC. Теперь происходит обогащение пула данных «Континента» о вредоносных сайтах, URL-адресах и хешах.

Это повышает общий уровень безопасности пользователей и отвечает требованиям тех компаний, которые в архитектуре защиты сети применяют TI-источники и сигнатуры от нескольких вендоров.

Усиление механизма миграции с «Континента 3.9»

В «Континенте 3» правила фильтрации были привязаны к защищаемому объекту, а в «Континенте 4» — к узлу безопасности, поэтому автоматический параллельный перенос политик при миграции на версию 4 был недоступен, администратор делал это вручную.

В версии 4.1.7 реализован механизм полуавтоматического переноса, что ускоряет и упрощает процесс миграции с версии 3.

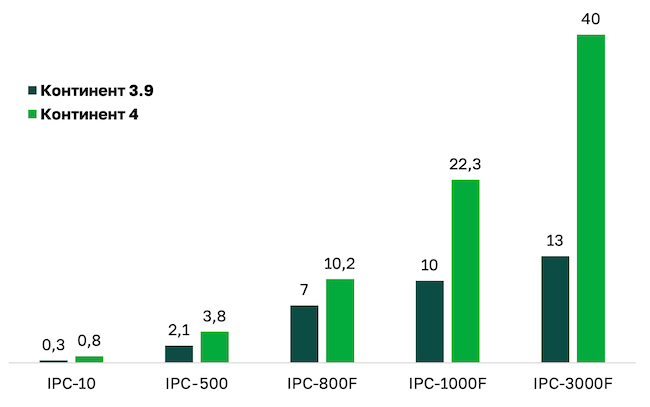

Рисунок 6. Сравнение производительности «Континента 3.9» и «Континента 4» по модельному ряду

Вендор также активно работает над реализацией возможности миграции с любого устройства западных вендоров на «Континент 4» в контексте ускорения импортозамещения. На текущий момент уже доступна миграция с Check Point.

Прочие нововведения версии 4.1.7

Отметим дополнительные улучшения текущего релиза «Континента»:

- Возможность добавления пользовательских сигнатур в базу потокового антивируса.

- Импорт сетевых объектов, правил МЭ и NAT из других версий «Континента» начиная с 3.9.2, а также Check Point.

- Управление списком подключения к ЦУС.

- Поддержка клиентских ОС: Windows, Linux, Android, iOS, «Аврора».

- Контроль целостности установленного ПО перед подключением к серверу доступа.

- Многофакторная аутентификация с помощью сервиса Multifactor.

Архитектура «Континента»

Архитектура программно-аппаратного комплекса «Континент» не изменилась и по-прежнему состоит из следующих компонентов:

- Менеджер конфигурации (МК) — программное средство, устанавливаемое на одном или нескольких рабочих местах администратора для управления политиками безопасности комплекса.

- Многофункциональный узел безопасности (УБ) — комплекс программных средств, устанавливаемых на аппаратную платформу. Поддерживает несколько режимов работы: UTM (ЦУС, межсетевой экран, приоритизация трафика, L2 VPN, L3 VPN, система обнаружения вторжений, сервер доступа, идентификация пользователей, модуль поведенческого анализа), NGFW (межсетевой экран, приоритизация трафика), IPS на уровне L2 (детектор атак).

Рисунок 7. Вариант построения защиты на базе «Континента» в режиме UTM

Отличия от конкурентов

При монолитной архитектуре повышается производительность, но в случае ошибки в одном из модулей происходит утечка памяти и устройство «зависает», требуется перезапуск. При реализации монолита на ядре ОС Linux всегда присутствуют риски появления артефактов вследствие обновления ядра на более свежую версию.

«Континент» построен на микросервисной архитектуре, оптимальной для крупных корпоративных сетей. Каждый модуль — отдельный драйвер или демон в рамках ОС Linux. Такой подход обеспечивает отказоустойчивость, а на практике вендор не отмечает заметного снижения общей производительности.

Микросервисный подход позволяет вносить доработки, оптимизировать и обновлять функции, быстро разрабатывать, сертифицировать и подключать новые модули, что также более выгодно в контексте крупного бизнеса и объектов КИИ.

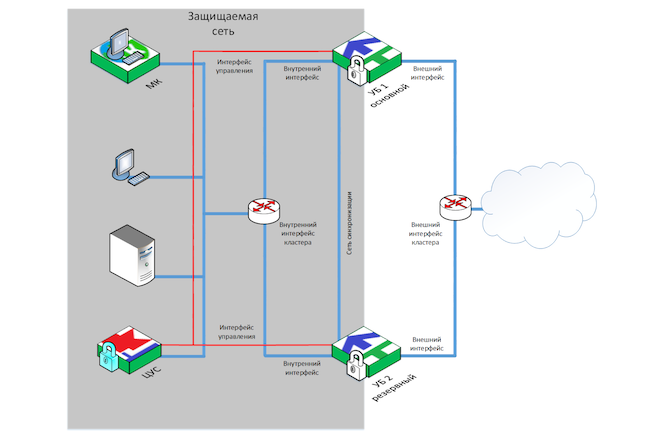

Рисунок 8. Вариант построения отказоустойчивого кластера на базе «Континента»

Отказоустойчивый кластер обеспечивает аппаратное резервирование узла безопасности. При снижении работоспособности последнего канал связи автоматически переключится на резервный элемент кластера.

Системные требования «Континента»

Требования к аппаратному обеспечению будут различаться в зависимости от варианта исполнения продукта. Вендор предлагает устройства как для самых крупных корпораций, так для малого и среднего бизнеса.

Линейка «Континента» разделена на три сегмента: базовый, средний и высокопроизводительный.

Основной перечень комплексов «Континент» опубликован на сайте вендора; в разделе с документацией он представлен в более подробном виде по версиям исполнения, а в базе знаний по продукту размещены подробные характеристики всех платформ.

Вендор подчёркивает, что все аппаратные исполнения обладают полным набором защитных механизмов, реализованных в «Континенте 4», вне зависимости от производительности.

С версии 4.1.5 «Континент» поставляется в виртуальном исполнении (образ VMware). Отметим требования к нему.

Таблица 1. Аппаратные требования к виртуальному комплексу «Континент»

Версия исполнения | Требования |

Small Office / Home Office (SOHO) | Процессор: 2 ядра Оперативная память: 8 ГБ Накопитель: 64 ГБ Максимальное количество сессий: 1 млн |

Small / Medium Business (SMB) | Процессор: 4 ядра Оперативная память: 16 ГБ Накопитель: 64 ГБ Максимальное количество сессий: 3 млн |

Enterprise | Процессор: 8 ядер Оперативная память: 32 ГБ Накопитель: 64 ГБ Максимальное количество сессий: 10 млн |

Поддерживаемые ОС для рабочего места администратора: Windows Server 2016 / 2012 R2 Standard / 2008 R2 Standard / 10 x64 Enterprise / 8.1 x64 Enterprise.

Развёртывание и настройка «Континента» с позиции системного администратора максимально автоматизированы и не требуют высокого уровня квалификации специалиста. Однако при вводе в эксплуатацию могут потребоваться навыки конфигурирования и администрирования сетей в контексте многоуровневых корпоративных топологий.

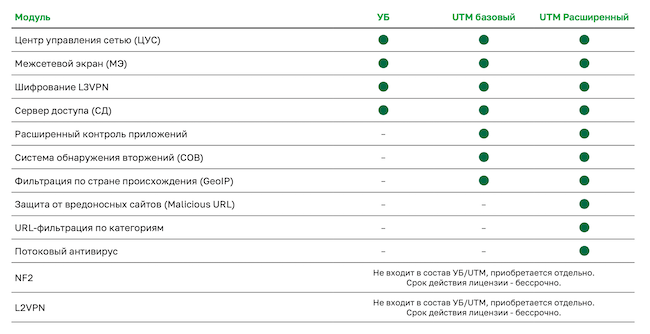

Рисунок 9. Опции лицензирования «Континента»

На официальном веб-ресурсе вендор предоставляет калькулятор для оценки ориентировочной стоимости «Континента».

Рассмотрим некоторые новые возможности программно-аппаратной платформы на практическом стенде.

Сценарии использования «Континента»

Одна из самых ожидаемых заказчиками возможностей версии 4.1.7 — сквозная аутентификация по технологии SSO.

Настройка сквозной аутентификации пользователей

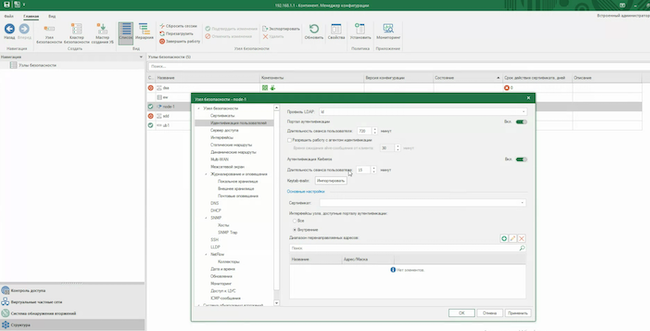

В «Менеджере конфигураций» переходим в свойства узла безопасности, в настройках «Идентификация пользователей» выбираем профиль LDAP и ставим флаг «Аутентификация Kerberos».

Рисунок 10. Включение сквозной аутентификации пользователей в «Континенте»

Поддерживается настройка длительности пользовательского сеанса. «Keytab-файл» создаётся на стороне AD и импортируется здесь же.

«Основные настройки» относятся ко всем видам аутентификации и включают в себя «Сертификат» портала (выпускается в разделе «Сертификаты» и привязывается к узлу безопасности), «Интерфейсы узла» — внутренние или внешние, «Диапазон перенаправленных адресов» — указываем сети или подсети тех пользователей, для которых будет активен портал авторизации.

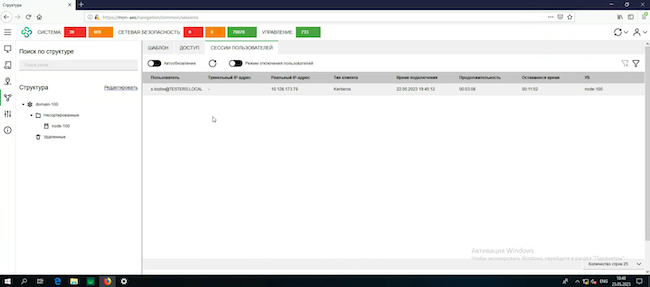

Пройдём авторизацию на перехватывающем портале и переместимся на внешний ресурс. Наш переход отобразится в «Системе мониторинга» платформы на вкладке «Сессии пользователей».

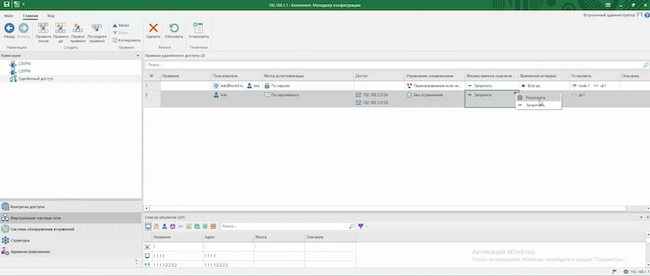

Рисунок 11. Успешная авторизация в «Континенте»

Вендор в новом выпуске расширил отображение информации по пользовательским сессиям. Поддерживается четыре типа клиентов: Kerberos, агент, перехватывающий портал, VPN-клиент. Если это VPN-клиент, в столбце «Туннельный IP-адрес» будет отображаться соответствующий идентификатор.

Тип клиента «Агент» — это компонент «Агент идентификации», программное средство, устанавливаемое на компьютер пользователя. В задачи агента входит передача информации о проверках учётных данных пользователя на узел безопасности.

Также был добавлен переключатель для активации режима отключения пользователей, чтобы администратор мог быстро разрывать сессии.

В поле «Тип клиента» отображается клиент Kerberos, сквозная аутентификация настроена и работает.

Система мониторинга платформы реализована через веб-интерфейс. «Менеджер конфигураций» — отдельный софт. В версии 4.2 вендор планирует перенести настройки «Менеджера конфигураций» в веб-панель (I-II квартал 2024 г.).

Ещё одним пожеланием заказчиков было расширить возможности сервера доступа.

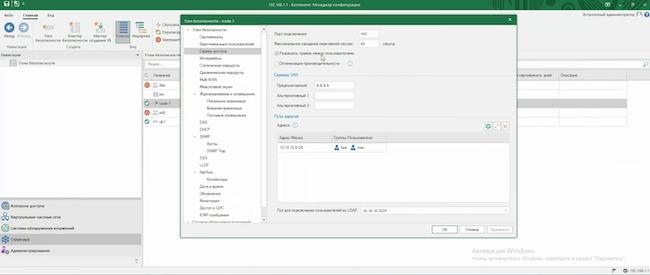

Расширенные настройки сервера доступа

В свойствах «Узла безопасности» выбираем «Сервер доступа», где в группе «Пулы адресов» можно закрепить IP-адрес (или пул) за конкретным пользователем или группой. Это даёт администратору возможность прописывать правила файрвола не только на основе учётных записей, но и на базе IP-адресов.

Рисунок 12. Расширенные настройки сервера доступа в «Континенте»

Здесь же можно разрешить пользователям не только доступ к защищаемым ресурсам, но и сетевое взаимодействие друг с другом, установив соответствующий флажок.

Новая опция «Оптимизация производительности» рекомендуется вендором для крупных сетей с большим количеством пользователей (более 30). Включим её и выделим пул адресов для удалённых VPN-клиентов в соответствующем поле.

Рисунок 13. Оптимизация производительности сервера доступа в «Континенте»

«Континент» предложит разбивку на мини-пулы, что повысит общую производительность сервера удалённого доступа. Здесь же в поле ниже добавляются пользователи, за которыми закрепляются необходимые пулы.

Также была внедрена опция «Множественные подключения» для конкретного пользователя, которая полезна при подключении к защищаемым ресурсам с разных устройств одновременно.

Рисунок 14. Активация параллельных подключений для пользователя в «Континенте»

Возможность параллельного подключения с разных устройств настраивается в «Менеджере конфигураций» в соответствующем поле «Правила удалённого доступа».

Теперь добавим в «Континент» свои хеши для поточного антивируса.

Пользовательские хеши для поточного антивируса

Сигнатуры добавляются в формате JSON через «Менеджер конфигураций». Нажимаем «Импорт», получаем уведомление об успешной загрузке.

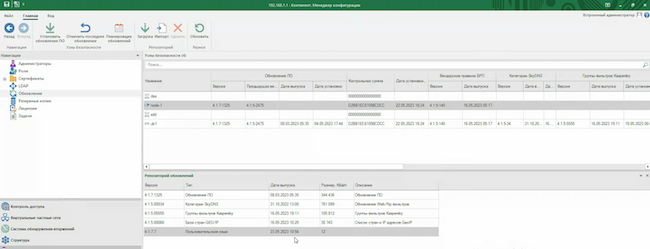

Проверим загруженный файл в «Менеджере конфигураций» — раздел «Обновления».

Рисунок 15. «Менеджер конфигураций» → «Обновления»

Файл с нашими сигнатурами успешно загрузился и готов к установке. Администратор может добавить загруженные хеши незамедлительно или назначить установку через планировщик.

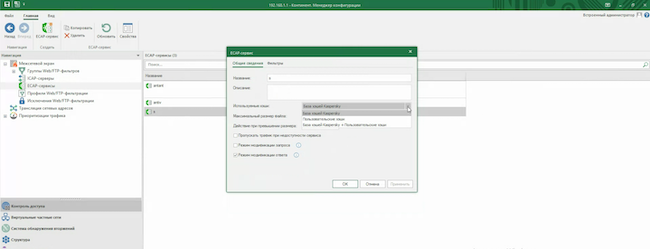

После установки создадим профиль ECAP-сервиса на межсетевом экране в «Группах Web/FTP-фильтров». Задаём произвольное название, из выпадающего меню выбираем хеши, которые нужно использовать.

Рисунок 16. Настройка ECAP-сервиса в «Континенте»

Опции «Режим модификации запроса» и «Режим модификации ответа» — это проверка входящего и исходящего трафика.

Вкладка «Фильтры» позволит определить, какие именно MIME-типы данных будут сканироваться. Можно указать данные самостоятельно или выбрать из перечня.

Усиление контроля доступа к ЦУС

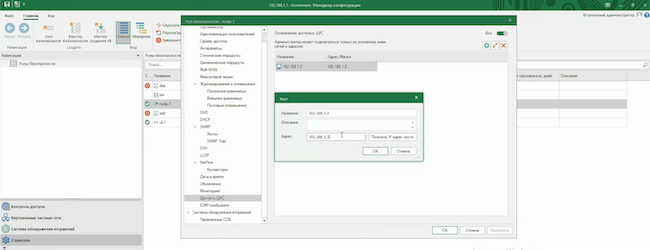

Помимо подключения администратора к ЦУС по сертификату и по паролю, для усиления безопасности доступа было внедрено ограничение по IP-адресу.

Активировать опцию можно в «Менеджере конфигураций»: выбираем необходимый узел безопасности и настройку «Доступ к ЦУС». В правом верхнем углу переводим переключатель в правую позицию и задаём список легитимных IP-адресов.

Рисунок 17. Настройка ограничения доступа к ЦУС по IP-адресу в «Континенте»

Вендорские веб-фильтры

Вендорские веб-фильтры на базе SkyDNS и перечень преднастроенных веб-категорий расположены в подразделе «Группы Web/FTP-фильтров».

Для усиления компонента URL-фильтрации применялись собственные наработки экспертной лаборатории «Кода Безопасности».

Рисунок 18. Веб-фильтры в «Континенте»

Веб-фильтры также актуализируются из единого центра обновлений в соответствующем разделе «Менеджера конфигураций».

Выводы

Многофункциональный межсетевой экран (NGFW / UTM) с поддержкой алгоритмов ГОСТ «Континент 4.1.7» от компании «Код Безопасности» обеспечивает современный уровень защиты сетевой инфраструктуры любой топологии.

Централизованное управление, поддержка механизма глубокого анализа трафика, система обнаружения вторжений с мощной сигнатурной базой, поведенческий анализ на основе машинного обучения и модуль шифрования трафика по алгоритмам ГОСТ — функциональные возможности «Континента» отвечают всем задачам и угрозам.

«Континент» — зрелый продукт, который стабильно развивается и обретает новые функции. В последних версиях усилены межсетевое экранирование и защита от сетевых атак, расширены сетевые возможности, оптимизированы управление, мониторинг, сервер удалённого доступа и производительность.

Комплекс имеет широкий модельный ряд, различающийся по производительности. Подходит для защиты внешних периметров как малых, так и корпоративных сетей, каналов связи (магистральных и между ЦОДами), информационных систем персональных данных (ИСПДн), государственных информационных систем (ГИС), объектов КИИ.

«Код Безопасности» работает над дальнейшим развитием продукта, внимательно прислушивается к пожеланиям заказчиков. Готовится переход на веб-интерфейс управления для отвязки от ОС, в контексте ускорения импортозамещения реализовывается возможность миграции на «Континент» с устройств западных поставщиков, что значительно усилит позиции комплекса на рынке многофункциональных устройств для защиты сетевой инфраструктуры.

Достоинства:

- Система обнаружения вторжений с большой базой сигнатур.

- Поддержка сквозной аутентификации (SSO).

- «Сервер доступа» поддерживает все популярные ОС для VPN-клиентов.

- Поддержка российских криптографических алгоритмов.

- Фильтрация на уровне L7 (более 4000 приложений и прикладных протоколов).

- Поддержка машинного обучения для обнаружения и блокировки DoS-атак.

- Высокая производительность.

- Интеграция со сторонними песочницами по ICAP, экспорт событий в SIEM-системы.

- Потоковый антивирус с поддержкой пользовательских хешей.

- Сертифицирован ФСТЭК России.

Недостатки:

- Нет поддержки IPsec.

- Нет прикладного программного интерфейса (API).

- Веб-интерфейс поддерживает только компонент «Центр мониторинга».

- Тяжеловесная база сигнатур для системы обнаружения вторжений.