Angara Professional Assistance и «Лаборатория Касперского» предоставляют MSS-услугу (Managed Security Services) по защите от целевых атак (Advanced Persistent Threat, APT) в формате подписки. Мы рассмотрим, как платформа Kaspersky Anti Targeted Attack (KATA) вкупе с управляемыми сервисами ИБ от Angara Professional Assistance позволяет сэкономить на ФОТ и капитальных затратах и защитить организации от APT-группировок.

- Введение

- Краткие сведения о платформе КАТА

- «Плюшки» для аналитиков при работе с КАТА

- Прямая экономия для компании

- Как и какими инструментами можно расследовать таргетированные атаки

- Пример расследования инцидента

- Выводы

Введение

Прошлый год стал переломным моментом для огромного количества компаний. Необходимость за короткие сроки перевести сотрудников на «удалёнку» усложнила задачу обеспечения безопасности.

Те, кто раньше не задумывался об этом, так или иначе были обязаны развиваться в области защиты своих сотрудников от целенаправленных (целевых) атак, или, как они ещё называются, таргетированных (APT). Сложные угрозы и целевые атаки составляют всего 1,5 % от общего количества киберпреступных действий в современном мире, но их последствия являются колоссальными для любой организации.

Angara Professional Assistance совместно с «Лабораторией Касперского» стала первой компанией, которая начала предоставлять MSS-услугу по защите от APT в формате подписки.

Решения Kaspersky Anti Targeted Attack и Kaspersky Endpoint Detection and Response (KEDR) позволили вывести эту услугу на новый уровень обеспечения защиты организаций от APT и неизвестных угроз.

Два продукта, объединённые в одну составляющую, позволяют с помощью опытных аналитиков изучать и расследовать инциденты, которые собираются из событий с пользовательских узлов в организации.

В целом подписка на решения в области информационной безопасности является новым направлением, которое смогло вполне успешно развиться за последний год и продолжает набирать обороты. Это решение позволяет в разы уменьшить затраты на «железо», сотрудников и время (которое особенно ценно, когда речь идёт об информационной безопасности), обеспечив при этом должный уровень защиты организации.

Краткие сведения о платформе КАТА

Платформа КАТА — одно решение, которое объединяет защиту от целевых атак (Kaspersky Anti Targeted Attack) с системой обнаружения и ликвидации угроз на конечных устройствах (Kaspersky EDR). В текущем варианте реализации один физический (или виртуальный) сервер совмещает в себе два сервиса:

- KATA позволяет изучать сетевой трафик (почта, прокси-серверы, зеркалированный трафик) и предотвращать целевые атаки;

- KEDR собирает телеметрию с конечных устройств пользователей и агрегирует её по постоянно пополняющейся базе правил обнаружения (о них мы поговорим позже).

Также может использоваться компонент «Песочница» (Sandbox), который запускает полученные от КАТА объекты внутри виртуальных машин и при выполнении файла собирает дампы памяти, данные по сетевой активности и взаимодействию с другими процессами и файлами, генерируемый объектом трафик.

Такой подход позволяет аналитикам сократить количество времени, затрачиваемого на исследование «сырых» данных, и повысить качество и скорость расследования инцидентов, которая в особых случаях может быть критически важной для заказчика.

В КАТА входит весьма большое количество технологий, которые обрабатывают трафик с помощью разных подходов и позволяют качественно и оперативно обнаруживать угрозы. Основными такими технологиями являются:

- IDS (система обнаружения вторжений) — использует уникальный набор правил для анализа трафика;

- URL-reputation — выявляет подозрительные URL-адреса, используя репутационную базу Kaspersky Security Network (KSN);

- Anti-Malware — расширенное антивирусное ядро, которое кроме обработки файлов и выдачи вердикта «опасен» / «неопасен» отправляет файл в песочницу на проверку при малейших подозрениях;

- IOC — позволяет сканировать инфраструктуру по индикаторам компрометации, обнаруживая вредоносную активность на ранней стадии;

- YARA — обеспечивает аналитикам возможность добавлять собственные правила, которые позволяют не только выявлять передачу или получение вредоносных программ, но и добавлять характеристики или метаданные для определения угроз, учитывая сферу деятельности организации.

Естественно, огромным преимуществом является интеграция КАТА с такими решениями, как Kaspersky Web Traffic Security и Kaspersky Mail Secure Gateway, позволяющая автоматически передавать в КАТА любые входящие файлы и получать вердикт по итогам этих проверок.

«Плюшки» для аналитиков при работе с КАТА

Расследование инцидентов в КАТА благодаря своему удобству позволяет уменьшить время, которое необходимо сотрудникам для сбора дополнительной информации по конкретным инцидентам. Для сетевого трафика инциденты всегда генерируются автоматически — даже если сигнатура проста или безвредна (NOT-A-VIRUS), она всё равно будет выделена в особую карточку инцидента для просмотра аналитиками.

Основные преимущества для аналитиков при работе с КАТА:

- Статусы и роли позволяют назначить определённому аналитику задачу на расследование инцидента, а статус VIP поможет обособить отдельные инциденты и делегировать их исключительно тем специалистам, которые имеют компетенции для обработки инцидентов определённых хостов или почтовых адресов.

- Просмотр дерева запущенных процессов. При получении событий с EDR это позволяет понять, какой процесс запустил то или иное действие и что именно привело к запуску вредоносного или нелегитимного файла. При обнаружении подозрительного файла можно отправить его в песочницу на проверку и получить вердикт.

- Работа с файлами и процессами, изоляция хоста. При обнаружении первичного вторжения можно предотвратить дальнейшее распространение угрозы с помощью сетевой изоляции и помещения подозрительного объекта на карантин, что позволяет исследовать файл без его продвижения по сети. Обнаруженный объект можно удалить, скачать или поместить на карантин, а процессы, запущенные этим файлом, — завершить в пару кликов.

- Карточки инцидентов содержат информацию, которая позволяет при первичном анализе вынести вердикт о легитимности событий в организации. В карточках для EDR имеется описание правила, в соответствии с которым выявлен инцидент, даются рекомендации по расследованию, а также присутствует таблица техник MITRE с идентификатором, именем, тактикой и ссылками на техники.

Прямая экономия для компании

Инсталляция КАТА требует высокой квалификации сотрудников, затрат на приобретение лицензий и покупку высокопроизводительного и отказоустойчивого оборудования. Но даже такая трудозатратная инсталляция может стать легкодоступной за счёт совместного использования (шеринга) ресурсов, который обеспечивает MSS-услуга ACR Service AntiAPT&EDR от компании Angara Professional Assistance. Подключение к облаку и передача инсталляции аналитикам позволяют избавить заказчика от затрат на физические мощности и от необходимости нанимать сотрудников для изучения инцидентов и событий.

Использование сервиса обеспечивает принципиально новый уровень автоматизации процессов по обнаружению инцидентов в ИБ и реагированию на них, что означает повышенную степень защищённости инфраструктуры от кибератак. SOC мгновенно реагирует на инциденты и своевременно уведомляет заказчика о событиях, предотвращая возможные нарушения в информационной безопасности.

При этом поставщик — компания Angara Professional Assistance — гарантирует чёткие параметры уровня обслуживания, в том числе по времени. Заказчику предоставляется интеллектуальный сервис с готовым инструментарием для оперативного и ретроспективного поиска по индикаторам компрометации, а также отчётность для оценки эффективности. Это достигается, в частности, за счёт постоянного взаимодействия с экспертами «Лаборатории Касперского», глобальной облачной платформой компании (KSN) и сервисами информирования об актуальных угрозах, такими как Kaspersky TIP.

Ещё одним важным критерием при выборе сервиса можно назвать относительную лёгкость и быстроту его подключения, которое производится за минимальное количество этапов (как правило, 3–4) и примерно за две недели. Такая бизнес-модель позволяет обойтись минимальными вложениями в инфраструктуру. Она делает интеллектуальный сервис доступным для организаций с разными финансовыми возможностями. Привлечение MSS-услуг на базе КАТА обеспечивает экономию на подготовке собственных кадров, создании и содержании специального отдела, доступе к аналитике и квалифицированной поддержке специалистов сервис-провайдера. Заказчик получает фиксированный объём оказываемых услуг по приемлемой стоимости, а также выстроенный прозрачный план операционных затрат вместо необходимых капитальных расходов. При таком предложении заказчик не несёт ненужных издержек, выбирая из гибкой сетки тарифов тот, который ему действительно подходит.

Как и какими инструментами можно расследовать таргетированные атаки

EDR- и XDR-средств на рынке представлено огромное количество. Выбор зависит от индивидуальных запросов заказчиков и необходимости использовать те или иные особенности каждого продукта.

Для грамотного и глубокого изучения APT достаточно применять четыре средства, позволяющих минимизировать риски для организации. Этими средствами являются Kaspersky Anti Targeted Attack, Kaspersky Web Traffic Security, Kaspersky Mail Secure Gateway и Kaspersky Endpoint Security. Сама по себе КАТА не может блокировать атаки, но помогает выявлять и передавать на подключённые компоненты информацию о необходимости блокировки тех или иных объектов.

Чтобы расследовать таргетированные атаки, понадобятся платформа КАТА с подключённой песочницей, высокий уровень компетенции и большой опыт работы аналитиков, а также доступ к порталу Kaspersky Threat Intelligence Portal (TIP). На портале специалисты «Лаборатории Касперского» агрегируют огромное количество информации за все годы работы компании. Портал TIP используется в расследовании инцидентов для получения информации о репутации сайтов, файлов или IP-адресов. При обнаружении соединения с подозрительным IP-адресом можно проверить его и получить вердикт о его присутствии в базах компрометации.

Удобные панели мониторинга (дашборды), возможность анализа событий с самого первого запуска системного процесса, проверка того, куда и зачем «ходят» полученные файлы, удобная и надёжная интеграция со сторонними средствами позволяют быстро передавать информацию в средства блокировки почтового или веб-трафика и предотвращать развитие кибератаки в инфраструктуре. При наличии компонента EDR возможна изоляция целого пула устройств, которые могли подвергнуться заражению, что предотвращает распространение вредоносных программ.

Возьмём в качестве примера следующую ситуацию: сотрудник компании получил письмо с вложением на электронную почту. Вложение не содержит вредоносных сигнатур (по крайней мере, так считают почтовый шлюз и антивирус на конечном устройстве), но при открытии вложения и использовании функции «Разрешить редактирование» злоумышленник может подгрузить вредоносный модуль (payload) на устройство пользователя. После этого начнутся развитие вредоносной активности внутри инфраструктуры и сбор информации. Как поведут себя КАТА + KEDR и аналитики в данной ситуации?

КАТА видит письмо и отправляет файл на проверку в песочницу, где эмулируется действие пользователя и записывается входящий / исходящий трафик. После проверки появляется инцидент, в котором указано, что при открытии файла происходят обращение на определённый ресурс и последующая загрузка нежелательного контента.

Аналитик, увидев оповещение, рассматривает события на устройстве сотрудника и обнаруживает, что от него идёт трафик к скомпрометированным адресам. В это же время фиксируется сбор злоумышленником системной информации и хешей паролей (куда может попасть и пароль администратора домена!), что сигнализирует о начале продвижения внутри инфраструктуры. Что делает аналитик? Он в пару щелчков удалённо изолирует хост, завершает процессы, запущенные открытым файлом, и начинает более глубокое расследование: кто, куда и откуда обращался и какой вред пытался нанести инфраструктуре организации.

Казалось бы, всё просто, но в то же время таргетированная атака была обнаружена и остановлена на ранней стадии.

Пример расследования инцидента

SMTP-инцидент

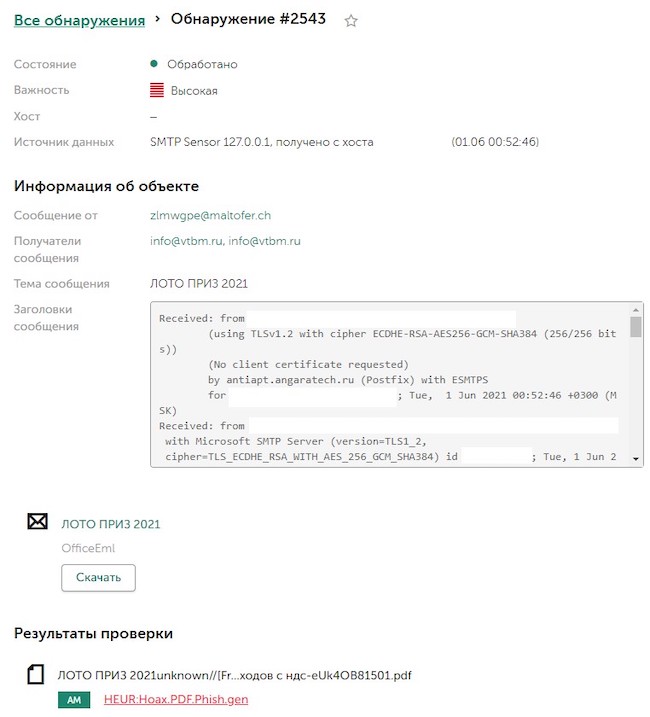

Однажды КАТА зафиксировала письмо с вредоносным вложением «Получите компенсацию расходов с ндс-eUk4OB81501.pdf». Тема письма: «ЛОТО ПРИЗ 2021». Отправитель: «zlmwgpe[@]maltofer.ch». Сигнатура срабатывания: «HEUR:Hoax.PDF.Phish.gen». Доставка письма осуществлялась с IP-адреса 183.230.255.2 — он числится в базе компрометации и имеет плохую репутацию (рис. 1).

Рисунок 1. Информация об объекте

Благодаря функциональным возможностям КАТА полученное письмо было загружено для анализа и его проверки силами аналитиков.

Любое вложение из КАТА загружается без расширения и в архиве с паролем, чтобы предотвратить срабатывание антивирусов и позволить собственноручно изучить файлы.

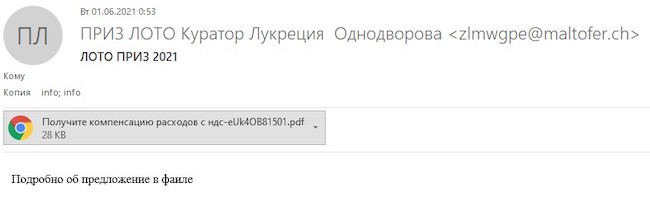

В поле отправителя сразу видно, что это фишинговое письмо, которое рассчитано на невнимательность и азарт людей (рис. 2).

Рисунок 2. Информация об отправителе

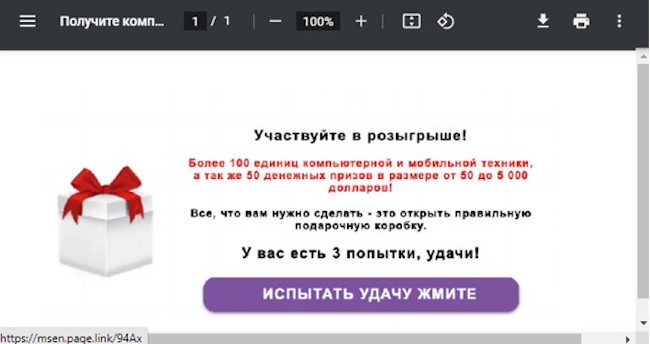

Вложение в письмо является типичным PDF-документом с короткой ссылкой, которая «вшита» в изображение. Естественно, неопытные или невнимательные сотрудники могли открыть данную страницу и попасть на URL «luwewewkoil.scdd[.]ru/elon.php» (рис. 3).

Рисунок 3. Фишинговый сайт

Ссылка представляет собой фишинговый сайт — подделку под лотерею «Столото». После перехода по этой ссылке фиксируются обращения к следующим доменам: «unslacked[.]xyz», «contestee[.]xyz». URL «luwewewkoil.scdd[.]ru/elon.php» числится в базе компрометации.

Оперативная реакция аналитиков позволила своевременно предупредить заказчика и дать рекомендации по устранению подобных писем. Благодаря использованию EDR открытия вредоносного вложения и обращения к опасным IP-адресам в инфраструктуре компании не произошло.

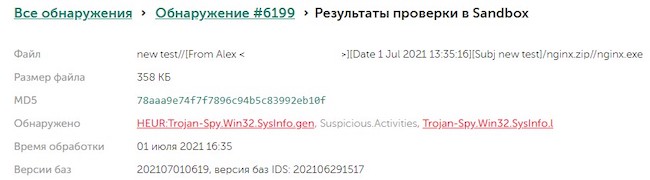

Эмуляция файла в Sandbox

После проверки файла в песочнице появляется карточка обнаружения Sandbox. На ней имеется информация о файле (имя, MD5, размер), о письме, в котором он был получен, и об обнаруженных при проверке сигнатурах (рис. 4).

Рисунок 4. Карточка обнаружения Sandbox

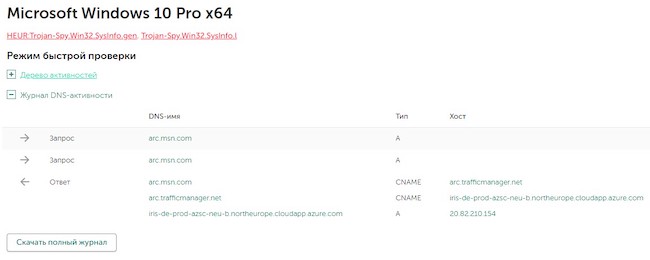

Записывается журнал DNS-активности для выявления обращений к ресурсам (рис. 5).

Рисунок 5. Запись в журнале DNS-активности

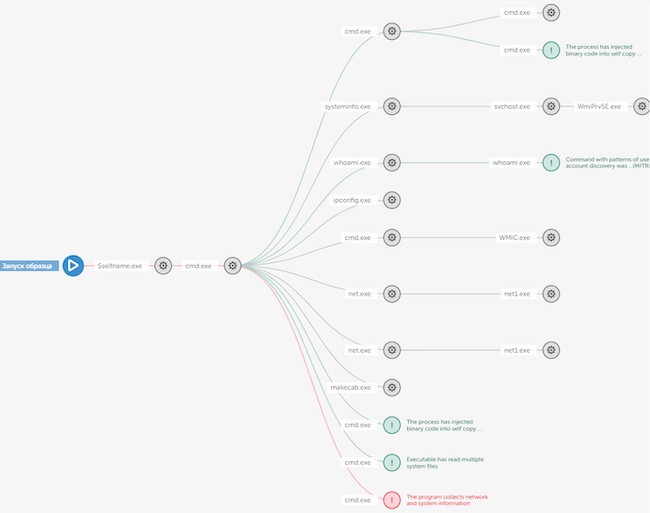

При запуске файла в песочнице строится дерево процессов с возможными техниками MITRE, которые использовались в конкретной атаке.

Рисунок 6. Дерево процессов

Для более подробного изучения имеется архив, в котором содержатся необходимые дампы памяти, истории запуска образца и последующих процессов.

Разбор инцидента по телеметрии EDR

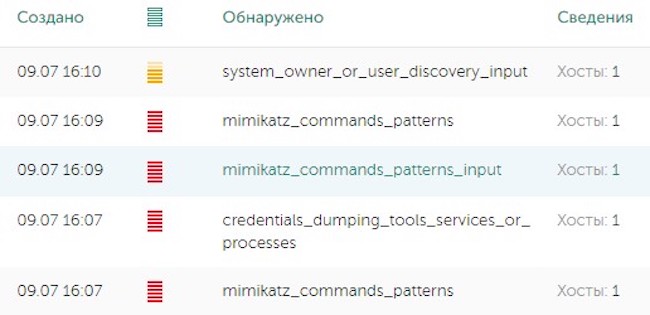

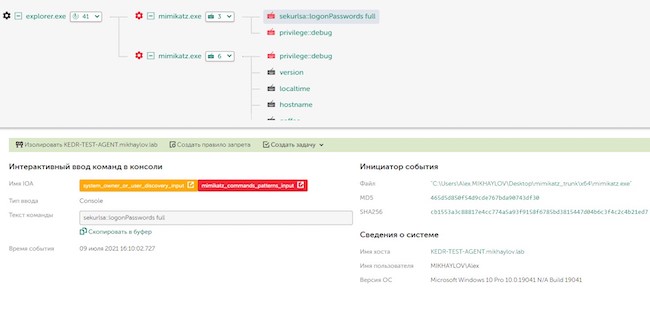

После появления первого подозрительного события — в данном случае это mimikatz.exe — генерируется инцидент с обнаружением mimikatz (рис. 7).

Рисунок 7. Генерация инцидента

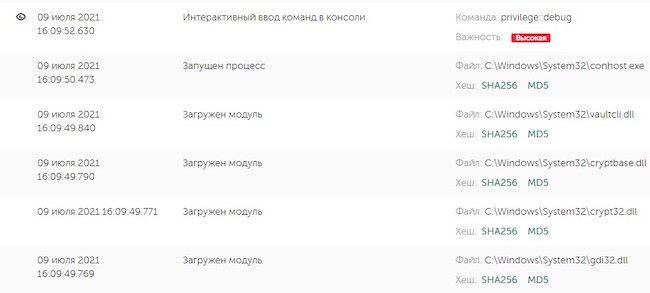

В истории имеются также предшествовавшие запуску mimikatz события (рис. 8).

Рисунок 8. Запись о событиях

Переходя глубже, можно увидеть подробную информацию о событиях и самостоятельно построить дерево из нужных по версии аналитика событий (рис. 9).

Рисунок 9. Информация о событиях

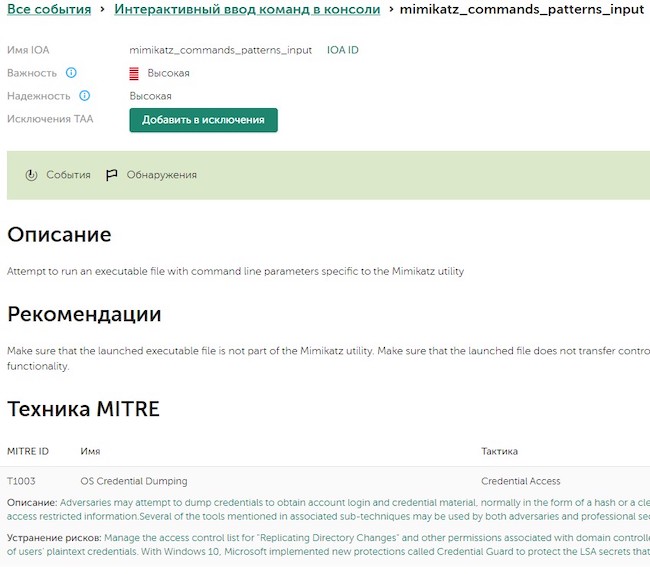

На данном этапе видно, какие команды были запущены при использовании mimikatz и по каким правилам была выставлена критическая важность событий.

Рисунок 10. Описание запущенных команд

В самом правиле описана важность, даны рекомендации по расследованию и указан идентификатор MITRE со ссылкой на данную технику.

Выводы

Простота и удобство использования КАТА помогают облегчить расследование и предотвращение APT-атак на корпоративных клиентов. В результате нескольких действий можно изолировать и подвергшийся нападению хост, и скомпрометированную подсеть, что позволяет исследовать и пресекать атаки на ранних этапах. Построение деревьев по выбранным процессам даёт возможность проследить все этапы проникновения и вероятного закрепления злоумышленника, в том числе миграцию под другие процессы или переход на другие хосты. Анализ трафика позволяет на самых ранних этапах выявить злоумышленников, очень быстро изучить файл (особенно когда счёт идёт на минуты) и начать расследовать события на хосте ещё даже до открытия файла.