На конференции SAS эксперты Глобального центра исследований «Лаборатории Касперского» (GReAT) рассказали, как им удалось преодолеть аппаратную защиту Apple и добраться до эксплойтов, задействованных в «Операции Триангуляция».

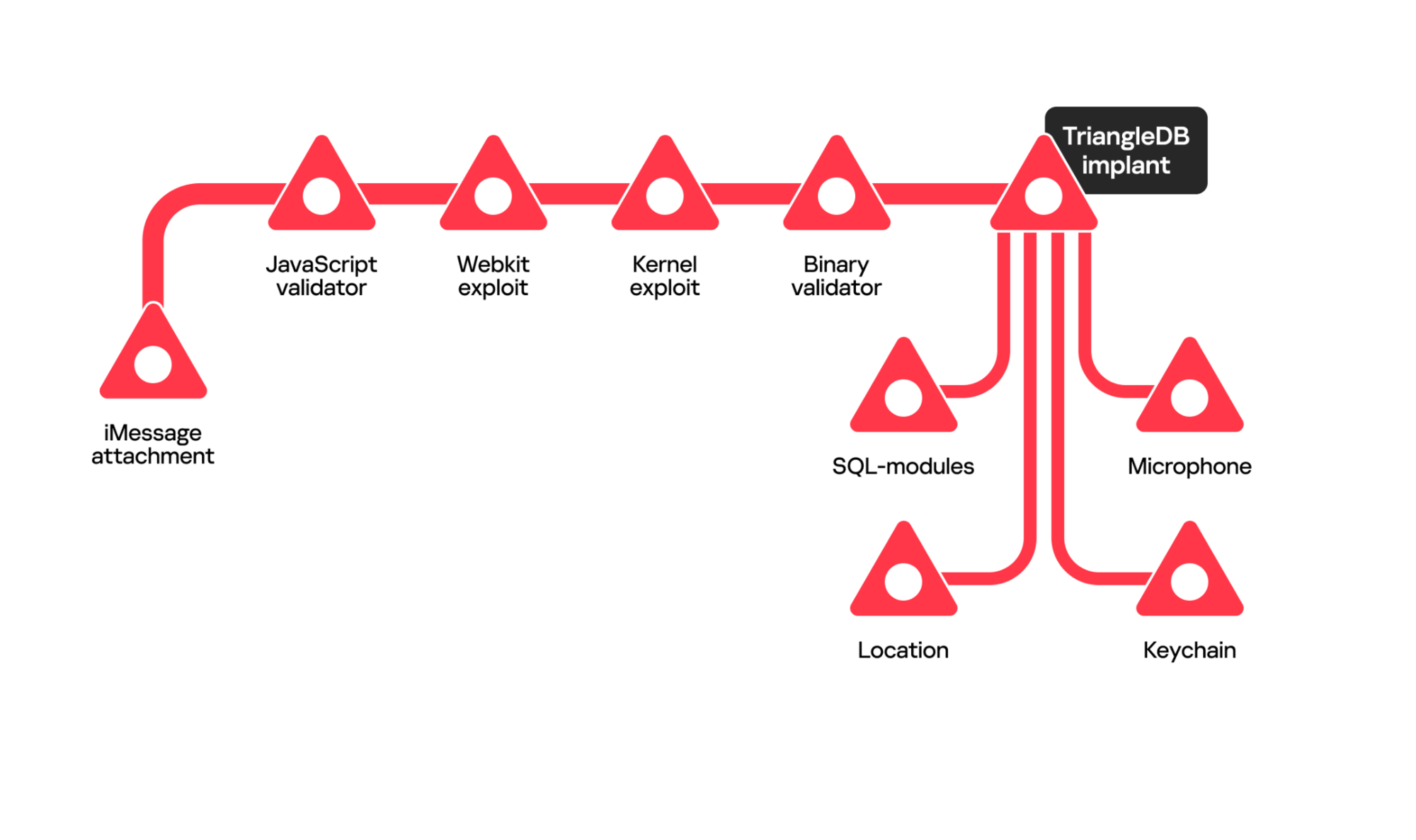

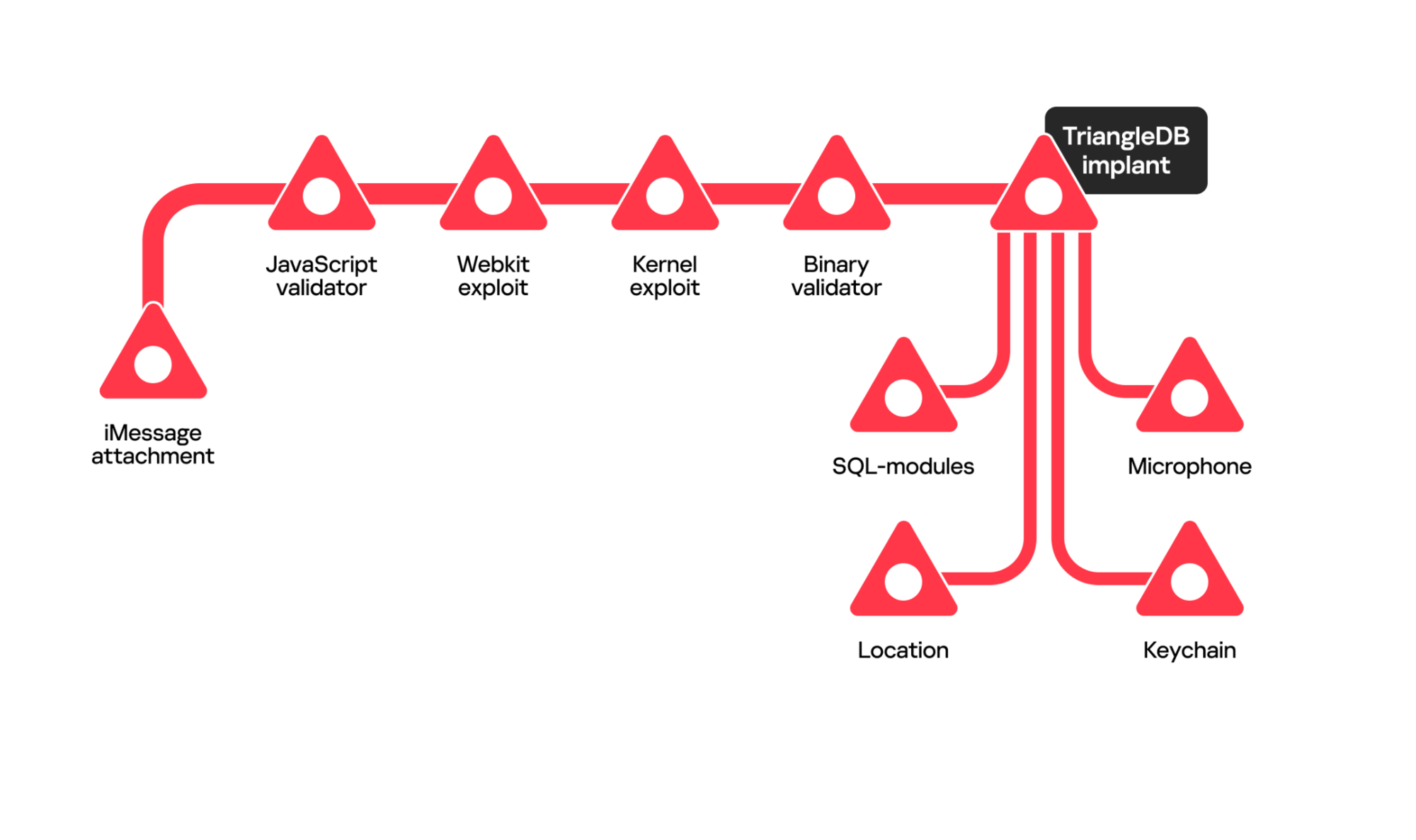

Напомним, в рамках кампании кибершпионажа, получившей кодовое имя «Операция Триангуляция», злоумышленники рассылали сообщения iMessage с прикрепленным файлом, запускающим цепочку заражения. После отработки эксплойтов на iPhone внедрялся бестелесный зловред для скрытного сбора информации и мониторинга.

Из-за сложности атаки и закрытости iOS технический анализ в Kaspersky затянулся. Чтобы выяснить, как действовали злоумышленники, экспертам пришлось проявить изобретательность. В частности, им нужно было придумать, каким образом обойти шифрование вложений iMessage.

С этой целью пришлось изучить процесс отправки таких файлов с участием iCloud. Как оказалось, для получения вредоносного вложения нужно извлечь два компонента: зашифрованный текст и ключ AES, который в облаке дополнительно шифруется с помощью открытого RSA-ключа.

Шифротекст удалось добыть перехватом трафика к серверам iCloud через mitmproxy. Проделать то же самое с ключом было нельзя, поскольку он отправляется получателю по протоколу iMessage.

В итоге было решено вмешаться в процесс загрузки вложения таким образом, чтобы ключ сохранился в базе данных SMS.db. Для этого исследователи изменили несколько байт в шифротексте с помощью дополнения для mitmproxy, а затем загрузили с заражённого устройства резервную копию iTunes и извлекли ключ из содержащейся в ней базы данных.

После получения эксплойтов оставалось лишь раздобыть сам имплант. Решить эту проблему вновь помогли MitM-атака и нарушение процесса шифрования через правку кода с помощью того же дополнения для mitmproxy (его пришлось немного подкрутить).

«Аппаратные средства защиты устройств с новыми чипами Apple значительно повышают их устойчивость к кибератакам, хотя они не являются полностью неуязвимыми, — комментирует эксперт Kaspersky Борис Ларин. — Операция Триангуляция — это напоминание о том, как важно с осторожностью относиться к вложениям, которые приходят в iMessage из незнакомых источников. Выводы о стратегиях в этой кампании могут послужить ценным руководством для противодействия подобным атакам».

Благодаря исследованию Kaspersky в iOS и iPadOS удалось выявить четыре уязвимости нулевого дня (авторы «Триангуляции» суммарно использовали пять): CVE-2023-32434, CVE-2023-32435, CVE-2023-38606 и CVE-2023-41990. Оказалось, что они актуальны также для macOS, tvOS и watchOS. Все дыры уже пропатчены.

В помощь потенциальным жертвам «Триангуляции» эксперты создали утилиту для проверки iPhone на предмет заражения и планируют продолжить череду публикаций по результатам исследования.