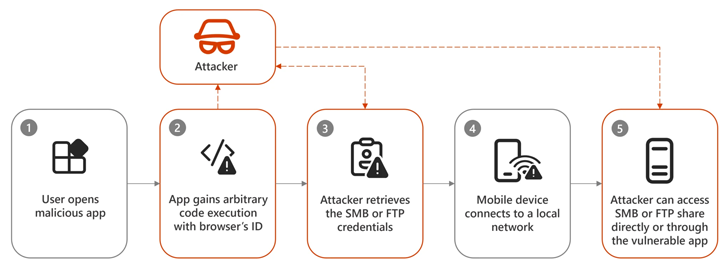

Несколько популярных приложений для Android, доступных в Google Play Store, содержат уязвимость, которой может воспользоваться вредоносный софт для перезаписи произвольных файлов в директории уязвимой программы.

На проблему указала команда Microsoft Threat Intelligence. В отчете Димитриос Валсамарас, один из специалистов, объясняет:

«В зависимости от назначения уязвимого приложения, выявленная брешь может позволить атакующим выполнить произвольный код или выкрасть токен».

В случае успешной эксплуатации злоумышленник получает контроль над поведением уязвимой программы, а скомпрометированные токены может использовать для несанкционированного доступа к аккаунтам жертвы.

Ниже приводим два приложения, в которых содержится описанная брешь. Обратите внимание на количество установок этого софта, оно впечатляет:

- Xiaomi File Manager (com.mi. Android.globalFileexplorer) — более миллиарда инсталляций;

- WPS Office (cn.wps.moffice_eng) — более 500 миллионов установок.

Несмотря на то что Android изолирует данные и пространство в памяти для каждого приложения, ошибки в имплементации могут позволить обойти установленные ограничения на запись и чтение внутри домашней директории программы.

«Основанная на провайдере контента модель предоставляет полезный механизм защищенного обмена файлами между приложениями. Тем не менее мы выявили некорректную проверку содержимого получаемого файла. Еще больше настораживает использование имени файла, предоставленного одним из приложений, для кеширования полученного файла внутри директории со внутренними данными другого приложения», — пишет Валсамарас.

В результате первое приложение может подсунуть вредоносную версию класса FileProvider, что позволит переписать критически важные данные в частном пространстве другого приложения.

В сущности, проблема кроется в том, что принимающая программа слепо доверяет вводным данным от отравляющего приложения.