Успех криптовалют, который начал менять мировую экономику, заключается в способе их заработка – криптомайнинге (cryptomining). Этот процесс требует существенной вычислительной мощности, что в свою очередь побудило предприимчивых майнеров искать новые и часто нелегальные пути добычи криптовалюты. Доступ к вычислительным ресурсам мошенники получают через браузеры и зараженные сайты, такой процесс вредоносного майнинга в английском языке называется Cryptojacking.

- Введение

- Способы вредоносного майнинга и получение доступа к ресурсам

- 1.1. Coinhive

- 1.2. Бестелесный криптомайнинг

- 1.3. Вирусы майнеры

- Предотвращение вредоносного криптомайнинга и способы защиты

- 2.1. Удаленный браузер (RBI)

- 2.2. Программная защита

Введение

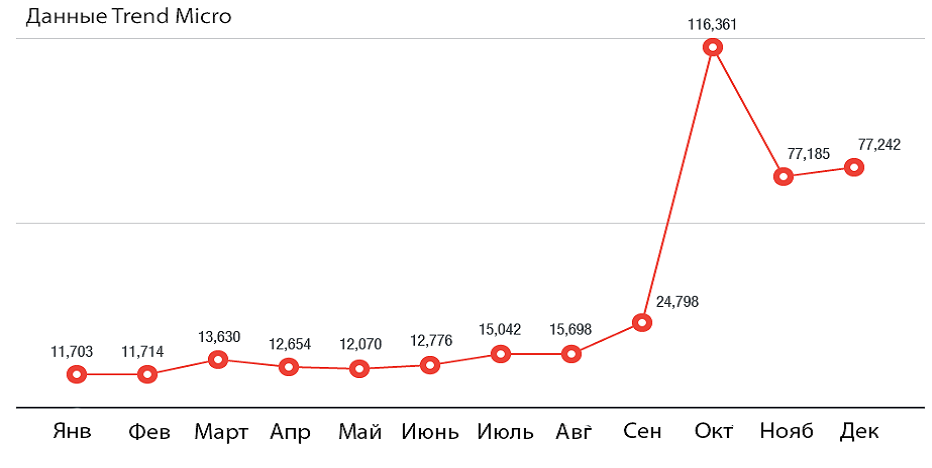

По данным Trend Micro, к октябрю 2017 года обнаружено 116,361 вредоносных программ для криптомайнинга.

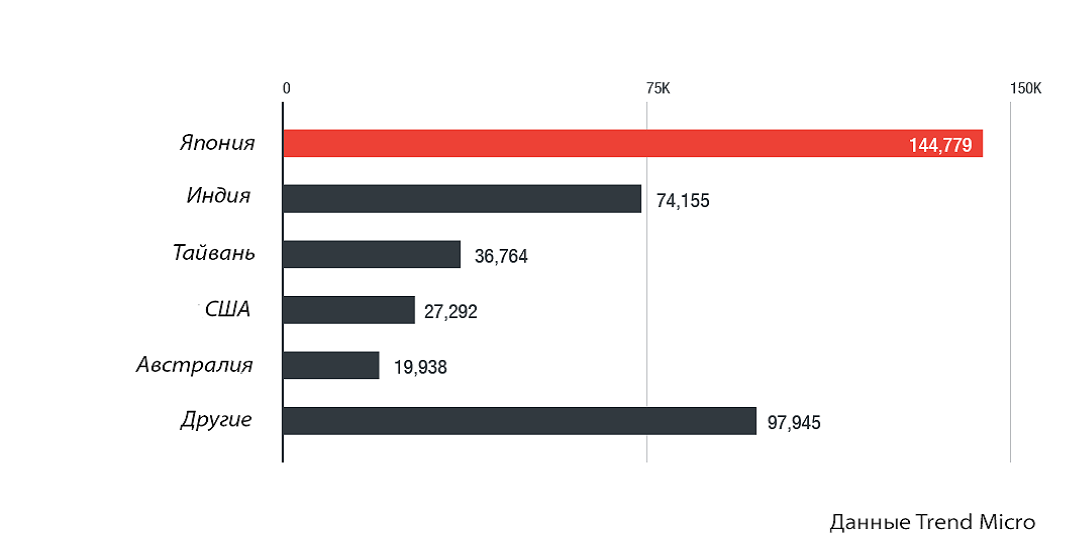

Большинство угроз приходится на Японию, Индию, Тайвань, США и Австралию. Ситуация стабилизировалась только к декабрю того же года.

Способы вредоносного майнинга и получение доступа к ресурсам

Coinhive – сервис для майнинга криптовалют. Он предоставляет альтернативную платформу пользователям и компаниям, предлагая встраиваемый Javascript-код, который использует процессор устройства для майнинга криптовалюты Monero. Хакеры пользуются удобным сервисом в преступных целях. Фактически, вредоносные версии Coinhive заняли шестое место среди угроз в киберпространстве.

Неудивительно и то, что Monero предпочли большинство киберпреступников. Алгоритм добычи этой криптовалюты - CryptoNight, который разработан, чтобы сочетаться с интегральной схемой ASIC, делает его более удобным для расчетов хеша и ускоряет процесс майнинга.

К тому же Monero использует кольцевую систему подписей, что усложняет поиск следов в транзакциях, совершаемых через блокчейн криптовалюты.

Хотя биткойн-майнинг все еще технически возможен, он уже не такой рентабельный как раньше. Майнеры переходят на новые, более легкодоступные криптовалюты.

Coinhive

Coinhive – сервис для майнинга криптовалют. Он предоставляет альтернативную платформу пользователям и компаниям, предлагая встраиваемый Javascript-код, который использует процессор устройства для майнинга криптовалюты Monero. Хакеры пользуются удобным сервисом в преступных целях. Фактически, вредоносные версии Coinhive заняли шестое место среди угроз в киберпространстве.

Неудивительно и то, что Monero предпочли большинство киберпреступников. Алгоритм добычи этой криптовалюты - CryptoNight, который разработан, чтобы сочетаться с интегральной схемой ASIC, делает его более удобным для расчетов хеша и ускоряет процесс майнинга.

К тому же Monero использует кольцевую систему подписей, что усложняет поиск следов в транзакциях, совершаемых через блокчейн криптовалюты.

Хотя биткойн-майнинг все еще технически возможен, он уже не такой рентабельный как раньше. Майнеры переходят на новые, более легкодоступные криптовалюты.

Бестелесный криптомайнинг

По примеру развития программ-вымогателей сейчас набирает популярность использование эксплойтов для внедрения в операционную систему вредоносных для майнинга. Coinhive отмечает, что 10-20 активных майнеров на веб-сайте могут получать ежемесячную прибыль в размере 0,3 XMR - или 97 долларов США (по состоянию на 22 февраля 2018 года). А целая армия зомбированных устройств может выработать колоссальные суммы денег.

В прошлом году эксперты Trend Micro обнаружили вредоносные криптомайнинговые элементы Adylkuzz, которые использовали эксплойт EternalBlue для манипуляции над инструментарием управления Windows (WMI). Физический след заражения устройства – наличие командного файла, установленного с помощью WMI, и исполняемый файл PowerShell. Adulkuzz был одним из первых случаев использования эксплойта EternalBlue перед WannaCry – вирусом, который в мае 2017 вывел из строя сотни тысяч устройств по всему миру.

EternalBlue также используют для распространения цепи заражения, но были случаи когда киберпреступники пользовались Mimikatz для сбора учетных данных пользователя и доступа к ним, а затем превращения машин в узлы майнинга Monero. Мы писали об этом ранее - троян-майнер CoinMiner заражает компьютеры через уязвимость EternalBlue.

Вирусы майнеры

Путь заражения устройства можно проложит и через использование его уязвимых мест, к примеру, по средствам вредоносных программ. Такой способ позволяет получить доступ к устройству и использовать его ресурсы. Об этом свидетельствуют недавние попытки вторжения, замеченные в системах управления базами данных Apache CouchDB. Троянец удаленного доступа JenkinsMiner, направленный на майнинг Monero, заработал своему оператору более $3 миллионов в криптовалюте.

Предотвращение вредоносного криптомайнинга и способы защиты

Удаленный браузер (RBI)

Большинство предприятий внедряют всестороннюю стратегию защиты плагинов браузера, фильтрации URL-адресов и прокси-серверов от вредоносных программ. Новый подход, который дополняет эти технологии, предлагает решение, которое повышает безопасность браузера, не ставя под угрозу работу пользователя.

Технология изоляции удаленного браузера (RBI) предлагает виртуальный браузер, который находится в одноразовых контейнерах вне сети (обычно в DMZ или облаке). Для пользователей браузер выглядит как их обычный Firefox, Chrome, Opera или Edge и обеспечивает те же функции.

Веб-сайты открываются виртуальным браузером вдали от устройств и транслируются пользователям в режиме реального времени для интерактивного просмотра веб-страниц. Такой способ не замедляет рабочий процесс и защищает устройство от вредоносных веб-загрузок и угрозы криптомайнинга.

Когда рабочий сеанс заканчивается, контейнер, в котором выполнялся сеанс, просто удаляется вместе с любыми вредоносными файлами. Кроме того, вычислительные ресурсы, выделенные для каждого одноразового контейнера, сильно ограничены. Таким образом, если майнер все же пробивается, у него будет очень ограниченное время, чтобы использовать выделенные контейнеру ресурсы, до его уничтожения.

Благодаря внедрению технологии RBI предприятия получили комплексное решение для защиты своих пользователей и сетевых ресурсов от угроз вредоносного криптомайнинга.

Программная защита

Защиту от несанкционированного майнинга можно реализовать также на самих устройствах или на уровне корпоративной сети, например с помощью антивирусных программ или шлюза сетевой безопасности. Производители антивирусных программ и сетевых шлюзов сейчас встраивают функции детектирования криптомайнинга. Еще один способ защиты предлагают производители браузеров, например Opera. Таким образом блокируются все встраиваемые в коды веб-страниц вредоносные скрипты, Проверить безопасность вашего устройства в данный момент можно на специальном сайте, разработанном сотрудниками Opera.

В большинстве стран мира криптовалюта сама по себе не запрещена, как и способ её заработка – криптомайнинг. Но речь идет только о легальном способе, а манипуляции чужими вычислительными ресурсами - совсем другое дело. Помимо нарушения этических норм поведения в Cети, это потребление чужой электроэнергии и порча чужого имущества, так как при такой нагрузке процессор устройства намного быстрее потеряет свои рабочие свойства.

Как конкретно защитить себя и инфраструктуру компании от вредоносного майнинга – индивидуальный выбор, но пренебрегать угрозой не стоит. Известны случаи нелегального майнинга вычислительными ресурсами крупных компаний. К примеру, в феврале 2018 года злоумышленники атаковали компанию Tesla.