В статье рассказывается о Check Point SandBlast Zero-Day Protection — наборе технологий для предотвращения ранее неизвестных и целевых атак, проводимых с использованием новейших эксплойтов и методов социальной инженерии.

3.1. Защита, обеспечиваемая технологией Check Point SandBlast Zero-Day Protection

3.2. Компонент SandBlast Threat Emulation

3.3. Компонент SandBlast Threat Extraction

Введение

«Лаборатория Касперского» в своем отчете Kaspersky Security Bulletin 2015 указывает: «2015 год показал, что киберпреступники активно стали использовать методы APT-атак для проникновения в сети компаний». Целевые атаки (APT, Advanced Persistent Threats) становятся все изощреннее и осуществляются высококвалифицированными специалистами. Успешность реализации таких атак определяется не только их сложностью, но и наличием угроз нулевого дня (Zero-day Threats).

Основной тенденцией в реализации целевых атак стало использование загружаемых файлов и вложений в сообщениях электронной почты. Например, на основании сведений, представленных компанией Symantec в своем отчете Internet Security Threat Report, ISTR, на 55% увеличилось число целевых фишинговых атак на сотрудников правительственных организаций и финансовых компаний. Также в данном отчете указывается, что «43% атакованных компаний составляют предприятия малого бизнеса … это свидетельствует о том, что в зоне риска находится любая компания».

Загружаемые файлы и вложения содержат как новые эксплойты, так и модификации ранее известных, отличающихся сигнатурами, например:

- динамически изменяемые доменные имена (существующие несколько секунд) и URL-адреса;

- динамически сгенерированный JavaScript-код с многоуровневой обфускацией и др.

Такие динамические интерпретации сигнатур эксплойта делают неэффективным использование сигнатурного анализа и значительно затрудняют их обнаружение традиционными решениями. Эксплойт в свою очередь, попав в корпоративную сеть, нейтрализует существующие средства безопасности и подгружает все свои компоненты, необходимые для целей злоумышленника.

Чтобы обнаружить и предотвратить реализацию самых изощренных или, что еще сложнее, ранее неизвестных атак, требуются современные методы безопасности. Такие методы предложила компания Check Point, заложив их в свою технологию Check Point SandBlast Zero-Day Protection, построенную на передовом опыте и ноу-хау.

Особенности исполнения

Check Point SandBlast Zero-Day Protection — это технология, представляющая собой совокупность двух ключевых компонентов:

- SandBlast Threat Emulation — компонент, являющийся новым видом организации «песочницы» от Check Point (Check Point Sandbox). Новизна заключается в том, что обнаружение атак осуществляется на двух уровнях архитектуры: уровне операционной системы (OS level) — как и у традиционных «песочниц», и на уровне центрального процессора (CPU level) — как раз та самая изюминка, которая отличает данную «песочницу» от традиционных;

- SandBlast Threat Extraction — компонент, позволяющий проанализировать файлы, передаваемые по сети, удалить из них все опасное содержимое (макросы, внедренные активные объекты), «пересобрать» (реконструировать) файлы и предоставить их пользователю уже чистыми.

В целом данные компоненты технологии Check Point SandBlast реализованы в рамках следующей серии продуктов:

- защита сети на уровне шлюза (Network) — SandBlast Zero-Day Protection;

- защита на уровне рабочих станций конечных пользователей (Endpoint) — SandBlast Agent (см. «Check Point представила новую технологию SandBlast Agent»);

- защита почты, развернутой на основе Office 365TM — SandBlast Cloud.

Компоненты Threat Emulation и Threat Extraction представляют собой программные блейды (программные модули расширения) Check Point и поставляются как в виде отдельных модулей, так и в составе следующих комплектов (Check Point Security Package):

- Next Generation Threat Extraction (NGTX): Next Generation Threat Prevention (NGTP), Threat Emulation и Threat Extraction. Данный комплект включает в себя сервис безопасности SandBlast Cloud (SandBlast Cloud Security Service);

- устройство SandBlast (SandBlast Appliance): Anti-Virus, Anti-Bot, Threat Emulation, Threat Extraction. Устройство позволяет развернуть частное облако.

Check Point SandBlast Zero-Day Protection поддерживается GAiA и SmartConsole версии R77 и выше. Для реализации технологии могут применяться следующие устройства SandBlast: TE100X, TE250X, TE1000X, TE2000X / TE2000X HPP. Существующие варианты комплектации в отношении этих устройств включают годовое обслуживание блейдов Threat Emulation, Threat Extraction, Antivirus и Anti-Bot и отличаются только количеством лицензий Microsoft Windows и Office для виртуальных машин (4, 8, 28, 40, 56 виртуальных машин соответственно — более подробно с вариантами комплектации можно ознакомиться на сайте производителя).

Функциональные возможности

Защита, обеспечиваемая технологией Check Point SandBlast Zero-Day Protection

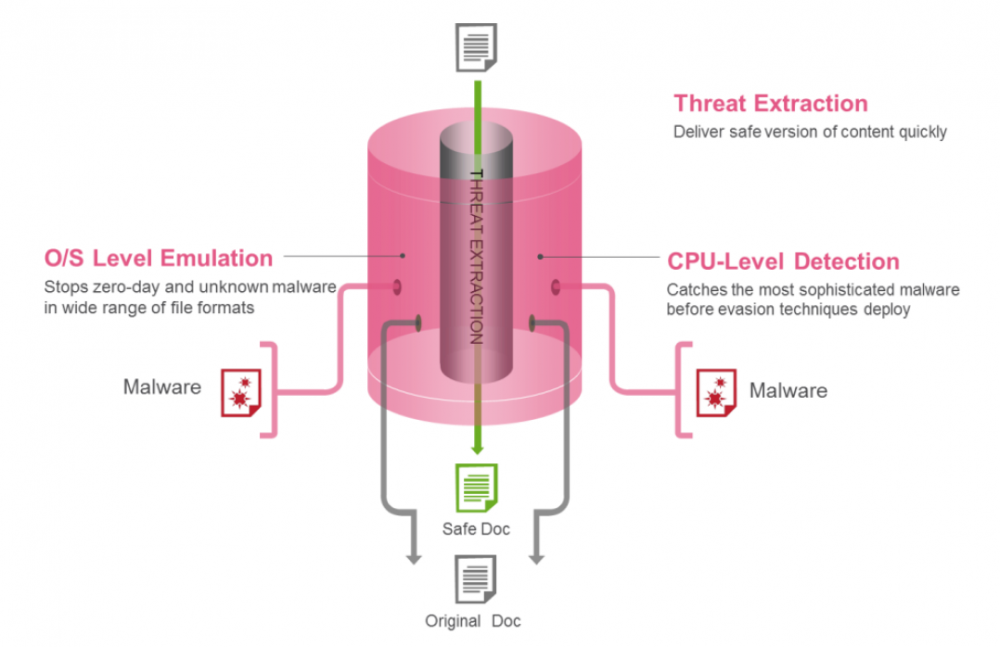

Обобщенный вид защиты, реализуемой компонентами технологии Check Point SandBlast Zero-Day Protection, представлен на рисунке ниже.

Рисунок 1. Обобщенный вид защиты, реализуемой технологией Check Point SandBlast Zero-Day Protection

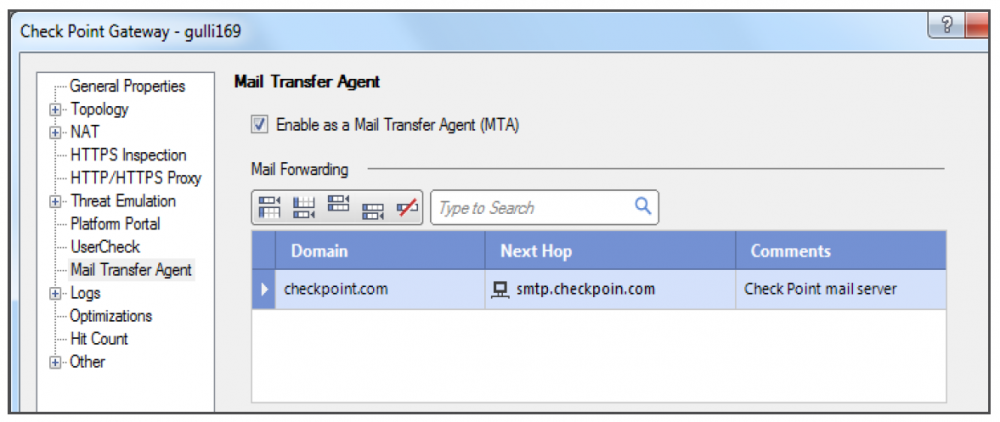

В рамках данной технологии компоненты Threat Emulation, Threat Extraction используются совместно с Mail Transfer Agent (см. рисунок ниже), функциональные возможности которого становятся доступны только при активации одного из компонентов: Threat Emulation, Threat Extraction, Antivirus и Anti-Bot. Данный агент «слушает» 25 порт по протоколу SMTP и задерживает поступающие внешние сообщения электронной почты, которые потенциально могут содержать вредоносную начинку. Для использования функциональных возможностей Mail Transfer Agent потребуется внести корректировки в настройки DNS-сервера, сконфигурировав прохождение писем через устройство Check Point.

Рисунок 2. Активация Mail Transfer Agent

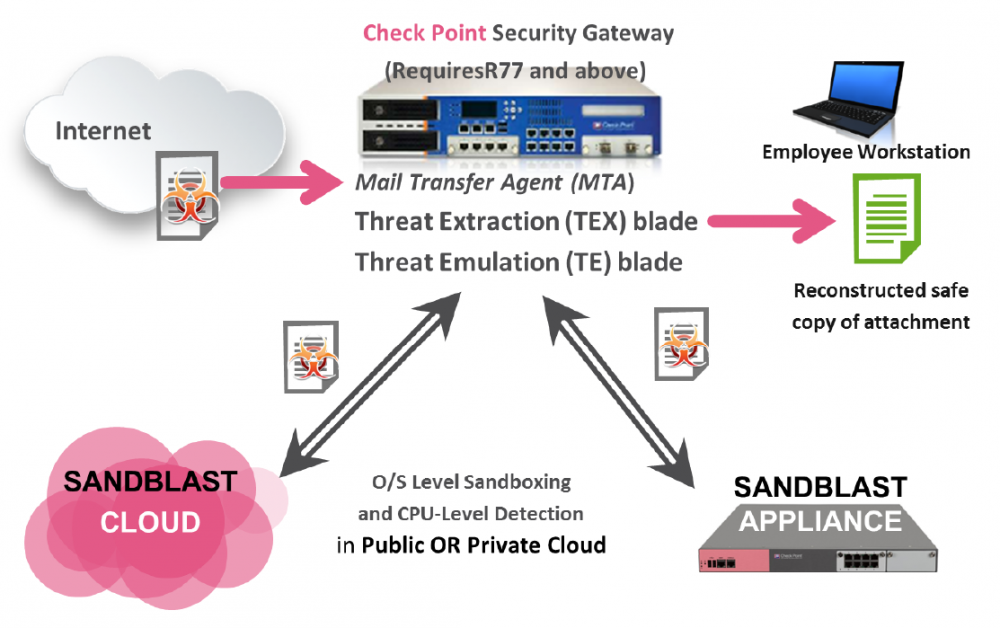

Mail Transfer Agent при совместном использовании с Threat Emulation и Threat Extraction осуществляет следующее (см. рисунок ниже):

- выступая в качестве SMTP-сервера, Mail Transfer Agent получает email-сообщение (с вложением) от отправителя и закрывает соединение;

- задерживает сообщение до тех пор, пока компонент Threat Extraction реконструирует безопасную копию вложения (очищенную от активного содержимого);

- отправляет вложение, в соответствии с политиками компонента Threat Emulation, в «песочницу», реализованную в рамках публичного облачного сервиса (SandBlast Cloud) или частного облака (SandBlast Appliance);

- сохраняет исходное вложение на шлюзе безопасности и модифицирует email-сообщение (добавляя ссылку на исходное вложение), присоединяя к нему безопасную копию, сформированную компонентом Threat Extraction;

- пересылает модифицированное сообщение на почтовый сервер, который отправляет его в дальнейшем получателю.

В случае обнаружения «песочницей» во вложении вредоносного содержимого, компонент Threat Emulation:

- удаляет на шлюзе безопасности сохраненное исходное вложение;

- регистрирует событие;

- уведомляет администратора;

- обновляет сведения в облачном сервисе ThreatCloud.

Рисунок 3. Взаимодействие компонентов Mail Transfer Agent, Threat Emulation, Threat Extraction

Кроме того, возможности Threat Emulation и Threat Extraction могут быть применены непосредственно на стороне конечных пользователей. Это реализуется благодаря использованию расширения для web-браузера (Web Extension Sandblast). Данное расширение позволяет обеспечить защиту пользователей от вредоносного программного обеспечения, загружаемого не только из интернета, но и со съемных носителей.

Компонент SandBlast Threat Emulation

SandBlast Threat Emulation осуществляет проверку на уровне операционной системы с целью обследования различных файлов, включая исполняемые файлы и файлы данных. Проверка на данном уровне может осуществляться в защищенной среде («песочница»), не позволяющей угрозам использовать такие эксплойты, как выполняемые файлы, встроенные макросы, JavaScript и т. д.

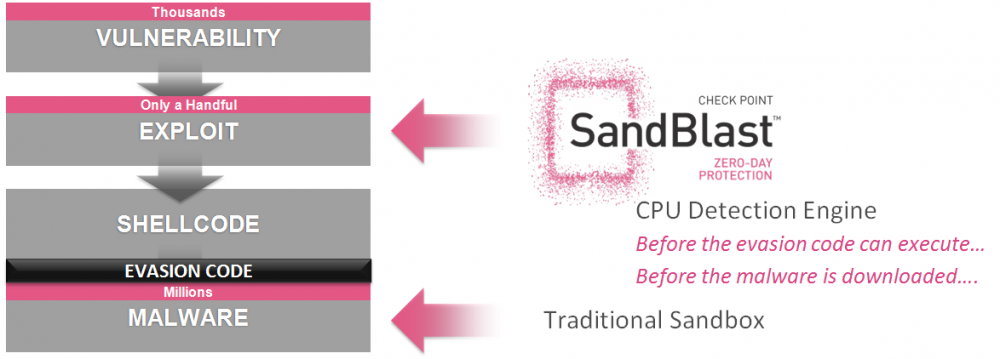

Но для того чтобы исключить даже саму возможность реализации атак, SandBlast Threat Emulation использует уникальную технологию обследования на уровне центрального процессора. В соответствии с данной технологией осуществляется наблюдение за ходом выполнения программы на уровне инструкций (команд) процессора. Эта технология обнаруживает уже саму попытку внедрения вредоносного кода, а не его последствия, как, например, показано на рисунке, демонстрирующем использование злоумышленником подхода возвратно-ориентированного программирования (Return Oriented Programming, ROP).

Рисунок 4. Использование злоумышленником подхода ROP

Отличие по уровню обнаружения данной «песочницей» от традиционных решений приведено на рисунке ниже.

Рисунок 5. Уровень обнаружения злонамеренной активности технологией Check Point SandBlast Zero-Day Protection

Обнаружение попытки внедрения вредоносного кода позволяет противостоять самым изощренным способам обхода средств контроля, используемым на уровне операционной системы, таким как:

- невыполнение кода в виртуальной среде;

- задержка реализации атаки по времени;

- использование шифрованных каналов и др.

Threat Emulation обладает возможностью просматривать SSL и TLS-туннели с целью обнаружения угроз, замаскированных в рамках шифрованных каналов. Новые угрозы, выявленные компонентом Threat Emulation, могут отображаться в Malware Reports. Кроме того, при эмуляции в отношении каждого файла создается детальный отчет, который включает информацию о потенциальных угрозах, возникающих при открытии файла. Данный отчет также включает актуальные скриншоты, появляющиеся в виртуальной среде в процессе эмуляции.

Для каждой новой угрозы, выявленной Threat Emulation, создается новая сигнатура и отсылается в Check Point ThreatCloud (см. наш анонс данного облачного сервиса «Check Point представила новый облачный сервис ThreatCloud»). Дальше оттуда сведения о новой сигнатуре распространяются на подключенные к нему шлюзы Check Point. Таким образом, Threat Emulation конвертирует ранее неизвестные и только что идентифицированные угрозы в известные сигнатуры, давая возможность заблокировать эти угрозы до того, как они получат шанс широко распространиться.

Компонент SandBlast Threat Extraction

SandBlast Threat Extraction дополняет Threat Emulation возможностями оперативного предоставления пользователю безопасного содержимого передаваемых ему файлов (анонс данного компонента мы приводили в нашей статье). Эта возможность достигается посредством очистки и реконструирования файлов, потенциально содержащих вредоносную начинку. С помощью Threat Extraction пользователь может получить:

- реконструированное содержимое файла — происходит практически моментально;

- исходное содержимое — только после подтверждения от SandBlast Threat Emulation безопасности исходного документа.

Реконструирование содержимого происходит, например, следующим образом:

- из файла в формате документа Microsoft Word исключаются все потенциально опасные элементы, такие как свойства документа, макросы и т. п.;

- файл конвертируется в формат PDF (но может оставаться и в исходном формате) и передается пользователю.

Установка и настройка

Установка компонентов Threat Emulation и Threat Extraction зависит от способа реализации технологии Check Point SandBlast Zero-Day Protection и может производиться, как и для всех блейдов компании Check Point, из общей консоли Check Point Security Gateway. Управление осуществляется через общую для всех продуктов Check Point программу управления SmartDashboard. Установку и настройку программных блейдов мы уже описывали на примере Antivirus & Anti-Malware в нашей статье «Шлюзовый антивирус Check Point Antivirus & Anti-Malware».

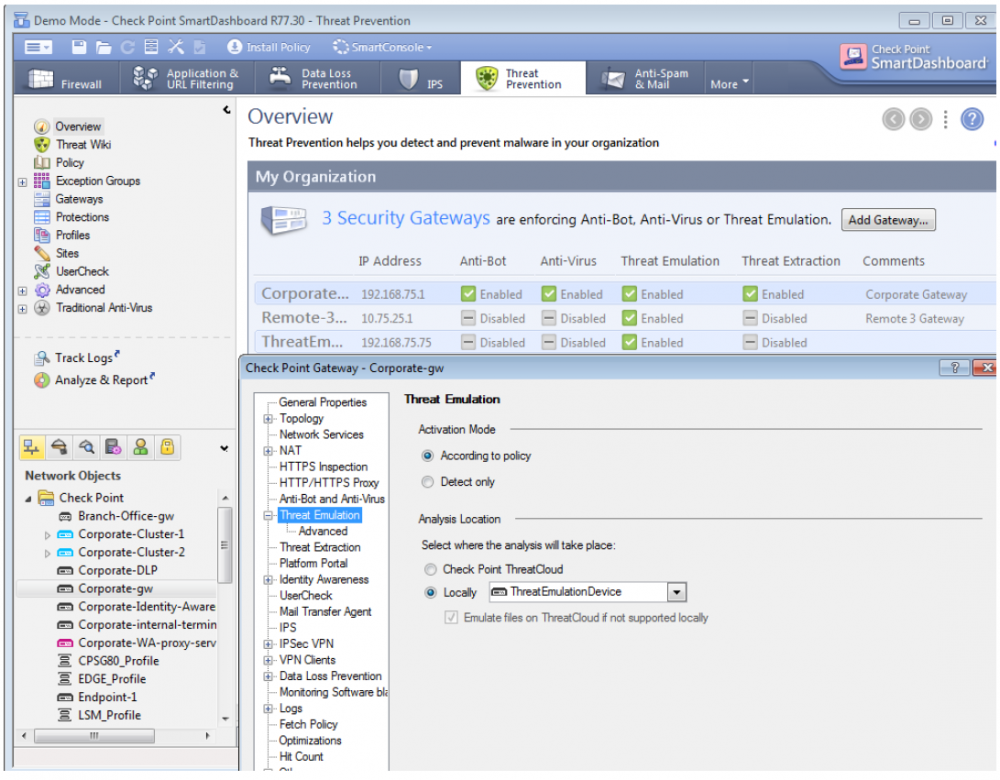

Внешний вид SmartDashboard и Check Point Security Gateway приведен на рисунке ниже.

Рисунок 6. Внешний вид SmartDashboard Check Point Security Gateway

Компоненты Check Point SandBlast Zero-Day Protection могут быть настроены на обнаружение и предотвращение атак или только на их обнаружение.

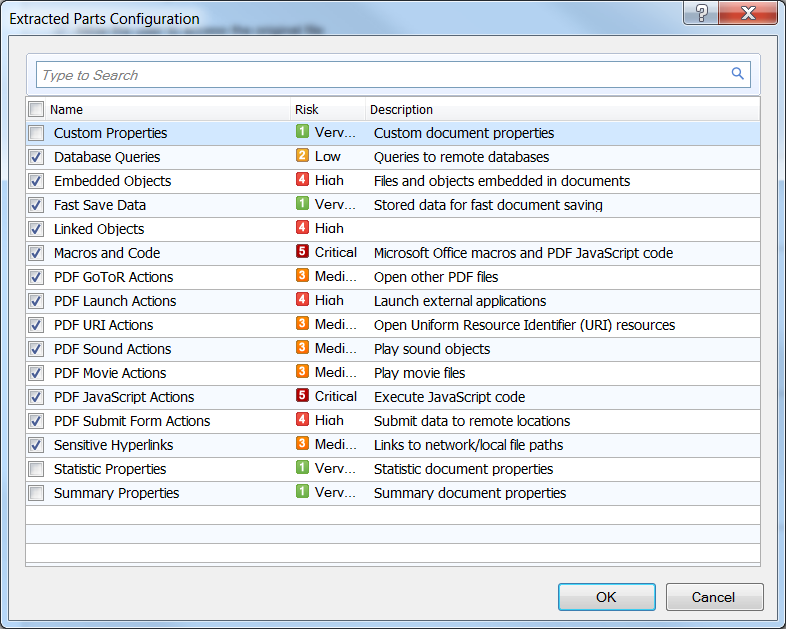

В отношении Threat Extraction могут быть выбраны типы возможного вредоносного содержимого, которое целесообразно исключить из файлов и из вложений сообщений электронной почты (см. рисунок ниже).

Рисунок 7. Настройка типов содержимого, извлекаемого из файлов и вложений

Кроме того, Threat Extraction может быть сконфигурирован для применения к организации в целом или в отношении конкретных лиц, доменов или отделов. Для реализации данной возможности администраторам необходимо настроить соответствующие группы пользователей на шлюзе безопасности.

Выводы

Технология Check Point SandBlast Zero-Day Protection — во многом инновационная, повышающая степень защиты без привнесения дополнительных задержек. Данная технология обладает следующими преимуществами:

- детальная проверка наличия эксплойтов на уровне центрального процессора, где эксплойт не может остаться незамеченным;

- высокая скорость обнаружения неизвестного вредоносного программного обеспечения;

- защита широкого спектра документов и наиболее распространенных типов файлов;

- оперативное реконструирование файлов после исключения вредоносной начинки и предоставление пользователям безопасного содержимого при помощи Threat Extraction;

- преобразование реконструированных файлов в формат PDF (с целью повышения безопасности) или сохранение оригинального формата;

- возможность организации работы с существующей инфраструктурой, не требующей установки нового оборудования;

- выявление и блокировка угроз на самых ранних стадиях их развития;

- автоматическое распространение информации о новой атаке с помощью Check Point ThreatCloud;

- минимизация риска длительных простоев или нарушений, приводящих к значительным финансовым убыткам.