Целевые атаки год от года становятся всё быстрее и изощрённее. Для того чтобы обнаружить такую атаку и отразить её, нужен большой набор различных средств защиты. Однако рынок информационной безопасности уже предлагает и комплексные решения. Мы подробно рассмотрели проблематику целевых атак и способы борьбы с ними.

- Введение

- Статистика применения целевых атак

- Мировой рынок защиты от целевых атак

- Российский рынок защиты от целевых атак

- Обзор систем защиты от целевых атак

- Комплексная защита от целевых атак на всех уровнях

- Защита от целевых атак с помощью песочницы на сетевом уровне

- 7.1. AVSOFT ATHENA

- 7.2. Check Point SandBlast

- 7.3. PT Sandbox

- Защита от целевых атак на уровне сетевого и почтового трафика

- Защита от целевых атак на уровне конечных точек

- Защита от целевых атак с помощью приманок и ловушек

- 10.1. Xello Deception

- Выводы

Введение

Целевые атаки — это направленный взлом определённых сетей или отдельных компьютеров. В отличие от массовых атак, в которых взламываются наименее защищённые компьютеры без разбора, в целевой атаке злоумышленник ищет возможность проникнуть в систему вне зависимости от степени её защищённости.

Целевая атака может быть направлена на определённую организацию, группу компаний, отрасль экономики или государственные структуры. Осуществлять целевое вторжение могут группа киберпреступников, действующая по найму, террористические организации и спецслужбы отдельных государств. Атаки на большую часть коммерческих организаций чаще всего производятся по заказу конкурентов или лицами, которые обладают возможностью монетизировать полученную вследствие взлома информацию. Атаки же на крупнейшие предприятия (особенно АСУ ТП), целые отрасли и государственные структуры — чаще всего дело рук спецслужб иностранных государств.

При проведении целевых атак используются все доступные злоумышленникам средства: специально разработанные вредоносные программы, атаки на веб-серверы и сетевую инфраструктуру, социальная инженерия, использование инсайдеров и так далее. Говоря о целевых атаках, нельзя не отметить наличие среди них APT (Advanced Persistent Threat). APT — это сложная, развитая и устойчивая атака, направленная на захват контроля над целевой инфраструктурой. Она проводится обычно с адаптацией под применяемые средства защиты, чтобы провести проникновение незаметно: это позволяет злоумышленникам сохранять контроль над заражённой системой максимально долго. Обнаружить и тем более предотвратить такие атаки практически невозможно.

Для борьбы с целевыми атаками не существует универсального рецепта, требуется обеспечить защиту на всех уровнях, включая обучение и проверку персонала.

Не так давно мы обсуждали то, какие меры по защите от целевых атак применяются в наше время, в эфире АМ Live «Защита от целевых атак на российские организации».

Рисунок 1. Условная схема проведения целевых атак из исследования Trend Micro

Для борьбы с целевыми атаками часто используются специальные программные и аппаратные средства, которые решают целый комплекс задач и объединяют в себе множество уровней защиты. Основная цель этих решений — обнаружить такую атаку по косвенным признакам, в том числе путём выявления различных отклонений в работе пользователей и сетевой инфраструктуры.

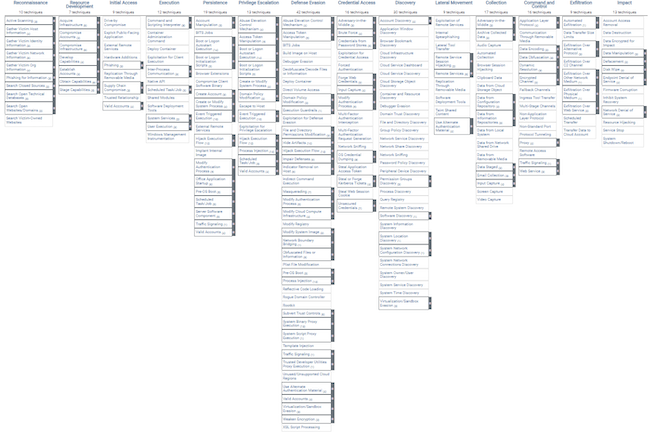

Нельзя не упомянуть такой инструмент, применяемый специалистами по информационной безопасности, как матрицы MITRE ATT&CK с описанием тактик, приёмов и методов, используемых киберпреступниками. По сути, каждая такая матрица — это база знаний, разработанная и поддерживаемая организацией MITRE на основе анализа реальных кибератак, в том числе целевых.

Рисунок 2. Матрица MITRE ATT&CK с описанием тактик и техник в ходе атак на предприятия

Статистика применения целевых атак

Примеров раскрытых целевых атак множество, но если мы говорим об APT, то наиболее известные и резонансные нападения реализуются в рамках межгосударственной киберборьбы. Имена сетевых червей Flame и Stuxnet у всех на слуху, это специально разработанные вредоносные программы, подпадающие под определение APT, направленные на заранее определённые типы инфраструктур в отдельных странах. Flame специализировался на атаках в адрес объектов ядерной отрасли, а Stuxnet заражал SCADA-системы, обе вредоносные программы были направлены против предприятий Ирана. И подобных изощрённых и хорошо подготовленных операций уже насчитываются десятки.

Намного более массовой выглядит ситуация с целевыми атаками, которые выполняются простыми с технической точки зрения методами. Мировые новости пестрят сообщениями об обнаружении различных типов целевых атак, только за последние несколько месяцев СМИ сообщали о попытках вторжения в государственные органы Индии, об атаках на банковскую систему стран Ближнего Востока, о кибернападении на политические партии в Европе и так далее.

Аналитики компании Positive Technologies установили, что в I квартале 2022 года количество атак увеличилось на 14,8 % по сравнению с IV кварталом 2021 года. Стоит отметить, что 67 % кибератак носили целенаправленный характер. Специалисты связывают это с обострением противостояния в киберпространстве. Чаще всего атакам подвергались государственные и медицинские учреждения, промышленные предприятия. Заметны изменения в пятёрке самых атакуемых отраслей: здесь оказались СМИ. Также выросло число атак без привязки к отрасли экономики — с 18 до 23 %.

Рисунок 3. Объекты кибератак в 2022 г. (Positive Technologies)

Аналитики «Лаборатории Касперского» также отмечают резкий рост количества целевых атак на госсектор и сферу информационных технологий. По итогам 2021 г. их доля в общем числе кибератак поднялась с 9 до 14 % в сравнении с результатами 2020 г. Наряду с ИТ-компаниями и госсектором хакеры также стали чаще взламывать организации из финансового сегмента и промышленные предприятия. В сумме эти отрасли чаще всех сталкивались с целевыми атаками: на них в 2021 г. пришёлся 41 % от общего числа вылазок хакеров. На втором месте (14 %) оказались атаки с попытками заражения сетей вредоносным кодом. На специальной странице от «Лаборатории Касперского» собраны все известные вредоносные программы, разработанные для осуществления целевых атак.

Достоверных публичных данных о целевых атаках на государственные структуры России нет, но косвенно об актуальности угрозы говорит большое число мероприятий, направленных на разработку и создание общих систем обнаружения, предотвращения и ликвидации последствий компьютерных атак, включая ГосСОПКА для государственных структур.

Мировой рынок защиты от целевых атак

Некоммерческая организация Cloud Security Alliance (CSA) в своей статье сделала вывод, что для максимально эффективного предотвращения целевых атак необходимо применять комбинацию различных методов и средств защиты. Помимо различных организационных инструментов, таких как обучение сотрудников и регулярное проведение аудитов, был сделан акцент на использовании следующих мер безопасности:

- Защита периметра сети.

- Использование песочниц.

- Мониторинг сети.

- Киберразведка (Threat Intelligence).

- Использование услуг по обнаружению угроз и реагированию на них.

- Анализ сетевого трафика (NTA).

- Использование системы для сбора и обработки событий по безопасности (SIEM).

- Использование услуг центра мониторинга и реагирования (Security Operations Center).

- Защита от вредоносного кода.

- Использование средств обнаружения угроз и реагирования на них для конечных точек (EDR).

Если обобщить меры защиты от Cloud Security Alliance, то можно выделить три основных направления для обнаружения и предотвращения целевых атак: анализ и защита сетевого трафика, обнаружение атак на конечных точках, применение песочницы. При этом, конечно, нельзя забывать об использовании SIEM или киберразведке.

Подходы к выстраиванию систем защиты в различных организациях могут варьироваться, но общие направления, описанные Cloud Security Alliance, используются во многих продуктах для защиты от целевых атак. Некоторые из вендоров останавливаются на глубокой проработке одного из методов, другие пытаются охватить все области и предлагать заказчикам самодостаточные комплексы, третьи собирают решения по защите от целевых атак на базе существующих линеек продуктов.

Мировой рынок огромен, решения по защите от целевых атак предлагает большая часть ИБ-вендоров. В этой статье мы рассмотрим продукты, которые относятся ко всем трём направлениям.

Многие вендоры наращивают возможности своих продуктов таким образом (в том числе путём объединения с уже существующими системами), что они наделяются дополнительными возможностями и переходят в класс XDR, например Managed Extended Detection and Response от Group-IB или SecureX от Cisco. Мы уже проводили анализ рынка систем XDR в материале «Обзор мирового и российского рынков систем XDR».

При выборе решений на мировом рынке стоит ориентироваться на заслуживающую доверия аналитику, например отчёт «Advanced Persistent Threat (APT) Protection — Market Quadrant 2022» от Radicati Group.

Рисунок 4. Рейтинг средств защиты от целевых атак и APT от Radicati Group

Ориентируясь на эту рыночную аналитику, далее в обзоре мы подробно рассмотрим следующие продукты мирового рынка систем защиты от целевых атак:

- Check Point SandBlast.

- ESET Endpoint Security.

- Fortinet Advanced Threat Protection.

- GravityZone Business Security Enterprise (Bitdefender).

- Minerva Anti-Evasion Platform (Minerva Labs).

- NETSCOUT Omnis Security.

- Palo Alto Networks WildFire.

- Proofpoint Targeted Attack Protection.

- Symantec Content Analysis (Broadcom).

- Trellix Helix.

- Trend Micro Deep Discovery.

- VMware Carbon Black.

Российский рынок защиты от целевых атак

Суммарный объём российского рынка информационной безопасности по итогам 2020 года по оценке независимого исследования нашего аналитического центра составил 142,6 млрд рублей.

Большую часть рынка сформировали два крупных сегмента лидеров — защита инфраструктуры (48,2 %), куда как раз и входит защита от целевых атак, и услуги по безопасности (32,5 %). Замыкал тройку с большим отставанием сегмент управления доступом и учётными записями (6,6 %). Вместе эти три сегмента охватили почти весь отечественный рынок информационной безопасности.

Российский рынок средств защиты от целевых атак только начинает формироваться, на данный момент специализированные решения представили такие отечественные вендоры, как «Лаборатория Касперского», «АВ Софт», BI.ZONE, Xello и Positive Technologies. Их продукты появились на рынке не так давно, но уже становятся заметными на фоне иностранных решений, тем более что многие из них озвучили планы покинуть наш рынок. Также стоит отметить, что продукт TDS от разработчика Group-IB, который раньше позиционировался как средство защиты от APT-атак, был обновлён и расширен до системы класса XDR и теперь называется Managed XDR.

Мы рассмотрим следующие отечественные системы для защиты от целевых атак, представленные на российском рынке:

- AVSOFT ATHENA.

- BI.ZONE Sensors.

- Kaspersky Anti Targeted Attack Platform.

- PT Sandbox (Positive Technologies).

- PT Network Attack Discovery (Positive Technologies).

- Xello Deception.

Обзор систем защиты от целевых атак

Далее мы рассмотрим подробнее продукты российского и мирового рынков защиты от целевых атак, разбитые на несколько категорий.

В первую категорию помещены системы, которые предлагают комплексный подход к защите от целевых атак. Вторая категория включила в себя продукты, где борьба с целевыми атаками организована посредством использования «песочницы» на сетевом уровне. Далее была выделена категория продуктов, которые защищают от целевых атак только на уровнях сетевого и почтового трафика. Четвёртой по порядку идёт категория продуктов, которые обеспечивают защиту от целевых атак на уровне конечных точек. Последней стала категория систем на основе обманных инфраструктур (приманок).

Комплексная защита от целевых атак на всех уровнях

Fortinet Advanced Threat Protection

Компания Fortinet придерживается комплексного подхода к защите от таргетированных атак. Решение Fortinet Advanced Threat Protection включает в себя ряд продуктов разработчика. В число составляющих Fortinet Advanced Threat Protection входят межсетевой экран нового поколения (NGFW) FortiGate, контроллер доставки приложений FortiADC, веб-прокси FortiProxy, защищённый шлюз электронной почты FortiMail, брандмауэр веб-приложений FortiWeb, а также программный продукт FortiClient для защиты конечных точек.

В основе же платформы Fortinet Advanced Threat Protection лежит специализированное решение для защиты от таргетированных атак — собственная песочница FortiSandbox, выполняющая анализ подозрительных приложений, скриптов, офисных документов и файлов другого типа. Отслеживаются и перехватываются файлы, передаваемые по сети, загружаемые с веб-сайтов, пересылаемые по электронной почте и запускаемые на рабочих местах. Каждый неизвестный файл передаётся на анализ в FortiSandbox, а результаты обрабатываются в облачной службе FortiGuard, которая аккумулирует данные со всех защитных компонентов, проводит анализ и принимает решения о блокировке подозрительной активности.

Рисунок 5. Схема взаимодействия продуктов Fortinet при работе FortiSandbox

FortiSandbox использует службу FortiGuard для сбора данных об угрозах (FortiGuard Threat Intelligence), включая расширенный набор антивирусных сигнатур, технологии IPS, механизм Web Filtering, функцию запроса сведений о вредоносных программах и обновление ядер песочницы для повышения надёжности обнаружения угроз, а также ускорения анализа угроз и построения отчётов.

FortiSandbox может создавать подробный аналитический отчёт, отображающий обнаруженные методы и техники вредоносных программ для платформы MITRE ATT&CK со встроенными мощными инструментами расследования, которые позволяют группе реагирования на инциденты получать обширную информацию об угрозах и актуальные сведения после проверки подозрительных файлов.

Подробнее о работе Fortinet Advanced Threat Protection можно узнать в нашей аналитической статье.

Преимущества Fortinet Advanced Threat Protection:

- Большой набор продуктов в составе общего решения, позволяющий закрыть большинство каналов возможного проникновения в защищаемую сеть.

- Интеграция брандмауэра веб-приложений в систему защиты от целевых атак, позволяющая повысить уровень защиты крупных инфраструктур, в которой присутствуют публичные веб-серверы.

- Высокий уровень защиты по результатам независимого тестирования.

Подробнее с продуктом можно ознакомиться на сайте компании.

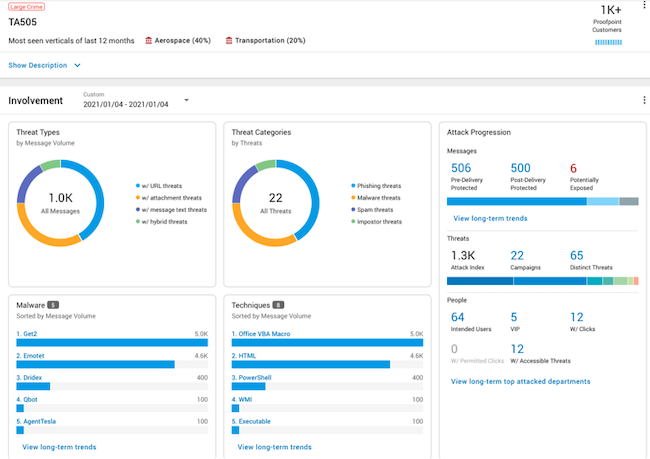

Kaspersky Anti Targeted Attack Platform

Решение «Лаборатории Касперского» по защите от целевых атак было впервые представлено в 2016 году и неоднократно упоминалось в отчётах мировых аналитических агентств. Так, Radicati Group в своём отчёте «Advanced Persistent Threat (APT) Protection — Market Quadrant 2022» оценивает платформу Kaspersky Anti Targeted Attack (KATA) как входящую в топ мирового рынка средств защиты от целевых атак.

KATA представляет собой комплексную платформу для защиты от сложных угроз и целевых атак с расширенными функциональными возможностями обнаружения и реагирования на уровне сети и конечных устройств и попадает в новый класс решений XDR нативного типа.

Рисунок 6. Архитектура решения Kaspersky Anti Targeted Attack Platform

Платформа состоит из следующих ключевых компонентов: центр анализа (основной серверный компонент платформы), песочница (запускает файлы и отслеживает их поведение для выявления вредоносной активности), сенсор (выполняет приём данных из сетевого, почтового и веб-трафика, данных с хостов, передаёт результаты обработки в центр анализа), агенты для конечных точек (осуществляют постоянное наблюдение за процессами, запущенными на этих компьютерах, открытыми сетевыми соединениями и изменяемыми файлами).

Центр анализа и песочница являются общими компонентами для KATA и Kaspersky EDR Expert, что позволяет производить корреляцию событий и осуществлять сценарии реагирования через KEDR. KATA интегрируется с Kaspersky Unified Monitoring and Analysis (KUMA) и предлагает сценарии реагирования при срабатывании правил корреляции в SIEM через Kaspersky EDR Expert.

Достоинства:

- Передовые технологии обнаружения: централизованное антивирусное ядро, использование методов машинного обучения, облачная киберразведка (KSN, Threat Lookup).

- Распознавание и обнаружение сетевой активности по 80 протоколам, в частности по 53 протоколам прикладного уровня модели TCP/IP.

- Поддержка работы агентов на конечных точках на платформах Windows, Linux (в том числе ОС Astra Linux, Alt Linux, «Гослинукс» и др.).

- Система сертифицирована ФСТЭК России, ФСБ России, МО РФ.

Подробнее с продуктом можно ознакомиться на сайте компании.

![]()

Symantec Content Analysis

Symantec Content Analysis от разработчика Broadcom использует комплексный подход к обеспечению безопасности, который предлагает эффективную передовую защиту от известных, неизвестных и целевых атак. Совместно с другими продуктами бренда Symantec, такими как ProxySG, Secure Messaging Gateway, Endpoint Protection, Security Analytics, а также со сторонними системами Content Analysis реализует многоуровневый подход к предотвращению угроз, которые поступают через сетевой и почтовый трафик, а также через конечные точки.

Content Analysis использует такие же методы, как и другие ведущие поставщики продуктов по безопасности: белые и чёрные списки, сервисы репутации файлов, двойные механизмы защиты от вредоносных программ, машинное обучение и глубокая проверка через локальную или облачную песочницу.

Рисунок 7. Логическая схема решения Symantec Content Analysis

Все эти методы позволяют более эффективно проводить анализ контента для обеспечения качественной защиты против целевых атак и вредоносных программ. Контент-анализ применяется для защиты от вирусов, троянов, червей, шпионских программ и другого вредоносного контента, направляемого по сети или электронной почте.

Ведущие антивирусные ядра от таких разработчиков, как Symantec, Kaspersky, Sophos и McAfee, с поддержкой самых последних обновлений обеспечивают максимальную возможную защиту, более эффективную, чем средство защиты от вредоносного кода для настольных компьютеров только от одного производителя. Content Analysis позволяет использовать одновременно не менее двух антивирусных ядер для более эффективного обнаружения и предотвращения атак.

Преимущества Symantec Content Analysis:

- Удобная система мониторинга и визуального отображения информации об атаках в режиме реального времени с подробным описанием происходящих процессов.

- Глубокая интеграция с другими продуктами Symantec.

- Гибкие возможности по внедрению системы в инфраструктуру заказчика.

Подробнее с продуктом можно ознакомиться на сайте компании.

Trellix Helix

Trellix Helix (бывшая FireEye Helix Security Platform) предлагает большой набор компонентов, которые могут применяться для защиты от целевых атак. Все продукты компании Trellix могут внедряться независимо друг от друга или совместно — для повышения общего уровня защищённости. Все вместе эти продукты образовывают единое решение — Trellix XDR.

Trellix Helix — это операционная платформа безопасности, поставляемая по схеме SaaS, которая позволяет организациям контролировать любой инцидент от обнаружения до реагирования. Платформа интегрирует инструменты безопасности и дополняет их возможностями анализа угроз и оркестровки защиты. Helix помогает группам информационной безопасности эффективно выполнять основные функции, такие как управление оповещениями, поиск, анализ, расследование инцидентов и подготовка отчётности.

Рисунок 8. Консоль управления Trellix Helix

Аналитика по безопасности в Helix использует машинное обучение и искусственный интеллект для определения модели «нормального» поведения сотрудников или событий в организации и создаёт оповещения при возникновении аномалий и отклонений от этой модели. Встроенная аналитика и настраиваемые средства обнаружения угроз в режиме реального времени осуществляют поиск и обнаружение многовекторных атак, не содержащих вредоносный код.

Helix предлагает комплексную систему управления безопасностью, автоматизации и реагирования (SOAR) для оптимизации процессов и снижения рисков в информационной безопасности. Это позволяет ранжировать предупреждения по степени риска и сосредоточиться на реальных угрозах. Helix также предоставляет возможность настраивать отчёты с помощью информационных панелей и доступа к сценариям реагирования на инциденты и автоматизации процессов.

Преимущества Trellix Helix:

- Широкий набор компонентов, охватывающих большую часть распространённых методов борьбы с целевыми атаками.

- Глубокая экспертиза вендора в области борьбы с целевыми атаками.

- Возможность использовать технологии Trellix как сервис, без необходимости закупать и разворачивать сложное техническое обеспечение.

Подробнее с продуктом можно ознакомиться на сайте компании.

Trend Micro Deep Discovery

Trend Micro Deep Discovery — это семейство современных продуктов для защиты от угроз, для обнаружения и анализа современных скрытых и целевых атак и реагирования на них. Deep Discovery сочетает в себе специализированные механизмы обнаружения, настраиваемую «песочницу» и модуль анализа глобальных угроз от Trend Micro Smart Protection Network, обеспечивая высокую скорость детектирования атак.

Развёртываемый отдельно или как комплексное решение Deep Discovery работает с продуктами Trend Micro и разработками сторонних производителей для предоставления расширенной защиты от угроз. Trend Micro Deep Discovery включает в себя несколько продуктов. В частности, Deep Discovery Inspector — это сетевое устройство, которое отслеживает все порты и более 105 сетевых протоколов для обнаружения расширенных угроз и целевых атак, перемещающихся в сеть, из сети и между сетевыми ресурсами.

Рисунок 9. Логическая схема решения Trend Micro Deep Discovery

Deep Discovery Analyzer — сервис песочницы для анализа неизвестных, потенциально вредоносных файлов. Он может получать на анализ подозрительные файлы от продуктов Trend Micro, других компонентов Deep Discovery и решений других производителей, проводить их анализ и выносить вердикты относительно степени опасности.

Trend Micro Deep Discovery Director — это инструмент оркестровки, обеспечивающий централизованное развёртывание решения и обновление песочницы с интеллектуальным расследованием угроз. Система позволяет извлекать информацию об угрозах из нескольких источников и делиться индикаторами компрометации (IoC) с продуктами Trend Micro и сторонних производителей. Наконец, Trend Micro XDR for Networks обеспечивает повышенную видимость атак. Система использует экспертные правила для корреляции и объединения событий обнаружения угроз с событиями доступа к сети и демонстрирует полную картину жизненного цикла атаки.

Преимущества Deep Discovery:

- Широкий набор специализированных модулей, разработанных специально для защиты от целевых атак.

- Возможность простой интеграции модулей с системами SIEM для построения комплексной мультивендорной системы обнаружения целевых атак.

- Применение проверенных технологий Trend Micro по защите от известных и новых сетевых вторжений и атак на конечные точки (рабочие места и серверы).

Подробнее с продуктом можно ознакомиться на сайте компании.

Защита от целевых атак с помощью песочницы на сетевом уровне

AVSOFT ATHENA

Cистема ATHENA от разработчика «АВ Софт» предназначена для проверки и анализа программного обеспечения множеством инструментов, включая технологию песочницы. ATHENA защищает от целевых кибератак и угроз «нулевого дня», комбинируя два многоуровневых вида анализа: статический и динамический в сочетании с технологией машинного обучения. Каждый метод анализа включает в себя несколько направлений проверки.

В ходе статического анализа система позволяет осуществлять проверку подозрительных файлов в более чем 20 локальных антивирусах, выполнять детальный статический анализ файлов, а также делать проверку во внешних аналитических ресурсах для выявления вредоносных программ (VirusTotal, Spamhaus и др.). Также применяются нейронные сети для проверки различных типов файлов.

Рисунок 10. Схемы интеграции ATHENA в инфраструктуру заказчика

Динамический этап проверки дополняет статический анализ. Он включает в себя исследование поведения программ в изолированных виртуальных и физических средах, имитирующих компьютер или мобильное устройство. В динамическом анализе осуществляется также определение типа и объёмов потребляемых ресурсов, что позволяет выявить программы, которые расходуют ресурсы операционной системы для майнинга. После сбора сведений о поведении программ внутри песочницы происходит их анализ и определение легитимности.

Система ATHENA имеет два режима работы: автоматический и экспертный. Автоматический режим заключается в перехвате и проверке файлов из интернет-трафика, почтового трафика, мобильных устройств и API. Экспертный режим позволяет пользователю детально настраивать динамическую среду по интересующим его направлениям исследования, например путём настройки песочницы и выбора типов файлов.

Преимущества ATHENA:

- Сочетание двух многоуровневых видов анализа.

- Использование 20 различных антивирусов.

- Поддержка анализа в песочнице большого числа типов файлов — обычных исполняемых, различных скриптов, офисных документов с макросами и так далее.

Подробнее с продуктом можно ознакомиться на сайте компании.

![]()

Check Point SandBlast

Check Point SandBlast — это механизм песочницы для анализа приложений и скриптов с целью поиска неизвестных угроз. Механизмы SandBlast встраиваются в существующие решения компании Check Point — в сетевые шлюзы и средства защиты рабочих мест.

В линейке продуктов представлены следующие составляющие песочницы CheckPoint: SandBlast Network Security (модуль SandBlast в виде программного блейда, который может разворачиваться на устройствах линейки NGFW), SandBlast Agent (продукт для защиты конечных точек, обеспечивающий целый комплекс функций безопасности), SandBlast Cloud (решение для защиты облачного сервиса Office 365, позволяет фильтровать и анализировать в песочнице исходящие и входящие почтовые сообщения с вложениями на уровне всей компании).

Рисунок 11. Консоль настройки SandBlast Agent

Для обеспечения более эффективного и оперативного обнаружения вредоносных программ используется множество инновационных, запатентованных технологий. К ним относятся упреждающая защита пользователей, обширная сеть современной аналитики по угрозам и передовой искусственный интеллект.

SandBlast подключена к ThreatCloud — динамическому репозиторию информации об угрозах. Эта система включает в себя крупнейшую базу информации о безопасности в режиме реального времени, которая ежедневно фиксирует сведения о более чем 20 миллиардах атак. Check Point ThreatCloud проверяет подозрительные файлы и электронные письма с помощью современных механизмов искусственного интеллекта, чтобы определить, являются ли они вредоносными.

Преимущества Check Point SandBlast:

- Применение общей технологии для блокировки разных каналов вторжения.

- Возможность встраивания продукта в уже существующую инфраструктуру Check Point.

- Поддержка различных ОС, в том числе Android.

- Поддержка анализа в песочнице большого числа типов файлов, в том числе офисных, скриптов, исполняемых и т. д.

Подробнее с продуктом можно ознакомиться на сайте компании.

![]()

PT Sandbox

PT Sandbox — риск-ориентированная песочница. Позволяет защититься от целевых атак с применением вредоносного кода и угроз «нулевого дня», выявляет угрозы в почте, файловых хранилищах (в том числе подключённых по протоколам SMB и NFS в корпоративных сетях Microsoft), веб-трафике пользователей и внутреннем трафике сетей организаций. Является частью решения PT Anti-APT, куда также входит PT NAD.

Отличительная особенность PT Sandbox — возможность «персонализировать» защиту компании. Для этого в ней предусмотрены механизмы индивидуализации виртуальных сред. В виртуальные среды на ОС Windows и Linux можно добавить специфическое ПО (и его версии), которое действительно используется в компании и может стать точкой входа для злоумышленников. Также доступны deception-технологии — приманки в виде файлов, процессов и данных, которые провоцируют вредоносные программы совершить активные действия и тем самым выдать себя в песочнице.

Рисунок 12. Консоль управления PT Sandbox

Помимо файлов PT Sandbox проверяет трафик, который генерируется в процессе их анализа, а также выявляет вредоносную активность, скрытую под TLS. Это существенно повышает эффективность детектирования атак — даже в шифрованном трафике.

PT Sandbox осуществляет предварительную проверку файлов с помощью нескольких антивирусов. Это позволяет сразу выявлять уже известные угрозы и сокращать число объектов для проверки в песочнице. Система блокирует более 20 самых популярных техник, используемых вредоносными программами для обхода песочниц.

Преимущества PT Sandbox:

- Возможность гибкой настройки виртуальных сред в соответствии с инфраструктурой организации, а также использования приманок.

- Комплексная проверка файлов, включая статический и динамический анализ.

- Возможность расшифровки TLS-трафика для анализа.

Информация о системе PT Sandbox размещена здесь.

Защита от целевых атак на уровне сетевого и почтового трафика

NETSCOUT Omnis Security

Система Omnis Security от разработчика NETSCOUT создана для обеспечения комплексной защиты от различных видов угроз, в том числе сложных и целевых. Платформа сочетает мощную аналитику по угрозам с поведенческим и расширенным анализом. Omnis Security использует открытые стандарты, API и интуитивно понятные рабочие механизмы безопасности, чтобы легко интегрироваться в существующую инфраструктуру и процессы компании-заказчика.

Платформа Omnis включает в себя компоненты CyberStream или InfinistreamNG / vSTREAM с модулями Cyber и IDS, элементы Omnis Cyber Intelligence и IDS Explorer, а также модуль Omnis AED. Эти составляющие могут быть интегрированы в платформу Omnis Security, а также в существующую экосистему кибербезопасности организации, чтобы обеспечить расширенное обнаружение сетевых атак и реагирование на них.

Рисунок 13. Схема работы системы Omnis Security

Платформа Arbor Edge Defense, развёрнутая на сетевом периметре и оснащённая данными об угрозах от NETSCOUT Atlas или других киберразведчиков, представляет собой систему, которая блокирует входящие DDoS-атаки, киберугрозы и исходящие индикаторы компрометации, выступая в качестве первой и последней линии передовой системы защиты периметра.

Преимущества NETSCOUT Omnis Security:

- Комплексная система защиты от кибератак любого типа, включающая в себя продукты одного вендора.

- Система обеспечивает в том числе защиту и от DDoS-атак.

- Широкие возможности по интеграции со сторонними системами безопасности.

Подробнее с продуктом можно ознакомиться на сайте компании.

Palo Alto Networks WildFire

Компания Palo Alto Networks известна благодаря своим профессиональным продуктам в области администрирования и защиты сетевого трафика — межсетевым экранам нового поколения, хостовой защите Cortex XDR, облачным продуктам. Решение по защите от целевых атак Palo Alto Networks WildFire также направлено на анализ и фильтрацию файлов, передаваемых по сети посредством различных протоколов, например HTTP(S), SMTP(S), POP3, IMAP, FTP, SMB. Palo Alto Networks WildFire — компонент платформы безопасности Palo Alto Networks.

Данный продукт анализирует перехватываемый сетевой трафик, разбирая множество прикладных сетевых протоколов, и детектирует APT-угрозы и сложные сетевые атаки на сетевую инфраструктуру и защищаемые компьютеры, находящиеся за сетевым устройством, а также своевременно блокирует угрозы используя сигнатуры скрытых туннелей, антивируса, IPS, DNS Sinkholing и Threat Intelligence. WildFire использует механизм песочницы, позволяющий провести поведенческий анализ для различных файлов, передаваемых по сети — приложений, архивов, офисных документов и т. д.

Рисунок 14. Схема взаимодействия элементов системы Palo Alto Networks WildFire

WildFire может проводить анализ данных непосредственно на локальной платформе, на которой он развёрнут, либо в глобальном облаке Palo Alto Networks, доступном по подписке. Для анализа в песочнице используются операционные системы семейства Windows, macOS, Android, Linux, офисные приложения внутри этих операционных систем.

Palo Alto Networks WildFire предлагает возможности по интеграции, в том числе через API, со сторонними системами или продуктами Palo Alto Networks, такими как SIEM, TIP, системы тикетинга, SOAR, XDR или другие комплексы для обработки индикаторов компрометации (IoC) в целях улучшения защиты приложений и усиления существующих инструментов безопасности.

Преимущества Palo Alto Networks WildFire:

- Единое решение для анализа и блокирования загрузки вредоносного кода и каналов управления им.

- Гибридные возможности анализа с использованием частного облака и облака Palo Alto Networks.

- Большой список поддерживаемых протоколов для анализа и типов файлов для обработки в песочнице, включая расшифрование SSL/TLS.

- Интеграция с любыми другими решениями с использованием REST API.

Подробнее с продуктом можно ознакомиться на сайте компании.

Proofpoint Targeted Attack Protection

Более 90 % целевых атак начинаются с электронной почты, и эти угрозы постоянно развиваются. Компания Proofpoint специализируется на защите электронной почты и почтовых серверов, поэтому решение по защите от целевых атак Proofpoint Targeted Attack Protection также рассматривает угрозу целевой атаки в разрезе проникновения в защищаемую сеть через заражённые почтовые сообщения. В отличие от конкурентов, Proofpoint не ставит перед собой цель закрыть все возможные точки проникновения, вместо этого предлагается использовать продукт Proofpoint Targeted Attack Protection как дополнительную надёжную защиту электронной почты.

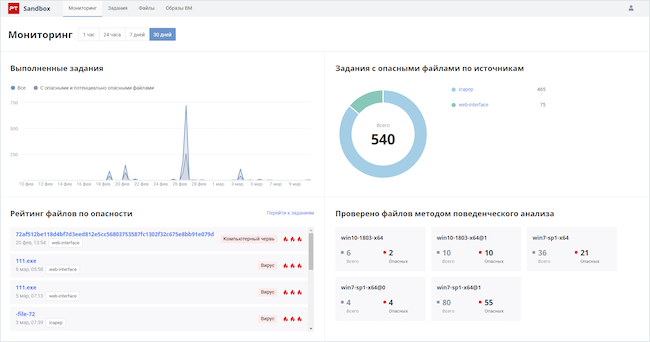

Proofpoint Targeted Attack Protection анализирует весь почтовый трафик на любых устройствах, включая мобильные, проверяя все почтовые вложения в облаке компании и обеспечивая защиту от фишинговых сообщений и ссылок в письмах. В продукте присутствует технология песочницы для неизвестных вложений, исследующая файлы в облаке Proofpoint с использованием статического и динамического анализа.

Рисунок 15. Консоль управления Proofpoint Targeted Attack Protection

Targeted Attack Protection позволяет строить поведенческие шаблоны для каждого пользователя и выявляет отклонения от них для отражения аномалий в статистических отчётах. Подобный подход открывает специалистам по информационной безопасности возможность проводить ретроспективный анализ и выявлять этапы и технологии целевых атак.

Proofpoint отслеживает несколько типов источников угроз, такие как электронная почта, облака, социальные сети. Вендор получает эту информацию из своей глобальной базы, охватывающей более чем 115 000 клиентов. Собранные данные передаются в систему Proofpoint Nexus Threat Graph. Это продукт для отображения взаимосвязей, которые позволяют наблюдать за ландшафтом угроз. Заказчику предоставляется возможность получать важные сведения с помощью панели инструментов TAP Threat Insight, которая предоставляет подробную информацию об угрозах в режиме реального времени.

Преимущества Proofpoint Targeted Attack Protection:

- Специализация на защите электронной почты.

- Обеспечение защиты при работе с почтовыми сообщениями на любых устройствах, включая мобильные.

- Использование облака для анализа потенциально опасных почтовых вложений в песочнице позволяет не тратить аппаратные ресурсы заказчика на решение данной задачи.

Подробнее с продуктом можно ознакомиться на сайте компании.

![]()

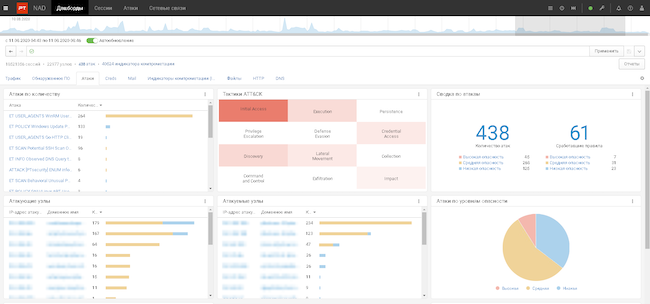

PT Network Attack Discovery

PT Network Attack Discovery (PT NAD) — система глубокого анализа сетевого трафика (Network Traffic Analysis, NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях. Данный продукт является частью решения PT Anti-APT, куда также входит PT Sandbox.

PT NAD позволяет обнаруживать скрытые атаки, заражённые узлы, нарушения политик безопасности. В ней сочетаются несколько технологий обнаружения угроз: поведенческий и статистический анализ трафика, экспертные правила центра безопасности Positive Technologies, модули разбора трафика приложений, машинное обучение, ретроспективный анализ, обнаружение сетевых аномалий и экспорт файлов из трафика для проверки в песочнице.

Рисунок 16. Консоль управления PT Network Attack Discovery

PT NAD определяет 85 протоколов, разбирает до уровня L7 включительно 30 наиболее распространённых из них. Это позволяет получить подробную картину активности в инфраструктуре и выявить проблемы в ИБ, которые снижают эффективность системы безопасности и способствуют развитию атак.

PT NAD дает специалистам SOC полную видимость сети, упрощает проверку успешности атаки, помогает восстановить хронологию и собрать доказательную базу. Для этого он хранит метаданные и «сырой» трафик, позволяет оперативно находить сессии и отбирать из них подозрительные, экспортировать и импортировать трафик.

Преимущества PT Network Attack Discovery:

- Возможность определения 85 протоколов с их разбором до уровня L7 включительно.

- Возможность расшифровки TLS-трафика для анализа.

- Возможность обнаружения действий злоумышленника как на периметре, так и внутри сети.

Подробнее с продуктом PT NAD можно ознакомиться на сайте компании.

Защита от целевых атак на уровне конечных точек

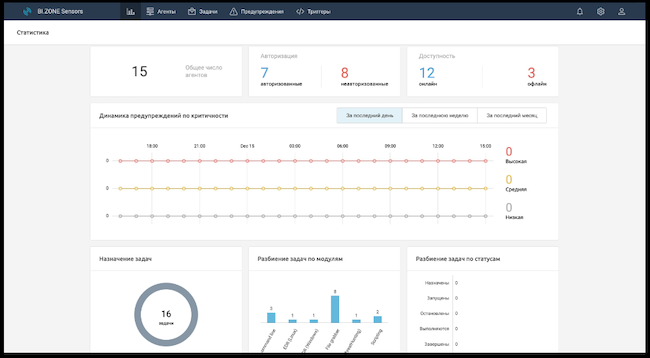

BI.ZONE Sensors

BI.ZONE Sensors — это система, которая позволяет защитить конечные точки ИТ-инфраструктуры автоматически и вручную. Она обнаруживает угрозы на ранних этапах и предоставляет инструменты для моментального реагирования. BI.ZONE Sensors включает в себя серверную часть, которая может размещаться как в облаке, так и в инфраструктуре заказчика (on-premise), и агенты, которые устанавливаются на конечные точки.

Работа системы включает в себя несколько этапов. Сначала происходит автоматическое выявление угроз на базе индикаторов компрометации, поведенческих индикаторов и YARA-правил. В числе прочего выполняется сопоставление с матрицей MITRE ATT&CK. Доступно обогащение журнала событий данными киберразведки (Threat Intelligence) на базе платформы BI.ZONE ThreatVision.

Рисунок 17. Консоль управления системой BI.ZONE Sensors

На следующем этапе происходят реагирование и расследование инцидентов. Для этого можно использовать интерактивную консоль в режиме реального времени. В дальнейшем осуществляются устранение последствий инцидента — удаление файлов, записей автозапуска и иных следов вредоносной активности — и сбор данных для расследования. Доступен ретроспективный анализ атаки.

На заключительном этапе происходят автоматическая блокировка и нейтрализация угроз на основе заданных правил. Сюда относятся завершение подозрительного процесса, удаление вредоносного файла, блокировка попыток запустить файл, выполнить скрипт или макрос, открыть документ или установить сетевое соединение.

Преимущества BI.ZONE Sensors:

- Возможность выявления незначительных аномалий в работе и восстановления сценария действий злоумышленника.

- Возможность не только реагирования на уже случившиеся инциденты, но и предотвращения новых на основе правил реагирования.

- Два варианта поставки серверной части системы — в виде сервиса или с установкой в инфраструктуру заказчика.

Подробнее с продуктом можно ознакомиться на сайте компании.

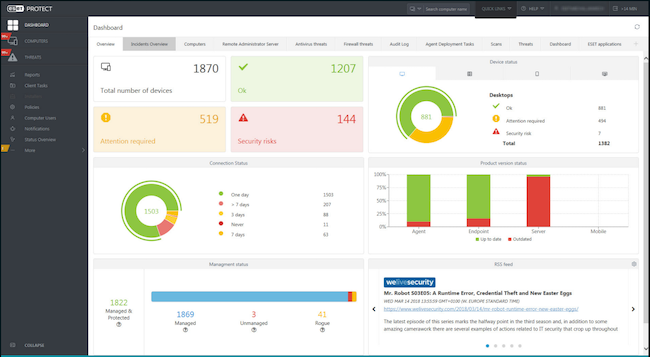

ESET Endpoint Security

ESET Endpoint Security обеспечивает комплексную защиту конечных точек на нескольких уровнях. Продукт обладает низкими требованиями к системным ресурсам, обеспечивает поддержку виртуализации и предоставляет возможности дополнительного облачного сканирования.

Все продукты ESET для конечных точек используют машинное обучение (консолидированный вывод, нейронные сети) в дополнение к другим уровням защиты. Для глубокого анализа сети можно использовать специальный «агрессивный» режим машинного обучения, который работает даже без подключения к интернету.

Рисунок 18. Консоль управления ESET Endpoint Security

С помощью встроенной песочницы ESET Endpoint Security выполняет эмуляцию различных компонентов аппаратного и программного обеспечения для проверки подозрительного образца в изолированной виртуальной среде.

ESET Endpoint Security обладает большим перечнем возможностей: персональный файрвол с функциями IPS на уровне хоста, защита от ботнетов, защита от программ-вымогателей, блокирование запуска эксплойтов, защита от атак типа «брутфорс», наличие сканера UEFI и оперативной памяти.

Преимущества ESET Endpoint Security:

- Наличие многоуровневой защиты для более эффективного предотвращения угроз.

- Кроссплатформенная поддержка (Windows, macOS, Linux и Android).

- Наличие встроенной песочницы.

- Защита мобильных устройств, в том числе за счёт ряда функциональных возможностей MDM.

Подробнее с продуктом можно ознакомиться на сайте компании.

![]()

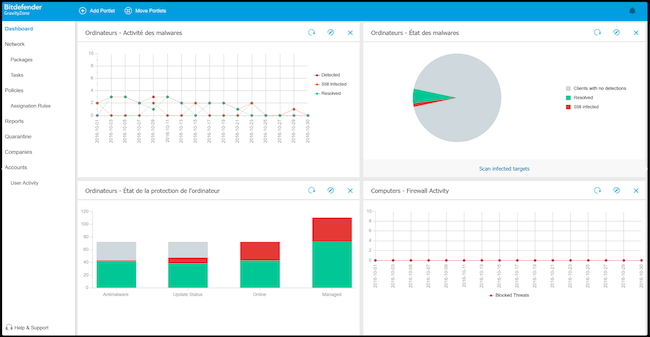

GravityZone Business Security Enterprise

Gravity Zone Business Security Enterprise от разработчика Bitdefender — это комплексное решение для предотвращения и обнаружения угроз, автоматического реагирования, визуализации атак, сортировки предупреждений, расследования и расширенного поиска. Особо стоит выделить анализ рисков как для конечных точек, так и для пользователей. Это позволяет сводить к минимуму площадь атаки, затрудняя проникновение злоумышленников.

Кроме того, продукт осуществляет обнаружение угроз с возможностями поиска по конкретным индикаторам компрометации (IoC), техникам MITRE ATT&CK и другим артефактам для обнаружения атак на ранней стадии.

Рисунок 19. Консоль управления Gravity Zone Business Security Enterprise

Продукт от Bitdefender обеспечивает комплексную безопасность для всех конечных точек предприятия под управлением Windows, Linux или macOS в физической, виртуализированной или облачной инфраструктуре, оптимизирован для технологий центров обработки данных, включая все основные гипервизоры. Среди прочего обеспечиваются функции сетевого экранирования, патч-менеджмента, шифрования диска. Поддерживается интеграция с другими инструментами обеспечения безопасности, например Splunk.

Gravity Zone Business Security Enterprise предлагает механизмы расширенного локального и облачного машинного обучения, анализа поведения. Также продукт имеет встроенную «песочницу». Всё это вместе обеспечивает многоуровневую защиту от сложных угроз.

Преимущества Gravity Zone Business Security Enterprise:

- Наличие встроенной песочницы.

- Использование механизмов локального и облачного машинного обучения.

- Использование индикаторов компрометации (IoC) и техник MITRE ATT&CK для поиска угроз.

Подробнее с продуктом можно ознакомиться на сайте компании.

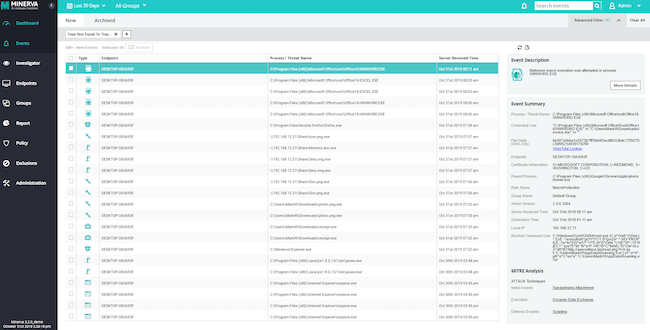

Minerva Anti-Evasion Platform

Minerva Anti-Evasion Platform от производителя Minerva Labs является платформой для предотвращения специальных угроз, способных обходить рубежи защиты. Minerva направлена на противодействие всем современным угрозам, таким как бесфайловые атаки, скрипты PowerShell, вирусы-вымогатели, вредоносные макросы в документах, Mimikatz и др.

Платформа контролирует поведение и потенциальные действия вредоносных программ на конечном устройстве (сервере или рабочей станции), что позволяет ей обманывать и нейтрализовывать угрозы с помощью различных техник, таких как симуляция агрессивной среды, предотвращение проникновений в оперативную память и перехватывание попыток вредоносных программ зашифровать или удалить документы.

Рисунок 20. Консоль управления Minerva Anti-Evasion Platform

Minerva Anti-Evasion Platform повышает уровень защиты конечных точек от вредоносных программ для обхода мер безопасности (evasion malware) с помощью нескольких модулей, которые усиливают друг друга, образуя мощное централизованно управляемое решение. Также возможна интеграция с другими системами безопасности, такими как межсетевые экраны, IDS / IPS, песочницы, NAC, антивирусы и т. д.

Minerva Anti-Evasion Platform работает в пассивном режиме, не предпринимая каких-либо действий, которые могут снизить производительность системы, вызвать ложные срабатывания или помешать работе легитимных приложений, что обеспечивает чрезвычайно низкую операционную нагрузку на аппаратное и программное обеспечение.

Достоинства:

- Возможность работы в автономном режиме.

- Простота развёртывания платформы.

- Поддержка всех видов ОС Windows, точек продаж (PoS), устаревших систем, а также физических и виртуальных сред.

Подробнее с продуктом можно ознакомиться на сайте компании.

![]()

VMware Carbon Black

Продукт от VMware объединяет в себе несколько возможностей защиты конечных точек с помощью агентов, управляемых центральной консолью, для более эффективного обнаружения и предотвращения угроз.

VMware Carbon Black — комплексное решение, включающее в себя антивирус нового поколения, поведенческий анализ на конечных точках, проверку конечных точек по требованиям безопасности в настоящем времени, а также механизм управления реагированием на угрозы.

Рисунок 21. Схема взаимодействия компонентов VMware Carbon Black

Антивирус нового поколения и система детектирования и реагирования на конечных точках позволяют анализировать модели поведения злоумышленников с течением времени, чтобы обнаруживать и останавливать неизвестные ранее атаки, будь то вредоносные программы, бесфайловые атаки или злоупотребление функциями операционной системы либо другого ПО.

Модуль Managed Detection даёт возможность организовать обнаружение новых угроз в круглосуточном режиме с привлечением специалистов вендора, включая анализ причин возникновения этих угроз и ежемесячную отчётность. Модуль аудита систем (устройств) позволяет производить оценку устройства в режиме реального времени на предмет соответствия требованиям безопасности с возможностью исправления потенциально опасных конфигураций.

Преимущества VMware Carbon Black:

- Использование антивируса нового поколения.

- Возможность автоматической оценки устройств в режиме реального времени.

- Возможность визуализации цепочки атаки для более эффективного проведения расследований.

Подробнее с продуктом можно ознакомиться на сайте компании.

Защита от целевых атак с помощью приманок и ловушек

Xello Deception

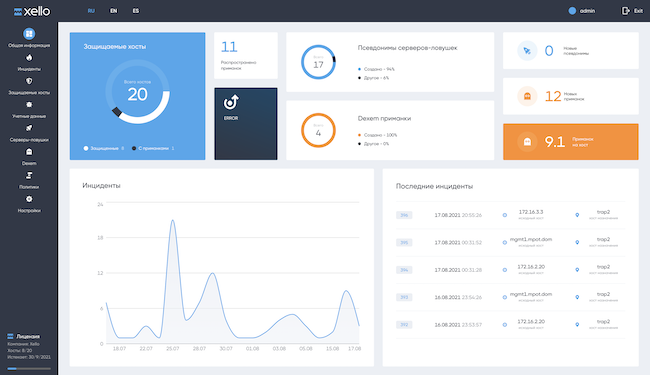

Продукт Xello Deception интегрируется в инфраструктуру заказчика как дополнительный рубеж защиты, в дополнение к классическим СЗИ, таким как антивирусы, песочницы или NGFW. Он создаёт приманки и ловушки в виде учётных данных пользователей, серверов, сервисов и сайтов, активно заманивая атакующего в плотную сеть ложных данных. Xello Deception является безагентсикм продуктом.

Xello Deception включает в себя несколько модулей. Например, Xello Endpoint Deception предназначен для сбора событий на конечных точках для дальнейшего проведения расследований инцидентов и для установки ловушек и приманок. Модуль FullOS TRAP является сервером-ловушкой с полным доступом к операционной системе. Xello Management Center — сервер управления всеми ловушками и приманками. Модуль Event Collector предназначен для сбора и обработки событий по всем источникам, доступным платформе и смежным системам, для моментального реагирования на инциденты.

Рисунок 22. Основное меню Xello Deception

Xello Deception позволяет собирать всю необходимую информацию о запущенных процессах, активных пользователях и сетевых подключениях, историю bash, общие сведения о хосте, а также производить корреляцию всех событий в единую цепочку атаки для более эффективного расследования инцидентов. Также система предоставляет аналитические данные об инцидентах, анализ которых позволит сформировать компенсирующие меры защиты.

Производитель предлагает интеграцию с различными системами информационной безопасности, включая SIEM, NAC, BAS, Path Attack Management, NGFW и другие, повышая их эффективность. Доступна поддержка операционных систем Windows, Linux и macOS, инфраструктуры виртуальных рабочих мест (VDI).

Преимущества Xello Deception:

- Использование оптимального размещения ловушек для выявления атак злоумышленников.

- Возможность автоматизации процесса реагирования на атаки.

- Возможность создания уникальных приманок для каждой конкретной среды.

Подробнее с продуктом можно ознакомиться на сайте компании.

Продукт Xello Deception мы привели в качестве примера. Существует целый рынок платформ для создания распределенной инфраструктуры ложных целей (Distributed Deception Platform) — с ним можно ознакомиться в нашем обзоре.

Выводы

Целевые атаки являются серьёзной угрозой для безопасности инфраструктуры практически каждой организации — бизнеса любого размера, государственных органов, банков, предприятий промышленности и многих других. Увеличение числа целевых атак и развитых устойчивых угроз (APT) требует новых средств защиты для сохранения высокого уровня безопасности информационных систем. Традиционный набор СЗИ, достойно защищающий от массовых угроз, неспособен противостоять злоумышленникам, которые нацелились на взлом конкретной инфраструктуры. Вендоры продуктов для информационной безопасности отреагировали на набирающий популярность вид атак и предлагают множество решений, выполняющих функции по обнаружению целевых атак и противодействию им.

Мировой рынок традиционно представлен большим числом крупных вендоров, предлагающих продукты разного уровня, как по стоимости, так и по качеству защиты. Некоторые производители, например Fortinet, решили не выпускать отдельного решения для защиты от целевых атак, но публикуют набор рекомендаций по совмещению существующих продуктов для достижения необходимой цели. Другие разработчики выпустили специализированные продукты со своими модулями, компонентами и системами управления, к этой группе можно отнести Trend Micro, Trellix, «Лабораторию Касперского». Также есть группа вендоров, которые делают акцент на контроле конечных точек для предотвращения целевых атак (VMware, ESET). Часть производителей идут по пути выпуска специализированных продуктов для наращивания существующей системы защиты в общей экосистеме — например, Check Point и Palo Alto Networks. Также стоит отметить, что многие вендоры в целях защиты от целевых атак разработали системы класса XDR, реализовав более комплексный подход к обнаружению, предотвращению и расследованию инцидентов.

Отечественный рынок защиты от целевых атак пока представлен всего несколькими вендорами. Подходы «Лаборатории Касперского», Xello, «АВ Софт», BI.ZONE и Positive Technologies несколько различаются: некоторые предлагают комплексный подход к обнаружению угроз, другие — возможности песочницы и интеграцию с собственными продуктами. Xello полагается на обман вредоносных программ. У каждого продукта есть свои достоинства и недостатки, оценить которые помогут опытная эксплуатация и подробные сравнения решений. Также нельзя забывать, что практически все зарубежные вендоры ушли или планируют уйти с российского рынка, поэтому стоит обратить пристальное внимание именно на российских вендоров.