Сертификат AM Test Lab

Номер сертификата: 418

Дата выдачи: 27.06.2023

Срок действия: 27.06.2028

- Введение

- Архитектура «СКДПУ НТ Шлюз доступа»

- Функциональные возможности «СКДПУ НТ Шлюз доступа»

- Системные требования «СКДПУ НТ Шлюз доступа»

- Применение «СКДПУ НТ Шлюз доступа»

- Выводы

Введение

В современных реалиях одной из основных актуальных проблем является контроль привилегированных учётных записей и сессий, особенно если у компании большой штат ИТ-специалистов или договор на внешнее обслуживание инфраструктуры. Расширенные привилегии дают возможность очень легко завладеть конфиденциальными данными или вывести из строя критически важные компоненты информационных систем. Поэтому риски, связанные с несанкционированным использованием административных учётных записей, очень высоки и вероятность их реализации (и ущерб от них) гораздо больше.

Для минимизации таких рисков необходимы специализированные продукты — системы контроля привилегированного доступа (Privileged Access Management, PAM / Privileged User Management, PUM).

Российский рынок PAM-систем сейчас уже хорошо развит, на нём представлены отечественные разработки. Этот обзор посвящён одной из них — «СКДПУ НТ Шлюз доступа», разработанной российской компанией «АйТи Бастион».

Архитектура «СКДПУ НТ Шлюз доступа»

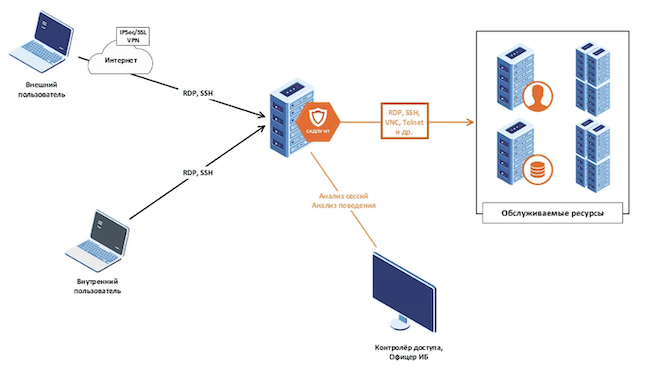

Архитектурно «СКДПУ НТ Шлюз доступа» представляет собой инсталляционный (jump) сервер. При этом для подключения к целевому ресурсу система может предоставить пользователю специально сформированный файл из веб-консоли либо нативный селектор для подключения по целевому протоколу доступа. В «прозрачном» режиме подключение будет выполняться сразу с указанием целевого сервера.

Отметим, что «СКДПУ НТ Шлюз доступа» не требует развёртывания агентов защиты на целевых системах.

«СКДПУ НТ Шлюз доступа» включает в себя три модуля: контроля сессий, менеджмента паролей и отказоустойчивости.

Рисунок 1. Логическая схема работы «СКДПУ НТ Шлюз доступа»

«СКДПУ НТ Шлюз доступа» может использоваться для контроля как внутренних привилегированных пользователей (разработчиков, сетевых инженеров, администраторов ОС, СУБД и т. д.), так и внешних (например, технических специалистов поставщика программного обеспечения или инженеров системного интегратора).

Функциональные возможности «СКДПУ НТ Шлюз доступа»

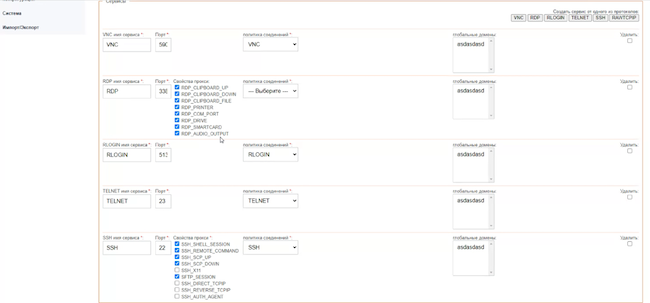

Система позволяет создать политику управления доступом на основе прав пользователей: целевые учётные записи, протоколы, интервалы времени и т. д. Система поддерживает большинство протоколов удалённого доступа: SSH, RDP, Telnet, VNC, SFTP, RS-232, RS-485 и т. д.

Кроме того, «СКДПУ НТ Шлюз доступа» также позволяет создать единую точку входа в систему (SSO). Пользователи могут получать доступ ко всем администрируемым устройствам с помощью своих учётных данных. При этом не нужно создавать файлы с паролями или передавать важные пароли за пределы корпоративной сети организации. Конфиденциальные данные надёжно хранятся в «СКДПУ НТ Шлюз доступа» и могут подлежать автоматической ротации в соответствии с заданными политиками смены паролей.

Администратор может отследить, кто, когда и как долго имел доступ к той или иной учётной записи, а затем просмотреть запись сеанса и проанализировать его содержимое. Обеспечиваются регистрация и возможность записи всех действий, выполненных на управляемых устройствах в течение графической сессии или сеанса командной строки.

С целью мониторинга привилегированных сессий администраторы «СКДПУ НТ Шлюз доступа» могут просматривать активные сеансы RDP и SSH в консоли и при необходимости разрывать соединение.

Встроенные инструменты разбора трафика протоколов позволяют обнаруживать в установленных через «СКДПУ НТ Шлюз доступа» соединениях определённые администратором строки, команды и другие образцы по шаблонам — в том числе с помощью подсистемы оптического распознавания символов (OCR) — и настраивать реакцию на них: уведомлять офицера безопасности, автоматически закрывать сессию, а также анализировать запуск процессов и попытки перемещения внутри сети с целевого хоста (с возможностью ограничить подобные действия).

В «СКДПУ НТ Шлюз доступа» также есть функция управления паролями. Она позволяет изменять пароли на управляемых устройствах по запросу или через заданные интервалы времени. Продукт поддерживает внешние менеджеры (хранилища) паролей CyberArk Enterprise Password Vault, НаshiCorp Vault, Thycotic Secret Server, а также отечественный менеджер Passwork.

В продукте реализовано делегирование функций администрирования. Средства управления профилями позволяют определить, какие действия будут доступны каждому пользователю системы (создание учётных записей, управление правами и т. д.). Можно определить области ответственности привилегированных пользователей, например, «администратор Unix» или «администратор Windows», и создать специальные роли, такие как «аудитор».

Отметим также поддержку REST API для загрузки и выгрузки данных. Таким образом в «СКДПУ НТ Шлюз доступа» могут быть загружены пользователи, контролируемые устройства, права и другие объекты системы. Интеграция с любой внешней системой выполняется поэтому значительно быстрее и позволяет сократить стоимость владения продуктом.

По сравнению с последней рассмотренной нами сборкой (5.0.2) в новой версии продукта (7.0.16) появилось много обновлений и улучшений. Вот некоторые из них.

- Новый REST API, который позволяет производить более глубокую интеграцию со сторонними продуктами.

- Уведомления пользователей о подключении (могут быть изменены по усмотрению администратора) с возможностью записи сеансов.

- Автоматическая ротация SSH-ключей на целевых системах (Unix и Fortinet FortiGate).

- Поддержка StartTLS и SSL при LDAP-аутентификации.

- Поддержка SNMPv2 и SNMPv3.

- Добавлена функциональность двухфакторной аутентификации для LDAP.

- Обеспечена поддержка SOCKS-прокси для SSH.

- Появилась возможность блокировки приложений на стороне целевых систем.

- Добавлена возможность создавать белые списки команд.

- Внесены глобальные архитектурные изменения, что позволило повысить быстродействие и надёжность.

- Обновлена версия базовой операционной системы (Astra Linux SE 1.6).

Отметим, что в составе комплекса СКДПУ НТ есть система «СКДПУ НТ Мониторинг и аналитика». Она позволяет сотруднику ИБ-службы получать, анализировать, контролировать и обрабатывать весь поток событий, проходящий через установленный в организации «СКДПУ НТ Шлюз доступа». Более подробно с этим продуктом можно ознакомиться здесь.

«СКДПУ НТ Шлюз доступа» поддерживает интеграцию со следующими продуктами для ИБ:

- Системы классов DLP и SIEM.

- PT ISIM (в сценарии совместного применения задача PT ISIM — выявлять в АСУ ТП все сессии удалённого управления ресурсами технологической сети и непрерывно предоставлять эту информацию в «СКДПУ НТ Шлюз доступа» для дальнейшего анализа).

- Kaspersky Industrial CyberSecurity for Networks (KICS определяет в общем трафике наличие сессий удалённого администрирования и направляет данные о них в «СКДПУ НТ Шлюз доступа» для анализа. В случае если соединение не входит в список разрешённых, оно считается несанкционированным и регистрируется системой как «инцидент», о котором оповещается оператор ИБ).

- CyberLympha DATAPK (сценарий совместного применения позволит организовать для удалённых пользователей единую точку входа в сеть АСУ ТП, выявлять нелегитимные подключения, минующие «СКДПУ НТ Шлюз доступа», и вовремя оповещать о них офицера информационной безопасности, фиксировать взаимодействие удалённых пользователей с оборудованием АСУ, обнаруживать следы проникновения вредоносной программы в сеть АСУ ТП через удалённые соединения, хранить полную копию трафика пользовательских сессий для аудита и расследования).

- InfoWatch ARMA (сценарий совместного применения — выявлять нелегитимные подключения, минующие шлюз «СКДПУ НТ Шлюз доступа», и вовремя оповещать о них офицера информационной безопасности).

- Efros Config Inspector (сценарий совместного применения — упрощается процесс по поиску фактов изменения конфигурации конечного оборудования или сервиса, а также обеспечивается «прозрачный» переход между связанными событиями в двух системах для детального анализа и расследования. Суть интеграции сводится к фиксации сведений о пользователе, который подключился ко критическому оборудованию и изменил его конфигурацию, и оперативному расследованию инцидента через связанные события).

Системные требования «СКДПУ НТ Шлюз доступа»

Платформа «СКДПУ НТ Шлюз доступа» поставляется в виде готового программно-аппаратного комплекса или виртуального устройства (virtual appliance).

Минимальные характеристики аппаратного обеспечения сервера приведены в таблице ниже.

Таблица 1. Минимальные характеристики аппаратного обеспечения сервера

|

Характеристика |

Значение |

|

Процессор |

Архитектура х86-64, тактовая частота 2,6 ГГц |

|

Оперативная память |

6 ГБ |

|

Жёсткий диск |

500 ГБ, SCSI или SATA |

|

Интерфейсы |

Подключение к LAN |

|

Разрешение экрана |

1280×1024 и выше |

Для управления «СКДПУ НТ Шлюз доступа» достаточно любого современного веб-браузера.

Также есть версия СКДПУ НТ «Компакт» — программно-аппаратный комплекс с функциональностью шлюза доступа, ограниченный модулем контроля сессий (до 10 одновременных сеансов).

Рисунок 2. СКДПУ НТ «Компакт»

Для высокой отказоустойчивости «СКДПУ НТ Шлюз доступа» поддерживает объединение в кластеры высокой доступности (high availability).

Соответствие требованиям и сертификаты

«Система контроля действий поставщиков ИТ-услуг Новые Технологии» (СКДПУ НТ), разработанная компанией «АйТи БАСТИОН», внесена в единый реестр отечественного программного обеспечения. Продукту присвоен класс «Средства обеспечения информационной безопасности, системы мониторинга и управления».

«СКДПУ НТ Шлюз доступа» сертифицирован на соответствие требованиям доверия (4-й уровень) и технических условий (сертификат ФСТЭК России № 4465).

Политика лицензирования

Продукт лицензируется по количеству целевых систем, которые ставятся на контроль, и одновременных сессий, которые проходят через «СКДПУ НТ Шлюз доступа». В рамках лицензии ограничивается один из этих параметров, а другой считается безлимитным.

При этом в любой момент можно удалить неиспользуемые устройства и добавить новые. Отсутствуют ограничения на число реальных пользователей, важно лишь то, сколько из них в текущий момент времени одновременно подключены через шлюз доступа к целевым устройствам.

Далее в обзоре будет подробно рассмотрена работа с продуктом.

Применение «СКДПУ НТ Шлюз доступа»

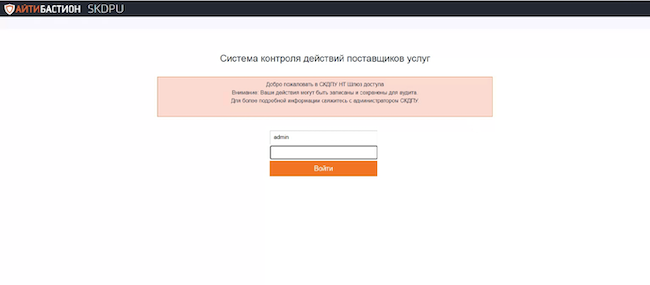

Работа с «СКДПУ НТ Шлюз доступа» начинается с авторизации пользователя на веб-портале.

Рисунок 3. Окно авторизации в «СКДПУ НТ Шлюз доступа»

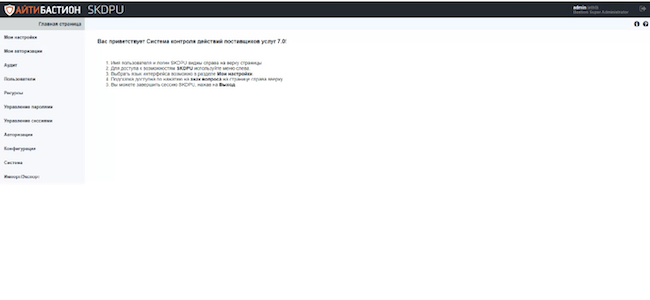

После авторизации в зависимости от прав доступа и роли пользователя отображаются различные пункты меню и основная информация о подключении.

Рисунок 4. Пользовательский интерфейс «СКДПУ НТ Шлюз доступа»

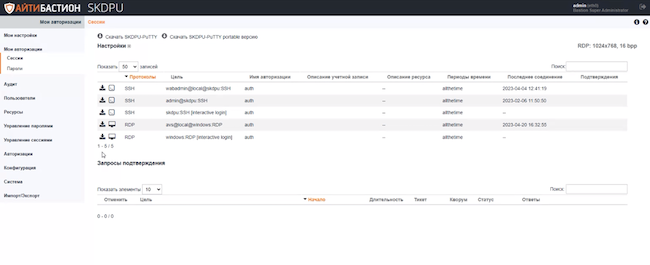

В меню «Сессии» содержится перечень целевых систем, к которым предоставлен доступ. Отсюда пользователи совершают подключения к целевым системам. Идентификационные данные последних при этом недоступны.

Рисунок 5. Раздел «Мои авторизации» в «СКДПУ НТ Шлюз доступа»

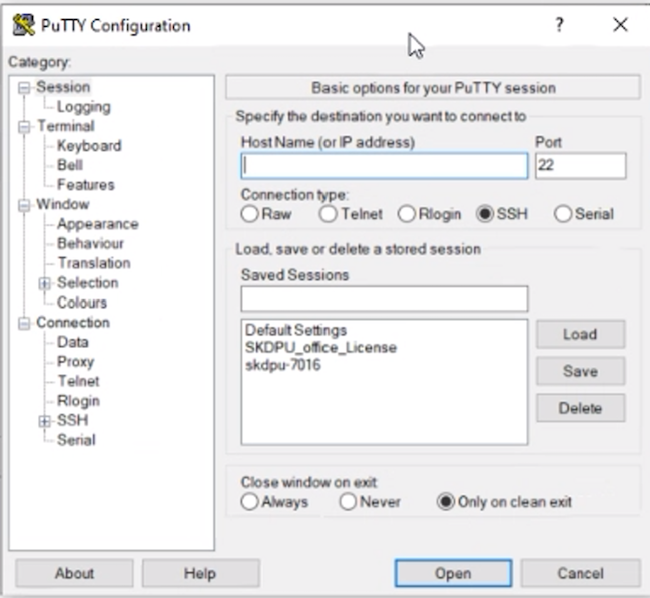

В новой версии появилась возможность работы с системой через привычные для администратора клиенты удалённого доступа (например, SSH-клиент Putty, удалённый рабочий стол RDP). Теперь нет необходимости через веб-консоль сервера заходить в раздел «Мои авторизации» → «Сессии».

Рассмотрим пример подключения с SSH-клиентом Putty.

В Putty набираем адрес сервера «СКДПУ НТ Шлюз доступа» и авторизовываемся.

Рисунок 6. Выбор в Putty адреса сервера «СКДПУ НТ Шлюз доступа»

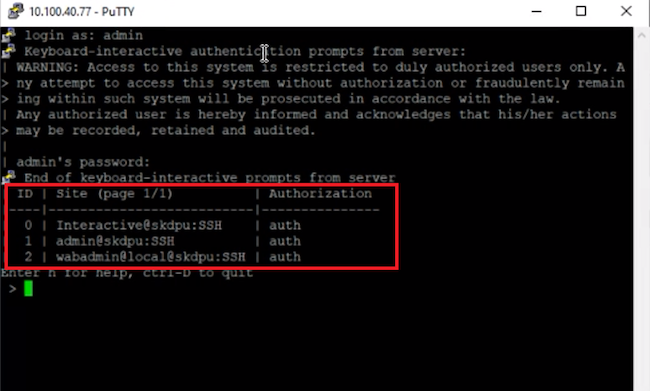

После авторизации на сервере «СКДПУ НТ Шлюз доступа» в консоли Putty мы видим целевые системы, к которым можем подключиться по протоколу SSH.

Рисунок 7. Выбор целевых систем в «СКДПУ НТ Шлюз доступа»

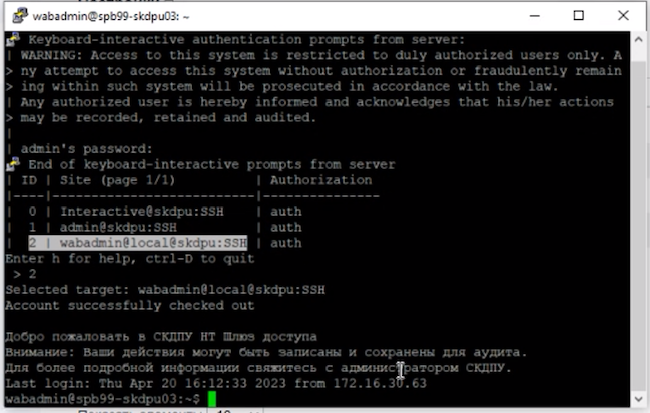

Для выбора необходимо ввести идентификатор целевой системы. После выбора мы открываем сессию уже на целевом сервере.

Рисунок 8. Вход на целевой сервер из консоли Putty

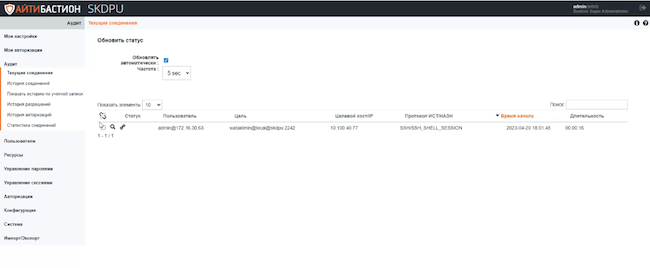

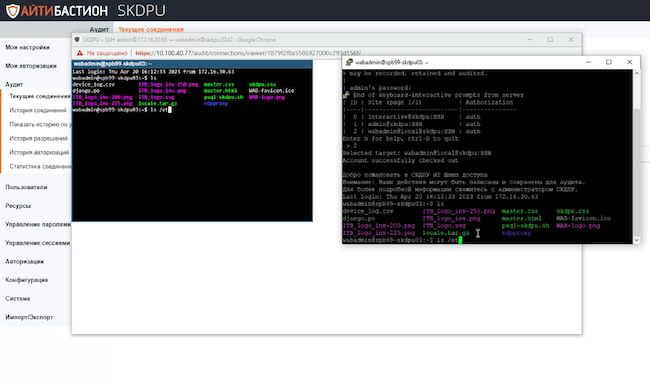

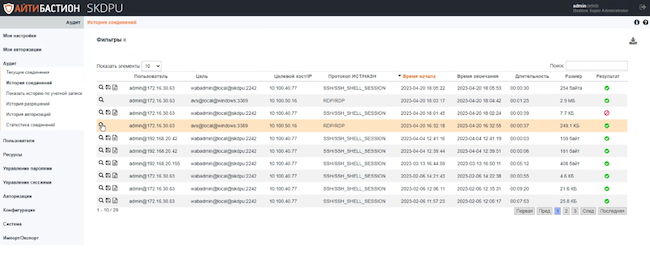

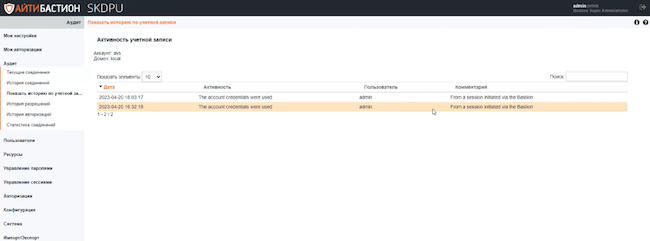

В разделе «Аудит» администратор «СКДПУ НТ Шлюз доступа» может ознакомиться с перечнем текущих соединений и осуществлять мониторинг привилегированных сессий в режиме настоящего времени.

Рисунок 9. Перечень текущих соединений в «СКДПУ НТ Шлюз доступа»

Рисунок 10. Мониторинг привилегированных сессий в режиме настоящего времени в «СКДПУ НТ Шлюз доступа»

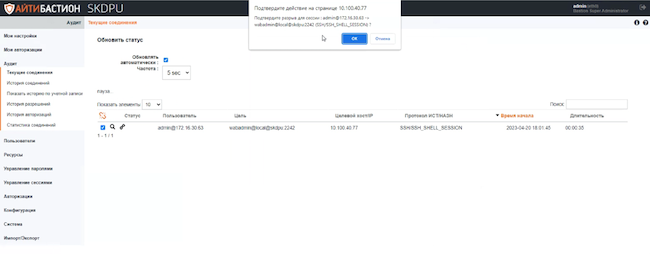

Также, при необходимости, администратор «СКДПУ НТ Шлюз доступа» может принудительно разорвать сессию.

Рисунок 11. Принудительный разрыв сессии администратором из консоли «СКДПУ НТ Шлюз доступа»

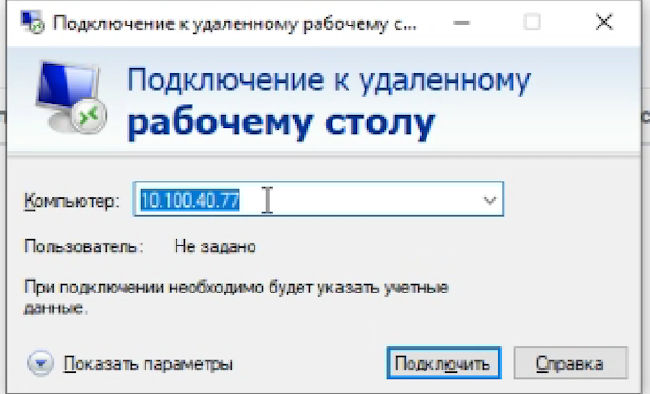

Аналогичным образом можно осуществлять доступ к целевым системам через клиенты RDP. В качестве примера в утилите «mstsc» набираем адрес сервера «СКДПУ НТ Шлюз доступа» и авторизовываемся на нём.

Рисунок 12. Выбор адреса сервера «СКДПУ НТ Шлюз доступа» при подключении к удалённому рабочему столу

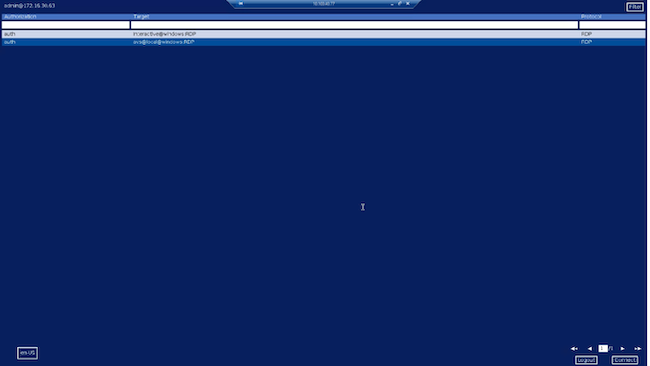

После авторизации на сервере мы видим доступные нам целевые системы, к которым можем подключиться по протоколу RDP.

Рисунок 13. Целевые системы, доступные для подключения по протоколу RDP

Выбираем требуемый ресурс и входим на целевой Windows-сервер.

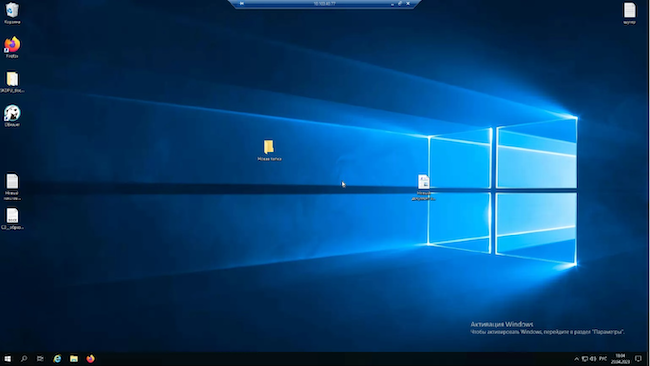

Рисунок 14. Вход на целевой Windows-сервер из консоли «mstsc»

В меню «Истории подключений» можно ознакомиться с журналом и посмотреть видеозаписи привилегированных сессий.

Рисунок 15. История подключений привилегированных пользователей в «СКДПУ НТ Шлюз доступа»

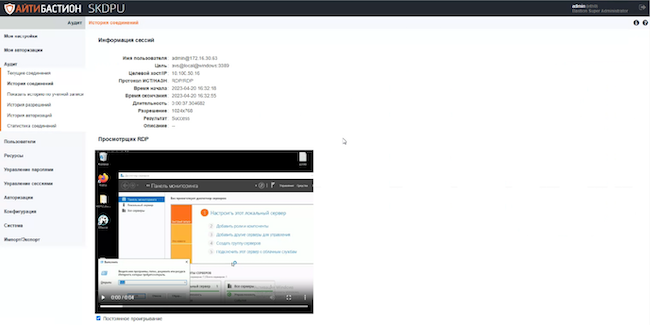

Администратору доступна подробная информация о сессии, включая имя пользователя, имя и IP-адрес целевого хоста, время начала и окончания сеанса, длительность, результат (принудительное или штатное завершение).

Рисунок 16. Просмотр записи RDP-сессии в «СКДПУ НТ Шлюз доступа»

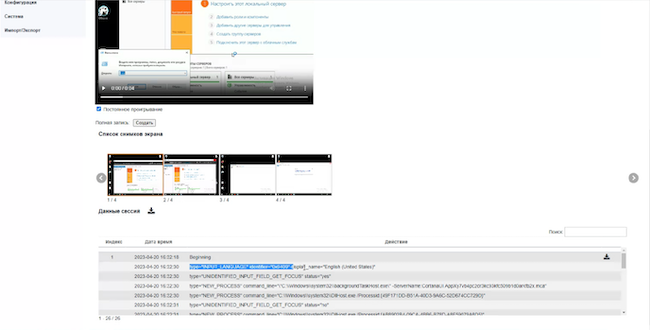

Кроме того, администратору доступны видеозапись сессии, скриншоты и протокол действий пользователя на целевом хосте (какие команды были введены, какие процессы были запущены и т. д.).

Рисунок 17. Просмотр журнала действий в рамках RDP-сессии в «СКДПУ НТ Шлюз доступа»

В подразделе «История запросов» можно посмотреть запросы пользователей на доступ к ИТ-активам.

Рисунок 18. История запросов на доступ

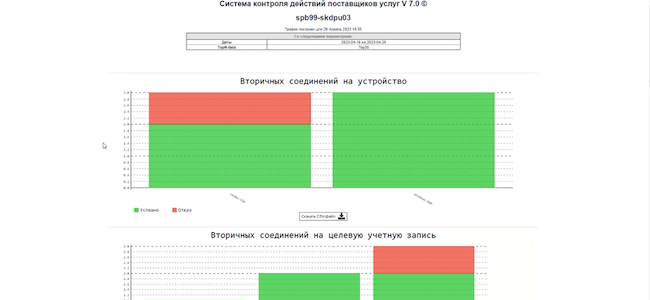

В меню «Статистика соединений» можно построить статистические диаграммы по подключениям за определённый интервал времени.

Для получения расширенной статистики, поиска по нескольким шлюзам доступа, а также получения профилируемых отчётов компания разработала отдельный модуль «СКДПУ НТ Мониторинг и аналитика», о котором мы упоминали выше.

Рисунок 19. Графики статистики по подключениям в «СКДПУ НТ Шлюз доступа»

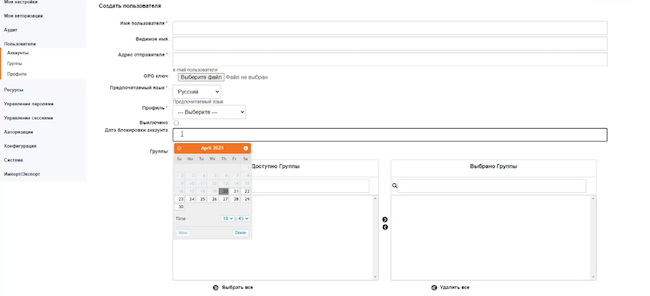

Раздел «Пользователи» позволяет управлять учётными записями, группами и профилями.

Рисунок 20. Создание аккаунта в разделе «Пользователи» «СКДПУ НТ Шлюз доступа»

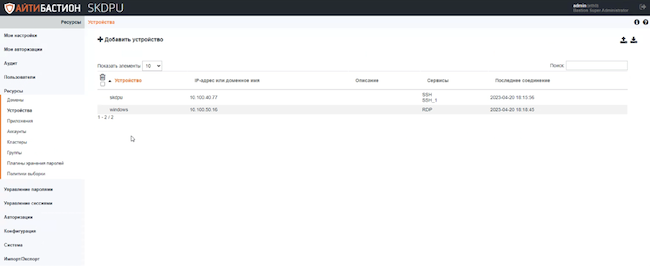

Раздел «Ресурсы» содержит настройки для различных объектов доступа — перечень целевых систем и приложений, учётные записи целевых систем.

Рисунок 21. Раздел «Ресурсы» в «СКДПУ НТ Шлюз доступа»

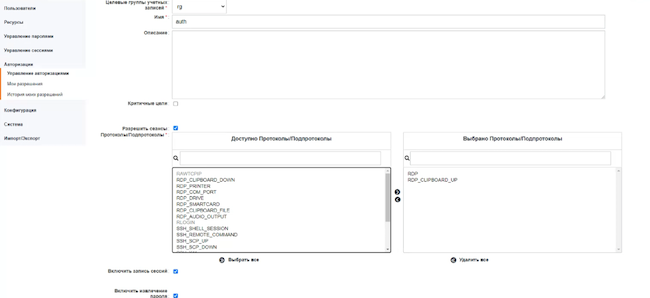

Важной особенностью системы является возможность предоставления гранулярного привилегированного доступа.

Рисунок 22. Настройка политик ограничения доступа в рамках протоколов

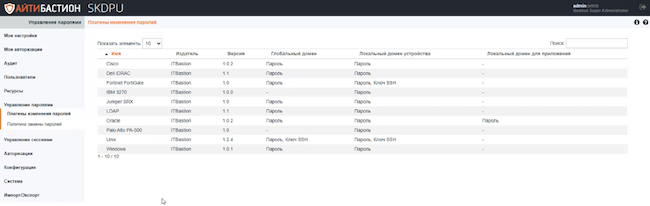

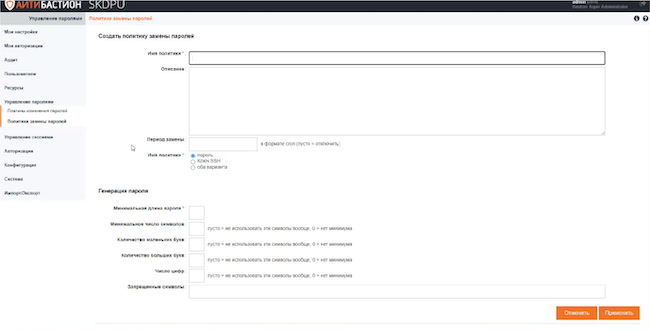

Раздел «Управление паролями» предоставляет перечень плагинов, которые позволяют автоматически менять пароли на целевых системах. При этом производитель обеспечивает их сопровождение, а также разрабатывает новые плагины по смене паролей в рамках оказания технической поддержки. Также есть возможность создавать и редактировать политики автоматической смены паролей для учётных записей целевых систем.

Рисунок 23. Плагины изменения паролей и ключей SSH в «СКДПУ НТ Шлюз доступа»

Рисунок 24. Редактирование политики замены паролей в «СКДПУ НТ Шлюз доступа»

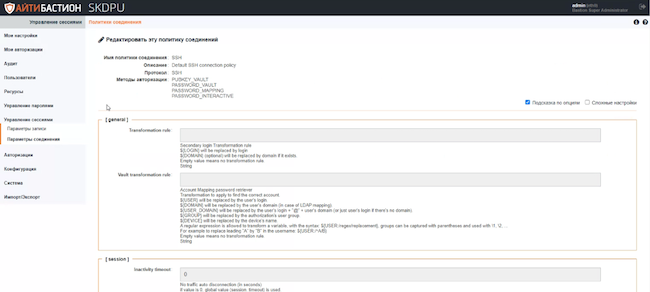

Раздел «Управление сессиями» позволяет задать настройки записи сеансов, а также создавать и редактировать политики соединений с целевыми системами.

Рисунок 25. Управление сессиями в «СКДПУ НТ Шлюз доступа»

Настройка прав доступа привилегированных пользователей к учётным записям устройств осуществляется в разделе «Авторизации».

Рисунок 26. Управление авторизациями в «СКДПУ НТ Шлюз доступа»

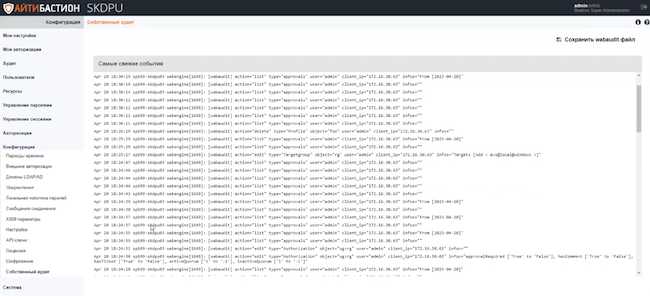

Раздел «Конфигурация» содержит настройки времени доступа к защищаемым объектам, позволяет импортировать пользователей из внешних систем аутентификации на базе различных каталогов, работающих в сети предприятия, настроить уведомления и локальную политику паролей, определить параметры подключения, шифрования, аутентификации с использованием сертификатов x.509, управлять лицензиями, а также просматривать системные события.

Рисунок 27. Просмотр событий в меню «Собственный аудит»

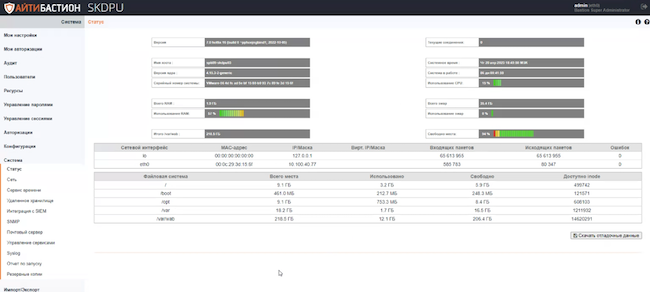

Раздел «Система» содержит различные системные настройки.

Последний раздел «Импорт / экспорт» позволяет настроить параметры ввода / вывода информации в формате CSV, а также импортировать пользователей из LDAP(S) или Active Directory.

Рисунок 28. Системный статус в «СКДПУ НТ Шлюз доступа»

Выводы

«СКДПУ НТ Шлюз доступа» 7.0.16 — это функциональная и несложная в настройке и эксплуатации PAM-система, позволяющая обеспечить контролируемый гранулярный доступ внешних организаций и внутренних специалистов к ИТ-ресурсам компании в рамках договоров и должностных обязанностей. Таким образом, её применение позволяет существенно снизить риски возникновения инцидентов, вызванных действиями внутренних и внешних пользователей.

«СКДПУ НТ Шлюз доступа» является отечественным продуктом. Наличие сертификата ФСТЭК России даёт возможность использовать его в составе систем безопасности, где применение сертифицированных СЗИ обязательно. Всё это делает продукт конкурентоспособным на российском рынке PAM-систем в эпоху импортозамещения, а также на фоне других отечественных разработок этого класса.

С функциональной точки зрения к сильным сторонам продукта относятся широкий спектр поддерживаемых целевых систем, клиентов доступа, методов аутентификации и протоколов, возможность мониторинга и записи всех действий привилегированных пользователей, обеспечение оперативного контроля за работой сотрудников в режиме настоящего времени и предоставление всех необходимых сведений для обнаружения и предотвращения утечек информации.

Достоинства:

- Российский продукт для управления привилегированными пользователями.

- Наличие сертификата ФСТЭК России, соответствие требованиям ФЗ-187, Указа Президента РФ от 01.05.2022 № 250, приказов ФСТЭК России № 239, № 235, № 31, № 17, № 21.

- Единая точка входа в систему (SSO).

- Широкий спектр поддерживаемых целевых систем и протоколов удалённого доступа.

- Безагентная архитектура.

- Функционирование в режиме «бастион» — систему не надо устанавливать «в разрыв» сети, что повышает надёжность защиты.

- Широкие возможности интеграции, включая каталоги пользователей Active Directory / LDAP, системы класса SIEM, DLP, NTA.

- Поддержка кластеризации.

- Удобный просмотр действий администраторов и разные представления информации (видеозаписи, снимки экрана, распознавание текста, буфер обмена, запуск и остановка процессов, тексты из элементов стандартных интерфейсов) с возможностью просмотра сеансов в режиме настоящего времени.

Недостатки:

- Эксплуатационная документация недоступна из интерфейса системы, для получения документации её надо скачать на официальном сайте вендора.