Опыт «МСУ‑1» говорит о том, что нужен системный контроль привилегированных пользователей. Применение решений DLP и PAM позволило выявить инциденты, устранить внутренние угрозы и повысить прозрачность администрирования в корпоративной ИТ‑среде.

Введение

Привилегированные пользователи есть в любой корпоративной инфраструктуре. Это могут быть как внутренние сотрудники – например, системные администраторы, так и внешние – подрядчики, разработчики на аутсорсе. Все они имеют расширенные права доступа к ИТ-ресурсам, а значит являются потенциальной угрозой и могут нанести серьёзный ущерб в случае неправомерных действий.

Например, в мае 2024 года в СМИ разлетелась новость о том, как инженер смог при помощи личного ноутбука одним действием обесточить почти 40 населённых пунктов. Этот случай вызвал широкий резонанс. Можно ли предотвратить подобные угрозы? В статье поделюсь кейсами и расскажу, как мы в «МСУ-1» организовали контроль пользователей с привилегированным доступом.

Ошибка администратора?

В компании отключилась одна из терминальных ферм. Мониторинг показал, что технических неполадок нет, а системы ИБ не зафиксировали подозрительной активности. ИТ-администратор, отвечавший за сервис, сообщил о возможной утечке его логина и пароля из-за якобы «взлома домашней сети». Но на момент инцидента сотрудник находился в офисе. Поэтому никакие проблемы в домашней сети не могли повлиять на его работу.

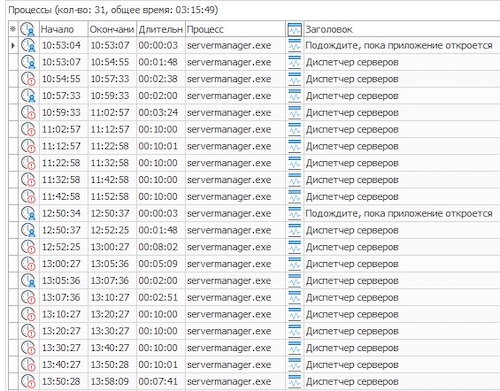

Чтобы разобраться, что произошло, мы пристально изучили, как он работал с Server Manager. Это инструмент администрирования Windows Server, через который отключили терминальную ферму. Далее посмотрели сетевые журналы систем удалённого доступа и все доступные логи ИБ-систем. В итоге через систему предотвращения утечек данных (Data Leak Prevention, DLP) «СёрчИнформ КИБ» мы увидели, какие процессы были запущены на компьютере ИТ-администратора параллельно с Server Manager. В этом помог модуль ProgramController (контролирует активность пользователей за ПК).

В результате выяснилось, что никаких подозрительных процессов не было. Сотрудник сам случайно удалил ферму через Server Manager. Но не сообщил об этом ни своему руководству, ни службе ИБ. Инцидент закрыли как ложный. А причину такого поведения разбирало уже руководство.

Рисунок 1. Просмотр активности процесса Server Manager на ПК сотрудника в «СёрчИнформ КИБ»

Шпионский софт у сотрудника ИТ-отдела

DLP-система «СёрчИнформ КИБ» обнаружила инцидент: через модуль ProgramController заметили, что сотрудник ИТ-отдела поставил на свой компьютер нелицензионную программу для создания скриншотов. А модуль MailController (контролирует исходящую и входящую почту) показал подозрительные свойства этой программы. Любой сделанный скриншот она отправляла по SMT-протоколу на домен своего производителя.

С помощью ProgramController вычислили хеш-суммы этой программы, способы ее установки и прочее. Потом настроили блокировки процесса в контуре информационной безопасности (КИБ) и в антивирусной системе, которые не позволяли дальше использовать эту программу. По сути, это было шпионская программа, которая сливала данные. Учитывая, что пользовался им сотрудник ИТ-отдела, на скриншотах могли быть критичные сведения об инфраструктуре. А это риск взлома в дальнейшем.

DLP нивелировала угрозу. Мы заблокировали эту программу и с помощью КИБ проверили, что утечки критичной информации не произошло.

Почему контроль важен

В «МСУ-1» большой штат администраторов, разработчиков, тестировщиков и других ИТ-специалистов. Все они имеют расширенный доступ в ИТ-системы, что создаёт дополнительные риски с точки зрения информационной безопасности. Поэтому мы относим их к группам риска. А для контроля внутри компании разработали строгие регламенты:

- Расширенный доступ в ИТ-системы все сотрудники получают только по запросу. Запрос должен быть аргументирован: прописываются обоснование, уровень доступа, а в некоторых случаях и конкретный срок, на который доступ требуется. Каждый такой запрос согласовывается с руководством отделов ИТ и ИБ.

- Регулярно проводим аудит всех систем на предмет излишних прав доступа, а также лишних учётных записей. Сотрудники отдела ИБ тоже попадают под эти проверки. Для аудита используем PAM-систему. Она позволяет централизованно управлять учётными записями с повышенными правами, включая пароли и ключи доступа. Это уменьшает вероятность несанкционированного доступа к ресурсам.

- Привилегированные пользователи — это прежде всего люди. Они могут допускать ошибки, саботировать работу, инициировать утечки и т.д. Поэтому всех пользователей без исключения мы контролируем с помощью DLP-системы «СёрчИнформ КИБ». Решение помогает отделу ИБ проводить детальное расследование и разобраться, если что-то пошло не так.

Кроме того, в «СёрчИнформ КИБ» есть специальные инструменты для контроля пользователей с расширенными правами: например, можно задать безопасные сценарии работы со средствами удалённого доступа, мониторить их использование и заблокировать опасные действия.

Таким образом, для контроля привилегированных пользователей хорошо работает комплексный подход. Он включает в себя как организационные меры, так и технические. В нашем случае хорошо сработала связка DLP и PAM. В итоге мы получаем полную картину, понимаем, кто из привилегированных пользователей к каким данным имеет доступ и как их использует. Это повышает уровень безопасности и укрепляет репутацию компании.

Выводы

Контроль привилегированных пользователей — ключевая мера защиты корпоративных систем от внутренних угроз. Даже компетентные сотрудники могут случайно или намеренно нанести вред инфраструктуре. Поэтому в «МСУ‑1» внедрены регламенты выдачи прав доступа и постоянный мониторинг действий через DLP‑ и PAM‑системы, что позволяет вовремя выявлять и предотвращать инциденты.

Комплексный подход, сочетающий технические решения с управленческими процедурами, обеспечивает прозрачность процессов, снижает риски человеческого фактора и формирует ответственную культуру информационной безопасности. Такой подход укрепляет доверие к компании и повышает устойчивость её ИТ‑среды.

Реклама, 18+. ООО «СерчИнформ» ИНН 7704306397

ERID: 2Vfnxy14w45