На российский рынок выходит новая компания SecBI, израильский разработчик продуктов для повышения эффективности работы SOC. Решения компании автоматизируют работу аналитиков первого и второго уровня, что позволяет ускорить детектирование инцидентов и повысить полноту выявления зараженных хостов в сети заказчика. Первое знакомство с вендором и его разработками — в обзорном материале от отечественного дистрибьютора Тайгер Оптикс.

Введение

Задача эффективного анализа потока из миллиардов событий безопасности и алертов становится сложнее с каждым днем. Аналитикам SOC первого и второго уровня приходится бороться со множеством ложных срабатываний, в то время как аналитики третьего уровня и хантеры до сих пор не имеют адекватных инструментов, которые позволили бы получить результат в приемлемые сроки.

Кроме того, «слепые зоны» детектирующих средств защиты информации приводят к тому, что инцидент может быть полностью пропущен, или же не удастся выявить его истинный масштаб. Результатом является неполное устранение угроз и их длительная вредоносная активность в корпоративных сетях.

Корректным подходом представляется немедленное и комплексное реагирование, которое позволит избежать серьёзного ущерба для активов организации. Большинство ответных мер в SOC могут и должны быть автоматизированы, что экономит время и повышает производительность работы аналитиков. Одним из средств такой автоматизации является решение SecBI с использованием технологий машинного обучения.

Особенности решения

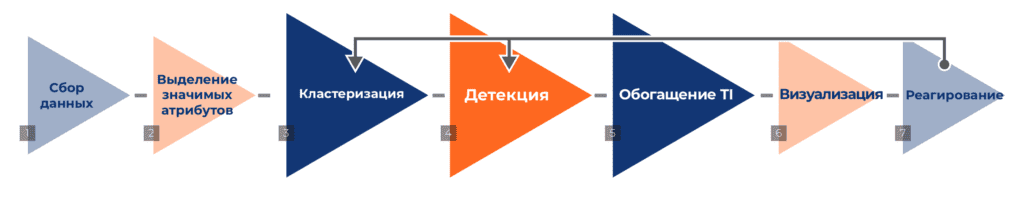

Технология расследований SecBI основана на применении автономного и неавтономного машинного обучения для анализа сетевого трафика и обнаружения комплексных и скрытных угроз. Система оперативно выявляет полный масштаб атаки, что ускоряет детекцию, повышает эффективность хантинга, а также оптимизирует реагирование и устранение последствий атаки.

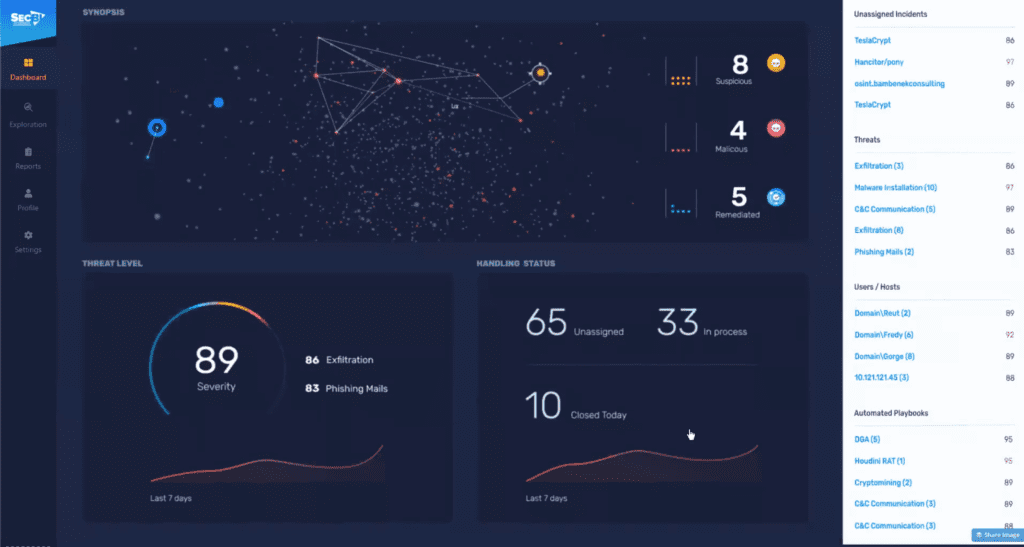

Аналитики SOC получают подробный таймлайн атаки с указанием всех мест заражения. Визуализация сценария обнаруженной атаки предоставляет аналитикам варианты дальнейших шагов, включая блокирование вредоносных хостов, участвующих в текущем инциденте, а также возможность автоматизации ответных действий в будущих схожих атаках.

В процессе работы SecBI идентифицирует вредоносный̆ кластер, состоящий из внутренних и внешних хостов, и использует данные киберразведки для независимого подтверждения детектированного поведения, что ускоряет выявление угроз и снижает число ложных срабатываний.

Рисунок 1. Панель управления

В отличие от традиционных технологий анализа сетевого трафика, решение SecBI позволяет использовать существующие источники сетевых журналов и не требует установки дополнительных программных или аппаратных средств. Это ускоряет внедрение и снижает стоимость владения системой. Решение также не требует длительного периода инсталляции.

Кроме того, в отличие от технологий UEBA, которые ищут отклонения от определенных паттернов поведения, SecBI применяет технологии спонтанного машинного обучения для самостоятельного выявления инцидентов без предварительного знания о том, что именно нужно искать или как выглядит «нормальное» поведение. Благодаря этому результаты работы решения доступны практически сразу после внедрения без длительного периода обучения, присущего решениям UEBA.

Рисунок 2. Процесс работы SecBI

Алексей Юдин, директор центра мониторинга ISOC: Алексей Юдин, директор центра мониторинга ISOC:

Решения подобного класса могут стать хорошим дополнением к SOC, повышая эффективность и качество работы за счет автоматизации части работы аналитиков, а значит, ускорения идентификации и сокращения времени реагирования на инциденты. Важный вопрос здесь — это соотношение полезности решения и его эффективности для заказчика с экономической точки зрения. С другой стороны, не нужно забывать, что технология автономных расследований основана на использовании технологий машинного обучения, которые за последние несколько лет хоть и сделали значительный скачок в развитии, но все равно не могут полноценно конкурировать со связкой «BigData и опытный аналитик». Эксперт в своей работе может учесть, помимо прочего, факт возникновения непрогнозируемых для machine learning событий, например, влияния человеческого фактора. В любом случае, пока данные технологии являются относительно новыми на рынке, мы рекомендуем обратить внимание в сторону провайдеров, имеющих в команде высококвалифицированных аналитиков, компетенции которых подтверждены на международном уровне. Softline имеет подтвержденный опыт работы в области расследования и реагирования на инциденты. Мы гарантируем своим заказчикам высокий уровень качества обслуживания SOC в режиме 24/7. Облачный сервис ISOC позволяет нашим клиентам создать Центр мониторинга и реагирования на инциденты фактически с нуля, получая все услуги, включая пользование SIEM и IRP, напрямую у провайдера. Работу ISOC можно увидеть своими глазами, посетив офис Infosecurity a Softline Company или офис одного из наших заказчиков. Для этого заполните заявку на референс-визит на нашем сайте. Вы сможете посмотреть изнутри на процессы реагирования и получить консультацию по построению SOC от экспертов. Если вы заполните заявку на референс-визит до 28 февраля 2021, то получите специальный подарок. |

Ключевые возможности SecBI

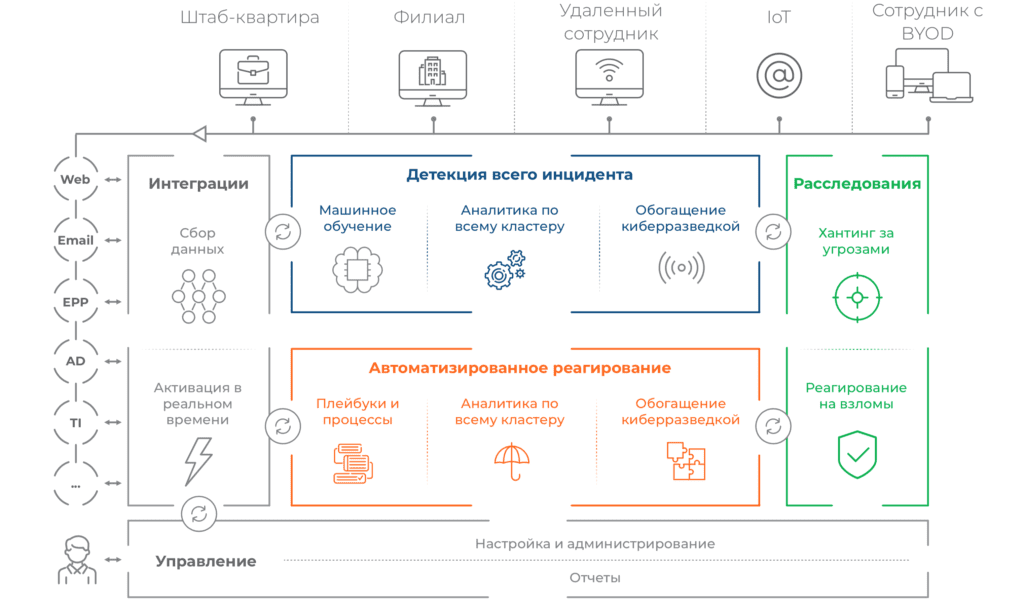

SecBI выявляет и объединяет в кластеры как внутренние (например, пользователей и устройства), так и внешние сущности (например, домены, IP-адреса, C2-серверы, точки сбора данных), которые коммуницируют во взломанной сети. Выявление вредоносного кластера (а не отдельных аномалий или единичных событий) позволяет быстрее и полнее обнаружить атаку. Из потока разрозненных алертов SecBI создает приоритезированный сценарий произошедшей атаки, что облегчает анализ, проведение расследования и устранение последствий инцидента.

Также SecBI анализирует сетевой трафик, полученный с имеющейся сетевой инфраструктуры, что позволяет выявлять угрозы и применять данные киберразведки, обеспечивая мониторинг вне зависимости от наличия шифрования. Использование метаданных вместо сетевых пакетов позволяет SecBI проводить глубокий анализ без нарушения требований защиты личных или конфиденциальных данных.

Рисунок 3. Архитектура SecBI

Несмотря на логичность желания автоматизировать ответные меры после выявления угрозы, на рынке практически отсутствуют решения, которые реализовали бы этот принцип. В отличие от продуктов, работающих на основе автоматизированных плейбуков и подверженных частым ложным срабатываниям, SecBI повышает эффективность за счет автоматизации действий и собственной технологии детектирования угроз на основе спонтанного машинного обучения.

Широкий набор готовых автоматизированных процессов и плейбуков позволяет автоматически выявлять настоящий масштаб инцидента и гибко добавлять необходимые действия по реагированию на различных шагах процесса. Возможность добавлять коннекторы к различным средствам защиты информации расширяет функционал платформы по формированию сложных процессов работы с инцидентами.

Варианты использования SecBI

Один из возможных сценариев — применение в рамках реагирования на инциденты. SecBI позволяет расставлять приоритеты и более эффективно вести расследования, так что аналитики любого уровня могут лучше решать соответствующие задачи. Решение помогает интерпретировать алерт в правильном контексте исходного инцидента и реагировать не на отдельные уведомления, а на весь инцидент в целом.

Другой сценарий — автоматизированный поиск угроз (threat hunting). SecBI ассистирует аналитикам в охоте на угрозы и дает полную картину происходящего в ИТ-среде. Анализ данных можно коррелировать с киберрасследованиями (forensics), в том числе — с метаданными для проверки пользователей или происшествий, а также с исходными материалами для тестирования гипотез аналитика. Архитектура на основе технологии больших данных дает возможность масштабировать период ретроспективного поиска от нескольких месяцев до нескольких лет.

Рисунок 4. Поиск угроз в SecBI

При внедрении и тестировании SecBI развертывается без необходимости установки дополнительных устройств или агентов. Установить решение можно как на площадке заказчика, так и в облаке. Эффективность SOC повышается без изменений в сетевой инфраструктуре и длительного периода обучения сотрудников. В России демонстрация и тестирование возможны через дистрибьютора.

Выводы

SecBI — это решение для автоматизации кибербезопасности на основе машинного обучения, которое призвано совершенствовать обнаружение инцидентов и угроз, а также реагирование на них. Разработчик продукта — новый для отечественного рынка вендор, которому предстоит соревноваться с крупными игроками, занимающими устойчивые позиции. Компания рассчитывает на свой авторский подход к анализу сетевого трафика (NTA), который обеспечивает автоматическое обнаружение угроз, расследование и реагирование для SOC и провайдеров управляемых услуг безопасности (MSSP).

Этот подход предоставляет ряд преимуществ перед решениями, которые генерируют спорадические оповещения и аномалии, требующие ручной корреляции, расследования и устранения. Кроме того, благодаря машинному обучению технология автономных расследований SecBI позволяет выявить и описать масштаб каждого подозрительного инцидента, включая все затронутые объекты, за считаные минуты, что также может рассматриваться как интересное преимущество.

Продолжить знакомство с компанией можно на ее сайте (www.secbi.com) или через дистрибьютора в России и СНГ — компанию Тайгер Оптикс.