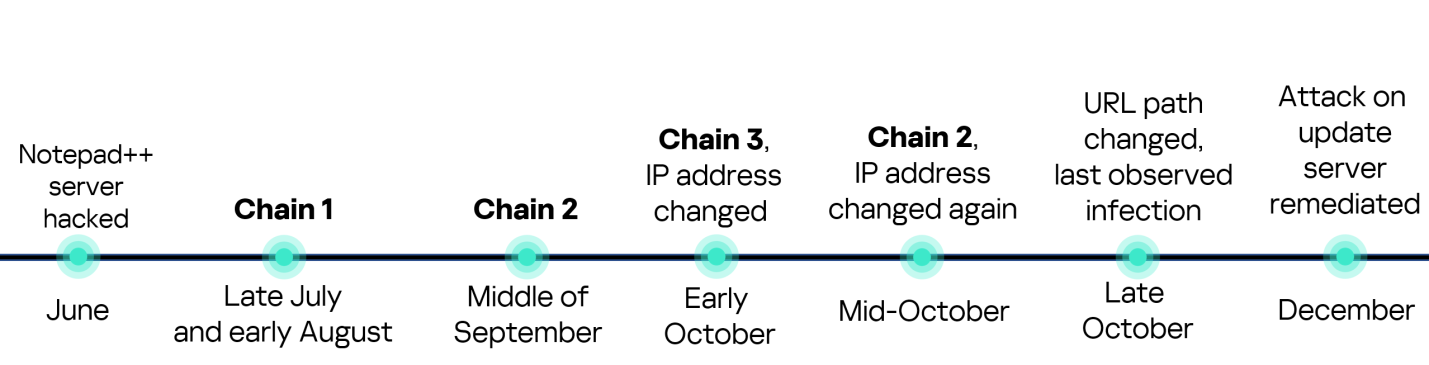

В «Лаборатории Касперского» изучили данные телеметрии об атаках с использованием обновлений Notepad++ и пришли к выводу, что за три месяца злодеи как минимум трижды переписывали заново схему заражения.

Изменялось все: используемые IP-адреса, домены, хеши файлов с полезной нагрузкой. Во всех случаях в финале на Windows-машину жертвы устанавливался маячок Cobalt Strike, обеспечивающий удаленный доступ атакующим.

В поле зрения других специалистов по ИБ попал и был обнародован лишь один порядок доставки вредоносов под видом апдейта Notepad++. Новое исследование расширило список известных индикаторов компрометации, и потенциальные жертвы заражения теперь могут провести более тщательную проверку своих активов.

«Тем, кто уже проверил свои системы по известным IoC и ничего не нашёл, не стоит думать, что угрозы нет, — предупреждает эксперт Kaspersky GReAT Георгий Кучерин. — Поскольку злоумышленники часто меняли инструменты, нельзя исключать, что существуют и иные цепочки заражения, которые пока ещё не выявлены».

На настоящий момент выявлены несколько мишеней, заинтересовавших авторов атаки на Notepad++ (все попытки заражения пресечены):

- индивидуальные пользователи продукта во Вьетнаме, Сальвадоре, Австралии;

- госструктура Филиппин;

- финансовая организация в Сальвадоре;

- вьетнамский ИТ-провайдер.