Специалисты антивирусной компании ESET предупреждают о новой тактике фишеров, которая помогает последним обходить защитную функциональность iOS и Android: злоумышленники используют Progressive Web Applications (PWA) и WebAPK.

PWA представляют собой веб-сайты, которые выглядят как мобильные приложения. На Android фишеры также задействуют WebAPK, скачанные, судя по всему, из Google Play Store.

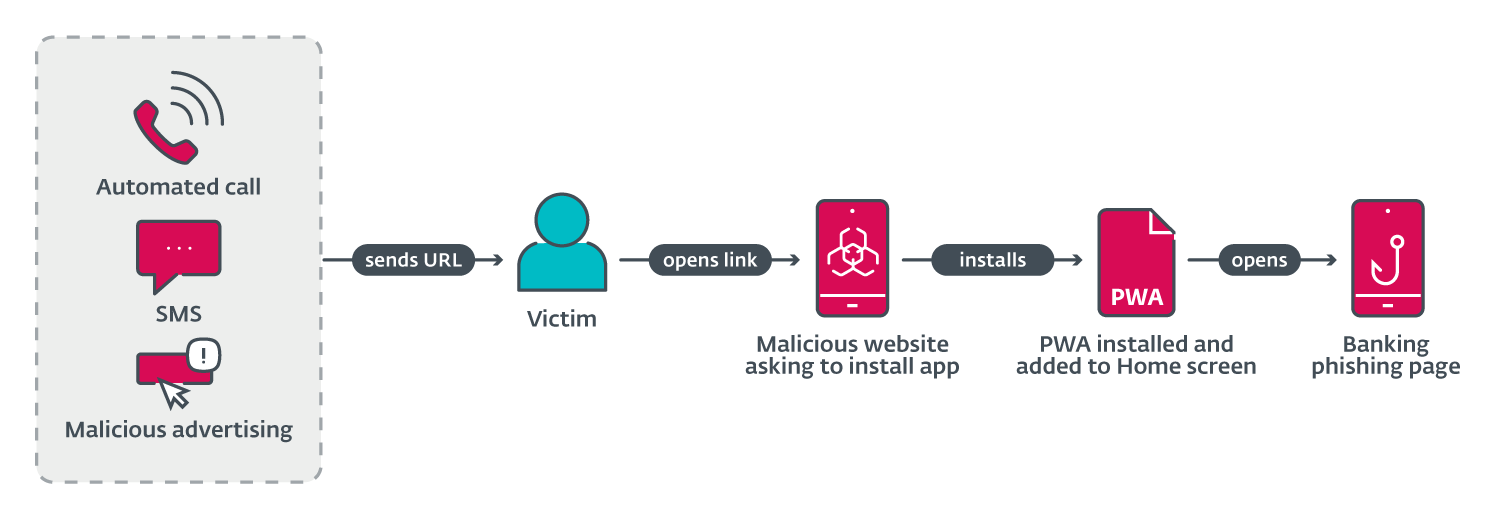

Последовательность в случае этих атак выглядит так: мошенники предлагают пользователям iOS добавить PWA на домашний экран, а владельцев Android-устройств убеждают подтвердить ряд всплывающих сообщений перед установкой приложения.

WebAPK, как известно, является более продвинутой реализацией PWA, поэтому их установка на Android не вызывает никаких системных алертов.

Чтобы «скормить» жертвам эти вредоносные программы, злоумышленники задействуют не только рекламу и СМС-сообщения, но и голосовые вызовы.

При переходе по фишинговой ссылке пользователь увидит клоны официальных страниц магазинов Google Play, App Store или фейковый ресурс кредитной организации.

После этого жертву будут убеждать установить новую версию банковского приложения, под видом которого, естественно, на устройство попадает вредоносная программа.

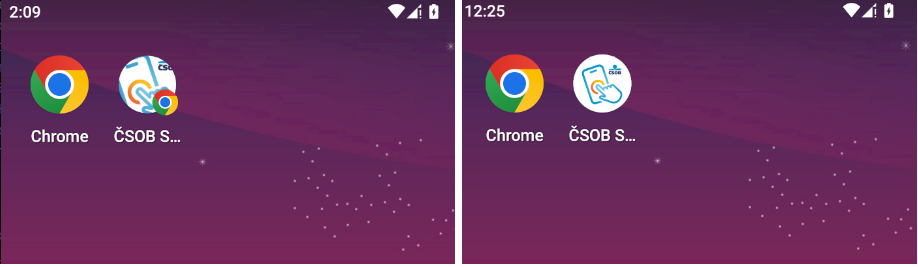

После установки PWA или WebAPK на домашнем экране появится соответствующая иконка, которая и будет вести прямиком на фишинговую форму для ввода данных.

Как отмечают в ESET, при вводе логина и пароля от банковского аккаунта пользователь потеряет контроль над свои счётом.