Объявившийся летом самоходный зловред P2PInfect становится все более агрессивным и продолжает совершенствоваться. К сентябрю число попыток эксплойта на ханипотах Cado Security возросло в три раза, за последнюю неделю — в 600 раз.

Сетевой червь P2PInfect написан на Rust и нацелен на серверы Redis, работающие под управлением Linux или Windows. Для получения первоначального доступа используется эксплойт CVE-2022-0543.

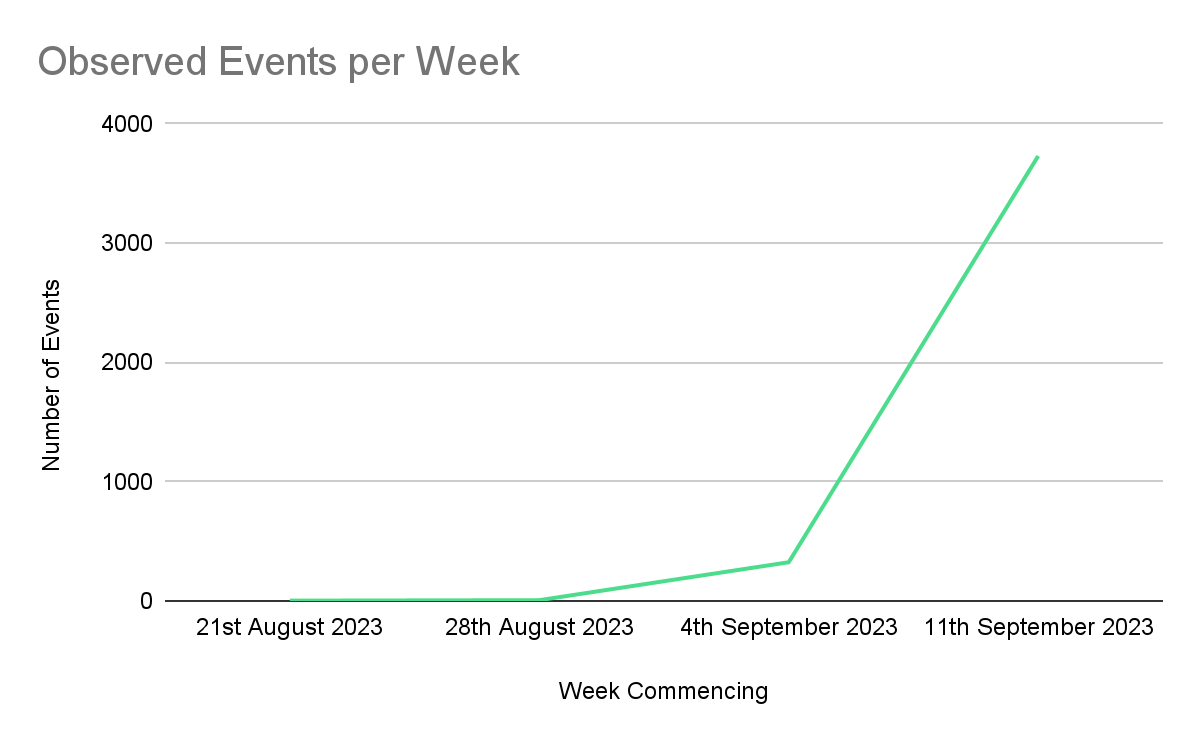

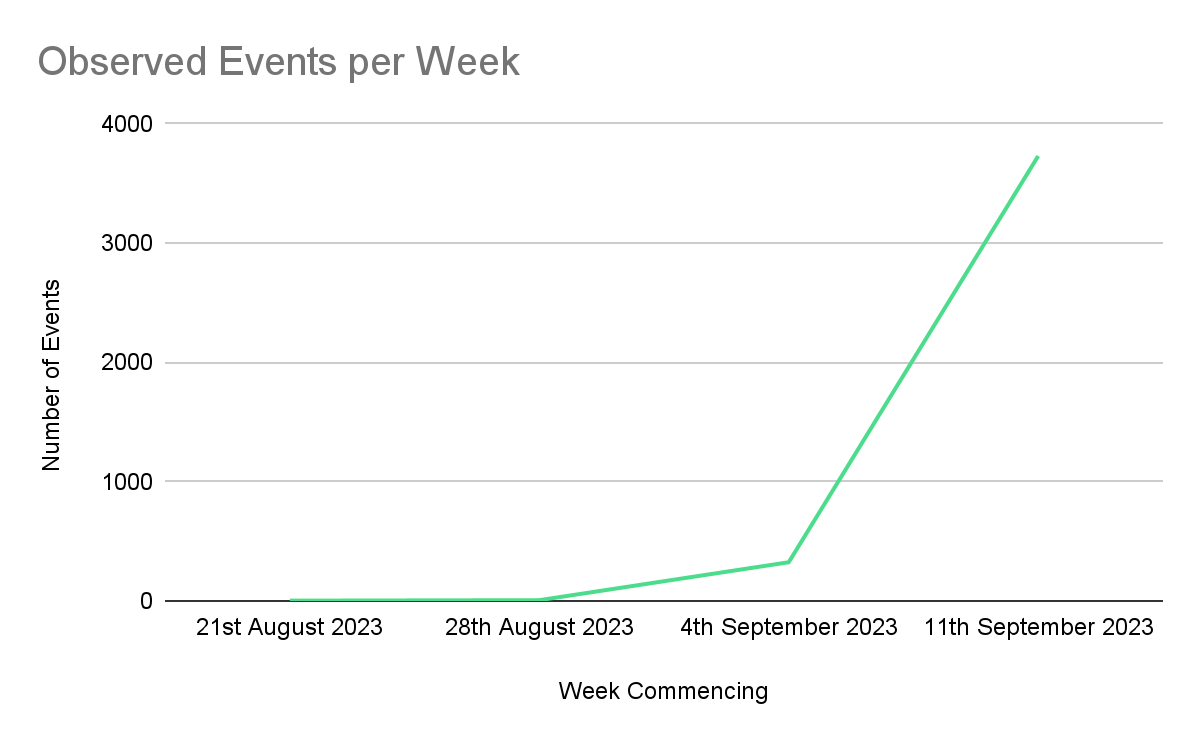

В Cado отслеживают ботнет, построенный на основе P2PInfect, с конца июля. Спустя месяц на ханипотах был зафиксирован рост активности, ассоциируемой с этим вредоносом, в начале сентября число атак стало стремительно увеличиваться. За неделю с 12 сентября по 19-е эксперты насчитали 3619 попыток эксплойта.

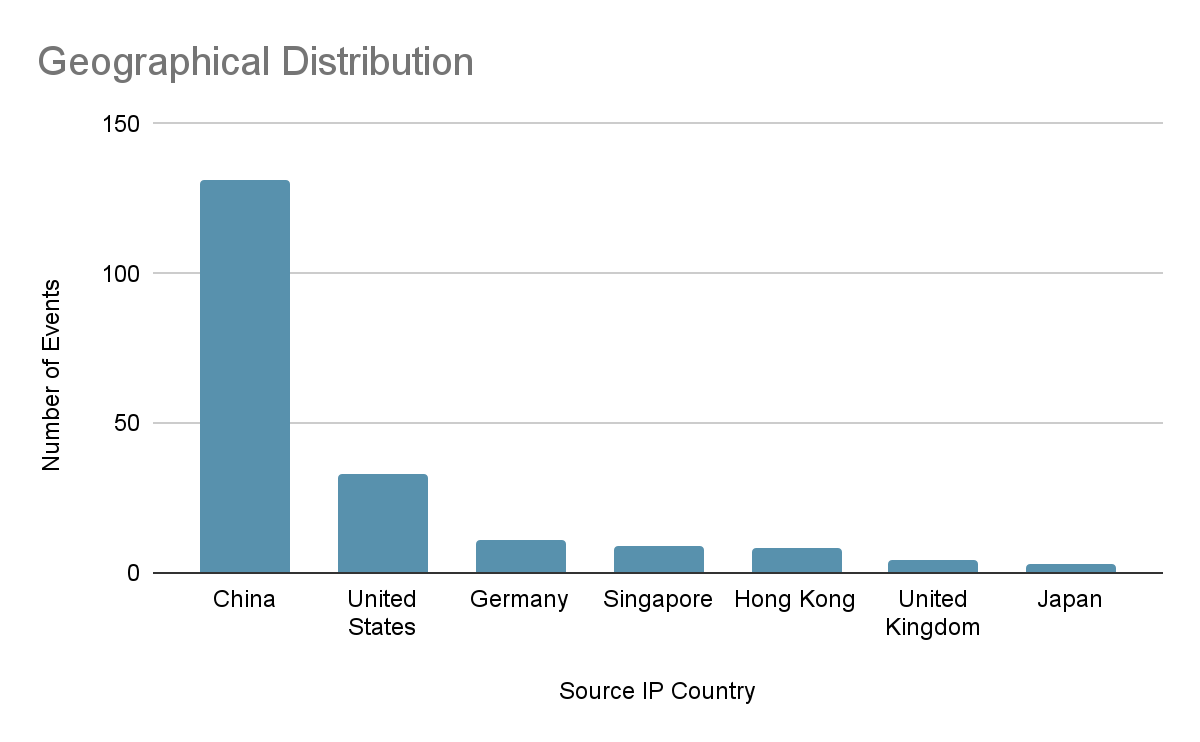

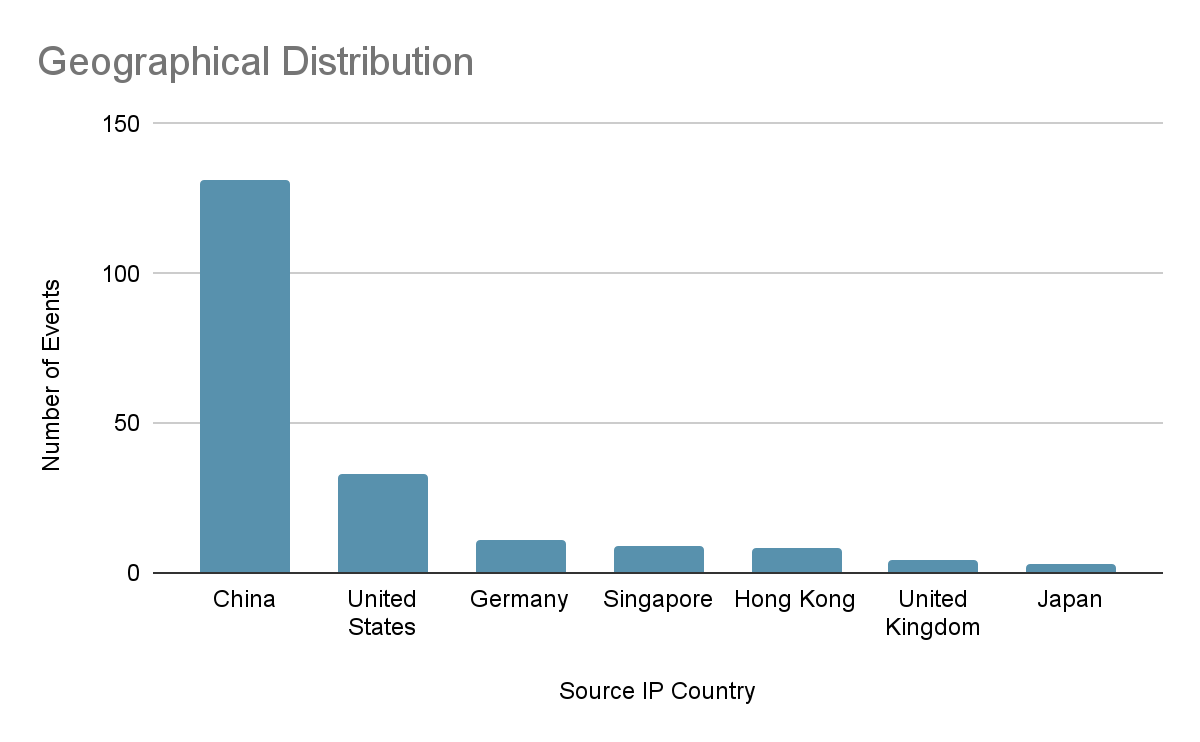

На настоящий момент выявлены 219 уникальных узлов ботнета (пиров) в разных странах; больше половины из них расположены в Китае. В основном это зараженные серверы Redis и SSH в сетях облачных провайдеров — Alibaba, Tencent, Amazon.

Количество образцов P2Pinfect тоже умножилось. Создатели самоходного бота продолжают экспериментировать, совершенствуя функциональность и средства защиты от обнаружения.

Так, в дополнение к изначальному сценарию выхода из системы (bash_logout) у зловреда появился полноценный механизм персистентности: он теперь обеспечивает себе постоянное присутствие, создавая cron-задачу на запуск полезной нагрузки каждые 30 минут.

Добавлен также bash-скрипт, который поддерживает основной пейлоад в активном состоянии, используя локальный сокет. Когда основной процесс завершается или удален, охранник получает копию бинарника с какого-нибудь пира, сохраняет ее как /tmp/.raimi и запускает на исполнение.

Свой SSH-ключ P2Pinfect теперь использует для перезаписи файлов .ssh/authorized_keys, чтобы законные пользователи не смогли воспользоваться таким входом. (Ранее ключ SSH вредоноса просто добавлялся в конец файла.) При наличии root-доступа червь меняет также пароли пользователей, автоматически генерируя 10-значную строку, и, таким образом, блокирует их аккаунты.

В отличие от других ботов P2Pinfect не имеет конфигурационного файла. Вирусописатели постарались восполнить этот пробел: вместо файла .conf новейшие семплы используют C-структуру, загружаемую в память и обновляемую динамически.

В качестве финальной полезной нагрузки некоторые образцы пытаются загрузить криптомайнер, однако его запуска на ботнете пока не замечено. Не исключено, что этот компонент пока не завершен. Возможно также, что загрузка майнера используется для демонстрации возможностей — чтобы привлечь подписчиков на услуги.