Андрей Суворов

Директор по развитию бизнеса KasperskyOS

Андрей Суворов присоединился к команде «Лаборатории Касперского» в 2015 году, возглавив бизнес-направление по защите критической инфраструктуры. В 2018 году стал генеральным директором дочерней компании НПО «Адаптивные Промышленные Технологии». С 2022 года возглавляет подразделение по развитию бизнеса решений на базе операционной системы «Лаборатории Касперского».

В течение своей карьеры работал на разных позициях в крупных международных компаниях с фокусом на развитии бизнеса и продаж комплексных бизнес- и ИТ-решений для крупнейших заказчиков в России и СНГ.

Андрей — выпускник программ МВА школы бизнеса университета Уорвик (Warwick Business School, UK). Кроме того, он с отличием окончил Киевское высшее инженерное радиотехническое училище ПВО (КВИРТУ ПВО) по специальности «Математика».

Андрей Суворов регулярно выступает с лекциями для высшего руководства крупнейших российских и зарубежных компаний об инновационных технологиях и кибербезопасности. Является соавтором курса программы Executive MBA «Киберриски для руководителей высшего звена». Входит в экспертную группу World Manufacturing Forum.

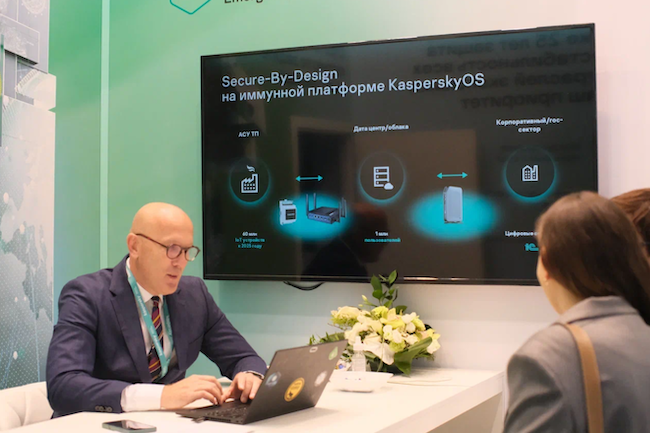

Чем занята «Лаборатория Касперского» сейчас, в условиях эскалации кибератак? Какие решения выводятся на рынок и на что можно надеяться в ближайшем будущем? Об этом нам рассказал Андрей Суворов, директор по развитию бизнеса KasperskyOS.

Хотелось бы начать разговор с KasperskyOS, а именно — с её прогресса к текущему моменту. Год назад мы общались с Дмитрием Лукияном и Максимом Карпухиным. Они подробно рассказали нам об устройстве операционной системы и о её состоянии на 2021 год. Что изменилось с тех пор? Как эволюционирует эта операционная система?

А. С.: Первое, что я хотел бы подчеркнуть, и я не устану говорить об этом снова и снова, — это то, что компания «Лаборатория Касперского» занимается разработкой операционной системы с нуля.

Собственно говоря, это — тот актив, который мы начиная с первой строчки кода делаем сами.

Это — первое, и мы этим гордимся.

Иногда во время серьёзных технических семинаров, которые мы проводим для заказчиков и партнёров, люди спрашивают, выходя, есть ли там всё-таки Linux. Тогда мы предлагаем провести семинар ещё раз.

Даже зная, что ваша аудитория — высокие профессионалы, я хочу ещё раз подчеркнуть, что KasperskyOS написана с нуля.

Говоря более конкретно, разработчиками «Лаборатории Касперского» с нуля и полностью написана самая критическая часть операционной системы, а именно — её ядро.

Второе. Важно отметить, что мы не просто написали всё сами, а сделали свою операционную систему исходя из принципиально нового кибериммунного подхода. Этот подход состоит в реализации концепции «запрещено всё, что не разрешено».

Мы проектируем устройства, которые реализуются на собственном ядре и архитектуре, которая описывает правильную модель поведения устройства. Таким образом, уязвимости и техники атак, настоящие и будущие, практически не могут быть исполнены, и это прописано на очень низком уровне микроядра.

Результаты исследований показали, что в микроядерной архитектуре 96 % критических эксплойтов для Linux перестанут быть критическими. Это — принципиально важный момент, и именно поэтому мы сами занимаемся разработкой.

Ещё раз отмечу, что все решения KasperskyOS реализованы на этом принципе — «запрещено всё, что не разрешено».

Это — так называемый «белый список». Все альтернативные подходы используют концепцию «запрещено то, что явно запрещено». Поэтому как только появляется какая-то новая технология, например вирус внутри G-File, приходится создавать новое решение.

Второй важный момент состоит в том, что «Лаборатория Касперского» делает операционную систему для того, чтобы подтолкнуть к выбору нового подхода тех игроков, которые разрабатывают конечные решения. Другими словами, мы — не та компания, которая разрабатывает всё сама.

Мы достаточно серьёзно продвинулись, но впереди ещё много работы. Сначала были разработаны подходы, ядро, знания по архитектуре, а дальше мы уже выращиваем игроков рынка, которые будут делать решения на нашей платформе.

В октябре в том числе и в этих целях мы запускаем свой первый обучающий курс. Он называется «Разработка для KasperskyOS» и находится на платформе Stepik. Курс позволяет получить полное представление о нашем подходе.

Это — один из серии последовательных шагов к формированию и развитию сообщества разработчиков. Для нас это не менее важно, чем сделать первые продукты на KasperskyOS.

Мы делаем первые продукты, чтобы показать рынку, что подход работает, что есть коммерческие версии, а дальше мы уже стараемся это масштабировать.

Теперь о том, чем мы занимаемся сегодня.

Сейчас мы проектируем и разрабатываем решения, которые по сравнению с другими решениями на рынке абсолютно точно будут более киберустойчивыми.

Мы не даём атаке распространиться на уровень тех самых ценных цифровых активов, на рубеже которых стоят наши решения. И это — очень важно.

Будет и второй этап, но сейчас принципиально до этого второго этапа обеспечить гарантированную сохранность цифровых активов, от которых зависят бизнес и работа важных организаций.

Правильно ли я понимаю, что сейчас вы работаете в направлении активной кибериммунности?

А. С.: Да, мы ведём такие исследования. У нас есть департамент перспективных технологий и есть ряд направлений, которые в контуре кибериммунитета нам видятся многообещающими.

Несколько лет назад мы занимались исследованиями для создания операционной системы. Выбрали три фреймворка: микроядро, архитектуру со множественными независимыми уровнями безопасности MILS и архитектурный подход FLASK (Flux Advanced Security Kernel). И, конечно, у нас есть дорожная карта для этой фазы.

Теперь что касается других направлений развития. В текущем 2022 году мы анонсировали второй шлюз промышленного интернета — KISG, модель 1000.

У второго шлюза есть чёткое позиционирование. Он имеет те же конвертор и программный дата-диод, которые есть и у первого, но по сравнению с первым это — более «групповое» устройство. Оно также более сложно в исполнении: если в первом шлюзе — 26 изолированных доменов, то во втором их уже более 200.

Эти домены общаются между собой только через микроядро, и межпроцессные коммуникации между этими доменами управляются движком Kaspersky Security System, который «даёт разрешение» на общение конкретных доменов друг с другом.

Для читателей напомню принцип действия. Если по одному из доменов возникнет какая-то компрометация, например взлом, то это не «уронит» всю систему.

А. С.: Да, это так, и это можно пояснить на следующем примере. Итак, существует 200 изолированных доменов. Внутри них есть компоненты, которые изготовлены третьей стороной. Ядро мы пишем сами, но рассчитываем, что функциональные компоненты будут писать другие компании, включая внешние. Как уже говорилось выше, у нас есть команда исследователей, которая ведёт постоянную работу.

Вернёмся к нашему примеру. Внутри этого шлюза есть компонент, который называется веб-сервером.

Мы понимаем, что ни сейчас, ни в будущем мы не можем исключить того, что компонент третьей стороны будет содержать какие-то ошибки, неоптимальные фрагменты кода и проч.

Поэтому мы провели эксперимент: поставили два шлюза с одним и тем же компонентом веб-сервера, при этом один из них — на нашей операционной системе, а другой — на обычном клоне Linux. Версия и функциональность веб-сервера — одна и та же. И мы установили, что существуют опубликованные уязвимости, которые позволяют существенно поднять привилегии по работе внутри окружения через этот веб-сервер.

В том случае, когда речь идёт об обычном шлюзе, это означает, что он имеет один и тот же уровень привилегий внутри всех компонентов, и, получив доступ через эту уязвимость, мы получаем в конечном итоге возможность выхода через шлюз в нижний сегмент, в результате чего создаётся очень серьёзный риск, в том числе и для физических активов предприятий.

В том же случае, если стоит тот же шлюз, но с архитектурой основанной на кибериммунных системах, этот компонент остаётся изолированным, купированным внутри данной архитектуры, потому что у нас на уровне этого обращения находится компонент TLS-соединения, который «не даёт» этому взаимодействию развиваться дальше.

Веб-сервер низкоприоритетен по сравнению с ядром и с правилами. Это — принципиальный момент, то есть мы останавливаем подобные атаки, не давая им проникать через шлюз.

За этот год мы провели колоссальную работу. Сначала — идея, потом — эксперименты, затем — шлюзы. При этом развиваются также и наши новые продукты и решения, и на Kazan Digital Week 2022 мы анонсировали наш новый продукт — первый в мире кибериммунный тонкий клиент.

Тонкий клиент и решение, в состав которого он входит — Kaspersky Secure Remote Workspace, — это первый шаг в развитии продуктов класса устройств доступа, человеко-машинный интерфейс.

Мы сделали огромный скачок от шлюза к ОС для устройства доступа.

В таких классах устройств речь уже идёт о создании пользовательского интерфейса, поддержке периферии и создания ещё много каких подсистем.

Надо понимать, что это — очень серьёзные инвестиции.

До официального анонса у нас были бета-релизные версии, публичные пилоты и даже определённые референсы. После анонса мы массированно запускаем продажи, а также движение от российского рынка в сторону рынков международных.

Тонкий клиент реализован абсолютно на тех же принципах, о которых мы говорили раньше. Если поставить две «коробочки» одного и того же производителя, но одна будет на KasperskyOS, а другая — на какой-то версии Linux, то, скорее всего, на этой версии Linux тонкий клиент будет иметь некое наложенное средство защиты. Уважаемые читатели без труда могут сами проверить эту информацию.

У нашего тонкого клиента — порядка пяти доменов внутри этой маленькой «коробочки»: работа с периферией, с сетевыми стеками (подключение к EDI- инфраструктуре), бизнес-логика (работа основных функций), хранилище и интерфейс.

По каждому из этих пяти доменов на ту или иную операционную систему в интернете опубликованы уязвимости. Это означает, что если есть возможность эксплуатировать какую-то уязвимость, то можно поднять приоритет и посмотреть, что именно делает пользователь на этом тонком клиенте. Например, это может быть работник казначейства, который что-то заполняет и может подменить реквизиты, что приведёт к серьёзной утечке данных или денег.

Мы установили, что большинство существующих систем, реализованных на Linux с большим ядром, содержит компонент кибербезопасности, который имеет такой же уровень привилегий, как любой из других компонентов.

На техническом уровне это означает, что если существует уязвимость, например, компонента работы с периферией, то, если мы через неё проходим, нам уже всё равно, какое средство защиты стоит внутри этого ядра. Они находятся на одном и том же уровне привилегий.

И в шутку, и всерьёз мы говорим о том, что вышли на рынок не «тонких», а «стройных» клиентов.

Наш клиент — не «тонкий», а «стройный». И это не просто эстетика, а набор осязаемых и функциональных свойств: компактность кодовой базы, микроядерная архитектура, возможности по гибкой и удобной настройке и централизованному управлению, а также защита на уровне операционной системы KasperskyOS.

Действительно, когда говоришь «тонкий», возникает ассоциация со словом «ломкий».

А. С.: Это — тонкий клиент в разрезе. У монолитной ОС уязвимости известны; их можно поискать, посмотреть. И, как правило, далеко не все от них защищаются. Мы можем взять любой из этих доменов и показать, что если есть средство защиты, то оно, как правило, находится на таком же уровне привилегий.

Обычный тонкий клиент позволяет повышать уязвимость через какой-то плагин, и тут уже начинается история про сетевые службы. И есть наш, который не позволяет этого сделать, потому что микроядро проверяет те правила, которые «зашиты» на уровне работы тонкого клиента.

Таким образом, мы говорим о разных линиях поведения решений.

Мы не только выводим на рынок готовое устройство с ценой и поддержкой. Мы также анонсируем и ряд отраслевых его применений. Среди них есть традиционные, такие как, например, в госсекторе. В частности, у нас имеется хороший проект в Оренбурге. Кроме того, есть первые проекты в области медицины и образования. Около 10 % пилотных исследований прошли в высших учебных заведениях.

Одно из новых направлений, которое мы демонстрируем, — это работа в контуре АСУ ТП. Очевидно, что наличие в контуре АСУ ТП компьютеров как операторских машин несёт в себе серьёзные риски.

Многие компании переходят на так называемые привилегированные сети работы приложений в контуре АСУ ТП. Это — тонкие клиенты. Сейчас мы проводим ряд ёмких тестирований, которые показывают, что наш подход в контуре АСУ ТП имеет серьёзное отличие.

Для нас это — знаковое событие. Мы сделали большой рывок от встроенной ОС на шлюзах до клиентских решений. Следите за нашими анонсами! Мы обещаем, что их станет больше.

Здесь можно, конечно, и пофантазировать — например, на тему автономного транспорта, который также создаётся на базе определённых операционных систем. Также большие возможности, несомненно, открываются и для мобильных устройств.

А. С.: Мы это понимаем, и поэтому проектируемые решения на базе KasperskyOS сразу создаются по модели полезного применения.

Наши потребители начинают понимать, что они изначально экономят на том, что их будущая система киберзащиты прогнозируема.

В рамках этих «белых списков» мы обеспечиваем то, что определённые угрозы для нас — не угрозы, так как они «отбиваются» на уровне политик безопасности или ядра, которое гораздо меньше ядер на монолитных операционных системах.

Большое спасибо за содержательное интервью! Желаем дальнейших успехов и плодотворной работы!