Во сколько злоумышленникам обходятся подготовка и проведение целевых кибератак (Advanced Persistent Threat, APT)? Компании должны понимать методики APT-атак, ведь очевидно, что прибыль от реализованного взлома должна превосходить затраты, помноженные на время. Именно из этих соображений подбирается тактика, определяется скорость продвижения в инфраструктуре и создаётся инструментарий взломщика.

Введение

Это исследование посвящено деятельности APT-группировок и применяемому ими инструментарию. В основу легли аналитические материалы зарубежных и отечественных специалистов, а также проведённый сотрудниками «Ростелеком-Солара» мониторинг открытых и теневых ресурсов для примерной оценки стоимости тех средств, что используют злоумышленники при подготовке и проведении атак.

Мы не будем рассматривать деятельность какой-либо конкретной APT-группировки, а проанализируем их активность как единое комплексное явление, т. к. в основе каждой подобной атаки лежат так или иначе схожие между собой техники и тактики, методики и инструменты. Именно поэтому в данном исследовании мы рассматриваем цепочку угроз (kill chain) как тактику, которая в принципе характеризует деятельность кибернаёмников (4-й уровень злоумышленника из 5 возможных, согласно нашей модели нарушителей). Безусловно, каждая преступная группировка имеет свои специфические (в большинстве случаев) самописные инструменты, но так или иначе всё сводится к эксплуатации уязвимостей более-менее известного ПО, используемого подавляющим большинством компаний, к созданию и применению вирусов-вымогателей, троянов, шифровальщиков, программ скрытого мониторинга и т. д. Ключевой вопрос здесь состоит в разработке специфического инструмента под конкретную жертву — именно это обусловливает его конечную стоимость.

Представляется, что такое исследование поможет лучше понимать саму методику APT-атаки, а также оценить те средства, которые злоумышленники затрачивают на их проведение — ведь очевидно, что полученная ими прибыль должна существенно превзойти расходы, в противном случае игра не стоит свеч.

Экономика атаки

О разведке

В поэтапной подготовке атаки особую и немаловажную роль играет разведка. Стоит отметить, что именно этот этап является одним из ключевых отличий APT-группировок. У киберхулиганов (злоумышленники 3-го уровня, согласно нашей 5-уровневой модели) разведка отсутствует, а сама атака ориентирована на «слепое» пробивание брешей в массиве жертв, преимущественно принадлежащих к одному экономическому сектору.

Фактически разведка является первоначальным и весьма длительным этапом, требующим тщательной подготовки и аккуратности, т. к. малейшая ошибка может привести к срыву реализации преступного замысла, а это в первую очередь влечёт за собой немалые денежные потери. Именно поэтому хотелось бы рассказать о данной стадии несколько подробнее.

Разведка как отличительная черта APT-атаки

Проведение разведки может осуществляться с использованием открытых источников, т. е. OSINT. Этот вариант позволяет не только собрать максимально полную информацию о компании и её технические данные (хосты, DNS, IP-адреса, учётные записи, прочие реквизиты), но и просканировать её инфраструктуру, то есть исследовать сетевую топологию и определить, какие уязвимости могут быть использованы в ходе непосредственной реализации атаки. Однако очевидно, что у членов APT-группировки есть достаточно ресурсов, как финансовых, так и кадровых, чтобы провести разведку на более глубоком уровне с применением специализированных средств. Именно поэтому здесь мы можем говорить о таких инструментах и методах, как отслеживание и анализ сетевого трафика, платные подписки на различные службы сбора данных, применение удалённых служб для подключения ко внутренним ресурсам компании (например, VPN, Citrix, удалённое управление Windows и т. п.), а также о разведывательном фишинге. Последний, скорее всего, будет осуществляться через сторонние сервисы, например социальные сети (примеры подобных фишинговых рассылок есть у таких APT-группировок, как Windshift, Magic Hound и др.), в результате чего злоумышленник может войти в доверие к сотрудникам и получить требуемую информацию, а также найти инсайдера. К сожалению, многие успешные атаки совершаются именно с привлечением инсайдеров, которые за определённое денежное вознаграждение готовы предоставить требуемые доступы, токены (например, для обхода двухфакторной аутентификации, что крайне сложно без инсайдера и / или физического доступа к АРМ или серверу), пароли и прочую конфиденциальную информацию. Человеческий фактор никто не отменял, поэтому социальная инженерия остаётся столь популярной у хакеров.

Безусловно, для грамотного внедрения и правильного использования методов социальной инженерии необходимо не только владеть техническими знаниями, но и уметь использовать психологические приёмы, что также требует определённого времени и тщательного изучения климата в компании, её сотрудников, их настроений и т. д. Важно понимать, что не каждый работник решится на нарушение внутренних правил: корпоративная этика, режим коммерческой тайны, политика безопасности — ошибка здесь может поставить под удар проведение всей APT-атаки.

Одна из основных задач разведки — это также своего рода выбор мишени, т. е. поиск того ПО, где есть уязвимость (0-day), которую впоследствии можно использовать для эксплуатации и дальнейшего получения контроля над требуемыми системами, сервисами, сегментами инфраструктуры. Важно отметить, что на данном этапе может быть принято решение об атаке через подрядчика, т. н. «trusted relationship». На это может повлиять информация, опубликованная, например, на сайте вендора, где сообщается о разработке для компании, выбранной в качестве мишени для APT-атаки. Зачастую такие пресс-релизы становятся отличной наводкой для злоумышленников, получающих сведения о выпуске специализированного ПО, которым гарантированно пользуются в организации. Следовательно, в подобной ситуации можно «совершить заход» именно через поставщика и, например, заразить жертву через обновление.

Что касается экономической составляющей самой разведки, то часть инструментария здесь может быть бесплатной и общедоступной (например, средства OSINT) либо стоить весьма мало (обычно в пределах 50 долларов США). Сейчас же попробуем проанализировать непосредственно трудозатраты участников APT-группировки, т. е. фактически фонд оплаты труда (ФОТ).

Трудозатраты (ФОТ) на этапе разведки

Когда мы говорим об APT-атаке, то под жертвой скорее подразумеваем компанию среднего или крупного размера, где трудится не менее 1,5 тыс. работников, в таких секторах экономики, как промышленность, ретейл, энергетика, телекоммуникации, транспорт и т. д. Если компания весьма велика, то она, скорее всего, имеет распределённую сеть (филиалы в разных точках мира) и многомиллиардные годовые обороты (например, Maersk, NorskHydro, Saudi Aramco и проч.). Это важно для определения числа задействованных специалистов, которые будут производить разведку — каждый по своему направлению. Для детального изучения компании и её инфраструктуры, получения различных сведений, включая права доступа и различные утёкшие данные, поиска инсайдера и / или слишком доверчивых сотрудников (социальная инженерия) потребуется примерно 3-4 специалиста и в среднем около 1 недели времени, если компания не очень велика; в противном случае — гораздо больше.

Безусловно, специалисты, осуществляющие все эти мероприятия, хорошо оплачиваются, т. к. работа напрямую связана с риском, включая существенные финансовые потери, поэтому лучший повод их простимулировать и «заставить» пойти на риск — предложить хорошую плату, которая во многом зависит от таких факторов, как:

- наличие у группировки своих специалистов или необходимость привлекать внешних,

- успех предыдущих атак (влияет на объём имеющихся денежных средств),

- сложность, объём и характер работ (во многом зависят от размера и уровня защищённости атакуемой компании), срочность.

Безусловно, сюда можно отнести и параметр «поставленные цели», но сейчас мы рассматриваем классический пример, когда речь идёт о полномасштабной длительной атаке, связанной с проникновением, закреплением, пролонгированным присутствием в инфраструктуре жертвы, заражением требуемых сегментов и систем, получением контроля и т. д.

Важно понимать, что, анализируя ФОТ принимающих участие в APT-атаке лиц, мы не говорим о каком-либо постоянном окладе — здесь имеет место плата за выполненную работу. Безусловно, знать точно, какое вознаграждение получают привлечённые лица, невозможно, однако если брать среднерыночные зарплаты ИТ-специалистов профиля «пентестер», то можно говорить о 1600–2500 долларах (здесь и далее расчёт производился при курсе порядка 75 рублей за 1 доллар). Отметим тот факт, что иногда сотрудники, которые привлекаются, например, для написания кода либо проведения иных подобных мероприятий, могут даже не знать, что выполняют заказ для лиц занимающихся противоправной деятельностью. Иначе говоря, они выступают в качестве фрилансеров / разовых подрядчиков: выполнили работу, получили деньги — на этом сотрудничество обычно заканчивается.

Дальнейшее развитие атаки

После получения достаточного количества информации и данных для входа начинается следующий большой и, возможно, самый значимый для хакеров этап, связанный с непосредственным проникновением в инфраструктуру компании-жертвы и последующим закреплением в ней. Здесь важно следующее: использовать выявленные уязвимости (какие именно — как раз и определяется в ходе проведения разведки), скомпрометировать учётные записи, взломать инфраструктуру и закрепиться в ней. Варианты проведения атак здесь различны: это может быть веб-атака (использование веб-уязвимостей), проникновение через облачную инфраструктуру, компанию-подрядчика (trusted relationship), SQL-инъекции и т. д.

Отдельно хотелось бы остановиться на фишинге, который по-прежнему остаётся наиболее популярным инструментом для проведения различного вида атак как на первоначальных стадиях (для проникновения в инфраструктуру посредством использования методов социальной инженерии), так и на последующих для дальнейшего продвижения уже внутри атакуемой компании. Разумеется, тактика формирования фишинговых атак будет меняться в зависимости от стадии, на которой они реализуются, поэтому злоумышленникам так важно использовать различный инструментарий, направленный в первую очередь на создание вредоносных вложений и применение методов социальной инженерии. Следовательно, в основе фишинга могут лежать отличные друг от друга технологии, напрямую влияющие на стоимость проведения атаки. Ключевым и общим моментом является использование в заголовках фишинговых писем актуальных инфоповодов, что побуждает жертву открыть послание.

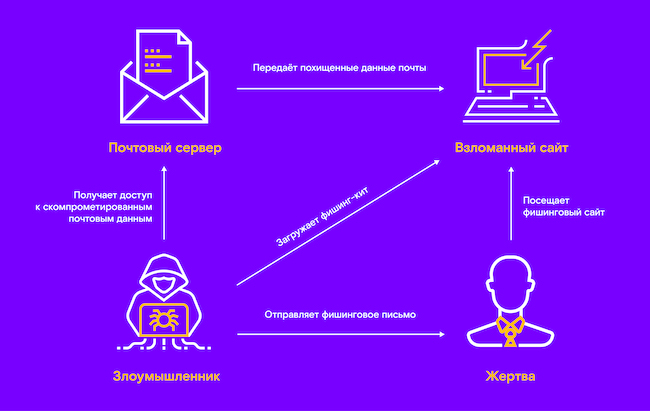

Если же говорить о разнообразии фишинга как такового и его экономической составляющей, то, например, на теневом рынке можно найти готовые фишинговые наборы, стоимость которых варьируется от 30 до 1000 долларов в месяц. Также весьма доступным является создание фишингового лендинга (стимулирующей страницы), что не требует ни особых знаний, ни существенных финансовых вложений — обычно цена проведения таких работ не превышает 50 долларов. В этом случае типовая схема фишинговой атаки выглядит так, как показано на рисунке 1.

Рисунок 1. Типовая схема фишинговой атаки

Если же говорить о фишинговых рассылках со вредоносными макросами, то это — уже более сложная атака, которая вполне может быть применена APT-группировкой, но и стоимость её будет гораздо выше, т. к. здесь речь идёт о создании вредоносной программы, которую пользователь получает в письме и, разумеется, должен запустить, после чего возможно проникновение в инфраструктуру компании и / или заражение шифровальщиком. Таким образом, мы снова возвращаемся к методам социальной инженерии, когда нужно либо найти инсайдера, либо войти в доверие и убедить сотрудника открыть вложение. Наиболее популярна загрузка макроса вредоносных программ из следующих семейств:

- Ransom:MSIL/Swappa;

- Ransom:Win32/Teerac;

- TrojanDownloader:Win32/Chanitor;

- TrojanSpy:Win32/Ursnif;

- Win32/Fynloski;

- Worm:Win32/Gamarue.

Ещё более сложным и, следовательно, дорогостоящим видом фишинга является тот, что нацелен на обход двухфакторной аутентификации. Здесь используется следующий инструментарий:

- Фишинг в отношении токена (компрометация ключа, т. е. проведение атаки непосредственно на второй этап аутентификации), в результате чего может быть получен если не постоянный, то как минимум временный доступ к почтовому ящику.

- Атака на VPN-сеть, компрометация учётных данных, используемых при подключении VPN.

- Использование / создание эксплойта для получения неавторизованного доступа.

- Физический доступ при использовании в компании физических методов защиты (ключ / токен).

Среди видов фишинга также можно выделить следующие примеры (перечень не является полным):

- Атака табнабинга (манипуляции со вкладками браузера) в целом весьма проста и не требует какого-либо эксплойта — лишь хорошей подготовки атакующих. Несмотря на это, она является вполне эффективным методом компрометации учётных данных, т. к. порой даже опытные ИБ- и ИТ-специалисты не обращают внимания на мелкие детали, указывающие на то, что сайт является фишинговым.

- Некоторые атаки длятся в течение нескольких лет — скажем, т. н. «credential phishing», кража чьих-либо учётных данных (преимущественно высокопоставленных лиц, топ-менеджеров), для осуществления которой злоумышленник входит в доверие, например, к подчинённым жертвы для проведения последующей атаки. Здесь мы также можем говорить и об атаках 5-го уровня (согласно нашей 5-уровневой модели нарушителей), для которых типично совершение подобных действий. Важно понимать, что фактически APT-группировки могут действовать в интересах иностранных государств и тем самым формировать пул характеристик для злоумышленников 5-го уровня.

Среди жертв подобного вида фишинга встречаются журналисты, политики, разработчики ПО и исследователи, учёные различных университетов, а также посольства различных стран и крупные медиаагентства. Для проведения такой атаки злоумышленники используют длительный сбор информации в отношении необходимого круга лиц (порой в течение года или более), скомпрометированные УЗ, утёкшие данные пользователей («слитые» БД и т. п.), реальный шпионаж (слежку за людьми в режиме офлайн).

Так, например, используя подобный алгоритм, члены группировки FancyBear в 2015-2016 гг. смогли получить доступ к Gmail-аккаунту Колина Пауэлла, бывшего секретаря администрации США при Дж. Буше (на 100 % данная информация не подтверждается, но все факты указывают на это — подробнее см. в отчёте Trend Micro). Для создания фишинговых доменов группировка в основном использует почтовые серверы небольших провайдеров, расположенных на Кипре, в Бельгии, Италии, Норвегии и других странах. К услугам провайдеров, которые предоставляют возможность создания бесплатных почтовых аккаунтов, она прибегает крайне редко и только для весьма специфических целей.

Стоимость используемых инструментов и технологий

Итак, как же всё-таки понять, сколько стоит APT-атака, сколько средств уходит у участников группировки на её подготовку и проведение? Очевидно, что суммы будут весьма значительными, тем более когда речь идёт о столь продолжительном мероприятии. Разумеется, назвать точные цифры практически невозможно, т. к., во-первых, разброс цен на различные виды инструментария весьма велик, а во-вторых, мы не можем знать наверняка, сколько точно получают привлечённые специалисты за свою работу (например, разработку и тестирование ПО). Примерные оценки, конечно, имеются, однако очевидно, что каждая APT-группировка располагает различными бюджетами, которые напрямую зависят от успешности ранее проведённых атак, а денежные вознаграждения варьируются в зависимости от пула выполненных работ.

Здесь важно отметить, что конечная цена услуги во многом зависит от сложности кода и возможности его детектировать, если речь идёт о создании ПО. Таким образом, основные компоненты, формирующие стоимость, — это:

ставка специалиста + конкретный род задачи, включая язык программирования, сложность кода, возможность его детектировать различными средствами + коммерческое ПО

Так, хороший специалист, разбирающийся, например, в сетевых уязвимостях и способный, соответственно, создать использующую их вредоносную программу, может получить вознаграждение в размере 3 тыс. долларов.

В ходе подготовки этого материала мы решили опираться не только на трудозатраты специалистов и среднерыночную стоимость их работ, но и на результаты анализа теневого рынка, где на продажу выставлен различный инструментарий (услуги, ПО и проч.), что в результате позволяет определить общий ценовой диапазон и понять примерную стоимость APT-атаки.

В таблице ниже приведён наиболее популярный и часто применяемый APT-группировками инструментарий, типичный для проведения целевых атак. Разумеется, данный перечень не является исчерпывающим, а приведённые в нём позиции могут использоваться в той или иной комбинации. Здесь важно отметить следующее:

- многое из этого создаётся самостоятельно участниками группировок, т. е. является самописным инструментарием, и нередко применяется всего один раз для проведения конкретной атаки, т. к. впоследствии становится уже известным и может детектироваться системами защиты (в приведённые показатели уже заложены стоимость работ и привлечение специалистов);

- аналогичные позиции на русскоязычных форумах стоят примерно на 10–15 % дороже, но одновременно с этим спектр предлагаемых услуг и сервисов там несколько шире.

Таблица 1. Примерная стоимость хакерских инструментов и технологий

|

Инструмент / технология |

Цена* (долл. США) |

|

Учётные записи для входа в системы атакуемой инфраструктуры |

1–8, 160 (за 200 УЗ) |

|

Игровой аккаунт |

50–1000 |

|

Доступ к банковскому счёту пользователя |

5 |

|

Данные кредитной карты с подтверждённым большим остатком (более 5000 долларов) |

От 500 |

|

Учётные записи Microsoft Azure / Google Cloud |

80–200 |

|

Создание фейковых новостей (боты для социальных сетей) |

1–25 |

|

ПО для создания дипфейков |

25–1000 |

|

Изготовление документов (цена доходит до 2500 долларов при необходимости проведения регистрационных процедур) |

5–2550 |

|

Услуга взлома сервера с помощью вредоносной программы, подбирающей пароли |

150–250 (в неделю) |

|

Услуга по разработке вредоносной программы |

От 500 (за проект) |

|

Услуга по разработке вредоносной программы + реверс-инжиниринг |

От 1000 (за проект) |

|

Инструменты удалённого доступа (Remote Access Tools, RAT) |

2–30 |

|

Создание RAT |

35–70 |

|

Удалённый доступ по RDP к корпоративным сетям |

От 1000 |

|

Удалённый доступ по RDP к корпоративным сетям с правами записи и чтения, а также доступ к корпорации, объединяющей несколько компаний |

7–10 тыс. |

|

Ботнет для спама, майнинга и т. п. (не класса Mirai) |

500–1500 |

|

Ботнет Mirai |

1000–5000 |

|

Боты для азартных игр |

От 75 |

|

DDoS-сервис |

От 50 (в день) |

|

Программы-шифровальщики |

20–2000 |

|

Банковские вредоносные программы |

1500–2000 |

|

Вредоносные программы для атаки на банкоматы |

2000–3000 |

|

Программы-вымогатели (среди самых дорогих — Jigsaw) |

100–3000 |

|

Ежегодная подписка на Ghostly Locker |

550–800 |

|

Вредоносные программы Security, Sodinokibi |

1700–2300 |

|

SOCKS, прокси |

20–45 (в месяц) |

|

Кампания по банковским троянам |

1400–3500 |

|

Кампания по краже информации (вредоносные программы, хостинг и распространение) |

180–1500 |

|

Комплект симулятора вышки сотовой связи |

27–35 тыс. |

|

Шаблоны для поддельных документов, веб-сайтов, мобильных приложений |

40–750 |

|

Годовая аренда инструментов для вымогателей, включая поддержку клиентов, офлайн-шифрование, дроппер и услуги обфускации |

1000–2000 |

|

Месячная подписка на свежие эксплойты: DOC, XLS, HTA, VBE, CMD, JS и др. с полной поддержкой и обновлениями |

60–200 |

|

Исходный код загрузчика |

От 1500 |

|

Программа Cobalt Strike (для проведения тестов на проникновение) — нелегальная продажа |

30–40 тыс. |

|

Эксплойты для уязвимостей «нулевого дня» |

500–1000000 |

|

Модифицированная версия Metasploit Pro с годовой техподдержкой |

8–15 тыс. |

|

TeamViewer |

80–150 |

|

Эксплойт для уязвимости 0-day в Adobe Acrobat |

120–170 тыс. |

|

Шпионский фреймворк FinSpy |

1,3–1,8 млн |

*Многие операции по покупке различных сервисов для совершения кибератак осуществляются в биткоинах.

Можно заметить, что диапазон цен весьма велик, что объясняется тем, что рынок быстро меняется и сегодня злоумышленники могут использовать новую ещё неизвестную уязвимость, цена эксплойта для которой может достигать нескольких десятков, а то и сотен тысяч долларов, но после того как вендор выпускает патч, цена существенно падает. Тем не менее зачастую использование даже старых уязвимостей даёт свои плоды, т. к. многие компании вовремя не ликвидируют их, оставляя тем самым лазейки для злоумышленников, и, к сожалению, такое положение дел может длиться годами. В результате этого хакеры получают возможность атаковать компании чуть ли не за 50–100 долларов, т. к. эксплойты для старых уязвимостей могут стоить весьма мало, а отсутствие патч-менеджмента в компании приводит к успеху злоумышленников.

Иными словами, ещё одним из ключевых факторов, влияющих на конечную стоимость атаки, является уровень защищённости компании-жертвы. Так, незакрытые «дыры» значительно облегчают злоумышленникам жизнь, позволяя провести атаку за совершенно небольшие средства — при несоблюдении даже элементарных правил кибергигиены атака может стоить 1000 долларов. Это скорее исключение из правил, т. к. APT-атаки в основном нацелены на крупные компании, где ИБ реализована обычно на неплохом уровне, однако даже в таких организациях случаются прецеденты, когда проникновение во внутреннюю инфраструктуру оказывается весьма простой операцией благодаря какой-нибудь старой незакрытой уязвимости, что в результате также способствует минимизации затрат со стороны членов группировки.

Аналогичный разброс в стоимости уязвимостей мы можем наблюдать и на ресурсе Zerodium: от 10 тыс. долларов до 1 млн и 2,5 млн для мобильных приложений и платформ. Основные факторы, влияющие на стоимость, — это операционная система и способ эксплуатации уязвимости (удалённое исполнение кода, повышение привилегий, обход песочницы, выход из виртуальной среды в реальную). Вследствие такого большого разброса цен весьма трудно сказать точно, сколько будет стоить APT-атака — к сожалению, гораздо проще посчитать ущерб от неё. Если же ещё раз взглянуть на цены того инструментария, что представлен в таблице выше, и взять усреднённые значения, то мы можем говорить о суммарной стоимости APT-атаки в размере порядка 10–13 тыс. долларов. Некоторые специалисты приводят и такие значения, как 300–500 тыс. долларов, что, безусловно, тоже является вполне реальным, если мы говорим о крупной атаке на большую компанию (например, международный холдинг / корпорацию), где реализована эффективная система безопасности.

Выводы

Итак, определив примерный объём вкладываемых в реализацию APT-атаки средств, следует отметить, что одна из главных характеристик злоумышленников 4-го уровня — это окупаемость операций. Очевидно, что большие вложения должны быть оправданными, более того, полученная прибыль должна существенно превосходить их, в противном случае хакеры понесут колоссальные убытки. И здесь речь идёт не только о покрытии расходов, но и о наличии средств на оплату труда участников группировки и подготовку к проведению последующих атак, для чего может снова потребоваться разработка специализированного инструментария.

Важно отметить, что затраты на проведение будущих атак напрямую зависят от того, на какой стадии злоумышленники были обнаружены в инфраструктуре жертвы и были ли они обнаружены вообще, т. к. вскрытие влечёт за собой необходимость начинать с нуля и отказаться (по крайней мере на какое-то время) от проведения повторных атак, ибо их уникальный и новый инструментарий после обнаружения может детектироваться системами защиты — в этом случае ни о какой уникальности не может быть и речи, а применение такого средства обречено на провал. Скрытность напрямую влияет на затратность проведения дальнейших атак, а также на то, насколько быстро та или иная APT-группировка снова ринется в бой, ведь любая подготовка требует времени, а время, как мы знаем, — деньги.