Почти с самого начала пандемии новой коронавирусной инфекции COVID-19 киберпреступники пытаются нажиться на этой теме. Часть подобных вредоносных кампаний мы уже освещали, здесь же хотим собрать и рассмотреть все способы эксплуатации темы коронавируса, которые можно встретить сегодня в Сети.

- Введение

- Связанные с коронавирусом киберугрозы

- Мобильные вредоносные приложения

- Фишинговые электронные письма

- Скидки на вредоносы, размещённые на хакерских форумах

- СМС-фишинг

- Мошенничество с медицинскими масками и антисептиками

- Вредоносные программы

- Атаки шифровальщиков

- Выводы

Введение

Чаще всего, используя связанную с COVID-19 панику, злоумышленники пытаются заразить компьютеры и мобильные устройства граждан вредоносными программами. Также нередко в ход идут различные мошеннические схемы, основная задача которых — заставить жертву отдать свои деньги.

К сожалению, за редким исключением, такие методы работают, поскольку поверхность атаки меняется и расширяется довольно быстро — организации вынуждены максимально оперативно переходить в цифровое пространство, раскрывая свои системы для киберугроз.

Большинство современных атак используют страх, сопровождающий распространение новой инфекции COVID-19. Подкрепляя свои кампании дезинформацией и фейковыми постами, злоумышленники вполне успешно подсовывают невнимательным пользователям вредоносные программы и мобильные приложения.

В первую очередь преступников интересуют деньги, однако некоторые операции, связанные с темой COVID-19, готовят почву для кибершпионажа.

Связанные с коронавирусом киберугрозы

Как заявил недавно Роб Леффертс, вице-президент Microsoft 365 Security:

«Каждая страна в этом мире столкнулась как минимум с одной кибератакой, эксплуатирующей тему COVID-19».

Однако от общего числа атак, анализируемых Microsoft ежедневно, «коронавирусные атаки» составляют менее 2%. Такую статистику представили сами сотрудники корпорации из Редмонда.

Стоит также учитывать, что как таковых новых и оригинальных атак на ландшафте не возникло. Просто преступники адаптировали свои старые отработанные схемы под тему пандемии новой инфекции. Тем не менее давайте рассмотрим самые популярные способы эксплуатации COVID-19 в киберпреступных целях.

Мобильные вредоносные приложения

Само собой злоумышленники учитывают нашу одержимость мобильными девайсами, поэтому стараются атаковать именно их. Особенно удачно такие операции проходят под прикрытием COVID-19.

Например, исследователи из компании Check Point выявили по меньшей мере 16 различных мобильных приложений, авторы которых обещали актуальную информацию о распространении нового вируса. Вместо этого пользователи получали на свои устройства вредоносные программы.

Среди такого злонамеренного софта можно выделить адваре Hiddad и банковский троян Cerberus, похищающий персональные данные и деньги. Также эксперты встретили вредоносную «звонилку» (дайлер), распространяемую под прикрытием актуальной информации по COVID-19.

Все 16 обнаруженных приложений размещались на недавно созданных доменах, темой которых также был коронавирус. Кстати, число таких ресурсов за последние несколько недель резко взлетело.

Фишинговые электронные письма

В случае email-фишинга доносить дезинформацию, играющую на страхе людей, ещё проще. Достаточно использовать яркий заголовок и пообещать ознакомить пользователя с чрезвычайно важной информацией.

В таких рассылках киберпреступники, как правило, маскируют вредоносные программы под вложения. Например, как подсчитали специалисты компании Group-IB, большинство фишинговых писем с темой COVID-19 содержит шпионскую программу AgentTesla (45%). За ней идут NetWire (30%) и LokiBot (8%).

Таким образом, злоумышленники практически беспрепятственно могли собирать персональные данные и платёжную информацию ничего не подозревающих жертв.

Вредоносные электронные письма, отправленные в период с 13 февраля по 1 апреля 2020 года, чаще всего были замаскированы под уведомления от Всемирной организации здравоохранения (ВОЗ). Аналитики Google как раз указали на возросшее количество подобных писем.

Скидки на вредоносы, размещённые на хакерских форумах

Не только разработчики ИБ-продуктов продумали антикризисные предложения для защиты удалённого доступа сотрудников (ознакомиться с предложениями можно в нашей статье «Бесплатная защита удалённого доступа сотрудников в период пандемии коронавируса»), но и киберпреступники готовы скинуть цены на свои продукты.

Исследователи в области кибербезопасности нашли более 500 постов на хакерских форумах, в которых злоумышленники предлагали скидки и промокоды на DDoS, спамерские кампании и другие подобные услуги.

В частности, отметились авторы инструментов для создания эксплойтов, которые предлагали свои разработки с промокодами «COVID19» или «coronavirus».

СМС-фишинг

Агентство кибербезопасности и защиты инфраструктуры США и Национальный центр кибербезопасности Великобритании недавно предупреждали граждан о волне СМС-сообщений, отправителем которых выступал «COVID» или «UKGOV». Эти уведомления содержали ссылку на фишинговый сайт.

Отметим, что преступники не ограничивались в этом случае только СМС-сообщениями, рассылки велись также и через популярные мессенджеры: WhatsApp, Telegram, Skype.

Рисунок 1. Пример фишингового СМС-собщения

Мошенничество с медицинскими масками и антисептиками

Европол не так давно арестовал 39-летнего гражданина Сингапура, который рассылал предложения от лица легитимной компании. Мошенник обещал организовать быструю доставку медицинских масок и антисептиков для рук.

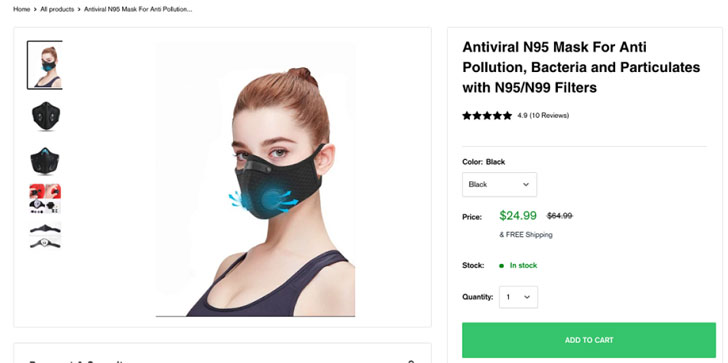

Рисунок 2. Мошенническая реклама масок

В результате фармацевтическая компания, расположенная в Европе, понесла убытки в размере €6,64 миллиона. Ни маски, ни антисептики, естественно, доставлены не были, а сам поставщик просто пропал.

Вредоносные программы

Банально, но киберпреступники используют взлетевшую популярность сервисов видеосвязи для распространения вредоносных программ. Например, злоумышленникам полюбились Zoom и Microsoft Teams.

В таких кампаниях, как правило, пользователю приходит фишинговое письмо, содержащее файлы с именами вроде «zoom-us-zoom_##########.exe» и «microsoft-teams_V#mu#D_##########.exe».

Невнимательные пользователи могут скачать и запустить у себя на компьютерах эти файлы, что приведёт к заражению устройства вредоносом.

Атаки шифровальщиков

Об операциях, в ходе которых злоумышленники используют программы-вымогатели, предупреждал ещё Интерпол. Хуже всего, что преступники атакуют медицинские учреждения, которые в настоящий момент находятся в очень сложной ситуации — вынуждены бороться с пандемией COVID-19.

Таким образом, операторы шифровальщиков берут медучреждения в цифровые заложники, блокируя критические файлы до тех пор, пока руководство не заплатит выкуп.

Выводы

Прежде всего, чтобы защитить себя от подобных спекуляций на пандемии, стоит с особым вниманием отнестись к каждой ссылке, которая приходит по электронной почте и в мессенджерах.

Кроме того, обязательно защитите свои видеоконференции паролем, чтобы незнакомцы не смогли помешать вам.

Рекомендуем также ознакомиться со списком известных на данный момент вредоносных веб-сайтов и адресов электронной почты.