Частный детектив провёл расследование по запросу от пострадавших, у которых были украдены NFT-активы на общую сумму свыше 1,7 млн долларов США. Он рассказал о приёмах поиска и показал, что даже при использовании средств микширования криптовалют через сервис Tornado возможности обнаружения мошенников остаются.

- Введение

- Первая жертва (декабрь 2021)

- Вторая жертва (январь 2022)

- Третья жертва (январь 2022)

- Четвёртая жертва (март 2022)

- Пятая жертва (январь 2022)

- Поиски мошенника: всё только начинается…

- Кто вы, мистер mathys.eth?

- NFT-проект Bored Ape Yacht Club (BAYC)

- Выводы

Введение

Частный детектив ZachXBT провёл расследование, связанное с кражей нескольких NFT-активов. На портал запросов для крипторасследований поступило пять заявок от потерпевших, у которых были совершены кражи в течение последнего полугодия. Общим для них стало то, что кража была инициирована из одного центра атак. В результате исследователю удалось раскрыть имена двоих молодых людей, проживающих в Париже, которые стояли за этими инцидентами. Он опубликовал их фотографии, однако не сообщил дополнительной информации — например, их фамилий.

Первая жертва (декабрь 2021)

Первый расследованный инцидент был связан с Twitter-пользователем Dilly Dilly. Он обратился к частным детективам по ветке «@opensea» с просьбой отреагировать на кражу NFT-актива Bored Ape Yacht Club (BAYC) # 237. Этот актив был украден у него путём мошенничества, сообщил заявитель.

Рисунок 1. Твит, полученный от пользователя Dilly Dilly

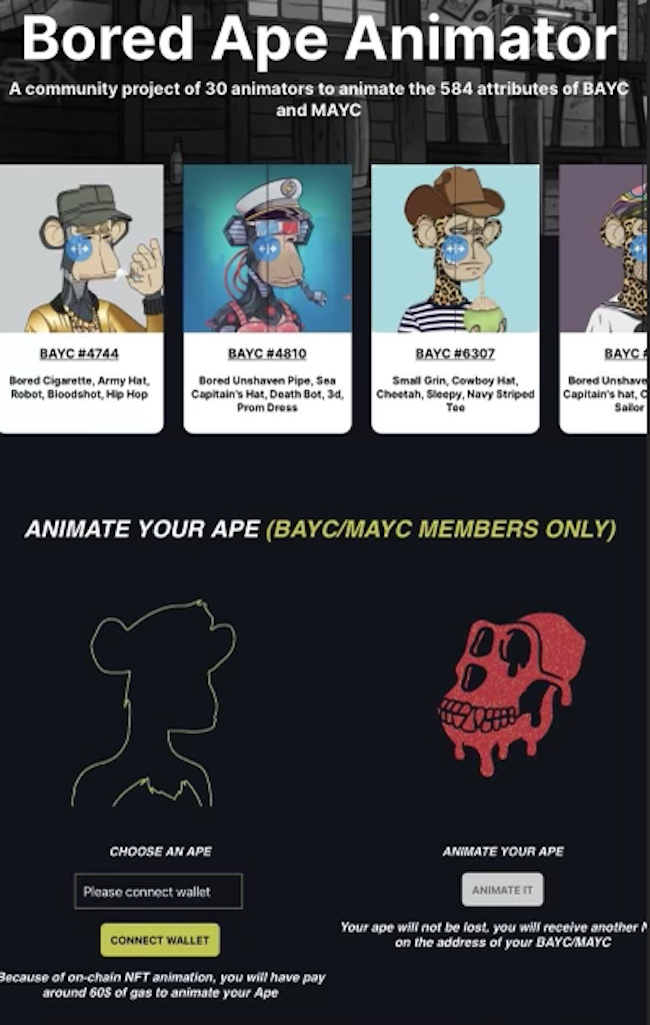

Пользователь сообщил, что 13 декабря 2021 года он подвергся фишингу после перехода по ссылке, которой поделился с ним «проверенный участник» проекта BAYC Discord. На веб-странице предлагалось совершить покупку NFT-актива — анимированной версии актива BAYC. Это была, якобы, приватная продажа для уже существующих держателей активов BAYC, Mutant Ape Yacht Club (MAYC) и Otherside NFT.

Dilly Dilly одобрил транзакцию на покупку актива, но, к сожалению, это оказался фишинг. Фактически Dilly Dilly одобрил транзакцию на перемещение актива BAYC из его кошелька в кошелёк мошенника.

Рисунок 2. Фишинговый сайт, который был предложен пользователю Dilly Dilly

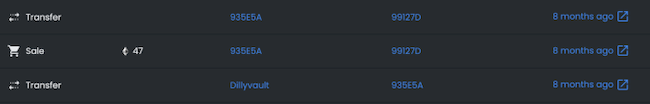

Получив инцидент на изучение, исследователи выяснили, что мошенник в тот же день продал украденный актив BAYC через OpenSea за 47 ETH (178 тыс. долл.).

Рисунок 3. Информация о проведённой транзакции с активом, принадлежавшим пользователю Dilly Dilly

Они также выяснили, что аналогичная фишинг-атака была проведена уже несколько раз. В результате мошеннику удалось выманить два актива MAYC и один актив MAYC Doodle ещё у трёх жертв.

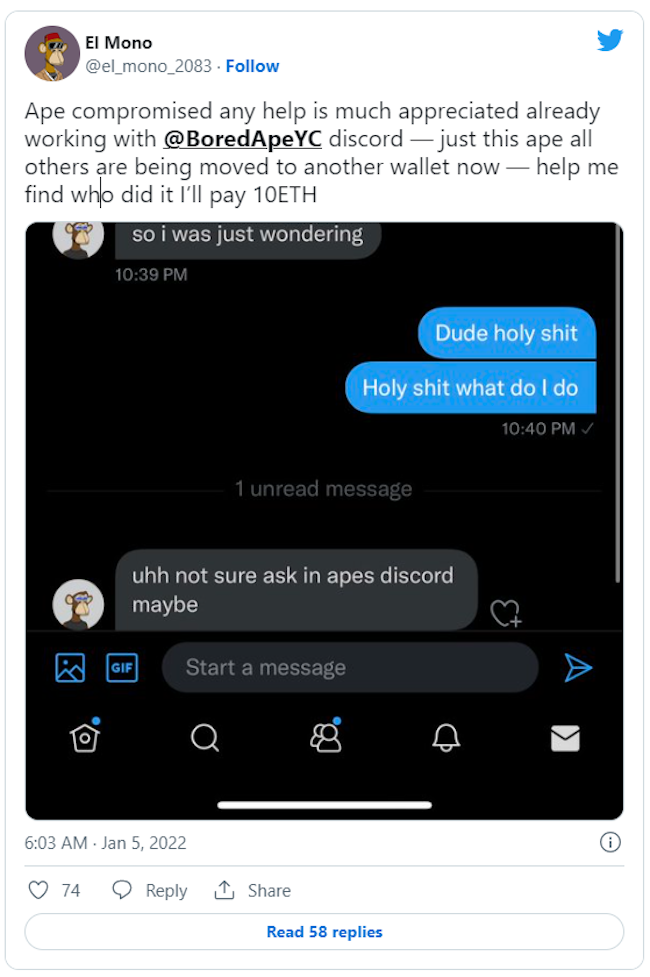

Рисунок 4. Транзакции на вывод средств, украденных у пользователя Dilly Dilly

15 декабря 2021 года мошенник произвёл ещё семь переводов на собственный депозит по 10 ETH и три перевода по 1 ETH через популярную систему микширования криптовалют Tornado Cash. Для этого использовался общий адрес «0x935e5aa5b49bbab19350399b470a02260f6c935b», который в дальнейшем всплывёт в расследовании как доказательство связи с мошенником. Но это будет потом…

Вторая жертва (январь 2022)

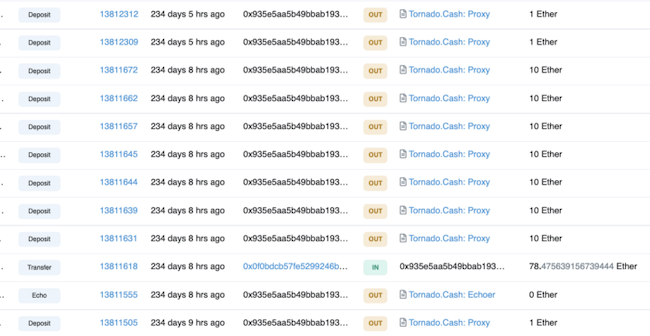

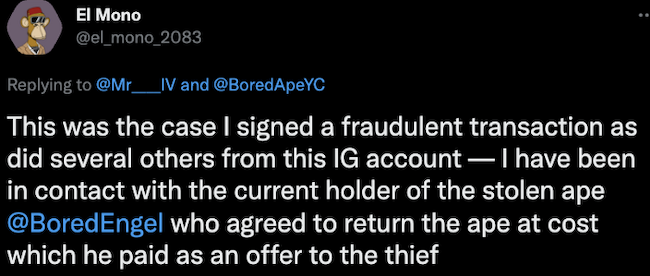

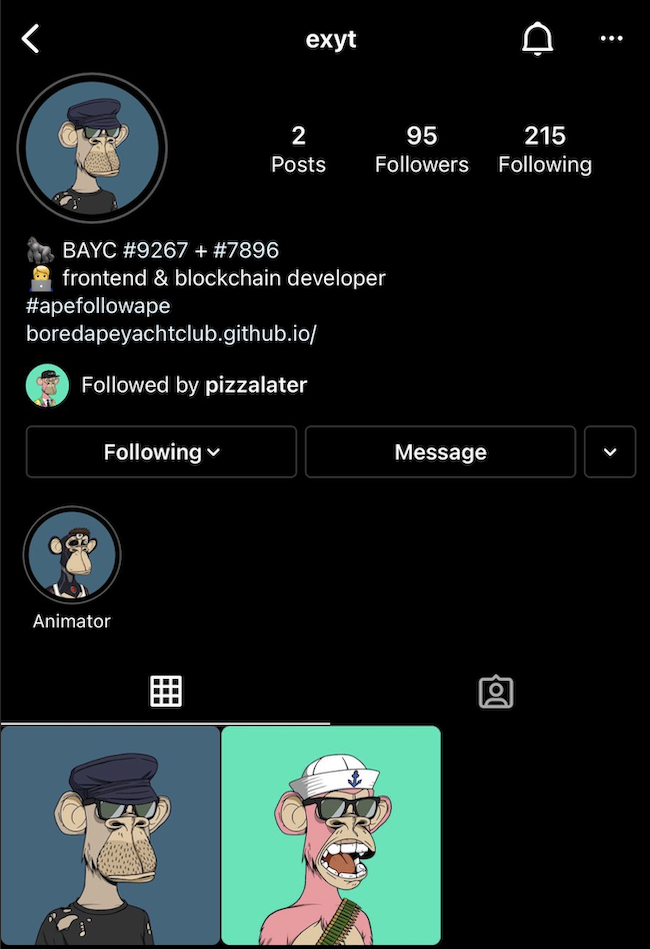

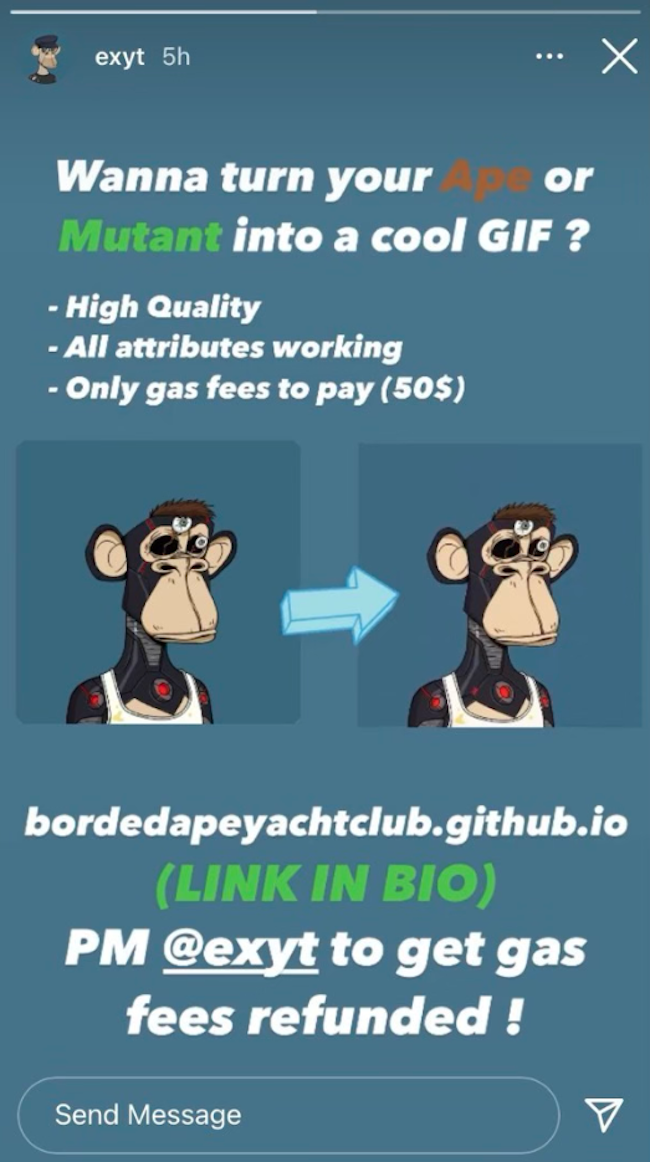

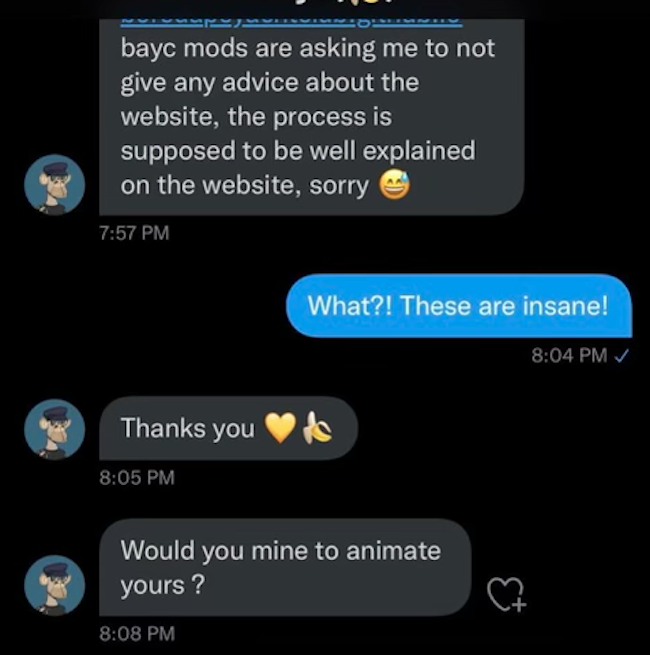

Следующий инцидент произошёл 5 января 2022 года. Twitter-пользователь El Mono сообщил исследователям, что попал под фишинг-атаку: у него выманили с помощью фишинга принадлежащий ему актив BAYC # 2083. Компрометация произошла после того, как он одобрил на веб-сайте транзакцию, предложенную ему через Instagram в сообщении от пользователя по имени «exyt». Пострадавший пообещал выплатить детективам 10 ETH за информацию об имени мошенника.

Рисунок 5. Твит El Mono с просьбой о помощи

Рисунок 6. Разъяснения по поводу совершенной кражи

Рисунок 7. Переписка с мошенником

Рисунок 8. Фишинг-письмо от мошенника

Как выяснилось, фишинг состоял в том, что пользователю El Mono было предложено преобразовать статичный BAYC-актив в анимированный. Было обещано полное сохранение функциональности NFT-актива, а плата за услугу составляла символическую сумму (50 долл.)

После того как пользователь произвёл оплату и передал на обработку свой NFT-актив, тот был сразу же продан за 65 WETH (230 тыс. долл.).

Рисунок 9. Транзакция продажи актива мошенником

В тот же день мошенник вывел в микшер Tornado Cash ещё шесть депозитов по 10 ETH.

Рисунок 10. Вывод денег мошенником

Третья жертва (январь 2022)

Информация о следующем инциденте не заставила себя долго ждать. Он произошёл даже чуть раньше второго — 2 января 2022 года. В этот день Twitter-пользователь Tumolo подвергся фишингу в отношении его NFT-актива BAYC # 6166.

Схема была той же самой. Он получил приватное, «эксклюзивное» предложение на апгрейд своего NFT-актива с добавлением анимации. Мошенник под тем же именем — Exyt — вывел его на фальшивый сайт, где пострадавший подтвердил предложенную транзакцию.

Его обращение к частным детективам пришло после того, как пострадавший получил информацию, что инициатор фишинга является мошенником, который уже успел обмануть «143 пользователя».

Рисунок 11. Сообщение пользователя Tumolo о мошенничестве

Рисунок 12. Фишинговое предложение

Как стало известно из обращения Tumolo, мошенник якобы уже сумел обмануть несколько обладателей NFT-активов по одной и той же фишинг-схеме. Их примеры приводятся ниже.

Рисунок 13. Фишинг-переписка с пользователем Tumolo

Рисунок 14. Мошенник втирается в доверие к владельцу NFT-актива

Рисунок 15. Фишинг осуществлялся в дневное время в конце рабочего дня

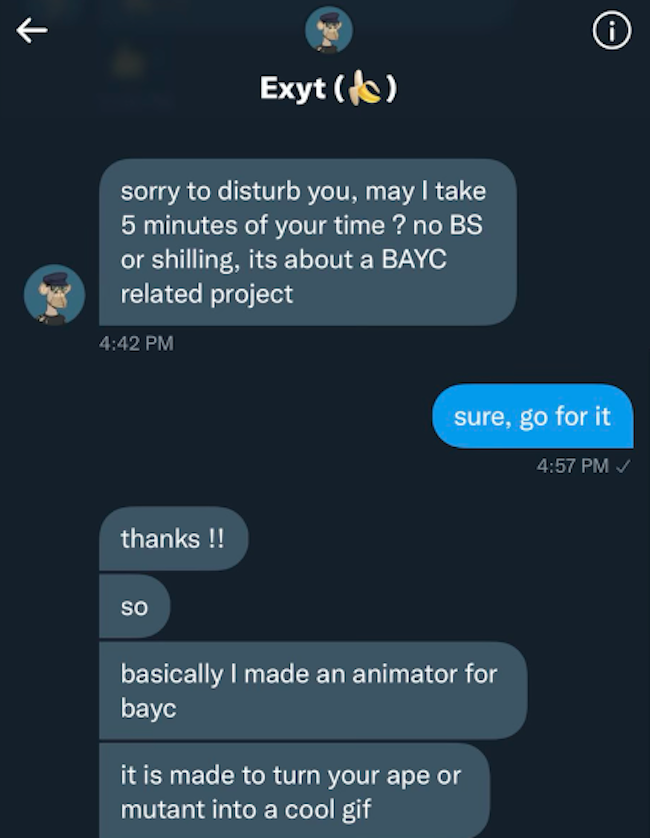

После того как владение активом BAYC перешло от пользователя Tumolo к мошеннику, тот сразу же продал его за 74,5 WETH (180 тыс. долл.).

Рисунок 16. Транзакция продажи актива мошенником

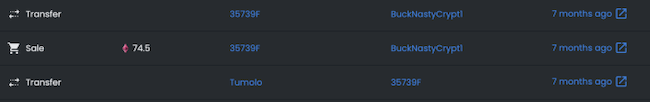

В тот же день мошенник вывел в микшер Tornado Cash ещё семь депозитов по 10 ETH.

Рисунок 17. Вывод денег мошенником

Четвёртая жертва (март 2022)

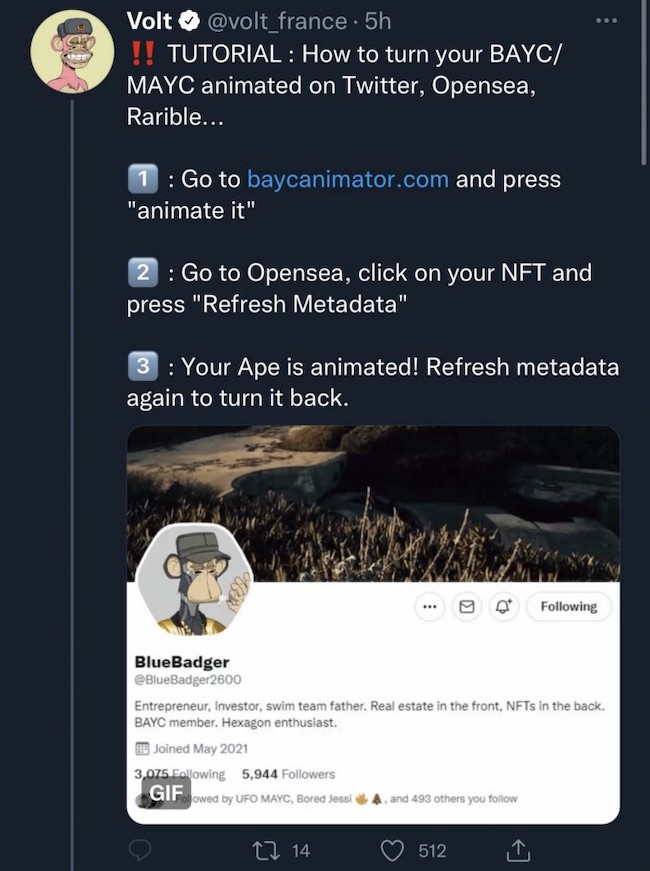

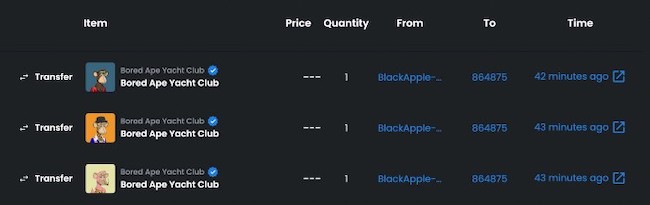

Следующим пострадавшим, по которому было проведено расследование, оказался Twitter-пользователь Black Apple. Он подвергся фишинг-атаке 21 марта 2022 года, будучи законным обладателем сразу трёх NFT-активов — BAYC # 71, 5964 и 8599.

Фишинг был осуществлён с Twitter-аккаунта, украденного у законного владельца. Мошеннический твит содержал ссылку на веб-сайт, через который предлагался «законный способ» повышения ценности актива путём добавления в него анимации. Предложение распространялось на те же самые NFT-активы BAYC, как и в предыдущих аферах.

Рисунок 18. Мошенническое письмо с предложением сделки

Рисунок 19. Инструкции по осуществлению модернизации NFT-актива

Как только права владения тремя BAYC-активами перешли к мошеннику, они сразу же попали в продажу. Общая сумма «улова» составила 263,47 ETH (763 тыс. долл.).

Рисунок 20. Транзакции по продаже трёх NFT-активов

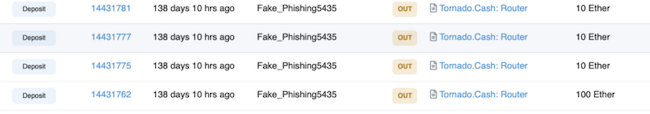

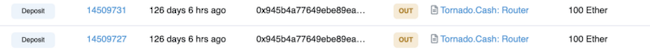

В тот же день мошенник сделал крупный депозит на 100 ETH, добавив следом ещё небольшой перевод на 10 ETH. Деньги были снова переданы в криптомикшер Tornado Cash.

Рисунок 21. Передача криптовалюты в микширование на Tornado Cash

Пятая жертва (март 2022)

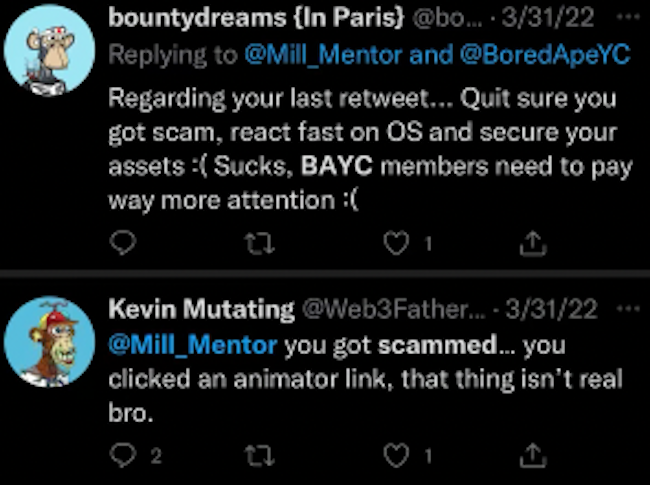

Одиннадцать дней спустя Twitter-пользователь Jason Stone стал очередной жертвой той же аферы. Он потерял NFT-актив BAYC # 181, который был немедленно продан за 100 ETH (345 тыс. долл.).

Рисунок 22. Предупреждение о мошенничестве

2 апреля 2022 года мошенник сделал два депозита по 100 ETH в Tornado Cash.

Рисунок 23. Транзакции продажи актива мошенником

Поиски мошенника: всё только начинается…

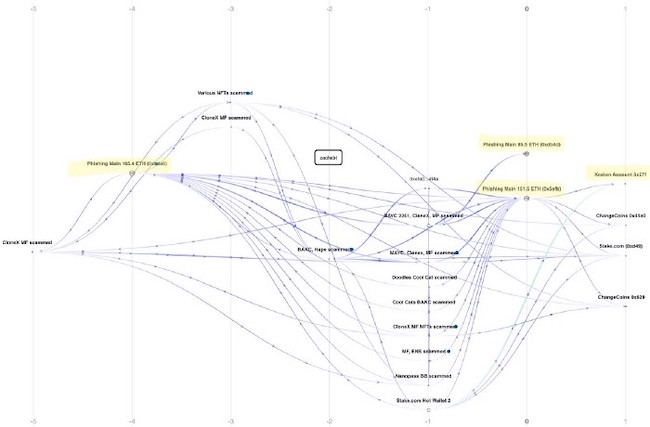

Пять жертв, по которым было проведено расследование, потеряли в общей сложности NFT-активов, за которые мошенник сумел выручить около 1,7 млн долл.

Это легко подсчитать: первая кража принесла 47 ETH (178 тыс. долл.), вторая – 65 WETH (230 тыс. долл.), третья – 74,5 WETH (180 тыс. долл.), четвертая – 263,47 ETH (763 тыс. долл.), пятая – 100 ETH (345 тыс. долл.). Итого: 1,696,000 долл.

Но расследование пока нельзя было считать завершённым, потому что не было ясности, куда именно ушли деньги за украденные активы и кто именно получил «призовой фонд».

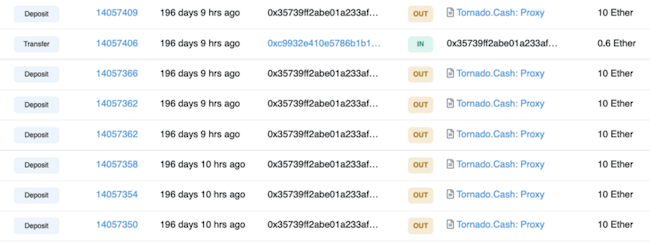

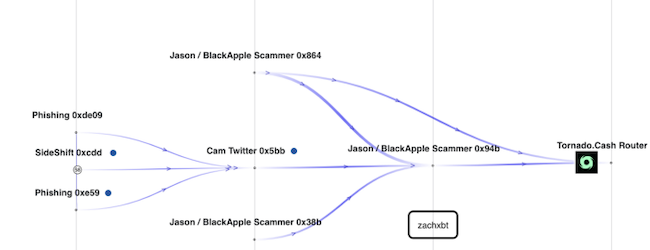

Мошенник явно рассчитывал, что отправка денег, вырученных за украденные активы, в криптомикшер Tornado Cash позволит полностью скрыть следы. Он мог не позаботиться должным образом о том, чтобы избавиться от других улик, оставшихся уже при выводе средств.

Опираясь на это предположение, детектив начал с изучения прохождения средств по каждому из пострадавших.

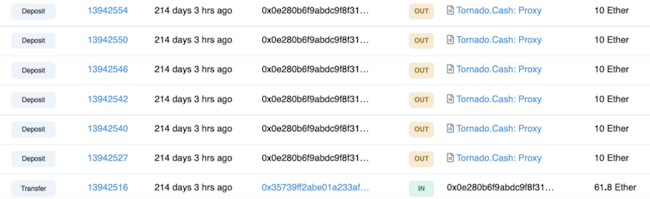

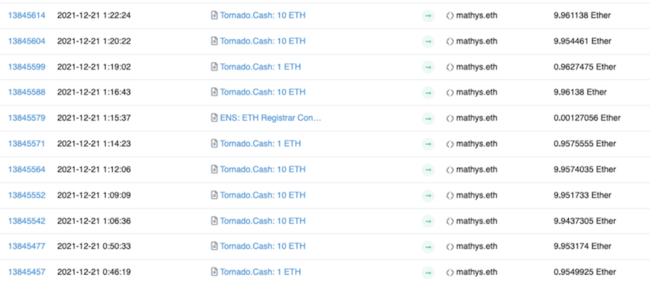

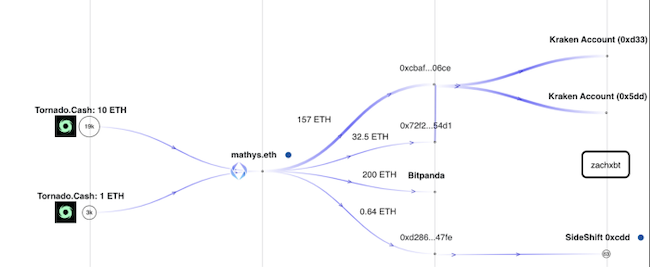

Первая жертва: семь депозитов по 10 ETH и три депозита по 1 ETH были отправлены в Tornado в день кражи NFT-актива. В тот же день были произведены семь снятий с Tornado по 10 ETH и три снятия по 1 ETH. Получателем стал пользователь по имени «mathys.eth».

Рисунок 24. Вывод украденных средств первой жертвы на имя mathys.eth

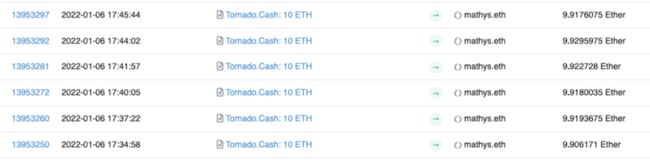

Вторая жертва: пользователь El Mono был обманут 5 января 2022 года. В тот же день выручка попала в Tornado: шесть депозитов по 10 ETH. На следующий день, 6 января 2022 года, депозиты по 10 ETH были шесть раз сняты с Tornado в адрес того же пользователя mathys.eth.

Рисунок 25. Вывод украденных средств второй жертвы на имя mathys.eth

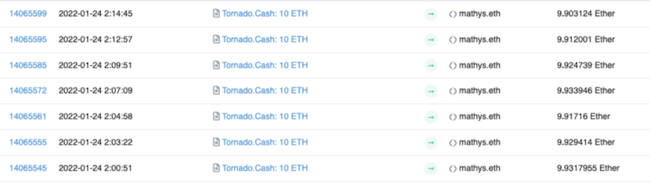

Третья жертва: обман пользователя Tumolo состоялся 22 января 2022 года. В тот же день в Tornado попали семь депозитов по 10 ETH. Через два дня, 24 января 2022 года, пользователь mathys.eth получил из Tornado семь транзакций по 10 ETH.

Рисунок 26. Вывод украденных средств третьей жертвы на имя mathys.eth

Собранные в аккаунте «mathys.eth» средства (1,09 млн долл.) были затем отправлены на криптобиржи Kraken, Bitpanda и SideShift.

Рисунок 27. Вывод украденных средств трёх жертв на криптобиржи Kraken, Bitpanda и SideShift

Кто вы, мистер mathys.eth?

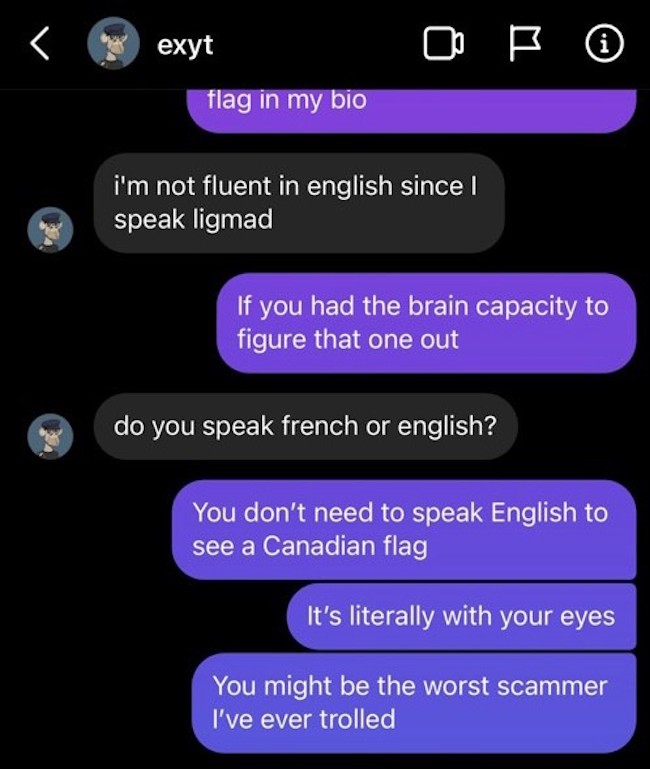

После начала расследования инцидента с первой жертвой детективы попробовали связаться через Instagram с мошенником, выступавшим под именем «exyt». В небольшом диалоге им удалось выяснить, что мошенник с большой вероятностью мог быть из Франции или его родным языком был французский. Первый шаг к идентификации был успешно осуществлён.

Рисунок 28. Троллинг мошенника exyt

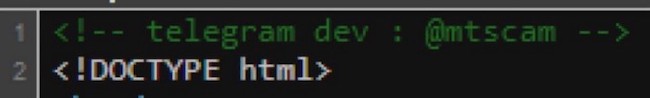

Следующий результативный шаг в расследовании был совершён в марте 2022 года, после фишинг-атаки против пользователя Black Apple. Посмотрев на HTML-код фишингового веб-сайта BAYC Animator, через который предлагалось добавить анимацию для NFT-актива, эксперты обнаружили автоматический дескриптор «@mtscam».

Рисунок 29. Автоматически вставляемые строки тоже бывают полезными

Надпись позволяла предположить, что «mtscam» могло быть именем пользователя Telegram. Получить его аватарку не представляло большого труда.

Рисунок 30. Аватарка мошенника exyt

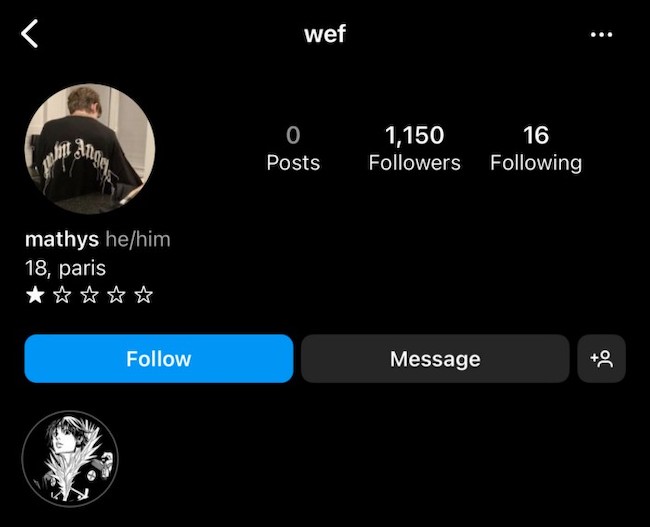

Хорошо видно, что за её основу была взята реальная фотография, поверх которой нанесены «каракули». Не будем раскрывать детали, но ход расследования в конечном счёте вывел на учётную запись Twitter-пользователя «mtsgtb» и учётные записи Instagram-пользователей «wef» и «mthsl».

Рисунок 31. Найденный в Сети селфи-снимок, сделанный в мае 2022 года

Рисунок 32. Аккаунт Instagram-пользователя «wef»

Рисунок 33. Аккаунт Instagram-пользователя «mthsl»

Рисунок 34. Увеличенный снимок из профиля Instagram-пользователя «mthsl»

Исследователи обратили внимание, что золотое кольцо и брелок на последнем селфи-снимке пользователя под именем Mathys в точности совпадают с теми, что видны на аватарке в Telegram.

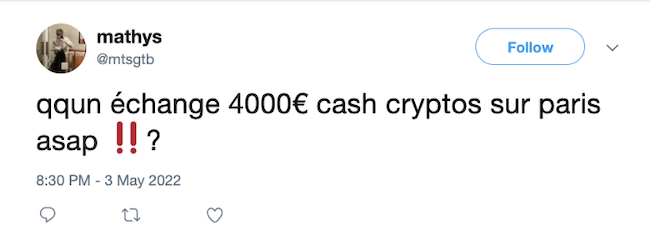

Рисунок 35. Твит с предложением на обмен криптовалюты

Но главный «прокол» мошенника оказался в том, что в его личной ленте удалось обнаружить несколько твитов, в которых он предлагал обменять криптовалюту на наличные. Сделку предлагалось совершить в Париже, предположительно это и были деньги украденные в тех инцидентах, по которым велось расследование.

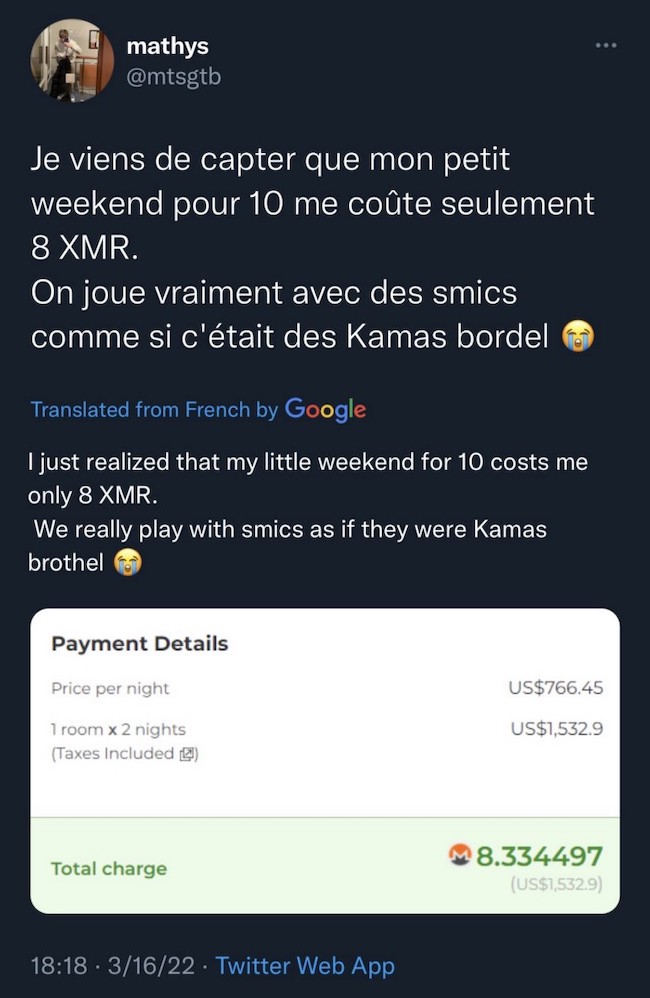

Рисунок 36. Обсуждение оплаты номера в отеле с помощью XMR

Рисунок 37. Mathys обсуждает снятие 100 ETH с Tornado (ч. 1)

Рисунок 38. Mathys обсуждает снятие 100 ETH с Tornado (ч. 2)

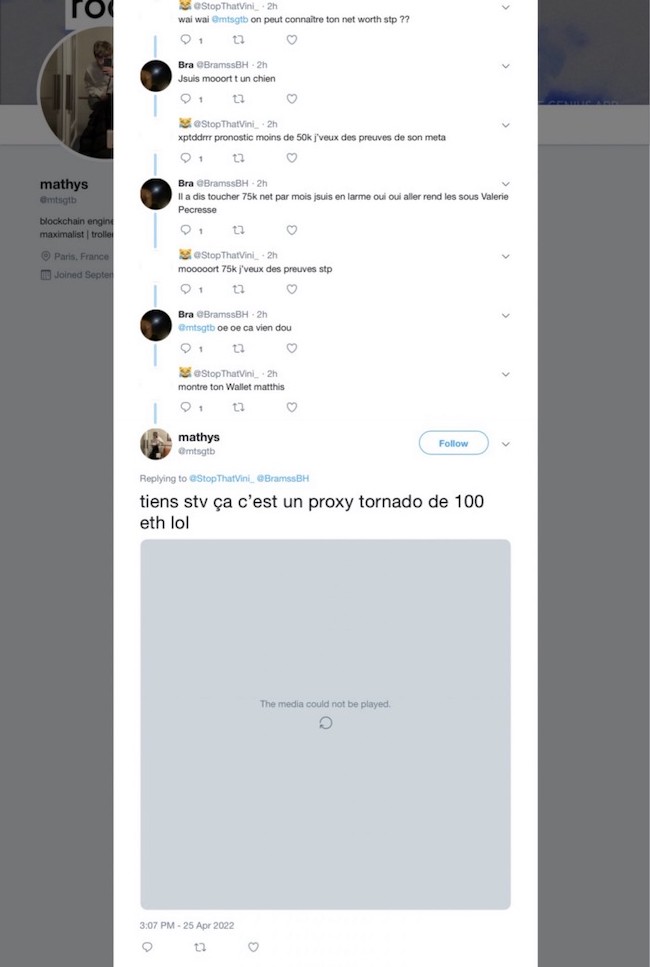

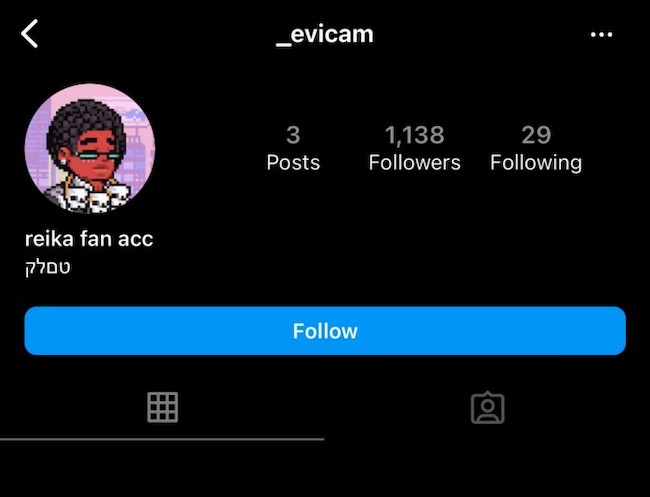

Проведённый анализ показал, что Mathys действовал явно не в одиночку. Это предположение позволило выйти на его друга по имени Camille (_evicam). Он выкладывал в Twitter посты под именем «rxtkv».

Рисунок 39. Друг Mathys по имени Camille

Рисунок 40. Twitter-аккаунт пользователя _evicam

Далее удалось отыскать совместную фотографию друзей. Она была размещена в аккаунте второго друга, но затем удалена.

Рисунок 41. Друзья-мошенники — Mathys и Camille

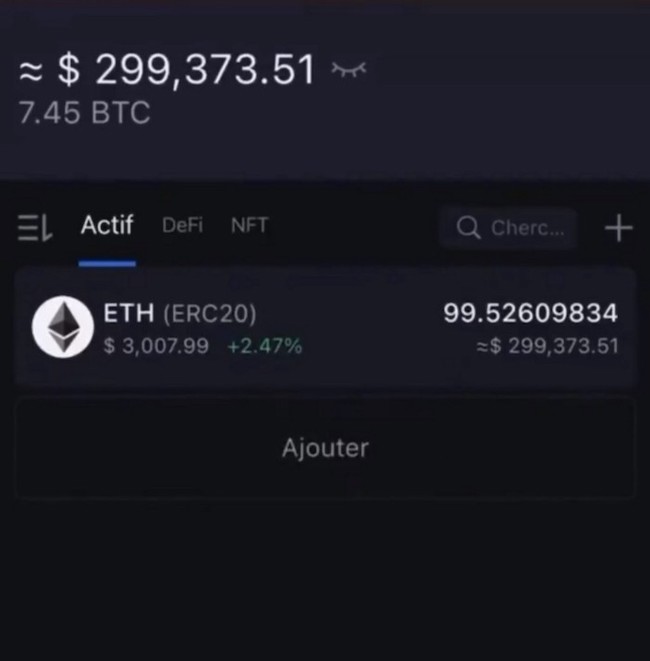

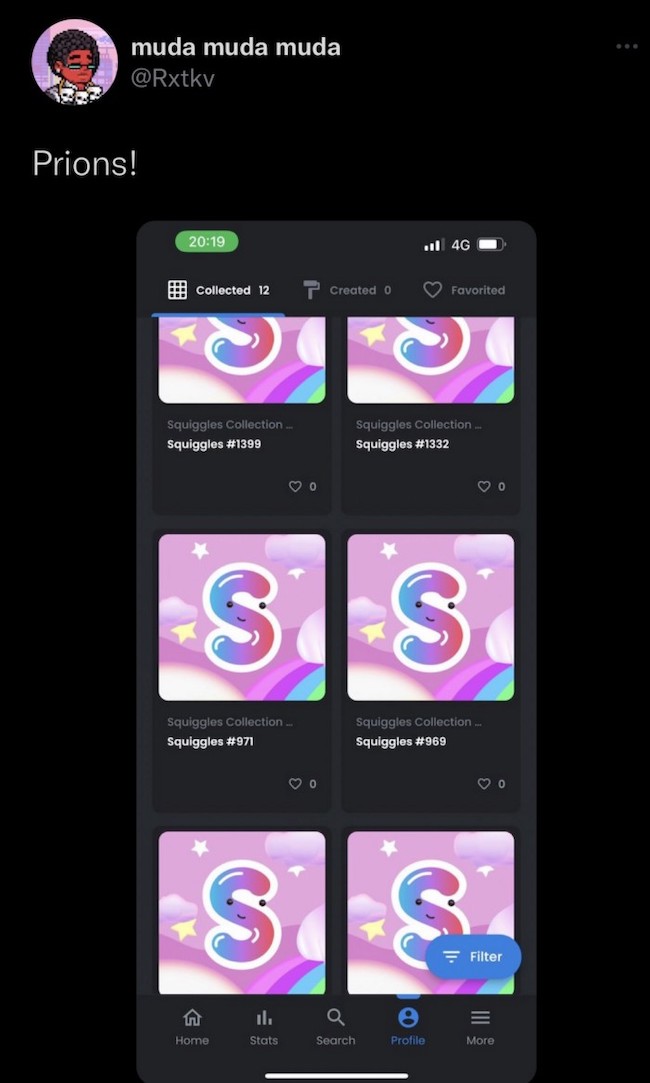

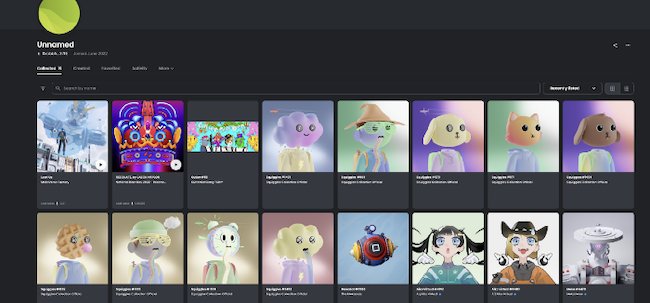

Но главная находка последовала далее. Изучение ленты аккаунта Camille позволило увидеть пост, сделанный в феврале 2022 года. Там владелец аккаунта опубликовал список принадлежащих ему NFT-активов. Внимательный анализ снимков и поиск активов NFT в OpenSea позволили найти адрес их владельца — «0x5bb5180D8b84d754F56e2BC47Dc742d0f5Ac37FE».

Вот это стало настоящей уликой! Именно этот адрес, который принадлежит пользователю NFTS Cam, был «засвечен» в Twitter-аккаунте, который использовался для нескольких фишинговых атак. На этот же адрес были отправлены 12 ETH, полученные в результате мошенничества с пользователями Black Apple и Jason Stone.

Рисунок 42. NFT-активы пользователя Camille

Рисунок 43. NFT-активы

Рисунок 44. Схема вывода украденных средств в криптовалюте

После этого стал понятен и смысл никнейма телеграм-аккаунта «mtscam» как комбинации из двух имён — Mathys и Camille.

Рисунок 45. Метка пользователя «mtscam»

Mathys и Camille также обменивались между собой сообщениями через Twitter, хотя оба часто потом удаляют свои твиты.

Рисунок 46. Координация действий мошенников велась через Twitter

Рисунок 47. Использованная схема кражи

NFT-проект Bored Ape Yacht Club (BAYC)

Эта история была бы неполной, если бы мы не сообщили о последующих взломах NFT-проекта Bored Ape Yacht Club (BAYC). В конце весны 2022 года этот сетевой ресурс дважды подвергся взлому с проникновением хакеров на серверы проекта с компрометацией активов Discord BAYC и Otherside Metaverse.

Первая кража произошла в апреле 2022 года, когда хакеры неизвестным образом скомпрометировали официальный аккаунт проекта в Instagram и распространили среди подписчиков информацию о фейковой бесплатной раздаче активов (airdrop). Им удалось похитить тогда NFT-активы на общую сумму около 3 млн долл.

Во время второй атаки было украдено 32 NFT, в том числе из коллекций Bored Ape Yacht Club, Otherdeed, Bored App Kennel Club и Mutant Ape Yacht Club.

Выводы

Исследователь ZachXBT провёл расследование только пяти краж NFT-активов BAYC, которые вывели его на двоих мошенников. Однако если посмотреть содержимое их депозита на криптобирже Kraken, то сразу можно найти ещё четыре адреса с криптоактивами на общую сумму 497 ETH+ (851 тыс. долл.). По оценкам исследователя, эти средства были получены в результате фишинговых атак, проведённых с использованием сайтов созданных для активов Azuki, Sudoswap и Doodles.

Как сообщает исследователь, в настоящее время ему удалось обнаружить совершённые этими мошенниками кражи NFT-активов на общую сумму более 2,5 млн долларов. Расследование может быть продолжено, так что история, вероятно, ещё неполна.

Развитие ценных активов, номинированных в криптовалюте, не только даёт простор для инвестиций, но и привлекает мошенников. В ответ на вызов появляются исследователи, которые помогают сдерживать нашествия хакеров. Рынок безопасности развивается по новым направлениям, и это уже приносит свои плоды.