Самый эффективный способ испытать слабые места в ИТ-инфраструктуре компании до того, как это сделают киберпреступники, — киберучения по информационной безопасности. Их особенно важно проводить в условиях роста числа киберпреступлений в России и мире. Объясним, для каких компаний киберучения уже становятся обязательными. Нужны ли для этого SOC, Red Team и BAS?

- Введение

- Чем грозит кибератака?

- Предупреждённый вооружён

- Тренировки на киберполигоне

- Киберучения на собственной инфраструктуре

- Как bug bounty делает компанию безопаснее?

- Выводы

Введение

В начале 2022 года исследовательская компания Cybersecurity Ventures оценивала ежегодный рост глобальных издержек от киберпреступлений в 15 % (10,5 трлн долларов США в год к 2025 году по сравнению с 3 трлн долларов США в 2015 году). Эта сумма включает в себя ущерб от повреждения и уничтожения данных, потери производительности, кражи денег, интеллектуальной собственности, личных и финансовых данных, потери от нарушения бизнес-процессов после атаки, репутационные потери и т. д.

Такие прогнозы сами по себе указывают на необходимость увеличивать бюджеты на кибербезопасность, однако положение в России — ещё более критическое: на него влияют и текущая геополитическая ситуация, и рост количества кибератак на бизнес и объекты экономики государства, который существенно изменил ландшафт кибербезопасности. «Кибершторм» демонстрирует, что для хакеров практически нет ничего невозможного, а большинство компаний пока не в состоянии выстроить защиту и эффективно отреагировать в момент кибератаки.

Есть и другие факторы, позволяющие предположить рост затрат на обеспечение информационной безопасности в российских компаниях. Среди них — ответственность первых лиц компаний за киберинциденты, установленная указом Президента «О дополнительных мерах по обеспечению информационной безопасности РФ», и другой указ Президента — «О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры РФ», и новые, более жёсткие, требования регуляторов.

Чем грозит кибератака?

В октябре 2020 г. группа вымогателей The Clop атаковала немецкую ИТ-компанию Software AG и потребовала выкуп в 23 млн долларов — один из самых больших за всю историю. В том же году группа Netwalker организовала атаку на пакистанскую компанию K-Electric: в результате перестали работать онлайн-сервисы и биллинговые системы. K-Electric отказалась выплатить вымогателям 3,8 млн долларов, и преступники выложили в интернет архив с финансовыми документами, в том числе о прибыли и убытках компании, с информацией о клиентах, техническими отчётами и схемами турбин. Подобные примеры крупных потерь учат компании всерьёз относиться к киберрискам и принимать меры для сокращения потенциального ущерба.

Цифры впечатляют, однако не отвечают на главный вопрос: чем обернётся кибератака именно для вашей компании?

Эксперты по безопасности годами ищут способы оценить ущерб от нападений хакеров: разработаны сценарии аудитов и методология оценки рисков, специалисты проводят анализ защищённости информационных систем и пентесты (тестирования на проникновение).

Внешний аудит — одно из самых распространённых решений. Благодаря ему можно найти сложные и нестандартные проблемы, однако нельзя быть уверенным, что выявлены все уязвимости.

Во время тестирования на проникновение оцениваются сама ИТ-система, настройки безопасности, сетевые устройства, поддерживающие сервисы — в то время как способность службы информационной безопасности своевременно выявлять киберугрозы и противостоять им остаётся под вопросом. Кроме того, пентест часто ограничен списком исследуемых ресурсов и сценариями поведения атакующих.

Эксперты по безопасности демонстрируют возможности злоумышленников на определённом этапе, но не доводят риск до полной его реализации, чтобы не повредить реальную инфраструктуру. Например, если при тестировании сталелитейного завода на проникновение будет получен доступ к управлению доменной печью, то считается, что существует угроза остановки производства. Полной остановки печи, конечно, никто не допустит, поскольку это может вести к разрушению оборудования и финансовому ущербу. В результате возможность реализации киберриска остаётся недоказанной. А вдруг бояться нечего и остановка сталелитейного процесса невозможна? Атакующему может не хватить прав, может сработать защитный механизм… В рамках пентеста не всегда возможно разобраться, как будут обстоять дела в реальности.

Хотя подобные меры помогают повысить защищённость ИТ-систем компании, они всё же не позволяют проверить её киберустойчивость в критической ситуации.

Предупреждённый вооружён

Кадровый голод на рынке информационной безопасности в России — 18 000 специалистов ежегодно (согласно исследованию Министерства труда и социальной защиты РФ «Определение потребности в кадрах в области информационной безопасности»), а после начала 2022 года ситуация только усугубляется. Уже сейчас эксперты предсказывают, что около 100 000 российских компаний столкнутся с трудностями при поиске специалистов по кибербезопасности в ближайшее время.

По свежим данным «Сбера», в России не хватает десятков тысяч специалистов по информационной безопасности — потребность в них сейчас «двадцатикратная». Впрочем, в Минцифры проблему считают многократно преувеличенной.

Универсальным инструментом профессиональной подготовки специалистов любого уровня, от начинающих до опытных команд, становятся киберучения — контролируемые атаки, которые помогают проверить и улучшить навыки службы ИБ по обнаружению киберугроз и реагированию на них.

В киберучениях могут одновременно принять участие все специалисты по кибербезопасности: пентестеры, исследователи, сотрудники службы ИБ и центра мониторинга.

Рисунок 1. Киберучения в процессе: команда специалистов по информационной безопасности за работой

При этом сценарии атак для киберучений могут быть полностью автоматизированы, а могут и реализовываться командой атакующих (Red Team), состоящей из экспертов по ИБ. В этом случае Red Team имитирует действия настоящего злоумышленника.

Другой вариант — участие профессиональных исследователей безопасности, «этичных хакеров». Они работают в командах и вместе пытаются отыскать уязвимости и реализовать кибератаку. В таких киберучениях могут участвовать несколько команд атакующих одновременно. Поскольку экспертные компетенции команд могут сильно различаться, это позволяет отработать больше техник и сценариев кибератак и полнее проанализировать защищённость компании.

Киберучения различаются также по информационной инфраструктуре: это может быть готовый программно-аппаратный комплекс на специальной тренировочной площадке (киберполигоне), а также реальная инфраструктура компании (или её цифровая копия). У каждого варианта есть свои преимущества и ограничения.

Тренировки на киберполигоне

Сегодня в России шесть киберполигонов, и большинство из них появились в последние три года — рынок растёт и за счёт спроса, и благодаря национальным программам, поддерживающим цифровизацию экономики. Учения на киберполигоне — доступный вариант обучения сотрудников, который позволяет смоделировать ситуации кибератак и отработать конкретные сценарии.

Киберучения позволяют охватить различную аудиторию: от экспертов SOC и руководителей до рядовых сотрудников. Как правило, можно выбрать длительность обучения (от нескольких часов для топ-менеджеров компании до нескольких дней для сотрудников SOC), а стоимость зависит от количества и уровня подготовленности участников.

Компании могут выбрать обучающий продукт с эмуляцией хакерских атак (например, Ampire от «Перспективного мониторинга» или «Кибермир» от «Ростелекома») или участвовать в киберучениях с командами этичных хакеров, как на The Standoff от Positive Technologies.

На киберполигоне The Standoff воссозданы производственные, технологические и операционные процессы целого государства в их взаимосвязи. Это визуализация цифровой реальности современной России: ИТ-инфраструктуры реальных промышленных, энергетических, транспортных, финансовых компаний и целых отраслей, где используются настоящие технические и программные средства для автоматизации управления. Защитникам предлагается использовать самые современные средства защиты, а перед атакующими стоит задача реализовать до конца любой из списка конкретных недопустимых событий.

Рисунок 2. Киберполигон The Standoff в мае 2022 г.

У всех присутствующих есть возможность своими глазами увидеть на макете последствия кибератак, в том числе в смежных отраслях: например, после отключения электрических подстанций перестанут работать и водоочистные сооружения.

Киберучения с исследователями кибербезопасности, которые пытаются реализовать недопустимые для компаний события, становятся всё популярнее. Совсем недавно, 18 июля, компания Positive Technologies запустила онлайн-версию своего киберполигона на платформе The Standoff 365, где уже собралось глобальное сообщество сильнейших хакеров. Здесь они могут круглосуточно исследовать копии ИТ-систем из самых разных отраслей в поисках уязвимостей и путей к реализации критических событий. Компании же смогут выбирать сроки участия и варианты отрабатываемых сценариев: от мониторинга и расследования инцидентов до реагирования и построения систем защиты.

В результате специалисты SOC будут знакомиться с самыми актуальными техниками и тактиками хакеров со всего мира и учиться на практике противостоять целенаправленным атакам на ключевые объекты бизнеса. Такая командная работа улучшает взаимодействие между аналитиками, специалистами по настройке средств защиты и инфраструктуры, служб ИБ и ИТ, а компания в целом прибавляет себе очков как безопасная организация.

Киберучения на собственной инфраструктуре

Для сотрудников служб информационной безопасности становится хорошим тоном регулярно повышать компетенции и отрабатывать необходимые навыки на практике. Однако не всегда удаётся ввести точные регламенты, какие действия следует предпринимать на всех уровнях управления в случае кибератаки. Ведь далеко не все компании рискуют проводить учения на собственной инфраструктуре, опасаясь, что риски перевесят потенциальную пользу.

Пионер здесь — снова компания Positive Technologies, которая проводит открытые киберучения на собственной инфраструктуре, без отрыва от повседневной деятельности. Компанией определены недопустимые события, которые могут привести к самым ужасным последствиям: хищению денежных средств, утечке конфиденциальной информации, внедрению кода в продукты, компрометации доверенных отношений. Именно их и пытаются реализовать приглашённые команды нападающих, у каждой из которых — свой опыт, специализация и «почерк». Задача же службы информационной безопасности, SOC и ИТ-департамента — сделать так, чтобы, кто бы ни атаковал компанию, недопустимые события не произошли. Такие внутренние киберучения позволяют анализировать, как отрабатывают регламенты и ведут себя внутри инфраструктуры средства защиты, то есть как выстроена система безопасности и защиты в целом.

Рисунок 3. Прямая трансляция открытых киберучений на инфраструктуре Positive Technologies во время PHDays 11

В других случаях речь обыкновенно идёт о более безопасном для повседневной деятельности компании варианте — копии ИТ-инфраструктуры. Построить её обходится дороже, чем провести учения на типовых для отрасли схемах, зато в результате можно увидеть и исправить критически важные уязвимости в собственных системах, обучить экспертов SOC действовать в реальных условиях и значительно повысить киберустойчивость компании.

Подобная функциональность — развернуть виртуальную копию собственной инфраструктуры — будет и у нового онлайн-киберполигона The Standoff 365.

Как bug bounty делает компанию безопаснее?

Сотрудничество с сильнейшими хакерами в области исследований собственной информационной безопасности имеет множество преимуществ. Ещё один способ извлечь максимум пользы из такой практики — собственная программа «bug bounty», предлагающая вознаграждение за найденные уязвимости. Собственные программы bug bounty обычно объявляют многопользовательские сайты, сервисы и разработчики программного обеспечения, чтобы поощрить исследователей безопасности сообщать об уязвимостях, особенно о таких критически опасных, как RCE (удалённое выполнение кода).

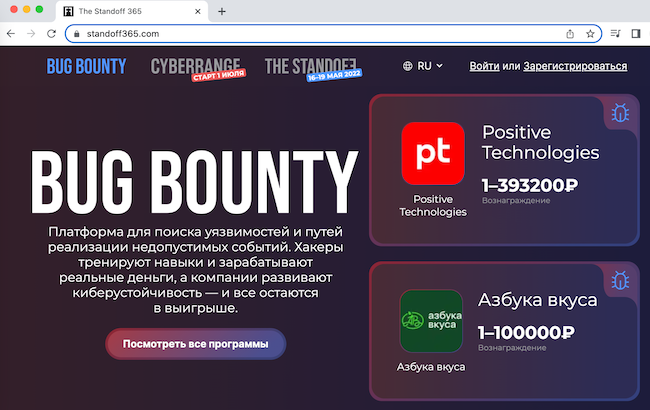

С появлением в России собственных площадок-агрегаторов запуск программ bug bounty становится доступнее для компаний любого размера. Так, платформа The Standoff 365 Bug Bounty, представленная широкой публике 18 мая, объединяет программы различных компаний и позволяет исследователям безопасности выбирать себе проект.

На платформе The Standoff 365 компании могут устанавливать свои правила: выбирать сроки, форматы отчётов и суммы вознаграждений, а также обозначать границы исследований и права доступа. Программы могут длиться 3, 6 и 12 месяцев, до исчерпания бюджета проекта и даже непрерывно в течение нескольких лет. Отчёты об уязвимостях можно получать напрямую от исследователей или после их верификации организаторами. Компании смогут выбрать, что именно будут искать хакеры: уязвимости или пути к недопустимым событиям, а также будет ли программа открытой для всех или в неё следует пригласить специалистов с релевантным опытом.

Рисунок 4. Первые программы bug bounty на платформе The Standoff 365

С момента запуска 19 мая на платформе уже зарегистрировались более 2000 исследователей безопасности, сдано более 250 отчётов. Первыми для исследователей открылись программы bug bounty от «Азбуки вкуса» и Positive Technologies. Последняя пока — классическая программа bug bounty с вознаграждением за найденные уязвимости, однако в ближайших планах компании — назвать куда более крупные суммы вознаграждений за реализацию недопустимых для бизнеса событий.

Выводы

На сегодня киберучения — обязательный инструмент исследования информационной безопасности компаний.

Киберполигоны — популярный формат, который позволяет отработать процессы мониторинга и реагирования, проверить уровень экспертизы SOC и подготовить новых специалистов, но зачастую не даёт представления о том, насколько устойчивой окажется ИТ-инфраструктура конкретной компании в случае кибератаки.

Эту проблему помогают решать киберучения на собственной инфраструктуре — благодаря им можно увидеть не только уровень подготовки специалистов и осведомлённости рядовых пользователей о принципах информационной безопасности, но и недостатки собственных процессов, риски их нарушения.

Следует также иметь в виду широкие возможности, которые открывают перед компаниями новые платформы, помогающие запустить собственную программу вознаграждения за найденные уязвимости или даже пути к недопустимым событиям.