Microsoft потеряла контроль над важным поддоменом, который используется системами Windows 8 и Windows 10 для доставки новостей и обновлений живым тайлам (Live Tiles) — анимированным элементам меню «Пуск».

В настоящее время данный поддомен (notifications.buildmypinnedsite.com) находится под контролем Ханно Бьёка, исследователя в области безопасности, работающего на немецкий сайт Golem.de, освещающий новости из мира технологий.

Поддомен был частью сервиса buildmypinnedsite.com, который Microsoft запустила вместе со стартом системы Windows 8. Весь сервис предназначался для живых тайлов в меню «Пуск», вернее — для их обновлений в режиме реального времени.

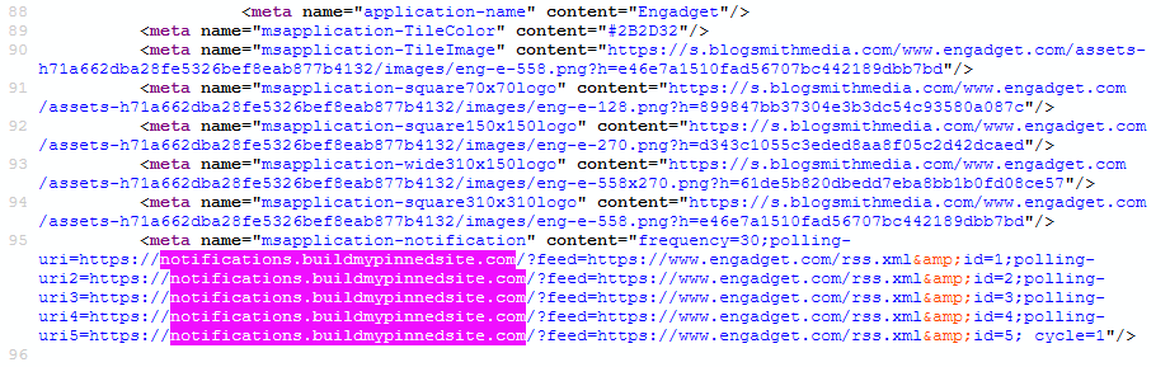

Эту функцию могут использовать веб-сайты, которым необходимо добавить специальный метатег в исходный код страницы. В этом случае на стороне клиента обновления этого ресурса автоматически бы подгружались в определенный тайл.

Microsoft рекомендовала владельцам сайтов использовать поддомен notifications.buildmypinnedsite.com для конвертации RSS-лент в удобный для Windows Tiles формат.

К слову, тысячи сайтов используют эти возможности.

Однако Ханно Бьёк сегодня заявил, что сервис больше не работает.

«Хост, который должен был доставлять XML-файлы — notifications.buildmypinnedsite.com — отдавал ошибку на стороне облачного сервиса Microsoft Azure. Он перенаправлял на поддомен Azure. Однако сам поддомен не был зарегистрирован Azure», — объясняет эксперт.

Исследователь зарегистрировал поддомен в своем аккаунте Azure, следовательно, в данный момент контролирует все поступающие на него запросы. Бьёк отметил, что уведомил Microsoft, однако корпорация пока никак не отреагировала.