Заражение веб-сайта

Заражение веб-сайта проводится через дефекты безопасности в коде веб-приложений и изъяны конфигурации компонентов, которые позволяют киберпреступникам выполнить взлом и внедрить вредоносный код.

Современный бизнес неразрывно связан с использованием веб-технологий. Для крупных компаний разрабатываются целые порталы, которые по сути являются наборами приложений и используются в деловых либо производственных процессах. Но как только доступ к ним становится возможным через интернет, они оказываются лакомой целью для киберпреступников. Чаще всего атаки на сайты проводят через уязвимости их компонентов.

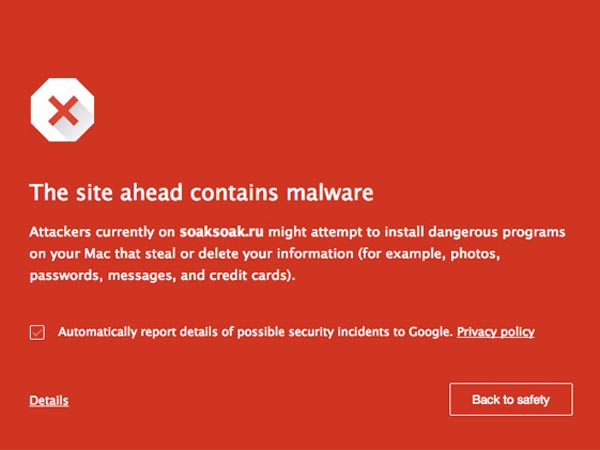

Никогда нельзя сказать с уверенностью, заражен ли открытый в браузере сайт. Инфицированными могут оказаться как заведомо опасные сайты («варез», торренты), так и популярные и полностью легальные ресурсы.

Классификация способов заражения веб-сайта

- Заражение через FTP. Многие вебмастера для работы с сайтом через FTP используют файловые менеджеры, которые сохраняют пароли и логины для автоматической авторизации. Часто такие данные хранятся в незашифрованном виде, и при заражении компьютера вредоносной программой они могут попасть к злоумышленникам.

- Некоторые системы управления сайтом (CMS) не обладают защитой от брутфорс-атаки. В них не предусмотрены проверки CAPTCHA, ограничение количества попыток ввода паролей. Если при этом используется стандартный логин (Admin или Administrator) и пароль, состоящий из одних цифр, то взлом и заражение веб-сайта значительно упрощаются.

- Открытые уязвимости в CMS также могут предоставить злоумышленнику несанкционированный доступ. Это возможно в том случае, если используется устаревшая версия системы управления сайтом.

- Вебмастера, создавая и развивая сайт, сталкиваются с необходимостью приобретения платных модулей, компонентов и плагинов. Стоимость их может быть высокой, и вполне закономерно стремление найти взломанные бесплатные варианты. Киберпреступники, зная о желании вебмастеров сэкономить, публикуют такие версии со встроенным вредоносным кодом, с помощью которого сайт будет заражен или открыт для удаленного администрирования.

Источник угрозы

Вредоносные программы используются злоумышленниками для достижения определенных целей:

- Внедрение эксплойтов для последующей скрытой инсталляции потенциально опасных программ посетителям и клиентам сайта.

- Переадресация трафика на рекламные модули, шпионский, фишинговый и прочий нежелательный контент.

- Перехват и присваивание посещений при вводе определенных поисковых запросов.

- Продвижение веб-адресов с сомнительным содержимым (такое явление называется черной оптимизацией).

- Применение возможностей сервера для незаконной активности, например проведения DDoS-атак.

Любые действия нечестных разработчиков направлены на получение прибыли. Методы могут сильно отличаться: от перехвата потоков трафика для накрутки количества посещений до похищения ключей от электронных кошельков и прочей конфиденциальной информации.

Особая опасность заражения сайтов состоит в том, что оно часто оказывается незаметным для администратора. Владельцы сайта могут не подозревать о проблеме, так как вредоносный код будет отдаваться по настроенному таргетингу (для определенного региона, в определенное время, на определенной платформе).

Как происходит заражение веб-сайта?

Самый простой способ — взлом пароля путем перебора или словарной атаки. Эта тактика занимает много времени и является неэффективной, поэтому при массовых заражениях она употребляется крайне редко. Гораздо чаще используются уязвимости системы управления контентом или специальное программное обеспечение для похищения паролей.

Большинство современных CMS-платформ далеко от совершенства, в них содержится множество уязвимостей, благодаря которым сторонние лица могут загружать любую информацию. Разработчики регулярно тестируют собственные продукты на наличие неполадок, но выход обновлений с обнаруженными и исправленными ошибками обычно происходит далеко не сразу, а многие люди пользуются еще более старыми версиями, в которых может быть множество багов. Неудивительно, что уязвимости часто встречаются в распространенных платформах WordPress, Joomla и подобных им.

Квалифицированные киберпреступники предоставляют вебмастерам возможность самостоятельно заразить свой сайт. Такое событие возможно, когда злоумышленники выкладывают в общий доступ полезные CMS-модули с вредоносной начинкой, которые вебмастер скачивает и добавляет на сайт, тем самым инфицируя его.

В некоторых случаях злоумышленники пользовались другим методом. Сначала распространялось программное обеспечение, предназначенное для поиска и несанкционированного копирования данных FTP-аккаунтов посредством внесения изменений в клиентские службы или путем сканирования сетевого трафика. Затем приложения соединялись с командным сервером и загружали заранее подготовленные скрипты или измененные версии оригинального контента. Это приводило к повторному заражению однажды инфицированного компьютера даже после изменения регистрационной информации, отката к предыдущему состоянию или восстановления из заранее созданной резервной копии.

Подводя итог вышесказанному, можно прийти к выводу, что заражение может быть произведено одним из следующих способов:

- Вредоносный код преднамеренно был размещен владельцем для получения незаконной прибыли или иных целей.

- Сайт был взломан, и фрагмент с потенциально опасным содержимым был размещен на нем посторонними хакерами; сегодня это — один из самых распространенных вариантов.

- Нежелательный объект содержится не на самом сайте, а в коде внешнего контента, размещенного на странице. В этом случае атака идет не напрямую, а через баннерную сеть, виджеты или другие подобные компоненты; инфекция распространяется через все сайты, чьи страницы содержат ссылку на зараженный объект.

Анализ риска

Как показывают исследования, риск посетить инфицированный сайт весьма велик. При этом заражение может произойти незаметно. Особенно велика вероятность приобрести нежелательных «пассажиров» в следующих случаях:

- использование для серфинга и другой деятельности в Интернете компьютера с уязвимым программным обеспечением;

- постоянное и повседневное использование учетной записи администратора;

- выбор примитивных паролей, которые легко взламываются;

- несвоевременное обновление защитных решений.

Последствия могут быть самыми разнообразными: от постоянного получения спама и прочих подобных сообщений до потери контроля над учетными записями в соцсетях или значительной части денежных средств.

При обнаружении симптомов нужно деактивировать сайт, предотвращая дальнейшее распространение вредоносной нагрузки. Затем следует проверить серверные журналы на наличие следов несанкционированной активности. Это может помочь определить инфицированные компоненты и возможные пути их появления.

Для полного восстановления содержимого сервера устанавливаются созданная до инфицирования резервная копия и последние версии всех программ, предназначенных для работы с оборудованием.

Если чистой копии нет, необходимо использовать автоматизированные средства для выявления потенциально опасных записей. Подобную опцию содержат многие антивирусные продукты, также для этих целей разработаны специализированные онлайн-сканеры. Для более тщательной проверки можно поочередно использовать несколько таких решений, часть из которых определит уровень угрозы и укажет на содержащие подозрительные записи фрагменты. После этого проводится антивирусное сканирование всех размещенных на сервере файлов.

Владельцы серверов могут выполнить их комплексную проверку. Содержимое загружается на локальную машину и проверяется антивирусом со встроенным эвристическим модулем. Второй способ показывает более высокие результаты при борьбе с подобными угрозами.

Если проверка в автоматическом режиме не принесла результатов, можно попробовать найти и удалить вредоносное содержимое вручную. Это — весьма трудоемкий процесс, в ходе которого предстоит проверить каждый файл на наличие посторонних скриптов. Особое внимание следует уделить неясным или нечитаемым фрагментам. Обфускация кода нетипична для используемого в сайтостроении ПО. При обнаружении ее малейших признаков необходимо все тщательно проверить. Аналогично выявляются ссылки на внешние ресурсы.

Для профилактики заражения необходимо придерживаться определенных правил:

- Используйте для сайта сложный логин и пароль. Поставьте модули, выводящие CAPTCHA при входе в панель администрирования, ограничьте число попыток ввода пароля. Длина пароля должна составлять не менее 8 символов; обязательно следует использовать и буквы, и цифры.

- Периодически создавайте резервные копии и выполняйте сканирование всех файлов.

- Обеспечьте максимальный уровень защиты для компьютера, с которого осуществляется управление сайтом.

- Используя файловые менеджеры для работы с сайтом, не сохраняйте логин и пароль. Даже если доступ к FTP-серверу открыт только с вашего IP-адреса, остается риск заражения.

- Используйте последнюю версию CMS, своевременно обновляйте ее и все модули.

- Не пользуйтесь взломанными версиями плагинов, компонентов, модулей. Старайтесь приобретать их на хорошо зарекомендовавших себя сайтах разработчиков.