Сертификат AM Test Lab

Номер сертификата: 438

Дата выдачи: 05.12.2023

Срок действия: 05.12.2028

- Введение

- Новые функциональные возможности Xello Deception

- Архитектура Xello Deception

- Системные требования Xello Deception

- Сценарии использования Xello Deception

- Выводы

Введение

Вероятность проникновения злоумышленника в инфраструктуру компании не исключена даже при наличии обширного стека различных средств защиты и систем кибербезопасности. По данным CrowdStrike, в среднем злоумышленнику требуется 84 минуты, чтобы получить первичный доступ к инфраструктуре. Кроме того, эксперты отмечают тенденцию перехода от использования вредоносных программ (как одного из векторов поддержания постоянного доступа к инфраструктуре) к применению учётных записей реальных пользователей. Выявление вредоносной активности в сети при использовании внутренних легитимных инструментов и артефактов в процессе реализации кибератаки — наиболее сложная задача для команд информационной безопасности.

Системы киберобмана предоставляют злоумышленнику недостоверную информацию об ИТ-инфраструктуре компании — ложные учётные записи в хранилищах и системах, различные сервисы и информационные системы, IoT-устройства, принтеры и другие сущности, которые он с большой долей вероятности задействует в ходе реализации кибератаки, тем самым выдав своё присутствие.

На примере новой версии платформы Xello Deception рассмотрим основные сценарии использования систем киберобмана, возможности продукта и технические характеристики.

Новые функциональные возможности Xello Deception

Ранее мы публиковали обзор одной из предыдущих версий системы Xello Deception. С тех пор прошло более двух лет. За это время платформа значительно выросла и стала модульной. В 2022 году вендор выпустил масштабное обновление: изменились интерфейс продукта и логика взаимодействия с ним, улучшены возможности интеграции со внешними сервисами (открыт Swagger — инструмент, который позволяет создавать и визуализировать описание API на основе стандарта OpenAPI) и внутренней инфраструктурой компании, расширились возможности работы с инцидентами в безопасности — реализовано отображение событий внутри инцидента в виде шкалы времени (таймлайна), переработан механизм фильтров, добавлена возможность создания исключений, появился перенос (маппинг) событий на матрицу MITRE ATT&CK.

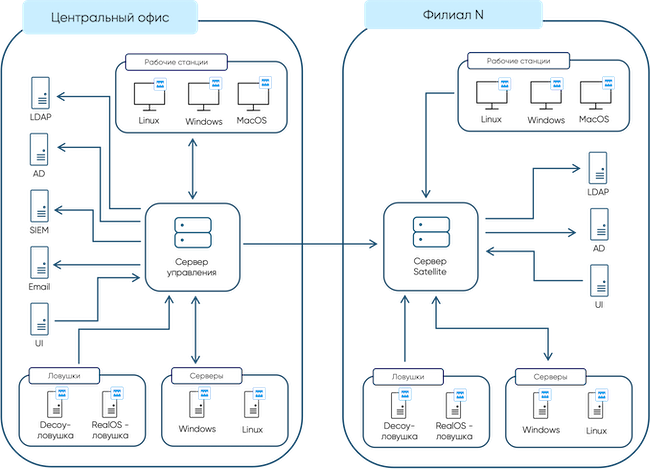

26 сентября 2023 года вышла новая версия Xello Deception. Ключевое нововведение версии 5.3 — Xello Satellites, модуль для гибкого управления ложным слоем данных на распределённых площадках. Он позволяет подключать географически распределённые площадки к системе благодаря отдельным серверам-сателлитам, которые устанавливаются в филиалах. Они обеспечивают интеграцию с сервером управления, чтобы взаимодействовать со внутренней инфраструктурой компании (каталогами LDAP / OpenLDAP, SIEM-системами, конечными устройствами) и передавать информацию в единую веб-консоль Xello Deception.

Рисунок 1. Схема подключения филиалов в Xello Deception

Такая архитектура позволяет оптимизировать открытие сетевых портов и передачу данных между распределёнными площадками и сервером управления, а также размещать ложный слой данных в отдалённых сегментах сети, например в «демилитаризованной зоне» (DMZ) или технологическом сегменте. Она повышает отказоустойчивость системы за счёт микросервисности и распределённости, снимая нагрузку с сервера управления и разворачивая резервные взаимозаменяемые серверы-сателлиты.

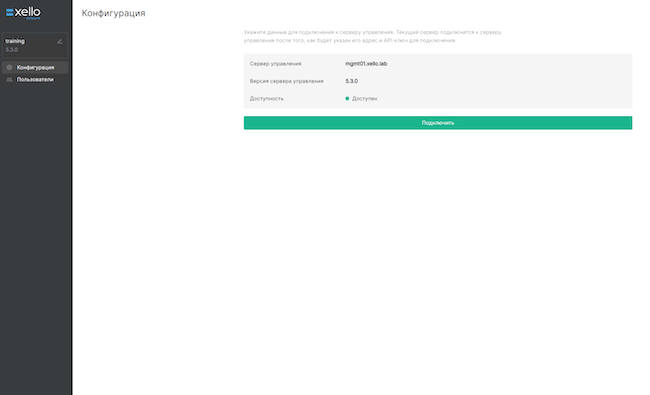

Для установки сервера-сателлита потребуется один физический или виртуальный сервер. Подключение происходит через отдельный веб-интерфейс модуля.

Рисунок 2. Подключение к серверу управления

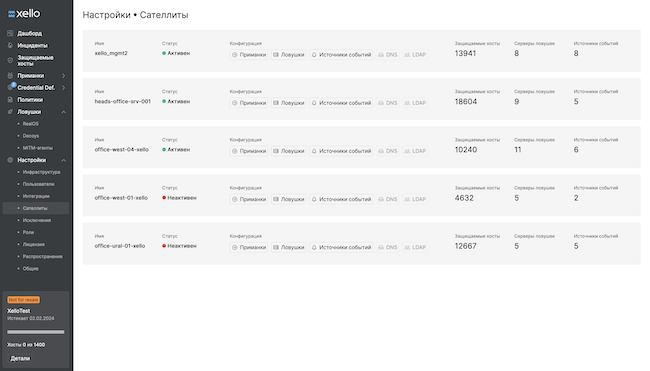

Вся информация о подключённых серверах-сателлитах отображается в веб-интерфейсе Xello Deception.

Рисунок 3. Подключённые серверы-сателлиты

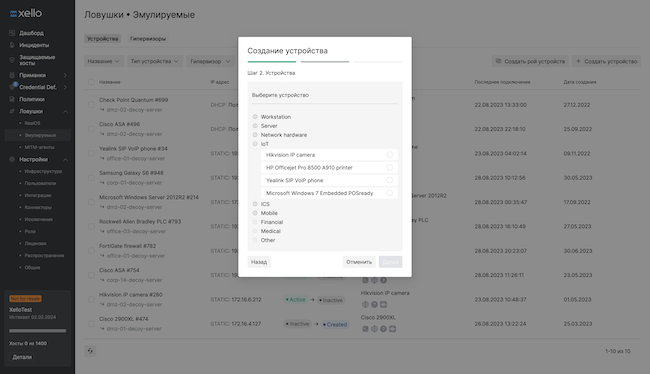

Новый модуль гибридной эмуляции — Xello Decoy Traps позволяет эмулировать различные информационные активы в сети компании на уровне протоколов, операционных систем, сервисов и устройств.

Примеры эмулируемых активов:

- сетевые: коммутаторы, маршрутизаторы, межсетевые экраны различных производителей (Fortinet, Check Point, Cisco, Huawei);

- рабочие станции и серверы: Windows (7, 8, 10), Windows Server (2012, 2016), Debian, Ubuntu, CentOS;

- специализированные: медицинское оборудование, финансовые терминалы;

- мобильные устройства на базе ОС Android;

- промышленные: ПЛК, SCADA;

- интернет вещей (IoT): IP-камеры, видеорегистраторы, принтеры и МФУ.

Важная особенность — эмулируемые активы отвечают цифровому отпечатку конкретных устройств. Архитектура модуля позволяет добавлять их по запросу при наличии такого отпечатка у заказчика. На прикладном уровне устройство может быть связано с различными сервисами (терминалы SSH, различные веб-формы, базы данных).

Создание гибридной эмуляции возможно в двух режимах: множественном, когда в заданной подсети создаётся определённое количество различных устройств и сервисов, и единичном, когда в подсети создаётся одиночное устройство.

Рисунок 4. Создание гибридных ловушек

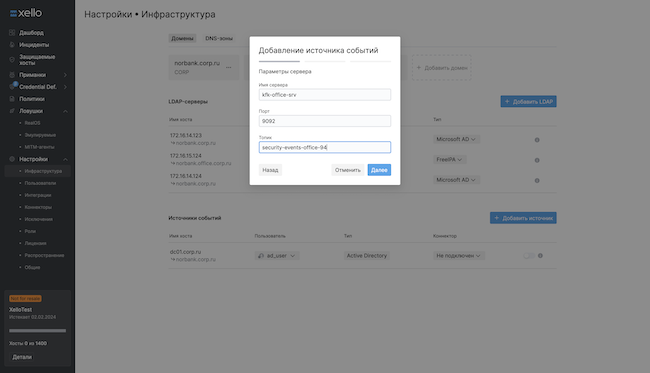

Ещё одним нововведением является модуль получения событий аутентификации из внешних систем — Xello Trapless. Платформа Xello Deception имеет открытый прикладной интерфейс (API) для интеграции со внешними системами кибербезопасности, а также реализованные коннекторы для популярных систем управления событиями (SIEM), оркестровки и автоматизации (SOAR). Модуль Xello Trapless позволяет реализовать обратный сценарий, при котором платформа получает события по распространённым ранее ложным данным из внешних систем (Apache Kafka, RabbitMQ, SIEM, Windows Event Collector). Это позволит выявлять действия злоумышленника в момент верификации ложной учётной записи без использования ловушек. Для интеграции с подобными системами не требуется отдельного сервера.

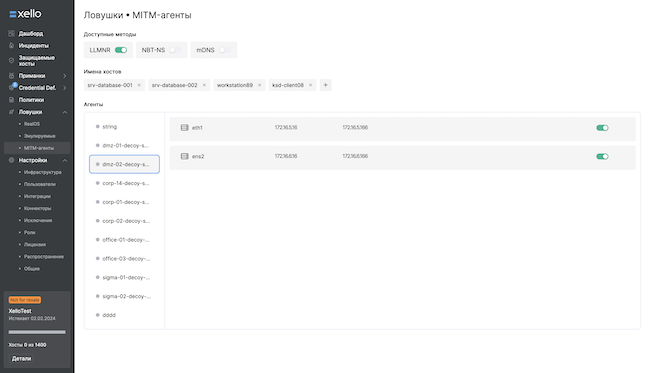

Рисунок 5. Добавление источника событий

Появился модуль для выявления атак типа «внедрённый посредник» (man-in-the-middle) — Xello MITM. Он в режиме реального времени выявляет вредоносную активность, связанную с протоколами LLMNR, mDNS, NBT-NS, которые злоумышленники эксплуатируют в ходе реализации кибератак. Компоненты модуля (агенты, в качестве которых выступают уже развёрнутые серверы-ловушки — RealOS или Decoys) рассылают по сети ложный трафик (широковещательные сообщения) в рамках конкретного протокола и выявляют узлы сети, которые отвечают на него. При ответе на сообщения платформа будет считать эти узлы заражёнными, поскольку с них осуществляется нелегитимная активность.

Рисунок 6. MITM-агенты

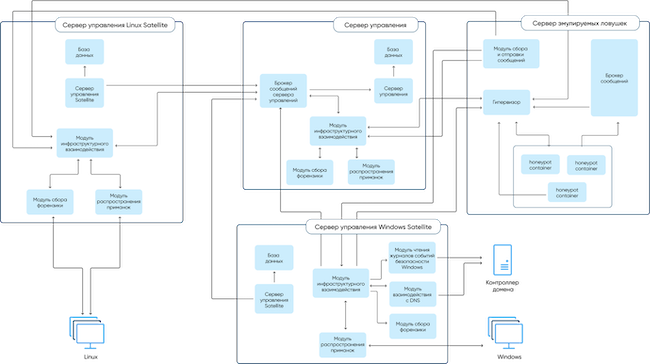

Архитектура Xello Deception

Архитектурно платформа состоит из следующих компонентов.

- Сервер управления: отвечает за генерацию адаптивного ложного слоя данных, а также за его распространение по конечным устройствам пользователей и в различные сегменты сети. Производит мониторинг инцидентов, реализовывает интеграцию со смежными системами кибербезопасности и средствами защиты, управляет другими компонентами платформы.

- Сервер Linux Satellite: управляет ложным слоем данных в Linux-инфраструктуре на распределённых площадках.

- Сервер Windows Satellite: управляет ложным слоем данных в Windows-инфраструктуре на распределённых площадках.

- Сервер эмулируемых ловушек: отвечает за эмуляцию операционных систем, ИТ-сервисов, IoT-устройств и других информационных активов в сети компании.

- Веб-консоль администратора системы: предоставляет графический интерфейс для управления системой, настройки политик и работы с инцидентами в безопасности.

Эти компоненты и их взаимодействие можно представить на следующей схеме.

Рисунок 7. Упрощённая архитектура Xello Deception 5.3

На данный момент продукт лицензируется по количеству хостов, куда планируется распространение приманок. Количество ловушек не ограничивается. Вендор планирует изменить эту политику к 2024 году: лицензироваться будут продуктовые модули (Xello MITM, Xello Satellites, Xello Trapless и другие), описанные выше.

Системные требования Xello Deception

Продукт поставляется в виде ПО для развёртывания на виртуальной или физической машине.

Таблица 1. Системные требования Xello Deception

Компонент | Требования к ОС | Требования к аппаратному обеспечению (в зависимости от количества защищаемых хостов) |

Сервер управления | Astra Linux Special Edition 1.7 и выше Debian 11 и выше | ЦП: от 8 до 64 ядер ОЗУ: от 16 до 128 ГБ ПЗУ: от 100 до 250 ГБ |

Сервер-сателлит | Astra Linux Special Edition 1.7 и выше Debian 11 и выше | ЦП: от 8 до 64 ядер ОЗУ: от 16 до 128 ГБ ПЗУ: от 100 до 250 ГБ |

Сервер RealOS-ловушек | Microsoft Windows Server 2016 (английская локализация) и новее | ЦП: 4 ядра ОЗУ: 4 ГБ ПЗУ: 100 ГБ |

Сервер эмулируемых ловушек | Astra Linux Special Edition 1.7 и выше Debian 11 и выше | ЦП: от 8 до 16 ядер ОЗУ: от 16 до 32 ГБ ПЗУ: от 100 до 300 ГБ |

Защищаемые хосты | Microsoft Windows 7, 8, 10, Server 2012, Server 2016, Server 2019, ОС семейства Linux (Ubuntu, Debian, CentOS, RHEL, Astra Linux, Alt Linux), macOS (High Sierra и более новые) | Рекомендуемые для соответствующих ОС |

Сценарии использования Xello Deception

Сценарий № 1: обнаружение атак программ-вымогателей (ransomware)

Рассмотрим сценарий с атакой шифровальщика на ИТ-инфраструктуру компании. После проникновения внутрь корпоративной инфраструктуры перед его оператором стоит несколько задач: получение максимальных привилегий, отключение средств защиты на конечных станциях и получение доступа к средствам резервного копирования.

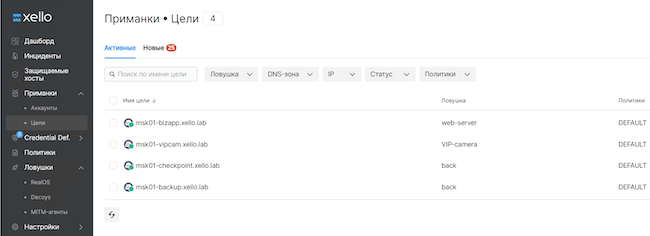

Понимая логику действий злоумышленника, с помощью системы киберобмана можно создать ложный слой данных, который завёл бы его в ловушку. Для этого в интерфейсе Xello Deception необходимо задать цели — DNS-записи, которые созвучны основным DNS-записям средств защиты и резервного копирования, но ведут на серверы-ловушки.

Рисунок 8. Формирование списка ложных DNS-записей

Далее в подразделе «Аккаунты» необходимо определить фейковые учётные записи, которые необходимы для получения доступа к заданным целям и созвучны учётным записям администраторов систем.

Затем эти учётные записи нужно занести с помощью скрипта в Active Directory, сгенерировать пароли, добавить в привилегированные группы (например, с доступом к СЗИ либо группы Domain Admin и подобные) и зайти с определённой рабочей станции, чтобы заполнить атрибуты последнего входа в систему (это можно делать регулярно). При этом пароли в Xello Deception и в Active Directory будут различаться.

Рисунок 9. Формирование списка ложных учётных записей

Кроме того, эти учётные записи будут распространяться на конечные хосты пользователей и станут своего рода «канарейками», уведомляющими специалистов по ИБ о потенциальных инцидентах. Таким образом система охватывает техники брутфорса (brute force) и подбора учётных данных (password spraying) в отношении критически важных групп LDAP-каталога, если это не реализовано в других средствах защиты.

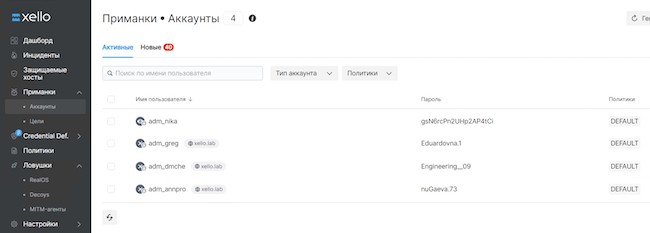

После этого в разделе «Политики» необходимо определить рабочие станции для распространения приманок, учётные записи и цели.

Рисунок 10. Формирование списка защищаемых хостов

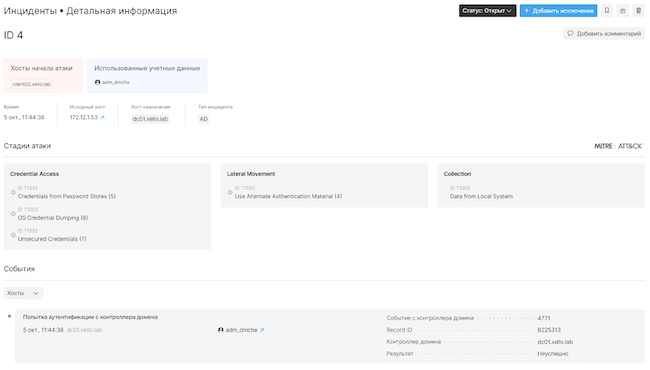

Можно определить типы приманок для размещения в данной группе хостов и настроить их ротацию, интенсивность распространения, время ранжирования.

Рисунок 11. Определение типов приманок для распространения на группу хостов

В этом примере приманки распространяются на рабочие станции ИТ-специалистов. Понимая принципы их работы (например, они могут оставлять в PowerShell-скриптах свои учётные записи), производитель сделал возможным распространение приманок типа «scripts» в диспетчер учётных данных (Credentials Manager) и браузеры. Злоумышленник, используя встроенные средства операционной системы или специализированное ПО, сможет найти их в диспетчере или базе данных браузера. При их использовании в ходе кибератаки он попадёт на сервер-ловушку, а специалисты тем временем получат уведомление о потенциальном инциденте и время для реагирования. Это также значительно замедлит дальнейшее передвижение злоумышленника по сети.

В карточке инцидента отобразятся все сведения об атаке: исходный хост, хост назначения, стадия атаки, а также дополнительная киберкриминалистическая информация.

Рисунок 12. Карточка инцидента

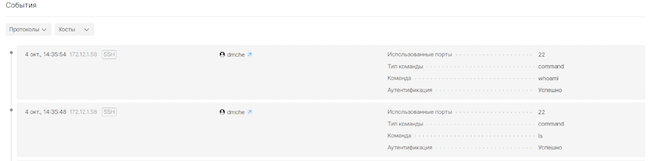

Если злоумышленник выполнял какие-либо команды на сервере-ловушке, то это также сохранится в карточке инцидента.

Рисунок 13. Отслеживание действий злоумышленника на сервере-ловушке

Используя логику этого примера, можно сформировать аналогичные сценарии для охвата других векторов кибератак. Например, это могут быть эмуляция критически важных информационных систем в сети и распространение ложных аккаунтов для них в различные места операционной системы, браузеры, менеджеры учётных записей, реестр и т. д.

Сценарий № 2: выявление инсайдерской деятельности

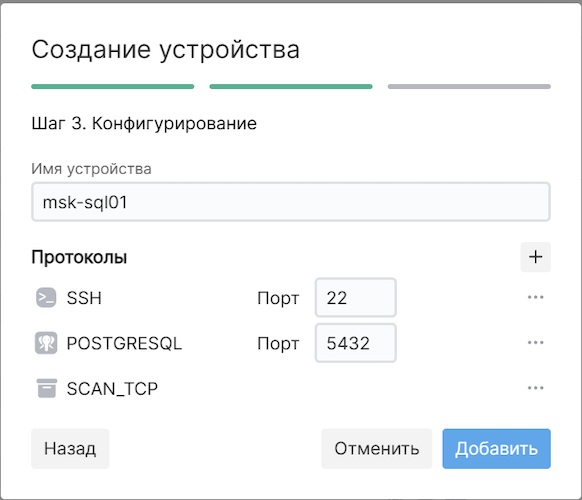

Платформа позволяет создавать ложные данные и активы, направленные на выявление внутренних инсайдеров. Технически грамотные сотрудники могут использовать различные инструменты для анализа корпоративной сети, чтобы найти некорректно сконфигурированные ресурсы и присвоить конфиденциальную информацию. Например, с помощью системы киберобмана можно выявить нелегитимное сканирование автоматическим средством Nmap или его аналогами. Для этого в качестве ловушки из веб-интерфейса платформы необходимо создать ложный, но потенциально интересный злоумышленнику сервис или систему с якобы конфиденциальными данными. Так, в последнее время популярны утечки из баз данных.

Рисунок 14. Пример создания ложного сервера СУБД

По итогам сканирования подсети, где развёрнута эта ложная база данных, платформа создаст инцидент. В карточке инцидента отобразятся все команды, которые вводил злоумышленник в рамках взаимодействия с этой БД.

Рисунок 15. Отслеживание действий злоумышленника в СУБД

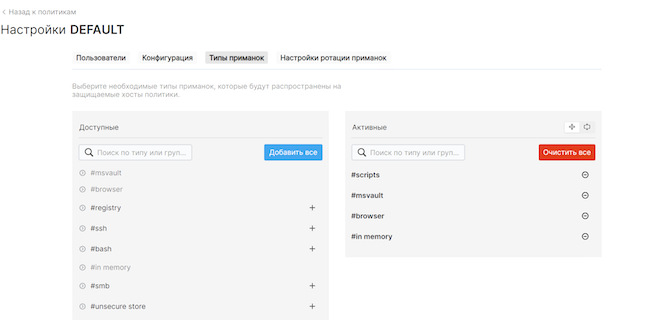

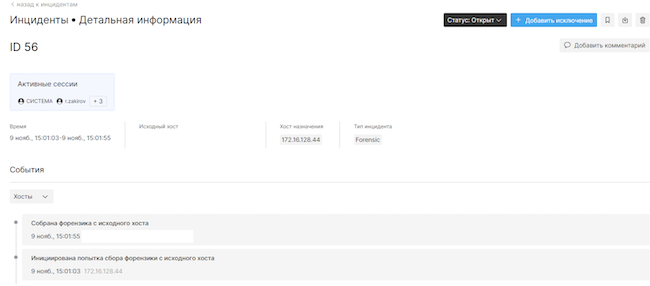

Сценарий № 3: расследование инцидентов в безопасности

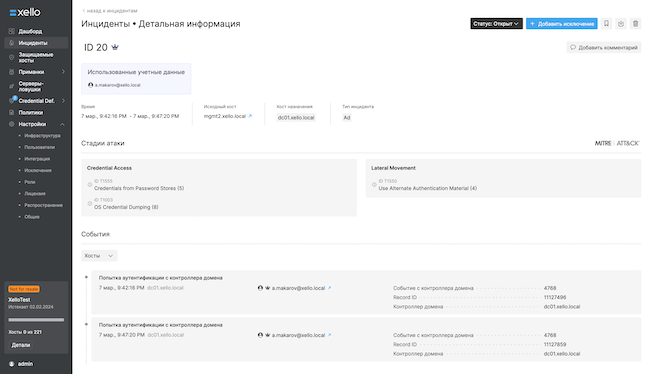

Для оперативного реагирования на инциденты в безопасности информация обо всех подозрениях на вредоносную активность сводится в раздел «Инциденты». Все события, связанные с ложными данными и активами, собираются в единую цепочку действий злоумышленника. Специалисты компании могут отследить попытки верификации учётных записей ложного слоя данных или обращение к ложным активам в рамках одного инцидента. Для понимания используемых злоумышленником техник и тактик все события автоматически соотносятся с матрицей MITRE ATT&CK.

Рисунок 16. Отслеживание всех событий, связанных с ложными данными и активами, в рамках одного инцидента

Также можно оставить комментарий для коллег или, если событие было ложным, сделать исключение из карточки инцидента.

Данные автоматически передаются в платформы реагирования (IRP) или SIEM-системы (при интеграции с ними), могут быть выгружены в формате XLS или JSON для более удобной работы.

Выводы

Cистемы киберобмана, или решения класса Distributed Deception Platform (DDP), появились на российском рынке более пяти лет назад и были представлены на тот момент продукцией зарубежных вендоров. Этот сегмент ИБ-рынка начал активно развиваться в последние два года, что показывают наши опросы в рамках прямых эфиров AM Live: в 2021 г. только 17 % респондентов эксплуатировали системы подобного класса на своих предприятиях либо «пилотировали» их, в 2023 году эта доля возросла на 5 процентных пунктов.

По данным Future Market Insights, объём мирового рынка систем киберобмана к 2033 году достигнет 6,7 млрд долларов со среднегодовым ростом на 12,6 %, что может быть связано как с изменением ландшафта киберугроз, так и с увеличением количества целевых атак. В России, по данным Positive Technologies, за последние два года число расследований увеличилось более чем в два раза, а 40 % всех расследованных инцидентов были совершены известными APT-группировками.

Системы киберобмана могут использоваться для выявления атак и на ранних стадиях, и на самых критических — при горизонтальном перемещении, когда злоумышленник успешно преодолел периметр. Эффективность решений подобного класса, как правило, зависит от возможностей генерации ложного слоя данных. Компания Xello одной из первых на рынке начала разработку решения класса DDP. Сегодня Xello Deception предлагает широкие возможности как по различным типам эмулируемых ложных данных и активов, так и их гибкому распространению по сегментам сети посредством различных механизмов. Система устанавливается как на Windows, так и на Linux. Приманки распространяются на все популярные ОС — Windows, Linux, macOS.

Достоинства:

- Неагентский способ распространения приманок и поддержка сторонних механизмов распространения.

- Архитектура для гибкого управления ложным слоем данных на распределённых площадках.

- Поддержка распространения ложного слоя данных в инфраструктуру виртуальных рабочих мест (VDI) и на терминальные серверы (RDS).

Недостатки:

- Отсутствие графов визуализации атаки, которые могут быть полезны аналитикам (в дорожной карте на 2024 год).

- Отсутствие приманок для систем контейнеризации (также в дорожной карте на 2024 год).