Сертификат AM Test Lab

Номер сертификата: 533

Дата выдачи: 25.08.2025

Срок действия: 25.08.2030

- Введение

- Функциональные возможности Infrascope 25.1

- Нововведения в Infrascope 25.1

- Архитектура и лицензирование Infrascope 25.1

- Системные требования Infrascope 25.1

- Применение Infrascope 25.1

- Выводы

Введение

Управление привилегированным доступом — один из ключевых элементов в обеспечении информационной безопасности (ИБ) современной организации. Риски, связанные с несанкционированным использованием привилегий, многократно усиливаются на фоне растущей сложности ИТ-инфраструктур и необходимости предоставления доступа как внутренним сотрудникам, так и внешним подрядчикам.

Когда в организации присутствует большое количество администраторов, управление учётными записями становится непрозрачным: сложно отследить, кто, когда и с какой целью использует конкретный доступ. В этих условиях кража учётных данных даёт злоумышленнику полный контроль над инфраструктурой.

Дополнительные риски связаны и с временным доступом для подрядчиков и партнёров — их действия зачастую невозможно проконтролировать в должной степени. Неконтролируемая выдача расширенных прав противоречит принципам минимизации привилегий и мешает выполнению требований по разграничению доступа.

Регуляторы также требуют строгого контроля над доступом к критическим системам. Соответствие таким требованиям становится затруднительным без внедрения специализированных решений.

Одним из таких инструментов является Infrascope от NGR Softlab — производительное решение класса «управление привилегированным доступом» (Privileged Access Management, PAM), предназначенное для централизации контроля над административными правами, автоматизации управления учётными записями, проведения аудита действий пользователей и оперативного реагирования на нарушения. Продукт включён в реестр отечественного ПО (№ 10023 от 02.04.2021). Имеется сертификат соответствия требованиям доверия ФСТЭК России (№ 4752 от 14.12.2023).

В 2024 году мы делали обзор этого продукта. С тех пор он претерпел ряд значимых изменений. Выполнено масштабное обновление пользовательского интерфейса: переработана стартовая страница, добавлены дашборды, расширены возможности фильтрации и настройки при сохранении всего прежнего набора функций. Уточнено позиционирование решения — в числе приоритетных характеристик акцент сделан на отказоустойчивости и многофункциональности. Добавлена система поведенческого анализа (User and Entity Behavior Analytics, UEBA), реализована поддержка безопасного хранения файлов и многое другое.

Anti-Malware представляет эксклюзивный обзор новой версии продукта — Infrascope 25.1, релиз которой запланирован на сентябрь этого года.

Функциональные возможности Infrascope 25.1

Infrascope снижает риски, связанные с компрометацией привилегированных учётных данных, за счёт предотвращения как внешних, так и внутренних угроз. Автоматизирует рутинные задачи по управлению привилегированным доступом, позволяет отслеживать действия пользователей в сессиях и фиксировать нарушения в реальном времени. Система ориентирована на защиту операций и процессов, в которых участвуют привилегированные пользователи (ПП), включая доступ к инфраструктуре, критически важным системам и сервисам.

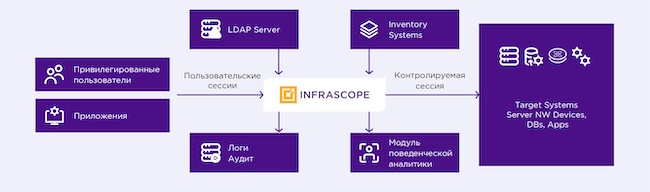

Взаимодействие ПП с инфраструктурой через PAM-систему от NGR Softlab реализуется следующим образом: доступ к целевым ресурсам, серверам, сетевому оборудованию, базам данных, осуществляется не напрямую, а через контролируемую сессию, инициированную на стороне PAM-системы.

Рисунок 1. Схема взаимодействия ПП с инфраструктурой через Infrascope

Эксплуатационная документация не интегрирована в интерфейс системы — она доступна для скачивания на официальном сайте вендора.

Менеджер паролей

Обеспечивает централизованное управление паролями устройств, операционных систем и баз данных. Поддерживаются протоколы SSH, Telnet, RDP, VNC, LDAP / LDAPS и базы данных Oracle, Microsoft SQL, PostgreSQL, MySQL, Teradata, SAP HANA, Cassandra и другие. Число пользователей и сохранённых аккаунтов не лимитировано. Реализована возможность мультиаккаунтного подключения к разным устройствам с одной учётной записи.

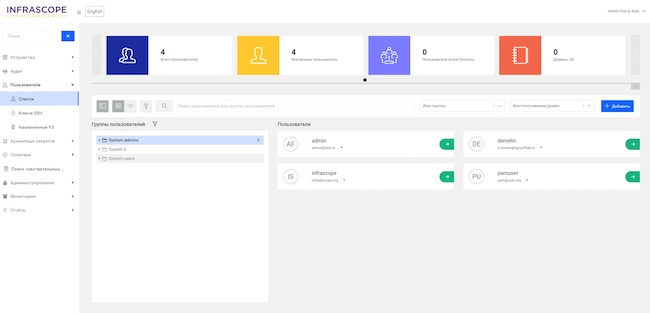

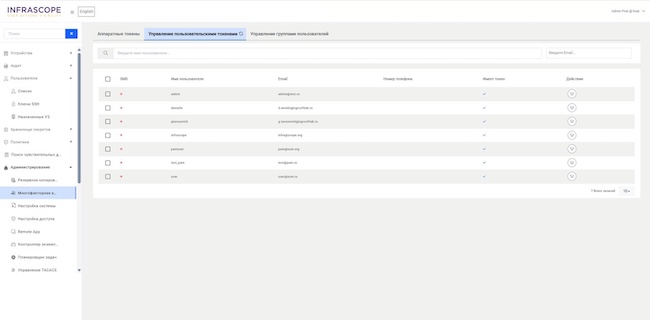

Рисунок 2. Список пользователей и групп пользователей в Infrascope

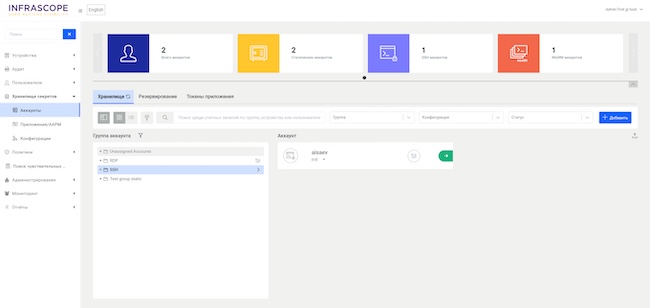

Хранилище секретов Infrascope содержит два типа учётных записей: динамические и статические. Учётные записи могут добавляться несколькими способами:

- загрузка данных из каталогов;

- импорт из шаблонов;

- ручное внесение через программный интерфейс (API) со стороны внешних систем;

- автоматическое обнаружение и взятие под контроль.

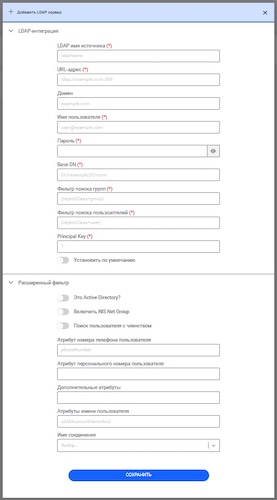

Рисунок 3. Пример добавления учётной записи при помощи загрузки данных из каталогов

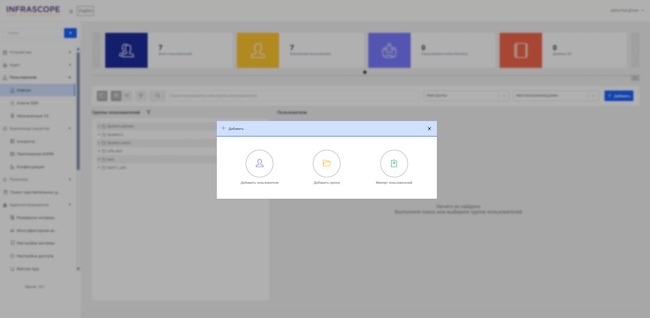

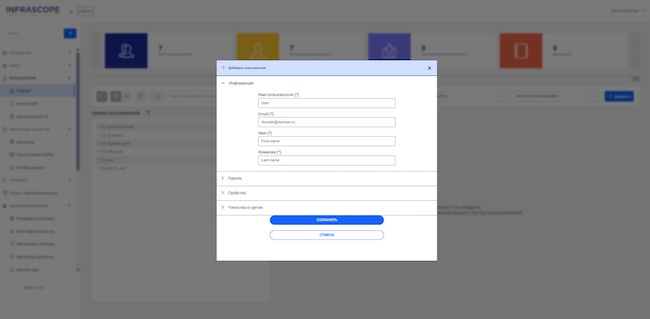

Рисунок 4. Добавление пользователя вручную (часть 1)

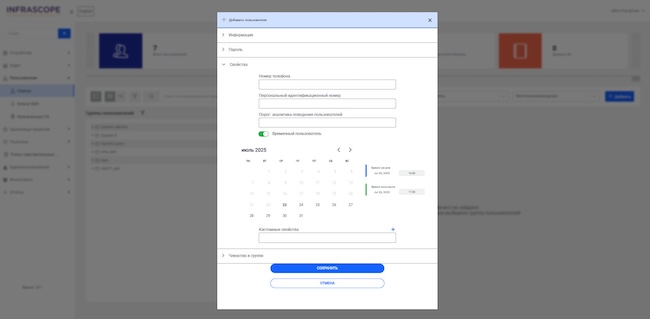

Рисунок 5. Добавление пользователя вручную (часть 2)

Рисунок 6. Добавление пользователя вручную (часть 3)

Последний способ, автоматическое обнаружение и взятие под контроль, возможно использовать при наличии учётной записи с правами суперпользователя. В этом случае система сканирует целевые устройства на предмет новых, неподконтрольных учётных данных, и при необходимости меняет пароль и добавляет их в хранилище секретов.

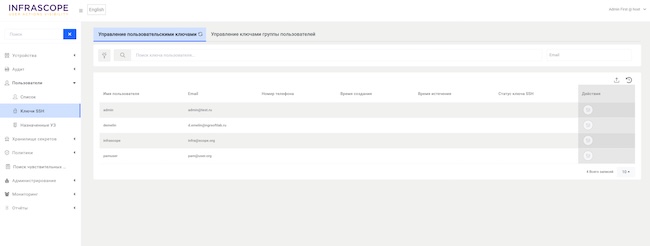

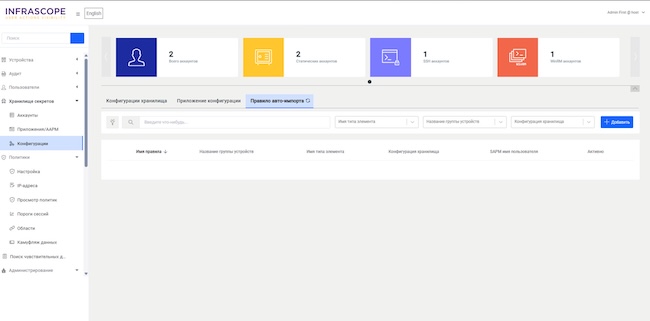

Поддерживается управление SSH-ключами и обнаружение привилегированных аккаунтов через добавление правила автоимпорта.

Рисунок 7. Управление SSH-ключами в Infrascope 25.1

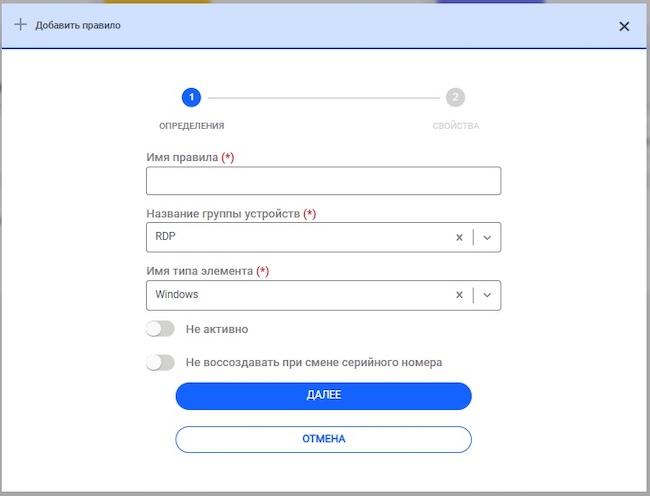

Рисунок 8. Добавление правила автоимпорта в Infrascope 25.1

Рисунок 9. Обнаружение привилегированных аккаунтов — «Определения»

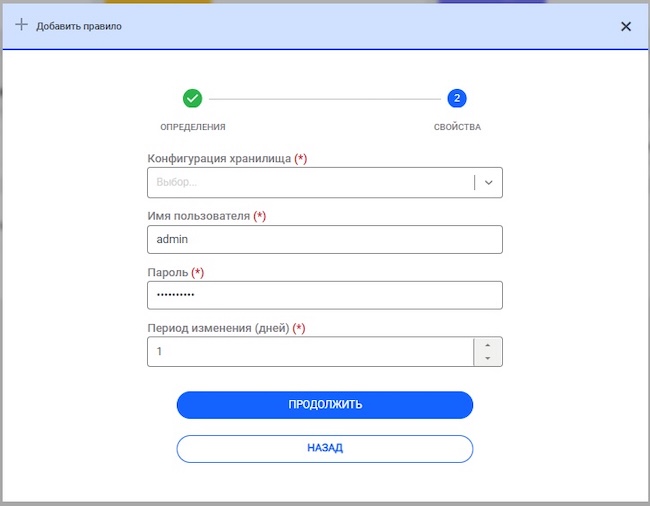

Рисунок 10. Обнаружение привилегированных аккаунтов — «Свойства»

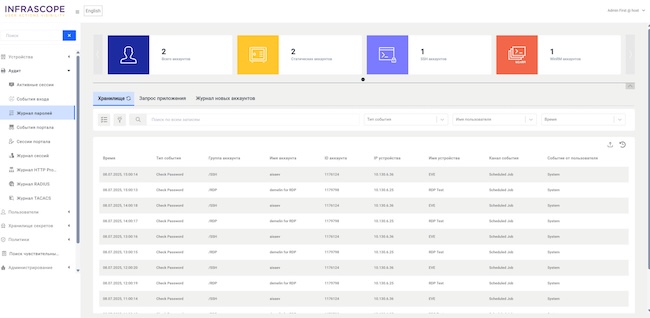

В системе предусмотрена автоматическая смена паролей с настройкой периодичности или при каждом подключении, контроль доступа на основе ролей и применение политик усиления паролей. Все действия полностью логируются с возможностью быстрого поиска.

Менеджер паролей исключает передачу паролей в открытом виде между сотрудниками и может использоваться как корпоративное хранилище паролей без ограничений по количеству секретов.

Рисунок 11. Журнал паролей в Infrascope 25.1

Поддерживается интеграция с внешними системами учёта для автоматической блокировки учётных записей сотрудников.

Менеджер сессий

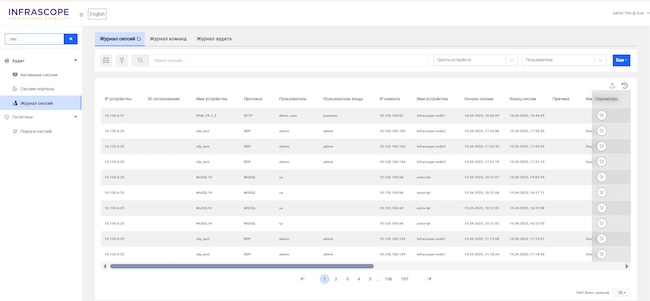

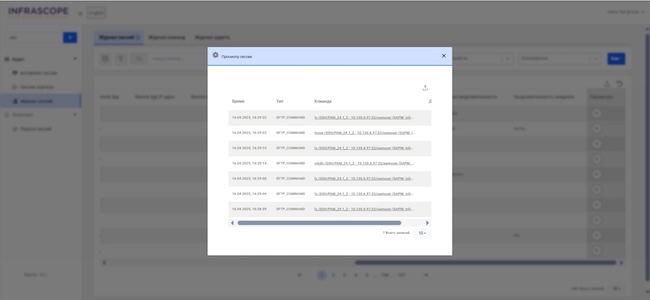

Предоставляет возможность просматривать сессии с возможностью поиска в журналах команд и нажатия клавиш.

Рисунок 12. Журнал сессий в Infrascope 25.1

Рисунок 13. Просмотр сессий в Infrascope 25.1

Менеджер реализует доступ по принципу наименьших привилегий, включая ограничения на выполнение команд, изоляцию приложений и возможность запрашивать подтверждение критических действий у администратора.

Рисунок 14. Запрос подтверждения действия у администратора

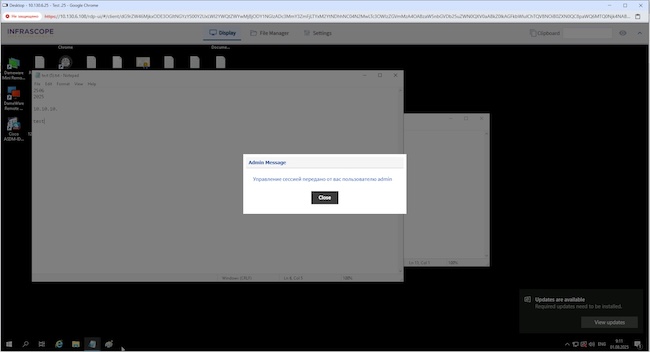

Поддерживается перехват управления активной сессией привилегированного пользователя с возможностью отправки уведомлений и принудительного завершения сессии.

Рисунок 15. Перехват сессии в Infrascope 25.1

Информация в таком случае будет также отражена в журнале сессий — все действия пользователей подлежат полному логированию с возможностью быстрого поиска по событиям.

Менеджер двухфакторной аутентификации (2FA)

Обеспечивает защиту от несанкционированного доступа, включая случаи компрометации учётных данных.

Рисунок 16. Многофакторная аутентификация в Infrascope 25.1

Поддерживается использование второго фактора аутентификации при подключении к администрируемым сетевым устройствам по протоколам TACACS+ и RADIUS.

Для усиления контроля доступа реализована проверка одноразовых токенов, что позволяет надёжно защищать доступ даже при использовании слабых или статичных паролей. Также доступна двухфакторная аутентификация для внешних приложений.

Модуль отчётности

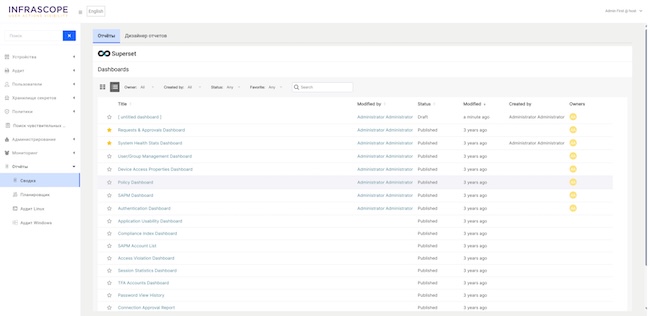

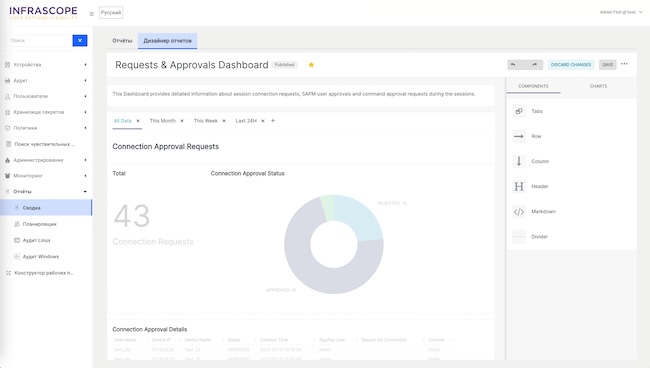

Модуль предоставляет возможности для анализа работы системы на основе отчётных данных и визуализации ключевых параметров. В интерфейсе реализован как набор преднастроенных отчётов, так и полноценный конструктор, позволяющий создавать собственные отчёты с учётом специфики инфраструктуры и задач.

Рисунок 17. Преднастроенный список отчётов в Infrascope 25.1

Рисунок 18. Дизайнер отчётов в Infrascope 25.1

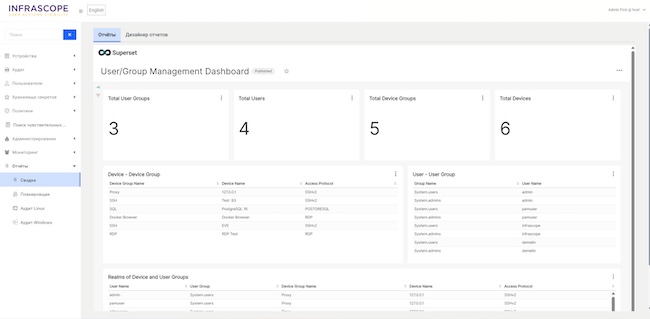

Поддерживаются различные варианты представления данных: таблицы, графики, круговые диаграммы, схемы распределения и другие виды визуализации. На основе собранной информации можно, например, отобразить состав пользовательских групп, список устройств, входящих в каждую группу, и структуру доступа пользователей к этим устройствам.

Рисунок 19. Пример отчёта User / Group Management в Infrascope 25.1

Каждый отчёт может быть дополнен текстовыми описаниями, фильтрами по выбранным параметрам и сохранён для последующего использования. Визуальные представления удобно использовать в рамках аудита, внутреннего контроля или для демонстрации текущего состояния системы.

Отчёты могут быть сформированы вручную или по расписанию, с возможностью экспорта в формат PDF.

Менеджер доступа к данным (DAM)

Обеспечивает контроль и журналирование доступа к данным с возможностью применения политик и маскирования данных без изменения исходной информации в реальном времени. Предусмотрена возможность ограничения запросов к БД на основе чёрных и белых списков, а также обнаружения конфиденциальной информации в источниках данных.

Пользователи могут продолжать беспрепятственно использовать свои собственные клиентские приложения, при этом производительность на целевых базах данных будет сохраняться.

Менеджер доступа TACACS+

Модуль администрирования сетевых устройств по протоколам TACACS+ и RADIUS предоставляет доступ по принципу наименьших привилегий. Поддерживаются ограничения по командам и уровням доступа.

Решение реализует функции системы класса AAA (аутентификация, авторизация, аудит) для TACACS+ и RADIUS, обеспечивая высокую производительность и возможность масштабирования в инфраструктурах с большим числом устройств.

Вместо использования политик с чёрным или белым ключом устройства с поддержкой TACACS+ и RADIUS, могут использоваться пары «атрибут — значение» (Attribute — Value Pair, AVP) в качестве предустановленных политик. AVP могут быть определены с помощью веб-интерфейса.

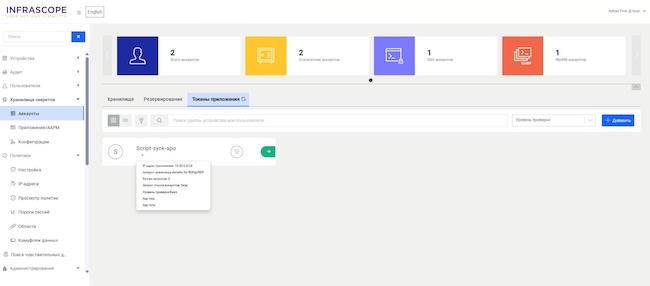

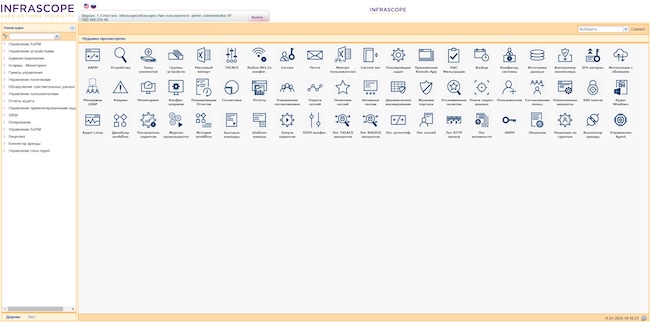

Менеджер ААРМ

Клиентские приложения могут извлекать пароли учётных записей от целевых систем при помощи модуля управления паролями и взаимодействия приложений (AAPM).

Модуль поддерживает выполнение API-запросов на получение паролей с использованием токенов и дополнительных методов аутентификации. Реализованы следующие возможности:

- привязка токена к пользователю / группам пользователей;

- контроль срока действия токена (по дате истечения и количеству обращений);

- привязка нескольких учётных записей к одному токену;

- логирование всех обращений к AAPM;

- инициация ротации пароля при его выдаче через API.

Число токенов не ограничено.

Рисунок 20. Токены приложений в Infrascope 25.1

Функциональность модуля предназначена для безопасной интеграции внешних систем с механизмами хранения и выдачи секретов.

Нововведения в Infrascope 25.1

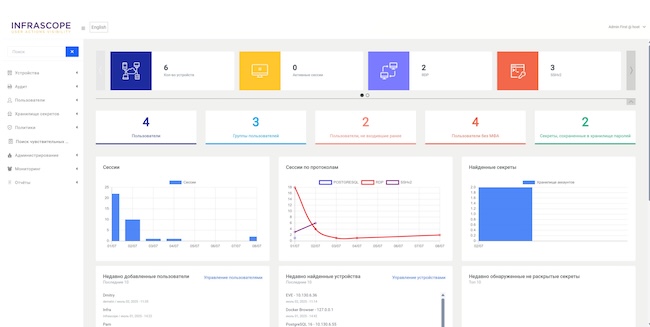

Вендором выполнено масштабное обновление пользовательского веб-интерфейса: переработана стартовая страница, расширены функции дашбордов и фильтрации, реализована полная настраиваемость элементов при сохранении всего ранее доступного спектра функций.

Рисунок 21. Стартовая страница Infrascope версии 25.1

Рисунок 22. Стартовая страница Infrascope версии 1.3 (для сравнения)

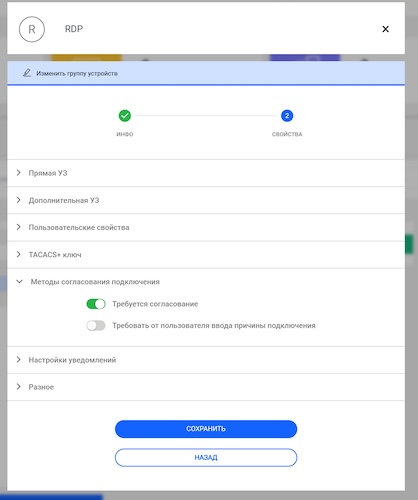

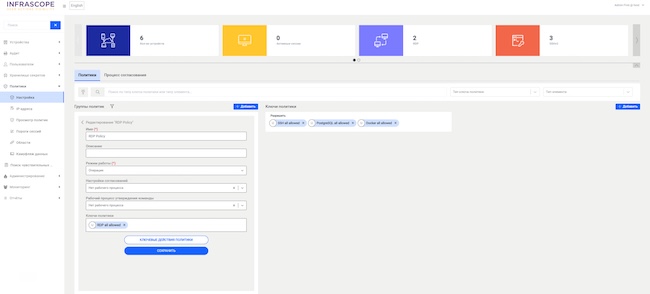

Встроенная система разграничения доступа получила расширенные возможности: реализована поддержка политик доступа для отдельных групп пользователей. Созданные политики могут объединяться в группы и применяться для различных групп устройств. Такой подход позволяет формировать политики, соответствующие внутренним регламентам и нормативным требованиям организации.

Рисунок 23. Объединение созданных политик в группы в Infrascope 25.1

Добавлена поддержка отечественных криптографических алгоритмов для скремблирования данных, хранимых в СУБД. Теперь в версии 25.1 поддерживаются алгоритмы хеширования ГОСТ Р 34.11-2012 (256 и 512 бит) и ГОСТ Р 34.12-2015.

Реализована возможность интеграции с системами класса «управление идентичностью» (Identity Management, IdM), а также с другими решениями, поддерживающими REST API и протокол SCIM (начиная с RFC 7642), включая взаимодействие на уровне устройств и в рамках RDP-сессий.

Следует отметить, что подключение по протоколу RDP осуществляется только из интерфейса Infrascope в браузере, что может быть неудобно пользователям, привыкшим к использованию RDP-клиентов. Однако, как отмечает вендор, поддержка сторонних клиентов уже в стадии реализации и будет доступна в следующей версии.

Подтверждена готовность к интеграции с отечественной системой 1IDM без необходимости дополнительной адаптации.

Изменения в функциональности хранилища секретов

В версии 25.1 поддерживается безопасное и зашифрованное хранение файлов. Есть возможность загрузки секретов в хранилище (импорт) с использованием API.

Добавлена возможность управления паролями, хранящимися в файлах конфигурации приложений, в том числе если в одном файле упоминается несколько различных аутентификационных данных.

Рисунок 24. Управление паролями в Infrascope 25.1

Изменения в управлении сессиями

Вендором расширен список поддерживаемых алгоритмов SSH-проксирования: RSA (3072), DSA (1024), ECDSA (256), EdDSA (256), ECDH (256). Добавлена возможность ограничить количество одновременных сеансов, доступных одному пользователю системы.

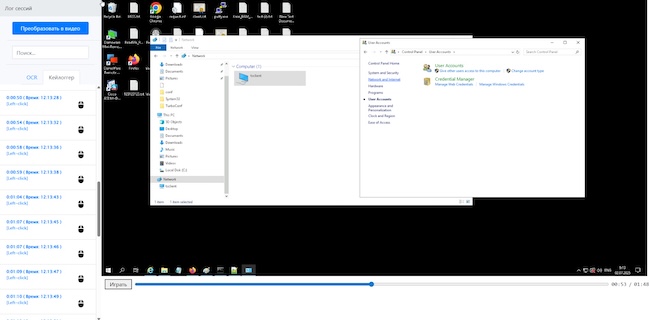

В версии 25.1 осуществляется видеозапись сессий при доступе к контролируемым устройствам через браузер и DBeaver с помощью нового модуля «Изолированные приложения».

Рисунок 25. Видеозапись сессий в Infrascope 25.1

HTTP-прокси

Список доступных веб-приложений теперь отображается непосредственно на странице входа. Реализована поддержка многофакторной аутентификации (MFA) на этапе авторизации.

Пользовательский интерфейс страницы входа был переработан с акцентом на повышение удобства и понятности для конечного пользователя.

Рисунок 26. Интерфейс страницы входа в PAM-систему

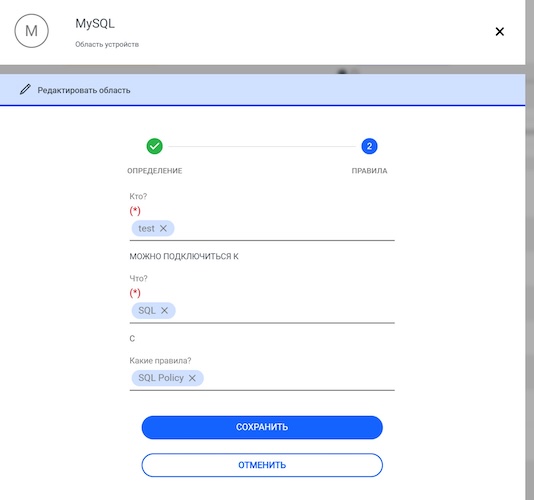

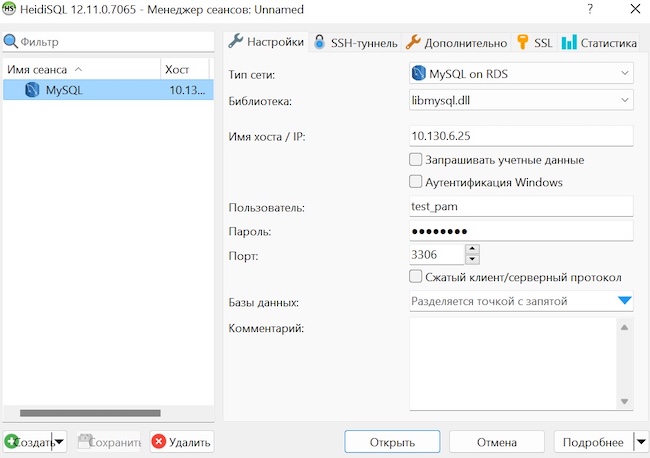

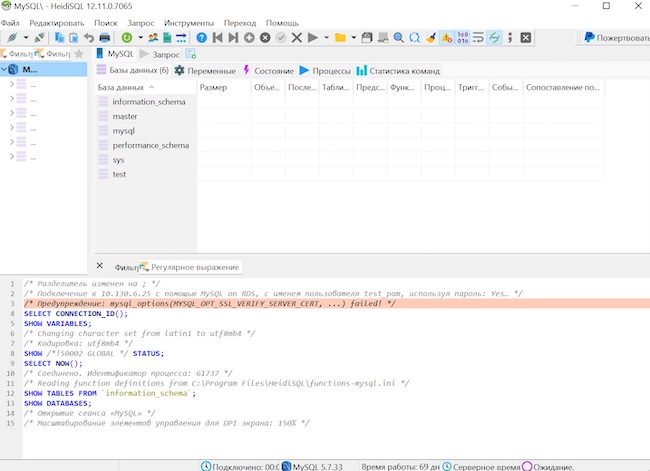

Изменения в менеджере доступа к данным

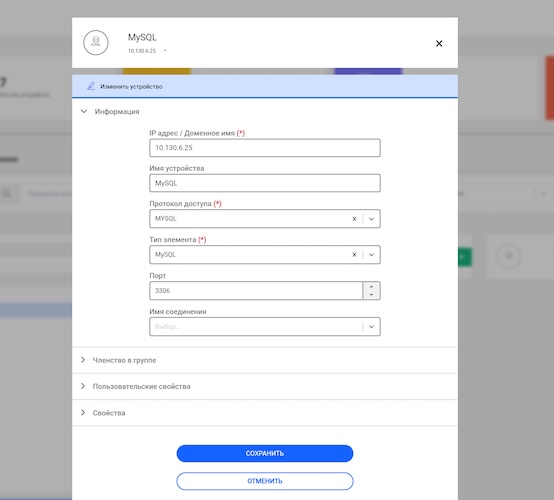

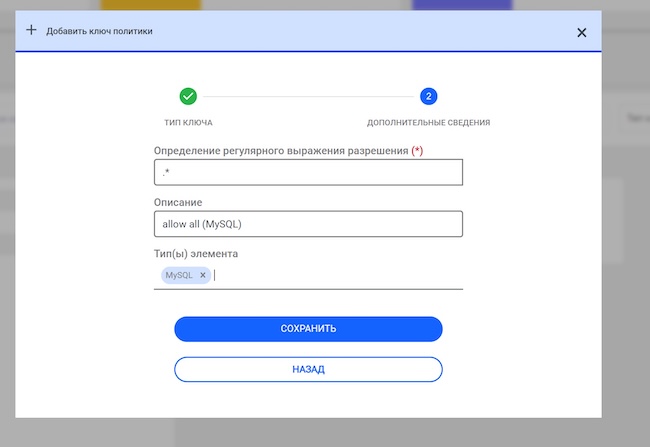

NGR Softlab добавил функции обнаружения новых баз данных, создания учётных записей / служб в базах данных и оповещения об этих событиях.

Рассмотрим на примере MySQL.

Рисунок 27. Добавление устройства MySQL в Infrascope 25.1

Рисунок 28. Создание политики для MySQL в Infrascope 25.1

Рисунок 29. Настройка области работы политики в Infrascope 25.1

Рисунок 30. Пример подключения в Infrascope 25.1 (часть 1)

Рисунок 31. Пример подключения (часть 2)

Появилась поддержка СУБД ClickHouse, возможность утверждения команд и запросов при доступе к базам данных.

Изменения мультифакторной аутентификации

В системе реализована возможность отправки одноразовых кодов-паролей по электронной почте. На странице авторизации HTTP-прокси добавлено отдельное поле для ввода одноразового пароля.

Добавлена поддержка внешней двухфакторной аутентификации по протоколу RADIUS. Также реализована поддержка протокола FIDO2, что позволяет использовать аппаратные MFA-токены, включая отечественные «Рутокен MFA» и устройства YubiKey, в качестве второго фактора при доступе к веб-интерфейсу Infrascope.

Поддержка FIDO2 обеспечивает также возможность использования встроенных в ОС Windows механизмов аутентификации, таких как биометрические методы, ПИН-коды и другие средства, в роли дополнительного фактора аутентификации.

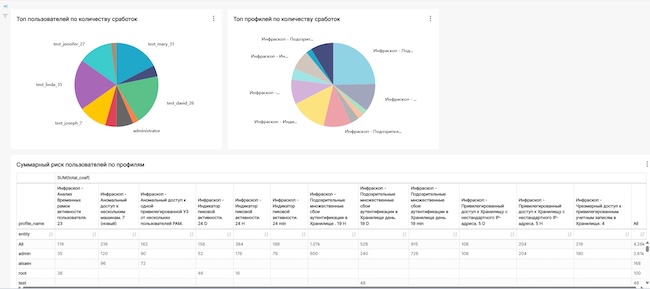

Система поведенческого анализа (UEBA)

Модуль поведенческой аналитики предназначен для постоянного анализа действий пользователей, работающих с привилегированными учётными записями и объектами контроля. Анализ проводится независимо от бизнес-процессов и основан на исторических данных, что позволяет формировать динамические профили поведения и выявлять отклонения от нормальной активности.

Механизмы модуля построены на использовании алгоритмов машинного обучения. В процессе работы анализируются события аутентификации, действия в конечных системах, взаимодействие с политиками доступа. Выявляются подозрительные и ранее неизвестные действия, в том числе:

- нетипичные для конкретного пользователя в целевой системе;

- попытки доступа в нехарактерное время;

- аутентификация в системах, с которыми пользователь ранее не работал.

Рисунок 32. UEBA в Infrascope 25.1

Обнаруженные аномалии визуализируются в интерфейсе администратора, упрощая контроль и ускоряя реагирование на инциденты. Такая форма представления повышает эффективность работы специалистов по информационной безопасности и позволяет оперативно оценить степень риска.

Модуль «Изолированные приложения»

Позволяет запускать изолированные приложения в контролируемой среде, где обеспечивается контроль установки, конфигурации и запуска исполняемых файлов. Это позволяет исключить выполнение неавторизованного или вредоносного кода в пределах администрируемых сессий.

Архитектура и лицензирование Infrascope 25.1

PAM-система Infrascope построена на модульной архитектуре с использованием технологических стеков и ориентирована на развёртывание в средах с различными требованиями к доступности и уровню изоляции. Работа Infrascope обеспечивается в следующем программном окружении:

- базовая операционная система — Astra Linux;

- балансировщики нагрузки — Nginx, HAProxy;

- контейнеризатор — Docker;

- сервер приложений — Apache Tomcat, Axiom Libercat;

- система управления базами данных — PostgreSQL;

- подсистема хранения — SAN, DAS, NAS;

- облачное хранилище — совместимое с интерфейсом S3;

- программная платформа — Java, Python, Node.js.

Поддерживаются два варианта контуров развёртывания:

- Открытый контур — с доступом к внешним официальным репозиториям ОС.

- Закрытый контур — с использованием внутренних зеркал NGR Softlab, предназначенный для изолированных сред без выхода в Интернет.

Продукт распространяется по срочной и бессрочной лицензии. Подход к лицензированию может основываться как на количестве конкурентных сессий, так и на количестве конечных устройств, в зависимости от архитектуры внедрения и особенностей эксплуатации в инфраструктуре заказчика.

В минимальной конфигурации поставляются базовые модули — менеджеры паролей, сессий, двухфакторной аутентификации. В качестве дополнительных модулей можно выбрать остальные, вместе или по-отдельности — менеджеры отчётности и доступа к данным, менеджер доступа TACACS+, менеджер ААРМ, UEBA, модуль «Изолированные приложения».

Модули PAM-системы интегрируются между собой на уровне сервисов и сценариев, при этом не ограничивая пользователя рамками единого вендорского решения. Подход исключает эффект привязки (vendor lock-in): заказчик может свободно выстраивать архитектуру с учётом текущих и перспективных требований.

Архитектурой решения предусмотрена возможность развёртывания двух экземпляров (instances) по единой лицензии, включая базовые модули. Это позволяет реализовать кластер «актив — актив», распределённый по разным площадкам, серверным стойкам или зонам, с равнозначной функциональностью каждого узла.

В случае выхода из строя одного из экземпляров, второй продолжает обслуживать запросы, обеспечивая непрерывность доступа. Поддержка отказоустойчивого режима предоставляется «из коробки» и не требует приобретения дополнительных модулей — в том числе в минимальной комплектации.

Интеграция может осуществляться как с использованием предустановленных сценариев и встроенных инструментов, так и через собственные механизмы. Большинство компонентов платформы доступны через API, что обеспечивает гибкость при разработке пользовательских решений, расширении функциональности или интеграции с внешними системами.

Системные требования Infrascope 25.1

Infrascope функционирует на базе операционной системы (ОС) специального назначения Astra Linux Special Edition. Другие ОС и сборки не поддерживаются, что ограничивает гибкость интеграции в инфраструктуры, использующие другие дистрибутивы.

Для корректной работы Infrascope требуется соблюдение минимальных требований к серверу, а также выполнение предусмотренных правил инсталляции.

Таблица 1. Минимальные требования к серверу для установки Infrascope

Параметры | Минимальные значения |

Процессор | Не менее 8 ядер, тактовая частота не ниже 2,4 ГГц |

Оперативная память | Не менее 4 ГБ |

Дисковое пространство | Общий объём не менее 200 ГБ |

Сетевой адаптер | Не менее 1 Гбит/с |

При установке двух и более нод необходимо использовать один и тот же мастер-ключ. Копирование виртуальных машин не допускается. Каждая инсталляция должна быть выполнена отдельно, с соблюдением полной процедуры установки.

Для интеграции Infrascope с внешними сервисами и взаимодействия компонентов системы между собой необходимо обеспечить доступ к следующим стандартным сетевым портам:

- для исходящих соединений — без ограничений на используемые порты;

- для входящих соединений — TCP 80, TCP 443 для доступа к веб-интерфейсу, TCP 7080 для доступа к HTTP-прокси Infrascope и TCP 2222 для доступа к SSH-прокси.

Доступ к веб-интерфейсу осуществляется через браузеры: Google Chrome версии 131 и выше (рекомендуемый), Mozilla Firefox версии 132 и выше, продукты на базе Chromium (Microsoft Edge, «Яндекс.Браузер»).

Применение Infrascope 25.1

Продукт используется в различных отраслях с повышенными требованиями к контролю привилегированного доступа. Например, в энергетическом секторе Infrascope может использоваться для управления доступом как своих сотрудников, так и подрядчиков.

В телекоммуникационной сфере отказоустойчивость системы подтверждена вендором: в ходе киберучений время восстановления экземпляра не превысило 15 минут, при этом оператор управлял распределённой сетью с восьми экземпляров.

В государственном секторе продукт задействован для контроля доступа более чем 1000 подрядчиков, защиты конфиденциальных данных и работы в изолированных контурах.

Рассмотрим более подробные кейсы внедрения и сценарии использования Infrascope в организациях с различной ИТ-инфраструктурой.

Кейс внедрения в компанию с крупным ИТ-штатом

Компании с крупным ИТ-штатом, заинтересованные в централизованном контроле привилегированного доступа, сталкиваются с инцидентами, связанными с ошибками или нарушениями со стороны администраторов, включая:

- непреднамеренные сбои оборудования;

- утечки информации из баз данных;

- компрометацию инфраструктуры через рабочие места администраторов.

Внедрение Infrascope позволяет устранить перечисленные проблемы за счёт централизованного контроля привилегированных учётных записей, протоколирования всех действий и автоматизации рутинных операций. Использование второго фактора аутентификации, согласуемой выдачи временных прав и надёжного хранения секретов уменьшит риск компрометации. Встроенная поведенческая аналитика поможет своевременно выявлять аномалии и предотвращать инциденты.

Контроль подрядчиков с помощью PAM Infrascope

Организации, которые передают обслуживание ИТ-инфраструктуры сторонним компаниям, а также крупный бизнес с множеством подрядчиков, работающих над проектами и поддержкой ИТ-среды, сталкиваются с проблемами, такими как отсутствие прозрачности в действиях внешних ИТ-команд или наличие высокого риска утечки, получения неправомерного доступа к важным данным и системам.

Внедрение Infrascope обеспечивает контроль доступа, включая выдачу временных прав строго под конкретные задачи и возможность настройки режима «только чтение». Система реализует управление привилегированными учётными записями:

- контроль актуальности паролей, их автоматическое обновление;

- мониторинг появления новых учётных записей;

- защиту от несанкционированных («теневых») пользователей.

Система привилегированного доступа NGR Softlab поддерживает многофакторную аутентификацию для усиления защиты доступа. Обеспечивает доступ к онлайн-контролю и согласованию действий администраторов с возможностью ручного одобрения, перехвата или принудительного завершения сессий в реальном времени.

Все действия пользователей системы фиксируются: осуществляется запись команд, нажатий клавиш и видео сессий. Предусмотрена интеграция с системами управления информацией и событиями (SIEM).

Соответствие требованиям по контролю привилегированного доступа

Компании из сфер телекоммуникаций, финансов, государственного сектора, ТЭК и промышленности сталкиваются с требованиями по контролю привилегированного доступа (КИИ, 152-ФЗ, ISO 27001, PCI DSS и пр.). Им следует обеспечить соответствие требованиям регуляторов. Также возникает необходимость организовать централизованный контроль аутентификации и авторизации в ИТ-системах для повышения уровня ИБ при выполнении административных операций на серверах и сетевом оборудовании.

Infrascope подходит для решения перечисленных задач. Он сертифицирован ФСТЭК России по четвёртому уровню доверия. Система демонстрирует необходимую производительность, позволяя управлять до 1 000 000 устройств с одного сервера. Обеспечивает устойчивую работу в распределённых и масштабных инфраструктурах. Предоставляет функциональность, выходящую за рамки классических решений для управления привилегированным доступом.

Использование Infrascope для соответствия требованиям приказа ФСТЭК России №117

С выходом приказа ФСТЭК России № 117 от 11.04.2025 были актуализированы требования к защите информации в государственных и иных подведомственных системах. В отличие от ранее действовавшего нормативного акта, новый документ ориентирован на построение системы защиты с учётом реальных угроз, архитектуры конкретной системы и актуальных целей информационной безопасности.

Платформа NGR Softlab позволяет выполнять ключевые требования приказа №117, включая:

- контроль и разграничение привилегированного доступа;

- реализацию строгой аутентификации (включая поддержку FIDO2 и российских MFA-токенов);

- фиксацию и персонификацию всех действий пользователей;

- управление встроенными учётными записями;

- безопасную работу подрядчиков.

Система обеспечивает изоляцию доступа и автоматизацию операций без раскрытия учётных данных. Ведётся полный аудит событий с возможностью последующего анализа и интеграции с внешними системами. Эти функции обеспечивают выполнение требований нормативного документа и позволяют строить архитектуру безопасности с учётом изменяющихся условий эксплуатации.

Выводы

Infrascope 25.1 — отечественное решение класса PAM, обеспечивающее централизованное управление привилегированным доступом и контроль действий пользователей при работе с критически важными данными. Система снижает риски, связанные с компрометацией учётных данных, злоупотреблением правами и нарушением политик доступа, за счёт изоляции сессий, мониторинга в реальном времени и автоматизации рутинных операций.

Достоинства:

- Протоколирование действий привилегированных пользователей.

- Автоматизация рутинных операций администраторов.

- Двухфакторная аутентификация.

- Согласование и выдача временных привилегий доступа.

- Хранение, выдача и обновление секретов.

- Маскирование критически важных данных.

- Автоматический анализ действий пользователей, выявление аномалий без привязки к конкретным бизнес-процессам.

- Стабильная работа продукта в крупных распределённых инфраструктурах и на проектах с более чем 1 000 000 устройств на одном сервере. Поддержка отказоустойчивого режима «актив — актив» предоставляется «из коробки» и не требует приобретения дополнительных модулей.

- Отсутствие промежуточных (jump) серверов.

- Поддержка мультиарендности.

- Сертифицирован ФСТЭК России по четвёртому уровню доверия, включён в реестр отечественного ПО.

Недостатки:

- Система функционирует только на базе ОС Astra Linux Special Edition, что ограничивает гибкость интеграции в инфраструктуры, использующие другие дистрибутивы.

- Эксплуатационная документация не интегрирована в интерфейс системы.

- Подключение по RDP осуществляется только из интерфейса Infrascope в браузере, что может быть неудобно пользователям, привыкшим к использованию RDP-клиентов. Однако, как отмечает вендор, поддержка сторонних клиентов уже в стадии реализации и будет доступна в следующей версии.