Сертификат AM Test Lab

Номер сертификата: 322

Дата выдачи: 15.12.2020

Срок действия: 15.12.2025

- Введение

- Функциональные возможности FortiNAC

- Архитектура и лицензирование FortiNAC

- Системные требования FortiNAC

- Сценарии использования FortiNAC

- Выводы

Введение

Основная задача систем контроля доступа к сети (Network Access Control, NAC) — идентифицировать любое устройство, подключающееся к корпоративной инфраструктуре, а затем назначить ему соответствующие разрешения на основе заданных политик безопасности или же, напротив, изолировать конечную точку. Актуальность таких систем возрастает по мере увеличения количества и типов хостов, имеющих доступ к сетевому окружению. Перечислим ключевые факторы, которые влияют на востребованность NAC-систем в настоящее время:

- Число устройств, имеющих доступ к сетям, составляет сегодня десятки миллиардов хостов.

- Число типов и моделей таких устройств стремительно расширяется в связи с ростом рынка IoT. Если ранее необходимо было контролировать подключения компьютеров, периферии и мобильных устройств, то сегодня линейка оборудования, которое требуется идентифицировать, существенно расширилась.

- Растёт уровень киберугроз, они становятся более вариативными, появляются новые типы атак, о которых не было известно ещё пять–десять лет назад. Уже известные угрозы эволюционируют.

- Пандемия COVID-19 привела к увеличению количества BYOD-устройств, подключённых к корпоративным сетям.

- Цифровизация затрагивает практически все отрасли человеческой деятельности. Предприятия, которые ранее не уделяли большого внимания информационной безопасности, вынуждены решать актуальные проблемные задачи наравне с ИТ-ориентированными бизнесами.

NAC-системы предлагают организациям решение, смягчающее вышеперечисленные проблемы за счёт идентификации всех устройств, запрашивающих доступ к корпоративной сети. Для того чтобы контролировать некую сущность, необходимо в первую очередь видеть её и точно понимать её свойства и характеристики. Именно поэтому организациям необходим специальный инструмент для управления сетевым доступом в режиме реального времени.

Типовые функции систем класса Network Access Control:

- Профилирование — определение пользователей, устройств и программ, запрашивающих доступ к сети.

- Централизованное применение политик безопасности без использования сторонних продуктов и модулей.

- Сегментация сети и предоставление определённых уровней доступа на основе характеристик устройств, пользователей и ПО, а также их поведения.

- Управление гостевым доступом в сеть организации, выдача минимально необходимых разрешений в соответствии с политиками, установленными для определённого типа устройств и конкретных пользователей.

- Автоматическое реагирование на инциденты при помощи снижения уровня доступа, блокировки или изоляции устройств, переставших соответствовать политикам безопасности.

Система FortiNAC компании Fortinet предоставляет организациям трёхуровневую архитектуру безопасности, построенную на принципах «нулевого доверия». Функциональным базисом системы является уровень определения потенциальных точек входа атаки, на котором производятся идентификация и профилирование подключаемых к сети компьютеров, мобильных устройств и IoT-объектов, а также установленного на них программного обеспечения.

Полученная на первом этапе информация используется для выдачи подключённой конечной точке определённых прав доступа в соответствии с политиками безопасности, настроенными для конкретного устройства или типа устройств с учётом ряда характеристик — местонахождения, типа подключения, установленного и активного ПО, а также других атрибутов.

Рисунок 1. Три функциональных уровня FortiNAC

Третий уровень функциональных возможностей FortiNAC включает в себя средства, обеспечивающие реагирование на потенциально опасные изменения состояния подключённых хостов. Если конечная точка перестаёт соответствовать установленным политикам, NAC-система Fortinet оценивает риски и возможные последствия этого события и автоматически применяет меры противодействия — снижает уровень привилегий, формирует «алёрты» для других средств безопасности, отключает устройство от сети.

Мы рассмотрели типовые сценарии использования FortiNAC на примере версии 8.8.1, вышедшей в сентябре 2020 года.

Функциональные возможности FortiNAC

Система контроля доступа к сети FortiNAC обладает следующими функциональными возможностями.

Уровень идентификации и профилирования:

- Обнаружение всех конечных точек, хостов, IoT-устройств, пользователей и приложений, подключённых к сети.

- Профилирование обнаруженных объектов при помощи информации, полученной от RADIUS, CLI, SNMP, Syslog, MDM, DHCP, LDAP и других источников. Система совместима с более чем 2 300 сетевыми устройствами различных производителей.

- Более 20 методов профилирования с возможностью создания составных сценариев при помощи логических операторов «и» / «или».

- Возможность добавления проводного и беспроводного оборудования любого вендора и любого типа.

- Создание набора правил и политик безопасности для каждого типа устройства.

- Пассивная идентификация при помощи анализа трафика, получаемого от межсетевых экранов FortiGate.

- Киоски самостоятельной регистрации для подключения и управления доступом гостевых устройств.

Уровень контроля:

- Автоматическая аутентификация и авторизация пользователей и подключение устройств с учетом ролевой модели, местоположения, времени суток, метрик и других параметров.

- Микросегментация сети — гранулированный доступ исключительно к необходимым ресурсам на основе протокола Fortinet Single Sign-On (FSSO).

- Динамическое изменение параметров доступа при изменении состояния устройства.

- Возможность настройки доступа к тем или иным сетевым ресурсам на основе изменений в поведении устройства, пользователя или определённых приложений.

Уровень реагирования:

- Автоматическая обратная реакция на события из области безопасности, выраженные в изменении состояния подключённого устройства и появлении аномалий в его модели поведения.

- Выполнение функций связующего звена между Security Operation Center (SOC) и Network Operation Center (NOC).

- Автоматическая сортировка событий из области безопасности.

- Возможность просмотра истории поведения и данных об устройстве, собранных из нескольких источников сразу.

- Механизм создания собственных правил реагирования с возможностью задания произвольных действий.

- Интеграция с Fortinet Security Fabric для реализации единого входа (SSO), обнаружения аномалий в сетевом трафике устройств, обеспечения программно определяемого доступа (SDA).

Архитектура и лицензирование FortiNAC

FortiNAC — это внеполосное (out-of-band) решение, не требующее установки «в разрыв» всего поступающего трафика. Оно позволяет развёртывать систему как централизованно, так и распределённо — одновременно в нескольких сегментах сети. Функции обнаружения, контроля и реагирования на действия устройств и пользователей достигаются за счёт интеграции с сетевой инфраструктурой. Как уже отмечалось выше, в данный момент FortiNAC способна получать информацию от более чем 2 300 моделей сетевого оборудования различных вендоров. Сбор данных осуществляется из нескольких источников с использованием различных методов, таких как SNMP, CLI, RADIUS, Syslog, API и DHCP-отпечатки.

FortiNAC может поставляться как в виде программно-аппаратного комплекса (ПАК), так и в формате виртуальной машины. Роли сервера управления и сервера приложений выполняет FortiNAC CA — Control and Application Server. Производитель предлагает три варианта ПАК, отличающихся друг от друга количеством одновременно контролируемых портов — до 2 000, до 15 000 и до 25 000. При необходимости обслуживания большего количества портов можно добавить в инфраструктуру дополнительные серверы FortiNAC и централизованно управлять ими при помощи компонента FortiNAC Manager.

Работа FortiNAC как виртуальной машины имеет те же варианты, что и в случае с ПАК: 2 000, 15 000 и 25 000 портов. Количество одновременно подключённых устройств в случае поставки системы в виде виртуальной машины ограничивается лицензиями и возможностями используемого оборудования.

Важно помнить, что лицензирование FortiNAC ведётся по количеству одновременных подключений, обслуживаемых системой, и не зависит от количества используемых портов, однако число последних важно учитывать при выборе того или иного варианта поставки ПАК или виртуальной машины.

Для управления ресурсами и лицензиями в обоих вариантах поставки может использоваться отдельный компонент FortiNAC Manager, а в качестве системы сбора событий и формирования отчётов применяется решение FortiAnalyzer.

Лицензирование системы контроля доступа к сети FortiNAC строится по трёхуровневой схеме.

- Лицензия типа «Base» предоставляет набор функциональных возможностей, необходимых для идентификации и профилирования конечных точек, не затрагивая вопросы авторизации пользователей.

- Лицензия «Plus» добавляет к базовому уровню функции взаимодействия с пользователем и его аутентификации с применением портала саморегистрации (captive portal), а также средства гостевого доступа и другие возможности.

- Лицензия типа «Pro» помимо всего вышеперечисленного обеспечивает возможность автоматического реагирования на потенциальные инциденты, связанные с изменениями в работе устройств или действиями пользователей.

Лицензирование FortiNAC может осуществляться как по подписной модели, так и на основе постоянных лицензий.

Системные требования FortiNAC

Производитель условно подразделяет внедрения FortiNAC в формате виртуальной машины на небольшие (до 2 000 обслуживаемых портов), средние (до 15 000 портов) и крупные (до 25 000 портов). Для выбора конкретного варианта системы следует опираться на общее количество портов коммутатора и максимальное количество одновременных беспроводных подключений.

Fortinet рекомендует следующие ключевые параметры сервера для каждого из вариантов FortiNAC на базе виртуальной машины:

- Небольшой — 4 ЦП, 16 ГБ ОЗУ, 100 ГБ на жёстком диске.

- Средний — 6 ЦП, 32 ГБ ОЗУ, 100 ГБ на жёстком диске.

- Крупный — 14 ЦП, 96 ГБ ОЗУ, 100 ГБ на жёстком диске.

Необходимо отметить, что приведённые требования к количеству процессоров являются ориентировочными и могут отличаться в зависимости от производительности конкретного набора чипов.

Сценарии использования FortiNAC

Идентификация и профилирование устройств в FortiNAC

FortiNAC отслеживает все конечные точки, подключившиеся к сети. Это может быть любой хост, использующий проводное или беспроводное подключение, в том числе VPN-соединение. Следует отметить, что в последнем случае открытие канала связи не означает автоматического предоставления доступа, например, для машины сотрудника на «удалёнке». Несмотря на установленное соединение, FortiNAC сначала выполнит необходимые проверки, проведёт процедуру профилирования и только потом допустит устройство в сеть, присвоив ему определённый уровень привилегий.

FortiNAC работает с коммуникационными устройствами напрямую, без применения программных агентов для целей идентификации. Напомним, что в настоящее время система может собирать данные с более чем 2 300 наименований оборудования различных вендоров — это могут быть роутеры, точки доступа, межсетевые экраны, SIEM-решения и прочие программные и аппаратные источники. FortiNAC взаимодействует с поставщиками данных через широкий спектр протоколов: RADIUS, SNMP, CLI, Syslog и другие форматы.

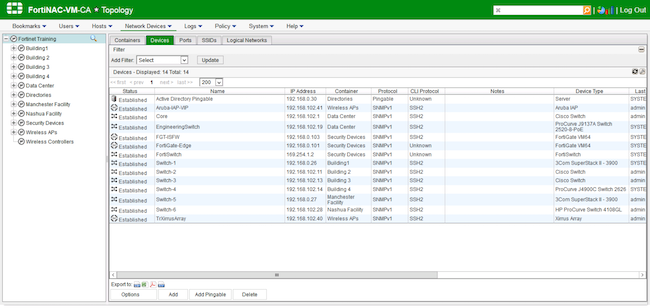

Коммуникационное оборудование, поставляющее данные в систему, отображается в разделе «Network Devices» главного меню. Программные и аппаратные источники могут быть сгруппированы в соответствии с физической топологией сети, по типу устройств или любым другим удобным для пользователя способом.

Рисунок 2. Раздел «Network Devices» системы контроля доступа к сети FortiNAC

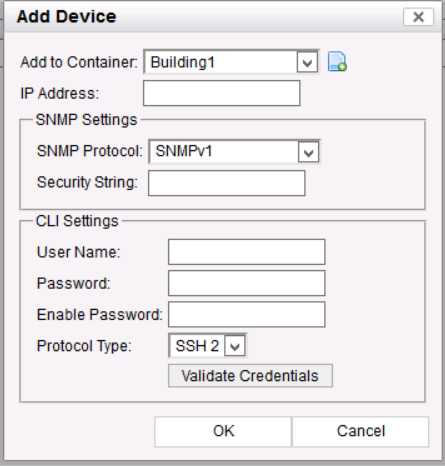

Для добавления нового коммуникационного устройства необходимо указать его тип и IP-адрес, а также необходимые реквизиты — например, имя пользователя и пароль для доступа.

Рисунок 3. Добавление нового коммуникационного устройства в FortiNAC

В процессе профилирования новой или вновь подключённой конечной точки FortiNAC определяет такие параметры, как:

- способ подключения — проводной доступ, беспроводной или VPN,

- пользователь и / или группа пользователей,

- тип устройства,

- сетевой адаптер, его модель, MAC- и IP-адрес,

- имя хоста,

- местоположение устройства,

- операционная система и установленное ПО,

- время подключения и продолжительность сеанса.

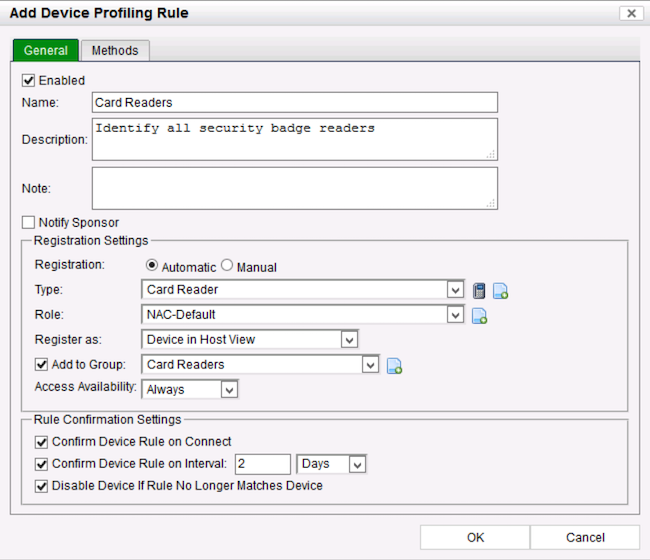

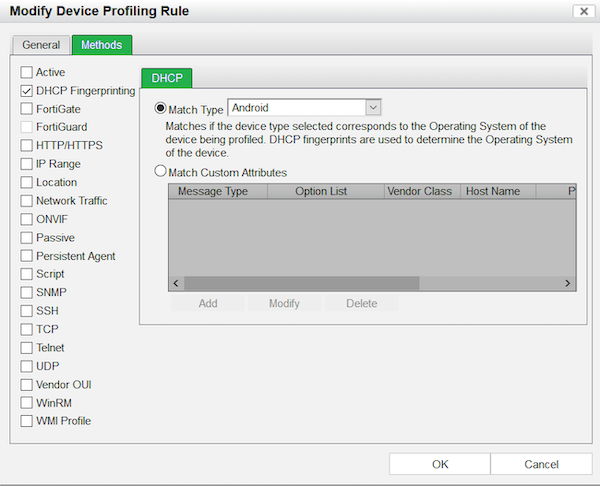

Однажды проведя классификацию устройства, FortiNAC запоминает его и в дальнейшем сразу применяет к нему политики. Новые, неклассифицированные устройства первоначально должны пройти идентификацию. FortiNAC позволяет задать методы профилирования оборудования определённого типа или производителя вплоть до конкретного устройства. Правила задаются и хранятся в разделе «Device Profiling Rules», меню «Hosts» и включают в себя различные атрибуты регистрации устройства, а также перечень методов, используемых для его идентификации. Чем больше методов будет использовано, тем точнее окажется результат идентификации.

Рисунок 4. Карточка добавления правила профилирования в FortiNAC

Рисунок 5. Перечень методов профилирования в FortiNAC

Система регулярно опрашивает сетевые устройства, к которым подключены конечные точки, и отслеживает их состояние через установленные агенты. Таким образом FortiNAC получает возможность контролировать изменения различных параметров устройства, сравнивая текущие значения с последним сохранённым в базе. Уже на этом этапе можно формировать некоторые виды ответных реакций — например, отключить устройство от сети, если оно перестаёт соответствовать правилам профилирования.

Классифицированные устройства можно просмотреть в разрезе хостов, сетевых адаптеров, пользователей или конкретных приложений.

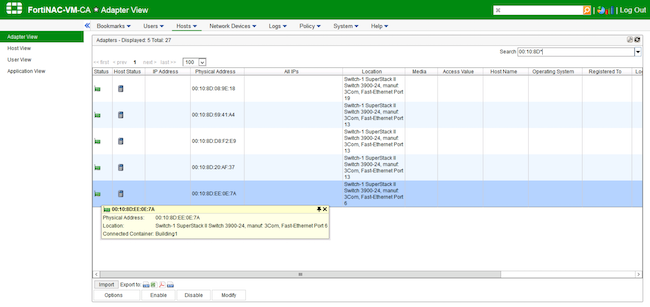

Рисунок 6. Список идентифицированных устройств (в разрезе адаптеров) в FortiNAC

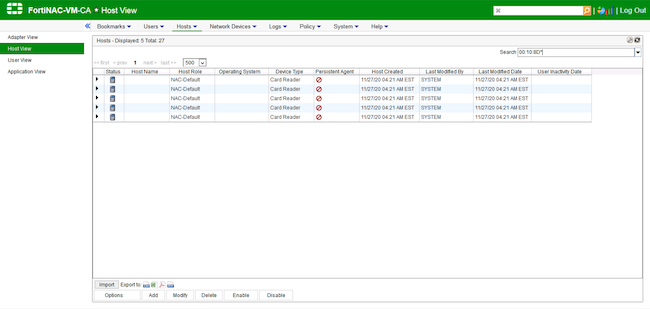

Рисунок 7. Список идентифицированных устройств (в разрезе хостов) в FortiNAC

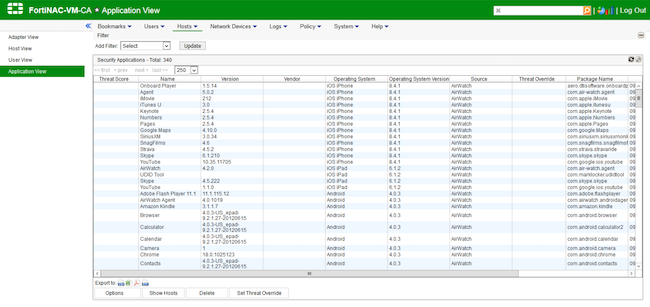

Рисунок 8. Список идентифицированных устройств (в разрезе приложений) в FortiNAC

Контроль устройств в FortiNAC

После того как устройство будет идентифицировано, FortiNAC предоставит ему доступ к сети в соответствии с установленными политиками безопасности. Решение о выданных пользователю устройства правах могут приниматься на основании различных параметров, таких как время суток, местоположение или метрики оборудования. Изменение состояния устройства может послужить причиной смены выданного ему уровня доступа вплоть до полной блокировки.

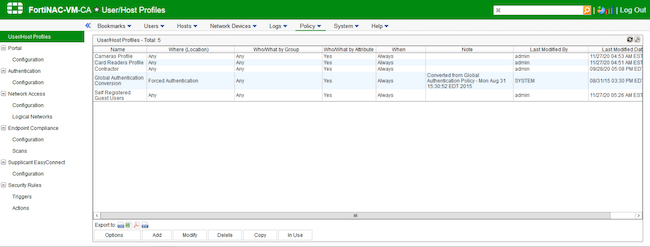

Политики доступа устройств задаются в разделе «Policy» главного меню программы. Каждому пользователю и конечной точке может быть предоставлен индивидуальный набор привилегий на основе заданных ролей.

Рисунок 9. Раздел «Policy» главного меню FortiNAC

Для целей постоянного мониторинга подключённых устройств FortiNAC использует три типа агентов:

- Постоянные агенты (Persistent Agent) — могут быть установлены через групповые политики, портал саморегистрации или вручную. Постоянно находятся на устройстве и обладают наиболее широкой функциональностью, включающей в себя сканирование при подключении, сканирование по запросу, определение USB-устройств, инвентаризацию приложений и прочее. Обеспечивают возможность использования SSO для доменных пользователей Windows. Поддерживаемые ОС — Windows, Linux, macOS.

- Временные агенты (Dissolvable Agent) — устанавливаются в процессе авторизации через портал саморегистрации, выполняют сканирование устройства при подключении, после чего удаляются. Поддерживаемые ОС — Windows, Linux, macOS.

- Пассивные агенты (GPO, Passive Agent) — не требуют установки, хранятся в папке контроллера домена с общим доступом. Позволяют применять к пользователю скрипты уровня «Login / Logoff». Подходят только для доменных пользователей Windows. Обладают относительно скромными функциональными возможностями: неспособны определять USB-подключения, поддерживают только уведомления посредством электронной почты и SMS и т. д.

FortiNAC регулярно опрашивает коммуникационные устройства, чтобы проверить соответствие подключённых конечных точек установленным в их профиле значениям. Профиль хоста или пользователя содержит сведения о том, кто, когда, с какого устройства и из какого местоположения подключился к роутеру, точке доступа или другому сетевому оборудованию. В дальнейшем профили пользователей / устройств используются при формировании политик доступа.

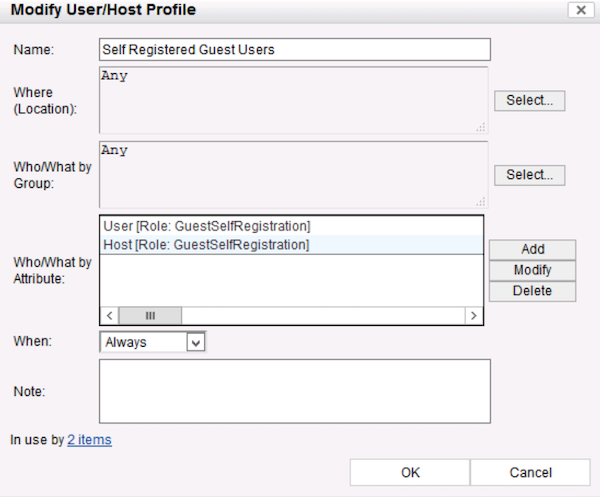

Рисунок 10. Карточка редактирования профиля пользователя или устройства в FortiNAC

Для сегментации доступа в FortiNAC применяются группы, называемые «Logical Networks». Они содержат в себе профили пользователей / устройств и предназначены для централизованного определения политик безопасности. По сути, «Logical Networks» — это абстракция, связывающая пользователя и определённые для него уровни доступа.

Неидентифицированные устройства, например «домашние» ноутбуки или личные телефоны сотрудников, подключаются к сети через captive-портал, предоставляемый FortiNAC. При попытке подключения нового устройства оно изолируется и перенаправляется системой на страницу регистрации.

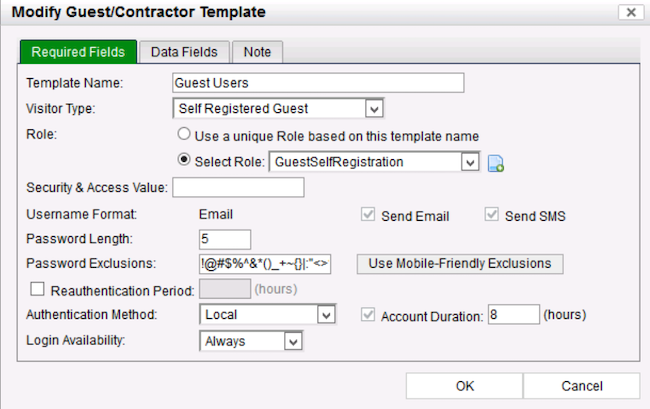

Сведения, запрашиваемые у пользователя при самостоятельной регистрации, определяются шаблонами, создаваемыми для определённых типов учётных записей. Например, можно создать отдельные шаблоны для партнёров, имеющих доступ к сетевому окружению, аудиторов или участников онлайн-конференции. Администратор системы может установить требования к длине и сложности пароля, выбрать тип аутентификации, способ оповещения и другие атрибуты.

Рисунок 11. Редактирование шаблона гостевого доступа в FortiNAC

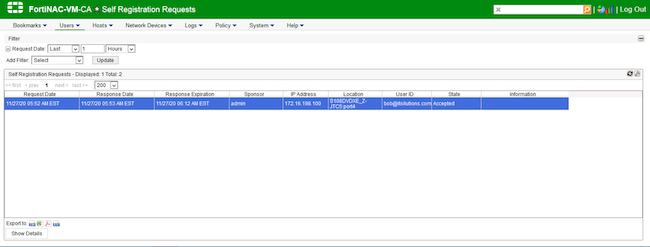

Все запросы на гостевой доступ собираются в разделе «Self Registration Requests», меню «Users», где могут быть рассмотрены и одобрены администратором.

Рисунок 12. Запрос на самостоятельную регистрацию в FortiNAC

При совместном использовании FortiNAC с межсетевым экраном FortiGate система может предоставлять возможность гранулированного доступа только к необходимым ресурсам сети. Протокол FSSO, разработанный Fortinet, обеспечивает динамическую микросегментацию с возможностью оперативного изменения доступа на уровне конкретных объектов сетевой инфраструктуры.

Реагирование на события в FortiNAC

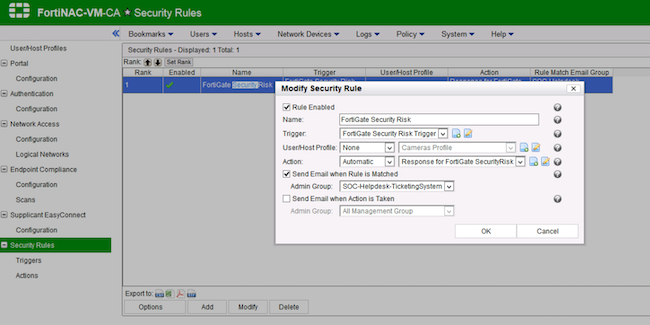

FortiNAC способна формировать ответную реакцию на потенциальные события из области информационной безопасности. Система контроля доступа к сети может выступать как в роли инициатора ограничений, так и в качестве исполнителя, действующего по сигналам других источников. Например, если межсетевой экран FortiGate обнаруживает коммуникацию одного из подключённых устройств с вредоносными командными серверами, он автоматически изолирует его от сети, ограничит права пользователя и отправит уведомление операторам SOC и NOC.

С другой стороны, FortiNAC может самостоятельно оценивать состояние устройства, его соответствие политикам, определённым при подключении, и изменять уровень доступа в случае выявления отклонений.

Входящие предупреждения о событиях в FortiNAC обрабатываются при помощи правил безопасности. Каждое из таких правил содержит указание на триггер, по которому оно запускается, и действие, выполняемое системой в случае его срабатывания. Кроме того, правило позволяет указать группу пользователей системы, которые получат уведомление о срабатывании или о выполнении ответного действия.

Триггеры в FortiNAC создаются пользователем системы при помощи фильтров, которые позволяют специфицировать область срабатывания правил вплоть до конкретных угроз и «алёртов». Перечень ответных действий также является полностью настраиваемым и может содержать как простейшие реакции (отправить уведомление), так и сценарии из нескольких этапов.

Рисунок 13. Настройка правила безопасности в FortiNAC

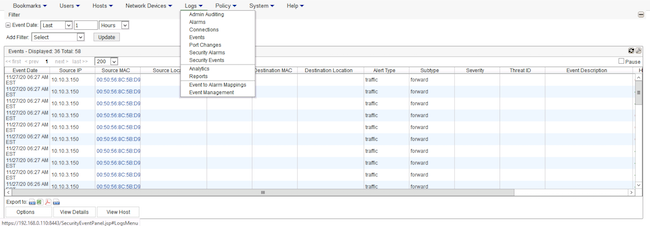

Посмотреть перечень реакций FortiNAC можно в журнале, хранящемся в разделе «Logs» главного меню. Помимо предупреждений безопасности здесь доступна информация о подключениях, изменениях портов и других действиях, зафиксированных системой.

Рисунок 14. Перечень событий по безопасности в меню «Logs» системы FortiNAC

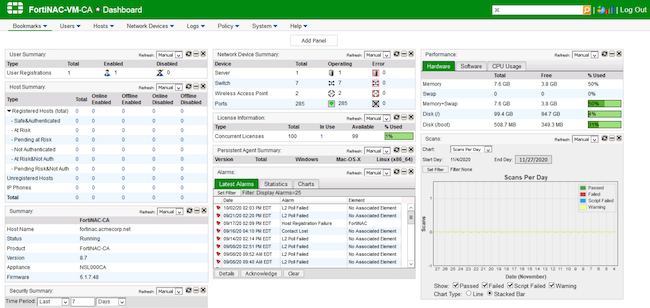

Панель управления FortiNAC

Сводную информацию обо всех аспектах работы FortiNAC можно получить в разделе «Bookmarks» главного меню, где располагается панель управления, содержащая различные информеры. На них в табличном и графическом видах выводятся ключевые показатели контролируемой инфраструктуры: количество подключённых хостов, типы сетевых устройств, авторизованные пользователи и другие сведения. Пользователь имеет возможность настроить существующие информеры и добавить новые — это делается с помощью кнопки «Add Panel» в верхней части экрана.

Рисунок 15. Панель управления FortiNAC

Выводы

Управление доступом к сети на базе FortiNAC позволяет компаниям строить политику безопасного подключения устройств и пользователей на принципах «нулевого доверия». Система даёт возможность обнаруживать, идентифицировать и держать в сфере внимания все устройства, запрашивающие доступ к корпоративной инфраструктуре — включая личные ноутбуки, планшеты и телефоны сотрудников, а также постоянно накапливающееся IoT-оборудование.

Сегодня к сети подключается множество вычислительных устройств из интернета вещей, в ряде случаев превышая количество «обычного» компьютерного оборудования. IP-камеры, принтеры, датчики температуры, сканеры цифровых меток и элементов управления климатической техникой, а также другие устройства способны создавать существенные угрозы безопасности и новые векторы кибератак. FortiNAC позволяет держать под контролем весь ИБ-ландшафт компании, не теряя из виду даже самые незаметные элементы инфраструктуры.

FortiNAC демонстрирует актуальное на сегодняшний день понимание необходимых функциональных возможностей таких решений, обеспечивая не только видимость всей сетевой среды, но и динамический контроль политик безопасности вместе с реагированием на инциденты. Независимо от того, имеем мы дело с внешним подключением или устройством, находящимся внутри контура безопасности, FortiNAC позволяет формировать автоматическую ответную реакцию на сигнал о компрометации устройства или его аномальную активность.

Ещё одно достоинство FortiNAC — это возможность инвентаризации всех сетевых активов организации. В условиях, когда ежедневно совершаются сотни и тысячи операций подключения и отключения, многие компании утрачивают чёткое представление о числе и характеристиках всех устройств, имеющих доступ к инфраструктуре. Это может привести к потере контроля над потенциальными точками входа кибератак и к дискредитации всей системы информационной безопасности организации.

Функции мониторинга состояния устройств позволяют гибко реагировать на возможные изменения в их действиях. FortiNAC может изменять набор прав доступа к сети в зависимости от программного обеспечения, запущенного на устройстве, а также изменения других его атрибутов. Это даёт возможность снизить риск атак, связанных с использованием уязвимостей и бэкдоров в установленных приложениях и аппаратных прошивках.

Подводя итог, отметим достоинства и недостатки системы контроля доступа к сети FortiNAC.

Достоинства:

- Возможность получения информации напрямую от сетевых устройств (роутеров, точек доступа, межсетевых экранов и т. д.) без применения агентов.

- Широкий спектр методов обнаружения и идентификации устройств, а также большое число моделей поддерживаемого коммуникационного оборудования.

- Большой портфель решений Fortinet, дополняющих NAC в части обнаружения, блокирования, аутентификации, защиты.

- Вариативность предлагаемой архитектуры, возможность децентрализованного развёртывания, гибкая и понятная система лицензирования.

- Поддержка проводной и беспроводной сред, использование не только сценариев на основе протокола 802.1X, но и других схем управления доступом.

- Постоянный мониторинг состояния подключённых устройств независимо от типа соединения, контроль большого количества атрибутов подключённого устройства и возможность автоматического реагирования на изменение параметров в режиме реального времени.

- Гибкая настройка политик безопасности.

- Возможность применения модели поставщика услуг и MSSP благодаря наличию варианта установки на виртуальную машину и в облако.

Недостатки:

- Интерфейс системы не локализован, англоязычные пункты меню могут затруднять навигацию для неподготовленного пользователя.

- Некоторые информационные сообщения панели управления недостаточно наглядны.