Рынок информационной безопасности в 2025 году открывает тысячи возможностей для новичков. Как пройти путь от нуля до первой работы без протекции и опыта? Реальные кейсы, проверенные пути и пошаговый план для тех, кто хочет построить карьеру в кибербезопасности. Только конкретика и рабочие варианты.

- Введение

- ИБ в 2025: спрос есть, но нужны правильные навыки

- Рост рынка и зарплатные ожидания

- Проверенные пути в профессию: три реальных маршрута

- План действий: от теории к первому офферу

- Способы зайти в профессию: из кого вырастают ИБ-специалисты

- Выводы

Введение

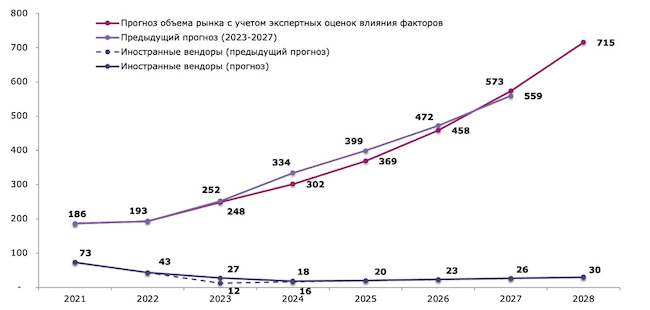

В российскую кибербезопасность сейчас вливаются серьёзные деньги — рынок оценивают в 299–593 млрд рублей. Каждый месяц появляются сотни новых вакансий. Но несмотря на множество отзывов от специалистов, толковые кандидаты всегда в дефиците.

Рекрутеры отмечают тревожный тренд — из десяти соискателей лишь один проходит техническое собеседование. Честный джуниор с горящими глазами и желанием развиваться в профессии ценится выше, чем специалист с накрученным резюме.

Секрет успеха для новичка в этой сфере довольно прост. Нужно выбрать направление, в котором чувствуете себя наиболее уверенно. Пройти обучение с упором на практику. И постоянно искать возможности для роста — стажировки, фриланс, CTF-соревнования.

ИБ в 2025: спрос есть, но нужны правильные навыки

Ситуация на рынке труда в кибербезопасности довольно противоречива. Компании активно ищут специалистов, но не готовы брать кого угодно с дипломом и корочками. Им нужны кандидаты с конкретными навыками и профессиональным подходом к работе.

Современный специалист по безопасности — это гибрид технаря и отчасти предпринимателя. Он должен легко читать код, но при этом понимать, как защита влияет на доходы компании. Знать не только, как настроить фаервол, но и почему его настройка сэкономит бизнесу миллионы.

Какими soft и hard skills должен обладать новичок

Карьеру в ИБ строят конкретные навыки. Умение анализировать логи, понимать сетевые протоколы, работать с SIEM-системами. Знание Python для автоматизации рутины. Способность объяснять сложные вещи простыми словами — и технарю, и директору.

Сейчас проще всего начать с позиции SOC-аналитика или веб-пентестера. Эти направления активно развиваются, там всегда нужны руки. Главное — не распыляться, а глубоко изучить выбранную область. Стать в ней настоящим экспертом.

Аналитическое мышление — главный инструмент современного безопасника. Речь не только о решении учебных задач. Нужно уметь разбирать сложные инциденты на составляющие, видеть причинно-следственные связи там, где другие видят хаос. Атаки редко происходят по готовым сценариям. Анализируя новые угрозы, нужно прежде всего понимать логику злоумышленника.

Технологии защиты устаревают стремительно. То, что вчера надёжно защищало данные, сегодня может оказаться бесполезным:

- Генеративный ИИ упрощает создание фишинговых писем. Злоумышленники генерируют голосовые сообщения, копирующие интонации руководителей. Поддельные видео с руководством компании используют для мошеннических указаний. Социальная инженерия становится массовой и доступной.

- Бизнес объединяет критические системы в единые платформы. Уязвимость в такой системе открывает доступ ко всем процессам компании. Нужны новые подходы к защите централизованных инфраструктур.

- Квантовые компьютеры угрожают традиционному шифрованию. Алгоритмы, которые раньше считались надёжными, теперь уязвимы. SSL-сертификаты, цифровые подписи и блокчейн-технологии требуют новых методов защиты.

Специалисту по безопасности нужно постоянно учиться. Угрозы эволюционируют слишком быстро. Разового курса обучения недостаточно. Необходимо постоянно изучать новые технологии, читать отраслевые блоги, участвовать в конференциях.

Критически важно уметь работать в команде. Сотрудник отдела защиты данных не сидит в тёмной комнате перед монитором. Он регулярно взаимодействует с другими отделами. Объясняет разработчикам, где находятся уязвимости в их коде, требует от сисадминов закрыть дыры в конфигурации, договаривается с менеджерами о приоритетах задач. Без коммуникации вся работа останавливается.

Рост рынка и зарплатные ожидания

Российские ИБ-стартапы в 2024 году выручили 46 млрд рублей — на 42 % больше, чем годом ранее. За первые четыре месяца 2025 года компании разместили 42 тысячи вакансий в сфере кибербезопасности. Это реальные показатели роста отрасли.

Но новичкам лучше смотреть на зарплаты трезво.

Средние ожидания для стартовых позиций выглядят так:

- джуниор-пентестер — 80–110 тыс. руб.;

- аналитик SOC первого уровня — 70–90 тыс.;

- помощник администратора безопасности — 60–80 тыс.

Конкретная сумма зависит от региона, компании и ваших реальных навыков. Начинающий специалист в Воронеже или Екатеринбурге получит меньше, чем в Москве. Небольшая студия предложит скромный оклад, крупный вендор — выше, но с более строгим отбором.

Рисунок 1. Прогноз по российскому рынку ИБ в миллиардах рублей

Не так давно мы делали детальный разбор топ-3 позиций в кибербезопасности с перспективами роста и требованиями.

Кадровый дефицит в ИБ: как нехватка специалистов влияет на рынок

Высокие зарплаты и тысячи открытых вакансий в ИБ существуют на фоне острого кадрового дефицита. Это системная проблема, которая затрагивает всю ИТ-отрасль. В России нехватка квалифицированных ИТ-кадров оценивается в 30–35 % , что выше среднемировых показателей.

В сфере информационной безопасности ситуация особенно напряжённая. Отрасль испытывает нехватку примерно 45 % специалистов, что составляет около 50 тысяч человек. Спрос превышает предложение как на разработчиков средств защиты, так и на практиков, которые могут эффективно эти средства применять — от реагирования на инциденты до предотвращения атак. Потребность рынка в ИБ-кадрах оценивается в 160 тыс. человек, а к 2027 году вырастет до 235–260 тыс.

Этот дефицит становится основным драйвером роста зарплат. Чтобы удержать и привлечь специалистов, 70 % работодателей в 2024 году повысили уровень оплаты труда и усилили меры поддержки сотрудников. Компании конкурируют за узкий круг квалифицированных кандидатов, создавая благоприятные условия для тех, кто обладает нужными навыками.

Проверенные пути в профессию: три реальных маршрута

Есть несколько рабочих стратегий для старта в ИБ. Выбор зависит от вашего бэкграунда, ресурсов времени и карьерных амбиций. Можно комбинировать элементы из разных подходов.

Стажировки и программы для начинающих

Прямой путь в профессию — стажировка в крупной компании. «Лаборатория Касперского», Positive Technologies, VK и другие игроки рынка регулярно набирают группы стажёров. Такие программы длятся от 3 до 6 месяцев. Участники получают реальные задачи под руководством опытного наставника. Успешные стажёры часто остаются работать в компании.

Рисунок 2. Стажировка в Positive Technologies

Программа «Школа информационной безопасности» от Академии Яндекса принимает заявки дважды в год. Участники проходят отбор и несколько месяцев изучают основы безопасности веб-приложений и сетей. Лучших выпускников приглашают на собеседование.

Рисунок 3. Стажировка от Академии Яндекса

Стажировки в VK Education открывают дорогу в отделы безопасности VK и его дочерних компаний. Программа включает теорию и практику на реальной инфраструктуре.

Рисунок 4. Образовательный центр VK Education

Образовательные платформы предлагают структурированные курсы. Otus, Нетология и Академия Кодебай (Academy Codeby) дают фундаментальные знания. Бесплатные курсы на Stepik или от GeekBrains дают базовые знания без финансовых вложений.

Целевое обучение и практика в вузе

Университетское образование тоже работает. МФТИ, МИРЭА, ИТМО предлагают сильные программы по кибербезопасности. Бюджетные места есть, конкурс на них высокий. Однако диплома самого по себе не всегда достаточно для успешного трудоустройства.

Студенты, которые параллельно с лекциями работают на кафедре или в лабораториях, сразу видят разницу. Они не просто изучают теорию по учебникам, а собирают реальные кейсы для будущего резюме. Участие в исследовательских проектах, выступления на конференциях, публикации статей — это становится их личным активом. Работодатели ценят такой практический багаж выше пятёрок в зачётке.

Некоторые вузы сотрудничают с компаниями из отрасли. Студенты проходят практику в отделе безопасности партнёра. Иногда это приводит к трудоустройству после защиты диплома. Важно активно участвовать в жизни профессионального сообщества с первых курсов.

Что на практике. Программа магистратуры «Кибербезопасность» в Университете ИТМО — показательный пример современного подхода к образованию, которое создано вместе с индустрией. Это совместная программа с компанией Positive Technologies.

Таблица 1. Особенности программы «Кибербезопасность» в Университете ИТМО

|

Параметр |

Описание |

|

Формат и продолжительность |

Очная, 2 года |

|

Язык обучения |

Русский |

|

Стоимость контрактного обучения (в год) |

599 000 рублей |

|

Ключевой партнёр |

Компания Positive Technologies |

|

Основные специализации |

Актуальный SOC (киберзащита) и Искусственный интеллект в кибербезопасности |

|

Формат занятий |

Доступны онлайн-обучение с интерактивными материалами и записями лекций. |

Программа устроена так, чтобы выпускники могли работать на стыке Red Team (атакующие) и Blue Team (защитники), что соответствует передовой практике Purple Team. Студенты проходят стажировки у партнёров, все преподаватели — действующие специалисты из сферы ИБ.

Для поступления можно использовать портфолио, победить в Мегаолимпиаде ИТМО или сдать вступительный экзамен. Вуз даёт не просто диплом, а практические навыки, востребованные у ведущих работодателей.

Фриланс и CTF-соревнования как старт

Те, кто не ищет стандартных путей, сразу идут во фриланс или начинают с CTF-соревнований. Bug bounty — программы, в рамках которых компания приглашает исследователей по кибербезопасности (багхантеров) искать уязвимости в своих продуктах, сервисах или инфраструктуре. Это легальный способ искать дыры в чужих системах. Найденные уязвимости оплачивают деньгами, а удачные кейсы сразу идут в резюме.

CTF (Capture The Flag) устроены как командные тренировки. Участники взламывают и защищают учебные сети, ищут баги в специально собранных приложениях, разбирают цифровые улики. Победа в серьёзном соревновании работает как пропуск на собеседование — работодатели ценят такие достижения.

Рисунок 5. Командные соревнования по ИБ в университете ИТМО

План действий: от теории к первому офферу

Теория без практики бесполезна. Системный подход экономит время и силы на пути к первой работе в безопасности. Вот пошаговая инструкция для тех, кто готов действовать.

Шаг 1. Выбор специализации и получение базы

Кибербезопасность — широкая область. Для старта нужно выбрать конкретное направление. От этого выбора зависит набор изучаемых технологий и инструментов.

Основные направления для старта:

- веб-пентест — проверка приложений на уязвимости;

- SOC (Security Operations Center) — мониторинг и реагирование на инциденты;

- сетевая безопасность — защита корпоративных сетей;

- криптография и анализ вредоносных программ — узкие специализации.

Веб-пентестеру нужно разбираться в OWASP Top 10 — это список главных угроз для веб-приложений. Придётся освоить Burp Suite — основной инструмент для тестирования уязвимостей. Без понимания веб-технологий не обойтись: нужно знать, как работают протоколы HTTP и HTTPS, что представляют собой языки разметки, как устроены базы данных. На рынке много вакансий, среди джуниоров высокая конкуренция.

SOC требует понимания сетевых протоколов, умения анализировать логи и работать с SIEM-системами. Стартовая позиция в SOC — хороший способ войти в профессию. Сетевая безопасность подойдёт тем, у кого есть опыт администрирования.

После выбора направления нужно пройти структурированное обучение. Онлайн-курсы дают базу. Книги и документация углубляют понимание. Не стоит пытаться объять необъятное — лучше глубоко изучить одну область.

Шаг 2. Накопление практического опыта

Лабораторных работ из курсов недостаточно. Нужна собственная практика. Работодатели ценят реальные навыки выше сертификатов.

Домашняя лаборатория в EVE-NG или GNS3 имитирует корпоративную сеть. Можно настраивать фаерволы, поднимать VPN, отрабатывать атаки и защиту. Работодатели положительно оценивают такие инициативы. Практика показывает вашу мотивацию и способность к самообучению.

Участие в открытых bug bounty программах даёт опыт реального поиска уязвимостей. Первые находки могут быть простыми, но они уже доказывают навыки. Даже несколько отчётов в портфолио говорят о практическом опыте.

Платформы вроде HackTheBox, TryHackMe и OverTheWire предлагают задачи разной сложности. Решение нескольких десятков задач — хорошее достижение для резюме. Эти платформы имитируют реальные инфраструктуры и сценарии атак.

Важно! Все достижения нужно документировать в портфолио на GitHub. Код скриптов, описания найденных уязвимостей, конфигурации для домашней лаборатории — всё это показывает серьёзность намерений.

Шаг 3. Поиск работы и прохождение собеседования

Резюме джуниора должно быть лаконичным. Одна-две страницы. Конкретные навыки вместо размытых фраз. Ссылка на портфолио на GitHub обязательна. Работодатели проверяют GitHub активнее, чем читают резюме.

Искать нужно не только позиции «помощник специалиста по ИБ». Вакансии в технической поддержке второго уровня (L2 Support) или системного администратора часто становятся трамплином. Внутри компании проще перейти в отдел безопасности, чем устроиться с улицы. Опыт работы в смежной ИТ-должности ценится.

На собеседовании важно показать не только знания, но и желание учиться. Технические вопросы могут быть каверзными. Нормально говорить «я не знаю, но я найду ответ». Честность ценят выше, чем попытки выкрутиться. Готовьтесь к практическим заданиям — работодатели часто дают тестовые задачи.

Способы зайти в профессию: из кого вырастают ИБ-специалисты

Теория оживает на примерах. Попасть в ИБ можно разными путями. У каждого специалиста свой уникальный маршрут в профессию.

Способ 1: старт через киберучения на практических платформах

Этот путь позволяет получить тот самый недостающий практический опыт, на который смотрят работодатели, в условиях, максимально приближенных к реальным, но без риска для бизнеса.

Суть способа. Платформы вроде Jet CyberCamp изначально создавались для внутренних нужд ИБ-команд (в данном случае, Jet Security Team), а затем превратились в полноценные образовательные площадки. Они моделируют инфраструктуру компаний и реальные сценарии многоступенчатых кибератак — от проникновения в сеть до кражи данных или установки майнеров.

Как это работает для новичка:

- Вы получаете доступ к реальным инструментам и сценариям. Вместо абстрактных заданий вы работаете с актуальными уязвимостями и средствами защиты информации (СЗИ), с которыми сталкиваются специалисты в компаниях.

- Вы отрабатываете навыки расследования и реагирования. Проходя сценарии, вы учитесь не просто находить уязвимости, а выстраивать цепочку действий злоумышленника и противодействовать ей — это ключевая компетенция для специалистов SOC.

- Вы создаёте практическое портфолио. Ваши успехи на платформе — реальны. Система отслеживает прогресс, а успешное прохождение сложных сценариев становится весомым доказательством ваших навыков для будущего работодателя.

Есть ещё более близкие к практике варианты. Например, РЖД несколько лет назад запустили одну из первых в России публичных bug bounty-программ для своей инфраструктуры. Это дало старт подобным инициативам в других госкомпаниях. Сегодня даже государственные структуры привлекают внешних исследователей для проверки безопасности.

Почему этот способ эффективен:

- Используется самими компаниями для найма. Некоторые организации проводят один из этапов собеседования именно в формате таких киберучений. Это позволяет оценить не только теоретические знания соискателя, но и его аналитические способности, а также навыки работы с информацией в условиях, имитирующих рабочие.

- Помогает расти внутри профессии. Аналогичные платформы компании используют для «прокачки» специалистов первой линии поддержки SOC, которые хотят перейти на вторую, более сложную линию. Это доказывает, что способ признан эффективным для карьерного роста внутри самой индустрии.

Для старта в ИБ необязательно иметь диплом по специальности или связи. Достаточно целеустремлённости и доступа к качественным практическим ресурсам, которые дают опыт, требуемый работодателями.

Способ 2: из смежной ИТ-специальности в эксперты по кибербезопасности

Многие специалисты приходят в ИБ из других ИТ-направлений. Фундаментальные ИТ-навыки востребованы в безопасности. Такой переход выглядит естественным и логичным.

Типичный путь — переход из системного администрирования или тестирования. Такой специалист уже понимает, как работают сети и операционные системы. Знает основы скриптования и разбирается в инцидентах. Ему остаётся углубить знания в области безопасности.

Для перехода требуются:

- базовые знания сетевой безопасности и криптографии;

- умение проводить базовый анализ рисков;

- понимание принципов работы Windows и Linux;

- знание сетевых протоколов и архитектур.

Ключевой фактор — желание учиться. Нужно освоить новые инструменты: SIEM-системы, EDR-платформы, межсетевые экраны нового поколения (NGFW). Изучить методики вроде MITRE ATT&CK. Компании часто инвестируют в обучение перспективных сотрудников. Большим плюсом будет участие в CTF-соревнованиях, решение задач на HackTheBox, ведение блога о найденных уязвимостях.

На практике компании часто ищут кандидатов с опытом работы в ИТ от одного года. Готовы доучивать их за свой счёт. Помогают с получением международных сертификатов вроде Security+ или CEH. Такой подход выгоден работодателю — он получает лояльного специалиста.

Ошибки, которые не стоит совершать: почему накрутка опыта в резюме приводит к провалу

Некоторые соискатели пытаются обойти требование о наличии опыта. Они значительно преувеличивают свои навыки в резюме. Этот путь ведёт в тупик. Последствия оказываются серьёзнее, чем кажется на первый взгляд.

Провал на собеседовании почти гарантирован. Технические специалисты легко выявляют несоответствие. Тестовые задания и глубокое интервью быстро показывают реальный уровень. Опытный интервьюер уже после нескольких ответов на вопросы понимает масштаб преувеличений.

Даже если удалось устроиться, срыв испытательного срока неизбежен. Невозможность выполнять реальные рабочие задачи сразу становится очевидной. Это приводит к неизбежному увольнению. Коллеги замечают недостаток компетенций уже в первые недели работы.

Репутационные риски — серьёзная проблема. Испорченная репутация в профессиональном сообществе создаёт трудности при дальнейшем трудоустройстве. HR-менеджеры из других компаний узнают о неудачном опыте. Индустрия кибербезопасности тесная, слухи распространяются быстро.

Психологическая травма — самое тяжёлое последствие. Невозможность справиться с задачами приводит к сильному стрессу. Разочарование в профессии и выгорание надолго выбивают из колеи. Восстановление занимает месяцы.

Альтернатива накрутке — создание реального портфолио. Участие в открытых CTF-соревнованиях, работа над учебными проектами, небольшие заказы на фрилансе. Скромный, но честный опыт ценится выше выдуманного.

Выводы

Начать карьеру в кибербезопасности в 2025 году непросто, но вполне реально. Ключ к успеху — не наличие связей, а правильная стратегия. Системный подход и упорство важнее протекции.

Нужно выбрать актуальное направление и пройти целенаправленное обучение. Сделать упор на практику — домашние лаборатории, CTF, bug bounty. Активно искать возможности для старта: стажировки, фриланс, работа в смежной ИТ-позиции. Каждый практический опыт приближает к цели.

Путь обмана с накруткой опыта ведёт в тупик. Он заканчивается провалом на собеседовании или увольнением. Честный путь может быть долгим, но он надёжнее.

Рынок ждёт целеустремлённых и умеющих учиться. Специалисты, которые честно прошли свой путь, ценятся выше тех, кто пытается его срезать. Успех в кибербезопасности требует постоянного развития, а не разовых усилий.