Киберпреступникам иногда требуется всего 22 минуты на применение в атаках новых демонстрационных эксплойтов (PoC). Команда Cloudflare Application Security указывает на внушительную оперативность злоумышленников.

Обрабатывая в среднем 57 миллионов HTTP-запросов в секунду, аналитики из Cloudflare отмечают повышенную активность сканирования на наличие свежих уязвимостей, уже успевших получить CVE-идентификатор.

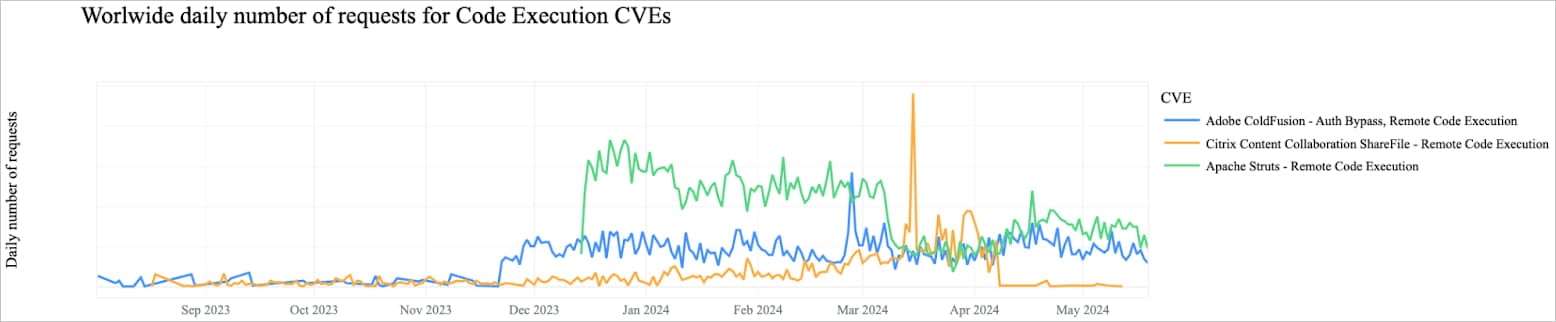

Далее атакующие сразу же пытаются провести инъекцию команд и задействовать доступные PoC. Наиболее ходовыми брешами у злоумышленников стали: CVE-2023-50164 и CVE-2022-33891 в продуктах Apache, CVE-2023-29298, CVE-2023-38203 и CVE-2023-26360 в Coldfusion, а также CVE-2023-35082 в MobileIron.

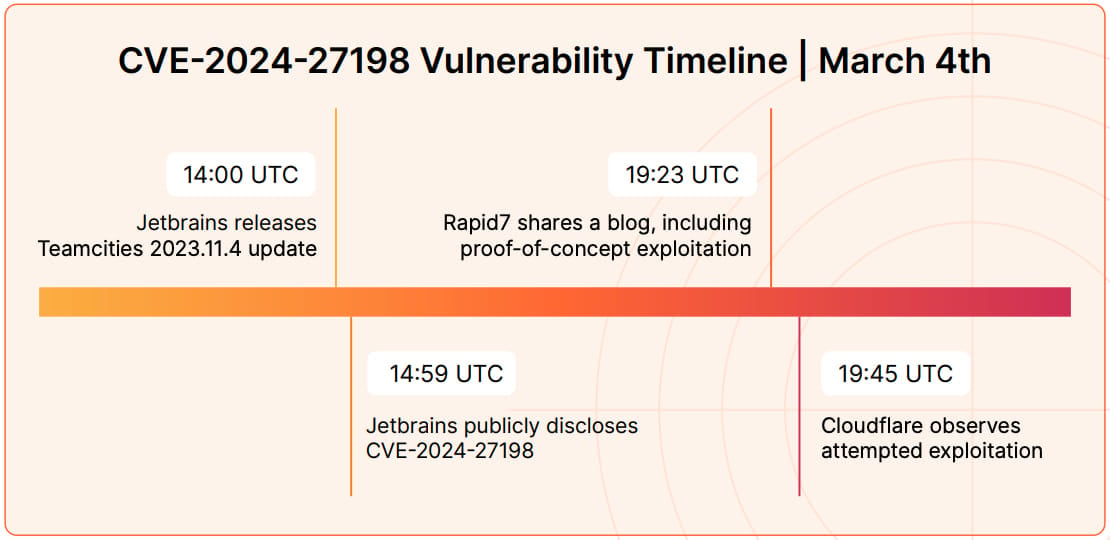

Характерным примером является эксплуатация CVE-2024-27198 (затрагивает JetBrains TeamCity): киберпреступникам понадобились всего 22 минуты, чтобы развернуть соответствующий PoC в атаках.

Специалисты считают, что эффективно бороться с такой скоростью можно только с помощью ИИ-помощника, который поможет оперативно разработать грамотные правила детектирования.

«Скорость применения PoC атаках превосходит ту скорость, с которой люди могут создать правила WAF или установить патчи», — говорится в отчёте Cloudflare.

Эксперты также подчеркнули роль специализации злоумышленников на конкретных категориях уязвимостей и затронутых продуктах. Такой подход помогает развить чёткую стратегию по наиболее быстрому применению эксплойтов в атаках.