В сети Tor обнаружен новый MaaS-сервис (Malware-as-a-Service, зловред как услуга): теневые бизнесмены предлагают набор различных инструментов атаки, оформленных в виде модулей. Тулкит Eternity активно продвигается через Telegram, там же можно с помощью бота создать кастомную сборку вредоносного компонента, выбранного для активации.

Новости MaaS-сервиса Eternity Project, апдейты софта и инструкции пользователя публикуются в его Telegram-канале, который уже собрал более 500 подписчиков. Исследователи из американского стартапа Cyble изучили комментарии в этом сообществе и убедились в том, что новый вредоносный проект — отнюдь не фейк, услугами уже вовсю пользуются, и, судя по наличию семплов в дикой природе, небезуспешно.

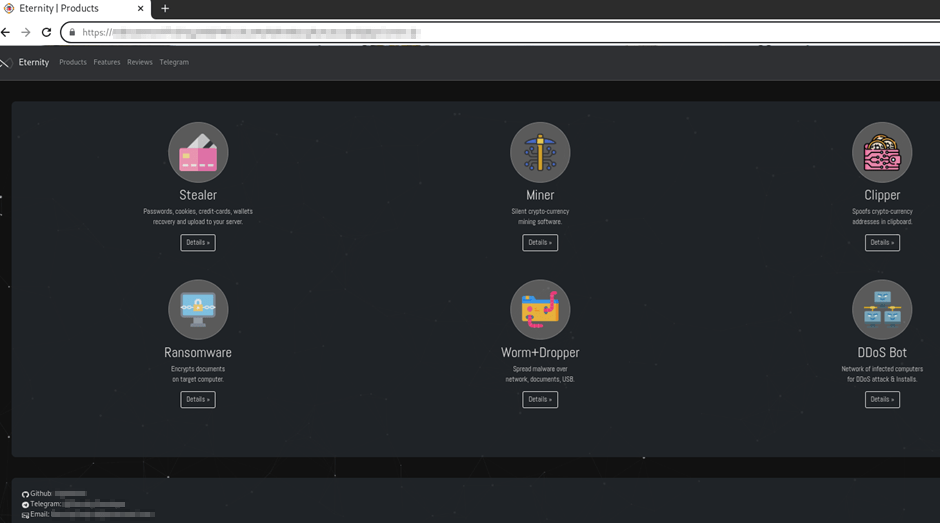

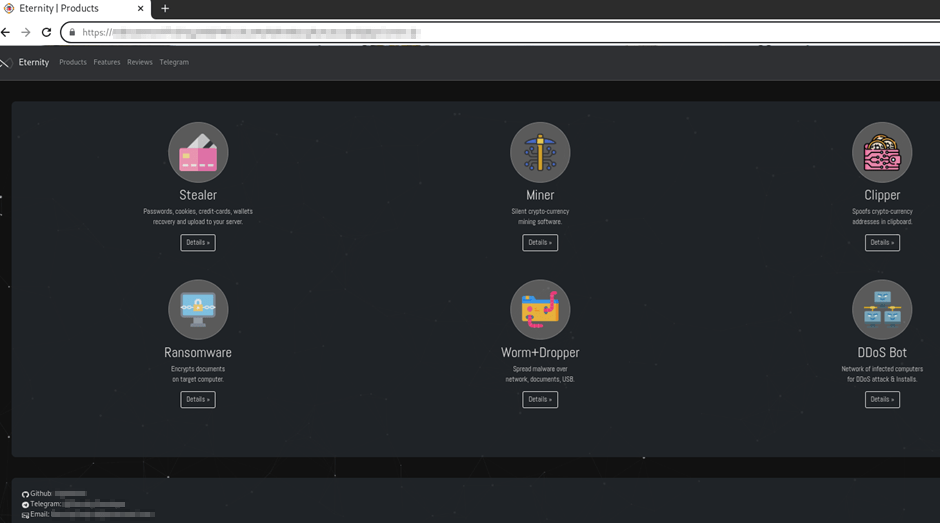

В настоящее время в состав тулкита входят инфостилер, майнер, модуль для подмены адресов криптокошельков в буфере обмена (clipper), шифровальщик и червь с дроппером; заявлен также DDoS-бот, но он пока находится в стадии разработки. Вредоносный софт предоставляется в пользование по годовой подписке, оплата взимается в криптовалюте, на каждый функциональный модуль установлена своя цена.

Из вредоносных компонентов Eternity экспертам удалось раздобыть только инфостилер. Анализ показал, что этот зловред похож на DynamicStealer, код которого опубликован на GitHub. Он умеет воровать данные из следующих программ:

- браузеров (Chrome, Firefox, Edge, IE, Opera и еще более 20 наименований); криптовалютных расширений браузеров и офлайн-кошельков;

- менеджеров паролей;

- мессенджеров (шесть, включая Telegram, Discord и WhatsApp);

- почтовых, FTP- и VPN-клиентов;

- приложений Twitch, OBS и Steam.

В качестве дополнительных опций пользователь может выбрать защиту от запуска в виртуальной машине и от повторного запуска с того же компьютера. После сборки вредоносному файлу можно присвоить расширение .exe, .scr, .com или .pif.

Об остальных модулях тулкита можно судить пока лишь по описанию на сайте и в Telegram-канале Eternity. Так, майнер монеро обладает скромными размерами, не отображается в списках диспетчера задач и умеет вновь запускать свой процесс после того, как его прибьют.

Утилита-клиппер нацелена на кошельки для биткоинов, лайткоинов, Zcash и Bitcoin Cash. Она привязана к Telegram-боту (шлет отчеты в мессенджер) и тоже прячется от диспетчера задач.

Червь Eternity способен распространяться через флешки, общие папки в локальной сети, локальные файлы, облачные хранилища (GoogleDrive, OneDrive, DropBox), интерпретатор Python (загрузчик внедряется во все скомпилированные проекты), а также спам-рассылки в Discord и Telegram (с аккаунта оператора зловреда по всем его контактам).

Самый дорогостоящий вредонос — шифровальщик. Он способен работать офлайн, использует AES + RSA и нацелен на документы, фото и базы данных, хранящиеся на жестких дисках, USB-накопителях, а также в локальных папках общего пользования. Зловред позиционируется как FUD — с нулевым уровнем детектирования (видимо, проверялся на VirusTotal) и снабжен таймером, с помощью которого можно задать срок действия ключа расшифровки; когда он истечет, выкуп уже не поможет.

Аналитики не исключают, что новый тулкит может оказаться очередным skidware, творением непрофессионалов, использующих чужой труд. Тем не менее, наличие дополнительных модулей, техподдержки, автоматизированной сборки и подробных инструкций по использованию способны сделать Eternity мощным орудием в руках неискушенных хакеров — и серьезной угрозой для интернет-пользователей.