Активность некоторых современных вредоносных программ нанесла ущерб не только отдельным пользователям Сети, но также целой инфраструктуре интернета. В первую очередь, конечно, речь идет о бот-сетях, так как они представляют собой грозное оружие в руках злоумышленников. Поскольку ботнеты, как мы выяснили, считаются наиболее серьезной киберугрозой, способной осуществить DDoS-атаки, рассылку спама, фишинг и кликфрод (Click fraud), стоит разобрать контрмеры, заинтересовавшие многих исследователей.

- Введение

- Детектирование интернет-трафика, связанного с ботнетами

- Использование даркнета для определения ботнет-трафика

- Выводы

Введение

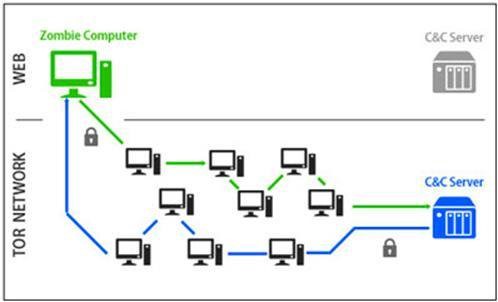

Два основных аспекта отличают ботнет от других форм вредоносных программ. Во-первых, ботнеты всегда строго ориентированы на определенную цель, например, скрытая добыча криптовалюты, или же предоставление услуг по рассылке спама, а также проведению DDoS-атак. Во-вторых, условный ботнет в своей работе опирается на командный центр (Command and Control, C&C), некий сервер, с помощью которого злоумышленник отдает команды.

Рисунок 1. Схема работы ботнета и сервера C&C

Детектирование интернет-трафика, связанного с ботнетами

Трудности в обнаружении активности ботнетов подтолкнули исследователей к углубленному анализу, направленному на выявление вредоносного трафика и определение местоположения бот-сетей и их серверов C&C. На данный момент подходы, используемые для идентификации ботнетов, можно разделить на четыре категории:

- Использование технологий накопления статистических данных, проверки и фильтрации сетевых пакетов по их содержимому (например, Deep Packet Inspection, DPI).

- Учитывая тот факт, что большой процент бот-сетей полагается на протокол прикладного уровня для обмена сообщениями в режиме реального времени (Internet Relay Chat, IRC), но при этом обладает отличительными от нормального IRC-трафика чертами, методы обнаружения IRC также используются для идентификации трафика, связанного с ботнетами.

- Методы идентификации, которые фокусируются на закономерностях различных DNS-запросов, используются для обнаружения трафика, связанного с бот-сетями, путем обнаружения аномалий.

- Последний подход, как правило, объединяет два или более из вышеуказанных, чтобы дать более полный анализ.

Использование даркнета для определения ботнет-трафика

Благодаря недавно опубликованной статье удалось открыть совершенно новый подход к идентификации трафика, связанного с ботнетами. Этот анализ выполняется с использованием данных, полученных из даркнета (darknet).

Новый подход сосредоточен на временном совпадении различных зондирующих действий, вторичных по отношению к координированным поведенческим особенностям ботов. Состоящий из двух этапов, этот метод может не только идентифицировать активность и трафик ботов в короткие сроки, но также с высокой степенью точности обнаружить отдельные хост-машины, которые участвуют во вредоносных кампаниях.

Эксперименты, проведенные в исследовании специалистов, включали оценку набора данных, полученного благодаря различным датчикам даркнета, размещенным в NICTER. Все зондирующие узлы, обнаруженные в даркнете, были сгруппированы на основе сетевых сервисов, после чего вручную были помечены участвовавшие в кампаниях бот-сети.

Выводы

Подводя итог, стоит отметить, что активность ботнетов, как и связанный с ними трафик, прочно завязаны на тайминге, что можно наблюдать в даркнете. В статье предложили новый алгоритм обнаружения внезапных изменений, который может легко идентифицировать кампании ботнетов с высокой степенью точности.