Системы ИБ обеспечивают защиту различных устройств в интернете. Но в Сети присутствует ряд «врождённых» изъянов, устранить которые не может ни одна из существующих ИБ-систем. Возможна ли реализация таких угроз и как защищаться от них?

- Введение

- Защищать надо сеть!

- Недооценённые риски

- Где тонко, там и рвётся

- Контроль за пользователями

- Манипуляции мнениями пользователей

- Государственный контроль национальных сегментов веба

- Слабая модель безопасности для опорной сети веба

- Высокая сложность стека протоколов

- Сложная интеграция платежей

- Вместо послесловия

- Выводы

Введение

Веб принято считать сегодня относительно безопасной монолитной платформой для обмена информацией, фактическим эталоном. Многие проекты, в том числе связанные с импортозамещением, принимают это за неоспоримую реальность, обеспечивая защиту на разных уровнях модели OSI. В то же время внутри концепции веба заложен ряд особенностей, которые можно рассматривать как риски для безопасности данных. Может ли это отразиться на будущих разработках?

Защищать надо сеть!

Когда-то компания Sun Microsystems объявила слоган, который отражал её понимание будущего компьютерной информатизации: «Сеть — это компьютер» (The Network IS the Computer).

Пророческие слова Sun имеют прямое отношение к ИБ. Прежнее представление, что главным объектом защиты должен быть компьютер, постепенно меняется и переходит в новую форму. Компьютер рассматривается сегодня прежде всего как место для взаимодействия пользователя с информацией. Главным объектом защиты становится вся совокупность вычислительных устройств, объединённых в сеть. Это уже не просто «провода, по которым передаётся информация».

Недооценённые риски

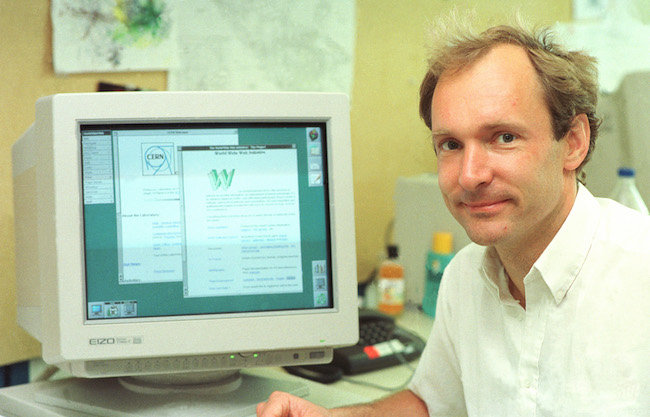

Веб является сегодня фундаментальной сетью, частью современного общества. Его авторами часто называют англичанина Тимоти Бернерса-Ли (Tim Berners-Lee) и голландца Роберта Кайо (Robert Cailliau), сотрудников Европейского центра ядерных исследований (CERN). Считается, что независимо друг от друга они предложили семантический принцип гипертекста, который стал концептуальной основой для объединения информации, глобально размещаемой на многочисленных хостах в сети.

Новая система обмена данными получила название World Wide Web (WWW), или W3 («веб»). Бернерс-Ли прославился ещё тем, что стал автором базовых концепций и интернет-технологий для веба: URI, URL, HTTP, HTML.

Рисунок 1. Тимоти Бернерс-Ли, создатель протоколов для веба

Концепция W3 появилась на свет как научный проект. Её авторы рассматривали Сеть как универсальный инструмент, который поможет реализовать обучение пользователей и обеспечит неограниченный обмен информацией между ними.

Дальнейшее развитие интернета пошло вширь, Сеть стала «обрастать» новыми элементами. Но некоторым из них можно приписать сегодня и наличие скрытых, небезопасных возможностей, создающих риски совершения различного рода манипуляций.

Появление «изъянов» можно связывать с непреднамеренными ошибками при разработке. Но так ли это на самом деле?

Отчасти введение новых функций можно отнести к специальным мерам, обусловленным технической необходимостью. Добавление «средств контроля» — это «обязательная» мера для любой разработки, которая получает широкое распространение. По этой же причине вводят секретные мастер-коды или тайные последовательности сервисных команд, которые в сложных системах обеспечивают переход в диагностический или специальный мастер-режим для отладки и исправления накопившихся ошибок. Их присутствие позволяет обезопасить систему от неправильного функционирования.

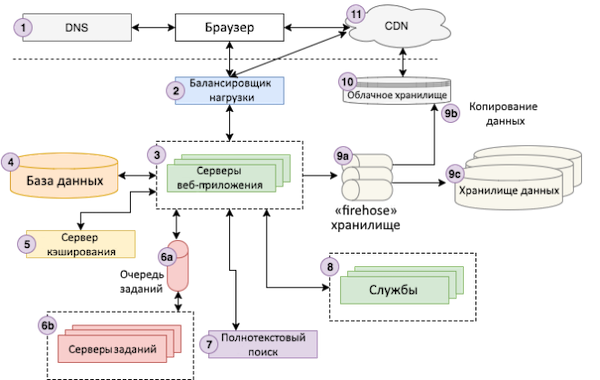

Рисунок 2. Схема работы веб-приложения

Однако разве не могут закладки использоваться для манипуляций?

Для ответа на этот «сложный» вопрос следует назвать вероятных бенефициаров. В их число попадают правительственные службы, крупные интернет-компании, а также… мошенники, когда им удаётся вклиниться в работу системы или когда в ней возникают сбои.

Появление злоумышленников в этой группе — большой риск для ИБ. Мошенники не прочь «зарабатывать» на обмане пользователей и угрозах.

Где тонко, там и рвётся

«Всемирная паутина» обеспечивает доступ к документам с использованием разнообразных технологий: HTML, DOM, CSS, JavaScript и др. Для передачи данных применяется отдельный набор веб-средств: синхронная передача между браузерами и веб-серверами — протокол HTTP; установка соответствий между IP-адресами и удобочитаемыми именами пользовательских хостов — протокол DNS; асинхронный обмен сообщениями между пользователями сети с возможностью кеширования информации на серверах и извлечения её клиентами — протокол SMTP; шифрование канала передачи данных между клиентами и сервером — протокол TLS, и т. д.

На первый взгляд всё прозрачно. Но созданная структура отличается сложностью, что порождает риски. Какие? Назовём некоторые из них.

Контроль за пользователями

По мере развития веба происходило накопление документов. Наиболее активно процесс пошёл с появлением социальных сетей, когда количество «писателей» возросло многократно. И хотя генерируемые данные имели нечёткую структуризацию, на их базе стали выстраиваться мощные системы аналитики.

Появилась таргетированная реклама. Изменения были замечены, пользователи стали получать «тоннами» незапрошенную рекламу и спам. Это привело к возмущению с их стороны.

Процесс удалось упорядочить, но нововведения не были устранены: благодаря рекламе удалось удержать на низком уровне тарифы на доступ к информации. Реклама компенсировала затраты на обслуживание трафика и хранение данных, пользователи стали получать информацию «почти бесплатно». Реклама стала «естественным» стимулом для развития Сети, вовлечения новых пользователей и пр.

Однако следом у людей появился страх установки тотальной слежки за ними. Поскольку технически реализацию такой возможности со стороны интернет-провайдеров нельзя исключать, стало активно развиваться законодательство. Появились регламенты по использованию персональных данных и ответственность за их нарушения.

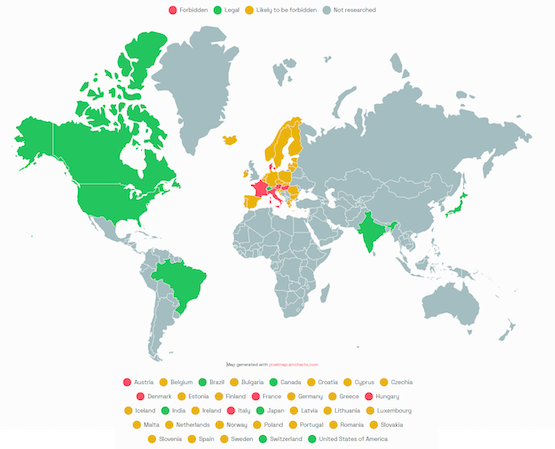

Самый яркий пример для иллюстрации таких процессов — это компания Google, которую не раз обвиняли в массовом сборе информации о пользователях и использовании её по собственному усмотрению. Принятый в ЕС регламент работы с персональными данными (GDPR) можно рассматривать как реакцию европейского рынка на «возможность манипуляции». Если посмотреть сейчас на карту с изображением того, где разрешено / запрещено использование Google Analytics, многое становится ясным.

Рисунок 3. Применение Google Analytics запрещено во многих странах Евросоюза

Манипуляции мнениями пользователей

Есть ли примеры манипуляций мнениями пользователей в интернете? Да и вообще, разве это входит в функции веба? Можно привести ряд примеров, которые помогут дать ответы.

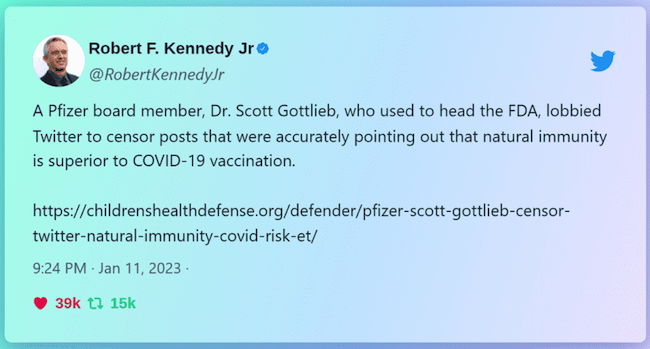

Первый пример связан с лоббированием деятельности фармацевтических компаний во время пандемии. В середине декабря 2020 года производитель лекарств BioNTech и представитель правительства Германии обратились в Twitter с предупреждением, что в сети наблюдается рост «кампании, направленной против фармацевтических фирм, разрабатывающих вакцину против COVID-19». Об этом обращении стало известно благодаря публикации электронного письма от Нины Моршхеузер (Nina Morschhaeuser), официального лоббиста Twitter Germany (в Евросоюзе существует законодательное требование публиковать информацию о лоббировании интересов компаний).

Целью проводимой кампании, как отмечалось в письме, было заставить фармацевтические фирмы поделиться интеллектуальной собственностью и патентами, связанными с разработкой вакцины против коронавируса, с другими компаниями на рынке. Распространение подобной информации, как ожидалось, позволило бы другим странам начать быстрее производить непатентованные вакцины и недорогие терапевтические средства для борьбы с пандемией.

Рисунок 4. Разоблачение манипуляции пользователями во время пандемии

Другой пример, связанный с манипуляцией мнениями пользователей, относится к деятельности социальной сети Facebook, управляемой компанией Meta (признана в России экстремистской и запрещена на территории страны). Пользователи могли отмечать присутствие признаков манипуляций в Facebook по следующим темам: COVID-19, фальсификация выборов в разных странах, иммиграция, различные политические события.

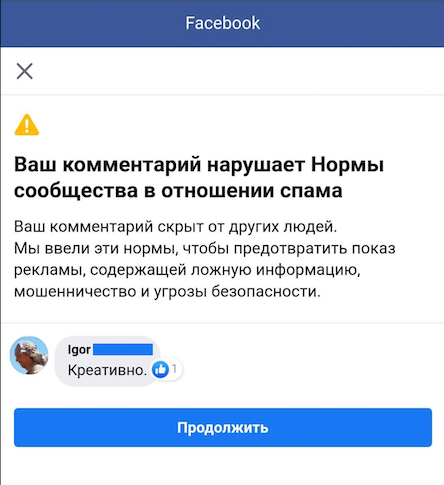

Но модель манипуляций мнениями в Facebook выстраивается более «элегантно». Если мнение пользователя или его действия расходятся с установленными в соцсети нарративами, то производятся выборочные манипуляции. Они направлены не столько против «виновника», сколько в адрес его друзей и подписчиков, через которых осуществляется давление на «главный объект претензий».

Те, кто поддерживает нарративы соцсети, не сталкиваются с признаками манипуляций. Они с уверенностью утверждают, что никакого давления со стороны Facebook не существует, и убеждены, что их пользовательский опыт — такой же, как у тех, кто отклоняется от «линии партии». В то же время «изменники» подвергаются временному бану, им запрещают публикации отдельных постов и даже реплик, выводя тем самым из игры. Иными словами, «нелояльных» пользователей изолируют от основных обсуждений в сети.

Рисунок 5. Реакция Facebook на безобидную реплику

Можно, конечно, заявлять, что манипуляции мнениями пользователей — это лишь отражение политики конкретной компании. Но они базируются на технических возможностях, которые вводятся специально. Назвать это «ошибкой» было бы неправильно.

Государственный контроль национальных сегментов веба

Веб-протоколы и технологии были разработаны в последней трети прошлого века. Они обеспечивают защиту конфиденциальности, но подразумевают важную особенность: для функционирования веба вводится третья, доверенная сторона. Она берёт на себя контроль за сохраняемыми пользовательскими данными и исполнение арбитражных решений по предоставлению доступа в случае возникновения всех видов проблем, не только технических. Эту роль возлагают на операторов интернет-платформ.

Функция контроля выстраивается таким образом, чтобы обеспечить возможность использовать вспомогательные системы для сбора и мониторинга информации. В России это — система СОРМ, которая устанавливается у всех операторов связи и интернет-провайдеров, работающих на территории РФ. Формально они могут не делать этого, но фактически все участники рынка передачи данных в интернете обязаны установить СОРМ, чтобы не потерять лицензию. Это касается не только крупных интернет-операторов, но и небольших, провинциальных провайдеров.

Отметим сразу, что данная практика применяется повсеместно и в других странах. Системы подобные СОРМ, а также легализующие их законы имеются в Европе (Lawful Interception, LI), в США (Communications Assistance for Law Enforcement Act, CALEA) и т. д.

Если говорить о западном рынке, то там система контроля выстроена более сложно. Например, компании Apple и Google контролируют соответственно 57 и 29 % рынка почтовых клиентов, осуществляя управление серверами SMTP. Таким путём обеспечивается контроль над данными, которые передаются по каналам электронной почты.

В теории пользователи могут запускать почтовые серверы собственными силами, но обычно они не делают этого. Собственные почтовые серверы развёртывают только организации, но большинство из них также устанавливают и соответствующие средства контроля.

Были ли попытки устранить подобный контроль? Можно сказать, что были. Например, такого результата могли бы достичь блокчейн-решения для почтовой службы, выстроенные на принципах раздельного управления распределённой сетью нод. Но хотя такие системы уже существуют, широкого распространения они так и не получили.

Слабая модель безопасности для опорной сети веба

Протоколы, которые обеспечивают передачу трафика, позволяют наблюдать за ним как бы со стороны, не вмешиваясь в содержимое. Как следствие, подобный мониторинг не может быть обнаружен на стороне пользователя. Внешние участники не могут проверить, каким образом осуществляется техническая поддержка протоколов HTTP или SMTP, банковских транзакций.

Компрометация протоколов может быть реализована, например, за счёт централизованной поддержки DNS и TLS и дополнительной информации, которая заносится в единый реестр при регистрации домена. Можно внести «неофициальные» изменения в DNS-записи и перенаправить DNS-запросы через промежуточный узел, где будут осуществляться мониторинг и перехват трафика.

Аналогичная уязвимость может эксплуатироваться в отношении протокола безопасности TLS, но для этого потребуется участие центра сертификации, обеспечивающего выдачу сертификатов для доменов. Реализовать «опцию» можно только в том случае, если выпустить изменённый сертификат.

Высокая сложность стека протоколов

Перечисленные ранее риски можно было бы отнести к паранойе, потому что против них есть очевидное «оружие». Этих угроз можно избежать, если разработчики веб-приложений и веб-контента будут опираться на свободный выбор программного ядра для вывода веб-страниц на стороне пользователя. Если окажется, что в ядро веб-браузера «вшиты» побочные средства, доверие к нему будет утрачено и пользователь перейдёт на другой продукт.

Кажется, что всё просто, но на этом пути нас ждёт другая проблема: с течением времени стек базовых технологий интернета разросся настолько, что выбор доступных отработанных ядер сузился до минимума и не меняется на протяжении уже многих лет.

Формально, создать собственный «движок» может любой разработчик. Фактически, это удалось сделать только очень ограниченному кругу западных компаний, близких к тем, кто занимается сертификацией протоколов для интернета.

Монолитный инструментарий для поддержки стека HTTP предлагают сегодня только Apple (WebKit), Google (Blink) и Mozilla (Gecko). Альтернативное ядро пробовала развивать норвежская компания Opera, однако позднее она оказалась под сильнейшим давлением и в итоге сменила его на «надёжный» Chromium на базе Blink. Даже Microsoft в итоге капитулировала, переведя свой фирменный браузер на ядро от Google.

Прорыв мог состояться при переходе на мобильные технологии. Но стремление к быстрому захвату рынка привело к тому, что сегодня там используются только разработки Google (Android WebView и Trusted Web Activities) и Apple (мобильная версия WebKit).

Может, угроза манипуляций — это всё-таки не более чем паранойя? К сожалению, сегодня примеры обратного видны невооружённым глазом.

Например, Apple ограничивает интеграцию платёжного сервиса Apple Pay рамками браузера Safari. Её веб-приложения не могут работать в полноэкранном режиме на платформе iOS. Разработчики жалуются на отсутствие Web NFC и других API в WebKit для настольной ОС Apple.

Более того, ядро WebKit обслуживает на платформе iOS не только браузер Safari, но и вообще весь веб-контент, что ставит в зависимость от него любую информацию, приходящую к пользователю через любое веб-приложение. Владелец устройства по сути находится под «колпаком». Его трафик всегда может быть подвергнут контролю, а сам пользователь не может обойти выставленные ограничения.

Данное обстоятельство, увы, распространяется и на проводимую сейчас политику импортозамещения. Сертифицированный в России «Яндекс.Браузер» представляет собой по сути адаптированную надстройку для ядра Google Chromium, хотя и на основе открытого кода.

Неужели никто не борется с «монополизмом»?

Это не так. Например, Apple уже сталкивалась с многочисленными обвинениями в адрес её «антиконкурентной практики». Разработчики запускали проект «Open Web Advocacy», целью которого было заставить Apple разрешить использование других браузерных ядер на платформе iOS. В первых рядах оказались геймеры. Их не устраивало, что благодаря контролю над WebKit компания Apple не позволяет в iOS пользоваться популярной игровой платформой Microsoft Xbox Cloud Gaming, запрещая доступ к ней через App Store.

Впрочем, проблема не ограничивается только выбором ядра рендеринга. Схожая ситуация наблюдается и для серверов веб-протоколов. В качестве примера можно назвать серверы Postfix (SMTP) или Nginx (HTTP). «Зависимость» проявляется хотя бы в том, что для их настройки требуются нетривиальные знания в предметной области и большое внимание к деталям. Если отойти от «оптимального выбора», то возникают проблемы с безопасностью.

Сложная интеграция платежей

Есть ещё одно направление, которое получило развитие после появления интернета: системная поддержка банковских платежей.

Запоздалое появление этой функции объясняется тем, что интернет на стадии его разработки не предусматривал финансовых операций. К тому моменту уже существовала транзакционная поддержка платежей со стороны банков. Их возможности по обслуживанию банковских карт устраивали участников рынка с точки зрения эффективности и скорости обработки.

В результате была выстроена сложная транзакционная обработка на стороне банков. Система получилась запутанной и неэффективной. Она требует андеррайтинга (контроля достоверности и надёжности участников сделки / договора) со стороны эмитента банковских карт, а также проведения авансовых и закрывающих взаиморасчётов — как текущих, так и за многодневные отчётные периоды.

Это сказалось на общей безопасности выстроенной системы. Процесс обработки фиатных платежей (т. е. с использованием условных, «бумажных» денег) требует участия всех сторон: банков, платёжных систем, компаний-эмитентов, регуляторов. Это гарантирует их ценность, потому что сами фиатные деньги не обеспечены золотом или другим драгоценным металлом. Для обеспечения безопасности в такой форме требуются большие затраты на контроль признаков мошенничества.

Вместо послесловия

Наш рассказ начинался с истории о «Тиме» (Бернерсе-Ли), который «изобрёл интернет». Это — распространённая версия. Но «Тим» занимался разработкой веб-протоколов, а не аппаратной части интернета. Революционной идеей для развития «железа» стал принцип пакетной коммутации при передаче данных. Его предложил в 1962 году польско-американский инженер Пол Баран (Paul Baran).

Суть предложения Барана состояла в том, чтобы разделять данные по пакетам и передавать их в децентрализованной сети, причём раздельно по нескольким путям, используя по возможности разные маршруты. Такая схема обещала обеспечить невосприимчивость ко внешним атакам.

Идея Барана была предложена в рамках проекта сети ARPANET, которую создавало Агентство перспективных исследовательских проектов (RAND Corporation) для Министерства обороны США. Агентство появилось в ответ на запуск в СССР первого искусственного спутника Земли «Спутник-1» в 1957 году. Целью разработки сети ARPANET было создание надёжной системы коммуникаций для командных центров управления войсками, поэтому вопросы безопасности и надёжности были среди главных. Появление в дальнейшем «изъянов» отражает то, как из одной системы с жёстким контролем развился более гибкий, универсальный комплекс для сетевых коммуникаций.

Выводы

Традиционная концепция веба опиралась на структурные принципы модульности и многоуровневого подхода. Это обеспечило необходимую гибкость в развитии системы и позволяло оптимизировать и развивать её на протяжении 40 лет.

Чего можно ожидать от развития этой системы в будущем? Мы постараемся ответить на этот вопрос в следующей статье.