Известные эксперты проанализировали основные тенденции на рынке информационной безопасности в России и сделали свои антипрогнозы о развитии киберугроз и средств защиты информации на будущий 2023 год. В фокусе внимания оказались ландшафт угроз и кибервойна, импортозамещение, уход зарубежных вендоров. Важное место в антипрогнозах занимали автоматизация, машинное обучение и искусственный интеллект, а также темы аутсорсинга и кадрового голода.

- Введение

- Обобщение антипрогнозов по ИБ на 2023 год

- Прямая речь экспертов

- 3.1. Angara Security

- 3.2. Crosstech Solutions Group

- 3.3. Infosecurity a Softline Company

- 3.4. ITD Group

- 3.5. MFlash («МСофт»)

- 3.6. R-Vision

- 3.7. RuSIEM

- 3.8. Softline

- 3.9. StaffCop («Атом Безопасность»)

- 3.10. StarForce («Протекшен Технолоджи»)

- 3.11. STEP LOGIC

- 3.12. StormWall

- 3.13. Xello

- 3.14. Zecurion

- 3.15. «А-Реал Консалтинг»

- 3.16. «Айдеко»

- 3.17. «АйТи Бастион»

- 3.18. «Антифишинг»

- 3.19. «Газинформсервис»

- 3.20. «Гарда Технологии»

- 3.21. «Компания Индид»

- 3.22. «Кросс технолоджис»

- 3.23. «Лаборатория Касперского»

- 3.24. МТС

- 3.25. «Перспективный мониторинг»

- 3.26. «РТК-Солар»

- 3.27. «СёрчИнформ»

- 3.28. «Стахановец»

- Выводы

Введение

В последние несколько лет редакция Anti-Malware.ru регулярно собирала экспертные прогнозы на будущий год. Это было для нас интересным экспериментом, который удался на славу. Наши читатели с удовольствием знакомились с такими материалами и даже ссылались на них в научных исследованиях.

В этом году мы продолжили экспериментировать и поменяли правила игры.

Нас вдохновил на перемены корреспондент «Комсомольской правды» Эдвард Чесноков, сказавший нынешней осенью: «Чтобы описать реальность — придумайте новости, которые кажутся вам максимально абсурдными. И попадёте в точку».

Поэтому сегодня, в конце 2022 года, Anti-Malware.ru искал лучшего антипророка. Мы попросили наших коллег и партнёров написать нам о том, какое событие в сфере ИБ они считают самым маловероятным в 2023 году.

Мы получили ответы от 30 экспертов, представляющих 28 компаний. Предлагаем ознакомиться с нашим обобщением, а также с их прямой речью.

Обобщение антипрогнозов по ИБ на 2023 год

Несмотря на свою очевидную специфичность, антипрогнозы вполне ясно показывают, какие темы находятся в центре внимания экспертов по ИБ и занимают их умы. Нам было интересно узнать, о чём сейчас думает сообщество, и мы получили на этот вопрос весьма недвусмысленные ответы.

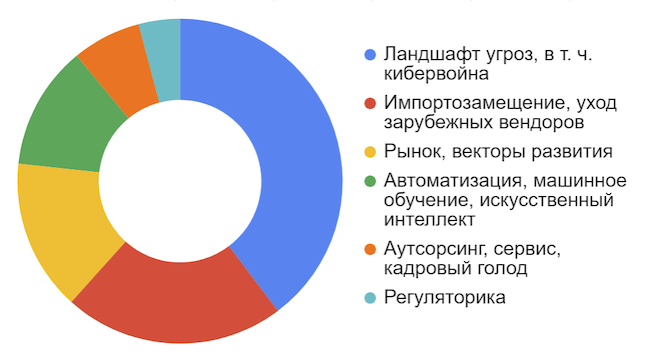

Главной темой стал ландшафт угроз, в т. ч. кибервойна и всё то, что с ней связано (например, атаки на критическую инфраструктуру России). События, которые можно было бы отнести к этой глобальной категории, упоминались в антипрогнозах 29 раз. Ещё весьма часто эксперты говорили об импортозамещении и уходе западных вендоров (16 раз), а также о рынке в целом и векторах его развития (11 раз).

Рисунок 1. Распределение глобальных тем антипрогнозов на 2023 год

По узкотематическим категориям в результате обобщения оформилась чёткая тройка лидеров. Меньше всего эксперты верят в наступление событий следующего рода:

- Уменьшение количества и сложности кибератак, ущерба от них.

- Возвращение западных вендоров.

- Триумф автоматизации, в т. ч. вредоносной.

«Триумфом автоматизации» мы назвали антипрогнозы о том, что машинное обучение и искусственный интеллект заменят безопасников, смогут сами выполнять операции по борьбе с угрозами без участия людей. По мнению экспертов, до этого нам ещё расти и расти. Полный отказ от автоматизации среди «абсурдных новостей» тоже встречается, но реже.

Впрочем, обо всём по порядку.

Наши респонденты посчитали максимально маловероятным не только уменьшение количества, сложности и вредоносности операций злоумышленников, но и прекращение кибервойны против России, атак с фокусом на КИИ. Такие антипрогнозы мы выделили в особую подкатегорию. При этом в успехе подобных действий эксперты тоже сомневаются: в одной из цитат внимательный читатель увидит мнение, что критический ущерб российской инфраструктуре вряд ли будет нанесён. Это обнадёживает.

Многие коллеги и партнёры оценивают гипотетическое возвращение иностранных вендоров как крайне маловероятное событие. Поверить в такое после всего случившегося в 2022 году действительно трудно. При этом есть и несколько мнений, согласно которым зарубежные поставщики всё же вернутся, но вряд ли стоит ожидать их возвращения на прежние позиции.

Заметим здесь к слову: эксперты не верят ни в отказ от импортозамещения, ни в успех этого процесса в 2023 году. Тотальная замена всего иностранного на всё российское будет, по их мнению, новостью из параллельной вселенной. В целом отношение к импортозамещению можно назвать компромиссным: сделаем что сможем. Во всяком случае, вредоносность перехода на российские решения тоже назвали маловероятной.

Ещё одно событие, которого, по словам участников нашего опроса, точно можно не ожидать, — это утоление кадрового голода в сфере ИБ (с последующим отказом от аутсорсинга и сервисной модели безопасности). Действительно, все мы очень удивимся, если в 2023 году на рынке труда внезапно появятся сотни тысяч специалистов. Впрочем, один из экспертов сказал шутя, что тотальное импортозамещение приведёт к повальному росту ИТ-компетенций у населения России — а там и до армии ибэшников недалеко.

Добавим также, что в числе маловероятных сценариев развития событий респонденты неоднократно называли сетевую изоляцию или самоизоляцию нашей страны, падение социальной инженерии, фишинга и мошенничества, уменьшение госрегулирования и смягчение нормативных требований по безопасности. Несколько особняком стоят антипрогнозы на тему консолидации российского рынка и слияния отечественных ИБ-вендоров между собой: например, один из экспертов уверен, что в 2023 году мы не станем свидетелями появления компании под названием «Positive Kaspersky Technologies».

Думаем, на этой ноте пора предоставить слово самим участникам. Свободный микрофон!

Прямая речь экспертов

Angara Security

Руслан Косарим, заместитель генерального директора:

— Перечислю маловероятные, на наш взгляд, события.

Во-первых, снижение государственного регулирования вопросов кибербезопасности. Особенно чувствительным такое изменение окажется для стратегически важных для государства предприятий, информационная безопасность которых будет отдана на откуп самим себе.

Во-вторых, уход в процессах кибербезопасности от автоматизации к ручным человеческим проверкам. Нет ничего надёжнее человека, поэтому будет возрастать вовлечённость сотрудников в процессы информационной безопасности и минимизироваться эксплуатация механизмов автоматизации. Полностью прекратится применение машинного обучения и интеграций с искусственным интеллектом.

В-третьих, стагнация сервисной модели предоставления услуг по кибербезопасности. Организации будут увеличивать собственный штат ИБ (ведь на рынке избыток специалистов) и накапливать собственную экспертизу, закупать большое количество программно-аппаратных комплексов для закрытия рисков в ИБ собственными силами, без привлечения аутсорса.

Количество кибератак заметно уменьшится. В связи с этим у компаний больше не будет потребности заниматься мониторингом инцидентов в ИБ и реагированием на них. От всех кибербед можно будет спастись одним сигнатурным антивирусом.

Термин «социальная инженерия» потеряет свою актуальность и перестанет использоваться в сообществе. Всё потому, что ориентация кибератак будет развёрнута на технологические уязвимости. Человек перестанет быть самым слабым звеном в кибербезе.

Crosstech Solutions Group

Шалва Гогуа, заместитель генерального директора:

— С учётом современных тенденций можно выделить три события, которые точно не должны произойти в ландшафте киберугроз в 2023 году.

Первое — существенное снижение утечек чувствительной информации. Рынок продажи скомпрометированных данных год за годом растёт. Бенефициары очень разнообразны. Во-первых, в условиях напряжённой политической и экономической ситуации активизировались мошенники всех уровней. Для их деятельности — социальной инженерии, фишинговых атак, вишинга — требуются максимально детализированные данные о потенциальных жертвах, будь то обычные клиенты ретейла, пользователи онлайн-банкинга или крупные корпорации. В любом случае нужны аккаунты, персональные данные и другая чувствительная информация, используемая для маскирования атаки. Во-вторых, утечки приводят к получению несанкционированного доступа в инфраструктуры, а этим интересно пользоваться иностранным проправительственным кибергруппировкам для осуществления операций в рамках информационных войн. В-третьих, утечка данных клиентов может быть использована для шантажа самой компании и получения выкупа.

Второе — прекращение ransomware-активности. Шифровальщики продолжают представлять серьёзную угрозу для ИТ-отрасли в целом. Использование таких вредоносных программ вкупе с различными партнёрскими схемами даёт злоумышленникам очень удобный инструмент прогнозируемой монетизации целевой атаки. Часто порча данных криптолокером сопровождается хищением чувствительных и конфиденциальных данных, а затем шантажом. Плюс при шифровании инфраструктуры проще скрыть следы более сложных глубинных и продолжительных атак, поэтому ransomware активно используют при саботаже и шпионаже как дополнительный инструмент.

Третье — прекращение атак на технологический сектор и государственные предприятия. Рост количества таких атак связан с обострением внешнеполитической напряжённости. В России ситуация усугубляется тем, что многие зарубежные вендоры покинули рынок ИБ, ужесточилось регулирование, но при этом не все предприятия смогли своевременно найти средства, провести работы, подобрать решения для полноценного импортозамещения. В некоторых узких сегментах в принципе затруднительно найти комплементарные ИБ-решения, разработанные в РФ. Получаем снижение защищённости инфраструктур важных объектов и предприятий при повышенном интересе со стороны иностранных кибергруппировок. К сожалению, с этими вызовами нам придётся работать в ближайшие годы.

Infosecurity a Softline Company

Николай Агринский, генеральный директор:

— Каждый год приносит нам всё больше вызовов, круто меняя мировую повестку и вместе с этим повестку сферы информационной безопасности. Загадывать что-то наперёд и утверждать, что этого точно не произойдёт, уже даже как-то странно, но попробовать можно. Вероятность наступления каких событий я вижу минимальной / невозможной в 2023 году? Повальный отказ от продуктов Microsoft. Полное импортозамещение по основным продуктам ИБ. Возвращение западных вендоров по ИБ. Снижение количества злоумышленников / атак на клиентов.

Сергей Пыжик, заместитель генерального директора:

— Мои антипрогнозы для 2023 года — следующие.

Первое: все откажутся от SOC. Такого, конечно же, не будет, потому что сервис SOC набирает популярность среди компаний и стремительно развивается. Ущерб от кибератак и других цифровых угроз растёт с каждым годом, и особенно сейчас предприятиям необходимо сосредоточиться на построении действительно крепкой защиты своей инфраструктуры, и ключевую роль в этом играет центр мониторинга и реагирования на инциденты. Кроме того, мы ощущаем непосредственно на себе потребность в SOC, особенно в рамках импортозамещения. Многие приходят к осознанию, что «тянуть на себе» все функции SOC достаточно трудозатратно и утомительно, а модель SOCaaS позволяет относительно быстро и без лишних трат сделать первый шаг на пути импортозамещения, а может, этим и ограничиться.

Второе: полностью импортозаместимся за год. Конечно же, в 2023 году мы не увидим полноценного импортозамещения в области ИБ, хоть и стремимся к этому активно всем рынком. Пройти такой длинный путь за год с дефицитом аппаратных решений нам будет проблематично. Отечественные производители по некоторым направлениям, к сожалению, пока отстают по производительности от заграничных коллег и быстро не смогут наверстать этот разрыв, но это выполнимо. При этом нужно отметить, что всё же большинство иностранных программных решений успешно замещаются российскими производителями.

Третье — переизбыток ИБ-специалистов на рынке труда. К сожалению, кадровый голод всё ещё присутствует на рынке ИБ, и мы это почувствуем в новом году. Несмотря на то что вузы создают направления и кафедры по ИБ, выпуская способных молодых специалистов, они не имеют существенного опыта и не могут перекрыть нехватку людей с нужными компетенциями.

ITD Group

Майя Геваль, директор по маркетингу:

— Пожалуй, самый невероятный сценарий развития событий, который приходит на ум, — это безоговорочная отмена всех санкций, возвращение зарубежных вендоров, «приостановивших» бизнес в России, и восстановление утерянных ими долей рынка. Новость эта так же невероятна, как и существование нейрализатора — инструмента, стирающего память, из фильма «Люди в чёрном».

Второй по степени невероятности — сценарий поголовного перехода от риск-ориентированной модели построения ИБ к модели исключительно реактивной, предусматривающей бюджетирование по статье «реабилитация инфраструктуры и репутации». Обоснованием этому может стать заключение, что риск утечек и взломов непрерывно растёт и нет такой организации, которую было бы невозможно взломать. Вопрос одних лишь ресурсов.

Ещё одна вариация развития подхода «нас всё равно взломают»: компании осознали, наконец, что без доступа в интернет не будет большинства атак, и вернулись к концепции закрытых LAN. На фоне такого развития событий нам не страшна и тотальная блокада с отключением локальной инфраструктуры на уровне государства от всемирной сети, которая может войти в очередной пакет санкций против России.

MFlash («МСофт»)

Владимир Емышев, директор по развитию:

— Начиная с 2020 года всему, что происходит в области ИБ, можно смело дать название «Невероятно, но факт». Неожиданный массовый переход на удалённую работу с размытием контура сети, санкции, одномоментный исход зарубежных вендоров, повышение активности хакеров, возросшие риски, связанные с деятельностью «сочувствующих» инсайдеров, и прочее — всё это сильно повлияло на сферу кибербезопасности, выведя её на первый план. Условия и события меняются столь стремительно, что прогнозирование становится похоже на гадание на кофейной гуще.

С нашей точки зрения к событиям из ряда «этого не может быть, потому что просто быть не может» относится, например, возвращение иностранных производителей и сервис-провайдеров. Не менее невероятным кажется смещение вектора целенаправленных атак с объектов критической инфраструктуры на малый и условно средний бизнес. Кроме того, большие сомнения вызывает появление широкого выбора зрелых российских продуктов в таких областях, как обеспечение безопасности облачных вычислений, NGFW или защищённый файловый обмен с контрагентами. На деле, в этих сегментах выбор пока что сильно ограничен.

R-Vision

Александр Бондаренко, генеральный директор:

— На мой взгляд, одним из маловероятных сценариев в ИБ-отрасли в 2023 году станет возвращение зарубежных производителей на отечественный рынок. Речь идёт о том, что иностранные компании, которые уже заявили о своём уходе из России, прекращении или приостановке бизнеса, одна за другой начнут объявлять о возвращении на российский рынок и готовности вновь исполнять свои обязательства по технической поддержке, а также заключать новые контракты.

Ещё одно событие, весьма маловероятное в наступающем году, — введение запрета на использование на территории России любого программного обеспечения иностранного производства. А именно — сценарий, при котором помимо запрета на использование с 1 января 2025 года иностранного ПО на значимых объектах КИИ, введённого Указом Президента № 166, будет введён тотальный запрет на повсеместное применение любого иностранного софта на территории нашей страны. Этот запрет не только потребует от компаний перехода на свободно распространяемое или российское ПО, но также коснётся и рядовых граждан. Сайты, позволяющие скачивать программное обеспечение иностранного производства, при таком развитии событий будут заблокированы на территории РФ. Мобильные устройства, компьютеры и ноутбуки, продаваемые в России, будут функционировать исключительно на отечественных операционных системах. Это приведёт к массовому появлению разработчиков-кустарей, то есть рядовых граждан, которые начнут осваивать разработку для того, чтобы самостоятельно создавать тот софт, который им необходим. В долгосрочной перспективе это приведёт к тому, что российское общество станет одним из самых ИТ-продвинутых в мире.

RuSIEM

Максим Степченков, совладелец:

— Cамым маловероятным событием в 2023 году считаю возврат иностранных игроков на российский рынок. Не думаю, что нужно много говорить о том, как это происходило, какими процессами, порой болезненными и неожиданными, сопровождалось, потому сложно себе представить, что после этого возможен путь обратно.

Прежде всего, речь идёт об утраченном доверии. На рынке ИБ понятие «доверие» имеет особое значение, а в связи со сложившейся ситуацией это понятие обрело дополнительный смысл.

Softline

Денис Чигин, руководитель направления сетевой безопасности:

— В преддверии Нового года особенно хочется верить в чудеса. Я верю в то, что киберпреступники, которые усиленно атаковали государственные ресурсы и субъекты КИИ России, в наступающем году перейдут в легальное поле. Например, начнут пользоваться программой Bug Bounty, с помощью которой можно получить признание и вознаграждение за нахождение уязвимостей в приложениях и сервисах. Эти программы позволяют разработчикам обнаружить и устранить ошибки, а квалифицированным специалистам со специфическим набором навыков — эти самые навыки монетизировать совершенно легальным образом. Уровень киберпреступности будет стремиться к нулю, соответственно потеряют актуальность пентесты и методы защиты от DDoS-атак на вычислительную систему с целью довести её до отказа.

Самым «вероятным» событием станет возвращение на российский рынок ИБ западных вендоров. Тогда бизнес вернётся к использованию уже привычных продуктов, иностранные вендоры вновь начнут заниматься техподдержкой, обновлением систем и лицензированием российских клиентов, а всё это вкупе позволит продолжить развитие существующих систем обеспечения информационной безопасности, не отвлекаясь на замещение «выпавших» из инфраструктуры элементов. Пласт задач в рамках импортозамещения естественным образом устранится, на рынке упадёт спрос на экспертизу в части продуктов российских вендоров, а специалистам ИТ-интеграторов не нужно будет перестраиваться на импортозамещение решений.

Кстати, о специалистах: если представить себе ИБ-утопию, то в 2023 году организации не будут заманивать и хантить специалистов по информационной безопасности. Рынок специалистов по информационной безопасности превратится из рынка сотрудника в рынок работодателя и будет переполнен квалифицированными и опытными кадрами, которые будут сами стремиться попасть на работу в лучшие ИТ-компании. Соответственно, кадровый голод будет утолён, а в ИТ-подразделении любой компании появятся свой траблшутер и прокачанный коллектив. И все мы сможем работать в комфортном и безопасном режиме.

Михаил Малышев, руководитель направления по развитию бизнеса в информационной безопасности:

— 2023 год станет годом утопии технологической сингулярности (гипотеза, согласно которой в будущем случится момент, когда технологическое развитие станет неуправляемым и необратимым, что приведёт к серьёзным изменениям человеческой цивилизации), одна из главных фобий которой — глобальный экономический коллапс — не настанет. Люди не потеряют работу, если за них всё начнут делать роботы, а страны не погрузятся в нищету. Искусственный интеллект не поработит человечество, а станет помощником и экспертом: ИИ и роботы будут выполнять сложную интеллектуальную работу. Благодаря этому нас ждёт стремительный прогресс во всех сферах, в том числе и в ИБ. Искусственный интеллект будет фильтровать вредоносный трафик, проверять источники, блокировать вирусы. Системы мониторинга будут самостоятельно распознавать угрозы «нулевого дня», писать правила блокировки и отчёты для руководства и заказчиков, давать рекомендации на естественном языке.

StaffCop («Атом Безопасность»)

Алексей Комашко, руководитель отдела маркетинга:

— 2022 год показал нам новую реальность, в которой изменилось действительно многое. И то, что ещё совсем недавно казалось абсолютно невозможным, сейчас уже таковым не кажется.

Смело можно сказать, что 2022 год стал лидером по количеству изменений на рынке ИБ, и прогнозировать, какой вектор развития получит рынок, действительно сложно. Однако всё-таки есть ряд факторов, которые с нами надолго, и их исчезновение кажется нам максимально абсурдным.

С России снимут санкции, на рынок вернутся все ушедшие с рынка ИБ вендоры. Сейчас этот сценарий кажется практически невероятным. Действительно много компаний покинули рынок, и их место довольно оперативно заняли отечественные решения.

Отказ от импортозамещения. Ни для кого не секрет, что есть решения, которые у нас в стране не производятся. Кроме того, даже сейчас ещё не все перешли на отечественные продукты, им только ещё предстоит это путешествие.

Решится кадровый голод в сфере ИБ. Как показывает практика, недостаток квалифицированных специалистов вызывает множество проблем в сфере ИБ. Рост количества инцидентов в информационной безопасности наблюдается уже не первый год. Если на малое количество сотрудников ложится большая нагрузка, они не могут справляться со своими обязанностями так эффективно, как должны.

Сокращение количества инцидентов в ИБ. Мечта любого безопасника, к сожалению, несбыточная. Пока наше общество построено на использовании денег, пока есть люди желающие обогащаться незаконно, пока есть халатность со стороны сотрудников — до тех пор в сфере ИБ будет огромное количество задач.

StarForce («Протекшен Технолоджи»)

Андрей Буркин, директор по маркетингу:

— Если говорить о самом маловероятном событии 2023 года в сфере ИБ, то однозначно на первое место можно ставить новость: «Хакеры и злоумышленники не смогли похитить данные российских компаний, хоть и очень старались».

К сожалению, в следующие несколько лет мы точно не увидим такого заголовка. Объяснить это можно двумя факторами. Во-первых, хакерские группировки развиваются и повышают уровень собственных компетенций по взлому, вкладывая миллиарды в технологии — их методы становятся всё изощрённее, а растущие прибыли от нелегальной деятельности притягивают новых «добровольцев». Во-вторых, это недостаточное внимание самих компаний — потенциальных жертв — к вопросу собственной защиты. И пусть это всегда вопрос инвестиций — безопасности много не бывает. И что печально, осознание этого чаще всего приходит уже после того, как данные утекли. Кража любых данных неприятна, но, если крадут интеллектуальные наработки или ноу-хау компании, ущерб от такой утечки может превысить стоимость всей компании.

Мы в StarForce считаем, что если сотрудник решил похитить какие-либо данные, он это сделает. Такова реальность. Но это точно не означает, что нужно упрощать злоумышленнику задачу, оставив все документы в открытом доступе. Наоборот, все документы, относящиеся к коммерческой тайне, интеллектуальной собственности, ДСП и пр., необходимо хранить исключительно в зашифрованном виде. И тогда, даже если хакеры или внутренний сотрудник похитят такой документ, они просто не смогут открыть его. А если кражу совершит уполномоченное лицо с доступом, то такая утечка будет быстро раскрыта благодаря цифровому следу. К счастью, наши разработки позволяют это сделать и даже заместить такие решения, как Microsoft Azure RMS и Oracle IRM.

STEP LOGIC

Владимир Арышев, эксперт по комплексным ИБ-проектам:

— В этом году в нашу жизнь стремительно ворвалось импортозамещение. Сильнее всего эффект ощутили те, кто ранее о нём не задумывался. Возникла потребность срочно заменить продукты ушедших производителей на другие, доступные средства защиты, что вызвало ряд новых вопросов: какие средства защиты выбрать? как корректно выполнить настройку? как оперативно нарастить компетенции для внедрения и эксплуатации?

Очень хотелось бы, чтобы в следующем году появилась «волшебная таблетка» — система, которая самостоятельно выстраивает эффективную комплексную систему защиты. Только представьте: она сама просканирует активы предприятия и выполнит проектирование эшелонированной защиты в соответствии с требованиями регуляторов и рекомендациями стандартов, укажет, где и какие средства необходимо установить. Благодаря интеграции со всеми доступными на рынке решениями система выполнит настройку и предоставит офицеру безопасности приятный дашборд для мониторинга и формирования отчётов. А при обнаружении вредоносной активности — сама заблокирует, выполнит восстановление, отследит злоумышленника и вызовет к нему наряд полиции, после чего создаст отчёт об инциденте для предъявления всем заинтересованным лицам.

Некое подобие такой автоматизации мы можем использовать уже сейчас: например, анализаторы кода автоматически предоставляют информацию для виртуального патчинга на Web Application Firewall или шлюзы безопасности по стандартным протоколам отправляют файлы на эмуляцию в песочницу другого вендора. Технологии глубокой интеграции различных продуктов есть в смежных отраслях — например, Software-Defined Networking (программно определяемая сеть) в сетевой инфраструктуре или конвейер DevOps в разработке. Более того, существует термин «Software-Defined Security», следующий шаг — в качественной реализации этой концепции. Однако, учитывая огромное количество решений и производителей на рынке ИБ, познакомимся с «волшебной» системой мы ещё нескоро.

Пока же мы находимся в ожидании этого чудесного, нового, безопасного мира, поэтому работу по сборке единой картины из тысячи несвязанных кусочков нужно будет проделать нам с вами. Сделаем это с надеждой, что в 2023 году свершатся наши смелые и позитивные идеи и реализуются самые грандиозные планы! С наступающим!

StormWall

Рамиль Хантимиров, CEO и сооснователь:

— Я считаю абсолютно невозможной в 2023 году ситуацию отключения России от глобального интернета с помощью DDoS-атак. Политически мотивированные хактивисты уже организовали много атак на российские компании в этом году, однако они не смогут с помощью DDoS-атак нарушить работу каналов, которые обеспечивают подключение России к глобальной сети «Интернет».

Объясню, почему такого не будет. Для того чтобы создать проблемы с подключением России к глобальному интернету, нужно организовать DDoS-атаки мощностью от нескольких терабит в секунду, при этом они должны быть достаточно распределёнными, чтобы вывести из строя каналы большей части операторов связи, соединяющие российский сегмент интернета с международными сегментами.

В России трансграничные каналы связи сейчас есть у многих провайдеров, поэтому создать проблемы с подключением ко глобальному интернету в России достаточно сложно. Благодаря высокой конкуренции российских операторов связи и большому количеству трансграничных переходов интернет обязательно будет работать.

Xello

Александр Щетинин, генеральный директор:

— В начале 2022 года мы слышали самые разные мнения о судьбе российского рынка информационной безопасности. Одно из них — это консолидация всех компетенций в руках нескольких ведущих ИБ-компаний. В подобной рыночной ситуации, конечно, есть свои положительные стороны (если верить экономистам), но из минусов, помимо ограниченного выбора, острым станет вопрос кадров. Многообразие компаний на рынке формирует привлекательную картину для специалистов: различные подходы к разработке, стеку технологий, культуре позволяют выбирать наиболее привлекательного работодателя. Но когда на рынке лишь несколько игроков, возрастает риск оттока специалистов.

Другой маловероятный сценарий, на наш взгляд, — это остановка кибератак на российские инфраструктуры. Такой сценарий сложно представить вне зависимости от времени, страны и обстановки. Но если в этом году мы чаще слышали об утечках данных или DDoS-атаках, то в следующем году возрастёт вероятность проведения сложных и целенаправленных кибератак. Для них злоумышленнику всегда требуется время на анализ и исследование инфраструктуры (чтобы найти слабые места), разработку инструментария (который будет написан под конкретный объект), поиск финансов. И, собственно, этот год является неким плацдармом для разгона.

Zecurion

Владимир Ульянов, руководитель аналитического центра:

— Новые инструменты, построенные на базе искусственного интеллекта, благодаря впечатляющему прогрессу в развитии квантовых вычислений сделают бессмысленным использование традиционных техник взлома, а подходы к поиску уязвимостей изменятся кардинально. Злоумышленники, имея ограниченный доступ к новым разработкам, не смогут предложить эффективного средства преодоления защиты и вынуждены будут свернуть свою деятельность.

Контролировать персонал можно будет с помощью антенн, сканирующих активность головного мозга и превентивно распознающих угрозы корпоративной безопасности. Попытки использования методов социальной инженерии в отношении сотрудников организации не приведут к успеху, поскольку люди благодаря вживлённым чипам будут обладать всей полнотой сведений о возможных угрозах и смогут эффективно их распознавать, а в случае затруднений — в режиме реального времени получить ответ от экспертной системы.

Снижение уровня внешних и внутренних угроз, а также низкая стоимость, феноменальная эффективность новых инструментов защиты информации и простота их использования приведут к обесцениванию самой профессии безопасника. Ставших ненужными специалистов по информационной безопасности начнут массово переучивать на более востребованные специальности, например водителей категории С и пеших курьеров (кто не сможет учиться вождению по состоянию физического или ментального — из-за стрессовой ситуации — здоровья).

«А-Реал Консалтинг»

Игорь Алексеев, директор по развитию:

— Никогда такого не было и вот опять...

Лично мне всегда нравились явления, которые происходят самостоятельно, без участия человека. Средства защиты, которые самостоятельно развиваются, учатся, определяют новые угрозы и самостоятельно от них защищают. Но ведь и механизмы угроз, в виде глубоко пронизанной искусственным интеллектом экосистемы на «тёмной стороне силы», будут совершенствоваться, изыскивать новые способы проникновения в систему и воровства персональных, например, данных... Хотя, стоп! Зачем таким двум занятым, самосовершенствующимся системам какие-то там наши персональные данные? Зачем мы им вообще? Да и как же софт с тёмной стороны будет проникать в защищаемые «белыми силами» информационные системы без нас, людей со своими слабостями, попытками открывать все файлы, что приходят нам в письмах, и особенно устойчивой верой в реальность выигрыша, о котором мы узнаём из «письма счастья»? Наверно, я нарисовал слишком упрощённую картину. Конечно же, так не будет. А как будет?

«Айдеко»

Дмитрий Хомутов, директор:

— Кибератаки на инфраструктурные объекты в России приведут ко критическим авариям на множестве производственных и инфраструктурных объектов. Максимальный же ущерб информационная инфраструктура получит от действий по предотвращению этих атак: неудачных попыток включения «суверенного интернета», массового перехода на отечественные средства защиты информации (сертифицированные, а потому содержащие устаревшие и «дырявые» компоненты).

Противодействие атакам приведёт к массовому отключению сотрудников компаний, работающих из-за рубежа, а также проблемам с доступом в интернет в странах ближнего зарубежья из-за нарушения связанности сетей. Таким образом компании получат двойной ущерб: нарушение работы ИТ-инфраструктуры с одновременным «исчезновением» тех, кто может её восстановить.

Последующий эффект домино фатальным образом скажется на сферах информационной безопасности и информационных технологий. Отсутствие возможности работать в России приведёт к новым волнам релокации. Угрозы противодействия выезду специалистов из России ускорят этот процесс.

«АйТи Бастион»

Александр Новожилов, директор по стратегии:

— Задача антипрогноза оказалась довольно непростой, поскольку в наше удивительное время есть ощущение, что может сбыться самый невероятный прогноз.

Однако попробую предположить, что в 2023 году инженеров и сотрудников ИБ-подразделений компаний полностью заменит искусственный интеллект. Таким образом, необходимость контроля привилегированных пользователей, аутсорсеров и цепочек поставок ляжет на ИИ, а системы РАМ (Privileged Access Management) окажутся ненужными. Но потом закономерно возникнет необходимость контролировать ИИ, и тогда уже без PAM-систем не сможет обойтись никто.

«Антифишинг»

Сергей Волдохин, директор:

— Мы считаем, что уже в следующем году нейросети и машинное обучение совершат революцию в области безопасности.

Разработчики средств защиты договорятся и создадут глобальное озеро данных с информацией об инцидентах, на котором будут обучать свои средства борьбы с атаками, основанные на ИИ. В результате они научатся распознавать 100 % атак — в первую очередь все связанные с человеческим фактором. У сотрудников не будет шанса перейти по ссылке, ввести свой пароль, открыть вложение или сообщить приватные детали новому знакомому в баре.

Для обычных людей будет сделана система информирования с максимальной эффективностью: каждый гражданин получит сведения обо всех возможных инцидентах напрямую в мозг вместе с навыком безопасного поведения. После этого люди просто не смогут отвечать мошенникам и называть нужные им данные: рот у них будет открываться, но мошенники ничего не смогут услышать.

Поскольку все граждане станут сознательными, а системы защиты — абсолютно надёжными, фишинг перестанет работать и приносить деньги кибермошенникам. В результате эта разновидность преступников исчезнет с горизонта как класс. Вместе с телефонными аферистами, которые предлагают перевести деньги на безопасный счёт.

Программисты тоже воспользуются возможностями ИИ и полностью перестанут писать код самостоятельно, а значит, и оставлять баги и уязвимости. Всё, что от них потребуется, — сформулировать ТЗ, а остальное выполнит нейросеть. Требования регуляторов, отраслевые стандарты, юзабилити — всё будет реализовано автоматически с максимальным качеством и абсолютной безопасностью. Работа тестировщиков станет ненужной, поскольку все ошибки выловит и исправит нейросеть.

«Газинформсервис»

Дмитрий Овчинников, главный специалист отдела комплексных систем защиты информации:

— Новость-фантазия: после активизации фишинговых атак и активного применения методов социальной инженерии в 2022 году, многие крупные и средние компании увеличили бюджеты на обучение персонала и стали проводить массовые тренинги с последующими киберучениями на тему того, как определить фишинговое письмо и не стать жертвой мошенников. Лозунг «Кадры решают всё!» снова стал актуальным. Вместе с этим крупные банки и ряд государственных учреждений начали вести подобные инициативы, направленные на повышение осведомлённости их клиентов. В отделениях Почты России, Пенсионного фонда и налоговой инспекции стали появляться просветительские материалы о фишинге и социальной инженерии, а через портал Госуслуг стало возможным записаться на бесплатный онлайн-курс от ведущих ИБ-специалистов страны по противодействию телефонным вымогателям. Пятёрка ведущих банков РФ подписала совместную хартию о противодействии мошенникам и создала Единую систему противодействия мошенничеству, которая позволила практически моментально блокировать перевод украденных денег между счетами, что сократило финансовые потери клиентов на 60 процентов и поставило колл-центры злоумышленников на грань рентабельности. Остальные банки РФ были вынуждены подключиться к данной системе, так как её использование к 2024 году стало фактически стандартом.

«Гарда Технологии»

Павел Кузнецов, директор по продуктам:

— Исторически одним из самых сложных направлений в деятельности специалистов в области информационной безопасности является атрибуция кибератак. С учётом текущего уровня развития технологий полноценная атрибуция, включая исследование и сбор цифровых доказательств, взаимодействие не только экспертов из частных компаний, но и правоохранительных органов разных стран, представляется крайне маловероятной, особенно с учётом последних геополитических сдвигов. Ведь управляющий сервер вредоносной программы, использованной в очередной кампании APT-группировки, нацеленной на извлечение информации ограниченного распространения, может находиться на территории одной страны, сервер сбора информации — на территории другой, а цель атаки — на территории третьей. При этом цепочка передачи данных может быть дополнительно проксирована через информационную структуру четвёртого государства. Таким образом, даже для того чтобы точно установить компьютер злоумышленника, который в конкретный момент времени был использован для отдачи команд через управляющий сервер, необходимо активное и доверительное сотрудничество как внутри всех опосредованно вовлечённых в расследование стран, так и между ними.

Теперь опишем необходимые термины и сформулируем антипрогноз. APT — Advanced Persistent Threat — постоянная угроза продвинутого уровня. Будем в рамках прогноза признавать таковыми только устойчивые группы атакующих, обладающие большими ресурсами для своей деятельности и конкретным целеполаганием, ориентированные на долговременное присутствие в сетях своих целей и достижение масштабных результатов. Сбившиеся в группы для кражи средств из финансовых организаций или вымогательства с применением программ-шифровальщиков злоумышленники, таким образом, под определение APT не подпадают, к примеру. А вот подрыв деятельности целой отрасли в отдельно взятой стране — уже «достойная» настоящей APT-угрозы цель. Полноценной атрибуцией будем считать свершившееся взаимодействие по описанной выше цепочке, во-первых, с раскрытием личностей злоумышленников уполномоченными органами, а во-вторых, с доказательствами, представленными экспертными организациями. Таким образом, публикации в «жёлтых» изданиях на основе информации неназываемых источников условию не удовлетворяют.

Ну и, наконец, сам прогноз. Наименее вероятным событием в 2023 году представляется описанная выше полноценная атрибуция акторов, стоящих хотя бы за одной из наиболее активных «в дикой природе» и опасных APT-группировок.

Даже в рамках одной страны люди до сих пор учатся полноценно сотрудничать. Как пример можно привести постоянные попытки различных вендоров создавать решения одного и того же класса, хотя, казалось бы, объединить усилия и делиться экспертизой, получая взамен более сильную экспертизу партнёра в другом направлении, — наиболее конструктивный путь. Большие сомнения вызывает мысль о том, что столь значимые подвижки на мировой арене случатся в горизонте следующего, 2023, года.

«Компания Индид»

Ярослав Голеусов, руководитель технологического консалтинга:

— 2022 год оказался исключительно богатым на события. Его можно сравнить с 2020 годом, когда из-за серьёзных глобальных перемен ситуация в сфере информационной безопасности развивалась по весьма непредсказуемому сценарию.

Тем не менее некоторые из наших прогнозов на уходящий год сбылись. Так, рынок продуктов для усиленной аутентификации оказался перегрет: на нём появились новые игроки, а известные вендоры разработали собственные модули, реализующие подобные механизмы. Поэтому злоумышленники стали чаще и активнее пытаться взломать и обойти системы усиленной аутентификации. В результате пострадали даже такие гиганты, как Cisco, Microsoft, Okta и Uber. При этом, как мы и предсказывали, ситуация в сфере сертификации стабилизировалась: вендоры, лаборатории и сертификационные органы приспособились к новым правилам, и работа ускорилась. Теперь наблюдается даже некоторое удешевление услуг по сертификации, тогда как в первом полугодии 2022 г. цены на них резко повысились.

А теперь давайте попробуем построить антипрогнозы: какие события, по мнению «Компании Индид», мы считаем маловероятными в 2023 г.

Прежде всего, обсудим сертификацию согласно требованиям ФСТЭК России. В минувшем году ужесточились требования к реализации процессов безопасной разработки: изменилась методика оценки угроз и были предусмотрены дополнительные правила и меры для их выявления. Учитывая неблагоприятную внешнеполитическую обстановку, государство ввело новые требования к сертифицируемым продуктам: теперь они должны поддерживать отечественные операционные системы (Astra Linux, ALT Linux и другие), а дополнительное тестирование платформ и фреймворков на уязвимости стало обязательным.

Мы ожидаем, что в 2023 г. требования ФСТЭК будут смягчены. Это касается как ограничения поддержки иностранных операционных систем и прикладного ПО, так и допуска на российский рынок иностранных продуктов, поставщики которых согласны локализовать производство, открыть исходный код, а также выполнить требования ФСТЭК к разработке средств защиты информации и подтвердить их выполнение.

Если говорить о зарубежных компаниях, в 2022 г. многие иностранные разработчики средств защиты информации покинули российский рынок: одни не выдержали давления со стороны властей недружественных стран, другие поддались требованиям общественности, третьи приняли решение об уходе самостоятельно.

Мы полагаем, что в 2023 г. многие ключевые игроки мирового рынка информационной безопасности так или иначе вернутся. Возможно, они даже начнут работать под местными брендами.

Что касается ситуации на российском рынке в целом, в 2022 г. отчетливо проявилась тенденция к поглощению мелких игроков крупными. При этом последние начали выпускать средства защиты информации, относящиеся к новым классам (в частности, таким, для которых в России уже есть неуступчивые конкуренты). Некоторые крупные разработчики анонсировали планы выпустить подобные продукты.

На наш взгляд, как крупные, так и мелкие игроки проявят некоторую коммерческую хитрость и гибкость: вместо того чтобы плодить новые продукты на насыщенном рынке, они сделают упор на масштабное развитие технологических партнёрств, возможно, даже с конкурентами. Это позволит добиться того, чтобы все российские продукты для защиты информации были в той или иной мере интегрированы друг с другом. В таком случае общий уровень информационной безопасности на отечественных предприятиях станет выше, а у российских продуктов будут быстрее появляться новые функциональные возможности.

Отметим, что в 2022 г. возникла острейшая нехватка «железа»: серверов, СХД, межсетевых экранов и сетевого оборудования. Из-за этого дефицита российским компаниям стало намного сложнее проводить цифровизацию.

Но мы не берёмся предсказывать, совершат ли производители программно-аппаратных комплексов качественный скачок в 2023 г. Зато мы с уверенностью предполагаем, что в новом году резко вырастет спрос на облачные сервисы, в частности на облачные решения для защиты информации — Security-as-a-Service, причём такую динамику в основном обеспечат «консервативные» организации, которые всегда полагались на собственные мощности: промышленные предприятия, банки, государственные органы. Более того, мы прогнозируем колоссальный спрос на инфраструктурные средства защиты информации в облачной среде, которые ранее не закупались из-за невозможности воспроизведения полной их функциональности на подобной основе. К таким продуктам относится, например, большинство средств для защиты доступа.

«Кросс технолоджис»

Лев Фисенко, исполнительный директор:

— Самые маловероятные события в сфере информационной безопасности в следующем году — это сокращение количества компьютерных атак и вирусных заражений, деятельности вымогателей и хакеров, а также финансовых потерь компаний и организаций в результате деструктивных действий хактивистов. Активность злоумышленников, направленная на государственную и частную ИТ-инфраструктуру, будет расти с точки зрения как количества, так и качества. Хакеры стали хактивистами, их цель сместилась с финансовой наживы на нарушение или остановку работоспособности ИТ-инфраструктуры компаний или организаций в РФ.

Этот год показал, насколько мы вообще готовы к атакам на ИТ-инфраструктуру в масштабах как отдельных заказчиков, в том числе с распределённой инфраструктурой, так и всей страны. Ускоренное импортозамещение в этом году уже принесло свои плоды, так что к разряду маловероятных событий можно отнести то, что в случае возвращения ушедших из России вендоров они смогут повторить успех предыдущих лет.

К третьему маловероятному событию, замыкающему тройку лидеров, можно отнести разрешение проблемы дефицита специалистов. Нет большой надежды, что всего за год мы восполним в полной мере нехватку кадров в сфере информационной безопасности. Даже учитывая наработки по автоматизации ИБ-систем — такое событие маловероятно.

«Лаборатория Касперского»

Анна Кулашова, управляющий директор в России и странах СНГ:

— В 2023 году экспертам по информационной безопасности точно не будет скучно! Вероятнее всего, мы увидим новый виток развития тенденций этого года. В 2022 атакующих было очень много, их методы были хорошо известны и понятны специалистам; в 2023-м мы увидим новые техники и тактики, причём интенсивность атак, вероятнее всего, не снизится. В этом году было множество новостей об утечках — в будущем злоумышленники станут публиковать ещё больше таких сообщений, как правдивых, так и фейковых. Сегодня все поняли, что «бумажной» безопасности недостаточно для бизнеса — завтра на уровне глав компаний будет обсуждаться сокращение киберрисков с помощью MDR, XDR, Threat Intelligence и SIEM.

Ещё одно маловероятное событие — что финансово мотивированные злоумышленники исчезнут и станут действовать под влиянием определённых идей или убеждений. Даже в этом году, когда мы видели всплеск хактивизма, атаки с целью личного обогащения никуда не делись. И если крупные организации уже довольно хорошо защищены, то малый и средний бизнес должен в ближайшее время позаботиться о кибербезопасности своих процессов, данных и активов. Учитывая нехватку кадров, ресурсов и экспертизы у таких компаний, им лучше обратить внимание на комплексные решения, обеспечивающие предотвращение массовых атак, а также сложных инцидентов. Для них мы продолжим развивать линейку решений Kaspersky Symphony.

Так же маловероятно, что злоумышленники потеряют интерес к атакам на промышленные объекты и инфраструктуры различными способами. Напротив, мы наблюдаем всё более изощрённые типы атак, включая совмещение кибер- и физических атак. Для защиты промышленных объектов мы разработали комплексную систему Kaspersky Cybersecurity OT, которая в максимальном варианте включает в себя решения класса «антидрон».

МТС

Денис Макрушин, технический директор блока кибербезопасности:

— Наш антипрогноз таков. В 2023 году информационные системы крупных компаний достигнут состояния абсолютной устойчивости. Хакеры оставят российские компании в покое и не будут постоянно испытывать на прочность их инфраструктуры. Заказчики начнут пренебрегать кибербезопасностью, сокращать бюджеты и увольнять директоров по информационной безопасности.

Комплексный и эффективный подход к кибербезопасности, который позволял бы строить бизнес-процессы в условиях постоянных атак, не будет найден, потому что в нём не будет необходимости. Бизнес вернётся к состоянию до февраля 2022 года. Напряжённость в киберпространстве исчезнет, всё станет так, как было раньше.

Однако пропавшие с российского рынка решения нечем будет заменить, и отечественные разработчики никогда не догонят западных по качеству продуктов.

«Перспективный мониторинг»

Сергей Нейгер, директор по развитию бизнеса:

— Начну с технических антипрогнозов.

Российские инфраструктуры (в том числе КИИ) перестанут атаковать. Вот уж самый маловероятный сценарий. Тренды последних лет всегда показывали рост и количества, и «качества» атак на коммерческие компании и государственные организации, к тому же напряжённая геополитическая обстановка практически не оставляет шансов сбыться этому прогнозу.

Не появится ни одного нового сетевого сенсора на базе Snort / Suricata или каких-то чудо-СЗИ на машинном обучении. В случае с сетевыми сенсорами поговорка «чем больше, тем лучше», как мне кажется, не очень верна. Рынок уже сейчас насыщен очень достойными решениями отечественных компаний, но новые продукты появляются регулярно. Зачем? Для кого они предназначены? Как позиционируются? Как они будут искать свою рыночную нишу? На эти вопросы трудно искать ответы. Технологии Machine Learning (ML) — это модно и молодёжно, и велик соблазн «прикрутить эмэльку» к решению задач обнаружения атак. Где-то это хорошо работает и дополняет традиционные СЗИ, и у этих решений, несомненно, большой потенциал.

Появится настоящий сильный ИИ в ИБ, который сделает человеков-безопасников ненужными. Опасный для людей прогноз. Машины аккумулируют в себе экспертизу по атакам, защите, выстраиванию процессов, обнаружению, реагированию. Одни машины будут атаковать, а другие машины — защищаться. Изменится роль людей, основной задачей станет улучшение машин. А потом машины договорятся и человеки им станут не нужны.

Бизнесовый антипрогноз: «Лаборатория Касперского» приобретёт Positive Technologies. Это будет крупнейшая M&A-сделка в истории российской отрасли ИБ. Лидер рейтинга CNews приобретает другого мощнейшего игрока! Компании объединяют экспертизы, накопленные данные о киберугрозах, объединяют экосистемы! И всё, никаких шансов у конкурентов.

«РТК-Солар»

Руслан Добрынин, эксперт Центра продуктов Dozor:

— Вокруг утечек всегда много хайпа. Оно и понятно: чаще всего на слуху утечки персональных данных из крупных общедоступных сервисов с большим охватом, поэтому так или иначе факты утечек касаются всех. Прогнозов от разных экспертов на эту тему всегда много, и можно предположить, что некоторые из них вряд ли сбудутся.

Например, точно не сбудется недавний прогноз о том, что Microsoft убьёт рынок DLP-систем, включив в свои решения функциональность для борьбы с инсайдерами. На самом деле эта функциональность присутствует в ОС вендора довольно давно, пусть и в неявном виде, однако DLP-системы живут и здравствуют, поскольку предлагают заказчикам комплексный подход к проблеме и способны опознать инсайдера без банального кейлогинга и примитивной слежки за действиями сотрудников, основываясь на прогрессивных моделях поведенческого анализа (UBA), построениях графов связей и глубоком анализе коммуникаций пользователя.

Также маловероятно, что сбудется прогноз о признании DLP-решений незаконными: утечки обходятся слишком дорого (во всех смыслах), чтобы пренебрегать средствами защиты от них. Тренд, скорее, придёт к тому, что DLP необходимо использовать ответственно, грамотно легитимизировав их наличие в организации.

Остаётся ещё раз напомнить, что данные сами себя от утечки не защитят, безопасность данных напрямую зависит от их эксплуатантов. Для того чтобы печальные прогнозы об утечках информации не сбывались, необходимо использовать специализированные средства защиты от утечек, вдумчиво подходя к их выбору. Настоятельно советую не доверять никому, кроме лидеров этого рынка.

«СёрчИнформ»

Алексей Дрозд, начальник отдела информационной безопасности:

— Сначала о рисках. Самое неочевидное в нынешних условиях — появление принципиально новых сценариев атак, скорее верится в то, что атак просто станет больше. Даже локальная адаптация уже классических за рубежом угроз выглядит нереалистично.

Например, вряд ли хакеры вдруг заинтересуются российскими аналогами Play Market — RuStore и NashStore — и там начнут распространяться приложения-шпионы, стилеры и другие вредоносные программы. Вероятность мала ввиду небольшого пользовательского охвата у этих магазинов, разработчикам вредоносных программ выгоднее целиться в более популярные сервисы. С другой стороны, у крупных игроков серьёзней отработан процесс проверки приложений на скрытые возможности, начинающие сервисы в этом смысле — лёгкая мишень. Так же маловероятно, что начнутся хакерские атаки на российскую «умную» инфраструктуру — шифрование всевозможных элементов «умных» домов с последующим требованием выкупа или использование этих устройств во вредоносных ботнетах (реинкарнация Mirai).

Мошенники могут попытаться «оседлать» новые технологии в банковской сфере, но в это тоже верится слабо. Например, недавно банки попросили ЦБ провести эксперимент по удалённому подтверждению открытия счёта по видеосвязи. Если практика будет одобрена и приживётся, потенциально это — целое поле для мошенничества. Клиентам банков могут начать звонить по видео и задавать вопросы, чтобы получить нужные для процедуры ответы, а затем с записью этого звонка по видео же подтверждать в банке те или иные операции. Выглядит опасно, но банки не настолько непредусмотрительны, чтобы внедрить процедуру, не продумав такие риски. А мошенники вряд ли станут заморачиваться удлинением уже работающей схемы «развода».

Или взять директиву по обеспечению платёжных терминалов возможностью приёма оплаты по QR. Она активно реализуется, но до сих пор никто не попытался её «взломать». Так что это будет фантастический сценарий, если выводимые на терминалах QR-коды научатся подменять и таким образом красть деньги. Максимум — появятся мелкие подтасовки, как вот в таком «аналоговом» примере: представьте, что в кафе вы хотите по QR оставить чаевые официанту, а код в меню переклеил конкурент, и ваши чаевые уходят к нему.

Что касается рынка ИБ, то самое невероятное — что ВСЕ российские вендоры без сучка и задоринки всего за год перейдут на российский технологический стек. Скорее, будет так: те, кто давно готовился к переходу — успеют, другие — выполнят формально. Министерство хочет, чтобы все российские прикладные решения поддерживали работу минимум с одним отечественным процессором. Но вендорам сложно перестраивать разработку: как ни крути, многие решения базировались на иностранном оборудовании и ПО и продолжают экспортироваться в страны, где и не слышали о российском «железе». Поэтому требования регулятора будут выполняться с трудом, не в последнюю очередь — в ущерб развитию востребованной функциональности. «Быстро», «Качественно», «Недорого» — выбирайте любые две опции, как говорится.

В разрезе нормативного регулирования в ИБ меньше всего верится, что в 2023 году завершится монополизация государством рынка персональных данных. Конечно, подвижки в эту сторону есть, регуляторы активно заняты вопросом защиты ПД. Есть проект «Цифрового профиля» и другие похожие инициативы, они предполагают, что бизнес больше не сможет собирать персданные физлиц напрямую, а должен будет запрашивать их через специальные госсервисы. Но они слишком давно в разработке, и если представить, что такая схема наконец заработает — это будет антипрогноз.

«Стахановец»

Александр Канатов, CEO:

— В следующем году наименее вероятным считаю скачкообразный рост внешних атак и решение России полностью изнутри отключить доступ к сети «Интернет» — действие связанное с кардинальными мерами по борьбе с внешними угрозами методом «отключения рубильника», с полной неработоспособностью любых VPN-сервисов и внешних прокси-серверов (за исключением VPN-серверов для нужд некоторых органов государственной власти). Ещё менее вероятно, что пребывание в состоянии полной автономности от глобальной сети будет длительным (от нескольких месяцев и более).

Выводы

Опросив ведущих экспертов в сфере ИБ, Anti-Malware.ru узнал, что самыми маловероятными событиями в 2023 году они считают возвращение западных вендоров на российский рынок ИБ, уменьшение количества и сложности кибератак вкупе с ущербом от них, а также достижение полной и всеобщей автоматизации, в т. ч. на «тёмной стороне».

Кроме того, наши коллеги и партнёры не верят в остановку кибервойны против России и прекращение атак с фокусом на КИИ, утоление кадрового голода, отказ от аутсорсинга и сервисной модели, а также в тотальное импортозамещение с полным отказом от всех популярных иностранных продуктов.

В этом зеркале отразились проблемы, которые ИБ-сообщество считает самыми важными и очень хочет решить — если не в 2023 году, то хотя бы в принципе когда-нибудь. Если следовать той логике, с которой мы начали — «придумайте самые абсурдные новости, и попадёте в точку», — то какие-то из этих антипрогнозов непременно сбудутся. Признаемся, нам крайне интересно, какие именно.

Редакция Anti-Malware.ru поздравляет коллег, партнёров, читателей с наступающим Новым годом и желает всего самого безопасного. В путь, навстречу будущему!