В одной из прошлых статей мы обсуждали, как настроить собственный honeypot, теперь же попытаемся рассмотреть, как злоумышленники пытаются обойти эти ловушки, какие трюки они используют при серфинге и как вы можете стать жертвой honeypot в сети. Наконец, мы поговорим о том, как системные администраторы предприятий справляются с поддельными точками доступа, размещенными в сети предприятия, целью которых является кража конфиденциальных данных.

- Сканирование honeypot

- Deep web honeypots

- Скрываем свою личность от honeypot

- Изучение honeypot

- Honeypots во внутренних сетях

- Выводы

Сканирование honeypot

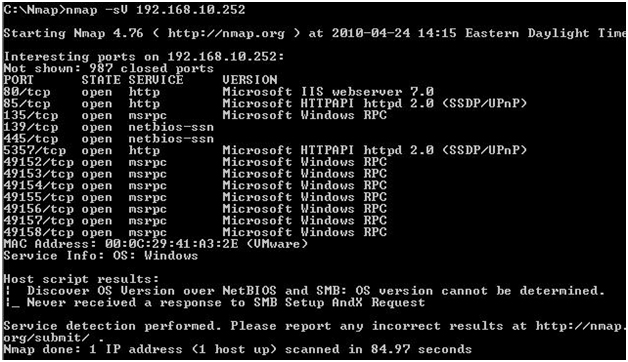

Представьте себя на месте киберпреступника: вы занимаетесь тем, что каждый раз проверяете IP-адреса на предмет наличия уязвимостей и открытых портов, не так ли? Так что вы наверняка запускаете nmap и начинаете сканировать потенциальную жертву. А теперь внимание: если вы видите результат, подобный такому, это должно вас насторожить:

Рисунок 1. Подозрительный результат сканирования nmap

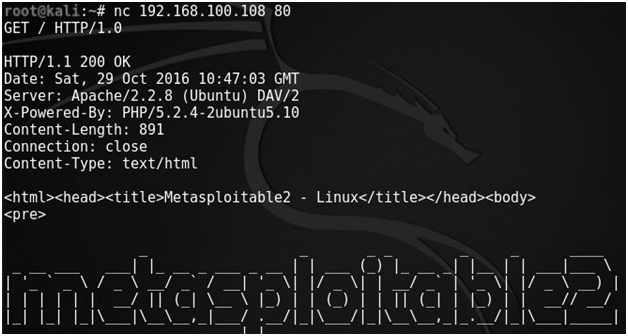

Как вы можете видеть, слишком много открытых портов отображаются в результате сканирования nmap. Современный сервер, возможно, оснащенный фаерволом, никогда бы не дал таких результатов сканирования, так что впору считать, что вы имеете дело с ловушкой, подготовленной для киберпреступников. Другим знаком, наталкивающим на мысль о том, что вы имеете дело с ловушкой, является крайне устаревшая операционная система, также фигурирующая в результатах сканирования. Утилита Netcat показывает аналогичный результат:

Рисунок 2. Результат сканирования утилитой Netcat

Здесь можно наблюдать довольно старую версию Apache.

Deep web honeypots

Можно встретить несколько видов приманок, серфящих в глубокой паутине (deep web), но мы рассмотрим два основных типа: honeypot, сделанный федеральными агентами, и honeypot, сделанный фишерами (киберпреступниками, занимающимися фишингом).

Федеральные агенты запускают приманки, которые симулируют рынки сбыта наркотиков и детской порнографии, преступники подключаются к ним, и их легко поймать.

Злоумышленники, занимающиеся фишингом, могут создать сайт, который маскируется под легитимный, он предоставит фальшивую форму для входа, с помощью которой можно украсть ваши учетные данные или другую личную информацию.

Несмотря на то, что приманки типа honeypot часто грамотно настроены и их трудно обнаружить, все же есть способы распознать, что вы имеете дело именно с ними. Прежде всего всегда проверяйте URL-адрес. Часто злонамеренные URL-адреса отличаются от легитимных только буквой, не ленитесь потратить время на тщательную проверку URL-адреса.

Кроме этого, если доверенный веб-сайт начинает запрашивать у вас учетные данные или информацию о деньгах, чего раньше за ним замечено не было, это тоже должно вас очень серьезно насторожить.

Для простого пользователя существуют золотые правила, позволяющие избежать ловушек: никогда не кликать подозрительные ссылки, пришедшие из непроверенных источников, проверять наличие подозрительного сайта на DBL (список заблокированных доменов), где перечислены сотни вредоносных сайтов.

Скрываем свою личность от honeypot

Все это уже обсуждалось миллион раз, но для препятствия идентификации вы должны соблюдать следующие правила:

- Всегда используйте VPN.

- Всегда используйте Tor.

- Придумайте поддельную личность.

- Никогда не предоставляйте личную информацию, которая может помочь связать вашу поддельную личность с вашей реальной.

- Не загружайте программное обеспечение, изображения, файлы PDF или любые другие файлы, если они не получены из крайне надежного источника.

- Если вы действительно серьезно относитесь к конфиденциальности, используйте Whonix.

Изучение honeypot

Для изучения настроек honeypot лучшим вариантом будет установить любое из этих решений и опробовать его самостоятельно. Часто, если владелец honeypot ленив, то у ловушки будут настройки по умолчанию.

А если вы будете в курсе дефолтных настроек той или иной ловушки, вы легко узнаете ее, когда встретите. Ниже приведен список очень распространенных приманок, которые можно попытаться загрузить и установить, чтобы изучить их настройки по умолчанию:

- KFSensor

- Honeyd

- Artillery

- Dionaea

- Glastopf

- Kippo

- LaBrea

- PentBox

Также рекомендуем посетить GitHub для изучения более подробной информации.

Honeypots во внутренних сетях

Предположим, вы находитесь во внутренней сети и подозреваете, что кто-то запустил в ней honeypot. Как можно это обнаружить? К сожалению, если вы хотите избежать обнаружения, вы не можете запустить сканирование уязвимостей или nmap, вы можете только отслеживать подозрительную активность. Но возможно связать любой IP-адрес с соответствующим хостом с помощью сканирования ARP, а затем запустить Wireshark для сниффинга запросов NetBios. Очень маловероятно, что запрос NetBios поступает с honeypot. Таким образом, любой хост без имени NetBios потенциально может быть honeypot.

Выводы

Мы вкратце поговорили о том, как обнаружить работающий honeypot, об их особенностях работы в сети и о том, как обезопасить себя от некоторых хакерских приманок. Для полного понимания темы все же рекомендуется установить хотя бы один honeypot, изучить его настройки и отметить особенности.