Существование аппаратных троянов (встроенных недекларируемых функций внутри чипов) многие считают выдумкой. Более опытные пользователи подозревают, что такое возможно, но встречается только во время кибервойн. Оказывается, реальность значительно богаче, а аппаратные трояны могут создаваться даже для диагностических целей. Мы расскажем далее, что известно по этой закрытой теме и как борются с такими угрозами.

- Введение

- Риск «постороннего» вторжения при производстве микросхем

- Публичное подтверждение существования аппаратных троянов

- Разновидности аппаратных троянов

- Выявление аппаратных троянов

- FEOL и BEOL

- Модели атак с использованием аппаратных троянов

- Борьба с аппаратными троянами

- Эффективность реверс-инжиниринга

- Дальнейшее развитие

- Выводы

Введение

О существовании аппаратных троянов ходит немало легенд, но сталкиваются с ними не так часто, как с угрозами реализуемыми программным путём. В конце концов, трудно представить, чтобы производитель чипов, вложив миллиарды долларов в развитие производства и завоевание доверия к своему бренду, вдруг пошёл на встраивание аппаратных уязвимостей в свои продукты. Чипы предназначены для массового применения, поэтому при малейшей компрометации доверие будет утеряно.

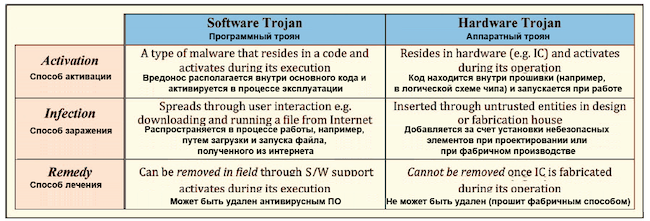

Рисунок 1. Отличие аппаратных троянов от программных

Следует также отметить, что в процессе изготовления чипов проводятся многочисленные проверки. Производственный процесс предусматривает строгую отбраковку или понижение класса чипа с ограничением части его функций при обнаружении любых отклонений от функциональности «золотого» образца. Тесты проводятся на низком уровне, поэтому скрыть появление «инородных тел» в чипах при классической модели выпуска практически невозможно. К процессу производства привлекаются разные специалисты, а все вносимые изменения подвергаются перекрёстной проверке.

Поэтому появление аппаратных троянов рассматривалось до недавних пор как «научная фантастика» либо «преднамеренное зло», как, например, в случае с Huawei, которую обвиняли сначала в краже и использовании чужой интеллектуальной собственности, а затем во встраивании недекларируемых функций (официальные доказательства, правда, не были предоставлены).

Но, как оказалось, риск появления аппаратных троянов не надуман, причём они могут появляться в отдельных партиях микропроцессоров, а не быть «преднамеренным злом» на уровне принципиальной схемы, т. е. встречаться во всех чипах определённого выпуска. Они отличаются этим от программных троянов.

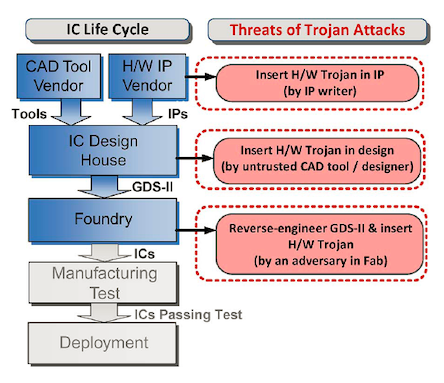

Рисунок 2. Угрозы на этапах жизненного цикла чипа

Риск «постороннего» вторжения при производстве микросхем

Чтобы обнаружить истоки проблемы, следует вспомнить, что реальный всплеск противостояния между хакерами и безопасниками был во многом связан с развитием цифрового производства чипов, внедрением гибких производственных процессов, новых методов и технологий, таких как аддитивное производство, 3D-печать, промышленный IoT и пр.

С нарастанием сложности выпускаемых чипов процесс их производства тоже стал постепенно усложняться. С монолитных чипов отрасль перешла на чипсеты, а производство отдельных компонентов было делегировано сторонним подрядчикам. На последующих этапах элементы принимались «как есть» и детальной проверке подвергались лишь функции их взаимодействия в составе чипсета.

Публичное подтверждение существования аппаратных троянов

Предположения о возможности появления аппаратных троянов должны были получить практическое подтверждение. Молчание было прервано в 2008 году, когда в журнале IEEE Spectrum появилась ссылка на интервью с американским подрядчиком из оборонной отрасли.

Хотя материал был в закрытом доступе, содержавшаяся в нём информация просочилась наружу. Спикер сообщил (при условии сохранения анонимности) о критическом сбое, который произошёл в работе радара системы ПВО в Сирии. Далее последовало обсуждение среди экспертов, которые высказали предположение, что подобное могло произойти только после срабатывания бэкдора. Поскольку в системе управления радаром использовался серийный коммерческий микропроцессор, эксперты пришли к выводу, что троян был «прошит» внутри него. После этого спикер подтвердил предположение, сообщив, что «один европейский производитель» выпустил небольшую партию микропроцессоров, в которые были встроены триггеры, включавшие дистанционное управление. «Они были предназначены для этих целей», — отметил он.

Информация в статье была лишь подтверждением, а не утечкой секретов. Ещё в 2005 г. совет по оборонным исследованиям министерства обороны США опубликовал отчёт, в котором была высказана озабоченность относительно того, что американские военные полностью доверяют интегральным схемам, произведённым за рубежом. В контексте просматривалось, что возможность вредоносной модификации чипа на этапе его производства уже тогда рассматривалась как реальность. Тогда же появился термин «аппаратные трояны».

В отчёте обращалось внимание на то, что необходимо пересмотреть вопрос о доверии к микросхемам, предназначенным для использования в военных и гражданских сферах. Утверждалось, что даже если чипы производятся на фабрике с проверенной репутацией, риск попадания аппаратных троянов в цепочку поставок всё равно существует.

Последующие годы показали, что риск появления «поддельных» чипов для промышленного и военного применения стал значительно выше. В 2010 году в число «засветившихся» попал, например, известный американский поставщик VisionTech. «Контрафакт» был выявлен в продукции для тормозных систем высокоскоростных поездов, для комплексов радиолокационного слежения истребителей F-16 и даже для систем управления баллистическими ракетами.

Разновидности аппаратных троянов

Вернёмся к определению аппаратных троянов. Речь идёт о преднамеренном изменении логики работы микросхемы, что способно повлечь за собой выполнение нежелательной или злонамеренной команды. Таким образом, набор функций «заражённой» микросхемы несколько отличается от оригинального.

В некоторых случаях функциональность «изменённой» микросхемы полностью сохранена, но проявляется снижение производительности или надёжности работы при реальной эксплуатации.

Ещё один вариант злонамеренного «вкрапления» выражается в утечке конфиденциальных данных, сохраняемых или обрабатываемых чипом.

В работе аппаратного трояна выделяют следующие две основные функции:

- триггер — отслеживание определённых сигналов и / или изменения каких-либо параметров (время задержки исполнения команд, уровень выходного сигнала, появление данных для намеченной утечки, изменение температурного режима и пр.);

- вредоносное действие (payload) — те команды, которые должны нанести ущерб. С их помощью могут быть реализованы утечка данных, отказ в обслуживании (DoS) и пр.

Выделяют аналоговые и цифровые аппаратные трояны (по способу их активации). Для аналоговых троянов срабатывание связано с регистрацией определённых физических параметров (температура, задержка, эффект «старения устройства»), а для цифровых — с каким-либо логическим условием (таймер, характерный сигнал в отслеживаемом канале коммуникаций и т. п.).

Выявление аппаратных троянов

Обнаружить аппаратный троян проще всего путём детального сравнения схемы с «золотым» оригиналом. Оно может проводиться как до выпуска чипа, так и после его изготовления. Во втором случае проверка может быть деструктивной или без разрушения образца.

Деструктивный реверс-инжиниринг обеспечивает стопроцентную проверку на наличие вредоносных вкраплений. Но такой способ сложен и требует специального оборудования. Недеструктивный способ связан с проведением тестов по набору реализуемых функций и данных. В то же время отмечается, что в качестве триггера, скорее всего, будут использоваться какие-либо редкие события или команды, поэтому присутствие троянов малозаметно и их не всегда удаётся выявить недеструктивным способом.

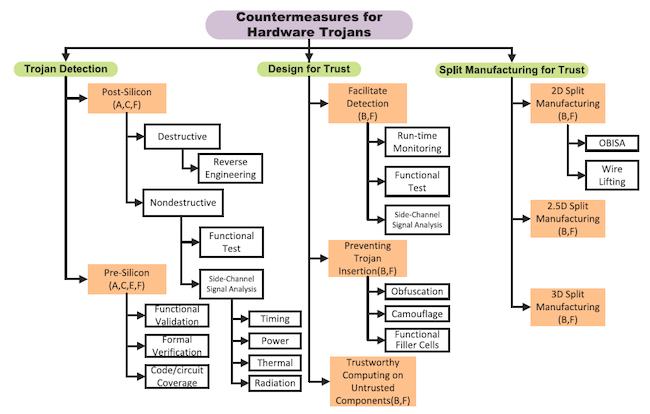

Рисунок 3. Меры противодействия появлению аппаратных троянов

Хакеры могут принимать меры к тому, чтобы по возможности скрыть присутствие троянов. Например, в логике чипа может использоваться признак геопозиционирования, что ведёт к срабатыванию трояна только на определённых участках местности.

FEOL и BEOL

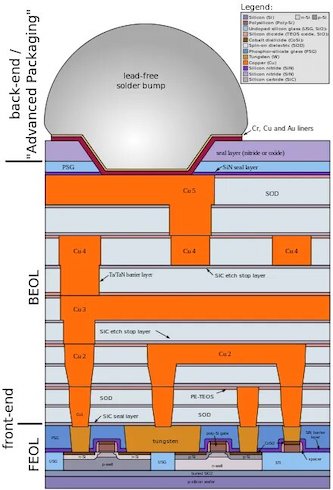

Внедрение аппаратных троянов сделал возможным современный способ производства полупроводников. Ранее выпускались монолитные микросхемы, а в настоящее время преобладает раздельное производство. Такая схема позволяет минимизировать затраты, процесс разбивается на три этапа. Первый носит название FEOL (Front End of Line, «начало») и связан с формированием базовых элементов. Второй этап — BEOL (Back End of Line, «конец») — это прокладка логических связей между элементами. На третьем этапе происходит упаковка в монолитный блок с обеспечением надёжных контактов между элементами и слоями, а также достигается решение различных технологических задач (теплоотведение, экранирование, защита от радио- или жёсткого / космического излучения и т. п.). На выходе получаются сборные чипсеты.

Рисунок 4. Концептуальная схема современной микросхемы (Wikimedia)

Эта схема производства порождает «доверенные» и «недоверенные» элементы, которые можно интегрировать разными способами: 2D, 2.5D, 3D. Какое это имеет отношение к риску появления аппаратных троянов? Оказывается, самое прямое.

Схема 2D-интеграции представляет собой простое соединение двух чипов, поэтому все их встроенные функции будут видны и в сборе.

При интеграции по схеме 2.5D конструкция формируется из двух чипов от недоверенных производителей с установкой промежуточного слоя. Этот новый элемент формирует межчиповые соединения, одновременно вводя новые взаимосвязи. Поэтому 2.5D-производство всегда требуется выполнять на доверенном заводе, чтобы гарантировать отсутствие «инородных вкраплений».

Наиболее сложная схема — это 3D-интеграция: базовые элементы изготавливаются на разных заводах, затем объединяются на общей подложке с использованием высокопроизводительных технологий сквозного соединения (Through-Silicon Via, TSV). Именно на этапе сборки возникает риск «вторжения» в проверенные чипы.

Внедрение разных схем раздельного производства потребовало разработки механизмов для контроля рисков. В 2013 году была введена метрика «k-security», которая отражает уровень доверия при сборке микросхем из отдельных элементов. Позднее был разработан и запатентован метод встроенной самоаутентификации (Built-In Self-Authentication, BISA) чипов, который позволил добавлять в проект чипсета фиктивные логические схемы, не нарушающие его основную функциональность, но обеспечивающие обнаружение любых изменений в логике работы.

Модели атак с использованием аппаратных троянов

Аппаратные трояны могут быть внедрены на любом этапе проектирования или изготовления микросхем. Поэтому в качестве источников риска рассматриваются три стороны, участвующие в процессе проектирования и изготовления чипсета: внешний подрядчик, разработчик и завод фабричного литья.

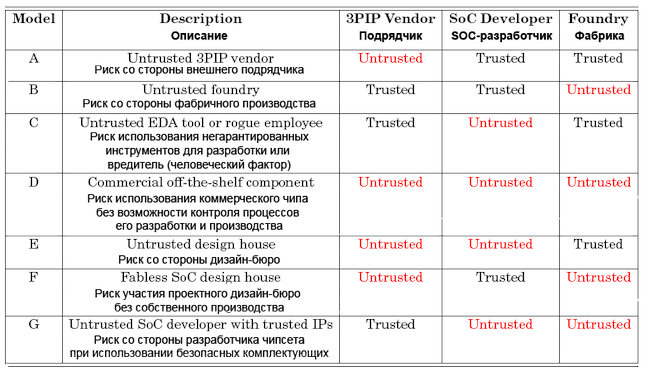

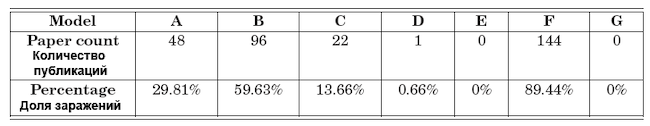

Для анализа риска формируются семь основных сценариев. Они сведены в следующую таблицу, где указан признак доверия для каждого из участников процесса производства.

Рисунок 5. Сценарии компрометации чипсета аппаратным трояном

В США были проведены исследования, которые позволили оценить вероятность (частоту обнаружения) разных сценариев из этой таблицы. Для анализа использовались данные о 161 случае аппаратной компрометации, зарегистрированном за период с 2007 по 2014 гг. Оказалось, что наиболее часто встречается сценарий типа «F» — участие проектного дизайн-бюро, не имеющего собственного производства (89,44 %). На втором месте, также со значительным отрывом от остальных, оказался тип «B» — компрометация во время фабричного производства (59,63 %).

Интересно сопоставить эти результаты с моделями выпуска чипов, применяемыми в рамках импортозамещения. Обычно российский производитель берёт на себя только функции по разработке дизайна чипсета, передавая производство внешним, зарубежным подрядчикам.

Рисунок 6. Частота обнаружения различных типов компрометации

Борьба с аппаратными троянами

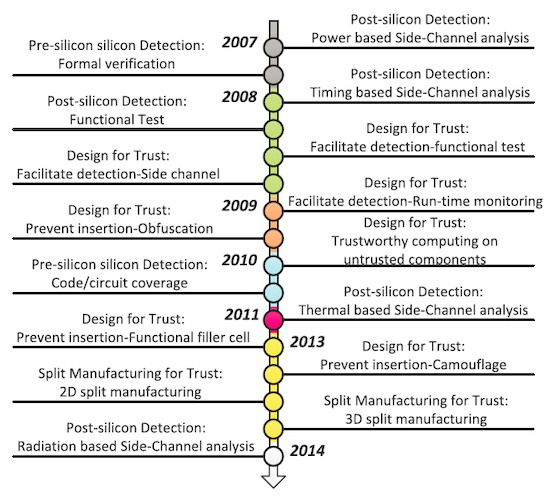

Применяемые методики можно свести ко двум главным направлениям: 1) развитие средств для обнаружения посторонних инъекций и 2) внедрение инструментов, которые препятствуют работе троянов. Это позволяет выстроить т. н. доверенное производство (Manufacturing for Trust).

Рисунок 7. Диаграмма появления различных техник и методик против аппаратных троянов

Эффективность реверс-инжиниринга

До сих пор считается, что наиболее действенной мерой борьбы с аппаратными троянами может быть реверс-инжиниринг. Однако, по мнению западных исследователей, после изготовления микросхем и их упаковки в чипсет деструктивные методы позволяют только провести распаковку чипсета и получить микроснимки каждого слоя, по которым выполняется реконструкция дизайна микросхемы и проверка на соответствие заявленной логике. В деструктивных операциях образец подвергают деметаллизации с помощью химико-механической полировки с последующим анализом изображения на сканирующем электронном микроскопе. На выполнение этих операций может уйти от нескольких недель до нескольких месяцев при рассмотрении микросхем даже умеренной сложности. Но такой способ обеспечивает стопроцентную гарантию обнаружения вредоносной модификации чипа только в случае наличия «золотого» образца.

Дальнейшее развитие

В статье использовались материалы об аппаратных троянах и мерах противодействия им, которые нам удалось найти в открытой печати за период до 2013–2014 гг. Но процесс защиты чипов развивался и далее.

Например, в 2019 году появилась информация о создании технологии ARM TrustZone. Она обеспечивает аппаратную изоляцию области секретных данных на уровне шины их передачи. Такая форма защиты рассматривается как более высокая, обеспечивающая отделение секретной информации от гораздо менее безопасной многофункциональной ОС. Для обычных и защищённых данных используются две разные области памяти, секреты обрабатываются отдельно. В случае появления аппаратного трояна и попытки кражи данных увеличится задержка при их передаче. Установленный чипом контроль регистрирует её и блокирует утечку.

Выводы

Риск появления вредоносных средств на аппаратном уровне невелик. Тем не менее он существует, особенно для небольших заказных партий чипов. Если те используются в промышленности или в обороне, то необходимо применять дополнительные методы контроля. Эти риски должны быть учтены при импортозамещении.