Информационная безопасность на российских предприятиях, где установлены АСУ ТП: каковы её реальные условия после ухода западных вендоров? Эта тема была подробно рассмотрена в эфире проекта AM Live от 17 ноября. Свои мнения высказали эксперты, представляющие сторону производителей и поставщиков ИБ-решений для промышленных предприятий.

- Введение

- Ландшафт угроз ИБ для промышленных предприятий в 2022 году

- Как российские вендоры отреагировали на уход зарубежных игроков

- Значимые кибератаки на АСУ ТП

- Защита российских промышленных предприятий

- Защита предприятий, работающих на иностранных АСУ ТП

- Децифровизация предприятий

- Угроза частичной потери безопасности при переходе на российские решения

- Методики управления рисками для кибербезопасности на предприятиях

- Отраслевое регулирование кибербезопасности в 2022 году

- Минимальный набор аппаратных и программных средств ИБ для защиты АСУ ТП

- Источники Threat Intelligence

- Сертификаты для работы на российском рынке

- Прогнозы

- Выводы

Введение

Эфир AM Live от 17 ноября 2022 года был посвящён обеспечению кибербезопасности на промышленных предприятиях. Как повлияли на отрасль действия регулятора и как изменились риски в 2022 году после ухода западных вендоров? Что делать с оставшимся оборудованием? Необходим ли экосистемный подход при строительстве систем безопасности для АСУ ТП? В обсуждении этих и других вопросов приняли участие ведущие эксперты российского рынка:

- Александр Карпенко, руководитель направлений защиты АСУ ТП и КИИ, «Инфосистемы Джет».

- Андрей Иванов, архитектор решений, «ИнфоТеКС».

- Александр Познякевич, руководитель направления по защите промышленных инфраструктур России и стран СНГ, «Лаборатория Касперского».

- Игорь Душа, продукт-директор (CPO), InfoWatch ARMA.

- Дмитрий Даренский, руководитель направления по развитию продуктов промышленной кибербезопасности, Positive Technologies.

- Владимир Карантаев, кандидат технических наук, эксперт СИГРЭ, МЭК, доцент, НИУ МЭИ.

- Андрей Суслин, технический директор, UDV Group (онлайн).

Модератором дискуссии выступил Виталий Сиянов, менеджер по развитию бизнеса направления «Solar Интеграция», «РТК-Солар».

Рисунок 1. Участники дискуссии в эфире AM Live (17.11.2022)

Ландшафт угроз ИБ для промышленных предприятий в 2022 году

Несмотря на явные сдвиги в ландшафте российского рынка безопасности для промышленных предприятий, с которого ушли ведущие западные игроки, участники дискуссии AM Live сошлись во мнении, что модель угроз не претерпела серьёзных изменений в 2022 году. «Изменился не сам ландшафт, а интенсивность возникновения угроз», — отметил Александр Карпенко («Инфосистемы Джет»). Оживление среди т. н. хактивистов отметила в этом году «Лаборатория Касперского».

Александр Карпенко, руководитель направлений защиты АСУ ТП и КИИ, «Инфосистемы Джет»

«Отличие от прежних атак, — отметил Александр Познякевич («Лаборатория Касперского»), — состоит в том, что теперь для осуществления кибератаки не требуется быть хорошо подготовленным хакером. Достаточно иметь базовые навыки на уровне школьника, и используя подходящий инструмент, доступный через интернет, можно навредить даже предприятию, а не только другим пользователям».

«Существуют два типа атакующих, — поддержал тему Александр Карпенко. — Это хакеры-одиночки и энтузиасты компьютерного взлома, а также организованные группировки. Особенностью 2022 года стал существенный рост интенсивности атак от обеих групп злоумышленников. Первая группа активизировалась исходя из чувства национального долга, а организованные хакерские группировки поддержали их. Произошел серьёзный всплеск атак в том числе против объектов КИИ, но в основном начального уровня сложности».

В то же время существенных изменений в отношении техник проведения кибератак или применяемых подходов ко взлому промышленных систем не наблюдалось. Не было также громких происшествий, когда хактивистам удалось бы остановить производственный процесс.

Выделять наиболее пострадавшие отрасли экономики или типы атакуемых предприятий невозможно. «Я бы отметил, что атаки происходят без какой-либо финансовой мотивации, — заявил Дмитрий Даренский (Positive Technologies). — Атакующие пытаются реализовать прямые деструктивные действия, запустить разрушения, тогда как монетизация их активности ушла на второй план».

Участники отметили также, что благодаря защищённости предприятий хактивисты не могут навредить им напрямую. Поэтому они активно проводят атаки через цепочки поставок, через контрагентов, которые связаны единым производственным процессом.

Как российские вендоры отреагировали на уход зарубежных игроков

Уход западных вендоров имел серьёзные последствия для российского рынка. «Сложившаяся ситуация оказалась действительно сложной, — отметил Александр Карпенко («Инфосистемы Джет»). — Ранее на рынке было много вендоров и создавалась здоровая конкуренция, когда российские вендоры находились под жёстким прессингом. С уходом западных вендоров на рынке появилось достаточно много опытных разработчиков, которые раньше работали в командах ушедших вендоров. Процесс их адаптации к новым реалиям рынка ещё не завершён».

По мнению Андрея Суслина (UDV Group), с уходом западных вендоров на рынке сложилась неоднозначная ситуация. «Действительно, на рынке возникло “окно возможностей”. Но надо отметить, что построение систем защиты требует инвестиций и времени. Заменить ушедших вендоров быстро не получится. Для замены прежних решений заказчикам потребуется подобрать новое решение, которое будет вписываться в бюджет, выделенный на этот год на техподдержку. Если этих денег не хватит, то даже приобретение российских систем может оказаться для компаний невозможным, и они могут оказаться без защиты».

Игорь Душа (InfoWatch ARMA) отметил, что наиболее болезненным для ИБ предприятий стал уход вендоров промышленных межсетевых экранов (NGFW). «Российские вендоры пытаются компенсировать сложившееся положение, но ситуация остаётся достаточно сложной».

Игорь Душа, CPO, InfoWatch ARMA

Значимые кибератаки на АСУ ТП

Обычно информация о кибератаках на российские предприятия не выходит дальше внутренних расследований. Поэтому когда ведущий дискуссии Виталий Сиянов попросил участников назвать значимые кибератаки против промышленных предприятий в России, не было уверенности, что ответ будет получен. Тем не менее попытка оказалась результативной.

Прежде всего, Александр Карпенко («Инфосистемы Джет») отметил, что информация о взломах АСУ ТП является для российского сообщества закрытой — в отличие от западных стран. «Это большой минус нашего профессионального сообщества, потому что мы не делимся информацией».

«Я готов назвать три показательных кейса, характерных для всех отраслей промышленности, — заявил Александр Познякевич («Лаборатория Касперского»). — Первый связан с волной атак против предприятий ВПК в странах Ближнего Востока. Для их реализации применялись почтовая рассылка и целенаправленный фишинг. В письмах содержалось вложение с Word-файлом, через открытие которого злоумышленники получали доступ к инфраструктуре, применяя уязвимость в Word. Атаке подверглись более десятка компаний. В отдельных случаях злоумышленники действительно получили доступ к инфраструктуре и смогли установить свой контроль.

Второй случай произошёл в начале 2022 года и повлиял на работу более чем 14 предприятий корпорации Toyota. В результате инцидента пришлось остановить работу на ряде производственных цепочек. Атака была проведена через подрядчика холдинга, который занимался поставкой запчастей.

Третий кейс относится к России. В начале года была осуществлена атака против Ленинградской областной управляющей электросетевой компании (ЛОЭСК). Нападение было быстро нейтрализовано и никто не пострадал, но сам факт кибератаки указывает на то, что российские предприятия также подвергаются целенаправленным атакам».

Дмитрий Даренский, руководитель направления по развитию продуктов промышленной кибербезопасности, Positive Technologies

Дмитрий Даренский (Positive Technologies) внёс важное дополнение: «В большинстве случаев злоумышленники не атакуют системы промышленной автоматизации напрямую. Атаке подвергаются в первую очередь бизнес-системы компании или её корпоративная ИТ-инфраструктура. Но в результате воздействия возникает инцидент, требующий остановки производства».

Важный комментарий дал ещё Игорь Душа (InfoWatch ARMA). «В последнее время проявились угрозы, которые раньше считались мифическими. Например, угрозы наличия “закладок” в приложениях или отключения систем из-за внезапного прекращения поддержки со стороны вендоров. Инциденты, которые произошли, заставляют идти на замену иностранных продуктов и переходить на российские аналоги».

Было отмечено, что ещё не так давно безопасность АСУ ТП часто связывали с существованием т. н. «воздушного зазора», т. е. физической изоляции промышленных систем от внешнего мира. Казалось, что воздействовать напрямую на такие системы без наличия физического канала связи невозможно. «Вера в абсолютную надёжность систем при отсутствии прямого доступа к ним сохраняется до первого инцидента, — отметил Игорь Душа (InfoWatch ARMA). — Но теперь необходимо рассуждать иначе. Если для АСУ ТП используется компьютерная система, то для неё характерны те же риски, которые существуют для обычных ИТ-систем. С точки зрения безопасности не имеет существенного значения, есть ли прямой контакт с системой или нет. Чтобы реализовать “подключение”, существует немало способов. Например, можно “подкинуть флешку” или прислать фишинговое письмо».

Защита российских промышленных предприятий

Легенда об абсолютной защищённости АСУ ТП благодаря «воздушному зазору» долгое время позволяла не заниматься фактической защитой АСУ ТП, а ограничиваться «бумажной» безопасностью. Но ситуация изменилась.

«Большая часть компаний, которая достигли необходимого уровня своего технологического развития, теперь занимаются ИБ, — отметил Андрей Суслин (UDV Group). — Драйвером для запуска процесса стало принятие в 2017 году ФЗ № 187 о безопасности КИИ. Благодаря ему сменился подход к ИБ на промышленных предприятиях. Если раньше практика ограничивалась «бумажным» вариантом защиты, когда безопасность сводилась к периодическим проверкам с обходом оборудования и заполнением журналов безопасности, то после принятия закона отношение к ИБ изменилось». Сейчас о зрелости и комплексном подходе к безопасности говорит прежде всего применение средств защиты на всём протяжении жизненного цикла установленных агрегатов (Secure Development Lifecycle, SDL).

Андрей Иванов («ИнфоТеКС») выделил отрасли, где истинная безопасность получила полное признание. «Нефтегаз всегда серьёзно подходил к ИБ. Именно оттуда сейчас поступает много запросов на отечественные решения. Аналогичный интерес демонстрировали предприятия транспорта. Например, РЖД сообщило недавно о начале внедрения квантового распределения ключей шифрования. Среди передовых областей можно отметить также энергетику, где создан киберполигон для отработки средств защиты информации и оценки влияния последствий киберинцидентов».

Андрей Иванов, архитектор решений, «ИнфоТеКС»

Защита предприятий, работающих на иностранных АСУ ТП

По мнению Андрея Суслина (UDV Group), российские предприятия могут выбирать сейчас между следующими вариантами защиты: применение компенсирующих мер, установка накладных средств безопасности, выполнение организационных мер, разработка безопасных моделей использования данных.

Раньше часть западных вендоров систем ИБ запрещали применять накладные средства защиты, угрожая ограничить работу своих систем. После отключения их технической поддержки теперь компании могут применять свои средства ИБ.

Однако складывается непростая ситуация. Существуют определённые юридические риски. Кроме того, на рынке появились многочисленные консалтинговые компании, которые предлагают свои услуги «обеспечить поддержку на уровне вендора в полном объёме». Достоверность таких обещаний вызывает сомнения.

Андрей Суслин, технический директор, UDV Group

Децифровизация предприятий

Призыв к децифровизации российских предприятий прозвучал из уст Натальи Касперской, президента группы InfoWatch, во время выступления на SOC Forum 2022. Она призвала проводить децифровизацию, если у компаний нет других средств для защиты от существующих угроз.

«К огромному сожалению, цифровизация строилась без оглядки на информационную безопасность. Первоначально предполагалось, что информационная безопасность будет пронизывать цифровую экономику. Потом её становилось <там> всё меньше и меньше. В результате всё свелось на нет. Основными целями заявлялись повышение производительности и эффективности, ускорение. Это замечательно, но оказалось, что очень многие системы построены либо на системах с открытым кодом, либо на импортных системах. Сейчас придется заменять это каким-то образом или блокировать».

Это заявление главы группы InfoWatch получило широкий резонанс. Оно имеет непосредственное отношение и к АСУ ТП и их средствам безопасности. Поэтому зрители эфира AM Live попросили узнать мнения участников дискуссии.

«Я не полностью поддерживаю этот подход, — заявил Владимир Карантаев (НИУ МЭИ). — Я бы предложил искать меры для развития отрасли и предлагать практические шаги к подъёму радиоэлектронной промышленности, создать условия для выпуска микропроцессоров. Это позволит создавать доверенные программно-аппаратные комплексы.

Рассматривать децифровизацию следует в другой плоскости. Необходимо опираться на инженерный подход, не отказываться от цифровых технологий, а внедрять дублирование функций, применяя, возможно, альтернативные принципы их работы — например, совмещение электромеханики и микропроцессорных устройств. Однако вводимые изменения необходимо внедрять обоснованно, опираясь на научную базу».

По мнению Александра Карпенко («Инфосистемы Джет»), цифровизация возникла ради оптимизации производства, сокращения издержек и роста прибыли. Этот процесс настолько естественен для развития, что ни один бизнес не откажется от него.

«В то же время существует концепция “деградируемого управления”, — добавил Владимир Карантаев. — Сейчас мы исследуем такую систему, изучая её работу в рамках киберполигона. Она способна динамически управлять группой объектов электроэнергетики, собирая с них данные о степени готовности к работе и надёжности. Система способна сама отслеживать, когда показатели опускаются до порога деградации. Более глубокое снижение недопустимо. Это становится сигналом для принятия экстренных мер к восстановлению системы и обеспечению её защиты».

О другой форме «децифровизации» рассказал Дмитрий Даренский (Positive Technologies). «Несколько лет назад в США рассматривалась задача создания электромеханических систем управления для параллельного использования на объектах цифровой электроэнергетики. Они способны сохранять управляемость в критических ситуациях в случае отказа цифровых технологий».

Владимир Карантаев, к.т.н., эксперт СИГРЭ, МЭК, доцент, НИУ МЭИ

Угроза частичной потери безопасности при переходе на российские решения

Близким к «децифровизации» вопросом стала оценка того, может ли переход на российские системы ИБ для АСУ ТП вызвать катастрофическое снижение уровня безопасности. Вопрос явно не праздный. Российские системы развивались иначе. У них значительно более короткий срок разработки, многие практики, связанные со сквозным контролем безопасности, обходили ранее российские решения стороной из-за их неширокого внедрения в отрасли. Нынешний всплеск интереса к российским решениям во многом вызван искусственно. Поэтому вопрос об их готовности для повсеместного внедрения остаётся дискуссионным.

По мнению Дмитрия Даренского (Positive Technologies), у большинства российских разработчиков нет богатого практического опыта в процессах управления уязвимостями. Не выстроены также у многих российских вендоров процессы безопасной разработки. «Когда мы обнаруживаем уязвимость в российской системе SCADA, мы даже не знаем, какому вендору отправлять отчёт. Ответственного за проблему нет. Поэтому в будущем подобные ситуации чреваты проблемами. Многое будет зависеть от игроков рынка ИБ, как эти проблемы будут устраняться».

Владимир Карантаев (НИУ МЭИ) возразил против такой оценки. Он отметил, что ФСТЭК России обращает сейчас много внимания на внедрение безопасной разработки ПО. «В предыдущие годы было проведено обучение экспертов испытательных лабораторий. Они изучали практику применения средств анализа. Ведётся большая практическая работа по масштабированию. Экспертным центром выступает ИСП РАН».

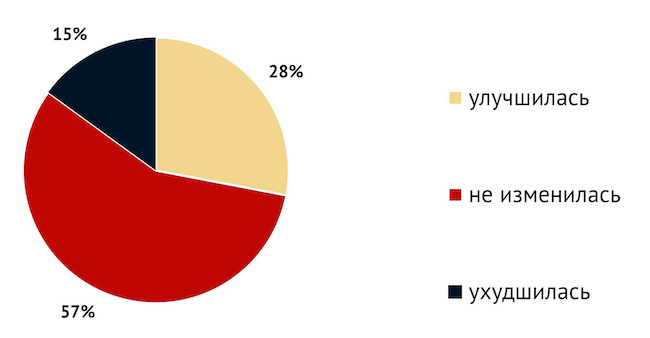

Рисунок 2. Изменилась ли информационная безопасность на вашем предприятии после начала СВО?

«Приятно отметить, что у трети принявших участие в опросе улучшилось отношение к ИБ. Но печально появление 15 %, у которых ничего не изменилось. Однако важно понять, какими критериями они руководствовались в своей оценке» (Андрей Иванов, «ИнфоТеКС»).

Методики управления рисками для кибербезопасности на предприятиях

Александр Карпенко («Инфосистемы Джет») выделил два стандарта, которые содержат подробное описание методики управления рисками: ISO 27005 (Information Security Risk Management) и ISO 31000 (Risk Management). Применение этих методик сильно различается для разных компаний, и это необходимо учитывать. Кроме рисков для информационных систем следует также рассматривать риски для физических объектов.

Владимир Карантаев (НИУ МЭИ) добавил, что промышленности нужны «отраслеориентированные» методики, которые будут рассматривать оценку конкретных недопустимых последствий. «Я думаю, что развитие теории о безопасности АСУ ТП будет двигаться в этом направлении».

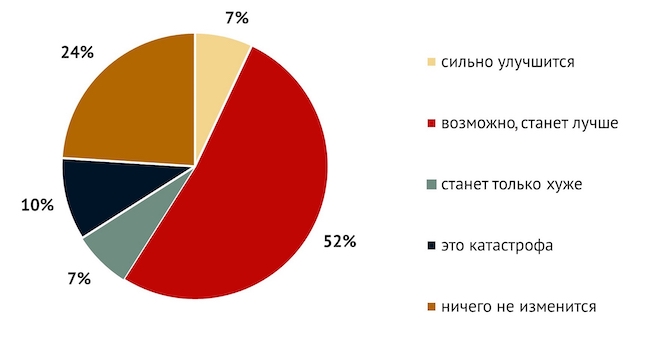

Рисунок 3. Как вы оцениваете влияние Указа № 166 на реальную защищённость промышленных предприятий?

Внимание участников дискуссии привлёк ответ «Это катастрофа». Они сошлись во мнении, что так, наверное, реагировали те инженеры АСУ ТП, которым предстоит замещать зарубежные продукты. «Поменять АСУ ТП просто так невозможно. Потребуется останавливать производство, а это — реально катастрофа. Можно конечно, лоскутно заменить одно решение на другое, но потребуется дополнительная проработка» (Андрей Иванов, «ИнфоТеКС»).

Отраслевое регулирование кибербезопасности в 2022 году

Участники дискуссии затронули также тему отраслевого регулирования систем контроля безопасности АСУ ТП со стороны государства. Присутствие регулятора в этих вопросах является очевидным: большинство промышленных предприятий относятся к объектам КИИ.

«Требования к техническим мерам защиты со стороны государства не изменились в 2022 году, — отметил Андрей Иванов («ИнфоТеКС»). — Речь идёт о приказах ФСТЭК России № 31 и № 239, в которые не вносилось изменений. В то же время вышли два новых Указа Президента РФ (№ 166 и № 250), где были сформулированы дополнительные требования к кибербезопасности. Следует упомянуть также требования прописанные в приказе ФСТЭК России № 239. Они вступают в силу с 2023 года и затрагивают вопросы безопасной разработки ПО, которое применяется на объектах КИИ».

«В стране, к сожалению, отсутствует отраслевое регулирование кибербезопасности в промышленности, — добавил Дмитрий Даренский (Positive Technologies). — Например, в энергетике нет организации, которая могла бы взять на себя роль отраслевого регулятора. Для сравнения, в США регулирование кибербезопасности в различных отраслях (электроэнергетика, морской транспорт, машиностроение и так далее) осуществляется через отраслевые ассоциации. Этим необходимо заниматься профессионально».

При обсуждении был затронут также Указ Президента РФ № 166 (запрет иностранного ПО). «То, как выполняется этот Указ, вызывает скорее пессимизм, — отметил Владимир Карантаев (НИУ МЭИ). — Его первая часть вышла с опозданием, вторая часть до сих пор не получила регуляторной поддержки».

Владимир Карантаев считает, что необходимо срочно провести инвентаризацию всего, что есть в стране. Необходимо создавать эффективные кооперационные цепочки, которые будут объединять российские доверенные ОС и программные прикладные продукты для АСУ ТП. Должны быть сформированы предпосылки на уровне государства: созданы производственные объединения, отраслевые ассоциации. Это позволит двигаться вперёд.

«Производителям микропроцессоров нужны отраслевые заказчики, которые будут грамотно формулировать свои требования к будущему изделию. Необходимо срочно выработать набор конкретных практических мер, иначе страну ждут серьёзные проблемы».

Рисунок 4. Изменился ли ваш подход к защите АСУ ТП за последний год?

То, что значительная часть заказчиков начали проводить тестирование отечественных решений, выглядит оптимистично. Но как быть тем, кто не знает, что делать? По мнению участников, эфир AM Live должен подсказать им решение. Они также отметили, что в целом у многих зрителей наблюдаются признаки отрицания либо депрессии.

Минимальный набор аппаратных и программных средств ИБ для защиты АСУ ТП

Что необходимо внедрить, чтобы обеспечить базовый уровень защиты АСУ ТП? Какой минимальный набор аппаратных и программных средств ИБ необходим для этого?

Андрей Иванов («ИнфоТеКС») выделил следующие направления:

- Отделить АСУ ТП и корпоративную сеть друг от друга.

- Внедрить «демилитаризованную зону».

- Провести сегментирование сети для крупных АСУ ТП. Аварийную сеть необходимо выделить в особый сегмент.

- Подключить криптографическую защиту передаваемой информации в случае использования открытых публичных сетей связи.

«Единого перечня требований, пригодного для всех АСУ ТП, не существует, — отметил Игорь Душа (InfoWatch ARMA). — Названный набор можно охарактеризовать как усреднённый для типовых систем. К нему можно добавить межсетевые экраны, защиту рабочих станций и серверов, мониторинг инцидентов и реагирование. Все возможные средства указаны в приказе ФСТЭК России № 239».

При выстраивании защиты необходимо руководствоваться ответами на следующие вопросы: какие существуют каналы распространения угроз в данном случае и как злоумышленник может добраться до цели и реализовать свои намерения.

Дмитрий Даренский (Positive Technologies) добавил следующее:

- Укрепить АСУ ТП за счёт её собственных встроенных средств, добившись повышенного уровня устойчивости. Подобный «харденинг» реализован практически во всех решениях западных вендоров, которые покинули российский рынок. В отечественных АСУ ТП аналогичных средств нет.

- Запустить мониторинг и контролировать систему, чтобы знать обо всех событиях, связанных с безопасностью.

- Настроить систему управления безопасностью.

Рисунок 5. Насколько перспективна автоматизация реагирования на инциденты в промышленной сети?

«20 % изучают возможность автоматизации — это большое достижение на фоне прежней оценки “Нам ничего не нужно!”» (Александр Познякевич, «Лаборатория Касперского»).

Источники Threat Intelligence

Дмитрий Даренский (Positive Technologies) отметил, что главный вопрос состоит в следующем: кому их использовать?

«Если речь идёт о поставщиках средств защиты, то они будут пользоваться теми же источниками, что и раньше. Если речь — о фидах, которые могут применяться на предприятиях с целью реализации направления Threat Intelligence, то нужно отдавать себе отчёт в том, что на российских промышленных предприятиях заниматься этим некому. Там нет сотрудников соответствующей квалификации, нет также инструментария. Поэтому задачи выстраивания собственной системы Threat Intelligence на предприятиях нет в силу отсутствия подготовленных кадров».

Александр Познякевич («Лаборатория Касперского») отметил, что необходимо разграничивать промышленные и корпоративные фиды.

Александр Познякевич, руководитель направления по защите промышленных инфраструктур России и стран СНГ, «Лаборатория Касперского»

Сертификаты для работы на российском рынке

Александр Познякевич («Лаборатория Касперского») выделил следующий набор:

- Сертификаты ФСТЭК России. При выборе необходимо обращать внимание на то, к какому профилю они относятся.

- Сертификаты SDL.

- Сертификаты АСУ ТП. Важна принадлежность вендора к российской юрисдикции.

- Сертификаты ФСБ России.

Рисунок 6. Каково ваше мнение относительно защиты АСУ ТП после эфира?

«Рынок практически созрел для внедрения систем защиты АСУ ТП» (Игорь Душа, InfoWatch ARMA).

Виталий Сиянов, менеджер по развитию бизнеса направления «Solar Интеграция», «РТК-Солар»

Прогнозы

Виталий Сиянов сформулировал консолидированное мнение участников о том, какое будущее ждёт ИБ для АСУ ТП на российском рынке.

- Какие изменения на рынке систем безопасности АСУ ТП могут произойти в течение ближайших двух лет? — Этот рынок будет активно развиваться.

- Как будут меняться требования к кибербезопасности в промышленности? — Будут появляться специализированные требования по каждому направлению / отрасли.

- Каких новых требований можно ожидать от регуляторов? — От регуляторов можно ожидать развития нормативных актов для отражения ситуаций ведущих к появлению недопустимых событий. Будет также накоплен практический опыт в области криптографии, что позволит внести изменения в нормативные акты.

- В каком направлении будут развиваться продукты ИБ для предприятий? — Каждый вендор уже имеет собственное мнение по этому вопросу. Главной для отрасли ИБ сейчас является задача сформировать спрос на отечественные решения.

Выводы

Уход западных вендоров — разработчиков АСУ ТП и средств безопасности для них сильно ударил по российским предприятиям. В одних случаях произошло «окирпичивание» модулей защиты, в других появилось состояние неопределённости в отношении технической поддержки, что является недопустимым для систем ИБ. Сейчас идёт процесс экстренного перехода на российские системы безопасности. На пути — много трудностей, однако участники эфира показали, что отрасль не впала в депрессию, а активно развивается.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!