Отсутствие выстроенного процесса управления доступом может привести к различным рискам для ИБ и стать причиной масштабного ущерба. Необходимо использовать передовые подходы в этой области, применяя современные технологии защиты и грамотно организовывая процессы.

- Введение

- Автоматизация управления учётными записями с IdM Solar inRights

- Управление привилегированным доступом с Solar SafeInspect

- Защита неструктурированных данных с Solar DAG

- Выстраивание процессов управления доступом

- Выводы

Введение

Для работы в цифровом мире сегодня в каждой компании есть различные информационные ресурсы: бизнес-приложения, базы данных, инфраструктурные компоненты и сервисы. Одна из ключевых проблем заключается в обеспечении безопасного управления доступом к таким ресурсам с учётом постоянно нарастающих и изменяющихся угроз.

Подходы к управлению доступом в современной компании должны быть выстроены в соответствии с актуальными тенденциями на рынке кибербезопасности. Основные аспекты, на которые необходимо обращать внимание, — это системность и надёжность предлагаемых технологий.

В зависимости от типа бизнеса и задач ИБ в компании выбираются технологии, которые решают конкретные специфические задачи. Это могут быть системы сквозного входа (Single Sign-On, SSO), мониторинга активности баз данных (Database Activity Monitoring, DAM), контроля конфигураций, двухфакторной (2FA) и многофакторной (MFA) аутентификации. При этом основной пул задач решается тремя классами систем: «управление учётными или идентификационными данными» (Identity Management, IdM), «управление привилегированным доступом» (Privileged Access Management, PAM), «управление доступом к неструктурированным данным» (Data-Centric Audit and Protection / Data Access Governance, DCAP / DAG). Современные системы классов IdM, PAM, DAG как раз нацелены на создание комплексной защиты в части управления доступом к информационным ресурсам.

Автоматизация управления учётными записями с IdM Solar inRights

Централизованная система управления доступом берёт на себя функции корреляции всех данных по идентификации и авторизации, распределённых по всем информационным системам компании.

Чтобы обеспечить всех необходимыми правами, сотрудникам ИТ-отдела нужно обладать информацией о том, кому какой доступ нужен. При этом если компания велика (несколько десятков информационных систем, несколько тысяч работников), то выдавать права каждому пользователю в отдельности — невыполнимая задача. На это потребуются большие трудозатраты. Кроме того, не имея возможности нормально работать из за отсутствия прав доступа к бизнес-системам, сотрудники могут выражать недовольство и даже покидать компанию. Это, в свою очередь, может повлиять на показатели эффективности целевых процессов (помешать выпуску новой продукции, сорвать сделки и т. п.).

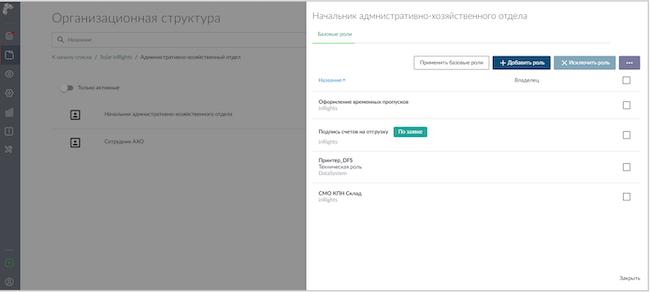

В Solar inRights закладываются принципы и процессы построения и поддержания в актуальном состоянии ролевой модели компании. Это позволяет обеспечивать доступ пользователей к системам на основании действующих рабочих функций сотрудников.

Рисунок 1. Определение базовых прав доступа для организационных единиц

Кроме того, системы управления доступом могут практически мгновенно выявлять любые нарушения и отклонения и выстраивать сценарии реагирования на них. Solar inRights также контролирует конфликты полномочий пользователей (Segregation of Duties, SoD).

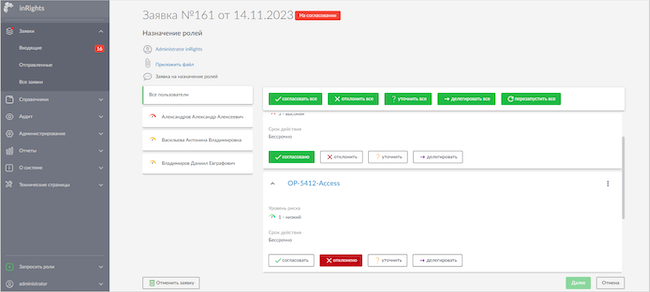

Solar inRights позволяет оперативно получать необходимый доступ к ресурсам. Создание учётных записей может быть полностью автоматизировано. Выдача прав доступа реализовывается на основе заданных ролей или согласованных заявок. Есть также функция копирования прав у другого сотрудника.

Рисунок 2. Согласование прав на доступ к информационной системе в Solar inRights

Бесшовное подключение новых ресурсов к централизованному управлению позволит оперативно настроить действующие политики компании и распространить их на новые системы. Этому способствует настройка базовых ролей, парольных политик, маршрутов согласования и т. п.

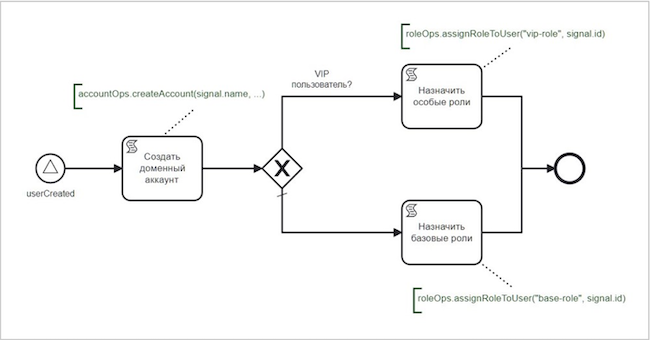

Рисунок 3. Пример бизнес-процесса в IdM-системе

Следует отметить визуальный конструктор процессов управления доступом. Такой гибкий и настраиваемый логический механизм может быть использован для исполнения политик и их изменения по мере необходимости. Можно выстраивать любые логические цепочки по действиям системы, не требующие написания программного кода. Конфигурацию легко изменить в нужный момент времени.

Управление привилегированным доступом с Solar SafeInspect

В каждой компании есть сотрудники, которые по роду своей деятельности являются привилегированными пользователями, т. е. обладают расширенными правами доступа к информационным системам и инфраструктурным сервисам. Они могут быть как внутренними администраторами, так и внешними поставщиками ИТ-услуг, осуществляющими удалённое управление или обслуживание ИТ-систем. Контролировать сотрудников с правами привилегированных пользователей очень трудно и организационно, и технически.

Система класса РАМ Solar SafeInspect обеспечивает управление привилегированными учётными записями и сессиями в информационных системах — как классических, так и облачных. Платформа позволяет осуществлять подключение привилегированных пользователей и выполнять контроль в таких протоколах, как SSH, RDP, HTTP / HTTPS, Telnet и др.

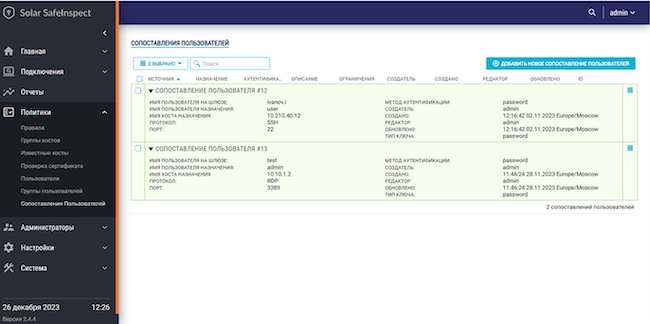

Контроль доступа к системам осуществляется на основе политик, которые основаны на различных критериях, таких как IP-адрес, протокол или тип сеанса.

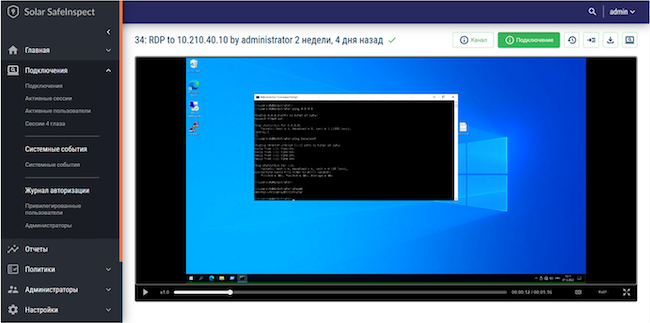

Solar SafeInspect позволяет контролировать работу ИТ-персонала в настоящем времени (через интерфейс платформы отображается сеанс администратора). При этом можно сразу разорвать сессию, если аудитор в рамках мониторинга заметил подозрительные действия.

Рисунок 4. Настройка правил подстановки учётных записей привилегированных пользователей

Solar SafeInspect обеспечивает надёжную аутентификацию путём скрытия и подстановки учётных данных. Это позволяет избежать хищения паролей и неправомерного использования аккаунтов. Все подстановки делаются автоматически. Тем самым снижается риск совместного использования паролей и их рассекречивания после увольнения сотрудников.

Также Solar SafeInspect записывает все сеансы работы привилегированных пользователей. Запись и анализ сессий облегчают аудит и ускоряют реагирование на инциденты, в том числе в режиме реального времени.

Рисунок 5. Просмотр записи сессии в Solar SafeInspect

Кроме того, Solar SafeInspect обеспечивает возможность управлять доступом технологических учётных записей.

Защита неструктурированных данных с Solar DAG

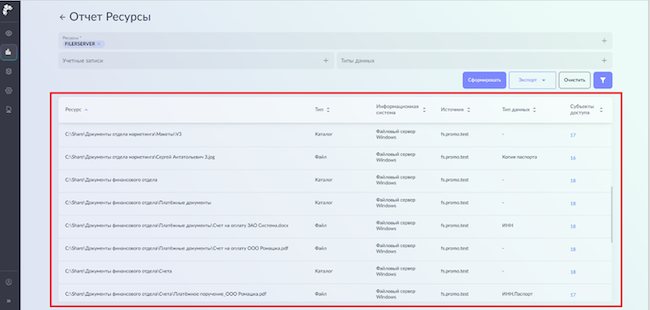

Solar DAG — новый продукт в портфеле ГК «Солар», нацеленный на задачи категорирования, защиты и контроля неструктурированных данных. Платформа помогает определить критически важную информацию в общем массиве данных, что позволяет сконцентрировать внимание офицеров ИБ на её защите.

Solar DAG сканирует структуру файловых хранилищ и каталогов пользователей, собирает информацию об иерархии прав и событиях доступа на уровне файловой системы с помощью агентских модулей. Собранные из различных источников данные интегрируются в единую модель, а потоковая интеграция обеспечивает её непрерывную актуализацию практически в режиме реального времени.

Рисунок 6. Пример отчёта о сканировании файловых хранилищ и каталогов пользователей в Solar DAG

Генерируемые Solar DAG визуальные срезы данных и отчёты предоставляют оперативную и достоверную информацию, что помогает принимать своевременные решения.

Solar DAG может интегрироваться с Solar inRights и SafeInspect. Благодаря интеграции легче применять общие политики и обеспечивать согласованный контроль доступа во всех системах, повышая уровень защиты неструктурированных данных и снижая риск несанкционированного доступа, потенциальных нарушений и утечек информации.

Выстраивание процессов управления доступом

Заказчикам требуется ИБ не как набор средств защиты информации, а как бизнес-функция, как часть бизнес-процессов компании. Конечно, системы IdM, PAM и DAG — это высокоэффективные продукты, которые позволяют гранулярно выстраивать политики управления доступом, но при этом они являются лишь инструментами, которыми нужно пользоваться умело и правильно.

Отметим, что внедрение систем классов IdM, PAM и DAG является сложным процессом и требует экспертизы и опыта. При этом на момент поставки и интеграции продукта процессы ИБ у заказчика могут быть недостаточно зрелыми, существовать только на бумаге в виде регламентов или вовсе отсутствовать. Поэтому, прежде чем приступить к внедрению IdM, PAM и DAG, необходимо навести порядок в процессах ИБ компании.

При внедрении нужно определить чёткую дорожную карту, учитывающую необходимость автоматизации, разработки процессов, подготовки методологии и регламентов, проектирования и интеграции.

Любое внедрение — двусторонний процесс. Необходимо включать в него и поставщика, и заказчика. При этом важно, чтобы бизнес не сопротивлялся, а, наоборот, предоставлял необходимую информацию, т. к. это очень существенно в рамках предпроектного обследования, проектирования и внедрения системы. Поэтому требуется разъяснять всем департаментам и участникам процесса необходимость внедрения и важность процедур автоматизированного управления доступом. Таким образом создаются единый подход и команда единомышленников. На выстроенных процессах и методологии уже можно начинать внедрять решения по автоматизации.

Выводы

Современные системы классов IdM, PAM, DAG являются высокотехнологичными платформами для создания комплексной защиты в части управления доступом к информационным ресурсам компаний.

При этом помимо инструментальной составляющей важен также и процессный подход. Ведь если процессы информационной безопасности в компании не выстроены или являются недостаточно зрелыми, то какими бы функциональными ни были средства защиты, система обеспечения ИБ будет неэффективной.

За счёт синергии компетенций и различных технологических инструментов можно выстроить единую экосистему эффективного управления доступом и защиты от внутренних и внешних нарушений. Комплексный подход позволит совместно с экспертами пройти этот непростой путь интеграции и не просто внедрить ту или иную систему, а принести пользу, упростив и улучшив работу компании и защитив её ресурсы.