Благодаря Google всего несколько лет назад организация защищённого соединения с помощью SSL при посещении сайтов стала не только «правилом хорошего тона», но и необходимостью. В нынешних реалиях, при тех скоростях развития сервисов, которые мы наблюдаем, очень важно защитить те сайты, которые являются «лицом» государства и призваны обеспечивать население определёнными услугами и сервисами. Для этого принято решение использовать шифрование по ГОСТ.

- Введение

- История государственного регулирования SSL ГОСТ

- Предпосылки перевода рунета на отечественную криптографию

- Схема работы национального удостоверяющего центра

- Участники взаимодействия и перспективы развития

- Выводы

Введение

Технология SSL VPN не нова — она рассматривалась на портале Anti-Malware.ru ещё в 2008 году как альтернатива подключению VPN IPsec. Одно из преимуществ этой технологии — подключение пользователей к ресурсам компании с использованием веб-технологий, без прямого соединения с сетью. Таким образом можно избежать объединения недоверенных сетей (например, домашнего провайдера) с сетью предприятия. При этом SSL VPN можно рассматривать как средство не только удалённого доступа к ресурсам своей компании, но и подключения к сервисам, предоставляемым интернет-порталами. Есть ли возможность уйти от привычных сертификатов и использовать сертификаты ГОСТ? Есть ли перспективы у этого направления? Давайте попробуем разобраться.

История государственного регулирования SSL ГОСТ

Веб-сервисы с SSL-сертификатами по ГОСТ не являются чем-то новаторским. Системные администраторы уже порядка 10 лет организовывают HTTPS-соединения с использованием ГОСТ-шифрования. Однако если раньше подобная активность инициировалась независимыми специалистами, то 29 января 2016 года эта тема вышла на государственный уровень. На сайте kremlin.ru появился перечень поручений по итогам первого российского форума «Интернет-экономика». Под 12-м пунктом в перечне значится: «ФСБ России, Минкомсвязи России совместно с заинтересованными федеральными органами исполнительной власти представить предложения по изменению требований к шифрованию данных, передаваемых по сетям связи в Российской Федерации, предусмотрев ответственность за их нарушение». Таким образом, этот день можно считать отправной точкой в истории государственного регулирования стандартов шифрования данных, курсирующих в рунете.

Следующим этапом развития этой истории можно считать утверждение в ноябре 2018 г. создания национального удостоверяющего центра в рамках программы «Цифровая экономика». В соответствии с паспортом проекта, УЦ должен быть создан к концу 2021 г. В ноябре 2019 г. на реализацию этого проекта был назначен НИИ «Восход», подведомственный Минкомсвязи.

Следующий этап (хоть и косвенный) — закон, обязывающий предустанавливать определённые программы на ввозимую в Россию технику (смартфоны, телевизоры с функцией Smart TV): находящийся в реестре «Яндекс.Браузер» поддерживает ГОСТ-шифрование.

Все эти этапы наглядно показывают вектор развития отечественного шифрования: организован системный процесс по переводу российского сегмента интернета на использование отечественных сертификатов, выпущенных по стандарту TLS.

В этом ключе интересна новость о внедрении на портале Госуслуг поддержки TLS с использованием российских криптоалгоритмов. Такие подключения в настоящее время поддерживают браузеры «Спутник», «Яндекс», Internet Explorer и Chromium GOST.

Предпосылки перевода рунета на отечественную криптографию

Зачем вообще массово внедрять отечественную криптографию? А если вопрос ощущается остро — почему не сделали этого раньше?

Российская Федерация уже около 10 лет старается зарезервировать на национальном уровне международные сервисы. «Первой ласточкой» стала национальная платёжная система, закон о которой появился в 2011 году, а реализация последовала в 2014 году.

В 2016 году появились предпосылки к закону о «суверенном интернете», а в 2019-м — соответствующий законодательный акт.

Основной риск, который видится при использовании подобных сервисов в рамках целой страны, — полное их отключение в случае применения санкций в отношении России. Так, в 2014 году, после проведения референдума в Крыму и присоединения полуострова к России, Visa и MasterCard приостановили обслуживание карт нескольких российских банков.

Этот же риск возможен и в отношении сертификатов, выданных зарубежными УЦ. В начале июня 2018 года сайт Общественной палаты при попытке входа на него показывал сообщение «Ваше подключение не защищено. Злоумышленники могут попытаться похитить ваши данные». Причиной стал отзыв SSL-сертификата одним из крупнейших удостоверяющих центров — американской компанией GeoTrust по причине «аффилированности» палаты с Донецкой Народной Республикой, которая находится под санкциями США.

Ещё одним «двигателем» проекта стал так называемый «закон Яровой», в соответствии с которым операторы связи в течение определённого количества времени обязаны хранить трафик пользователей. Получив контроль над выпущенными сертификатами, можно дешифровать этот трафик в случае необходимости. Подобные прецеденты ранее выявляли в Китае, Казахстане и даже такой демократичной стране, как Франция.

Так почему же национальный удостоверяющий центр не был реализован раньше? Ответ вполне прост: это — весьма масштабный проект, требующий больших вложений и наличия соответствующей инфраструктуры. На весь проект было выделено около 1 млрд рублей. Также немаловажный фактор — недооценка возможности отзыва сертификата до первого такого случая, который произошёл с Общественной палатой.

Схема работы национального удостоверяющего центра

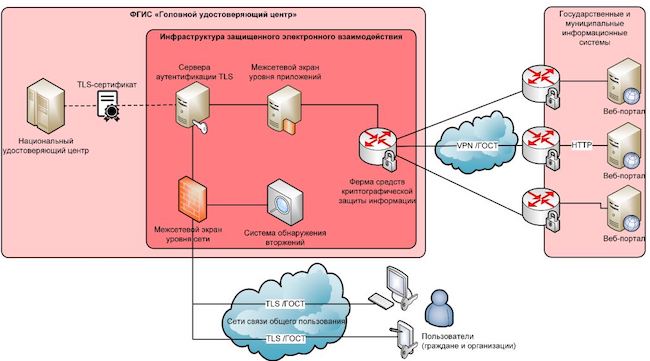

Схема работы национального удостоверяющего центра представлена ниже. В соответствии с ней, пользователь при подключении к государственным, муниципальным и иным (а список их будет расширяться) системам будет проходить через инфраструктуру ФГИС «Головной удостоверяющий центр», после чего через VPN ГОСТ попадать на запрошенный ресурс. Для пользователя этот маршрут будет прозрачным, несмотря на прохождение через ряд защитных средств, таких как сервер аутентификации TLS, межсетевые экраны и т. д.

Рисунок 1. Архитектурная схема централизованных решений и взаимосвязи с внешними информационными системами

Участники взаимодействия и перспективы развития

По планам НИИ «Восход» в первую очередь предполагаемыми участниками взаимодействия становятся организации тесно работающие с физическими и юридическими лицами и предоставляющие им определённые сервисы: органы власти, банки и страховые компании, организации распространения информации в сети «Интернет», определённые Роскомнадзором. Также это — системы, непосредственно участвующие в организации взаимодействия: ЕСИА — единая система идентификации и аутентификации, а также СМЭВ — система межведомственного электронного взаимодействия.

Шифрование по ГОСТ уже сейчас работает в браузерах Microsoft Edge (нативно), Internet Explorer (нативно), «Яндекс.Браузер», «Спутник», Сhromium-gost (для последних трёх необходимо установить модуль «КриптоПро CSP 4.0» версии R4 и выше. В браузере «Спутник» при просмотре сайта mos.ru, на котором используется ГОСТ-шифрование, вы можете увидеть вместо привычного замочка двуглавого орла.

Следующие этапы пока не определены, но можно спрогнозировать, что государство постепенно будет переводить на TLS по ГОСТ весь рунет, начиная с организаций с госучастием, крупных торговых площадок (в первую очередь — B2B), операторов сотовой связи и других.

Выводы

Определённо, от внедрения отечественной криптографии на веб-ресурсах выиграет государство, которое получит возможность контролировать зашифрованный трафик, а также защищаться от возможных санкций со стороны других стран. Вторая сторона, которая получит определённые блага, — это удостоверяющие центры, которые будут выпускать ГОСТовые сертификаты для юридических лиц, а также программное обеспечение для работы с ними.

Будут ли проигравшие стороны? Пока неизвестно. Однако, в случае если применение обозначенных сертификатов станет обязательным, проигравшим может стать малый бизнес, который получит новую статью расходов, связанную с выпуском сертификатов и их поддержкой. Также, поскольку сертификаты являются СКЗИ, в соответствии с приказом ФАПСИ № 152 от 13.06.2001 появится необходимость вести их учёт, а их отсутствие станет рычагом давления на бизнес.