На фоне цифровизации экономики вопросу шифрования корпоративных каналов связи уделяется всё больше внимания. В некоторых отраслях, например госсекторе, энергетике или финансах, законодательство требует использовать только российские криптоалгоритмы. Ниже мы разберём на конкретных примерах, когда заказчик может организовать шифрование по ГОСТ самостоятельно, а когда ему выгоднее обратиться к услугам сервис-провайдера.

- Введение

- Траты заказчика

- 2.1. Затраты на старте

- 2.2. Периодические затраты

- 2.3. Сотрудники

- 2.4. Получение лицензий

- 2.5. Доступность

- 2.6. Размещение

- Описание проектов и сводный расчёт

- Выводы

Введение

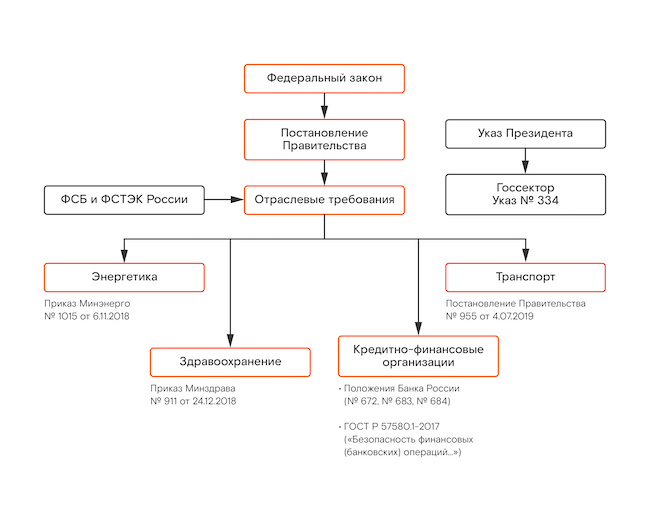

Соблюдение требований информационной безопасности при передаче данных контролируется федеральным законодательством, на котором основываются приказы отдельных регуляторов и требования для каждой конкретной отрасли. Ключевое из них — использование сертифицированных ФСБ России средств криптографической защиты информации (СКЗИ) при шифровании каналов связи. Применение российской криптографии в госсекторе отдельно прописано в указе президента России № 334.

Рисунок 1. Законодательство в части требований ИБ при передаче данных

Основные отрасли, которые подпадают под это регулирование:

- государственный сектор;

- кредитно-финансовые организации и страховые компании;

- электроэнергетика;

- здравоохранение;

- транспорт.

Потребность в создании защищённых каналов связи во всех этих сферах, как правило, возникает при:

- объединении территориально распределённых объектов в целое информационное пространство;

- подключении дочерних компаний и контрагентов;

- переносе инфраструктуры во внешний ЦОД.

Для построения зашифрованного канала связи заказчик может выбрать два варианта: решение on-premise или сервис. Первое предполагает установку оборудования и управление им локально, то есть внутри организации (силами штатных специалистов или через вендора). Второе — аутсорсинг защиты каналов связи, когда услугу полностью предоставляет сервис-провайдер. Он, в свою очередь, покупает СКЗИ и ведёт их учёт, занимается документированием, настройкой, эксплуатацией, обновлением ключей шифрования, физической заменой оборудования и т. п.

Выбирая способ защиты сети по ГОСТ, заказчик может руководствоваться несколькими критериями. Разберём каждый из них.

Траты заказчика

Затраты на старте

Для небольших проектов (когда речь идёт всего о нескольких криптошлюзах) капитальные затраты невелики и могут быть заказчику по карману. Если количество устройств приближается к нескольким десяткам, уже стоит задуматься о сервисной модели; если к сотням — альтернатива в виде сервиса почти наверняка станет лучшим решением по соотношению цены и качества.

Периодические затраты

К ним относятся:

- приобретение стандартной технической поддержки на оборудование (20 % от первичной закупки ежегодно);

- покупка новой версии ПО раз в 3–4 года (25–30 % от первичной закупки) или сразу приобретение расширенной (более дорогой) технической поддержки, которая уже включает выдачу новых версий ПО (25–30 % от первоначальной закупки ежегодно);

- оплата труда специалистов, которые будут заниматься администрированием и мониторингом оборудования, его заменой при выходе из строя, учётом СКЗИ и ключей (здесь стоимость сильно различается в зависимости от количества оборудования и региона, поэтому точно указать её невозможно).

Сотрудники

Хорошо, если сотрудники ИТ- или ИБ-службы организации уже знакомы со средствами криптозащиты основных производителей. Но если это не так, им потребуется обучение по каждому конкретному вендору, а при текучке кадров этот процесс станет постоянным. При этом собственные специалисты часто и так перегружены работой и физически не успевают изучать новые продукты и системы. Для сотрудников сервис-провайдера регулярное обучение работе с решениями вендоров-партнёров — одна из ключевых задач, а не дополнение к основной деятельности.

Получение лицензий

В проекте «для собственных нужд» лицензия не требуется, но при необходимости подключать другие юрлица (пусть даже дочерние компании) она понадобится. Стоит ли её получать — зависит от объёма деятельности, связанной с криптографией. Если это — не ключевая составляющая бизнеса организации, то приобретение лицензии очевидно будет лишним.

В то же время сервис-провайдер, предоставляющий услугу ГОСТ VPN, априори её получает. Обычно это — и лицензия ФСБ России с множеством пунктов, и лицензии ФСТЭК России по мониторингу и технической защите конфиденциальной информации (ТЗКИ).

Доступность

Многие виды деятельности полностью зависят от качества канала связи, так как сотрудники удалённых офисов работают в системах, расположенных в ЦОД или центральном офисе. При этом собственные специалисты заказчика обычно работают по чёткому графику, в то время как неисправности могут возникнуть в любой момент. Захочет ли штатный специалист подключаться к решению проблемы из дома или ехать ночью в офис? Наверное, не захочет, но ему придётся. Сервис-провайдер организует свою работу посменно, и дежурная бригада всегда готова устранить неполадки.

Размещение

Этот вопрос актуален при организации работы через ЦОД сервис-провайдера. Поставить собственное СКЗИ в ЦОД обычно можно при аренде юнитов или отдельных стоек, в облаке это сделать невозможно. В этом случае даже при небольшом количестве оборудования лучше сервисная модель.

Описание проектов и сводный расчёт

Основываясь на этих критериях, рассмотрим оптимальные подходы для каждого из трёх кейсов: объединение офисов в целую сеть, подключение дочерних компаний и контрагентов, организация доступа к ресурсам ЦОД.

Объединение офисов в целую сеть

На этапе инсталляции требуются значительные капитальные затраты на закупку оборудования. В дальнейшем необходима техническая поддержка его работоспособности и периодическое обновление версий ПО от вендора. К операционным затратам также относятся зарплата и обучение штатных специалистов.

Рассмотрим пример: пропускная способность канала связи в центральном офисе компании составляет 100 Мбит/c, в 19 филиалах — по 20–30 Мбит/c. Есть штатные ИТ- и ИБ-подразделения. Необходимо организовать защищённую сеть передачи данных с резервированием в центре.

При проектной модели (on-premise) на старте необходима закупка оборудования примерно на 3,5 млн рублей (эта сумма включает систему управления, криптошлюзы, запасное оборудование). Проектирование и внедрение обойдутся примерно в 750 тыс. рублей с учётом доставки оборудования и работ в регионах. Обслуживание будет осуществляться собственными силами, поэтому необходимо обучить двух сотрудников — ещё по 20 тыс. рублей за каждого.

Ежегодные затраты на вендорскую техподдержку составят 700 тыс. рублей. Затраты на сотрудников — около 250 тыс. рублей (на двух специалистов с зарплатой от 30 до 60 тыс. рублей каждый (после вычета налогов), коэффициент накладных расходов — 1,5, загруженность сотрудников задачей — 10–15 %).

Стоимость обновления ПО, которое потребуется через 3 года, составит примерно 1,5 млн рублей (работы выполняются сотрудниками компании). Обновление оборудования через 6 лет — ещё 3,5 млн рублей.

При выборе сервисной модели заказчик должен оплатить только ежегодную подписку — в данном случае она составляет 2 млн рублей в год. Таким образом, экономия в сравнении с моделью on-premise в первый год составит 56 %, во второй — 27 %, в третий — 17 %. С четвёртого по шестой год on-premise становится более выгодной моделью, но на шестом году из-за покупки нового оборудования взамен устаревшего затраты выравниваются с сервисом.

В итоге сервисная модель поможет распределить финансовые вложения при ограниченном бюджете. Вариант on-premise, в свою очередь, подойдёт для реализации небольших проектов, но только при наличии собственной ИБ-службы заказчика.

Подключение дочерних компаний и контрагентов

Здесь, как правило, возникают организационные проблемы. Во-первых, для передачи СКЗИ или ключей шифрования другой организации либо предоставления услуг по их настройке и эксплуатации требуется лицензия ФСБ России, которой у большинства компаний нет. Чтобы её получить, нужно, в частности, отправить своих сотрудников на обучение (переподготовка по направлению ИБ), которое стоит 120 тыс. рублей на сотрудника и занимает 512 часов. Зарплата работников, обладающих необходимыми компетенциями, составляет от 30 до 90 тыс. рублей в месяц в зависимости от региона.

Во-вторых, когда каждая организация администрирует оборудование «на своей стороне», отсутствует единая точка ответственности. Непонятно, кто будет устранять неисправности в каждом конкретном случае: специалисты центрального офиса или местные работники.

Сервисная модель освободит заказчика от выполнения лицензионных требований и обеспечит высокую доступность и качество услуги. On-premise подойдёт в том случае, если у каждой из подключаемых организаций налажен процесс приобретения СКЗИ и ключей шифрования, а также если для них не будет критически важным время восстановления после сбоя (несколько часов, а не минут).

Организация доступа к ресурсам ЦОД

Для этого в ЦОД должно быть оборудование, предназначенное для установления ГОСТовых туннелей. Иногда это может быть виртуальная машина, но её класс защиты минимален — КС1. Для более высоких классов — КС2 и КС3 — нужно «железо» рядом с облаком, то есть установка СКЗИ непосредственно в стойку рядом с сервером, на котором расположены защищаемые ресурсы.

Стоимость криптошлюза, устанавливаемого в стойку в ЦОД, составляет порядка 250 тыс. рублей. Ещё один шлюз должен быть установлен на площадке заказчика — минимальный вариант для офиса стоит около 80 тыс. рублей. Необходимо также приобрести ещё один резервный шлюз за 80 тыс. рублей, чтобы при поломке не ждать месяц ремонта в сервис-центре. Суммарно стоимость такого решения составляет 410 тыс. рублей на старте. Ежегодная техподдержка вендора обойдётся ещё в 100 тыс. рублей. Затраты на работы и аренду юнитов могут сильно различаться в зависимости от условий размещения в конкретном ЦОД.

Однако для большинства заказчиков это — слишком дорогой и сложный проект, поэтому они выбирают либо сервис, либо программное решение в виде виртуальной машины (шлюза). Стоимость виртуального шлюза составляет около 100 тыс. рублей (их должно быть два), ежегодная техподдержка составляет 40 тыс. рублей. Резервирование в этом случае осуществляется средствами виртуализации. При этом спустя 5–7 лет потребуется обновление ПО (то есть самого шлюза), а также серверов, на которых работает виртуальная инфраструктура заказчика.

У сервис-провайдеров оборудование обычно уже установлено на логической границе инфраструктуры и заказчику требуется только приобрести подписку на сервис: стоимость защищённого доступа к ЦОД составляет 25 тыс. рублей в месяц. При этом провайдер предоставляет СКЗИ более высокого класса защиты.

В периоде трёх лет совокупные затраты для сервисной и локальной (on-premise) моделей примерно одинаковы. Однако первый вариант обеспечивает высокий класс защиты (КС3) и удобный защищённый доступ к ресурсам в облаке. Решение on-premise подойдёт для организаций, которым достаточно минимального класса защиты в виртуальной среде.

Таблица 1. Краткие выводы по всем трём описанным кейсам

| Кейс | Сервисная модель | Модель on-premise |

| Объединение офисов в целую сеть | Поможет распределить затраты при ограниченном бюджете. Расходы: • подписка на сервис — 2 млн рублей в год; • суммарно в периоде 7 лет — 14 млн рублей. |

Подходит для небольших проектов и при наличии уже обученного персонала. Расходы: • капитальные затраты в первый год - 4,5 млн рублей; • суммарно за 7 лет — 14 млн рублей. |

| Подключение дочерних компаний и контрагентов |

Не требует от заказчика выполнения лицензионных требований и гарантирует высокое качество услуг. |

Подходит для организаций, где налажен процесс приобретения СКЗИ и ключей шифрования, а также не является критически значимым время восстановления после сбоя. Расходы: • обучение персонала — примерно 120 тыс. рублей; • зарплата профильных сотрудников — 60–90 тыс. рублей в месяц; • стоимость лицензии сильно варьируется. |

| Доступ к ресурсам ЦОД | Обеспечит высокий класс защиты и доступ к ресурсам в облаке. Расходы: • подписка на услуги сервис-провайдера — 25 тыс. рублей в месяц (300 тыс. рублей в год). |

Подходит организациям, которым достаточно минимального класса защиты в виртуальной среде. |

Выводы

Таким образом, при выборе одного из двух вариантов построения зашифрованного канала связи (on-premise или сервис) заказчику стоит ориентироваться на объём средств, которые он готов вложить в проект, на наличие или отсутствие собственной подготовленной ИБ-службы и компетенций по приобретению лицензий ФСТЭК и ФСБ России, а также на уровень защиты информации, который ему необходим.